Druid未授权访问漏洞小记

某一次在对某网站做渗透测试时,无意中发现了这个漏洞,在此做个记录

Druid未授权访问漏洞:

Druid是阿里巴巴数据库出品的,为监控而生的数据库连接池,并且Druid提供的监控功能,监控SQL的执行时间、监控Web URI的请求、Session监控,首先Druid是不存在什么漏洞的。但当开发者配置不当时就可能造成未授权访问。

检测与利用:

直接在网站的url中后加上:

/druid/index.html

如果可以无需登录,即可登录到Druid监控界面,则说明该网站存在Druid未授权访问漏洞!

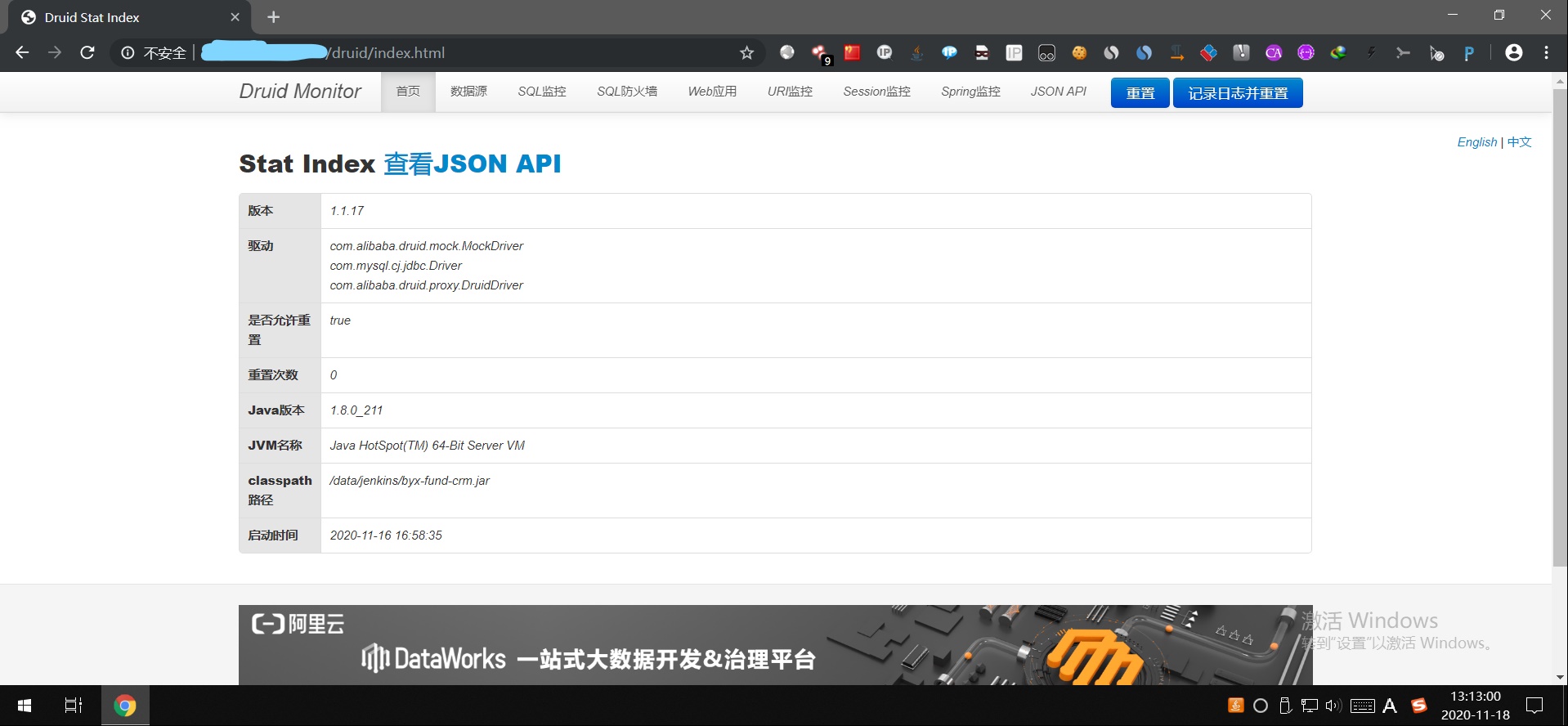

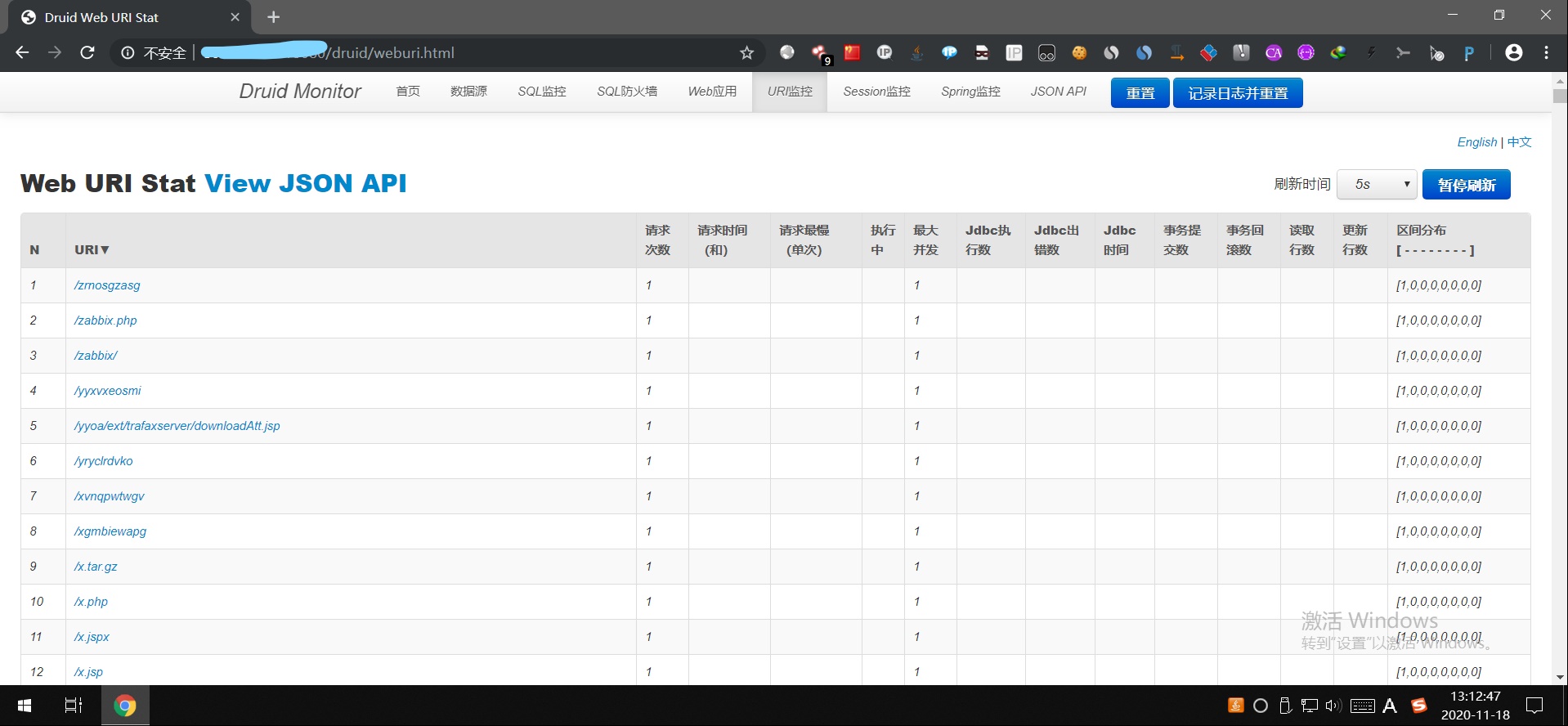

下面是某次实测时发现的未授权访问漏洞实例:

从这里可以看到,Druid数据监控界面,里面存在数据源,sql监控,sql防火墙,web应用,url监控,session监控,spring监控等信息,可以详细监控该网站的情况,获取敏感信息,在web监控中,可以获取整个网站的目录,在session监控中,可以获取网站用户的session,从而伪造用户session进行登录!

下面贴上met7or大佬在xray上做的漏洞检测poc:

name: poc-yaml-druid-monitor-unauth

rules:

- method: GET

path: /druid/index.html

expression: |

response.status == 200 && response.body.bcontains(b"Druid Stat Index") && response.body.bcontains(b"DruidVersion") && response.body.bcontains(b"DruidDrivers")

detail:

author: met7or

links:

- https://github.com/alibaba/druid