MISC专项-流量分析

一、wireshark

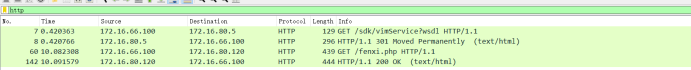

1.解开压缩包,里面是一段流量包,用wireshark打开。

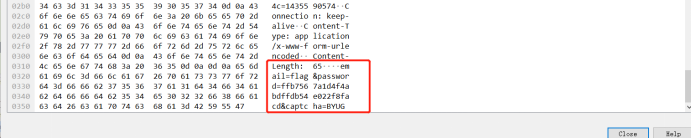

2.根据题目提示,这是管理员登录网站一段流量包,那必定有和浏览器的交互,所以直接进行过滤,筛选出http包,里面有一个登录的包。

3.查看该包,在最后看到了flag和密码。

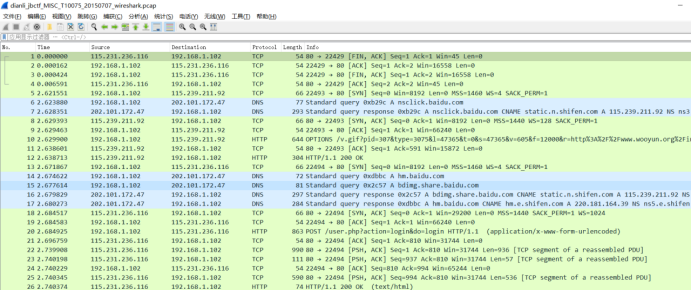

二、easycap

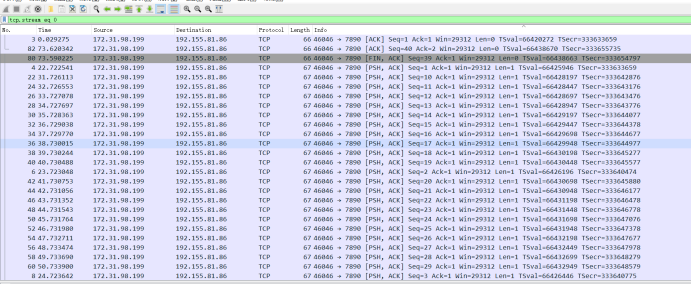

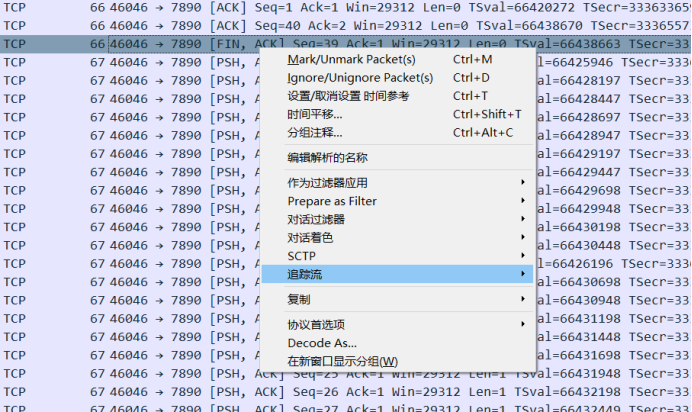

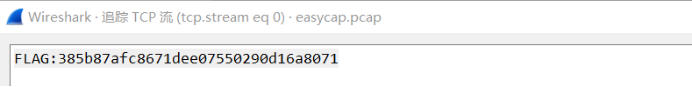

1.用wireshark打开pcap文件,里面是两台主机交互的tcp流。

2.随机选一条流量追踪TCP流,出现flag。

三、数据包中的线索

1.用wireshark打开流量包,里面大部分都是tcp的包,直接过滤http的包。

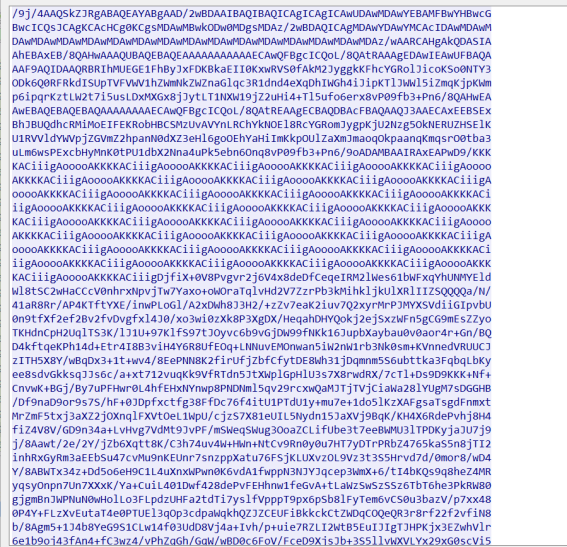

2.追踪http流。

3.这个看起来像base64加密,用在线网站https://the-x.cn/base64 进行解码,提示这是一张图片的base64加密。下载下来即可获得flag。

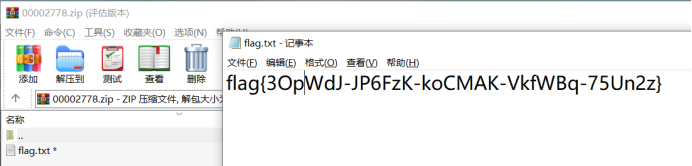

四、[安洵杯2019]Attack

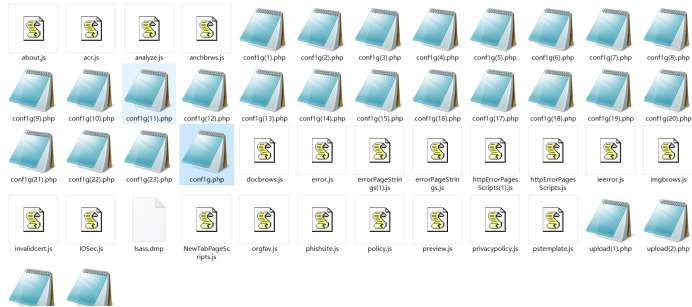

1.wireshark打开流量包进行分析,导出http对象。

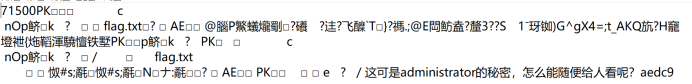

2.查看了每个php文件,在conf1g(7).php中看到线索,有一个flag.txt文件。

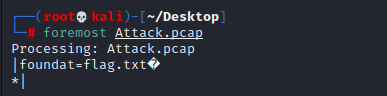

3.用foremost命令对流量包进行分离。

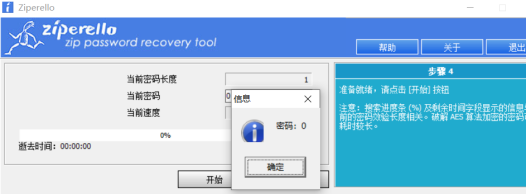

4.文件加密了,尝试暴力破解,解出来的密码没用,失败。

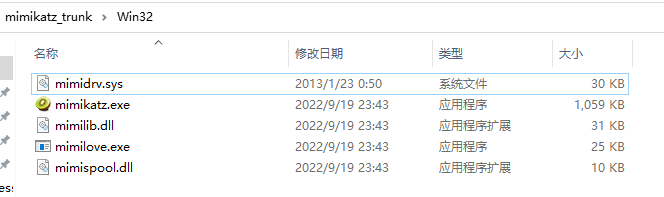

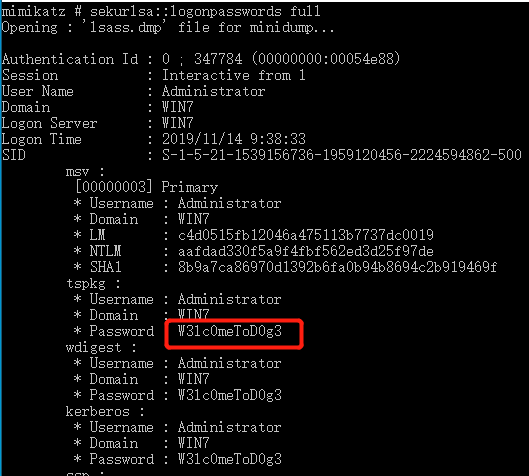

5.再查看http对象中的文件,发现一个叫lsass.dmp的文件,此为windows系统中的错误转储文件。用法国神器猕猴桃对其进行解析。将lsass.dmp文件放在mimikatz.exe的同级目录下。

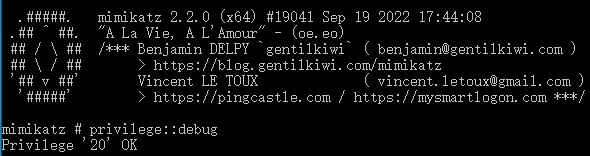

6.用管理员权限运行猕猴桃,执行以下命令。

privilege::debug

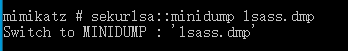

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords full

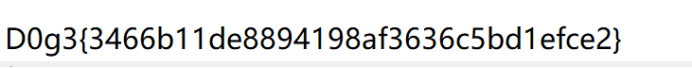

7.找到密码,去解压,在flag.txt文件的末尾看到flag。

五、USB

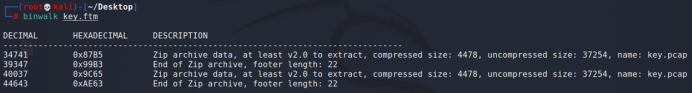

1.binwalk分析key.ftm文件,发现里面有压缩包。

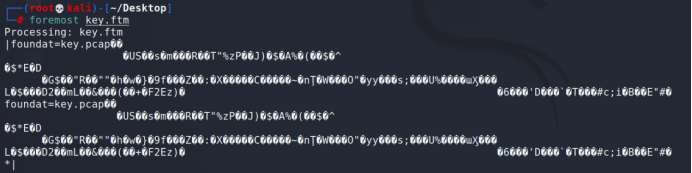

2.用foremost进行分离。

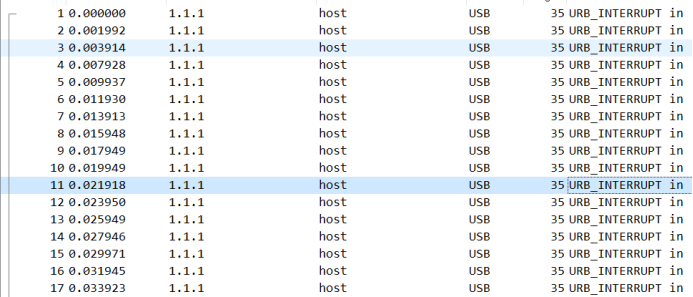

3.wireshark打开流量包,全部都是USB流量。

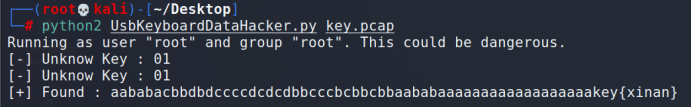

4.用UsbKeyboardDataHacker对USB流量进行分析。

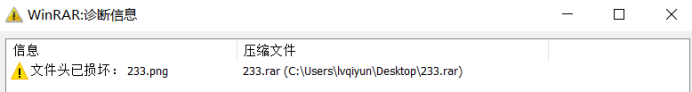

5.打开233.rar文件,提示我们233.png文件头损坏。

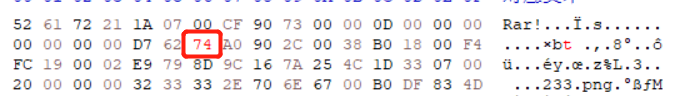

6.winhex打开,发现CRC报错,将7A改为74。

7.打开flag.txt,没有发现,winhex打开233.png没有发现,用stegsolve进行分析,在蓝色通道0时发现一个二维码。

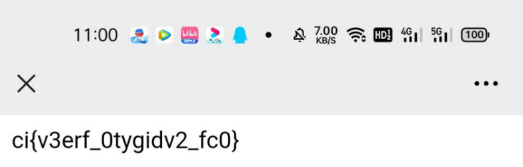

8.扫描二维码得到如下信息。

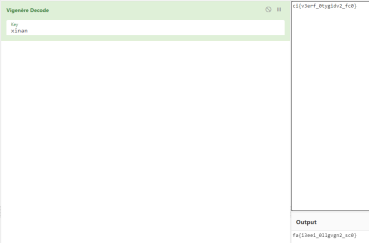

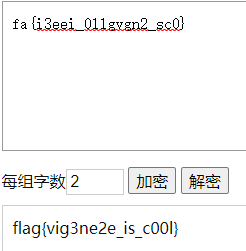

9.进行维吉尼亚解密。

10.进行栅栏解密。

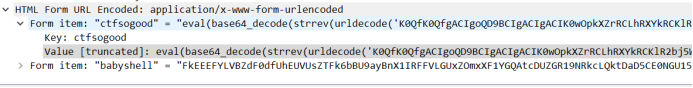

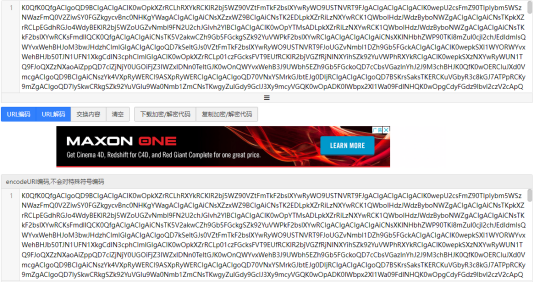

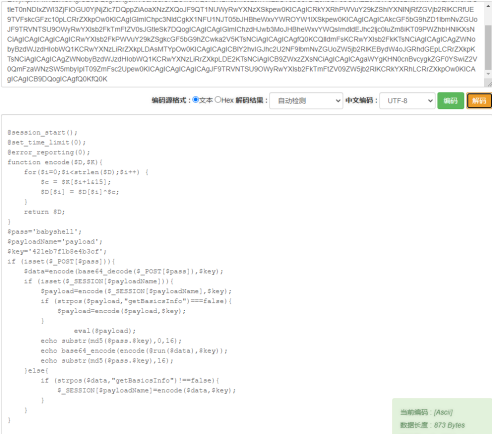

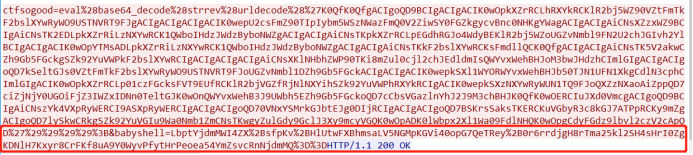

六、还是流量分析

1.流量包按照大小进行排序,发现编码方式。

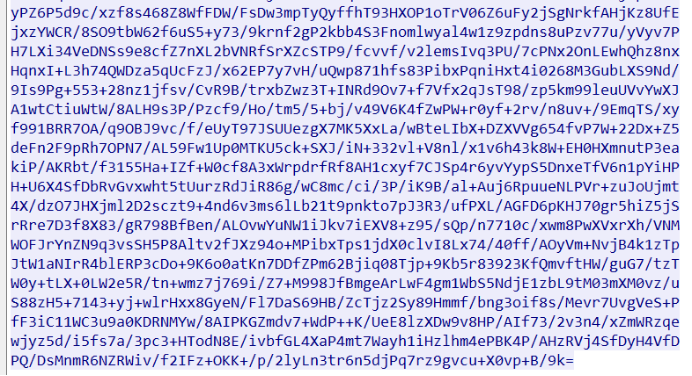

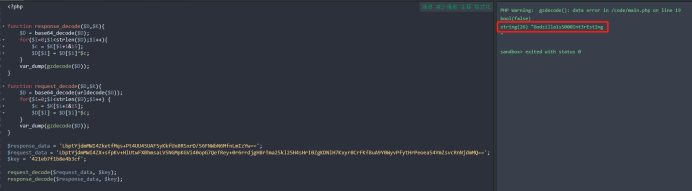

2.url解码+字符反转+base64解码。

3.在tcp.stream eq 35发现传值和返回值。

4.按照加密方式写出解密方式,对传参进行解密。

将$key和解密出来的内容拼接在一起即为flag。

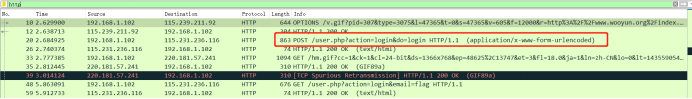

七、菜刀666

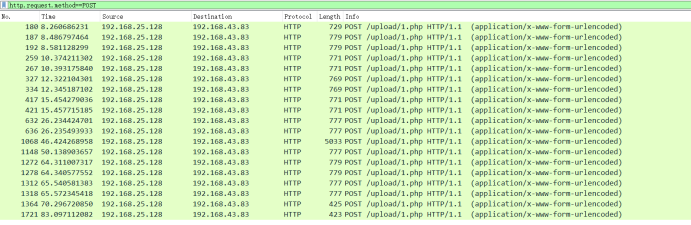

1.分析流量包,看了一些包里的内容,发现只有POST的包有线索,直接过滤POST的包。

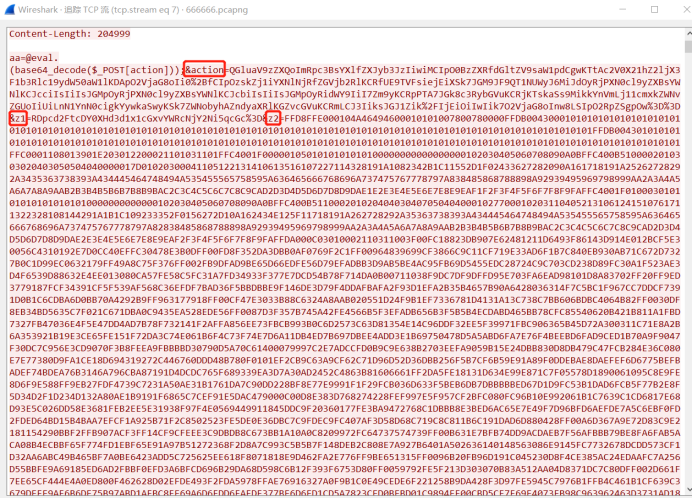

2.追踪TCP流,在tcp.stream eq 7中发现了大量数据。

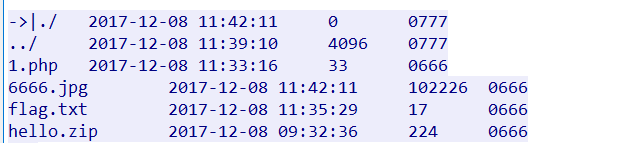

3.再结合流量中的一些其他内容,可以判断该数据包中存在着以下文件。

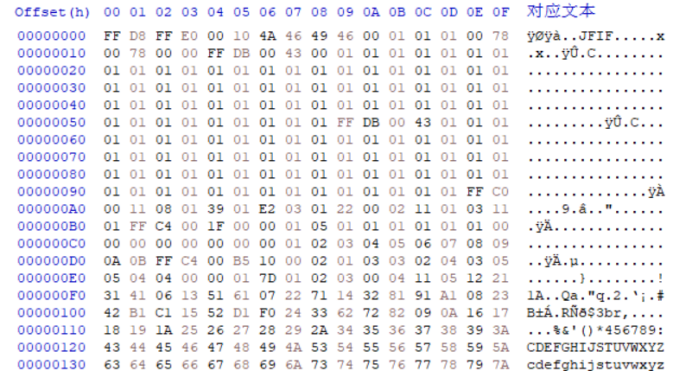

4.z2参数的内容头文件一看是jpg的文件头,将其复制到winhex中保存成1.jpg。

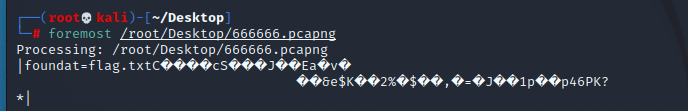

5.尝试将666666.pcapng的后缀名改为zip,但在解压时提示文件已损坏,只好将666666.pcapng用foremost进行文件分离。

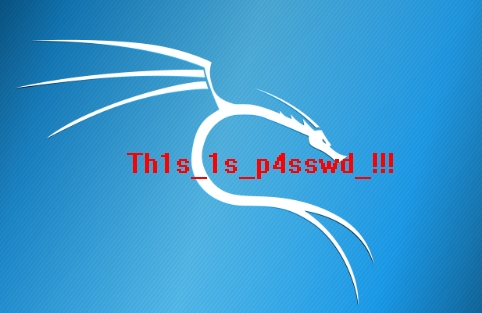

6.分离出来一个zip文件,里面有一个加了密的txt文件,密码就是图片中的字符串。

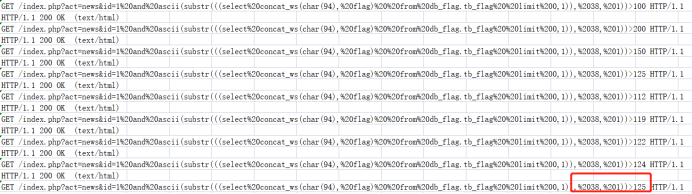

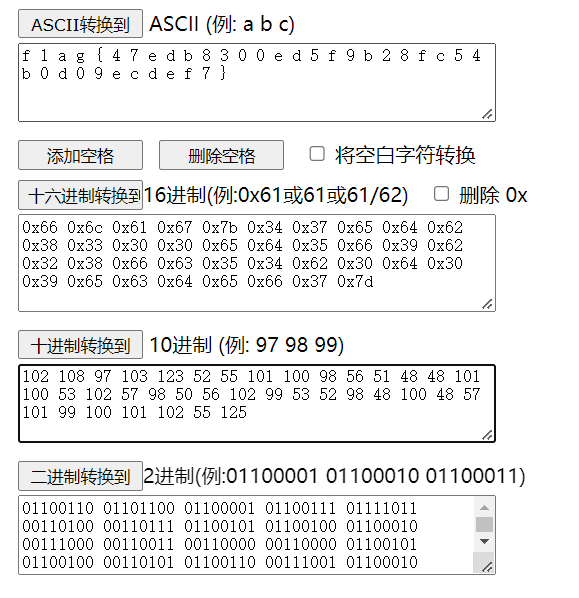

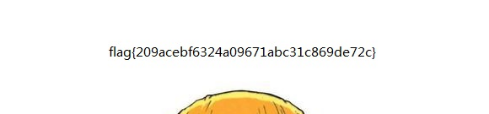

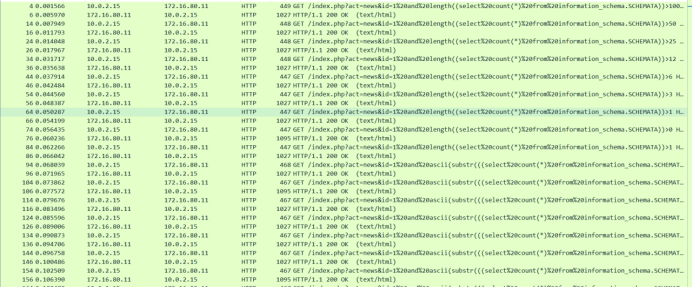

八、sqltest

1.流量包中存在大量的sql注入语句,对http协议过滤导出为csv文件。

2.分析注入语句,发现是布尔盲注类型,接下来要做的就是将十进制转换为对应的ascll字符。