MISC专项-图片隐写

一、大白

1.打开压缩包,发现是一张图片,但是明显的不完整,下面少了一块。

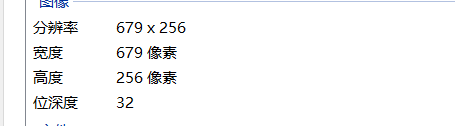

2.右击图片查看属性,该图片的宽度和高度分别是679、256。

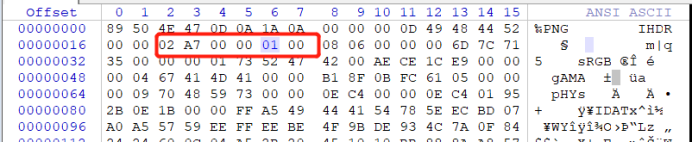

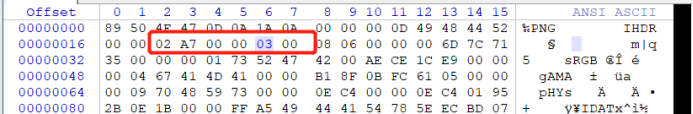

3.用winhex打开该图片,去修改它的高度,256对应的16进制为100,对找到相应的地方进行修改,改成300即可。

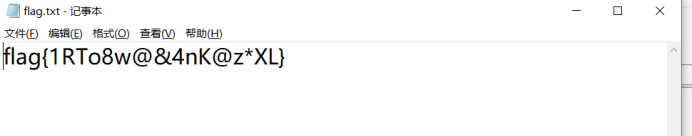

4.保存修改,再次打开图片即可得到flag。

二、隐藏的钥匙

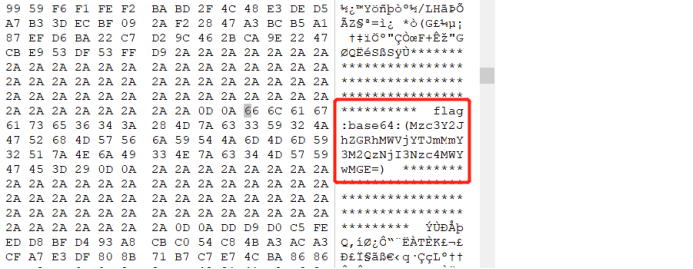

1.又是图片,老样子,右击属性查看详细信息中是否有提示,没有则用winhex打开。点击查找文本flag,有结果。

2.是base64加密的密文,利用base64在线转换工具解密,得到flag。

三、九连环

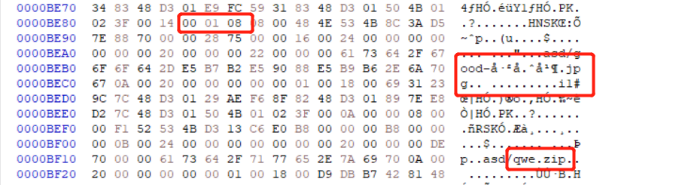

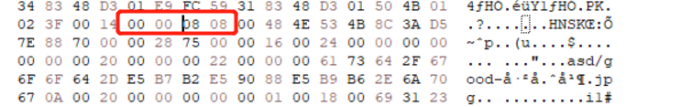

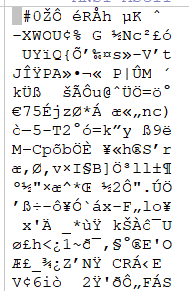

1.将附件jpg用16进制编辑器打开,里面存在一个jpg和一个zip文件,且jpg是伪加密,故将0001改成0000。

2.解压出来的文件如下。

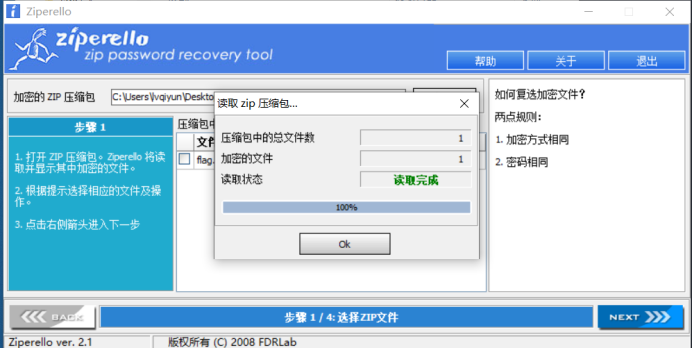

3.qwe.zip中包含着一个加密的flag.txt文件,尝试用ziperello软件直接爆破,发现不行。

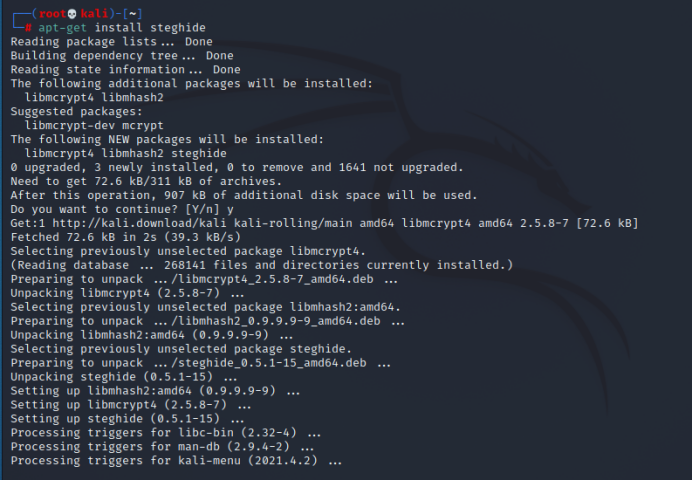

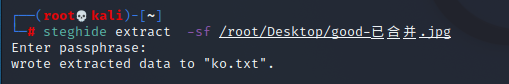

4.那么密码只有可能存在于照片当中,将其拖入kail系统,用steghide软件将隐写在其中的文件还原出来。中间的enter passphrase直接回车跳过即可。

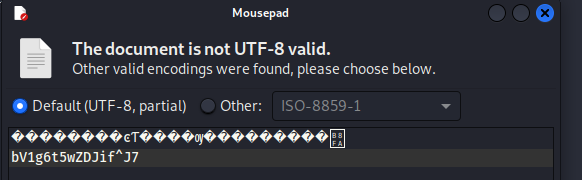

5.查看ko.txt文件。

6.将这个字符串作为zip解压的密码,顺利解开,打开flag.txt文件即可获得flag。

四、刷新过的图片

1.用winhex打开图片,却没有发现任何有用的信息,既没有隐藏文件,也没有明显的加密信息。

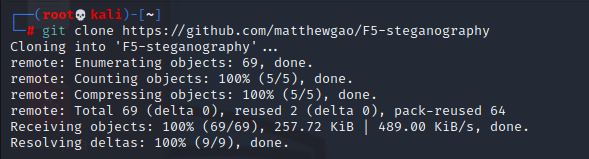

2.尝试使用F5刷新键,也没有什么用。通过网上查找才知道这个涉及到F5刷新隐写,首先去下载F5-Steganography。

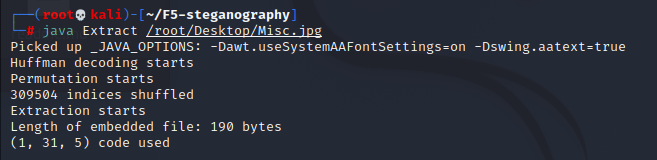

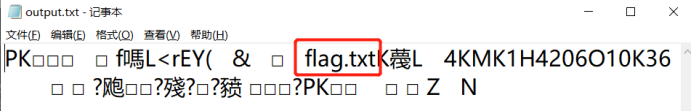

3.进入F5文件夹,用命令java Extract 图片路径;对图片进行提取,输出在output.txt文件里。

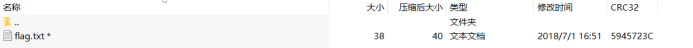

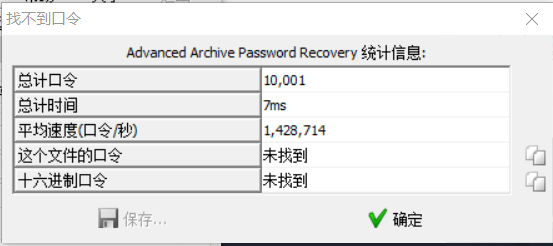

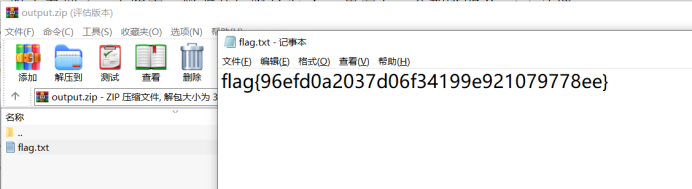

4.终于看到了一点线索,修改其后缀名为zip,里面有一个加密的flag.txt文件,尝试使用ARCHPR去暴力破解,发现破解不出来。

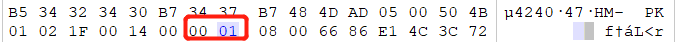

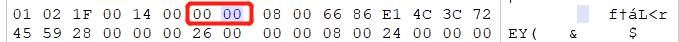

5.用winhex打开,发现存在伪加密,将0100改为0000即可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具