CTF-REVERSE(逆向)常用工具

REVERSE(逆向)是一个天坑,不进行详解

如果拿到REVERSE(逆向)题目,不要紧,按套路来:

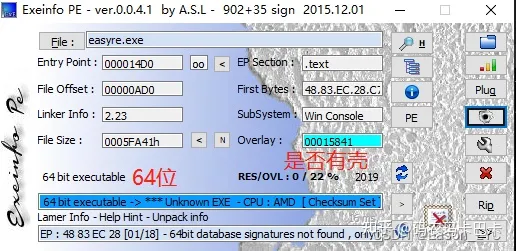

- 首选使用工具exeinfoPe判断需破解程序是否有壳,32位还是64位

- 如要脱壳,可使用kali 自带命令 upx -d filename

- 再打开对应32位或64位的IDA PRO

- 后续看各位逆向功力和运气了。

ExeinfoPe

判断软件版本和是否有壳

判断两点,显示简洁,一目了然

- 32位还是64位软件

- 是否有壳。

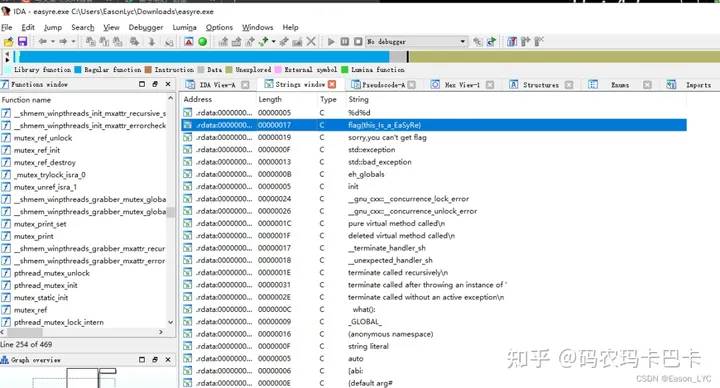

IDA64位

如文件是64位哈,那就要用64位IDA打开

IDA中按shift+F12,进入Strings window窗口查看敏感字符串

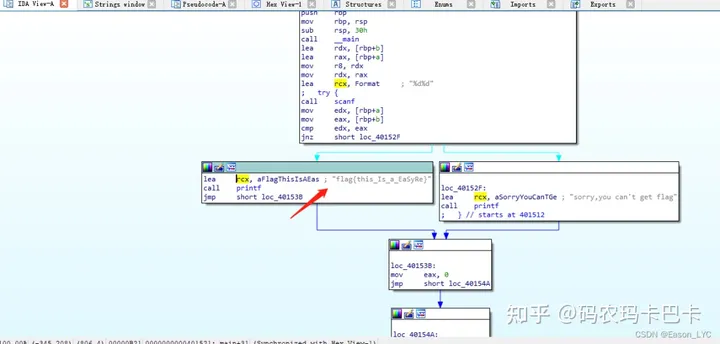

对疑似敏感字符串双击进去,进入另一个页面,在那一行右键List cross references to,然后点击ok。

按下F5,变成伪代码,然后看大家功力了…

IDA32位

操作与IDA64位相同,不再赘述。无论是32位还是64位IDA软件都集成了伪代码功能,可放心使用。

ctf常用扫描字典

这个字典非常小,关键是比赛中没有大量时间用在扫描上,所以力求短小精悍,准确率高,目前只收录了247个路径或文件,全是历次比赛题目中出现过的路径`,供参考吧,可根据自己的实际情况往里面不断添加。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术