CTF-攻防世界-unserialize3(PHP序列化)

题目

hmm....代码硬伤暴击..>_<..,赶紧去补了一下php的序列化知识。。。

解题过程

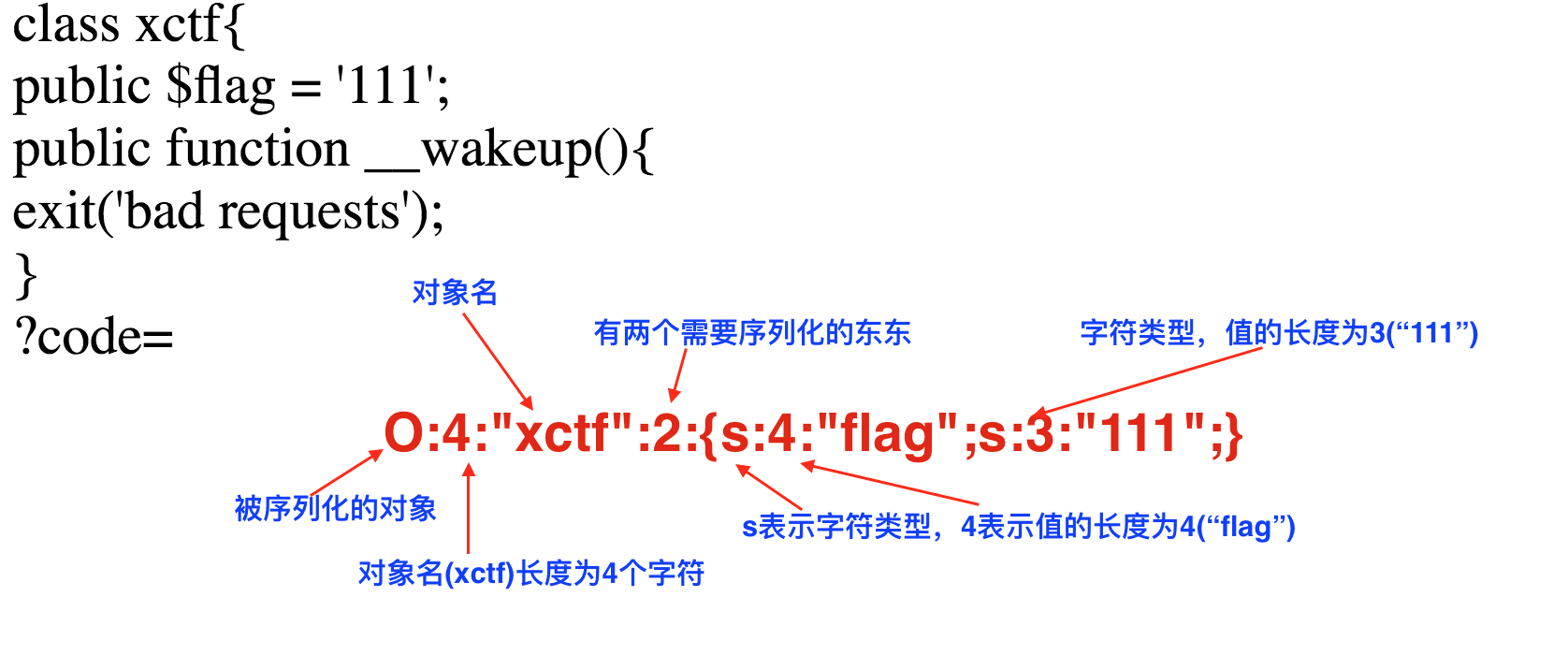

题目已经说明了这题是php的反序列化。代码里面是一个类,类名xctf,类里面就一个string型变量,值为"111"。那么这题就是php的类的序列化。

__wakeup方法是php的魔术方法,当调用反序列化函数unserialize()时,会默认检查类中是否存在__wakeup方法,如果存在,会先调用。这个方法的作用一般是用来在反序列化时做一些初始化操作。举个栗子:假设咱们要反序列化一个DB类,里面存储了DB的相关信息,咱们反序列化之后只是把这个类拿过来了,但数据库连接这个操作还是要自己来做,这时就可以把数据库连接的代码写到__wakeup方法里面。

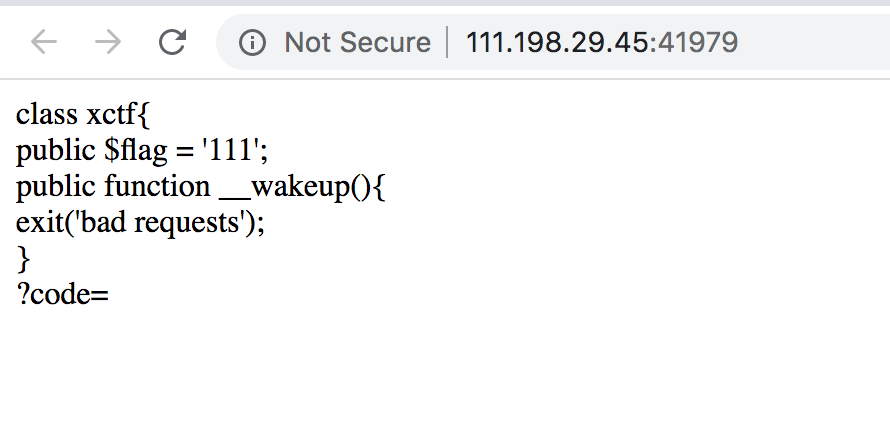

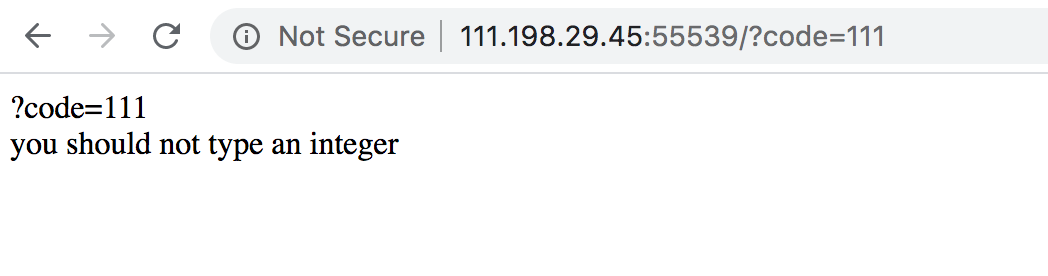

?code= 应该是提示我们用code来传参数,尝试一下随便写一个:http://111.198.29.45:55539/?code=111,返回:

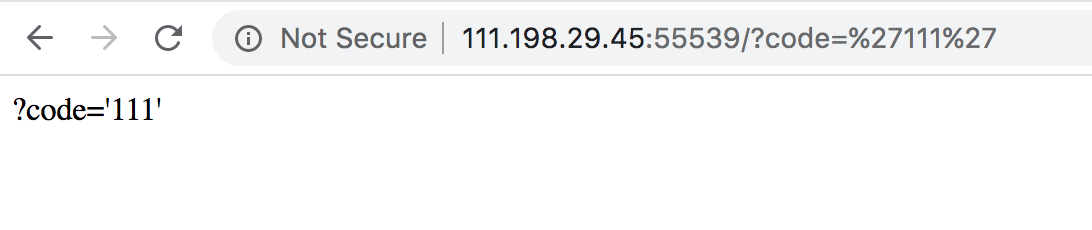

再试:http://111.198.29.45:55539/?code="111",返回

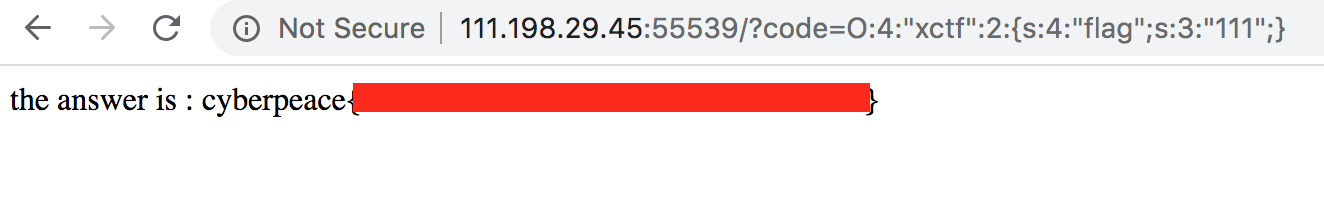

这里应该要传入的是xctf类的序列化后的字符串:http://111.198.29.45:55539/?code=O:4:%22xctf%22:2:{s:4:%22flag%22;s:3:%22111%22;},拿到flag:

知识点总结

1. 魔术方法:PHP 将所有以 __(两个下划线)开头的类方法保留为魔术方法。个人理解就是php提供一些语言自带的方法。

2.序列化结果解析: