免杀基础总结---杀软常用查杀说明

一、参考文章

https://www.ddosi.org/bypass-0/

二、静态查杀

文件复合特征码、内存特征码

主要扫描的特征段有:hash、文件名、函数名、敏感字符串、敏感api等等。(特征api的绕过)

对于内存免杀:可经过多重shellcode加解密绕过(没被杀软识别的算法),或者利用白加黑,让windows信任。

云查杀:云查杀的不同点在于它的病毒库是放在服务器端的,而不是本地客户端,意思是只要联网病毒库就会同步更新,这种病毒库更加强大。

cobaltstrike的ReflectiveLoader函数:它是用来导出反射注入的dll,可以修改这个导出函数的名称来进行绕过。

三、动态查杀

沙盒模拟特征:通过模拟计算机的环境执行目标文件再观察特征行为。

监测点:系统服务、注册表、组策略、防火墙、敏感程序、各种API(监控进程调用的api不止是api名称,还包括api的调用顺序、调用源、参数等等。)、文件夹。

绕过方法:

1、可以增加反沙箱代码进行绕过

2、针对api可以通过syscall,在ring0层调用api

3、白加黑(让Windows信任程序)

主动防御:杀毒软件能分析并扫描到目标程序的行为,并根据预先设定的规则,判定是否应该进行清除操作。

四、监控技术

内存监控、监控文件的变动、邮件附件监控、网页下载监控、行为防护监控

当发现内存中存在病毒的时候,就会主动报警;

监控所有进程;

监控读取到内存中的⽂件;(文件读取免杀)

监控读取到内存的⽹络数据;(流量免杀)

四、流量查杀

流量特征:网络通信流量特征(cobaltstrike修改cs.profile)

结构特征:是否存在已知远控的通讯结构(cobaltrike中beacon有sleep)

内容特征:通讯payload通讯特征

IP和域名:是否被拉黑

绕过方式:

1、tcp分段:指的是数据包在传输过程中切分后以小段传输(效果也不错,但是网络连接不好很容易断掉)

2、内容加密:针对传输的内容,比如那些执行命令的字符串等等,加密混淆,加密还是不要用简单的编码,你简单的base64编码一下,杀软、edr等还是可以检测到,最好用非对称加密

3、使用合法证书

五、总结

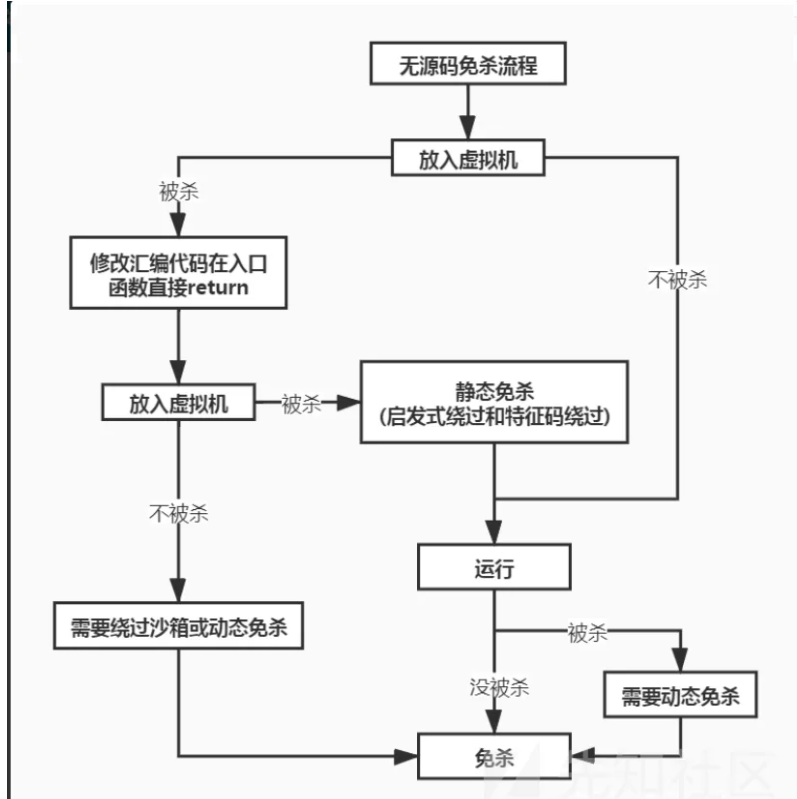

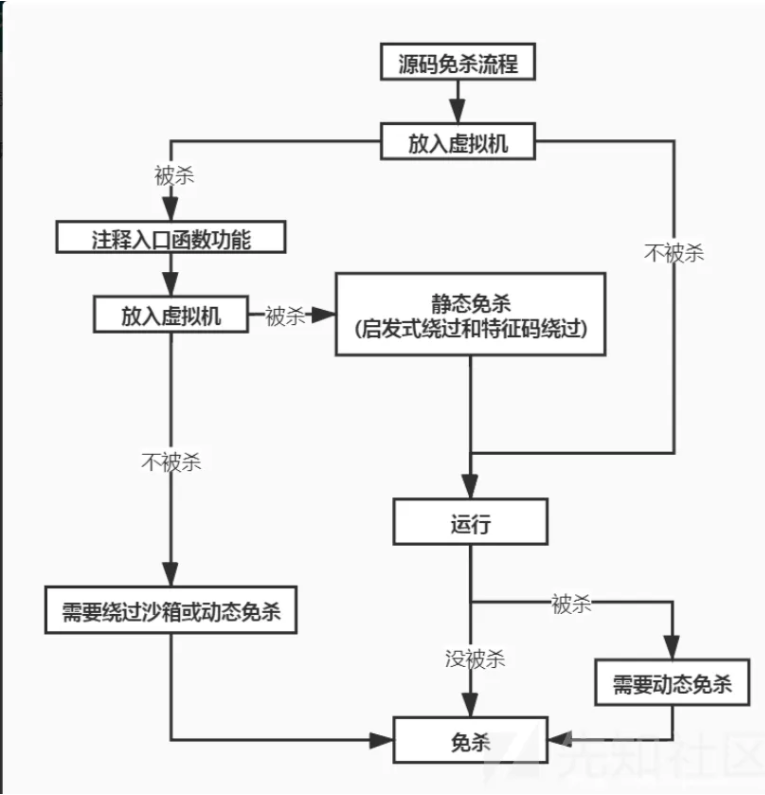

盗用一下作者的图片:

浙公网安备 33010602011771号

浙公网安备 33010602011771号