会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

Loading

Ctrl_C+Ctrl_V's Blog

博客园

首页

新随笔

联系

管理

2023年9月1日

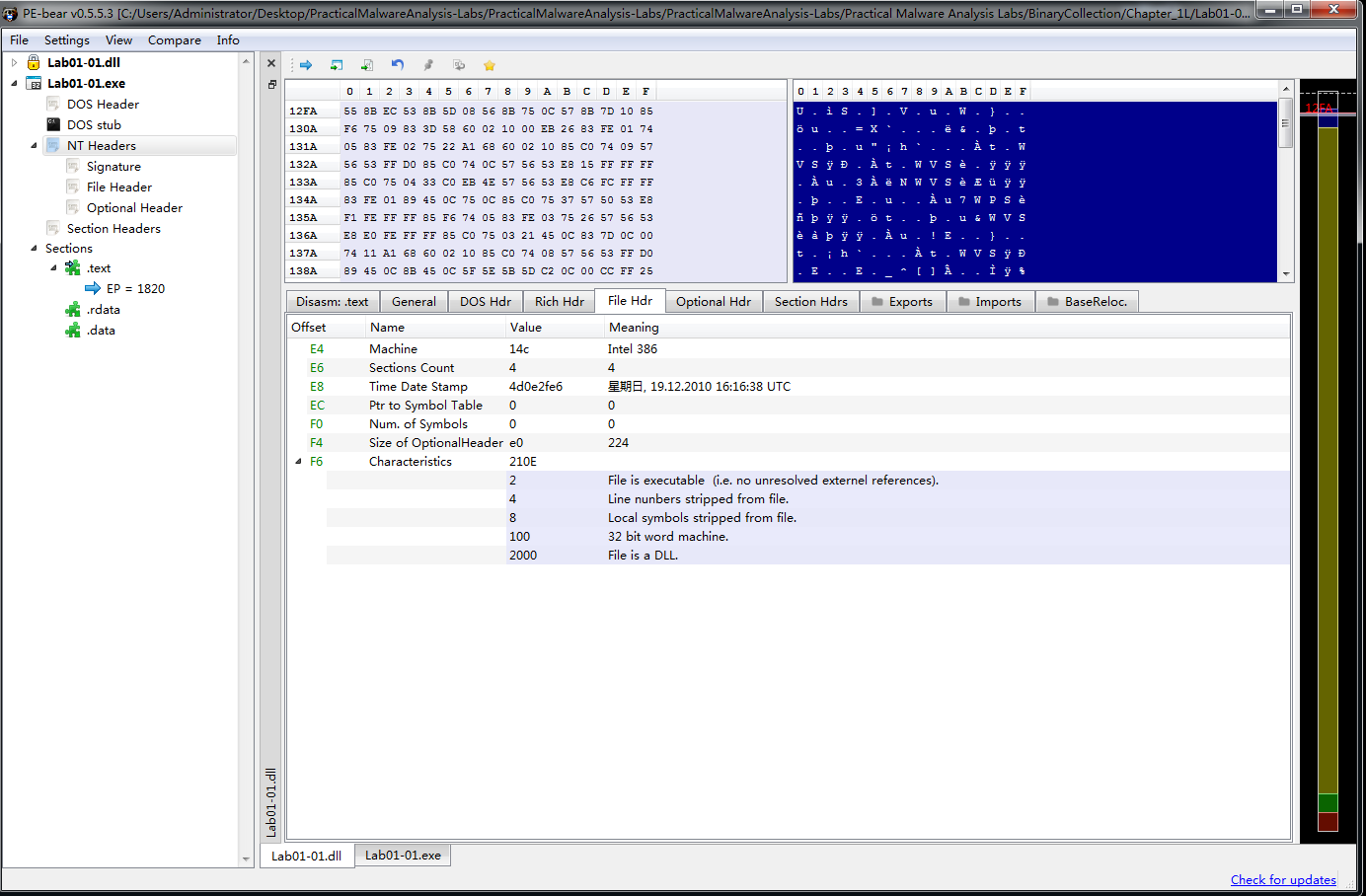

第一章 静态分析

摘要: ### Lab 1-1 #### 1、查看文件编译时间 使用PE-bear  #### 2、查看文件是否加壳 使用P

阅读全文

posted @ 2023-09-01 11:21 Ctrl_C+Ctrl_V

阅读(105)

评论(0)

推荐(0)

2022年4月12日

Java代码审计学习笔记(四)

摘要: 零、学习项目 https://github.com/JoyChou93/java-sec-code https://blog.csdn.net/q20010619/article/details/121193556 一、SQL注入 JDBC拼接不当造成SQL注入 Mybatis采用${Paramet

阅读全文

posted @ 2022-04-12 12:51 Ctrl_C+Ctrl_V

阅读(189)

评论(0)

推荐(0)

2022年2月4日

第17章 内存映射文件学习笔记

摘要: 一、内存映射文件 内存映射文件的物理存储器来自磁盘上已有的文件,而不是来自系统的页交换文件。 内存映射文件主要用于以下三种情况: 1.系统使用内存映射文件来载入并运行.exe和动态链接库(DLL)文件。 2.开发人员可以用内存映射文件来访问磁盘上的数据文件。 3.通过使用内存映射文件,我们可以在同一

阅读全文

posted @ 2022-02-04 10:55 Ctrl_C+Ctrl_V

阅读(278)

评论(0)

推荐(0)

2022年1月28日

第13章 Windows内存体系结构学习笔记

摘要: 一、进程的虚拟地址空间 每个进程都有自己的虚拟地址空间。当进程中的各线程运行时,它们只能访问属于该进程的内存。 二、虚拟地址空间的分区 1、空指针赋值分区 这一分区是进程地址空间中从0x00000000到0x0000FFFF的闭区间,保留该分区的目的是为了帮助程序员捕获空指针的值。如果进程中的线程试

阅读全文

posted @ 2022-01-28 21:07 Ctrl_C+Ctrl_V

阅读(179)

评论(0)

推荐(0)

2022年1月22日

java代码审计学习笔记(二)

摘要: 一、java EE的核心技术简介 参考链接:https://zhuanlan.zhihu.com/p/85608263 JAVA核心技术有很多,包括JDBC、JNDI、EJB、RMI、Serverlet、JSP、XML、JMS、JavaIDL、JTS、JTA、JavaMail和JAF Java数据库

阅读全文

posted @ 2022-01-22 16:48 Ctrl_C+Ctrl_V

阅读(200)

评论(0)

推荐(0)

2022年1月20日

java代码审计学习笔记(一)

摘要: 一、代码审计常用思路 1、接口排查("正向追踪") 2、危险方法溯源("逆向追踪") 3、功能点审计 4、第三方组件、中间件版本对比 5、补丁对比 6、黑盒+白盒 7、静态扫描工具 8、开发框架安全审计 二、远程调试 1、对jar包进行远程调试 使用IntelliJ IDEA创建一个Java项目,并

阅读全文

posted @ 2022-01-20 22:14 Ctrl_C+Ctrl_V

阅读(359)

评论(0)

推荐(0)

2021年12月12日

shellcode免杀思路

摘要: 一、参考文章和工具 https://paper.seebug.org/1413/ https://github.com/knownsec/shellcodeloader 二、shellcode的加载方式 将shellcode写入代码或者在资源中加载shellcode 通过文件读取的方式加载shell

阅读全文

posted @ 2021-12-12 02:18 Ctrl_C+Ctrl_V

阅读(652)

评论(0)

推荐(0)

syscall调用原理

摘要: 一、从异常目录中读取函数调用地址(只适用于x64) 将NTDLL.dll映射到只读内存中,在调用之前将函数调用地址复制到可执行缓冲区,并执行。 参考文章和代码: https://modexp.wordpress.com/2020/06/01/syscalls-disassembler/ https:

阅读全文

posted @ 2021-12-12 01:53 Ctrl_C+Ctrl_V

阅读(524)

评论(0)

推荐(0)

免杀基础总结---杀软常用查杀说明

摘要: 一、参考文章 https://www.ddosi.org/bypass-0/ 二、静态查杀 文件复合特征码、内存特征码 主要扫描的特征段有:hash、文件名、函数名、敏感字符串、敏感api等等。(特征api的绕过) 对于内存免杀:可经过多重shellcode加解密绕过(没被杀软识别的算法),或者利用

阅读全文

posted @ 2021-12-12 01:29 Ctrl_C+Ctrl_V

阅读(1656)

评论(0)

推荐(0)

2021年12月11日

第七章 隐藏技术---DLL劫持

摘要: 一、原理 当一个可执行文件运行时,Windows加载器将可执行模块映射到进程的地址空间中,加载器分析可执行模块的输入表,并设法找出任何需要的DLL,并将它们映射到进程的地址空间中。 由于输入表中只包含DLL名而没有它的路径名,因此加载程序必须在磁盘上搜索DLL文件。搜索DLL文件的顺序如下所示: 程

阅读全文

posted @ 2021-12-11 23:43 Ctrl_C+Ctrl_V

阅读(749)

评论(0)

推荐(0)

下一页

公告