Vulnhub 靶场 RIPPER: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/ripper-1,706/

kali攻击机ip:10.0.2.7

靶机ip:10.0.2.8

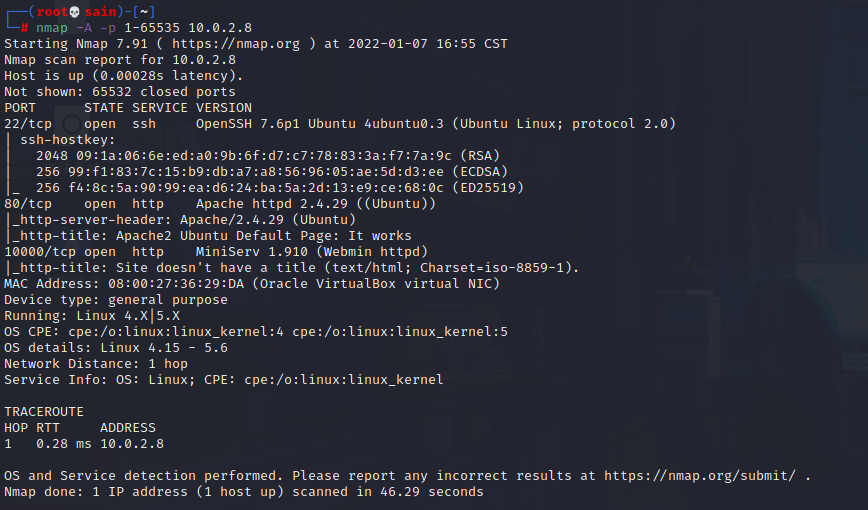

一、信息收集

1.使用nmap对目标靶机进行扫描

发现开放了22、80和10000端口(Webmin)

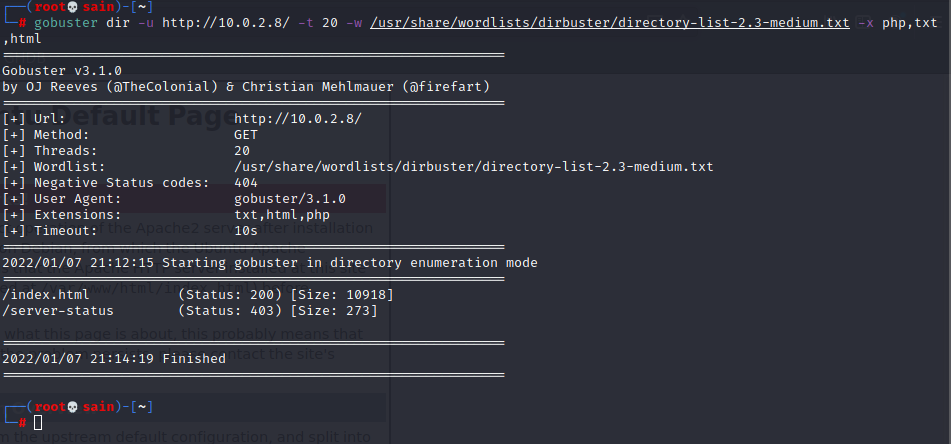

2. 80端口

查看源码也没发现什么,扫一下目录:

什么也没发现。

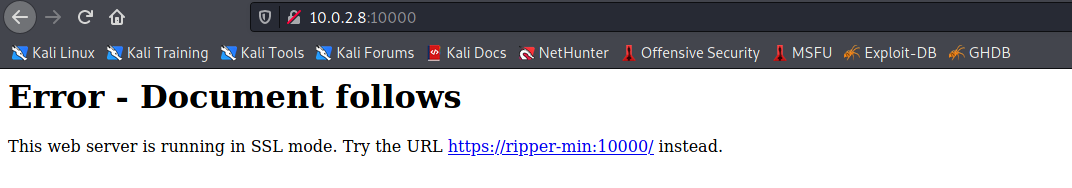

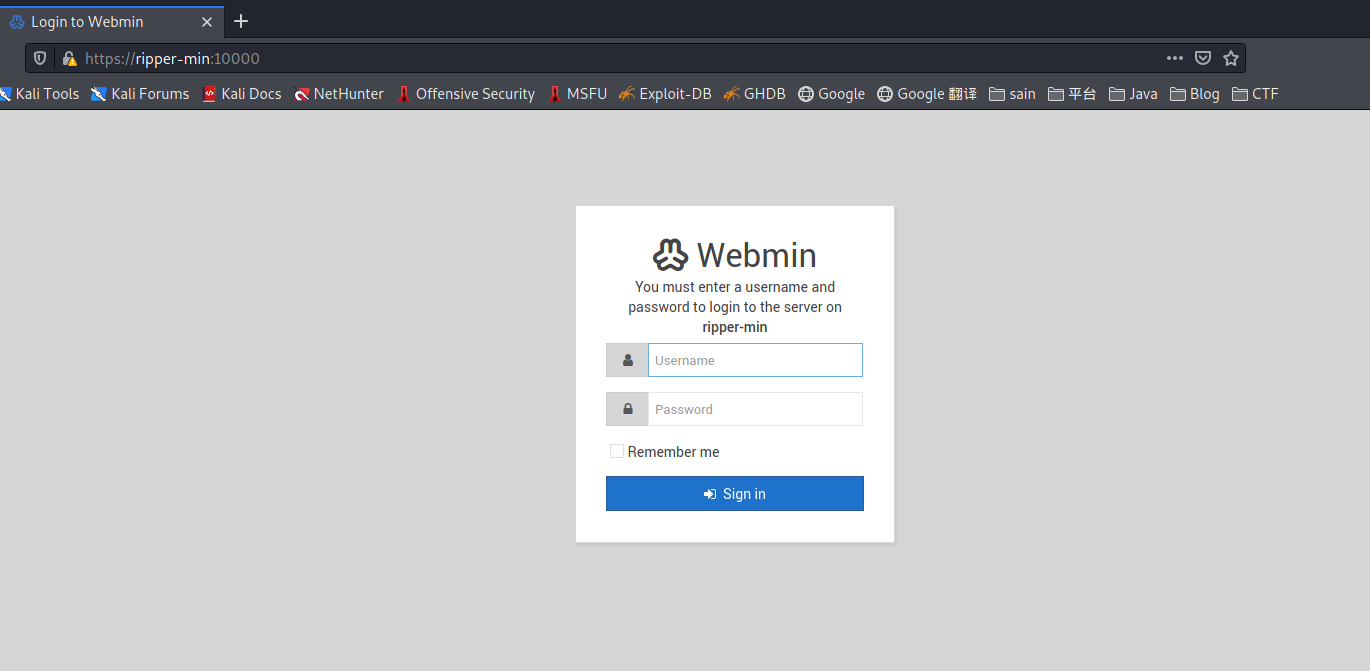

3. 10000端口

在 hosts 文件中添加域名 ripper-min 后访问:

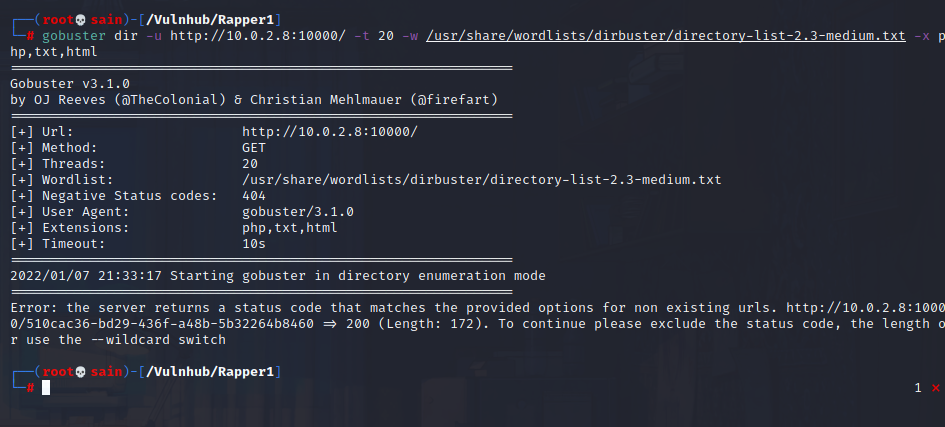

是 Webmin 系统,尝试了几次用户名密码没进去,扫一下目录:

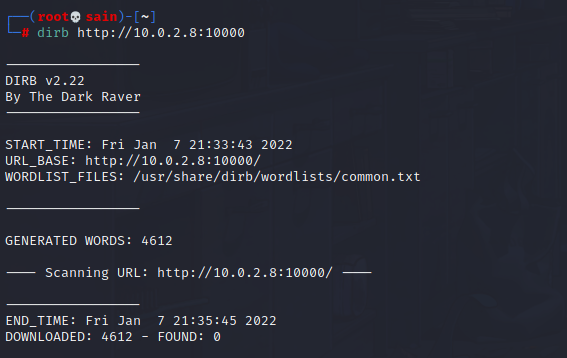

扫描报错了,换个工具:

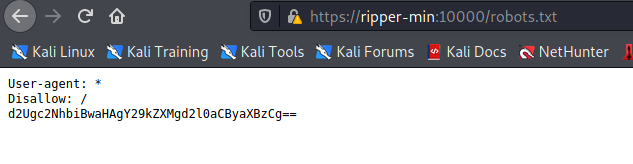

也没扫出什么来,然后我就手动测试了一下,发现 robots.txt 文件可以访问;

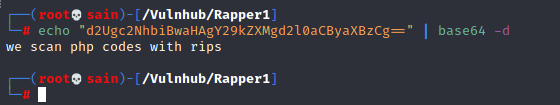

有串 base 64,解码一下:

说用的 rips php代码扫描器,找一下:

发现在 80 端口上可以访问到。

二、漏洞利用

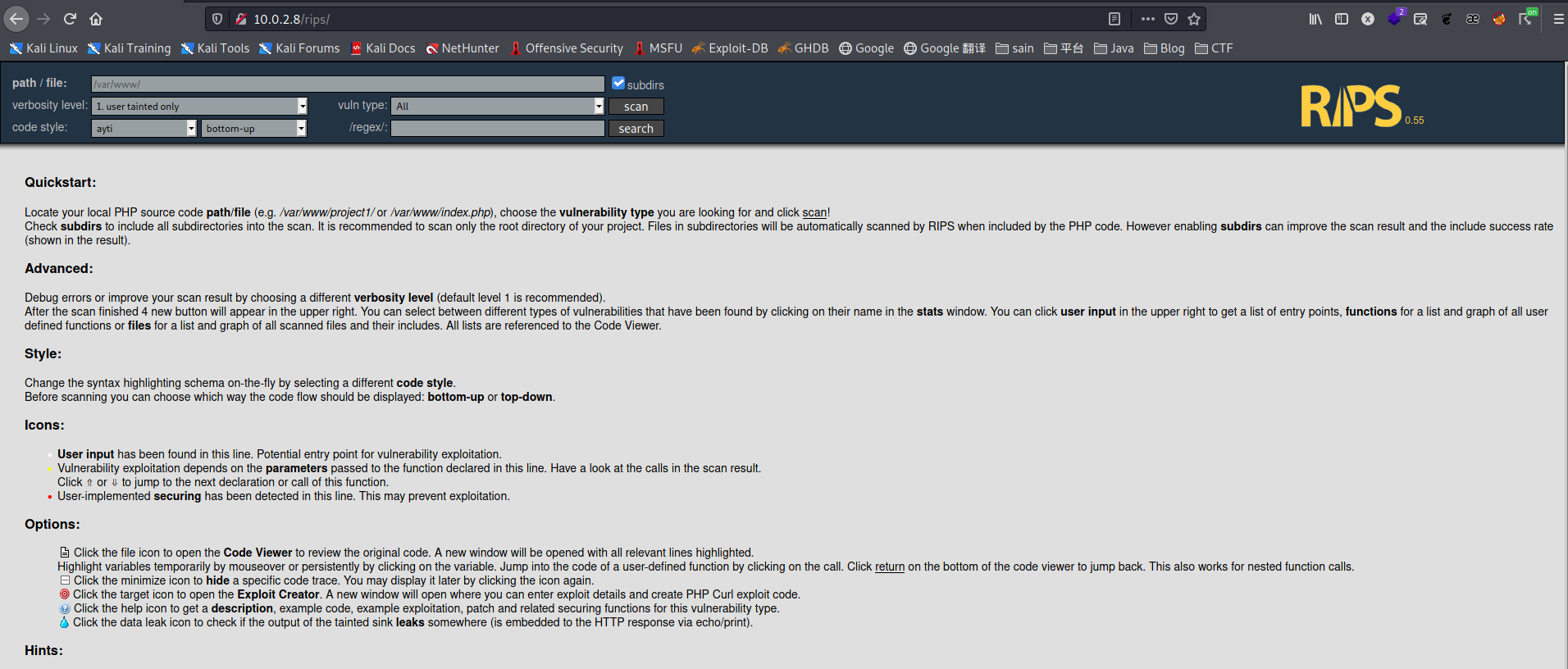

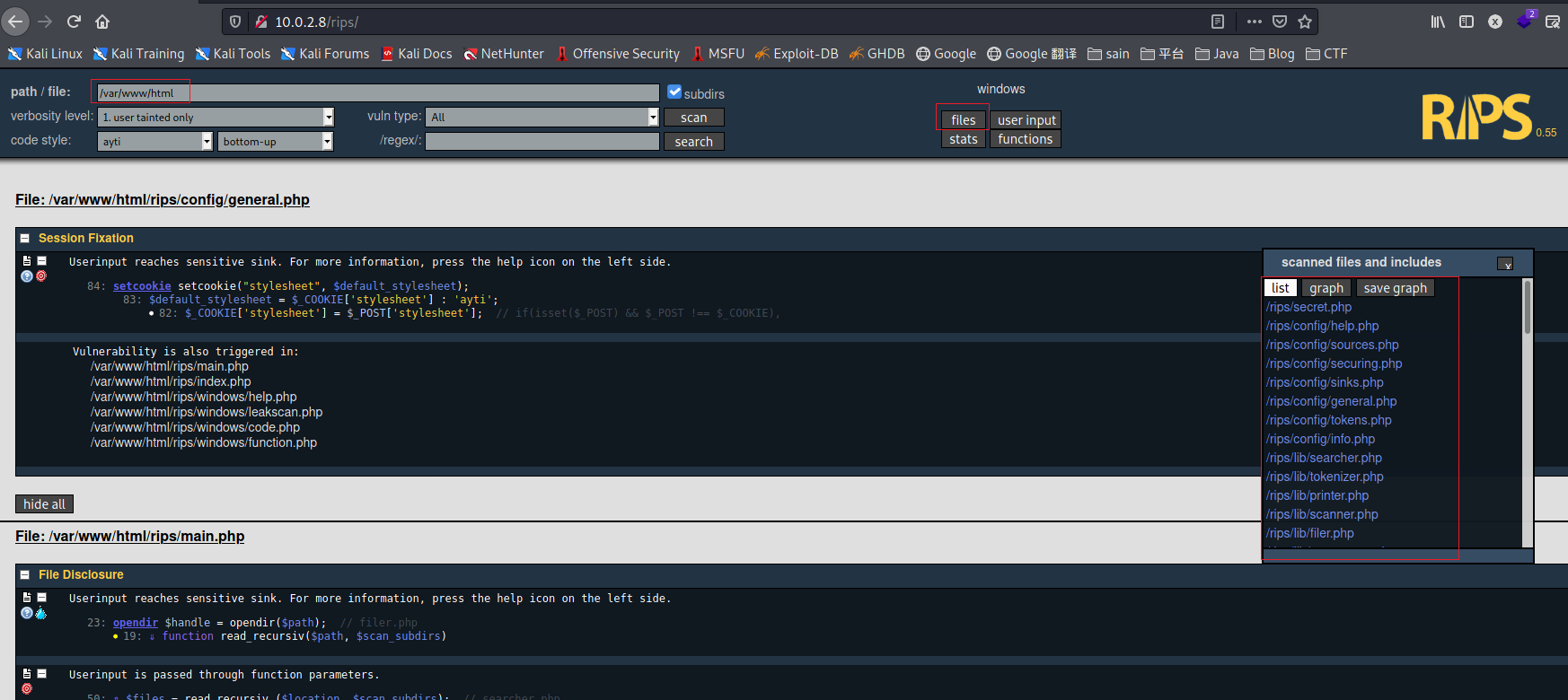

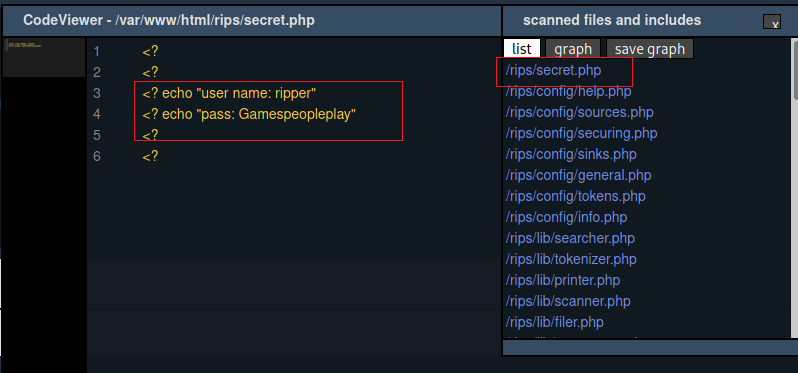

搜索一下 /var/www/html 下有什么文件:

在 /rips/secret.php 文件下发现了用户名和密码

username: ripper

pass: Gamespeopleplay

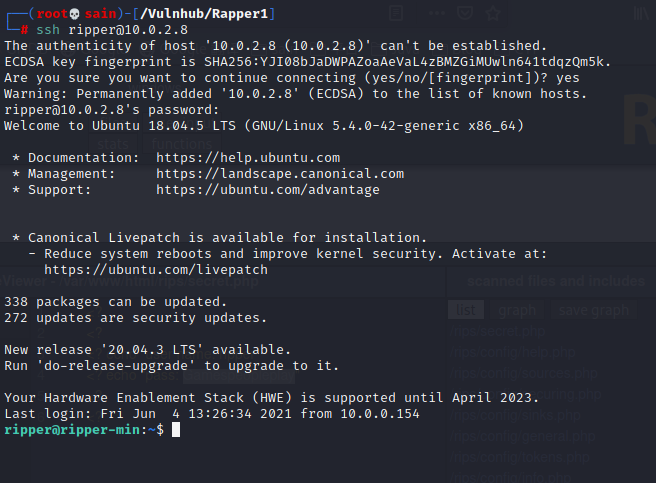

ssh 尝试登陆一下:

登陆成功。

三、提权

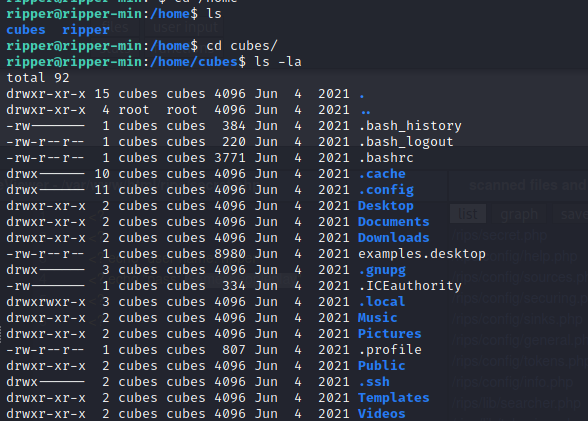

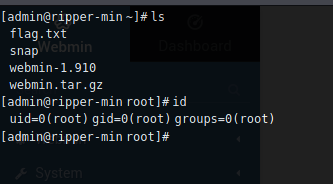

查看一下权限和文件:

发现一个 flag,并且发现还有一个用户 cubes。

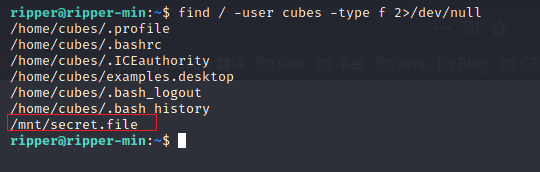

大概要跳到 cubes 用户上,查看下 cubes 用户有什么文件权限:

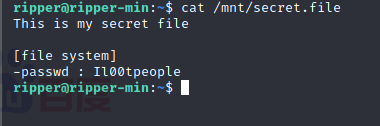

/mnt/secret.file 比较可疑,查看一下:

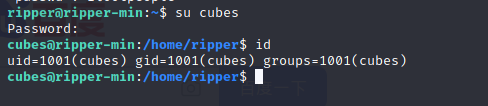

发现密码:Il00tpeople,尝试用这个密码切换成 cubes 用户:

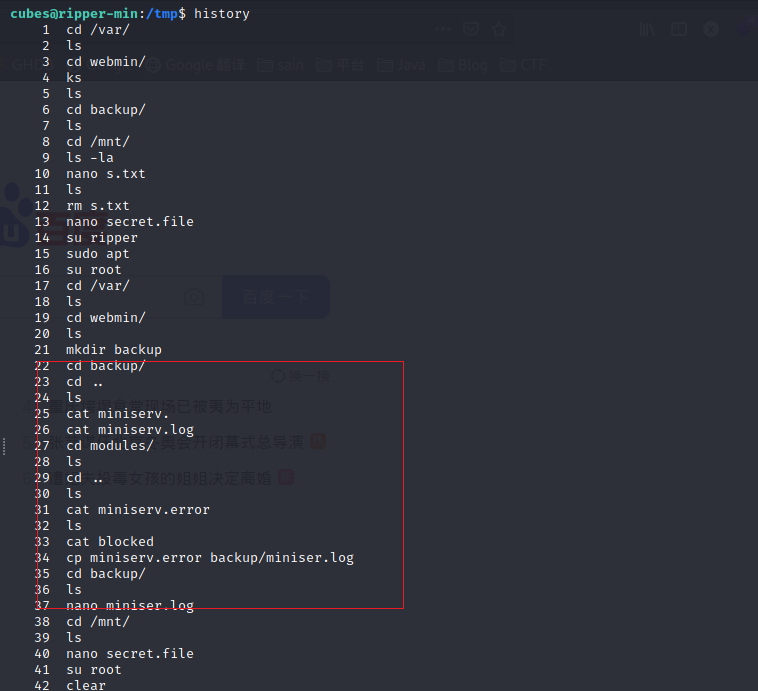

切换成功。简单查看了下文件,没发现什么,查看历史命令时有发现

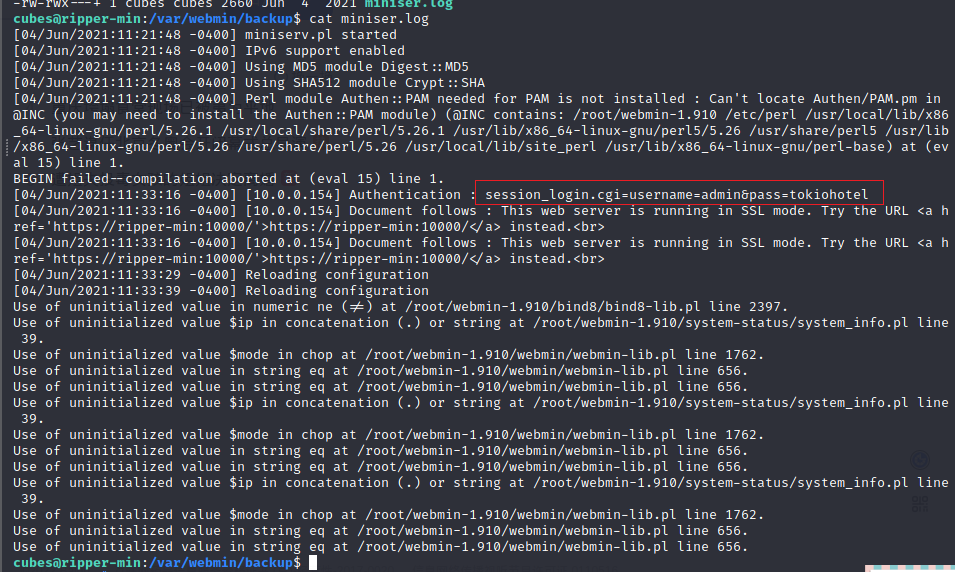

发现操作过 /var/webmin/backup 的 miniser.log 日志,查看一下这个日志:

username=admin&pass=tokiohotel

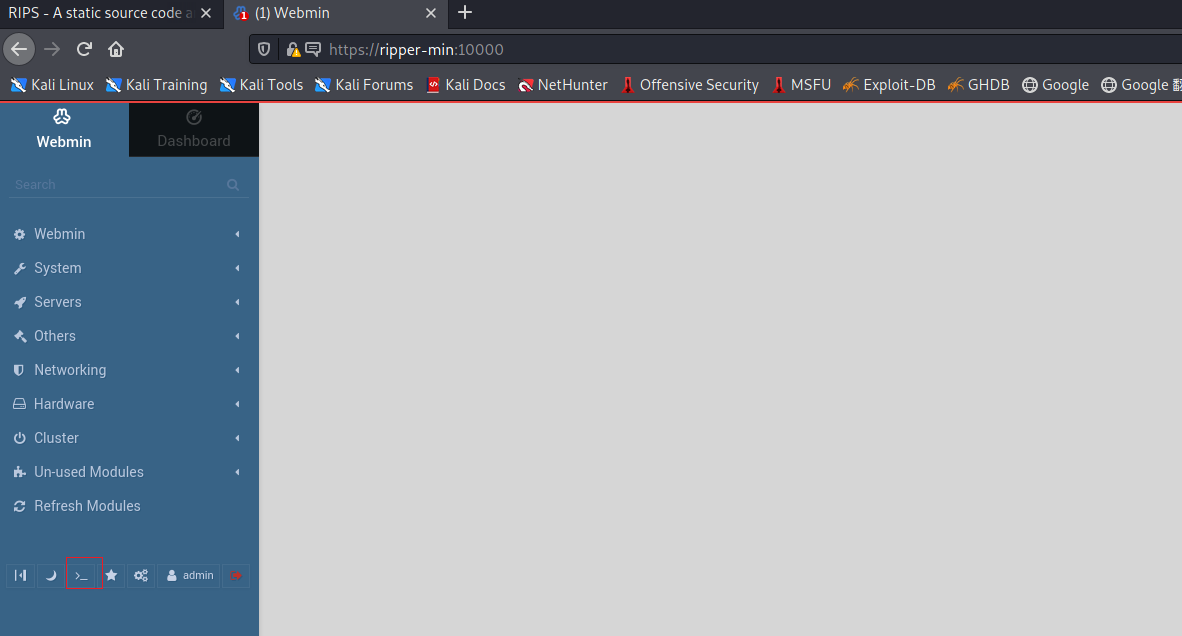

在其中发现了一组用户名密码,应该是 webmin 系统的密码,登录一下:

成功进入系统,发现左下角有 cmd ,打开看一下:

发现是 root,查看 flag:

完成。